Support für kundenseitig verwaltete Schlüssel

Alle in Power Platform gespeicherten Kundendaten werden standardmäßig im Ruhezustand mit von Microsoft verwalteten Schlüsseln (MMKs) verschlüsselt. Mit kundenseitig verwalteten Schlüsseln (CMKs) kann Kundschaft eigene Verschlüsselungsschlüssel zum Schutz von Power Automate-Daten verwenden. Diese Möglichkeit ermöglicht es Kunden, über eine zusätzliche Schutzschicht für die Verwaltung ihrer Power Platform-Ressourcen zu verfügen. Mit dieser Funktion können Sie Verschlüsselungsschlüssel bei Bedarf rotieren oder austauschen. Es verhindert auch den Zugriff von Microsoft auf Ihre Kundendaten, wenn Sie den Schlüsselzugriff auf Microsoft-Dienste irgendwann widerrufen.

Mit CMKs werden Ihre Workflows und alle zugehörigen Ruhedaten auf einer dedizierten, nach Umgebung partitionierten Infrastruktur gespeichert und ausgeführt. Dazu gehören Ihre Workflowdefinitionen, sowohl Cloud- als auch Desktop-Flows und der Workflow-Ausführungsverlauf mit detaillierten Eingaben und Ausgaben.

Überlegungen zu den Voraussetzungen vor dem Schutz Ihrer Flows mit CMK

Berücksichtigen Sie die folgenden Szenarien, wenn Sie die CMK-Unternehmensrichtlinie auf Ihre Umgebung anwenden.

- Wenn die CMK-Unternehmensrichtlinie angewendet wird, werden Cloud-Flows und ihre Daten mit CMK automatisch geschützt. Einige Flows werden möglicherweise weiterhin durch MMKs geschützt. Administratoren können diese Flows mithilfe von PowerShell-Befehlen identifizieren.

- Die Erstellung und Aktualisierung von Flows wird während der Migration blockiert. Der Ausführungsverlauf wird nicht übernommen. Bis zu 30 Tage nach der Migration können Sie es über ein Supportticket anfordern.

- Derzeit werden CMKs nicht zum Verschlüsseln von nicht verbundenen OAuth-Verbindungen genutzt. Verbindungen, die nicht auf Microsoft Entra basieren, werden im Ruhezustand weiterhin mit MMKs verschlüsselt.

- Um den ein- und ausgehenden Netzwerkverkehr von der CMK-geschützten Infrastruktur zu aktivieren, aktualisieren Sie Ihre Firewall-Konfiguration, um sicherzustellen, dass Ihre Flows weiterhin funktionieren.

- Wenn Sie beabsichtigen, mehr als 25 Umgebungen in Ihrem Mandanten mithilfe von CMK zu schützen, erstellen Sie ein Supportticket. Der Standardgrenzwert für CMK-fähige Power Automate-Umgebungen pro Mandant beträgt 25. Diese Anzahl kann erweitert werden, indem Sie sich an das Support-Team wenden.

Das Anwenden eines Verschlüsselungsschlüssels ist eine Geste, die von Power Platform-Administratoren ausgeführt wird und für Benutzer unsichtbar ist. Benutzer können Power Automate Workflows genauso erstellen, speichern und ausführen , als ob die Daten mit von Microsoft verwalteten Schlüsseln verschlüsselt würden.

Mit der CMK-Funktion können Sie die einzelne Unternehmensrichtlinie, die in der Umgebung erstellt wurde, nutzen, um Power Automate Workflows zu sichern . Erfahren Sie mehr über CMK und die Schritt-für-Schritt-Anleitung zum Aktivieren von CMKs in Verwalten Ihres vom Kunden verwalteten Verschlüsselungsschlüssels.

Von Power Automate gehostete robotergesteuerte Prozessautomatisierung (RPA) (Vorschauversion)

Die Funktion für gehostete Computergruppen der Einführung in die von Power Automate gehostete RPA-Lösung unterstützt CMKs. Nachdem Sie CMKs angewendet haben, müssen Sie alle vorhandenen gehosteten Computergruppen erneut bereitstellen, indem Sie auf der Detailseite der Computergruppe die Option Gruppe erneut bereitstellen auswählen . Nach der erneuten Bereitstellung werden die VM-Datenträger für die gehosteten Computergruppen-Bots mit dem CMK verschlüsselt.

Anmerkung

Der CMK für die Funktion des gehosteten Computers ist derzeit nicht verfügbar.

Firewall-Konfiguration aktualisieren

Power Automate ermöglicht es Ihnen, Flows zu erstellen, die HTTP-Aufrufe ausführen können. Nachdem Sie den CMK angewendet haben, stammen ausgehende HTTP-Aktionen von Power Automate aus einem anderen IP-Bereich als zuvor. Wenn die Firewall zuvor so konfiguriert wurde, dass sie Flow-HTTP-Aktionen zulässt, muss die Konfiguration wahrscheinlich aktualisiert werden, um den neuen IP-Bereich zuzulassen.

- Wenn Sie Azure Firewall verwenden, wenden Sie das Service-Tag

PowerPlatformPlexdirekt auf die Konfiguration an, damit der richtige IP-Bereich automatisch konfiguriert wird. Weitere Informationen finden Sie unter Service-Tags für virtuelle Netzwerke. - Wenn Sie eine andere Firewall verwenden, suchen und aktivieren Sie eingehenden Datenverkehr aus dem IP-Bereich

PowerPlatformPlex, auf den im Download von Azure-IP-Bereichen und Service-Tags – Public Cloud verwiesen wird.

Wenn dies nicht der Fall ist, erhalten Sie möglicherweise die Fehlermeldung HTTP-Anforderung fehlgeschlagen, da ein Fehler vorliegt: Es konnte keine Verbindung hergestellt werden, da der Zielcomputer sie aktiv abgelehnt hat.

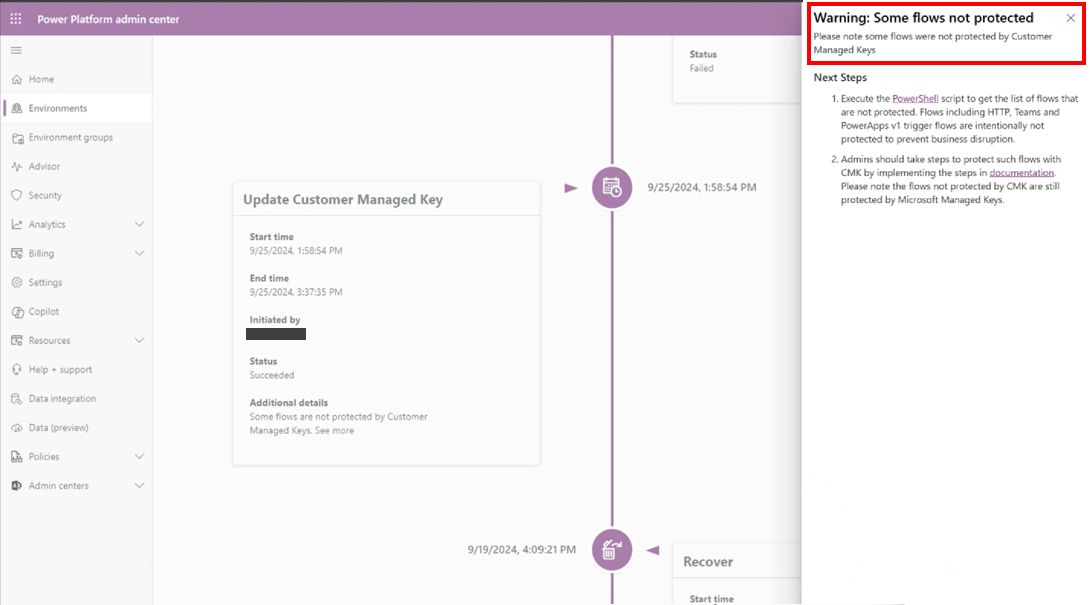

Warnmeldungen für die Power Automate-CMK-Anwendung

Wenn bestimmte Flows nach der CMK-Anwendung weiterhin durch MMKs geschützt werden, werden Warnungen in den Richtlinien- und Umgebungsverwaltungsfunktionen angezeigt. Die Meldung Power Automate Flows sind noch mit dem von Microsoft verwalteten Schlüssel geschützt wird angezeigt.

Sie können PowerShell-Befehle nutzen, um solche Flows zu identifizieren und mit CMKs zu schützen.

Flows schützen, die weiterhin durch MMK geschützt werden

Die folgenden Kategorien von Flows werden nach Anwendung der Enterprise-Richtlinie weiterhin durch MMK geschützt. Befolgen Sie die Anweisungen, um die Flows durch CMK zu schützen.

| Kategory | Ansatz zum Schützen mit CMK |

|---|---|

| Power App v1 Trigger-Flows, die nicht in einer Anwendung integriert sind | Option 1 (Empfohlen) Aktualisieren Sie den Flow, um den V2-Trigger zu verwenden, bevor Sie den CMK anwenden. Option 2 Verwenden Sienach der CMK-Anwendung Speichern unter , um eine Kopie des Flows zu erstellen. Aktualisieren Sie das Aufrufen von Power Apps, um die neue Kopie des Flows zu verwenden. |

| HTTP-Triggerflows und Teams-Triggerflows | Enterprise-Richtlinienanwendung veröffentlichen, verwenden Sie Speichern als, um eine Kopie des Flows zu erstellen. Aktualisieren Sie das Anrufsystem, um die URL des neuen Datenflusses zu verwenden. Diese Kategorie von Datenflüssen ist nicht automatisch geschützt, da eine neue Datenfluss-URL in der durch den CMK geschützten Infrastruktur erstellt wird. Kunden nutzen möglicherweise die URL in ihren Aufrufsystemen. |

| Übergeordnete Elemente von Datenflüssen, die nicht automatisch migriert werden können | Wenn ein Datenfluss nicht migriert werden kann, werden auch abhängige Datenflüsse nicht migriert, um sicherzustellen, dass es keine Unterbrechung des Geschäftsbetriebs gibt. |

| Flows, die die Konnektoraktion "Flows als Administrator auflisten (v1)" verwenden | Flows, die auf diese Legacy-Aktion verweisen, sollten entweder gelöscht oder aktualisiert werden, um die Aktion "Flows als Administrator auflisten (V2)" zu verwenden. |

PowerShell-Befehle

Administratoren können PowerShell-Befehle im Rahmen von Validierungen vor und nach dem Einsatz nutzen.

Abrufen von Flows, die nicht automatisch mit CMK geschützt werden können

Sie können den folgenden Befehl verwenden, um Flows zu identifizieren, die weiterhin durch MMK nach der Anwendung von CMK Enterprise geschützt sind.

> Get-AdminFlowEncryptedByMicrosoftKey -EnvironmentName <Your Environment Id> -ListCannotMigrateToCustomerManagedKey

| Anzeigename | FlowName | EnvironmentName |

|---|---|---|

| HTTP-Rechnungen abrufen | Flow-1 | Umgebung-1 |

| Rechnung über App bezahlen | Flow-2 | Umgebung-2 |

| Konto abstimmen | Flow-3 | Umgebung-3 |

Abrufen von Flows, die in einer bestimmten Umgebung nicht durch CMK geschützt sind

Sie können diesen Befehl vor und nach dem Ausführen der CMK Enterprise-Richtlinie nutzen, um alle Flows in der Umgebung zu identifizieren, die durch CMK geschützt sind. Sie können diesen Befehl auch nutzen, um den Fortschritt der CMK-Anwendung für Flows in einer bestimmten Umgebung zu bewerten.

> Get-AdminFlowEncryptedByMicrosoftKey -EnvironmentName <Your Environment Id>

| Anzeigename | FlowName | EnvironmentName |

|---|---|---|

| HTTP-Rechnungen abrufen | Flow-4 | Umgebung-4 |

Weitere Informationen: Verwalten Ihres kundenseitig verwalteten Verschlüsselungsschlüssels.

Ausführungsverlauf von der Seite Flowdetails abrufen

Auf der Seite Flowdetails werden in der Ausführungsverlaufsliste nur neue Ausführungen nach der CMK-Anwendung angezeigt.

Wenn Sie Eingabe-/Ausgabedaten anzeigen möchten, können Sie den Ausführungsverlauf (Ansicht Alle Ausführungen) verwenden, um den Flowausführungsverlauf in das CSV-Format zu exportieren. Dieser Verlauf enthält sowohl neue als auch vorhandene Flowausführungen, einschließlich aller Trigger-/Aktionseingaben und -ausgaben, mit einem Limit von 100 Datensätzen. Diese Einschränkung steht im Einklang mit dem bestehenden Verhalten für den CSV-Export.

Ausführungsverlauf nach Supportticket abrufen

Wir bieten eine Zusammenfassungsansicht für alle Ausführungen aus vorhandenen und neuen Flow-Ausführungen nach der CMK-Anwendung. Diese Ansicht enthält zusammenfassende Informationen wie Ausführungs-ID, Startzeit, Dauer und Fehler/ Erfolg. Es enthält keine Eingabe-/Ausgabedaten.

Flows in Umgebungen schützen, die bereits durch CMK geschützt sind

Für Umgebungen, die bereits durch CMK geschützt sind, kann der Schutz von Flows mit CMK durch ein Supportticket angefordert werden.

Bekannte Einschränkungen

Zu den Einschränkungen gehören Einschränkungen für Funktionen, die die Analysepipeline nutzen, und für nicht-Lösungs-Cloud-Flows, die durch Power Apps ausgelöst werden, wie in diesem Abschnitt beschrieben.

Einschränkungen für Funktionen, die die Analysepipeline anwenden

Wenn eine Umgebung für kundenseitig verwaltete Schlüssel aktiviert ist, kann Power Automate-keine Daten für eine Reihe von Szenarien an die Analysepipeline senden.

- Mandantenweite Berichterstellung im Power Platform Admin Center

- Datenexport nach Data Lake

- Ausführungsverlauf des Cloud-Flows (für das Automatisierungscenter)

- Power Automate Mobile-App, Benachrichtigungsseite

- Seite der Cloud-Flowaktivität

- E-Mail bei Flow-Ausfall

- Digest-E-Mail bei Flow-Ausfall

Begrenzung von Nicht-Lösungs-Cloud-Flows, die durch Power Apps ausgelöst werden

Nichtlösungs-Cloud-Flows, die den Power Apps Trigger verwenden und in CMK-geschützten Umgebungen erstellt werden, können nicht von einer App referenziert werden. Beim Versuch, den Flow von Power Apps zu registrieren, tritt ein Fehler auf. In CMK-geschützten Umgebungen kann nur von einer App auf Lösungs-Cloud-Flows verwiesen werden. Um diese Situation zu vermeiden, sollten Flows zuerst in eine Dataverse-Lösung eingefügt werden, damit erfolgreich auf sie verwiesen werden kann. Um diese Situation zu vermeiden, sollte die Umgebungseinstellung zum automatischen Erstellen von Flows in Dataverse-Lösungen in CMK-geschützten Umgebungen aktiviert werden. Diese Einstellung stellt sicher, dass neue Flows Lösungs-Cloud-Flow sind.

Einschränkung beim Aufrufen von Copilot-Skills-Trigger-Flows

Die Szenarien, in denen ein Cloud-Flow über den Copilot-Skills-Trigger aufgerufen wird, wobei die Verbindung des aufrufenden Copilot-Benutzers anstelle einer eingebetteten Verbindung angewendet wird, werden für CMK-geschützte Cloud-Flows nicht unterstützt. Weitere Informationen zur Verwendung von Flows als Plug-Ins von Copilot finden Sie unter Flows aus Copilot für Microsoft 365 ausführen.

Verwandte Informationen

Kundenseitig verwalteten Verschlüsselungsschlüssel verwalten