Workloads, die von granularen delegierten Administratorrechten unterstützt werden

Geeignete Rollen: Alle Benutzer , die an Partner Center interessiert sind

In diesem Artikel werden Aufgaben für Workloads aufgeführt, die von granularen delegierten Administratorrechten (GDAP) unterstützt werden.

Microsoft Security Copilot

Security Copilot unterstützt den GDAP-Zugriff auf die eigenständige Plattform und bestimmte eingebettete Funktionen.

Microsoft Entra-Rollen

Security Copilot verfügt über eigene Rollen, die nicht zu Entra gehören und die Sie konfigurieren müssen. Die empfohlenen Rollen, die für den GDAP-Zugriff angefordert werden sollen, sind „Sicherheitsoperator“ oder „Sicherheitsleseberechtigter“. Andere Rollen werden jedoch unterstützt. Kunden müssen einen zusätzlichen Schritt ausführen, um die angeforderte GDAP-Rolle der entsprechenden Security Copilot-Rolle zuzuweisen. Weitere Informationen finden Sie unter Zuweisen von Rollen für Security Copilot.

GDAP in Security Copilot bietet Zugriff auf das eigenständige Portal. Jedes Plug-In erfordert zusätzliche Autorisierungsanforderungen, die GDAP möglicherweise nicht unterstützen. Weitere Informationen finden Sie unter Security Copilot-Plug-Ins, die GDAP unterstützen.

Eingebettete Funktionen fügen anderen Workloads Security Copilot-Funktionen hinzu. Wenn diese Workloads GDAP unterstützen, wie es bei Microsoft Defender XDR der Fall ist, dann unterstützen die eingebetteten Funktionen des Security Copilot ebenfalls GDAP. Beispielsweise verfügt Purview über eine eingebettete Security Copilot-Funktion und wird auch als Workload aufgeführt, die GDAP unterstützt. Also unterstützt Security Copilot GDAP in Purview.

Weitere Informationen finden Sie auch unter Eingebettete Funktionen in Security Copilot.

Microsoft Entra-ID-Aufgaben

Alle Microsoft Entra-Aufgaben werden mit Ausnahme der folgenden Funktionen unterstützt:

| Bereich | Fähigkeiten | Problem |

|---|---|---|

| Gruppenverwaltung | Erstellen einer Microsoft 365-Gruppe, Verwaltung dynamischer Mitgliedschaftsregeln | Nicht unterstützt |

| Geräte | Verwaltung der Einstellungen für Enterprise State Roaming | |

| Anwendungen | Zustimmung zu einer Unternehmensanwendung im Einklang mit der Anmeldung, Verwaltung der Unternehmensanwendung "Benutzereinstellungen" | |

| Externe Identitäten | Verwaltung externer Identitätsmerkmale | |

| Überwachung | Protokollanalyse, Diagnoseeinstellungen, Arbeitsmappen und die Registerkarte "Überwachung" auf der Microsoft Entra-Übersichtsseite | |

| Seite „Übersicht“ | Mein Feed – Rollen für angemeldeten Benutzer | Möglicherweise werden falsche Rolleninformationen angezeigt; wirkt sich nicht auf tatsächliche Berechtigungen aus |

| Benutzereinstellungen | Verwaltungsseite für Benutzerfunktionen | Nicht zugänglich für bestimmte Rollen |

Bekannte Probleme:

- Partner, denen über GDAP die Rollen "Security Reader" oder "Global Reader" für Microsoft Entra gewährt wurden, erhalten einen Fehler "Kein Zugriff", wenn sie versuchen, auf Microsoft Entra-Rollen und -Administratoren in einem Kundenmandant zuzugreifen, bei dem PIM aktiviert ist. Funktioniert mit der Rolle „Globaler Administrator“.

- Microsoft Entra Connect Health unterstützt GDAP nicht.

Aufgaben im Exchange Admin Center

Für Exchange Admin Center unterstützt GDAP die folgenden Aufgaben.

| Ressourcentyp | Ressourcenuntertyp | Derzeit unterstützt | Problem |

|---|---|---|---|

| Empfängerverwaltung | Postfächer | Freigegebenes Postfach erstellen, Postfach aktualisieren, in freigegebenes/Benutzerpostfach konvertieren, freigegebenes Postfach löschen, E-Mail-Flusseinstellungen verwalten, Postfachrichtlinien verwalten, Postfachdelegierung verwalten, E-Mail-Adressen verwalten, automatische Antworten verwalten, Weitere Aktionen verwalten, Kontaktinformationen bearbeiten, Gruppenverwaltung | Öffnen des Postfachs eines anderen Benutzers |

| Ressourcen | Erstellen/Hinzufügen einer Ressource [Ausrüstung/Raum], Löschen einer Ressource, Verwalten von GAL-Einstellungen, Verwalten von Einstellungen für Buchungsdelegaten, Verwalten von Einstellungen für Ressourcendelegaten | ||

| Kontakte | Erstellen/Hinzufügen eines Kontakts [E-Mail-Benutzer/E-Mail-Kontakt], Löschen eines Kontakts, Bearbeiten von organisationsweiten Einstellungen | ||

| E-Mail-Fluss | Nachrichtenablaufverfolgung | Starten einer Nachrichtenablaufverfolgung, Überprüfen der Standard-/Benutzerdefinierten/automatisch gespeicherten/herunterladbaren Abfragen, Regeln | Warnung, Warnungsrichtlinien |

| Remotedomänen | Hinzufügen einer Remotedomäne, Löschen einer Remotedomäne, Bearbeiten der Berichterstellung zu Nachrichten, Antworttypen | ||

| Akzeptierte Domänen | Verwalten akzeptierter Domänen | ||

| Steckverbinder | Connector hinzufügen, Einschränkungen verwalten, Identität der gesendeten E-Mails, Connector löschen | ||

| Rollen | Administratorrollen | Rollengruppe hinzufügen, Rollengruppen löschen, die keine integrierten Rollengruppen sind, Rollengruppen bearbeiten, die keine integrierten Rollengruppen sind, Rollengruppe kopieren | |

| Migration | Migration | Migrationsbatch hinzufügen, Google Workspace-Migration testen, Migrationsbatch genehmigen, Details zum Migrationsbatch anzeigen, Migrationsbatch löschen | |

| Microsoft 365 Admin Center-Link | Link zum Microsoft 365 Admin Center | ||

| Verschiedenes | Feedback zu Widget, Support Central-Widget geben | ||

| Dashboard | Berichte |

Unterstützte RBAC-Rollen umfassen die folgenden:

- Exchange-Administrator

- Helpdesk-Administrator

- Globaler Leser

- Sicherheitsadministrator

- Administrator für Exchange-Empfänger

Microsoft 365 Admin Center

Wichtig

Dienstvorfälle und laufende Entwicklungsarbeiten wirken sich auf einige wichtige Features des Microsoft 365 Admin Centers aus. Sie können aktive Microsoft 365 Admin Center-Probleme im Microsoft Admin-Portal anzeigen.

Wir freuen uns, die Veröffentlichung des Microsoft 365 Admin Center-Supports für GDAP bekanntzugeben. Mit dieser Vorschauversion haben Sie die Möglichkeit, sich beim Admin Center mit allen Microsoft Entra-Rollen, die von Unternehmenskunden unterstützt werden, anzumelden, mit Ausnahme von Verzeichnisleseberechtigte.

Dieses Release verfügt über begrenzte Funktionen und hilft Ihnen, die folgenden Bereiche von Microsoft 365 Admin Center zu verwenden:

- Benutzer (einschließlich Zuweisen von Lizenzen)

- Abrechnung>Lizenzen

- Gesundheit>Dienstgesundheit

- Support Central>Erstellen von Supporttickets

Hinweis

Ab dem 23. September 2024 können Sie nicht mehr auf das Menü „Abrechnung > Käufe“ oder „Abrechnung > Rechnungen und Zahlungen“ per AOBO-Zugriff (Admin On Behalf Of) auf Seiten im Microsoft 365 Admin Center zugreifen.

Bekannte Probleme:

- Berichte zu Websitenutzungsprodukten können nicht exportiert werden.

- Auf integrierte Apps auf der linken Navigationsleiste kann nicht zugegriffen werden.

Microsoft Purview-Aufgaben

Für Microsoft Purview unterstützt GDAP die folgenden Aufgaben.

| Lösung | Derzeit unterstützt | Problem |

|---|---|---|

| Überwachung | Microsoft 365-Überwachungslösungen – Einrichten der grundlegenden/erweiterten Überwachung – Verwenden von PowerShell zum Durchsuchen des Überwachungsprotokolls - Exportieren/Konfigurieren/Anzeigen des Überwachungsprotokolls – Aktivieren/Deaktivieren der Überwachung – Verwalten von Aufbewahrungsrichtlinien für Überwachungsprotokolle - Untersuchen allgemeiner Probleme/kompromittierter Konten - Exportieren/Konfigurieren/Anzeigen des Überwachungsprotokolls |

– Durchsuchen des Überwachungsprotokolls |

| Compliance-Manager | Compliance Manager – Erstellen und Verwalten von Bewertungen – Erstellen/Erweitern/Ändern von Bewertungsvorlagen – Zuweisen und Abschließen von Verbesserungsmaßnahmen - Festlegen von Benutzerberechtigungen. |

|

| MIP | Microsoft Purview Information Protection Weitere Informationen zur Datenklassifizierung Weitere Informationen zur Verhinderung von Datenverlust Datenklassifizierung: – Erstellen und Verwalten vertraulicher Informationstypen – Erstellen und Verwalten exakter Datenübereinstimmungen – Im Aktivitäten-Explorer überwachen, was mit gekennzeichneten Inhalten geschieht Informationsschutz: – Erstellen und Veröffentlichen von Vertraulichkeitsbezeichnungen und Bezeichnungsrichtlinien - Definieren von Bezeichnungen, die auf Dateien und E-Mails angewendet werden sollen - Definieren von Bezeichnungen, die auf Websites und Gruppen angewendet werden sollen - Definieren von Bezeichnungen, die auf schematisierte Datenressourcen angewendet werden sollen – Automatisches Anwenden einer Bezeichnung auf Inhalte mithilfe von clientseitigen und serverseitigen automatisierten Bezeichnungsabläufen und schematisierten Datenressourcen – Einschränken des Zugriffs auf bezeichnete Inhalte mithilfe der Verschlüsselung – Konfigurieren des Datenschutzes, des externen Benutzerzugriffs, der externen Freigabe und des bedingten Zugriffs für Labels, die auf Websites und Gruppen angewendet werden. – Festlegen von Bezeichnungsrichtlinien, sodass sie Standard-, obligatorische und Downgradesteuerelemente beinhalten, und Anwenden dieser Richtlinien auf Dateien, E-Mails, Gruppen, Websites und Power BI-Inhalte DLP: – Erstellen, Testen und Optimieren einer DLP-Richtlinie – Durchführen von Warnungen und Vorfallverwaltung – Anzeigen von DLP-Regelabgleichsereignissen im Aktivitäten-Explorer - Konfigurieren von Endpunkt-DLP-Einstellungen |

– Anzeigen von beschrifteten Inhalten im Inhalts-Explorer – Erstellen und Verwalten trainierbarer Klassifizierer – Unterstützung für Gruppen- und Websitebezeichnungen |

| Microsoft Purview-Datenlebenszyklusverwaltung | Erfahren Sie mehr über die Microsoft Purview-Datenlebenszyklusverwaltung in Microsoft 365 – Erstellen und Verwalten statischer und adaptiver Aufbewahrungsrichtlinien – Erstellen von Aufbewahrungsbezeichnungen – Erstellen von Richtlinien für Aufbewahrungsbezeichnungen – Erstellen und Verwalten von adaptiven Bereichen |

-Archivierung - Importieren von PST-Dateien |

| Microsoft Purview-Datensatzverwaltung | Microsoft Purview-Datensatzverwaltung - Bezeichnung von Inhalten als Datensatz – Bezeichnung von Inhalten als regulatorischer Datensatz – Erstellen und Verwalten statischer und adaptiver Aufbewahrungsbezeichnungsrichtlinien – Erstellen und Verwalten von adaptiven Bereichen – Migrieren Sie Aufbewahrungsbezeichnungen und verwalten Sie Ihre Aufbewahrungsanforderungen mit dem Ablageplan. – Konfigurieren von Aufbewahrungs- und Löscheinstellungen mit Aufbewahrungsbezeichnungen - Beibehalten von Inhalten bei Eintreten eines Ereignisses im Rahmen der ereignisbasierten Aufbewahrung |

– Dispositionsverwaltung |

Erfahren Sie mehr über die unterstützten Microsoft Entra-Rollen im Microsoft Purview-Portal unter Berechtigungen in Microsoft Purview.

Microsoft 365 Lighthouse-Aufgaben

Microsoft 365 Lighthouse ist ein Verwaltungsportal, das kleinen und mittleren Geschäftskunden dabei hilft, Geräte, Daten und Benutzer im großen Maßstab zu sichern und zu verwalten. Managed Service Provider (MSPs) nutzen dieses Portal, um die Verwaltung effizienter zu gestalten.

GDAP-Rollen gewähren denselben Kundenzugriff in Lighthouse, als wenn diese GDAP-Rollen für den einzelnen Zugriff auf die Verwaltungsportale von Kunden verwendet werden. Lighthouse bietet eine mehrinstanzenfähige Ansicht für Benutzer, Geräte und Daten basierend auf der Ebene der delegierten Berechtigungen des Benutzers. Eine Übersicht über alle Multitenant Management-Funktionen von Lighthouse finden Sie in der Lighthouse-Dokumentation.

MSPs können nun Lighthouse verwenden, um GDAP für jeden Kundenmandanten einzurichten. Lighthouse bietet Rollenempfehlungen, die auf verschiedenen MSP-Auftragsfunktionen für einen MSP basieren, und Lighthouse GDAP-Vorlagen ermöglichen Partnern das einfache Speichern und Erneute Anwenden von Einstellungen, die den Zugriff auf am wenigsten privilegierte Kunden ermöglichen. Unter Lighthouse GDAP-Einrichtungsassistent finden Sie weitere Informationen und können Sie eine Demo ansehen.

Für Microsoft 365 Lighthouse unterstützt GDAP die folgenden Aufgaben. Weitere Informationen zu Berechtigungen, die für den Zugriff auf Microsoft 365 Lighthouse erforderlich sind, finden Sie unter Übersicht über Berechtigungen in Microsoft 365 Lighthouse.

| Ressource | Derzeit unterstützt |

|---|---|

| Startseite | Enthalten |

| Mieter | Enthalten |

| Benutzer | Enthalten |

| Geräte | Enthalten |

| Verwaltung von Bedrohungen | Enthalten |

| Baselines | Enthalten |

| Windows 365 | Enthalten |

| Dienststatus | Enthalten |

| Überwachungsprotokolle | Enthalten |

| Einarbeitung | Kunden müssen entweder über eine GDAP- und indirekte Vertriebspartnerbeziehung oder über eine DAP-Beziehung verfügen, um übernommen zu werden. |

Folgende Rollen für das rollenbasierte Zugriffsmanagement (Azure RBAC) werden unterstützt:

- Authentifizierungsadministrator

- Für Complianceadministration zuständige Person

- Administrator für bedingten Zugriff

- Cloudgeräteadministrator

- Globaler Leser

- Helpdesk-Administrator

- Intune-Administrator

- Kennwortadministrator

- Privilegierter Authentifizierungsadministrator

- Sicherheitsadministrator

- Sicherheitsoperator

- Sicherheits-Leser

- Administrator für Service-Support

- Benutzeradministrator

Windows 365-Aufgaben

Für Windows 365 unterstützt GDAP die folgenden Aufgaben.

| Ressource | Derzeit unterstützt |

|---|---|

| Cloud-PC | Cloud-PCs auflisten, abrufen, neu bereitstellen, Toleranzperiode beenden, Remoteaktion: Cloud-PC erneut bereitstellen, Remoteaktion: Cloud-PCs in einem Massenvorgang erneut bereitstellen, Remoteaktion: Größe von Cloud-PCs ändern, Ergebnisse von Remoteaktionen für Cloud-PC abrufen |

| Cloud PC-Geräteimage | Geräteimage auflisten, Geräteimage abrufen, Geräteimage erstellen, Geräteimage löschen, Quellimage abrufen, Geräteimage neu laden |

| Netzwerkverbindung vor Ort für Cloud-PC | Lokale Verbindung auflisten, abrufen, erstellen, aktualisieren oder löschen, Integritätsüberprüfungen ausführen, AD-Domänenkennwort aktualisieren |

| Cloud-PC-Bereitstellungsrichtlinie | Bereitstellungsrichtlinien auflisten, Bereitstellungsrichtlinie abrufen, Bereitstellungsrichtlinie erstellen, Bereitstellungsrichtlinie aktualisieren, Bereitstellungsrichtlinie löschen, Bereitstellungsrichtlinie zuweisen |

| Cloud PC-Überwachungsereignis | Überwachungsereignisse auflisten, Überwachungsereignis abrufen, Überwachungsaktivitätstypen abrufen |

| Benutzereinstellung für Cloud-PC | Benutzereinstellungen auflisten, abrufen, erstellen, aktualisieren, löschen, zuweisen |

| Unterstützte Cloud-PC-Region | Unterstützten Regionen auflisten |

| Cloud PC-Servicepläne | Dienstpläne auflisten |

Unterstützte Azure RBAC-Rollen:

- Intune-Administrator

- Sicherheitsadministrator

- Sicherheitsoperator

- Sicherheits-Leser

- Globaler Leser

- (Wird überprüft) Windows 365 Administrator

Vorschau auf noch nicht unterstützte Ressourcen:

- N/V

Aufgaben im Teams Admin Center

Für Teams Admin Center unterstützt GDAP die folgenden Aufgaben.

| Ressource | Derzeit unterstützt |

|---|---|

| Benutzer | Zuweisen von Richtlinien, VoIP-Einstellungen, ausgehende Anrufe, Einstellungen für Gruppenanrufannahme, Einstellungen für Anrufdelegierung, Telefonnummern, Konferenzeinstellungen |

| Teams | Teams-Richtlinien, Aktualisierungsrichtlinien |

| Geräte | IP-Telefone, Teams-Räume, Zusammenarbeitsleisten, Teams-Anzeigen, Teams-Türschilder |

| Standorte | Meldeetiketten, Notfalladressen, Netzwerktopologie, Netzwerke und Standorte |

| Besprechungen | Konferenzbrücken, Besprechungsrichtlinien, Besprechungseinstellungen, Richtlinien für Liveereignisse, Einstellungen für Liveereignisse |

| Messagingrichtlinien | Messagingrichtlinien |

| Stimme | Notfallrichtlinien, Wählpläne, VoIP-Routingpläne, Anrufwarteschleifen, automatische Telefonzentralen, Anrufparkrichtlinien, Anrufrichtlinien, Anrufer-ID-Richtlinien, Telefonnummern, Direct Routing |

| Analysen und Berichte | Nutzungsberichte |

| Organisationsweite Einstellungen | Externer Zugriff, Gastzugriff, Teams Einstellungen, Teams Upgrade, Feiertage, Ressourcenkonten |

| Planung | Netzwerkplaner |

| Teams-PowerShell-Modul: | Alle PowerShell-Cmdlets aus dem Teams PowerShell-Modul (verfügbar im Teams PowerShell-Modul - 3.2.0 Vorschauversion) |

Unterstützte RBAC-Rollen umfassen die folgenden:

- Teams-Administrator

- Teams-Kommunikationsadministrator

- Teams-Kommunikations-Supporttechniker

- Support-Spezialist/in für Teams-Kommunikation

- Teams-Geräteadministrator

- Globaler Leser

Nicht unterstützte Ressourcen für den GDAP-Zugriff:

- Teams verwalten

- Teamvorlagen

- Teams-Apps

- Richtlinienpakete

- Teams-Berater

- Dashboard für Anrufqualität

- Telefonieanbieter

Microsoft Defender XDR

Microsoft Defender XDR ist eine einheitliche Vor- und Nachangriff-Unternehmenssicherheitslösung. Es verbindet Erkennung, Prävention, Untersuchung und Reaktion nahtlos über Endpunkte, Identitäten, E-Mails und Anwendungen hinweg, um integrierten Schutz vor komplexen Angriffen zu bieten.

Das Microsoft Defender-Portal ist auch die Heimat anderer Produkte im Microsoft 365-Sicherheitsstapel, z. B. Microsoft Defender für Endpunkt und Microsoft Defender für Office 365.

Die Dokumentation aller Funktionen und Sicherheitsprodukte ist im Microsoft Defender-Portal verfügbar:

Microsoft Defender for Endpoint:

- Microsoft Defender for Endpoint

- Microsoft Defender for Endpoint – P1-Funktionen

- Microsoft Defender for Business

Microsoft Defender für Office 365:

- Exchange Online Protection (EOP)

- Microsoft Defender for Office 365 Plan 1

- Microsoft Defender for Office 365 Plan 2

App-Verwaltung:

Im Folgenden finden Sie Funktionen, die für Mandanten verfügbar sind, die mit einem GDAP-Token auf das Microsoft Defender-Portal zugreifen.

| Ressourcentyp | Derzeit unterstützt |

|---|---|

| Microsoft Defender XDR-Funktionen | Alle Microsoft Defender XDR-Features (wie in der zuvor verlinkten Dokumentation aufgeführt): Vorfälle, erweiterte Bedrohungssuche, Aktionscenter, Bedrohungsanalyse, Verbindung der folgenden Sicherheitsworkloads mit Microsoft Defender XDR: Microsoft Defender for Endpoint, Microsoft Defender for Identity, Microsoft Defender for Cloud-Apps |

| Microsoft Defender für Endpunktfunktionen | Zu allen Microsoft Defender for Endpoint-Features, die in der zuvor verlinkten Dokumentation aufgeführt werden, finden Sie Details pro P1/SMB-SKU in der nachstehenden Tabelle. |

| Microsoft Defender für Office 365 | Alle in der zuvor verlinkten Dokumentation aufgeführten Microsoft Defender for Office 365-Features. Details pro Lizenz finden Sie in dieser Tabelle: Office 365 Security einschließlich Microsoft Defender für Office 365 und Exchange Online Protection |

| App-Verwaltung | Die Authentifizierung funktioniert für GDAP-Token (App+Benutzertoken), Autorisierungsrichtlinien funktionieren entsprechend den Benutzerrollen wie zuvor |

Unterstützte Microsoft Entra-Rollen im Microsoft Defender-Portal:

Dokumentation der unterstützten Rollen im Microsoft Defender-Portal

Hinweis

Nicht alle Rollen gelten für alle Sicherheitsprodukte. Informationen dazu, welche Rollen in einem bestimmten Produkt unterstützt werden, finden Sie in der Produktdokumentation.

MDE-Features im Microsoft Defender-Portal pro SKU

| Endpunktfunktionen pro SKU | Microsoft Defender für Unternehmen | Microsoft Defender for Endpoint Plan 1 | Microsoft Defender for Endpoint Plan 2 |

|---|---|---|---|

| Zentralisierte Verwaltung | X | X | X |

| Vereinfachte Clientkonfiguration | X | ||

| Bedrohungs- und Sicherheitsrisikomanagement | X | X | |

| Verringerung der Angriffsfläche | X | X | X |

| Next-Gen-Schutz | X | X | X |

| Endpunkterkennung und -antwort | X | X | |

| Automatische Untersuchung und Reaktion | X | X | |

| Bedrohungssuche und sechsmonatige Datenaufbewahrung | X | ||

| Bedrohungsanalyse | X | X | |

| Plattformübergreifende Unterstützung für Windows, MacOS, iOS und Android | X | X | X |

| Microsoft-Experten für Bedrohungen | X | ||

| Partner-APIs | X | X | X |

| Microsoft 365 Lighthouse zum Anzeigen von kundenübergreifenden Sicherheitsvorfällen | X |

Power BI-Aufgaben

Für die Power BI-Workload unterstützt GDAP die folgenden Aufgaben.

| Ressourcentyp | Derzeit unterstützt |

|---|---|

| Administratoraufgaben | – Alle Menüelemente unter "Verwaltungsportal" mit Ausnahme von "Azure-Verbindungen" |

Unterstützte Microsoft Entra-Rollen im Gültigkeitsbereich:

- Fabric-Administrator

Power BI-Eigenschaften außerhalb des Anwendungsbereichs:

- Es ist nicht garantiert, dass alle Aufgaben für Nichtadministratoren funktionieren.

- „Azure-Verbindungen“ im Administratorportal

SharePoint-Aufgaben

Für SharePoint unterstützt GDAP die folgenden Aufgaben.

| Ressourcentyp | Derzeit unterstützt |

|---|---|

| Startseite | Karten werden gerendert, Daten werden jedoch möglicherweise nicht gerendert |

| Websiteverwaltung – Aktive Websites | Erstellen von Websites: Teamwebsite, Kommunikationswebsite, Zuweisen/Ändern des Websitebesitzers, Zuweisen/Ändern der Vertraulichkeitsbezeichnung für Website (wenn in Microsoft Entra ID konfiguriert) während der Websiteerstellung, Ändern der Vertraulichkeitsbezeichnung der Website, Zuweisen von Datenschutzeinstellungen für Website (wenn keine Vertraulichkeitsbezeichnung vordefiniert ist), Hinzufügen von Mitgliedern zu/Entfernen von Mitgliedern von einer Website, Bearbeiten von externen Website-Freigabeeinstellungen, Bearbeiten von Websitename, Bearbeiten von Website-URL, Anzeigen von Websiteaktivität, Bearbeiten von Speicherlimit, Löschen von Website, Ändern integrierter Ansichten von Websites, Exportieren von Websiteliste in CSV-Datei, Speichern von benutzerdefinierten Ansichten von Websites, Zuordnen von Website zu einem Hub, Registrieren von Website als Hub |

| Websiteverwaltung – Aktive Websites | Erstellen weiterer Websites: Document Center, Enterprise Wiki, Veröffentlichungsportal, Inhaltscenter |

| Websiteverwaltung – gelöschte Websites | Website wiederherstellen, Website dauerhaft löschen (außer bei Teamwebsites mit verbundener Microsoft 365-Gruppe) |

| Richtlinien – Teilen | Festlegen von Richtlinien für die externe Freigabe für SharePoint und OneDrive, Ändern von "Weitere Einstellungen für die externe Freigabe", Festlegen von Richtlinien für Datei- und Ordnerlinks, Ändern von "Andere Einstellungen" für die Freigabe |

| Zugriffssteuerung | Festlegen/Ändern der Richtlinie für nicht verwaltete Geräte, Festlegen/Ändern von Richtlinien zur Leerlaufsitzungszeitachse, Festlegen/Ändern der Netzwerkstandortrichtlinie (getrennt von der Microsoft Entra-IP-Richtlinie), Festlegen/Ändern der modernen Authentifizierungsrichtlinie, Festlegen/Ändern des OneDrive-Zugriffs |

| Einstellungen | SharePoint - Startseite, SharePoint - Benachrichtigungen, SharePoint - Seiten, SharePoint - Websiteerstellung, SharePoint - Websitespeicherbeschränkungen, OneDrive - Benachrichtigungen, OneDrive - Aufbewahrung, OneDrive - Speicherlimit, OneDrive – Synchronisierung |

| PowerShell | Um einen Kundenmandanten als GDAP-Administrator zu verbinden, verwenden Sie einen Mandantenautorisierungsendpunkt (mit der Mandanten-ID des Kunden) im AuthenticanUrl-Parameter anstelle des gemeinsamen Standardendpunkts.Beispiel: Connect-SPOService -Url https://contoso-admin.sharepoing.com -AuthenticationUrl https://login.microsoftonline.com/<tenantID>/oauth2/authorize. |

Zu den zugehörigen Rollen gehören folgende:

- SharePoint-Administrator

- Globaler Leser

SharePoint Admin Center-Eigenschaften außerhalb des Gültigkeitsbereichs umfassen folgende:

- Alle klassischen Administratorfeatures/Funktionen/Vorlagen sind nicht enthalten und es wird nicht garantiert, dass sie ordnungsgemäß funktionieren

- Hinweis: Für alle von SharePoint Admin Center unterstützten GDAP-Rollen können Partner Dateien und Berechtigungen für Dateien und Ordner auf der SharePoint-Kundenwebsite nicht bearbeiten. Es war ein Sicherheitsrisiko für die Kundschaft und wird jetzt behoben.

Dynamics 365- und Power Platform-Aufgaben

Für die Power-Plattform und Dynamics 365 Customer-Engagement-Anwendungen (Sales, Service) unterstützt GDAP die folgenden Aufgaben.

| Ressourcentyp | Derzeit unterstützt |

|---|---|

| Administratoraufgaben | – Alle Menüelemente im Power Platform Admin Center |

Die unterstützten Microsoft Entra-Rollen im Geltungsbereich umfassen Folgendes:

- Power Platform-Administrator

- Helpdesk-Administrator (hilfe + Support)

- Service-Support-Administrator (für Hilfe und Support)

Eigenschaften außerhalb des Gültigkeitsbereichs:

- https://make.powerapps.com unterstützt GDAP nicht.

Dynamics 365 Business Central-Aufgaben

Für Dynamics 365 Business Central unterstützt GDAP die folgenden Aufgaben.

| Ressourcentyp | Derzeit unterstützt |

|---|---|

| Administratoraufgaben | Alle Aufgaben* |

* Für einige Aufgaben werden Berechtigungen benötigt, die dem Administratorbenutzer innerhalb der Dynamics 365 Business Central-Umgebung zugewiesen sind. Weitere Informationen finden Sie in der verfügbaren Dokumentation.

Die unterstützten Microsoft Entra-Rollen im Geltungsbereich umfassen Folgendes:

- Dynamics 365-Administrator

- Helpdesk-Administrator

Eigenschaften außerhalb des Gültigkeitsbereichs:

- Keine

Dynamics Lifecycle Services-Aufgaben

Für Dynamics Lifecycle Services unterstützt GDAP die folgenden Aufgaben.

| Ressourcentyp | Derzeit unterstützt |

|---|---|

| Administratoraufgaben | Alle Aufgaben |

Die unterstützten Microsoft Entra-Rollen im Geltungsbereich umfassen Folgendes:

- Dynamics 365-Administrator

Eigenschaften außerhalb des Gültigkeitsbereichs:

- Keine

Intune-Rollen (Endpoint Manager)

Unterstützte Microsoft Entra-Rollen im Gültigkeitsbereich:

- Intune-Administrator

- Globaler Leser

- Berichtleseberechtigter

- Sicherheitsleser

- Für Complianceadministration zuständige Person

- Sicherheitsadministrator

Um die Zugriffsebene für die oben genannten Rollen zu überprüfen, lesen Sie die Intune RBAC-Dokumentation.

Die Unterstützung für Intune umfasst nicht die Verwendung von GDAP beim Registrieren von Servern für Microsoft Tunnel oder zum Konfigurieren oder Installieren eines der Connectors für Intune. Beispiele für Intune-Connectors sind jedoch nicht auf den Intune-Connector für Active Directory, den Mobile Threat Defense Connector und den Microsoft Defender für Endpunkt-Connector beschränkt.

Bekanntes Problem: Partner, die auf Richtlinien in Office-Apps zugreifen, sehen die Nachricht: „Daten für 'OfficeSettingsContainer' konnten nicht abgerufen werden.” Verwenden Sie guid, um dieses Problem an Microsoft zu melden."

Azure-Portal

Microsoft Entra-Rollen im Gültigkeitsbereich:

- Eine beliebige Microsoft Entra-Rolle wie Verzeichnisleseberechtigter (die Rolle mit den geringstmöglichen Rechten) für den Zugriff auf das Azure-Abonnement als Besitzer

GDAP-Rollenleitfaden:

- Zwischen Partner und Kunde muss eine Wiederverkäuferbeziehung bestehen.

- Der Partner muss eine Sicherheitsgruppe (z. B. „Azure-Manager“) zum Verwalten von Azure erstellen und sie unter Admin Agenten für den Zugriff auf einzelne Kunden partitionieren, was als empfohlene Vorgehensweise gilt.

- Wenn der Partner einen Azure-Plan für den Kunden erwirbt, wird das Azure-Abonnement bereitgestellt, und der Gruppe „Administrator-Agents“ wird die Azure RBAC-Rolle Besitzer für das Azure-Abonnement zugewiesen

- Da die Sicherheitsgruppe „Azure-Manager“ Mitglied der Gruppe „Administrator-Agents“ ist, werden Benutzer, die der Gruppe „Azure-Manager“ angehören, zum RBAC-Besitzer des Azure-Abonnements.

- Um als Besitzer auf das Azure-Abonnement eines Kunden zuzugreifen, muss der Sicherheitsgruppe der Azure-Manager eine beliebige Microsoft Entra-Rolle wie beispielsweise Verzeichnisleser (Rolle mit geringster Berechtigung) zugewiesen werden.

Alternative Azure GDAP-Anleitungen (ohne Administrator-Agent)

Voraussetzungen:

- Partner und Kunde haben eine Reseller-Beziehung .

- Ein Partner erstellt eine Sicherheitsgruppe zum Verwalten von Azure und verschachtelt sie in der HelpDeskAgents-Gruppe pro Kundenzugriffspartitionierung. Dies ist eine empfohlene bewährte Methode.

- Partner kauft einen Azure-Plan für den Kunden. Das Azure-Abonnement wird bereitgestellt, und der Partner hat die „Admin Agents“-Gruppe Azure RBAC als Besitzer im Azure-Abonnement zugewiesen, jedoch wird für Helpdesk-Agents keine RBAC-Rollenzuweisung vorgenommen.

Schritte des Partneradministrators:

Der Partneradministrator im Abonnement führt die folgenden Skripts mithilfe von PowerShell aus, um Helpdesk-FPO im Azure-Abonnement zu erstellen.

Stellen Sie eine Verbindung mit dem Partnermandanten her, um die

object IDder HelpDeskAgents-Gruppe abzurufen.Connect-AzAccount -Tenant "Partner tenant" # Get Object ID of HelpDeskAgents group Get-AzADGroup -DisplayName HelpDeskAgentsStellen Sie sicher, dass Ihr Kunde über Folgendes verfügt:

- Rolle des Besitzers oder die des Benutzerzugriffsadministrators

- Berechtigungen zum Erstellen von Rollenzuweisungen auf Abonnementebene

Kundenschritte:

Um den Vorgang abzuschließen, muss Ihr Kunde die folgenden Schritte ausführen, entweder mithilfe von PowerShell oder Azure CLI.

Wenn Sie PowerShell verwenden, muss der Kunde das

Az.ResourcesModul aktualisieren.Update-Module Az.ResourcesStellen Sie eine Verbindung mit dem Mandanten her, in dem das CSP-Abonnement vorhanden ist.

Connect-AzAccount -TenantID "<Customer tenant>"az login --tenant <Customer tenant>Stellen Sie eine Verbindung mit dem Abonnement her.

Hinweis

Diese Verbindung ist nur anwendbar, wenn der Benutzer über Rollenzuweisungsberechtigungen für mehrere Abonnements im Mandanten verfügt.

Set-AzContext -SubscriptionID <"CSP Subscription ID">az account set --subscription <CSP Subscription ID>Erstellen Sie die Rollenzuweisung.

New-AzRoleAssignment -ObjectID "<Object ID of the HelpDeskAgents group from step above>" -RoleDefinitionName "Owner" -Scope "/subscriptions/'<CSP subscription ID>'"az role assignment create --role "Owner" --assignee-object-id <Object ID of the HelpDeskAgents group from step above> --scope "/subscriptions/<CSP Subscription Id>"

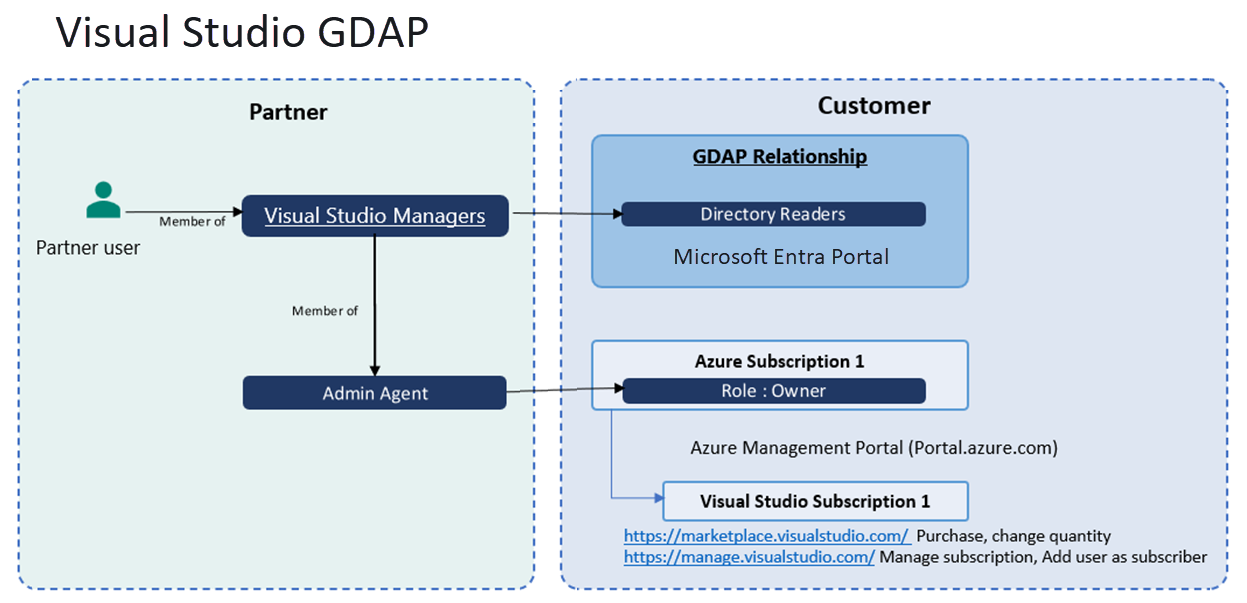

Visual Studio

Microsoft Entra-Rollen im Gültigkeitsbereich:

- Eine beliebige Microsoft Entra-Rolle wie Verzeichnisleseberechtigter (die Rolle mit den geringstmöglichen Rechten) für den Zugriff auf das Azure-Abonnement als Besitzer

GDAP-Rollenleitfaden für Partner:

- Voraussetzungen:

- Zwischen Partner und Kunde muss eine Handelspartnerbeziehung bestehen.

- Der Partner muss ein Azure-Abonnement für den Kunden erwerben.

- Der Partner muss eine Sicherheitsgruppe (z. B. Visual Studio-Manager) für den Erwerb und die Verwaltung von Visual Studio-Abonnements erstellen und sie unter den 'Admin-Agents' für eine kundenspezifische Zugriffspartitionierung verschachteln, wie als empfohlene bewährte Methode empfohlen.

- Die GDAP-Rolle für Erwerb und Verwaltung von Visual Studio entspricht Azure GDAP.

- Der Sicherheitsgruppe von Visual Studio-Managern muss eine beliebige Microsoft Entra-Rolle wie Verzeichnisleser (Rolle mit den geringsten Rechten) für den Zugriff auf Azure-Abonnements als Besitzer zugewiesen werden.

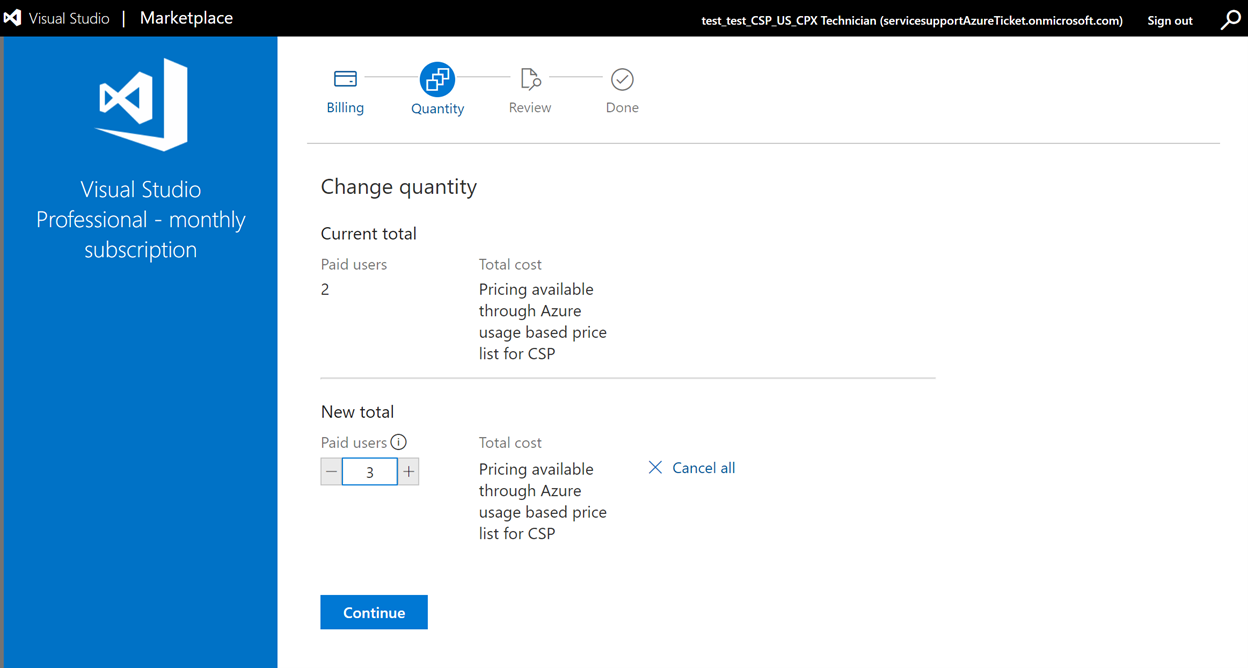

- Benutzende, die der Sicherheitsgruppe Visual Studio-Manager angehören, können ein Visual Studio-Abonnement im Marketplaceerwerbenhttps://marketplace.visualstudio.com (die Benutzenden erhalten aufgrund der geschachtelten Mitgliedschaft von „Admin-Agents“ Zugriff auf das Azure-Abonnement).

- Benutzer, die Mitglied der Sicherheitsgruppe „Visual Studio-Manager“ sind, können die Anzahl der Visual Studio-Abonnements ändern.

- Benutzer, die Mitglied der Sicherheitsgruppe „Visual Studio-Manager“ sind, können das Visual Studio-Abonnement kündigen (indem sie die Anzahl in 0 ändern).

- Benutzer, die Mitglied der Sicherheitsgruppe „Visual Studio-Manager“ sind, können über Abonnent hinzufügen die Visual Studio-Abonnements verwalten (sie können z. B. das Kundenverzeichnis durchsuchen und eine Visual Studio-Rollenzuweisung als Abonnent hinzufügen).

Visual Studio-Eigenschaften außerhalb des Gültigkeitsbereichs:

- Keine

Warum werden einige DAP AOBO-Links auf der GDAP-Dienstverwaltungsseite nicht angezeigt?

Die folgende Tabelle zeigt, warum möglicherweise keine DAP AOBO-Links auf der GDAP-Dienstverwaltungsseite angezeigt werden.

| DAP-AOBO-Links | Grund, warum dies auf der GdAP-Dienstverwaltungsseite fehlt |

|---|---|

| Microsoft 365 Planner https://portal.office.com/ |

Ein Duplikat des Microsoft 365-AOBO-Link, der bereits vorhanden ist |

| Schwanken https://portal.office.com/ |

Ein Duplikat des Microsoft 365-AOBO-Link, der bereits vorhanden ist |

| Windows 10 https://portal.office.com/ |

Ein Duplikat des Microsoft 365-AOBO-Link, der bereits vorhanden ist |

| Cloud App Security https://portal.cloudappsecurity.com/ |

Microsoft Defender für Cloud Apps ist eingestellt. Dieses Portal wird in Microsoft Defender XDR gemerget (unterstützt GDAP). |

| Azure IoT Central https://apps.azureiotcentral.com/ |

Wird derzeit nicht unterstützt. Außerhalb des Gültigkeitsbereichs für GDAP. |

| Windows Defender Erweiterter Bedrohungsschutz https://securitycenter.windows.com |

Windows Defender Advanced Threat Protection wird eingestellt. Partner werden empfohlen, zu Microsoft Defender XDR zu wechseln, die GDAP unterstützt. |