Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird der generische LDAP-Connector beschrieben. Der Artikel gilt für die folgenden Produkte:

- Microsoft Identity Manager 2016 (MIM2016)

- Microsoft Entra ID

Für MIM2016 steht der Connector als Download aus dem Microsoft Download Centerzur Verfügung.

Beim Verweisen auf IETF RFCs verwendet dieses Dokument das Format (RFC [RFC number]/[section in RFC document]), z. B. (RFC 4512/4.3). Weitere Informationen finden Sie unter https://tools.ietf.org/. Geben Sie im linken Bereich im Dialogfeld "Doc Fetch " eine RFC-Nummer ein, und testen Sie sie, um sicherzustellen, dass sie gültig ist.

Hinweis

Microsoft Entra ID bietet jetzt eine einfache Agent-basierte Lösung für die Bereitstellung von Benutzern in einem LDAPv3-Server, ohne dass eine MIM-Synchronisierungsbereitstellung erforderlich ist. Wir empfehlen die Verwendung für die ausgehende Benutzerbereitstellung. Weitere Informationen

Übersicht über den generischen LDAP-Connector

Mit dem generischen LDAP-Connector können Sie den Synchronisierungsdienst in einen LDAP v3-Server integrieren.

Bestimmte Vorgänge und Schemaelemente, z. B. diejenigen, die zum Ausführen des Deltaimports erforderlich sind, werden in den IETF RFCs nicht angegeben. Für diese Vorgänge werden nur explizit angegebene LDAP-Verzeichnisse unterstützt.

Zum Herstellen einer Verbindung mit den Verzeichnissen testen wir das Stamm-/Administratorkonto. Wenn Sie ein anderes Konto verwenden möchten, um genauere Berechtigungen anzuwenden, müssen Sie möglicherweise mit Ihrem LDAP-Verzeichnisteam überprüfen.

Die aktuelle Version des Connectors unterstützt diese Features:

| Merkmal | Unterstützung |

|---|---|

| Verbundene Datenquelle | Der Connector wird mit allen LDAP v3-Servern (RFC 4510-kompatibel) unterstützt, es sei denn, der Connector wird als nicht unterstützt bezeichnet. Es wurde mit diesen Verzeichnisservern getestet:

|

| Szenarien | |

| Operationen | Die folgenden Vorgänge werden in allen LDAP-Verzeichnissen unterstützt: |

| Schema |

Unterstützung für Delta-Import- und Kennwortverwaltung

Unterstützte Verzeichnisse für die Delta-Import- und Kennwortverwaltung:

- Microsoft Active Directory Lightweight Directory Services (AD LDS)

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt das Festlegen des Kennworts

- Globaler Microsoft Active Directory-Katalog (AD GC)

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt das Festlegen des Kennworts

- 389 Verzeichnisserver

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt das Festlegen von Kennwort und Ändern des Kennworts

- Apache Directory Server

- Unterstützt den Delta-Import nicht, da dieses Verzeichnis kein persistentes Änderungsprotokoll aufweist.

- Unterstützt das Festlegen des Kennworts

- IBM Tivoli DS

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt das Festlegen von Kennwort und Ändern des Kennworts

- Isode-Verzeichnis

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt das Festlegen von Kennwort und Ändern des Kennworts

- Novell eDirectory und NetIQ eDirectory

- Unterstützt Add-, Update- und Rename-Vorgänge für den Delta-Import

- Unterstützt keine Löschvorgänge für den Deltaimport

- Unterstützt das Festlegen von Kennwort und Ändern des Kennworts

- Open DJ

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt das Festlegen von Kennwort und Ändern des Kennworts

- Öffne DS

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt das Festlegen von Kennwort und Ändern des Kennworts

- Ldap öffnen (openldap.org)

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt das Festlegen des Kennworts

- Unterstützt das Ändern des Kennworts nicht

- Oracle (früher Sun) Directory Server Enterprise Edition

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt das Festlegen von Kennwort und Ändern des Kennworts

- RadiantOne Virtual Directory Server (VDS)

- Muss Version 7.1.1 oder höher verwenden

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt das Festlegen von Kennwort und Ändern des Kennworts

- Sun One Directory Server

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt das Festlegen von Kennwort und Ändern des Kennworts

Voraussetzungen

Bevor Sie den Connector verwenden, stellen Sie sicher, dass Auf dem Synchronisierungsserver Folgendes vorhanden ist:

- Microsoft .NET 4.6.2 Framework oder höher

Die Bereitstellung dieses Connectors erfordert möglicherweise Änderungen an der Konfiguration des Verzeichnisservers sowie Konfigurationsänderungen an MIM. Für Bereitstellungen, die die Integration von MIM mit einem Drittanbieterverzeichnisserver in einer Produktionsumgebung umfassen, empfehlen wir Kunden, mit ihrem Verzeichnisserveranbieter oder einem Bereitstellungspartner zusammenzuarbeiten, um Hilfe, Anleitungen und Support für diese Integration zu erhalten.

Erkennen des LDAP-Servers

Der Connector basiert auf verschiedenen Techniken, um den LDAP-Server zu erkennen und zu identifizieren. Der Connector verwendet den Stamm-DSE, den Anbieternamen/die Version und prüft das Schema, um eindeutige Objekte und Attribute zu finden, die in bestimmten LDAP-Servern vorhanden sind. Diese Gefundenen Daten werden verwendet, um die Konfigurationsoptionen im Connector vorab aufzufüllen.

Berechtigungen für verbundene Datenquellen

Zum Ausführen von Import- und Exportvorgängen für die Objekte im verbundenen Verzeichnis muss das Connectorkonto über ausreichende Berechtigungen verfügen. Der Connector benötigt Schreibberechtigungen zum Exportieren und Leseberechtigungen zum Importieren. Die Berechtigungen werden in der Verwaltungsumgebung des Zielverzeichnisses konfiguriert.

Ports und Protokolle

Der Connector verwendet die in der Konfiguration angegebene Portnummer, die standardmäßig 389 für LDAP und 636 für LDAPS ist.

Für LDAPS müssen Sie SSL 3.0 oder TLS verwenden. SSL 2.0 wird nicht unterstützt und kann nicht aktiviert werden.

Erforderliche Steuerelemente und Features

Die folgenden LDAP-Steuerelemente/Features müssen auf dem LDAP-Server verfügbar sein, damit der Connector ordnungsgemäß funktioniert:

1.3.6.1.4.1.4203.1.5.3 True/False-Filter

Der True/False-Filter wird häufig nicht als unterstützt von LDAP-Verzeichnissen gemeldet und kann auf der globalen Seite unter "Obligatorische Features nicht gefunden" angezeigt werden. Sie wird verwendet, um OR-Filter in LDAP-Abfragen zu erstellen, z. B. beim Importieren mehrerer Objekttypen. Wenn Sie mehrere Objekttypen importieren können, unterstützt Ihr LDAP-Server dieses Feature.

Wenn Sie ein Verzeichnis verwenden, in dem ein eindeutiger Bezeichner der Anker ist, muss auch das folgende Feature verfügbar sein (Weitere Informationen finden Sie im Abschnitt "Anchor konfigurieren "):

1.3.6.1.4.1.4203.1.5.1 Alle betrieblichen Attribute

Wenn das Verzeichnis über mehr Objekte verfügt als das, was in einen Aufruf des Verzeichnisses passen kann, empfiehlt es sich, paging zu verwenden. Damit paging funktioniert, benötigen Sie eine der folgenden Optionen:

Option 1:

1.2.840.113556.1.4.319 pagedResultsControl

Option 2:

2.16.840.1.113730.3.4.9 VLVControl

1.2.840.113556.1.4.473 Sortiersteuerung

Wenn beide Optionen in der Connectorkonfiguration aktiviert sind, wird pagedResultsControl verwendet.

1.2.840.113556.1.4.417 ShowDeletedControl

ShowDeletedControl wird nur mit der USNChanged-Delta-Importmethode verwendet, um gelöschte Objekte anzuzeigen.

Der Connector versucht, die auf dem Server vorhandenen Optionen zu erkennen. Wenn die Optionen nicht erkannt werden können, wird auf der Seite "Global" in den Connectoreigenschaften eine Warnung angezeigt. Nicht alle LDAP-Server stellen alle steuerelemente/Features dar, die sie unterstützen, und auch wenn diese Warnung vorhanden ist, funktioniert der Connector möglicherweise ohne Probleme.

Deltaimport

Der Delta-Import ist nur verfügbar, wenn ein Verzeichnis erkannt wurde, das es unterstützt. Die folgenden Methoden werden derzeit verwendet:

- LDAP Accesslog. Siehe http://www.openldap.org/doc/admin24/overlays.html#Access Protokollierung

- LDAP-Änderungsprotokoll. Siehe http://tools.ietf.org/html/draft-good-ldap-changelog-04.

- Zeitstempel. Für Novell/NetIQ eDirectory verwendet der Connector das letzte Datum/die uhrzeit, um erstellte und aktualisierte Objekte abzurufen. Novell/NetIQ eDirectory bietet keine gleichwertige Möglichkeit zum Abrufen gelöschter Objekte. Diese Option kann auch verwendet werden, wenn keine andere Delta-Importmethode auf dem LDAP-Server aktiv ist. Diese Option kann gelöschte Objekte nicht importieren.

- USNChanged. Siehe: https://msdn.microsoft.com/library/ms677627.aspx

Nicht unterstützt

Die folgenden LDAP-Features werden nicht unterstützt:

- LDAP-Verweise zwischen Servern (RFC 4511/4.1.10)

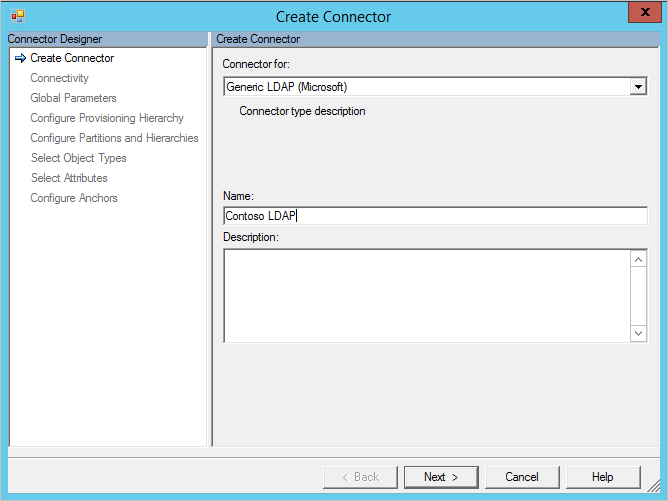

Erstellen eines neuen Connectors

Um einen generischen LDAP-Connector zu erstellen, wählen Sie im Synchronisierungsdienstden Verwaltungs-Agent und "Erstellen" aus. Wählen Sie den generischen LDAP-Connector (Microsoft) aus.

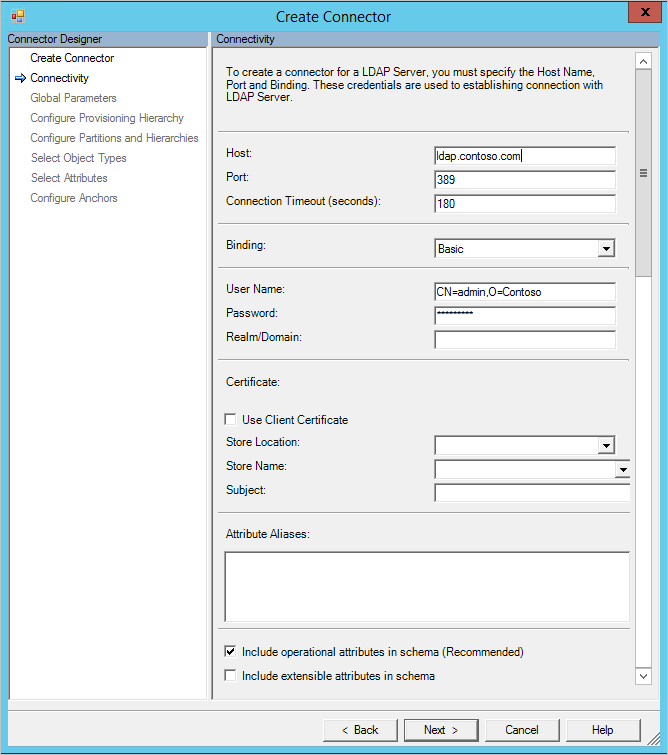

Konnektivität

Auf der Seite "Konnektivität" müssen Sie die Informationen zu Host, Port und Bindung angeben. Je nachdem, welche Bindung ausgewählt ist, können zusätzliche Informationen in den folgenden Abschnitten angegeben werden.

- Die Einstellung "Verbindungstimeout" wird nur für die erste Verbindung mit dem Server verwendet, wenn das Schema erkannt wird.

- Wenn "Binding" anonym ist, werden weder Benutzername/Kennwort noch Zertifikat verwendet.

- Geben Sie für andere Bindungen Informationen entweder in Benutzername/Kennwort ein, oder wählen Sie ein Zertifikat aus.

- Wenn Sie Kerberos zur Authentifizierung verwenden, stellen Sie auch den Bereich/die Domäne des Benutzers bereit.

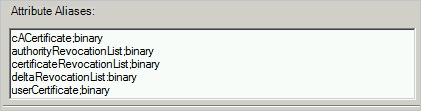

Das Textfeld für Attributaliasen wird für Attribute verwendet, die im Schema mit RFC4522 Syntax definiert sind. Diese Attribute können während der Schemaerkennung nicht erkannt werden, und der Connector benötigt, dass diese Attribute separat konfiguriert werden. Beispielsweise muss die folgende Zeichenfolge in das Feld "Attributaliasen" eingegeben werden, um das Attribut "userCertificate" als binäres Attribut korrekt zu identifizieren:

userCertificate;binary

Die folgende Tabelle ist ein Beispiel dafür, wie diese Konfiguration aussehen könnte:

Aktivieren Sie das Kontrollkästchen "Betriebsattribute in Das Schema einschließen ", um auch vom Server erstellte Attribute einzuschließen. Dazu gehören Attribute, z. B. wann das Objekt erstellt wurde und wann das Objekt zuletzt aktualisiert wurde.

Wählen Sie erweiterbare Attribute im Schema einschließen aus, wenn erweiterbare Objekte (RFC4512/4.3) verwendet werden und die Aktivierung dieser Option ermöglicht, dass jedes Attribut für alle Objekte verwendet werden kann. Wenn Sie diese Option auswählen, wird das Schema sehr groß, es sei denn, das verbundene Verzeichnis verwendet dieses Feature, empfiehlt es sich, die Option nicht ausgewählt zu lassen.

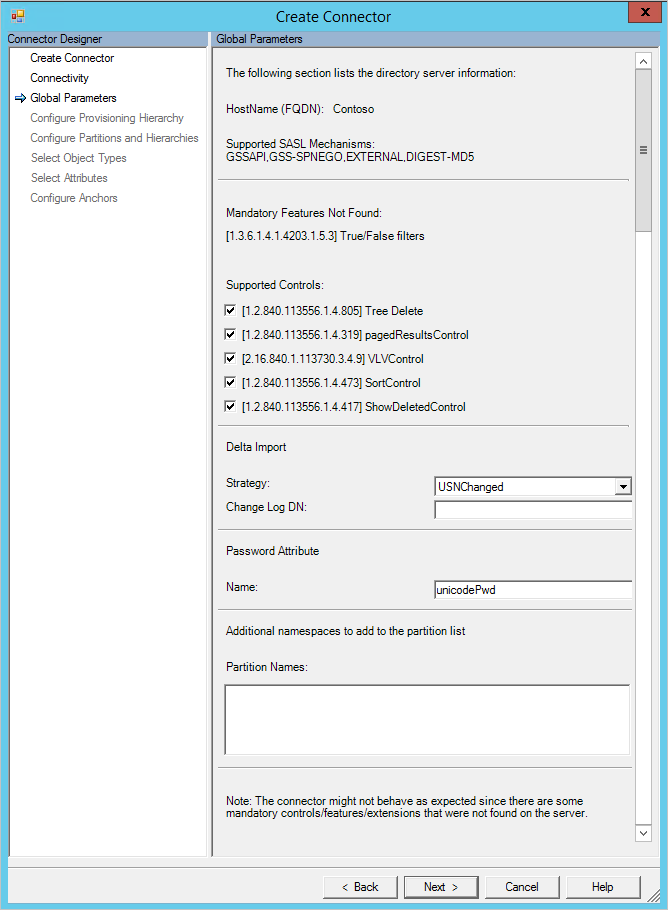

Globale Parameter

Auf der Seite "Globale Parameter" konfigurieren Sie den DN für das Delta-Änderungsprotokoll und zusätzliche LDAP-Features. Die Seite wird vorab mit den vom LDAP-Server bereitgestellten Informationen ausgefüllt.

Der obere Abschnitt enthält Informationen, die vom Server selbst bereitgestellt werden, z. B. den Namen des Servers. Der Connector überprüft außerdem, ob die obligatorischen Steuerelemente im Stamm-DSE vorhanden sind. Wenn diese Steuerelemente nicht aufgeführt sind, wird eine Warnung angezeigt. Einige LDAP-Verzeichnisse führen nicht alle Features im Stamm-DSE auf, und es ist möglich, dass der Connector ohne Probleme funktioniert, auch wenn eine Warnung vorhanden ist.

Die Kontrollkästchen für unterstützte Steuerelemente steuern das Verhalten bestimmter Vorgänge.

- Bei aktivierter Strukturlöschung wird eine Hierarchie mit einem einzelnen LDAP-Aufruf gelöscht. Bei deaktivierter Strukturlöschung führt der Connector bei Bedarf einen rekursiven Löschvorgang durch.

- Wenn seitenseitige Ergebnisse ausgewählt sind, führt der Connector einen seitenseitigen Import mit der in den Ausführungsschritten angegebenen Größe durch.

- Das VLVControl und SortControl ist eine Alternative zum pagedResultsControl zum Lesen von Daten aus dem LDAP-Verzeichnis.

- Wenn alle drei Optionen (pagedResultsControl, VLVControl und SortControl) nicht ausgewählt sind, importiert der Connector alle Objekte in einem Vorgang, was möglicherweise fehlschlägt, wenn es sich um ein großes Verzeichnis handelt.

- „ShowDeletedControl“ wird nur verwendet, wenn die Deltaimportmethode auf „USNChanged“ festgelegt ist.

Der Änderungsprotokoll-DN ist der vom Delta-Änderungsprotokoll verwendete Namenskontext (beispielsweise cn=changelog). Dieser Wert muss angegeben werden, um Deltaimporte ausführen zu können.

Die folgende Tabelle gibt Aufschluss über die standardmäßigen Änderungsprotokoll-DNs:

| Verzeichnis | Delta-Änderungsprotokoll |

|---|---|

| Microsoft AD LDS und AD GC | Automatisch erkannt. USNChanged. |

| Apache Directory Server | Nicht verfügbar. |

| Directory 389 | Änderungsprotokoll. Zu verwendende Standardwert: cn=changelog |

| IBM Tivoli DS | Änderungsprotokoll. Zu verwendende Standardwert: cn=changelog |

| Isode Directory | Änderungsprotokoll. Zu verwendende Standardwert: cn=changelog |

| Novell/NetIQ eDirectory | Nicht verfügbar. Zeitstempel. Der Connector verwendet das datum/die Uhrzeit der letzten Aktualisierung, um hinzugefügte und aktualisierte Datensätze abzurufen. |

| Öffnen Sie DJ/DS | Änderungsprotokoll. Zu verwendende Standardwert: cn=changelog |

| Open LDAP | Zugriffsprotokoll. Zu verwendende Standardwert: cn=accesslog |

| Oracle DSEE | Änderungsprotokoll. Zu verwendende Standardwert: cn=changelog |

| RadiantOne VDS | Virtuelles Verzeichnis. Hängt vom Verzeichnis ab, das mit VDS verbunden ist. |

| Sun One Directory Server | Änderungsprotokoll. Zu verwendende Standardwert: cn=changelog |

Das Kennwort-Attribut ist der Name des Attributs, das der Connector zum Festlegen des Kennworts in Kennwortänderungs- und Kennwortsatzvorgängen verwenden soll. Dieser Wert ist standardmäßig auf "userPassword " festgelegt, kann aber bei Bedarf für ein bestimmtes LDAP-System geändert werden.

In der Liste der zusätzlichen Partitionen ist es möglich, zusätzliche Namespaces hinzuzufügen, die nicht automatisch erkannt werden. Diese Einstellung kann beispielsweise verwendet werden, wenn mehrere Server einen logischen Cluster bilden, der alle gleichzeitig importiert werden soll. Active Directory kann mehrere Domänen in einer einzelnen Gesamtstruktur enthalten, wobei alle Domänen das gleiche Schema verwenden. Dies kann durch Eingabe zusätzlicher Namespaces in das Feld simuliert werden. Jeder Namespace kann von verschiedenen Servern importiert werden und wird auf der Seite "Partitionen und Hierarchien konfigurieren" weiter konfiguriert. Verwenden Sie STRG+EINGABETASTE, um eine neue Zeile abzurufen.

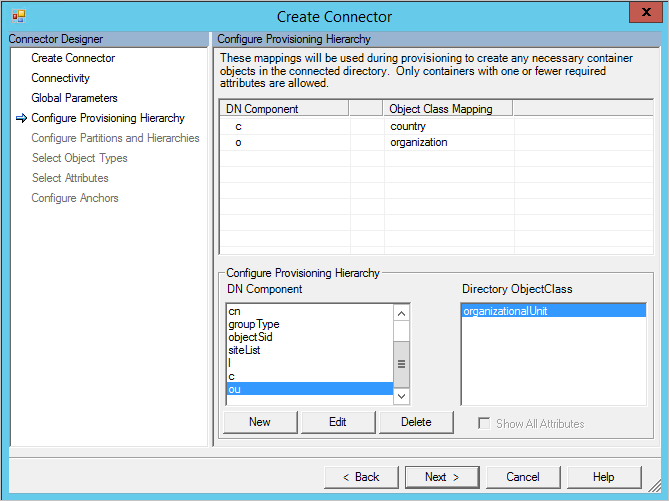

Konfigurieren der Bereitstellungshierarchie

Diese Seite wird verwendet, um die DN-Komponente, z. B. OU, dem Objekttyp zuzuordnen, der bereitgestellt werden soll, z. B. organizationalUnit.

Durch Konfigurieren der Bereitstellungshierarchie können Sie den Connector so konfigurieren, dass bei Bedarf automatisch eine Struktur erstellt wird. Wenn beispielsweise ein Namespace dc=contoso,dc=com und ein neues Objekt cn=Joe, ou=Seattle, c=US, dc=contoso, dc=com bereitgestellt wird, kann der Connector ein Objekt vom Typ "Country" für US und eine organisationseinheit für Seattle erstellen, wenn diese noch nicht im Verzeichnis vorhanden sind.

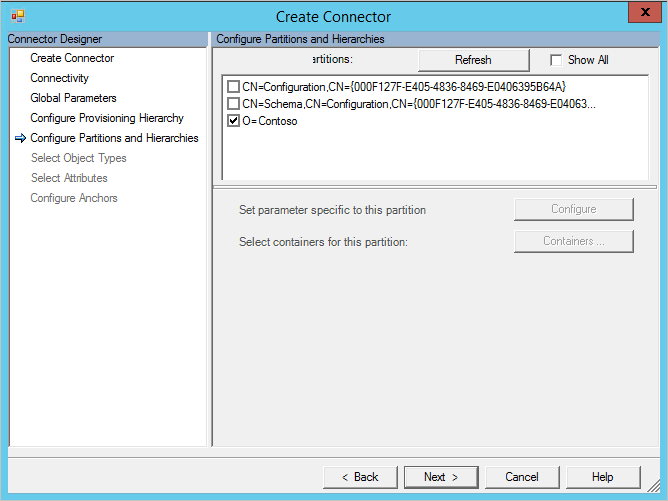

Konfigurieren von Partitionen und Hierarchien

Wählen Sie auf der Seite "Partitionen und Hierarchien" alle Namespaces mit Objekten aus, die Sie importieren und exportieren möchten.

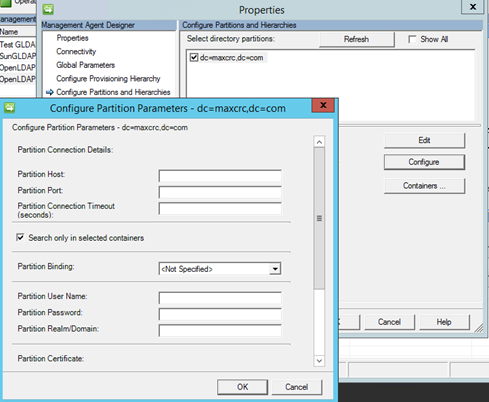

Für jeden Namespace ist es auch möglich, Konnektivitätseinstellungen zu konfigurieren, die die auf dem Bildschirm "Konnektivität" angegebenen Werte überschreiben würden. Wenn diese Werte auf den standardmäßigen Leerwert belassen werden, werden die Informationen vom Konnektivitäts-Bildschirm verwendet.

Sie können auch auswählen, welche Container und Organisationseinheiten der Connector als Quelle für Importvorgänge bzw. als Ziel für Exportvorgänge verwenden soll.

Beim Ausführen einer Suche erfolgt dies in allen Containern in der Partition. In Fällen, in denen eine große Anzahl von Containern vorhanden ist, führt dieses Verhalten zu Leistungsbeeinträchtigungen.

Hinweis

Mit dem Update im März 2017 können die generischen LDAP-Connector-Suchen auf die ausgewählten Container beschränkt werden. Dazu aktivieren Sie das Kontrollkästchen "Nur in ausgewählten Containern suchen", wie in der abbildung unten dargestellt.

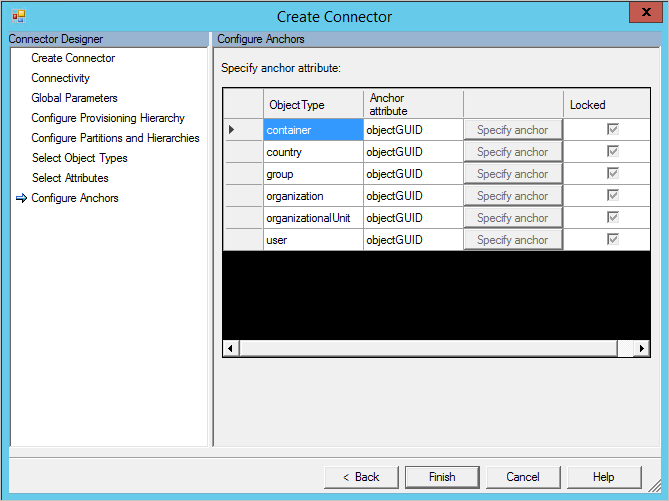

Konfigurieren von Ankern

Diese Seite weist immer einen vorkonfigurierten Wert auf und kann nicht geändert werden. Wenn der Serveranbieter identifiziert wurde, kann der Anker mit einem unveränderlichen Attribut gefüllt werden, z. B. die GUID für ein Objekt. Wenn es nicht erkannt wurde oder nicht über ein unveränderliches Attribut verfügt, verwendet der Verbinder dn (distinguished name) als Anker.

Die folgende Tabelle enthält eine Liste von LDAP-Servern und dem verwendeten Anker:

| Verzeichnis | Ankerattribut |

|---|---|

| Microsoft AD LDS und AD GC | objectGUID |

| 389 Directory Server | dn |

| Apache Directory | dn |

| IBM Tivoli DS | dn |

| Isode Directory | dn |

| Novell/NetIQ eDirectory | GUID |

| Open DJ/DS | dn |

| Open LDAP | dn |

| Oracle ODSEE | dn |

| RadiantOne VDS | dn |

| Sun One Directory Server | dn |

Weitere Anmerkungen

Dieser Abschnitt enthält Informationen zu Aspekten, die für diesen Connector spezifisch sind oder aus anderen Gründen wichtig sind.

Deltaimport

Das Delta-Zeitstempel in Open LDAP ist das UTC-Datum/Uhrzeit. Aus diesem Grund müssen die Uhren zwischen FIM-Synchronisierungsdienst und open LDAP synchronisiert werden. Wenn nicht, werden einige Einträge im Delta-Änderungsprotokoll möglicherweise weggelassen.

Bei Novell eDirectory erkennt der Delta-Import keine Objektlöschungen. Aus diesem Grund ist es erforderlich, regelmäßig einen vollständigen Import auszuführen, um alle gelöschten Objekte zu finden.

Bei Verzeichnissen mit einem Delta-Änderungsprotokoll, das auf Datum/Uhrzeit basiert, wird dringend empfohlen, regelmäßig einen vollständigen Import auszuführen. Dieser Vorgang ermöglicht es dem Synchronisierungsmodul, unterschiedliche Beziehungen zwischen dem LDAP-Server und dem, was sich derzeit im Connectorbereich befindet, zu finden und zu unterscheiden.

Problembehandlung

- Informationen zum Aktivieren der Protokollierung für die Behandlung von Connectorproblemen finden Sie unter Vorgehensweise: Aktivieren der ETW-Ablaufverfolgung für Connectors.