Konfigurieren einer Domäne für ein Szenario für gruppenverwaltete Dienstkonten

Wichtig

Dieser Artikel gilt nur für MIM 2016 SP2.

Microsoft Identity Manager (MIM) arbeitet mit Ihrer Active Directory-Domäne. Sie müssen Active Directory bereits installiert haben und sicherstellen, dass Sie in Ihrer Umgebung über einen Domänencontroller für eine Domäne verfügen, die Sie verwalten können. In diesem Artikel wird beschrieben, wie Sie gruppenverwaltete Dienstkonten in dieser Domäne für die Verwendung durch MIM einrichten.

Übersicht

Durch gruppenverwaltete Dienstkonten müssen Kennwörter für Dienstkonten nicht mehr regelmäßig geändert werden. Mit dem Release von MIM 2016 SP2 können für die folgenden MIM-Komponenten gMSA-Konten konfiguriert werden, die während des Installationsvorgangs verwendet werden:

- MIM-Synchronisierungsdienst (FIMSynchronizationService)

- MIM-Dienst (FIMService)

- Anwendungspool für die Registrierungswebsite für die MIM-Kennwortregistrierung

- Anwendungspool für die Website für die MIM-Kennwortzurücksetzung

- Anwendungspool für die Website für PAM REST API

- PAM-Überwachungsdienst (PamMonitoringService)

- PAM-Komponentendienst (PrivilegeManagementComponentService)

Die folgenden MIM-Komponenten unterstützen nicht die Ausführung als gMSA-Konten:

- MIM-Portal: Der Grund dafür ist, dass das MIM-Portal Teil der SharePoint-Umgebung ist. Stattdessen können Sie SharePoint im Farmmodus bereitstellen und die automatische Kennwortänderung in SharePoint Server konfigurieren.

- Alle Verwaltungs-Agents

- Microsoft-Zertifikatverwaltung

- BHOLD

Weitere Informationen zu gMSA finden Sie in diesen Artikeln:

Erstellen von Benutzerkonten und -gruppen

Alle Komponenten Ihrer MIM-Bereitstellung benötigen ihre eigenen Identitäten in der Domäne. Dazu gehören sowohl die MIM-Komponenten „Service“ und „Sync“ als auch SharePoint und SQL.

Hinweis

Diese exemplarische Vorgehensweise verwendet Beispielnamen und -werte eines Unternehmens namens Contoso. Ersetzen Sie diese durch eigene Namen und Werte. Beispiel:

- Name des Domänencontrollers: dc

- Domänenname: contoso

- Servername des MIM-Diensts: mimservice

- Name des MIM-Synchronisierungsservers: mimsync

- SQL Server-Name: sql

- Kennwort: Pass@word1

Melden Sie sich auf dem Domänencontroller als Domänenadministrator an (z.B. Contoso\Administrator).

Erstellen Sie die folgenden Benutzerkonten für MIM-Dienste. Starten Sie PowerShell, und geben Sie das folgende PowerShell-Skript ein, um neue AD-Domänenbenutzer zu erstellen (nicht alle Konten sind obligatorisch, obwohl das Skript ausschließlich zu Informationszwecken bereitgestellt wird. Verwenden Sie deshalb am besten ein dediziertes MIMAdmin-Konto für den MIM- und SharePoint-Installationsvorgang).

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1Erstellen Sie für alle Gruppen Sicherheitsgruppen.

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminFügen Sie SPNs hinzu, um die Kerberos-Authentifizierung für Dienstkonten zu aktivieren.

setspn -S http/mim.contoso.com contoso\svcMIMAppPoolStellen Sie sicher, dass Sie die folgenden „A“-DNS-Einträge für die richtige Namensauflösung registrieren (vorausgesetzt, dass der MIM-Dienst, das MIM-Portal sowie die Websites für die Kennwortzurücksetzung und Kennwortregistrierung auf demselben Computer gehostet werden).

- mim.contoso.com: verweist auf die physische IP-Adresse des Servers des MIM-Diensts und des MIM-Portals

- passwordreset.contoso.com: verweist auf die physische IP-Adresse des Servers des MIM-Diensts und des MIM-Portals

- passwordregistration.contoso.com: verweist auf die physische IP-Adresse des Servers des MIM-Diensts und des MIM-Portals

Erstellen der Stammschlüssel für die Schlüsselverteilungsdienste (Key Distribution Services, KDS)

Stellen Sie sicher, dass Sie bei Ihrem Domänencontroller als Administrator angemeldet sind, um den Verteilungsdienst für den Gruppenschlüssel vorzubereiten.

Falls bereits ein Stammschlüssel für die Domäne vorhanden ist (verwenden Sie zur Überprüfung Get-KdsRootKey), fahren Sie mit dem nächsten Abschnitt fort.

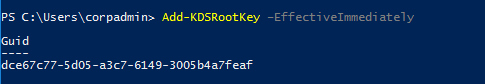

Erstellen Sie den Stammschlüssel der Schlüsselverteilungsdienste (Key Distribution Services, KDS), falls erforderlich (nur einmal pro Domäne). Der Stammschlüssel wird (zusammen mit anderen Informationen) vom KDS-Dienst auf Domänencontrollern zum Generieren von Kennwörtern verwendet. Geben Sie als Domänenadministrator die folgenden PowerShell-Befehle ein:

Add-KDSRootKey –EffectiveImmediately–EffectiveImmediately kann eine Verzögerung von bis zu ca. 10 Stunden erfordern, da die Replikation auf alle Domänencontroller erforderlich ist. Dies dauert bei zwei Domänencontrollern etwa eine Stunde.

Hinweis

In der Lab- oder Testumgebung können Sie die Verzögerung für die Replikation von 10 Stunden vermeiden, indem Sie stattdessen den folgenden Befehl ausführen:

Add-KDSRootKey -EffectiveTime ((Get-Date).AddHours(-10))

Erstellen des Dienstkontos zur MIM-Synchronisierung sowie den Gruppen- und Dienstprinzipal

Stellen Sie sicher, dass alle Computerkonten für Computer, auf denen die MIM-Software installiert werden soll, bereits mit der Domäne verknüpft sind. Führen Sie anschließend die folgenden Schritte als Domänenadministrator in PowerShell aus.

Erstellen Sie eine Gruppe namens MIMSync_Servers, und fügen Sie dieser Gruppe alle MIM-Synchronisierungsserver hinzu. Geben Sie Folgendes ein, um eine neue AD-Gruppe für MIM-Synchronisierungsserver zu erstellen. Fügen Sie anschließend zu dieser Gruppe die Active Directory-Computerkonten für den MIM-Synchronisierungsserver hinzu, z. B. contoso\MIMSync$.

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$Erstellen Sie das gruppenverwaltete Dienstkonto (gMSA) für den MIM-Synchronisierungsdienst. Geben Sie Folgendes in PowerShell ein.

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Überprüfen Sie die Details des gMSA, der durch Ausführen des PowerShell-Befehls Get-ADServiceAccount erstellt wurde:

Wenn Sie den Benachrichtigungsdienst für Kennwortänderungen ausführen möchten, müssen Sie den Dienstprinzipalnamen durch Ausführen des folgenden PowerShell-Befehls registrieren:

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}Starten Sie Ihren MIM-Synchronisierungsserver neu, um das dem Server zugeordnete Kerberos-Token zu aktualisieren, da sich die „MIMSync_Server“-Gruppenmitgliedschaft geändert hat.

Erstellen eines Dienstkontos für den MIM-Dienstverwaltungs-Agent

- Normalerweise erstellen Sie beim Installieren des MIM-Diensts ein neues Konto für den MIM-Dienstverwaltungs-Agent (MIM-MA-Konto). Mit gMSA stehen Ihnen zwei Optionen zur Verfügung:

Verwenden Sie das von der MIM-Synchronisierungsdienstgruppe verwaltete Dienstkonto, und erstellen Sie kein separates Konto.

Sie können die Erstellung des Dienstkontos für den MIM-Dienstverwaltungs-Agent überspringen. Verwenden Sie in diesem Fall den Namen des gruppenverwalteten Dienstkontos für den MIM-Synchronisierungsdienst, z. B. contoso\MIMSyncGMSAsvc$, anstelle des MIM-MA-Kontos, wenn Sie den MIM-Dienst installieren. Aktivieren Sie im weiteren Verlauf der Konfiguration des MIM-Dienstverwaltungs-Agents die Option 'Use MIMSync Account' (MIMSync-Konto verwenden).

Aktivieren Sie nicht 'Deny Logon from Network' (Anmeldung über Netzwerk verweigern) für das gruppenverwaltete Dienstkonto des MIM-Synchronisierungsdiensts da das MIM-MA-Konto die Berechtigung 'Allow Network Logon' (Anmeldung über das Netzwerk zulassen) benötigt.

Verwenden Sie ein reguläres Dienstkonto für das Dienstkonto des MIM-Dienstverwaltungs-Agent.

Starten Sie PowerShell als Domänenadministrator, und geben Sie Folgendes ein, um einen neuen AD-Domänenbenutzer zu erstellen:

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1Aktivieren Sie nicht 'Deny Logon from Network' (Anmeldung über Netzwerk verweigern) für das MIM-MA-Konto, da dieses die Berechtigung 'Allow Network Logon' (Anmeldung über das Netzwerk zulassen) benötigt.

Erstellen von MIM-Dienstkonten, Gruppen und des Dienstprinzipals

Verwenden Sie weiterhin PowerShell als Domänenadministrator.

Erstellen Sie eine Gruppe namens MIMService_Servers, und fügen Sie dieser Gruppe alle MIM-Dienstserver hinzu. Geben Sie den folgenden PowerShell-Befehl ein, um eine neue AD-Gruppe für die MIM-Dienstserver zu erstellen und um das Active Directory-Computerkonto (z. B. contoso\MIMPortal$) des MIM-Dienstservers dieser Gruppe hinzuzufügen.

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$Erstellen eines gruppenverwalteten Dienstkontos (gMSA) für den MIM-Dienst

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}Registrieren Sie den Dienstprinzipalnamen, und aktivieren Sie die Kerberos-Delegation, indem Sie folgenden PowerShell-Befehl ausführen:

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}Für Szenarios mit Self-Service-Kennwortzurücksetzung (SSPR) muss Ihr MIM-Dienstkonto mit dem MIM-Synchronisierungsdienst kommunizieren können. Deshalb muss das MIM-Dienstkonto entweder Mitglied der Gruppe MIMSyncAdministrators oder der Gruppe Kennwortzurücksetzung und Browsen für die MIM-Synchronisierung sein.

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$Starten Sie Ihren MIM-Dienstserver neu, um ein dem Server zugeordnetes Kerberos-Token zu aktualisieren, da sich die Gruppenmitgliedschaft für „MIMService_Servers“ geändert hat.

Erstellen anderer MIM-Konten und -Gruppen (bei Bedarf)

Wenn Sie die Self-Service-Kennwortzurücksetzung für MIM konfigurieren, können Sie mit denselben Richtlinien wie oben für den MIM-Synchronisierungsserver und den MIM-Dienst weitere gMSA für folgenden Pools erstellen:

- Anwendungspool für die Website für die MIM-Kennwortzurücksetzung

- Anwendungspool für die Registrierungswebsite für die MIM-Kennwortregistrierung

Wenn Sie MIM-PAM konfigurieren, können Sie mit denselben Richtlinien wie oben für den MIM-Synchronisierungsserver und den MIM-Dienst weitere gMSA für folgenden Pools erstellen:

- Anwendungspool für die Website für MIM-PAM REST API

- MIM-PAM-Komponentendienst

- MIM-PAM-Überwachungsdienst

Angeben eines gruppenverwalteten Dienstkontos (gMSA) bei der MIM-Installation

In den meisten Fällen, wenn Sie einen MIM-Installer verwenden, fügen Sie in der Regel ein Dollarzeichen an den gMSA-Namen an, z. B. contoso\MIMSyncGMSAsvc$, an, um anzugeben, dass Sie anstelle eines regulären Kontos ein gMSA-Zeichen verwenden möchten, und lassen Sie das Kennwortfeld leer. Eine Ausnahme ist das miisactivate.exe-Tool, das den gMSA-Namen ohne Dollarzeichen akzeptiert.