Privileged Access Management für Active Directory-Domänendienste

MIM Privileged Access Management (PAM) ist eine Lösung, mit der Organisationen den privilegierten Zugriff innerhalb einer vorhandenen Active Directory-Umgebung einschränken können.

Mit Privileged Access Management lassen sich zwei Ziele erreichen:

- Wiederherstellen der Kontrolle über eine gefährdete Active Directory-Umgebung durch Verwalten einer separaten geschützten Umgebung, die bekanntermaßen nicht von Angriffen betroffen ist.

- Isolieren der Verwendung von privilegierten Konten, um das Risiko zu reduzieren, dass diese Anmeldeinformationen gestohlen werden.

Hinweis

Der von MIM PAM bereitgestellte PAM-Ansatz wird nicht für neue Bereitstellungen in Mit dem Internet verbundenen Umgebungen empfohlen. MIM PAM ist für die Verwendung in einer benutzerdefinierten Architektur für isolierte AD-Umgebungen vorgesehen, in denen kein Internetzugriff verfügbar ist, in denen diese Konfiguration gesetzlich vorgeschrieben ist, oder in isolierten Umgebungen mit hoher Auswirkung wie Offline-Forschungslaboratorien und getrennten Betriebstechnologien oder Überwachungskontroll- und Datenerfassungsumgebungen. MIM PAM unterscheidet sich von Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM ist ein Dienst, mit dem Sie den Zugriff auf Ressourcen in Microsoft Entra ID, Azure und anderen Microsoft Online Services wie Microsoft 365 oder Microsoft Intune verwalten, steuern und überwachen können. Anleitungen zu lokalen Mit dem Internet verbundenen Umgebungen und Hybridumgebungen finden Sie unter Schützen des privilegierten Zugriffs , um weitere Informationen zu erhalten.

Welche Probleme hilft MIM PAM bei der Lösung?

Heutzutage ist es für Angreifer zu einfach, Anmeldeinformationen für Domänenadministratoren zu erhalten, und es ist zu schwierig, diese Angriffe nach der Tat zu entdecken. Ziel von PAM ist es, Zugriffschancen für böswillige Benutzer zu reduzieren und gleichzeitig die Kontrolle und Überwachung der Umgebung zu verbessern.

PAM erschwert es Angreifern, in ein Netzwerk einzudringen und Zugriff auf privilegierte Konten zu erhalten. PAM bietet mehr Schutz für privilegierte Gruppen, die den Zugriff auf die zur Domäne gehörenden Computer und die Anwendungen auf diesen Computern steuern. PAM erweitert auch die Überwachung und Transparenz und bietet differenziertere Steuerungsmöglichkeiten. So können Organisationen feststellen, wer ihre Administratoren mit hohen Berechtigungen sind und welche Aufgaben diese ausführen. PAM bietet Organisationen mehr Einblick in die Verwendung administrativer Konten in der Umgebung.

Der von MIM bereitgestellte PAM-Ansatz soll in einer benutzerdefinierten Architektur für isolierte Umgebungen verwendet werden, in denen kein Internetzugriff verfügbar ist, in denen diese Konfiguration gesetzlich vorgeschrieben ist, oder in isolierten Umgebungen mit hoher Auswirkung wie Offline-Forschungslabors und getrennten Betriebstechnologien oder Überwachungskontroll- und Datenerfassungsumgebungen. Wenn Ihr Active Directory Teil einer mit dem Internet verbundenen Umgebung ist, finden Sie unter Schützen privilegierten Zugriffs weitere Informationen dazu, wo Sie beginnen sollten.

Einrichten von MIM PAM

PAM baut auf dem Prinzip der Just-in-Time-Verwaltung auf, die mit Just Enough Administration (JEA) verwandt ist. JEA ist ein Windows PowerShell-Toolkit, das einen Satz von Befehlen zum Ausführen von Aktivitäten mit Berechtigungen definiert. Es handelt sich um einen Endpunkt, an dem Administratoren die Autorisierung zum Ausführen von Befehlen erhalten können. In JEA entscheidet ein Administrator, dass ein Benutzer mit einer bestimmten Berechtigung eine bestimmte Aufgabe ausführen darf. Jedes Mal, wenn ein berechtigter Benutzer diese Aufgabe ausführen muss, aktiviert er diese Berechtigung. Die Berechtigung läuft nach einem bestimmten Zeitraum ab, sodass ein böswilliger Benutzer den Zugriff nicht stehlen kann.

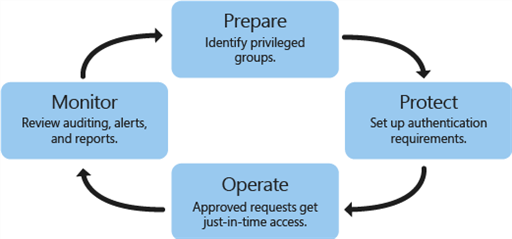

Für Einrichtung und Betrieb von PAM sind vier Schritte erforderlich.

- Vorbereiten: Bestimmen Sie, welche Gruppen in Ihrer vorhandenen Gesamtstruktur maßgebliche Berechtigungen haben. Erstellen Sie diese Gruppen ohne Mitglieder in der geschützten Gesamtstruktur neu.

- Schützen: Richten Sie Lebenszyklus- und Authentifizierungsschutz für benutzerspezifische Anforderungen an die Just-in-Time-Verwaltung ein.

- Betreiben: Nachdem die Authentifizierungsvoraussetzungen erfüllt sind und eine Anforderung genehmigt wurde, wird ein Benutzerkonto temporär einer privilegierten Gruppe in der geschützten Gesamtstruktur hinzugefügt. Während eines vorher festgelegten Zeitraums besitzt der Administrator alle Rechte und Zugriffsberechtigungen, die dieser Gruppe zugewiesen sind. Nach Ablauf des Zeitraums wird das Konto aus der Gruppe entfernt.

- Überwachen: PAM bietet die Überwachung von, Benachrichtigungen zu und Berichte zu Anforderungen des privilegierten Zugriffs. Sie können den Verlauf privilegierter Zugriffe überprüfen und sehen, wer eine Aktivität ausgeführt hat. Sie können entscheiden, ob die Aktivität zulässig ist oder nicht, und nicht autorisierte Aktivitäten ermitteln, wie z. B. einen Versuch, einen Benutzer direkt einer privilegierten Gruppe in der ursprünglichen Gesamtstruktur hinzuzufügen. Dieser Schritt ist nicht nur wichtig für die Erkennung von Schadsoftware, sondern auch für die Überwachung auf "interne" Angreifer.

Wie funktioniert MIM PAM?

PAM basiert auf neuen Funktionen in den Active Directory-Domänendiensten, insbesondere für die Domänenauthentifizierung und -autorisierung, sowie neuen Funktionen in Microsoft Identity Manager. PAM trennt privilegierte Konten von einer vorhandenen Active Directory-Umgebung. Wenn ein privilegiertes Konto verwendet werden muss, muss es zunächst angefordert und dann genehmigt werden. Nach der Genehmigung erhält das privilegierte Konto Berechtigungen über eine fremde Prinzipalgruppe in einer neuen geschützten Gesamtstruktur anstatt in der aktuellen Gesamtstruktur des Benutzers oder der Anwendung. Der Einsatz einer geschützten Gesamtstruktur bietet der Organisation mehr Kontrolle, z. B. ob ein Benutzer Mitglied einer privilegierten Gruppe sein darf und wie der Benutzer sich authentifizieren muss.

Active Directory, der MIM-Dienst und andere Teile dieser Lösung können auch in einer Konfiguration mit hoher Verfügbarkeit bereitgestellt werden.

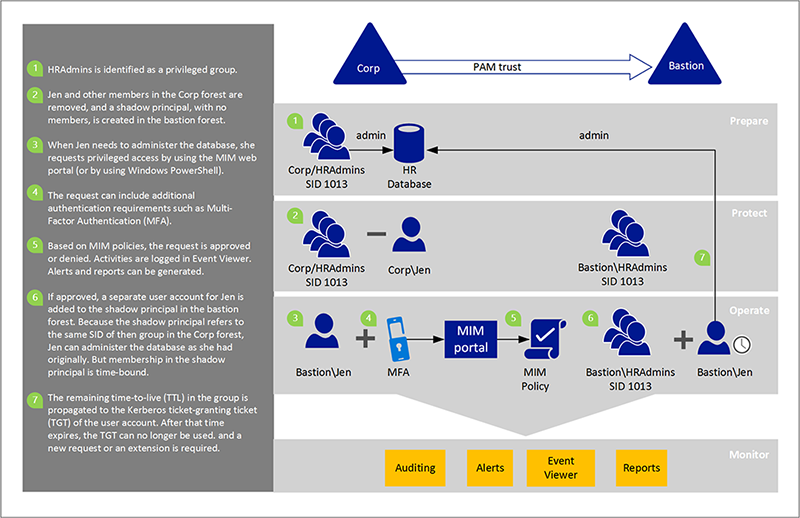

Das folgende Beispiel zeigt, wie PIM im Detail funktioniert.

Die geschützte Gesamtstruktur gibt zeitlich begrenzte Gruppenmitgliedschaften aus, die wiederum zeitlich begrenzte TGTs (Ticket-Granting Tickets) ausstellen. Kerberos-basierte Anwendungen oder Dienste können diese TGTs erkennen und durchsetzen, wenn sich die Anwendungen und Dienste in Gesamtstrukturen befinden, die der geschützten Gesamtstruktur vertrauen.

Täglich verwendete Benutzerkonten müssen nicht in eine neue Gesamtstruktur verschoben werden. Dasselbe gilt für Computer, Anwendungen und ihre Gruppen. Sie bleiben, wo sie derzeit sind, d. h. in einer vorhandenen Gesamtstruktur. Nehmen wir als Beispiel eine Organisation, die derzeit von Cybersicherheitsproblemen betroffen ist, jedoch nicht unmittelbar plant, ein Upgrade der Serverinfrastruktur auf die nächste Version von Windows Server vorzunehmen. Diese Organisation kann dennoch diese kombinierte Lösung durch den Einsatz von MIM und einer neuen geschützten Gesamtstruktur nutzen und den Zugriff auf vorhandenen Ressourcen besser steuern.

PAM bietet die folgenden Vorteile:

Isolation bzw. Bestimmung des Geltungsbereichs von Berechtigungen: Benutzer besitzen keine Berechtigungen in Konten, die auch für Aufgaben ohne Berechtigungen wie das Lesen von E-Mails oder den Internetzugriff verwendet werden. Benutzer müssen Berechtigungen anfordern. Anforderungen werden anhand von MIM-Richtlinien, die von einem PAM-Administrator festgelegt werden, genehmigt oder abgelehnt. Erst nachdem eine Anforderung genehmigt wurde, ist der privilegierte Zugriff verfügbar.

Hochstufung und Nachweis: Es gibt neue Herausforderungen an die Authentifizierung und Autorisierung, die zum Verwalten des Lebenszyklus getrennter Administratorkonten bewältigt werden müssen. Der Benutzer kann die Hochstufung eines Administratorkontos anfordern, woraufhin diese Anforderung MIM-Workflows durchläuft.

Zusätzliche Protokollierung: Neben den integrierten MIM-Workflows gibt es eine zusätzliche Protokollierung für PAM, die die Anforderung, ihre Autorisierung sowie nach der Genehmigung aufgetretene Ereignisse identifiziert.

Anpassbarer Workflow: Die MIM-Workflows können für unterschiedliche Szenarien konfiguriert werden. Basierend auf den Parametern des anfordernden Benutzers bzw. der angeforderten Rollen können mehrere Workflows verwendet werden.

Wie können Benutzer einen privilegierten Zugriff anfordern?

Es gibt verschiedene Möglichkeiten für Benutzer, eine Anforderung zu übermitteln, z. B. die folgenden:

- Die Webdienste-API für die MIM-Dienste

- Ein REST-Endpunkt

- Windows PowerShell (

New-PAMRequest)

Details zu Privileged Access Management-Cmdlets.

Welche Workflows und Überwachungsoptionen stehen zur Verfügung?

Angenommen, ein Benutzer war Mitglied einer administrativen Gruppe, bevor PAM eingerichtet wurde. Im Rahmen der PAM-Einrichtung wird der Benutzer aus der administrativen Gruppe entfernt, und eine Richtlinie wird in MIM erstellt. Die Richtlinie gibt an, dass die Anforderung genehmigt und ein separates Konto für den Benutzer der privilegierten Gruppe in der Bastion-Gesamtstruktur hinzugefügt wird, wenn dieser Benutzer Administratorrechte anfordet.

Bei Genehmigung der Anforderung kommuniziert der Aktionsworkflow direkt mit der geschützten Active Directory-Gesamtstruktur, um einen Benutzer einer Gruppe hinzuzufügen. Wenn die Benutzerin Jen beispielsweise die Verwaltung der Datenbank der Personalabteilung anfordert, wird das Administratorkonto für Jen binnen Sekunden der privilegierten Gruppe in der Gesamtstruktur hinzugefügt. Die Mitgliedschaft ihres Administratorkontos in dieser Gruppe läuft nach einem Zeitlimit ab. Mit Windows Server 2016 oder höher ist diese Mitgliedschaft in Active Directory mit einem Zeitlimit verknüpft.

Hinweis

Wenn Sie einer Gruppe ein neues Mitglied hinzufügen, muss die Änderung auf andere Domänencontroller (DCs) in der geschützten Gesamtstruktur repliziert werden. Die Replikationslatenz kann sich bei Benutzern auf den Ressourcenzugriff auswirken. Weitere Informationen zur Replikationslatenz finden Sie im Artikel zur Funktionsweise der Active Directory-Topologie.

Ein abgelaufener Link dagegen wird von der Sicherheitskontenverwaltung (Security Accounts Manager, SAM) in Echtzeit ausgewertet. Obwohl das Hinzufügen eines Gruppenmitglieds vom Domänencontroller, der die Zugriffsanforderung empfängt, repliziert werden muss, wird das Entfernen eines Gruppenmitglieds sofort auf einem beliebigen Domänencontroller ausgewertet.

Dieser Workflow ist speziell für diese Administratorkonten vorgesehen. Administratoren (oder sogar Skripts), die nur gelegentlich Zugriff auf privilegierte Gruppen benötigen, können genau diesen Zugriff anfordern. MIM protokolliert die Anforderung und die Änderungen in Active Directory. Sie können die Daten in der Ereignisanzeige anzeigen oder an Lösungen für die Unternehmensüberwachung wie System Center 2012 - Operations Manager-Überwachungssammeldienste oder an Drittanbietertools senden.