Microsoft Entra B2B-Zusammenarbeit mit Microsoft Identity Manager (MIM) 2016 SP1 mit Azure-Anwendung Proxy

Das Anfangsszenario ist die Lebenszyklusverwaltung für externe AD-Benutzerkonten. In diesem Szenario hat ein organization Gäste in ihr Microsoft Entra-Verzeichnis eingeladen und möchte diesen Gästen über den Microsoft Entra Anwendungsproxy oder andere Gatewaymechanismen Zugriff auf lokale Windows-Integrated-Authentifizierung oder Kerberos-basierte Anwendungen gewähren. Der Microsoft Entra Anwendungsproxys erfordert, dass jeder Benutzer zu Identifizierungs- und Delegierungszwecken über ein eigenes AD DS-Konto verfügt.

Szenariospezifische Anleitungen

Einige Annahmen, die bei der Konfiguration von B2B mit MIM und Microsoft Entra ID Anwendungsproxy:

Sie haben bereits ein lokales AD bereitgestellt und Microsoft Identity Manager installiert sowie die Grundkonfiguration von MIM Service, MIM Portal, Active Directory Management Agent (AD MA) und FIM Management Agent (FIM MA) vorgenommen. Weitere Informationen finden Sie unter Bereitstellen Microsoft Identity Manager 2016 SP2.

Sie haben bereits die Anweisungen im Artikel zum Herunterladen und Installieren des Graph-Connectors befolgt.

Sie haben Microsoft Entra Connect für die Synchronisierung von Benutzern und Gruppen mit Microsoft Entra ID konfiguriert.

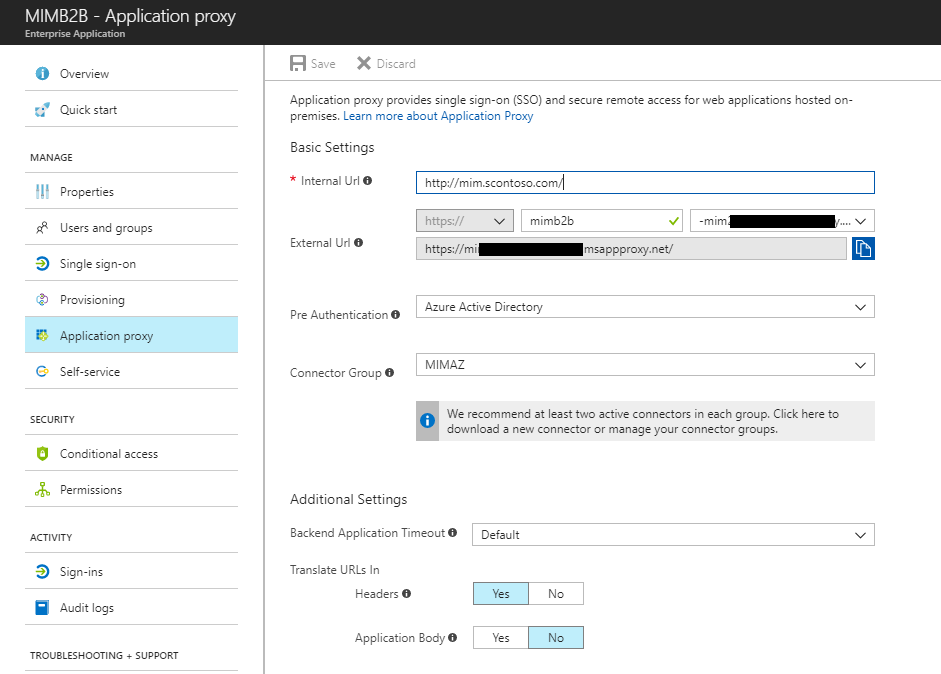

Sie haben bereits Anwendungsproxy Connectors und Connectorgruppen eingerichtet. Andernfalls finden Sie weitere Informationen unter Tutorial: Hinzufügen einer lokalen Anwendung für den Remotezugriff über Anwendungsproxy in Microsoft Entra ID zum Installieren und Konfigurieren.

Sie haben bereits eine oder mehrere Anwendungen veröffentlicht, die auf der integrierten Windows-Authentifizierung oder einzelnen AD-Konten über Microsoft Entra Anwendungsproxy basieren.

Sie haben oder laden einen oder mehrere Gäste ein, was dazu geführt hat, dass ein oder mehrere Benutzer in Microsoft Entra ID erstellt wurden. Weitere Informationen finden Sie unter Self-Service für Microsoft Entra B2B-Zusammenarbeitsanmeldung.

Beispielszenario für die B2B-End-to-End-Bereitstellung

Dieses Handbuch baut auf das folgende Szenario auf:

Contoso Pharmaceuticals arbeitet mit Trey Research Inc. als Teil ihrer F&E-Abteilung. Die Mitarbeiter von Trey Research müssen auf die von Contoso Pharmaceuticals zur Verfügung gestellte Anwendung für Forschungsberichte zugreifen.

Contoso Pharmaceuticals befindet sich auf einem eigenen Mandanten mit einer eigenen Domäne.

Jemand hat einen externen Benutzer zum Mandanten von Contoso Pharmaceuticals eingeladen. Dieser Benutzer hat die Einladung angenommen und kann auf freigegebene Ressourcen zugreifen.

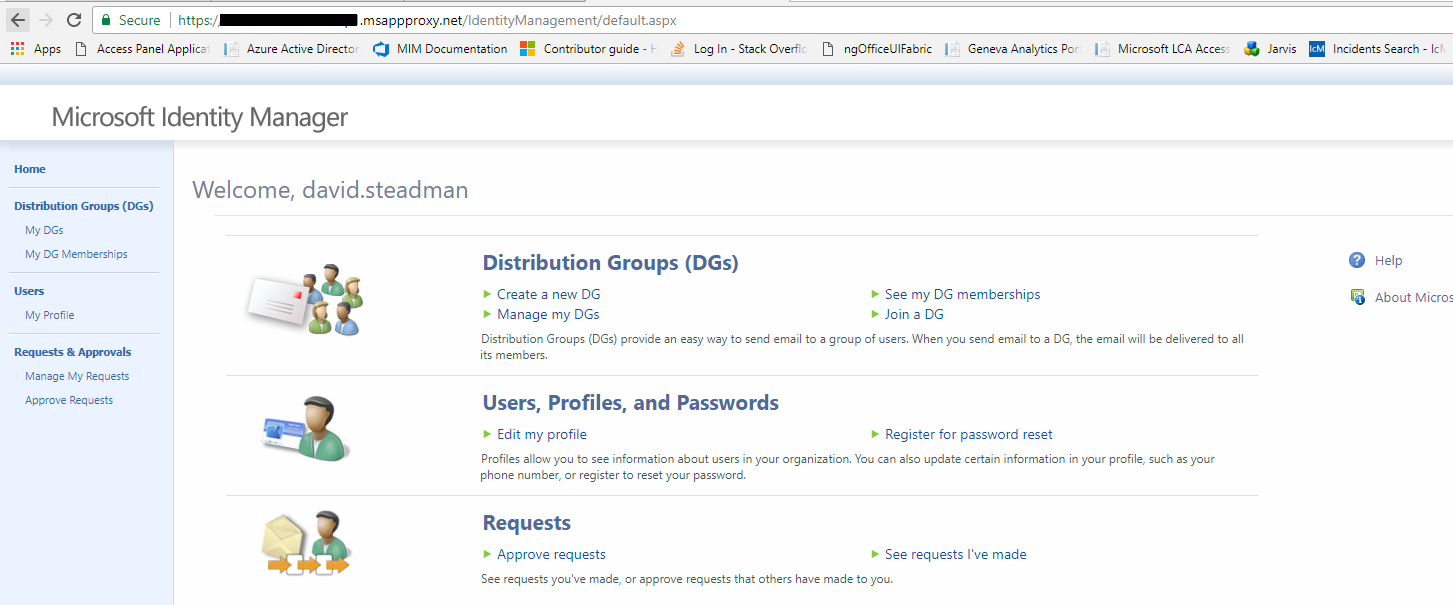

Contoso Pharmaceuticals hat eine Anwendung über App-Proxy veröffentlicht. In diesem Szenario ist die Beispielanwendung das MIM-Portal. Dies würde es einem Gastbenutzer ermöglichen, an MIM-Prozessen, z. B. Helpdeskszenarien, teilzunehmen oder den Zugriff auf Gruppen in MIM anzufordern.

Konfigurieren von AD und Microsoft Entra Connect zum Ausschließen von Benutzern, die von Microsoft Entra ID hinzugefügt wurden

Standardmäßig geht Microsoft Entra Connect davon aus, dass Benutzer, die nicht administrator sind, in Active Directory mit Microsoft Entra ID synchronisiert werden müssen. Wenn Microsoft Entra Connect einen vorhandenen Benutzer in Microsoft Entra-ID findet, der mit dem Benutzer aus dem lokalen AD übereinstimmt, wird Microsoft Entra Connect mit den beiden Konten übereinstimmen und davon ausgehen, dass dies eine frühere Synchronisierung des Benutzers ist, und die lokale AD autoritativ macht. Dieses Standardverhalten eignet sich jedoch nicht für den B2B-Flow, bei dem das Benutzerkonto aus Microsoft Entra ID stammt.

Daher müssen die Benutzer, die von MIM aus Microsoft Entra ID in AD DS eingebunden werden, so gespeichert werden, dass Microsoft Entra ID nicht versucht, diese Benutzer mit Microsoft Entra ID zu synchronisieren. Eine Möglichkeit besteht darin, eine neue Organisationseinheit in AD DS zu erstellen und Microsoft Entra Connect so zu konfigurieren, dass diese Organisationseinheit ausgeschlossen wird.

Weitere Informationen finden Sie unter Microsoft Entra Connect Sync: Konfigurieren der Filterung.

Erstellen der Microsoft Entra-Anwendung

Anmerkung: Bevor Sie im MIM-Synchronisierungsdienst den Verwaltungs-Agent für den Graph-Connector erstellen, sollten Sie die Anleitung zur Bereitstellung des Graph-Connectors gelesen und eine Anwendung mit einer Client-ID und einem Geheimnis erstellt haben.

Stellen Sie sicher, dass die Anwendung für mindestens eine dieser Berechtigungen autorisiert wurde: User.Read.All, User.ReadWrite.All, Directory.Read.All oder Directory.ReadWrite.All.

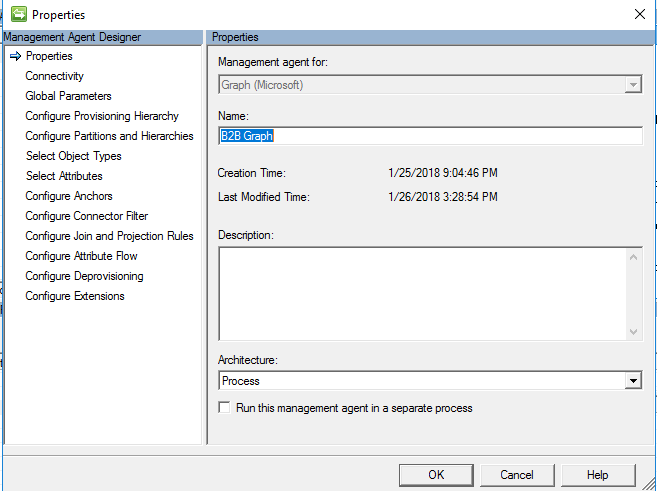

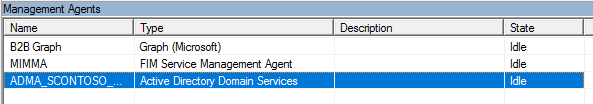

Erstellen des neuen Verwaltungs-Agents

In der Benutzeroberfläche von Synchronization Service Manager wählen Sie Connectors und Erstellen aus. Wählen Sie Graph (Microsoft) aus, und geben Sie ihm einen aussagekräftigen Namen.

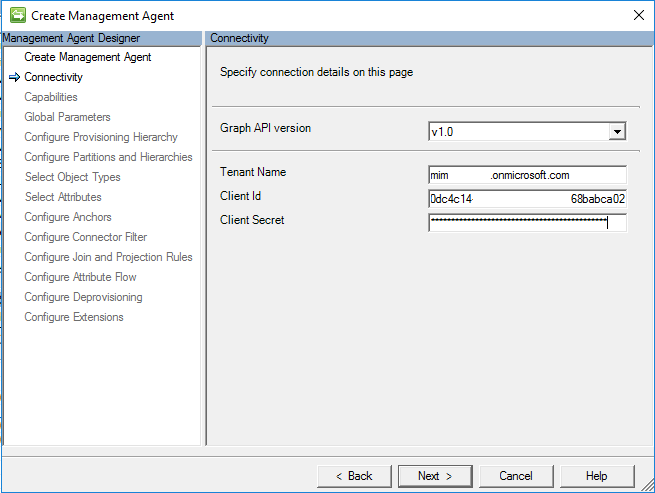

Verbindung

Auf der Seite „Konnektivität“ müssen Sie die Version der Graph-API angeben. Die PAI für die Produktionsumgebung ist V 1.0, für die Testumgebung Beta.

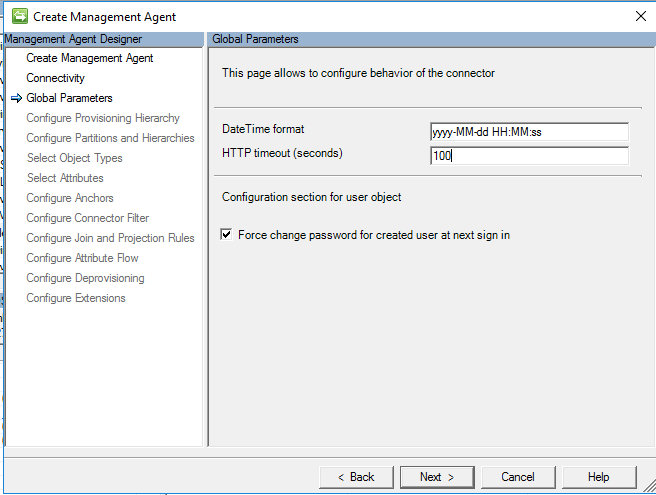

Globale Parameter

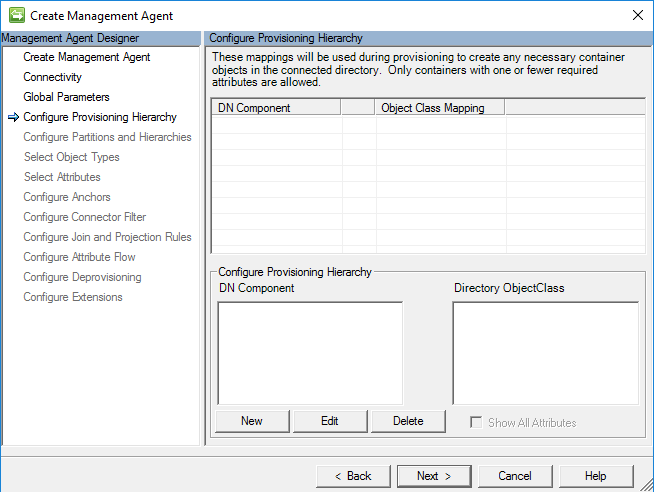

Bereitstellungshierarchie konfigurieren

Diese Seite dient dazu, die DN-Komponente, z.B. OE, dem bereitzustellenden Objekttyp zuzuordnen, z.B. organizationalUnit. Dies ist für dieses Szenario nicht erforderlich, also behalten Sie die Standardeinstellung bei, und klicken Sie auf „Weiter“.

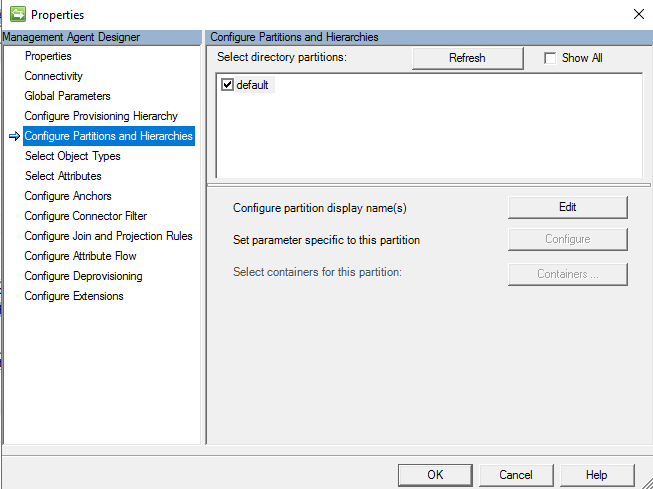

Partitionen und Hierarchien konfigurieren

Wählen Sie auf der Seite „Partitionen und Hierarchien“ alle Namespaces mit Objekten aus, die Sie importieren und exportieren möchten.

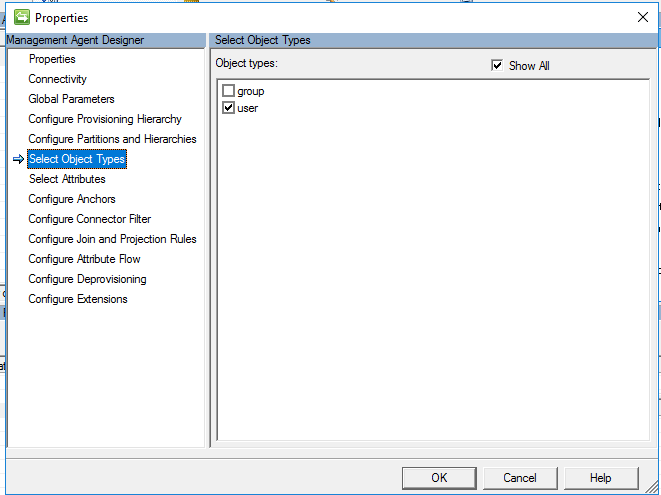

Objekttypen auswählen

Wählen Sie auf der Seite „Objekttypen“ die Objekttypen aus, die Sie importieren möchten. Sie müssen mindestens „Benutzer“ auswählen.

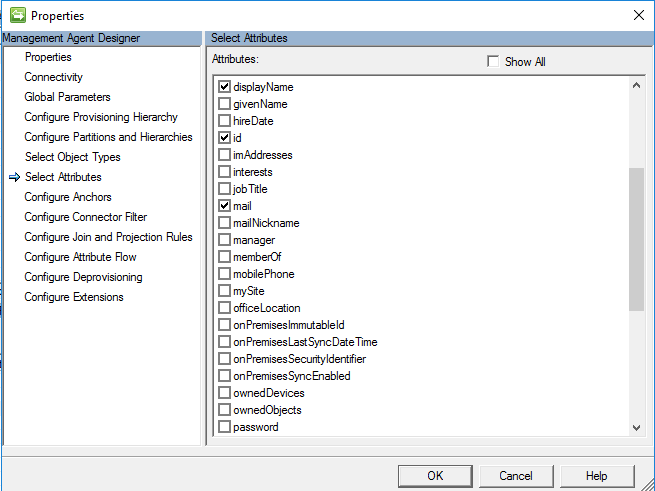

Attribute auswählen

Wählen Sie auf dem Bildschirm Attribute auswählen Attribute aus Microsoft Entra die zum Verwalten von B2B-Benutzern in AD benötigt werden. Das Attribut „ID“ ist erforderlich. Die Attribute userPrincipalName und userType werden später in dieser Konfiguration verwendet. Andere Attribute sind optional, einschließlich

displayNamemailgivenNamesurnameuserPrincipalNameuserType

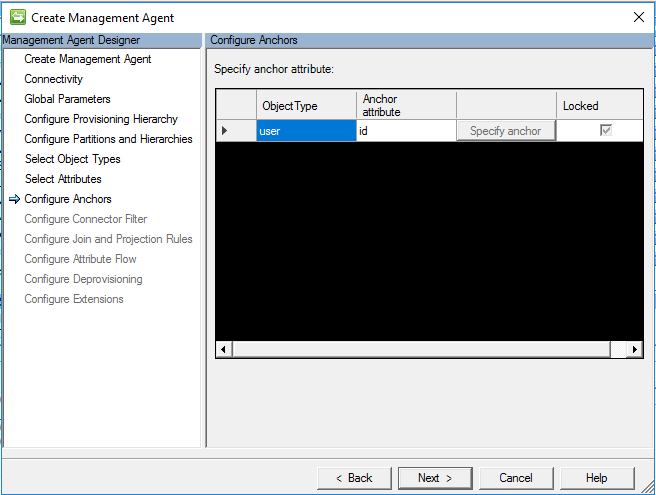

Anker konfigurieren

Auf dem Bildschirm „Anker konfigurieren“ ist das Konfigurieren des Ankerattributs ein erforderlicher Schritt. Verwenden Sie standardmäßig das ID-Attribut für die Benutzerzuordnung.

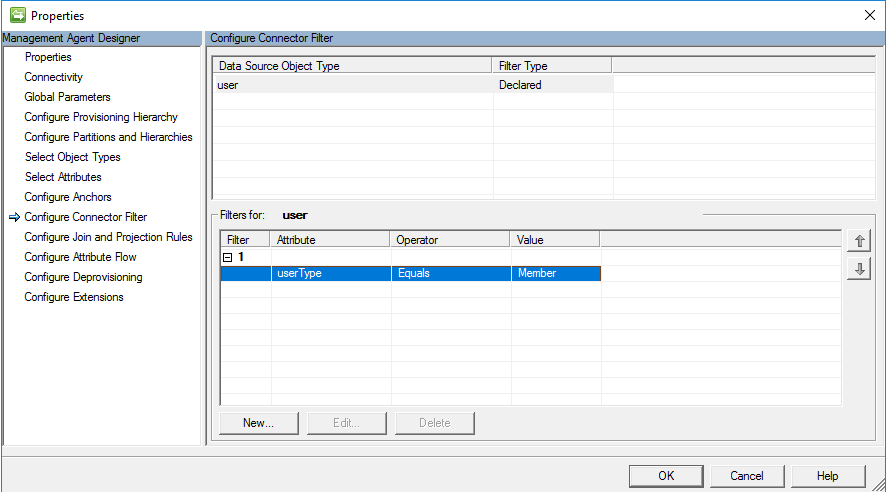

Connectorfilter konfigurieren

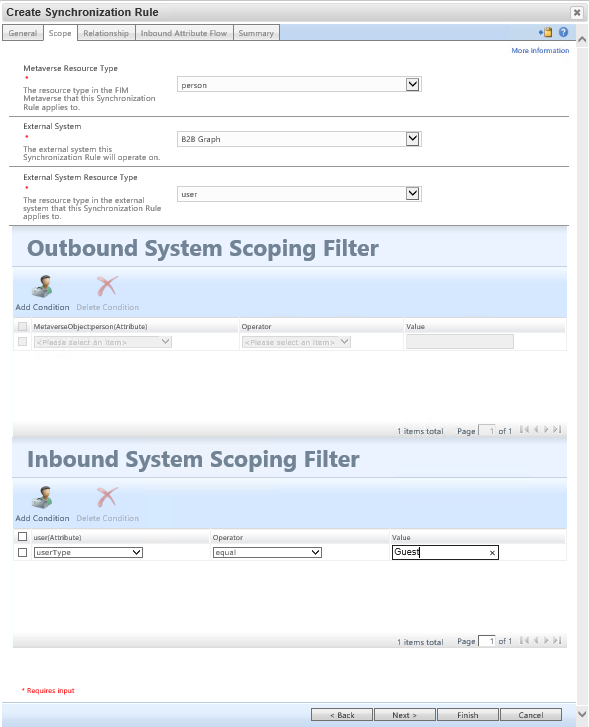

Auf der Seite „Connector-Filter konfigurieren“ können Sie Objekte in MIM anhand eines Attributfilters filtern. In diesem Szenario für B2B besteht das Ziel darin, nur Benutzer mit dem Wert des Attributs Guestzu aktivieren, der userType gleich ist, und nicht Benutzer mit dem userType, der gleich istmember.

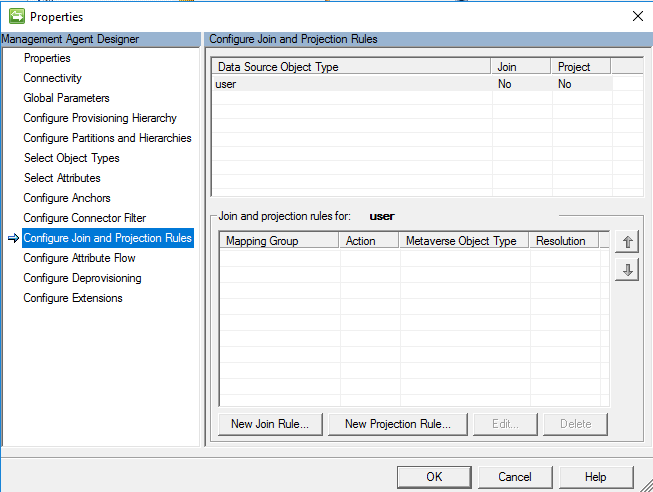

Zusammenführungs- und Projektionsregeln konfigurieren

In diesem Handbuch wird davon ausgegangen, dass Sie eine Synchronisierungsregel erstellen. Da die Konfiguration der Zusammenführungs- und Projektionsregeln über die Synchronisierungsregel erfolgt, ist es nicht notwendig, eine Zusammenführung und eine Projektion auf den Connector selbst zu identifizieren. Behalten Sie die Standardeinstellung bei, und klicken Sie auf „OK“.

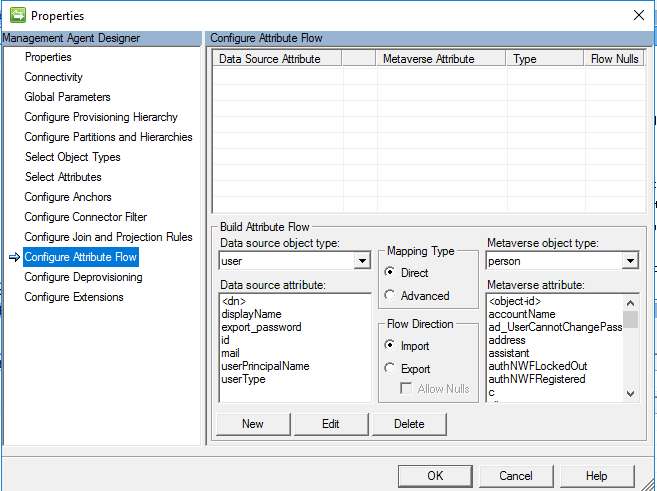

Attributfluss konfigurieren

In diesem Handbuch wird davon ausgegangen, dass Sie eine Synchronisierungsregel erstellen. Projektion ist nicht erforderlich, um den Attributfluss bei der MIM-Synchronisierung zu definieren, da er von der später erstellten Synchronisierungsregel abgewickelt wird. Behalten Sie die Standardeinstellung bei, und klicken Sie auf „OK“.

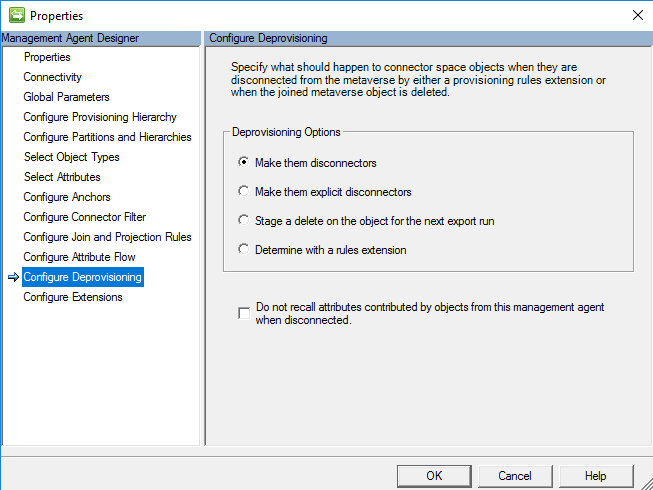

Aufheben der Bereitstellung konfigurieren

Mit der Einstellung zur Konfiguration der Aufhebung der Bereitstellung können Sie die MIM-Synchronisierung so konfigurieren, dass das Objekt gelöscht wird, wenn das MetaVerse-Objekt gelöscht wird. In diesem Szenario werden sie getrennt, da das Ziel darin besteht, sie in Microsoft Entra ID zu belassen. In diesem Szenario exportieren wir nichts in Microsoft Entra ID, und der Connector ist nur für Import konfiguriert.

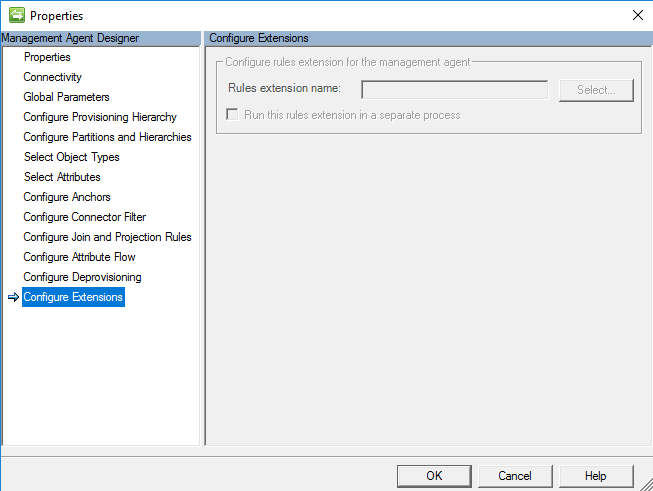

Erweiterungen konfigurieren

Die Konfiguration von Erweiterungen auf diesem Verwaltungs-Agent ist optional und nicht erforderlich, da eine Synchronisierungsregel verwendet wird. Hätten Sie sich zu einem früheren Zeitpunkt für die Verwendung einer Vorabregel im Attributfluss entschieden, gäbe es eine Option zum Definieren der Regelerweiterung.

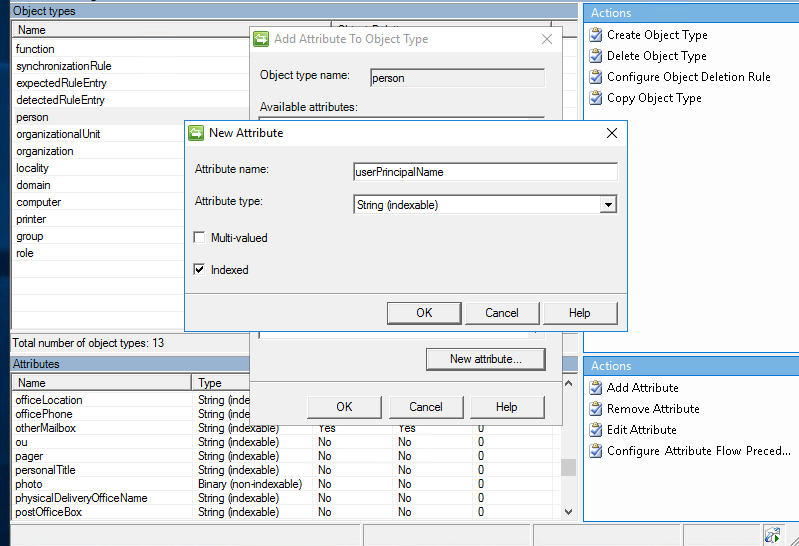

Das MetaVerse-Schema erweitern

Bevor Sie die Synchronisierungsregel erstellen, müssen Sie ein Attribut namens „Benutzerprinzipalname“ erstellen, das mithilfe des MV-Designers an das Personenobjekt gebunden ist.

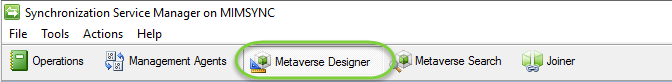

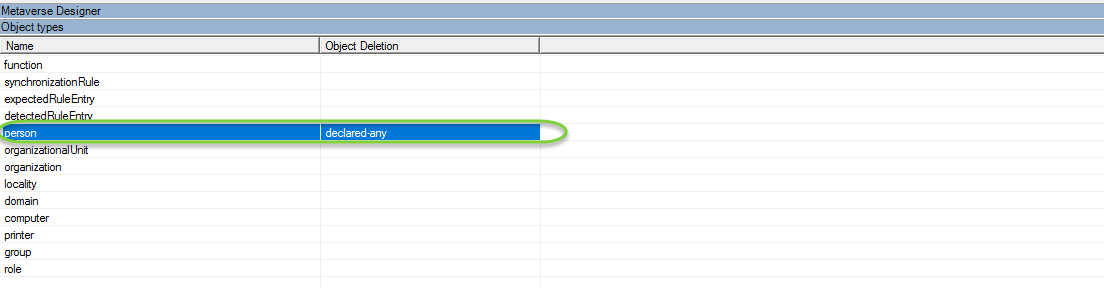

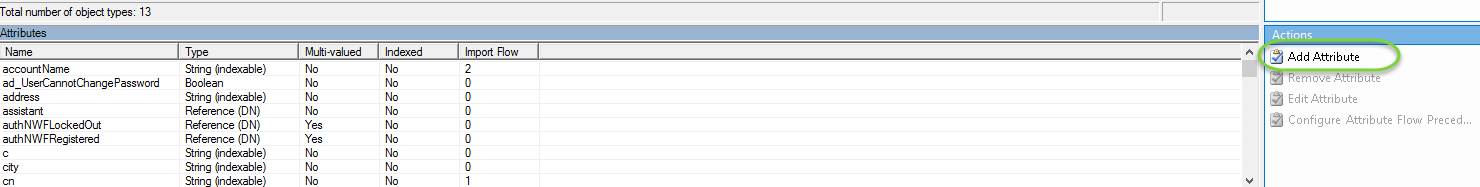

Wählen Sie im Synchronisierungsclient den „Metaverse-Designer“ aus.

Wählen Sie dann den Objekttyp „Person“.

Klicken Sie unter „Aktionen“ auf „Attribut hinzufügen“.

Machen Sie dann die folgenden Angaben

Attributname: Benutzerprinzipalname

Attributtyp: String (Indexable) (Zeichenfolge (indizierbar))

Indiziert = True

Erstellen von Synchronisierungsregeln für den MIM-Dienst

In den folgenden Schritten beginnen wir mit der Zuordnung des B2B-Gastkontos und des Attributflows. Hier wird davon ausgegangen, dass Sie bereits den Active Directory-Verwaltungs-Agent konfiguriert haben und der FIM-Verwaltungs-Agent so konfiguriert ist, dass die Benutzer zum MIM-Dienst und -Portal weitergeleitet werden.

Die nächsten Schritte erfordern das Hinzufügen einer minimalen Konfiguration für die FIM-MA und die AD MA.

Weitere Details zur Konfiguration finden Sie hier: https://technet.microsoft.com/library/ff686263(v=ws.10).aspx – How Do I Provision Users to AD DS (Bereitstellen von Benutzern in AD DS).

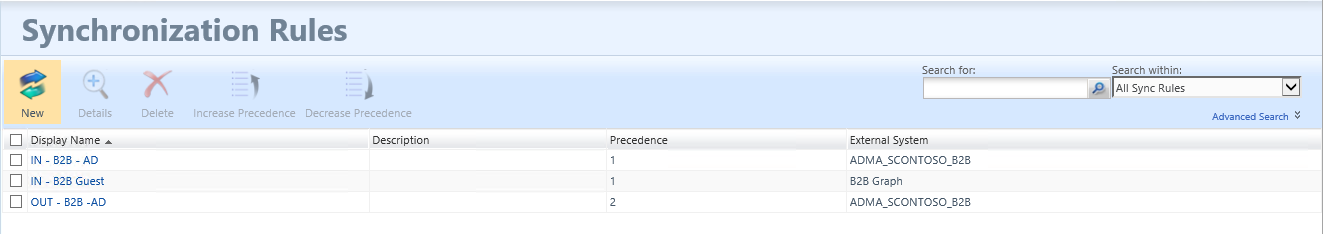

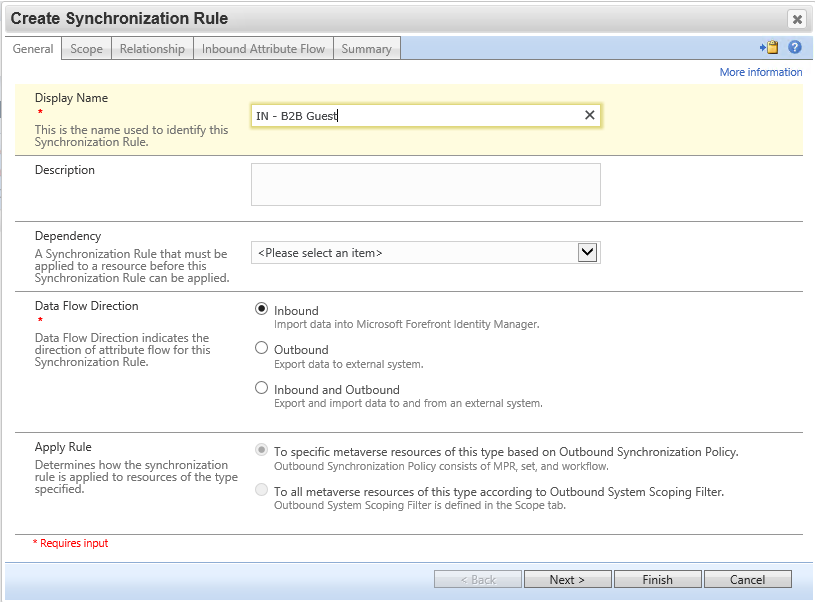

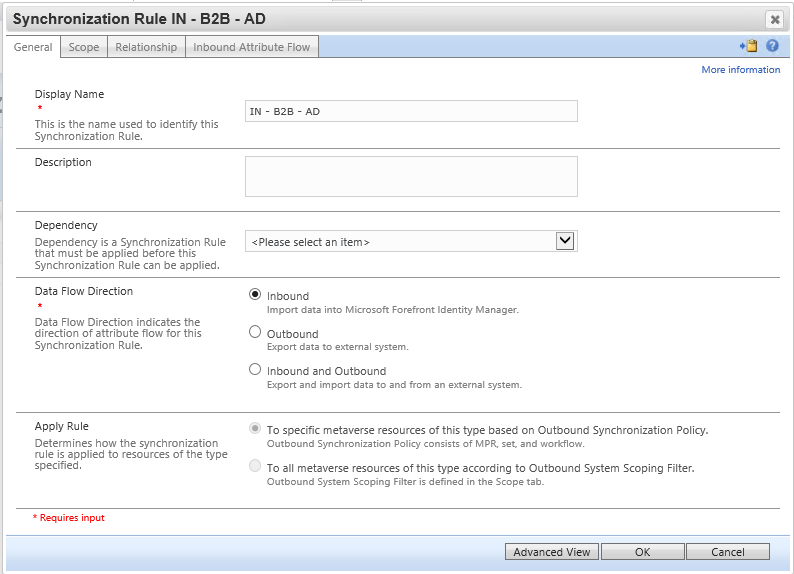

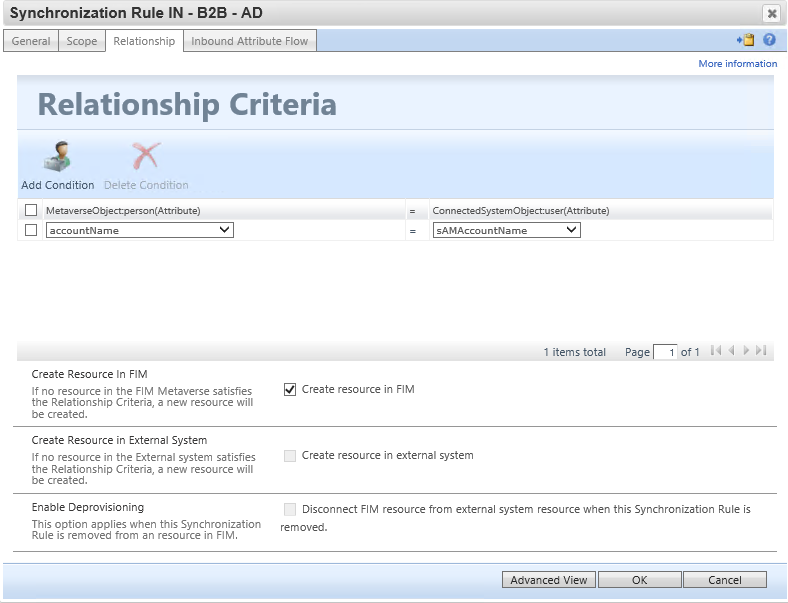

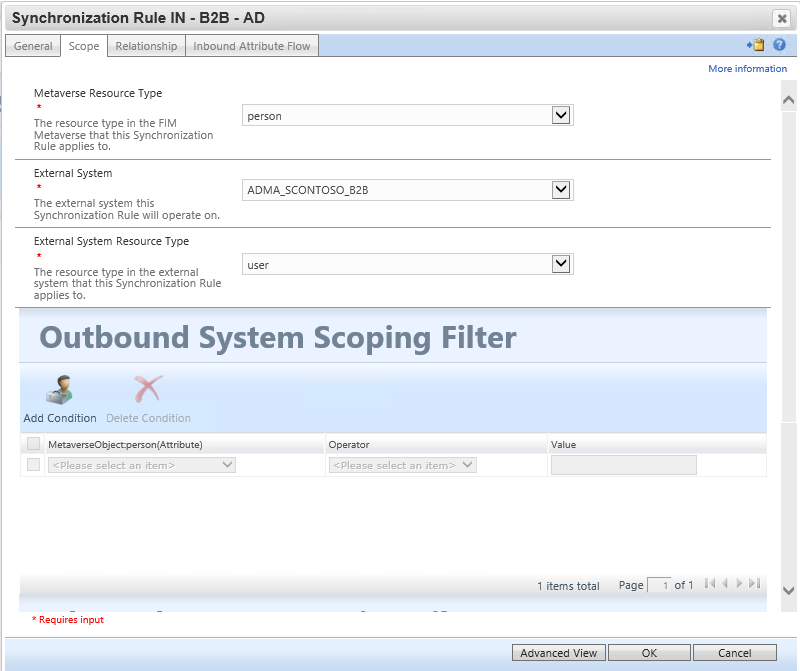

Synchronisierungsregel: Importieren eines Gastbenutzers von Microsoft Entra ID in mv in die Metaverse des Synchronisierungsdiensts

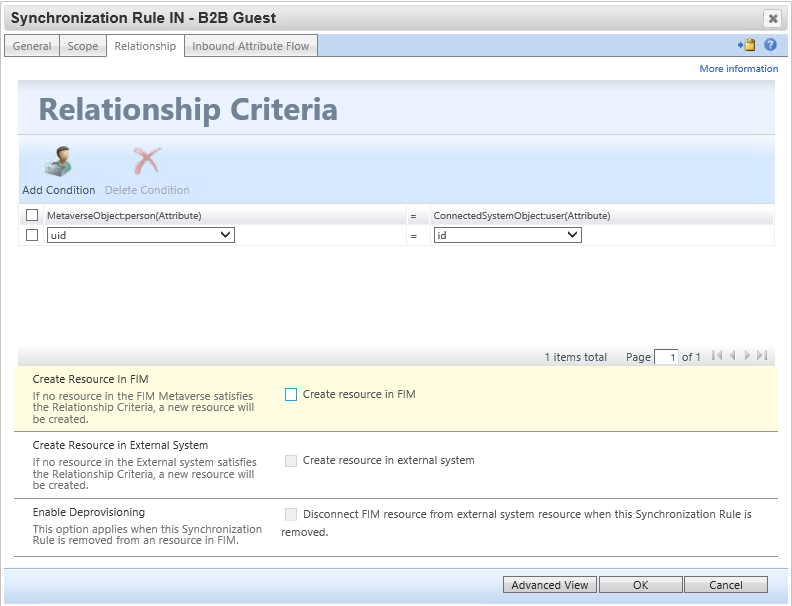

Navigieren Sie zum MIM-Portal, wählen Sie „Synchronisierungsregeln“ aus, und klicken Sie auf „Neu“. Erstellen Sie eine eingehende Synchronisierungsregel für den B2B-Fluss über den Graph-Connector.

Achten Sie darauf, dass Sie im Schritt „Beziehungskriterien“ die Option „Ressource in FIM erstellen“ auswählen.

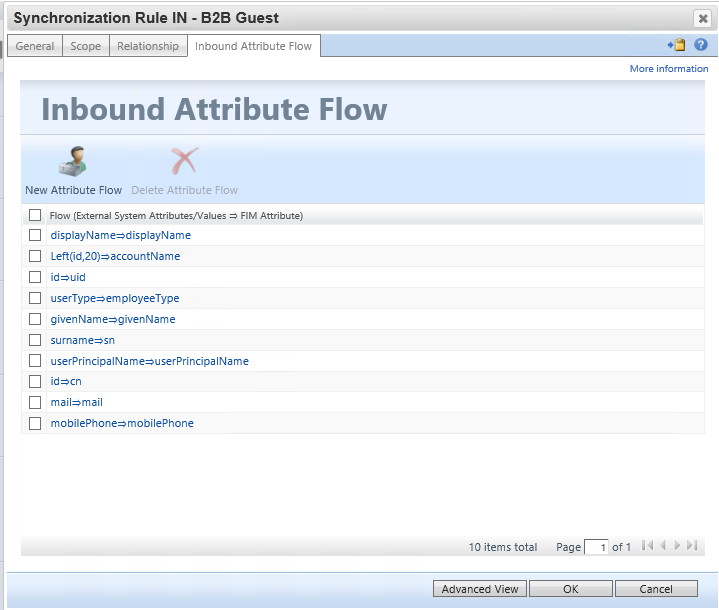

Konfigurieren Sie die folgenden Regeln für den eingehenden Attributfluss. Achten Sie darauf, die accountNameAttribute , und uid aufzufüllen, userPrincipalName da sie später in diesem Szenario verwendet werden:

| Nur Anfangsfluss | Verwenden als Existenzprüfung | Fluss (Quellwert ⇒ FIM-Attribut) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

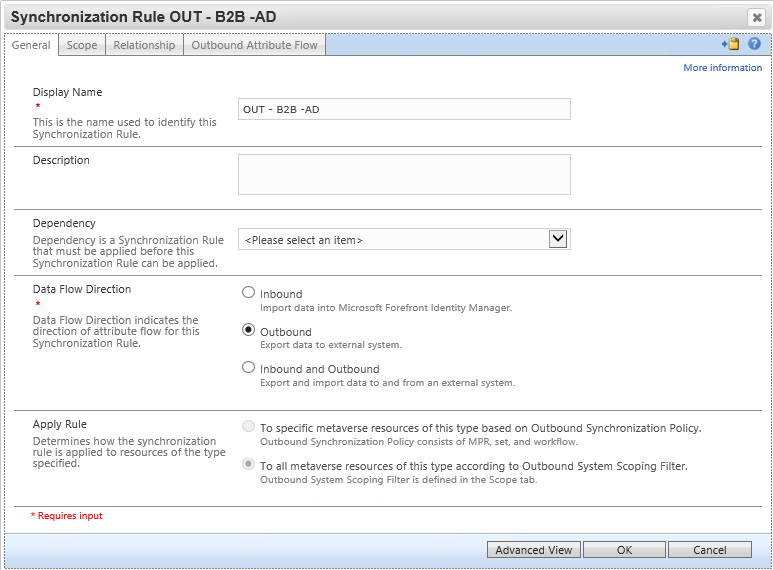

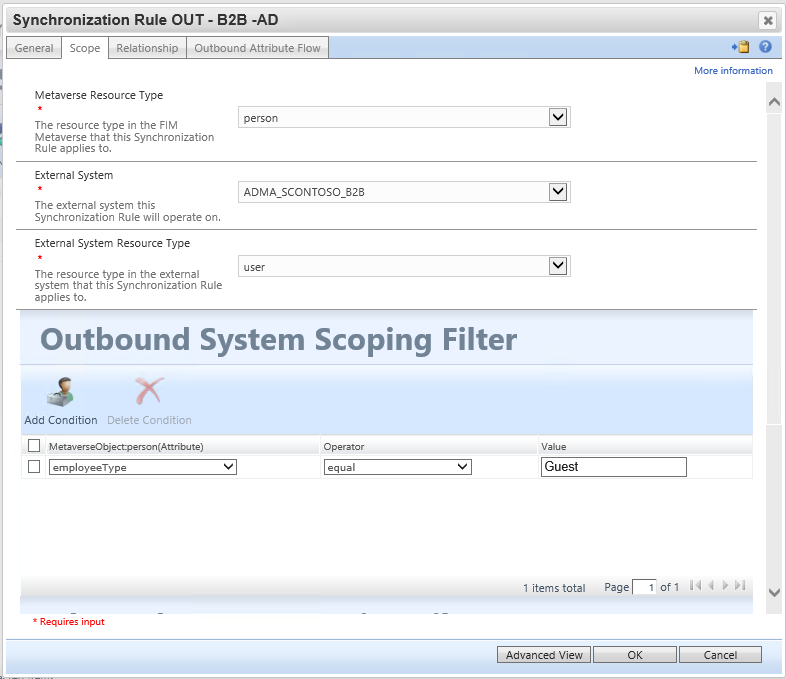

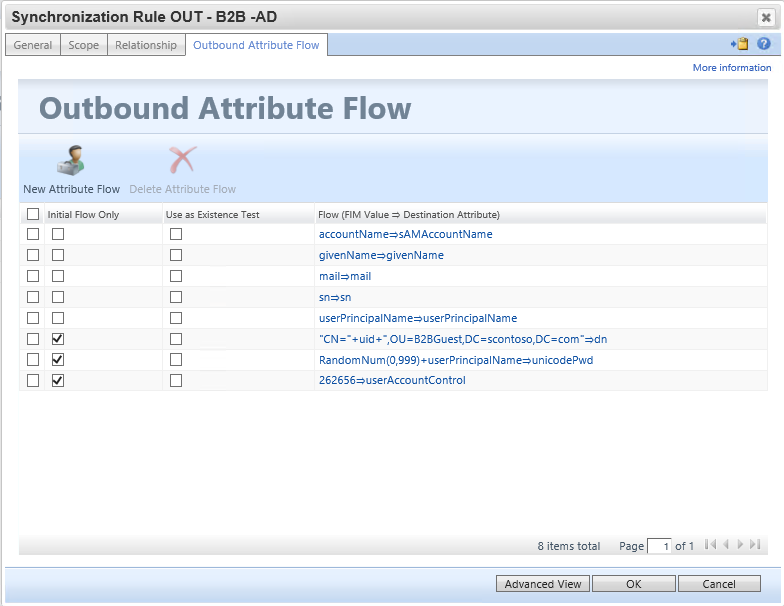

Synchronisierungsregel: Gastbenutzerkonto für Active Directory Domain Services erstellen

Anhand dieser Synchronisierungsregel wird der Benutzer in Active Directory erstellt. Stellen Sie sicher, dass der Flow für dn den Benutzer in der Organisationseinheit platziert werden muss, die von Microsoft Entra Connect ausgeschlossen wurde. Aktualisieren Sie außerdem den Fluss für unicodePwd so, dass sie Ihrer AD-Kennwortrichtlinie entspricht. Der Benutzer muss das Kennwort nicht kennen. Beachten Sie, dass der Wert von 262656 für userAccountControl die Flags SMARTCARD_REQUIRED und NORMAL_ACCOUNT kodiert.

Flussregeln:

| Nur Anfangsfluss | Verwenden als Existenzprüfung | Fluss (FIM-Wert ⇒ Zielattribut) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| J | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| J | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| J | [262656⇒userAccountControl](javascript:void(0);) |

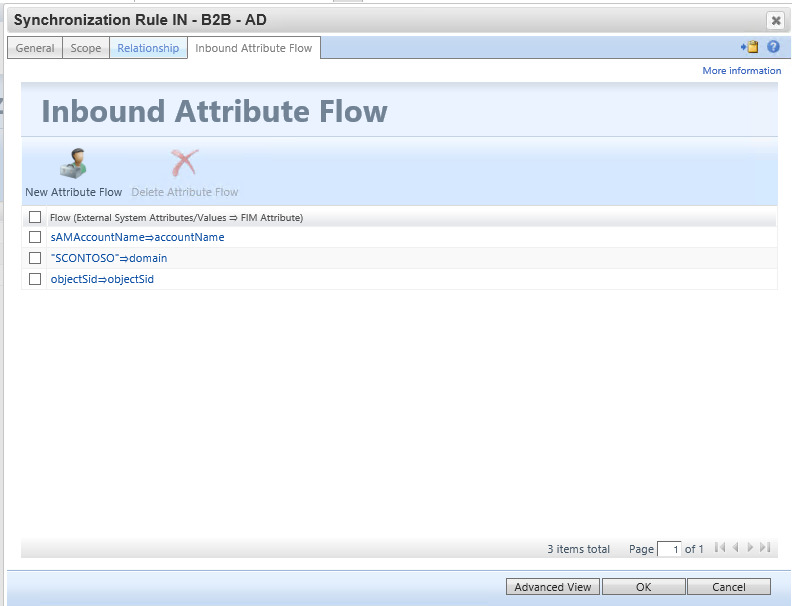

Optionale Synchronisierungsregel: B2B-Gastbenutzerobjekte-SID importieren, um Anmeldung bei MIM zuzulassen

Diese eingehende Synchronisierungsregel bringt das SID-Attribut des Benutzers aus Active Directory wieder in MIM, sodass der Benutzer auf das MIM-Portal zugreifen kann. Für das MIM-Portal ist es erforderlich, dass die Attribute samAccountName, domain und objectSid des Benutzers in der Datenbank des MIM-Diensts gefüllt wurden.

Konfigurieren Sie das externe Quellsystem als ADMA, da das Attribut objectSid von AD automatisch festgelegt wird, wenn MIM den Benutzer erstellt.

Beachten Sie Folgendes: Wenn Sie konfigurieren, dass Benutzer im MIM-Dienst erstellt werden sollen, müssen Sie sicherstellen, dass sie nicht in den Geltungsbereich von Sets fallen, die für die Regeln der Mitarbeiter-SSPR-Verwaltungsrichtlinien bestimmt sind. Möglicherweise müssen Sie Ihre festgelegten Definitionen ändern, um Benutzer auszuschließen, die vom B2B-Fluss erstellt wurden.

| Nur Anfangsfluss | Verwenden als Existenzprüfung | Fluss (Quellwert ⇒ FIM-Attribut) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

Synchronisierungsregeln ausführen

Anschließend laden Sie den Benutzer ein, und führen dann die Synchronisierungsregeln des Verwaltungs-Agents in der folgenden Reihenfolge aus:

Vollständiger Import und Synchronisierung auf dem

MIMMA-Verwaltungs-Agent. Dadurch wird sichergestellt, dass für die MIM-Synchronisierung die neuesten Synchronisierungsregeln konfiguriert wurden.Vollständiger Import und Synchronisierung auf dem

ADMA-Verwaltungs-Agent. Dadurch wird sichergestellt, dass MIM und Active Directory konsistent sind. Zu diesem Zeitpunkt wird es noch keine anstehenden Exporte für Gäste geben.Vollständiger Import und Synchronisierung auf dem B2B-Graph-Verwaltungs-Agent. Dies bringt die Gastbenutzer in MetaVerse. Zu diesem Zeitpunkt stehen ein oder mehrere zu exportierende Konten für

ADMAaus. Wenn keine Exporte ausstehen, vergewissern Sie sich, dass Gastbenutzer in den Connectorbereich importiert wurden und dass für sie Regeln konfiguriert wurden, um ihnen AD-Konten zuzuweisen.Export, Deltaimport und Synchronisierung auf dem

ADMA-Verwaltungs-Agent. Wenn die Exporte fehlgeschlagen sind, überprüfen Sie die Regelkonfiguration, und überprüfen Sie, ob Schemaanforderungen fehlen.Export, Deltaimport und Synchronisierung auf dem

MIMMA-Verwaltungs-Agent. Wenn dies abgeschlossen ist, sollte es keine ausstehenden Exporte mehr geben.

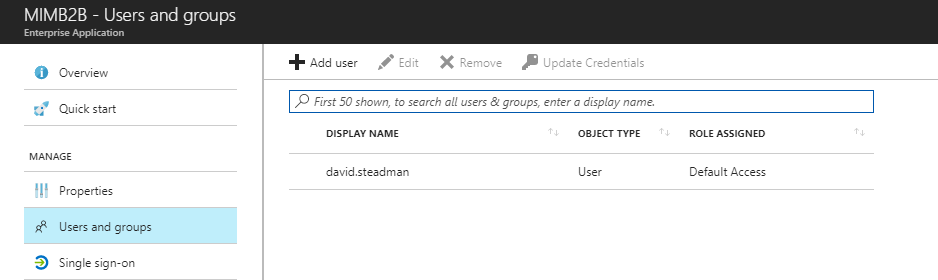

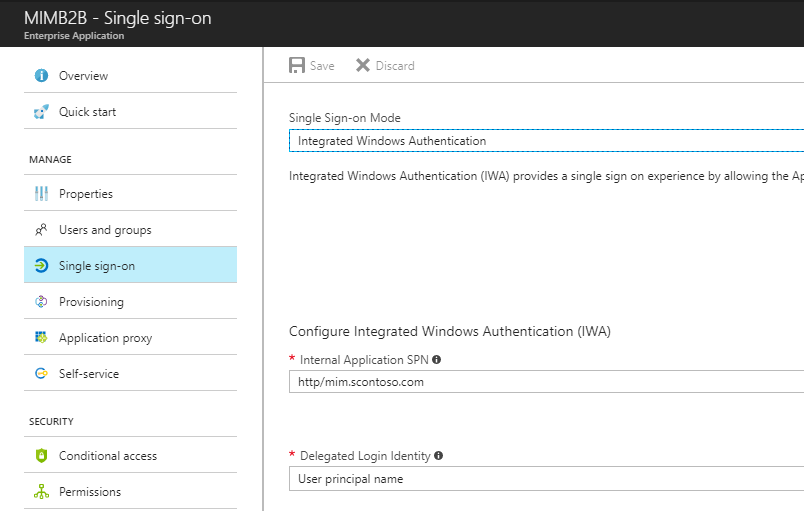

Optional: Anwendungsproxy für B2B-Gäste, die sich beim MIM-Portal anmelden

Jetzt sind die Synchronisierungsregeln in MIM erstellt. Definieren Sie nun in der Anwendungsproxykonfiguration die Verwendung des Cloudprinzipals, um KCD auf dem Anwendungsproxy zuzulassen. Fügen Sie dann als Nächstes den Benutzer manuell zu den verwalteten Benutzern und Gruppen hinzu. Die Optionen, den Benutzer erst nach dessen Erstellung in MIM anzuzeigen, um den Gast zu einer Office-Gruppe hinzuzufügen, sobald er bereitgestellt wurde, erfordern weitere Konfigurationsschritte, die in diesem Dokument nicht behandelt werden.

Nach Abschluss der Konfiguration verfügen Sie über die Anmeldeinformationen des B2B-Benutzers und sehen die Anwendung.

Nächste Schritte

Bereitstellen von Benutzern in AD DS

Funktionenreferenz für FIM 2010

Bereitstellen von sicherem Remotezugriff auf lokale Anwendungen

Download des Microsoft Identity Manager-Connectors für Microsoft Graph