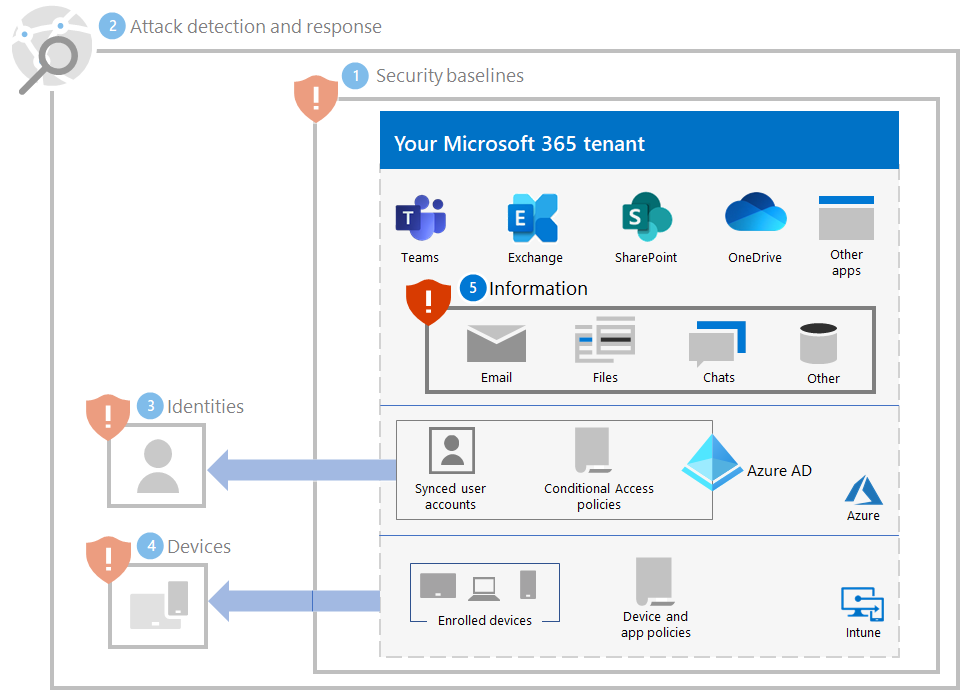

Schritt 5. Schützen von Informationen

Da Ransomware-Angreifer auch Ihre lokalen Daten auf Dateien, Datenbanken und anderen Servertypen ins Visier nehmen, besteht eine der besten Möglichkeiten zum Schutz dieser Daten darin, sie in Ihren Microsoft 365-Mandanten zu migrieren. Dort können sie durch integrierte Risikominderungs- und Wiederherstellungsfeatures wie Versionierung, Papierkorb und Dateiwiederherstellung geschützt werden.

So bieten Sie zusätzlichen Schutz für vertrauliche Informationen in Ihrem Microsoft 365-Mandanten:

- Suchen Sie Ihre vertraulichen Informationen.

- Implementieren Sie strenge Berechtigungen, und beseitigen Sie umfassenden Zugriff (verhindern Sie beispielsweise zu viele Benutzer mit Schreib-, Bearbeitungs- und Löschfunktionen).

- Schützen Sie Ihre vertraulichen Informationen.

Hinweis

Ausführliche Anleitungen zur Bereitstellung des Informationsschutzes in einem Microsoft 365-Mandanten finden Sie unter Bereitstellung von Information Protection für Datenschutzbestimmungen. Obwohl die Anleitungen für Datenschutzbestimmungen gedacht sind, gelten viele davon auch für den Schutz vor Ransomware.

Suchen Ihrer vertraulichen Informationen

Die erste Aufgabe besteht darin, die Typen und Speicherorte zu identifizieren, welche vertrauliche Informationen in Ihrem Mandanten enthalten. Dies kann die folgenden Typen enthalten:

- Vertraulich

- Geschütztes oder geistiges Eigentum

- Reguliert, z. B. regionale Bestimmungen, die den Schutz personenbezogener Informationen (Personally Identifying Information, PII) festlegen

- IT-Wiederherstellungspläne

Bestimmen Sie für jeden Typ vertraulicher Informationen Folgendes:

Der Nutzen der Informationen für Ihre Organisation

Ein relatives Maß für den monetären Wert, wenn die Informationen gegen Lösegeld gehalten werden (z. B. hoch, mittel, niedrig)

Der aktuelle Speicherort, z. B. ein OneDrive- oder SharePoint-Ordner oder ein Ort für die Zusammenarbeit, z. B. ein Microsoft Teams-Team

Die aktuellen Berechtigungen, bestehend aus:

Die Benutzerkonten, die Zugriff haben

Die Aktionen, die für jedes Konto zulässig sind, das Zugriff hat

Implementieren strenger Berechtigungen für Speicherorte mit vertraulichen Informationen

Die Implementierung strenger Berechtigungen innerhalb Ihres Microsoft 365-Mandanten verwendet das Prinzip der geringsten Rechte für Speicherorte und Kommunikationsorte, bei denen es sich in Microsoft 365 in der Regel um OneDrive-Ordner, SharePoint-Websites und -Ordner sowie Teams handelt.

Es ist zwar einfacher, Dateispeicherorte oder Teams mit umfassendem Zugriff zu erstellen (z. B. die Standardeinstellung aller Benutzer in Ihrer Organisation), aber die zulässigen Benutzerkonten und die zulässigen Aktionen für vertrauliche Informationen müssen auf das erforderliche Minimum beschränkt sein, um die Zusammenarbeits- und Geschäftsanforderungen zu erfüllen.

Sobald ein Ransomware-Angreifer Ihren Mandanten infiltriert hat, versucht er, seine Berechtigungen zu eskalieren, indem er die Anmeldeinformationen von Benutzerkonten mit größeren Berechtigungsbereichen in Ihrem Mandanten kompromittiert, z. B. Administratorrollenkonten oder Benutzerkonten, die Zugriff auf vertrauliche Informationen haben.

Ausgehend von diesem typischen Angreiferverhalten gibt es zwei Schwierigkeitsstufen für den Angreifer:

- Tief: Ein Angreifer kann ein Konto mit niedriger Berechtigung verwenden und Ihre vertraulichen Informationen aufgrund des umfassenden Zugriffs in Ihrem gesamten Mandanten entdecken.

- Höher: Ein Angreifer kann aufgrund strenger Berechtigungen kein Konto mit niedriger Berechtigung verwenden, um Ihre vertraulichen Informationen zu entdecken. Die Angreifer müssen ihre Berechtigungen eskalieren, indem sie die Anmeldeinformationen eines Kontos ermitteln und dann kompromittieren, das Zugriff auf einen Speicherort mit vertraulichen Informationen hat, aber dann möglicherweise nur einen begrenzten Satz von Aktionen ausführen kann.

Für vertraulichen Informationen müssen Sie den Schwierigkeitsgrad so hoch wie möglich setzen.

Mit den folgenden Schritten können Sie strenge Berechtigungen in Ihrem Mandanten sicherstellen:

- Überprüfen Sie nach dem Aufwand zum Suchen Ihrer vertraulichen Informationen die Berechtigungen für die Speicherorte der vertraulichen Informationen.

- Implementieren Sie strenge Berechtigungen für die vertraulichen Informationen, während Sie die Zusammenarbeits- und Geschäftsanforderungen erfüllen, und informieren Sie die betroffenen Benutzer.

- Führen Sie eine Änderungsverwaltung für Ihre Benutzer durch, damit künftige Speicherorte für vertrauliche Informationen mit strengen Berechtigungen erstellt und verwaltet werden.

- Prüfen und überwachen Sie die Speicherorte für vertrauliche Informationen, um sicherzustellen, dass keine umfassenden Berechtigungen erteilt werden.

Detaillierte Anleitungen finden Sie unter Sichere Dateifreigabe und Zusammenarbeit mit Microsoft Teams einrichten. Ein Beispiel für einen Kommunikations- und Zusammenarbeitsort mit strengen Berechtigungen für vertrauliche Informationen ist ein Team mit Sicherheitsisolation.

Schützen Ihrer vertraulichen Informationen

So schützen Sie Ihre vertraulichen Informationen für den Fall, dass ein Ransomware-Angreifer darauf Zugriff erhält:

Verwenden Sie kontrollierten Ordnerzugriff, um nicht autorisierten Anwendungen das Ändern der Daten in kontrollierten Ordnern zu erschweren.

Verwenden Sie Microsoft Purview Information Protection und Vertraulichkeitsbezeichnungen, und wenden Sie diese auf vertrauliche Informationen an. Vertraulichkeitsbezeichnungen können für zusätzliche Verschlüsselung und Berechtigungen mit definierten Benutzerkonten und zulässigen Aktionen konfiguriert werden. Eine mit dieser Art von Vertraulichkeitsbezeichnung beschriftete Datei, die von Ihrem Mandanten exfiltriert wird, kann nur für ein Benutzerkonto verwendet werden, das in der Bezeichnung definiert ist.

Verwenden Sie Microsoft Purview Verhinderung von Datenverlust (Data Loss Prevention, DLP), um riskante, unbeabsichtigte oder unangemessene Freigaben von Daten mit personenbezogenen oder vertraulichen Informationen basierend auf Vertraulichkeitsbezeichnungen zu erkennen, zu warnen und zu blockieren, sowohl intern als auch extern.

Verwenden Sie Microsoft Defender for Cloud Apps, um Downloads vertraulicher Informationen wie Dateien zu blockieren. Sie können auch Defender für Cloud Apps-Anomalieerkennungsrichtlinien verwenden, um eine hohe Rate von Dateiuploads oder Dateilöschaktivitäten zu erkennen.

Auswirkungen auf Benutzer und Änderungsverwaltung

Administrative Änderungen an umfassenden Berechtigungen können dazu führen, dass Benutzern der Zugriff verweigert wird, oder sie einige Aktionen nicht ausführen können.

Schulen Sie Ihre Benutzer zum Schutz vertraulicher Informationen in Ihrem Microsoft 365-Mandanten zusätzlich für Folgendes:

- Erstellen von Orten für Kommunikation und Zusammenarbeit mit strengen Berechtigungen (die geringste Anzahl von Benutzerkonten für den Zugriff und die geringste Anzahl zulässiger Aktionen für jedes Konto).

- Wenden Sie die richtigen Vertraulichkeitsbezeichnungen auf vertrauliche Informationen an.

- Verwenden Sie kontrollierten Ordnerzugriff.

Resultierende Konfiguration

Hier ist der Ransomware-Schutz für Ihren Mandanten für die Schritte 1–5.

Zusätzliche Ransomware-Ressourcen

Wichtige Informationen von Microsoft:

- Die wachsende Bedrohung durch Ransomware, Microsoft On the Issues-Blogbeitrag vom 20. Juli 2021

- Von Menschen betriebene Ransomware

- Schnelles Bereitstellen von Ransomware-Präventionen

- 2021 Microsoft Digital Defense Report (siehe Seiten 10–19)

- Ransomware: Ein allgegenwärtiger und fortlaufender Bedrohungsanalysebericht im Microsoft Defender-Portal

- Das Detection and Response Team (DART) von Microsoft – Ansatz und bewährte Methoden und Fallstudie für Ransomware

Microsoft 365:

- Maximieren der Resilienz von Ransomware mit Azure und Microsoft 365

- Playbooks zur Reaktion auf Ransomware-Vorfälle

- Schutz vor Schadsoftware und Ransomware

- Schützen Sie Ihren Windows 10-PC vor Ransomware

- Behandlung von Ransomware in SharePoint Online

- Bedrohungsanalyseberichte für Ransomware im Microsoft Defender-Portal

Microsoft Defender XDR:

Microsoft Azure:

- Azure-Verteidigungsmaßnahmen gegen Ransomware-Angriffe

- Maximieren der Resilienz von Ransomware mit Azure und Microsoft 365

- Backup- und Wiederherstellungsplan zum Schutz vor Ransomware

- Hilfe beim Schutz vor Ransomware mit Microsoft Azure Backup (26-minütiges Video)

- Wiederherstellen nach einer systemischen Identitätskompromittierung

- Erweiterte mehrstufige Angriffserkennung in Microsoft Sentinel

- Fusionserkennung für Ransomware in Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Blogbeiträge des Microsoft Security-Teams:

3 Schritte zum Verhindern von und Wiederherstellen nach Ransomware (September 2021)

Ein Leitfaden zum Kampf gegen von Menschen betriebene Ransomware: Teil 1 (September 2021)

Wichtige Schritte, wie das Microsoft Detection and Response Team (DART) Untersuchungen von Ransomware-Vorfällen durchführt.

Leitfaden zum Kampf gegen von Menschen betriebene Ransomware: Teil 2 (September 2021)

Empfehlungen und bewährte Methoden.

-

Weitere Informationen finden Sie im Abschnitt Ransomware.

Von Menschen betriebene Ransomware-Angriffe: Eine vermeidbare Katastrophe (März 2020)

Umfasst Analysen der Angriffskette von tatsächlichen Angriffen.

Ransomware-Antwort - zu bezahlen oder nicht zu bezahlen? (Dezember 2019)

Norsk Hydro reagiert auf Ransomware-Angriffe mit Transparenz (Dezember 2019)