Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

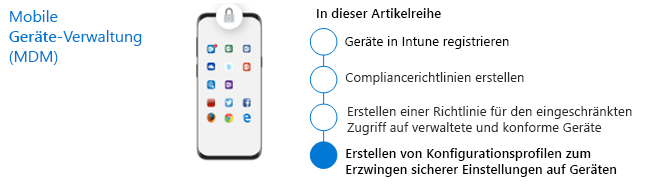

Microsoft Intune umfasst Einstellungen und Features, die Sie auf verschiedenen Geräten innerhalb Ihrer Organisation aktivieren oder deaktivieren können. Diese Einstellungen und Features werden zu "Konfigurationsprofilen" hinzugefügt. Sie können Profile für verschiedene Geräte und Plattformen erstellen, einschließlich iOS/iPadOS, Android-Geräteadministrator, Android Enterprise und Windows. Verwenden Sie dann Intune, um das Profil auf die Geräte anzuwenden oder den Geräten zuzuweisen.

Dieser Artikel enthält Anleitungen für die ersten Schritte mit Konfigurationsprofilen.

Konfigurationsprofile bieten Ihnen die Möglichkeit, wichtige Schutzmaßnahmen zu konfigurieren und Geräte konform zu machen, damit sie auf Ihre Ressourcen zugreifen können. Vorgängig wurden diese Arten von Konfigurationsänderungen mithilfe von Gruppenrichtlinieneinstellungen in Active Directory Domain Services konfiguriert. Eine moderne Sicherheitsstrategie umfasst das Verschieben von Sicherheitskontrollen in die Cloud, wo die Durchsetzung dieser Kontrollen nicht von lokalen Ressourcen und dem Zugriff abhängig ist. Intune-Konfigurationsprofile sind die Möglichkeit, diese Sicherheitskontrollen in die Cloud zu bringen.

Um Ihnen eine Vorstellung zu geben, welche Art von Konfigurationsprofilen Sie erstellen können, lesen Sie Features und Einstellungen auf Ihren Geräten mithilfe von Geräteprofilen in Microsoft Intune anwenden.

Bereitstellen von Windows-Sicherheitsbaselines für Intune

Wenn Sie Ihre Gerätekonfigurationen an Microsoft-Sicherheitsbaselines ausrichten möchten, empfehlen wir ihnen als Ausgangspunkt die Sicherheitsbaselines in Microsoft Intune. Der Vorteil dieses Ansatzes besteht darin, dass Sie sich darauf verlassen können, dass Microsoft die Baselines auf dem neuesten Stand hält, wenn Windows-Features veröffentlicht werden.

So stellen Sie die Windows-Sicherheitsbaselines für Intune bereit, verfügbar für Windows 10 und Windows 11. Lesen Sie Verwenden von Sicherheitsbaselines zum Konfigurieren von Windows-Geräten in Intune, um mehr über die verfügbaren Baselines zu erfahren.

Stellen Sie für den Moment nur die am besten geeignete MDM-Sicherheitsbaseline bereit. Informationen zum Erstellen des Profils und auswählen der Baselineversion finden Sie unter Verwalten von Sicherheitsbaselineprofilen in Microsoft Intune.

Wenn Microsoft Defender for Endpoint später eingerichtet und mit Intune verbunden ist, stellen Sie die Defender für Endpunkt-Baselines bereit. Dieses Thema wird im nächsten Artikel dieser Reihe behandelt: Schritt 6. Überwachen sie das Geräterisiko und die Konformität mit Sicherheitsbaselines.

Es ist wichtig zu verstehen, dass diese Sicherheitsbaselines nicht CIS- oder NIST-konform sind, sondern ihre Empfehlungen genau Spiegel. Weitere Informationen finden Sie unter Sind die Intune Sicherheitsbaselines CIS- oder NIST-konform?.

Anpassen von Konfigurationsprofilen für Ihre Organisation

Zusätzlich zur Bereitstellung der vorkonfigurierten Baselines implementieren viele Unternehmen Konfigurationsprofile für eine präzisere Steuerung. Diese Konfiguration trägt dazu bei, die Abhängigkeit von Gruppenrichtlinie Objects (GPOs) in der lokales Active Directory-Umgebung zu reduzieren und Sicherheitskontrollen in die Cloud zu verschieben.

Die vielen Einstellungen, die Sie mithilfe von Konfigurationsprofilen konfigurieren können, können in vier Kategorien gruppiert werden, wie in der folgenden Abbildung dargestellt.

Die folgende Tabelle beschreibt die Abbildung.

| Kategorie | Beschreibung | Beispiele |

|---|---|---|

| Gerätefeatures | Steuert die Features auf dem Gerät. Diese Kategorie gilt nur für iOS/iPadOS- und macOS-Geräte. | Airprint, Benachrichtigungen, Sperrbildschirmnachrichten |

| Geräteeinschränkungen | Steuert Sicherheit, Hardware, Datenfreigabe und weitere Einstellungen auf den Geräten | Eine PIN verlangen, Datenverschlüsselung |

| Zugriffskonfiguration | Konfiguriert ein Gerät für den Zugriff auf die Ressourcen Ihrer Organisation | E-Mail-Profile, VPN-Profile, WLAN-Einstellungen, Zertifikate |

| Benutzerdefiniert | Festlegen der benutzerdefinierten Konfiguration oder Ausführen von benutzerdefinierten Konfigurationsaktionen | Festlegen von OEM-Einstellungen, Ausführen von PowerShell-Skripts |

Verwenden Sie beim Anpassen von Konfigurationsprofilen für Ihre Organisation die folgenden Leitlinien:

- Vereinfachen Sie Ihre Strategie der Sicherheitsgovernance, indem Sie die Gesamtanzahl der Richtlinien klein halten.

- Gruppieren Sie Einstellungen in die in der vorherigen Tabelle aufgeführten Kategorien, oder verwenden Sie Kategorien, die für Ihre organization sinnvoll sind.

- Berücksichtigen Sie beim Verschieben von Sicherheitskontrollen von Gruppenrichtlinienobjekten in Intune Konfigurationsprofile, ob die von den einzelnen Gruppenrichtlinienobjekten konfigurierten Einstellungen weiterhin relevant und erforderlich sind, um zu Ihrer allgemeinen Cloudsicherheitsstrategie beizutragen. Bedingter Zugriff und die vielen Richtlinien, die über Clouddienste hinweg konfiguriert werden können, einschließlich Intune, bieten einen komplexeren Schutz als in einer lokalen Umgebung, in der benutzerdefinierte Gruppenrichtlinienobjekte ursprünglich entworfen wurden.

- Verwenden Sie Gruppenrichtlinie Analytics, um Ihre aktuellen GPO-Einstellungen zu vergleichen und funktionen in Microsoft Intune zuzuordnen. Weitere Informationen finden Sie unter Analysieren Ihrer lokalen Gruppenrichtlinienobjekte (GPO) mit Gruppenrichtlinie Analytics in Microsoft Intune.

- Wenn Sie benutzerdefinierte Konfigurationsprofile verwenden, müssen Sie die Anleitung unter Erstellen eines Profils mit benutzerdefinierten Einstellungen in Intune verwenden.

Zusätzliche Ressourcen

Wenn Sie nicht sicher sind, wo Sie mit Geräteprofilen beginnen sollen, können die folgenden Ressourcen hilfreich sein:

Wenn Ihre Umgebung lokale GPOs enthält, sind die folgenden Features ein guter Übergang zur Cloud:

Nächster Schritt

Wechseln Sie zu Schritt 6. Überwachen des Geräterisikos und der Compliance mit Sicherheitsbaselines.