Schritt 3: Anwenden eines hohen Datenschutzes

Empfohlene App-Schutzeinstellungen

Verwenden Sie die folgenden empfohlenen App-Schutzeinstellungen beim Erstellen und Anwenden Intune App-Schutzes für den Hohen Datenschutz in Unternehmen der Stufe 3.

Level 3 Enterprise High Data Protection

Stufe 3 ist die Datenschutzkonfiguration, die als Standard für Organisationen mit großen und anspruchsvollen Sicherheitsorganisationen oder für bestimmte Benutzer und Gruppen empfohlen wird, die von Angreifern eindeutig ins Visier genommen werden. Solche Organisationen werden in der Regel von gut finanzierten und anspruchsvollen Angreifern ins Visier genommen und verdienen daher die beschriebenen zusätzlichen Einschränkungen und Kontrollen. Diese Konfiguration erweitert die Konfiguration in Ebene 2, indem zusätzliche Datenübertragungsszenarien eingeschränkt, die Komplexität der PIN-Konfiguration erhöht und die mobile Bedrohungserkennung hinzugefügt wird.

Wichtig

Die in Ebene 3 erzwungenen Richtlinieneinstellungen enthalten alle richtlinieneinstellungen, die für Ebene 2 empfohlen werden, listet jedoch nur die unten stehenden Einstellungen auf, die hinzugefügt oder geändert wurden, um mehr Steuerelemente und eine komplexere Konfiguration als Ebene 2 zu implementieren. Diese Richtlinieneinstellungen können potenziell erhebliche Auswirkungen auf Benutzer oder Anwendungen haben und ein Sicherheitsniveau erzwingen, das den Risiken der Zielorganisationen entspricht.

Datenschutz

| Einstellung | Einstellungsbeschreibung | Wert | Plattform | Hinweise |

|---|---|---|---|---|

| Datenübertragung | Transfer telecommunication data to (Telekommunikationsdaten übertragen an): | Jede richtlinienverwaltete Wählprogramm-App | Android | Administratoren können diese Einstellung auch für die Verwendung einer Wähl-App konfigurieren, die keine App-Schutzrichtlinien unterstützt, indem sie Eine bestimmte Wähl-App auswählen und die Werte Dialer-App-Paket-ID und Dialer-App-Name angeben. |

| Datenübertragung | Transfer telecommunication data to (Telekommunikationsdaten übertragen an): | Eine bestimmte Dialer-App | iOS/iPadOS | |

| Datenübertragung | URL-Schema der Telefon-App | replace_with_dialer_app_url_scheme | iOS/iPadOS | Unter iOS/iPadOS muss dieser Wert durch das URL-Schema für die verwendete benutzerdefinierte Wähl-App ersetzt werden. Wenn das URL-Schema nicht bekannt ist, wenden Sie sich an den App-Entwickler, um weitere Informationen zu erhalten. Weitere Informationen zu URL-Schemas finden Sie unter Definieren eines benutzerdefinierten URL-Schemas für Ihre App. |

| Datenübertragung | Daten von anderen Apps empfangen | Richtlinienverwaltete Apps | iOS/iPadOS, Android | |

| Datenübertragung | Daten in Organisationsdokumenten öffnen | Blockieren | iOS/iPadOS, Android | |

| Datenübertragung | Benutzern das Öffnen von Daten aus ausgewählten Diensten gestatten | OneDrive for Business, SharePoint, Kamera, Fotobibliothek | iOS/iPadOS, Android | Weitere Informationen finden Sie unter Einstellungen für Android-App-Schutzrichtlinien und Einstellungen für iOS-App-Schutzrichtlinien. |

| Datenübertragung | Tastaturen von Drittanbietern | Blockieren | iOS/iPadOS | Unter iOS/iPadOS wird dadurch verhindert, dass alle Tastaturen von Drittanbietern innerhalb der App funktionieren. |

| Datenübertragung | Genehmigte Tastaturen | Erforderlich | Android | |

| Datenübertragung | Auswählen der zu genehmigenden Tastaturen | Hinzufügen/Entfernen von Tastaturen | Android | Bei Android müssen Tastaturen ausgewählt werden, damit sie basierend auf Ihren bereitgestellten Android-Geräten verwendet werden können. |

| Funktionalität | Drucken von Organisationsdaten | Blockieren | iOS/iPadOS, Android, Windows |

Erforderliche Zugriffsberechtigungen

| Einstellung | Wert | Plattform |

|---|---|---|

| Einfache PIN | Blockieren | iOS/iPadOS, Android |

| Wählen Sie Minimale PIN-Länge aus. | 6 | iOS/iPadOS, Android |

| Anzahl von Tagen für PIN-Zurücksetzung | Ja | iOS/iPadOS, Android |

| Anzahl von Tagen | 365 | iOS/iPadOS, Android |

| Biometrie der Klasse 3 (Android 9.0 und höher) | Erforderlich | Android |

| Biometrie mit PIN nach biometrischen Updates außer Kraft setzen | Erforderlich | Android |

Bedingter Start

| Einstellung | Einstellungsbeschreibung | Wert/Aktion | Plattform | Hinweise |

|---|---|---|---|---|

| Gerätebedingungen | Gerätesperre erforderlich | Zugriff mit hoher Auslastung/Blockierung | Android | Diese Einstellung stellt sicher, dass Android-Geräte über ein Gerätekennwort verfügen, das die Mindestkennwortanforderungen erfüllt. |

| Gerätebedingungen | Maximal zulässige Gerätebedrohungsstufe | Geschützt/Zugriff blockieren | Windows | |

| Gerätebedingungen | Geräte mit Jailbreak/entfernten Nutzungsbeschränkungen | N/A/Wipe data | iOS/iPadOS, Android | |

| Gerätebedingungen | Maximal zulässige Bedrohungsstufe | Geschützt/Zugriff blockieren | iOS/iPadOS, Android | Nicht registrierte Geräte können mithilfe von Mobile Threat Defense auf Bedrohungen überprüft werden. Weitere Informationen finden Sie unter Mobile Threat Defense für nicht registrierte Geräte. Wenn das Gerät registriert ist, kann diese Einstellung zugunsten der Bereitstellung von Mobile Threat Defense für registrierte Geräte übersprungen werden. Weitere Informationen finden Sie unter Mobile Threat Defense für registrierte Geräte. |

| Gerätebedingungen | Maximale Betriebssystemversion |

Format: Major.Minor Beispiel: 11.0 / Zugriff blockieren |

Android | Microsoft empfiehlt, die maximale Android-Hauptversion zu konfigurieren, um sicherzustellen, dass keine Beta- oder nicht unterstützten Versionen des Betriebssystems verwendet werden. Informationen zu den neuesten Android-Empfehlungen finden Sie unter Empfohlene Anforderungen für Android Enterprise . |

| Gerätebedingungen | Maximale Betriebssystemversion |

Format: Major.Minor.Build Beispiel: 15.0 / Zugriff blockieren |

iOS/iPadOS | Microsoft empfiehlt, die maximale iOS-/iPadOS-Hauptversion zu konfigurieren, um sicherzustellen, dass keine Beta- oder nicht unterstützten Versionen des Betriebssystems verwendet werden. Informationen zu den neuesten Empfehlungen von Apple finden Sie unter Apple-Sicherheitsupdates . |

| Gerätebedingungen | Maximale Betriebssystemversion |

Format: Major.Minor Beispiel: 22631. / Zugriff blockieren |

Windows | Microsoft empfiehlt, die maximale Windows-Hauptversion zu konfigurieren, um sicherzustellen, dass keine Beta- oder nicht unterstützten Versionen des Betriebssystems verwendet werden. |

| Gerätebedingungen | Samsung Knox-Gerätenachweis | Daten löschen | Android | Microsoft empfiehlt, die Samsung Knox-Gerätenachweiseinstellung auf Daten zurücksetzen zu konfigurieren, um sicherzustellen, dass die Organisationsdaten entfernt werden, wenn das Gerät nicht der hardwarebasierten Überprüfung der Geräteintegrität von Samsung Knox entspricht. Diese Einstellung überprüft, ob alle Intune MAM-Clientantworten an den Intune Dienst von einem fehlerfreien Gerät gesendet wurden. Diese Einstellung gilt für alle Geräte, die als Ziel verwendet werden. Um diese Einstellung nur auf Samsung-Geräte anzuwenden, können Sie Zuweisungsfilter für verwaltete Apps verwenden. Weitere Informationen zu Zuweisungsfiltern finden Sie unter Verwenden von Filtern beim Zuweisen Von Apps, Richtlinien und Profilen in Microsoft Intune. |

| App-Bedingungen | Offline-Toleranzperiode | 30 / Zugriff blockieren (Tage) | iOS/iPadOS, Android, Windows |

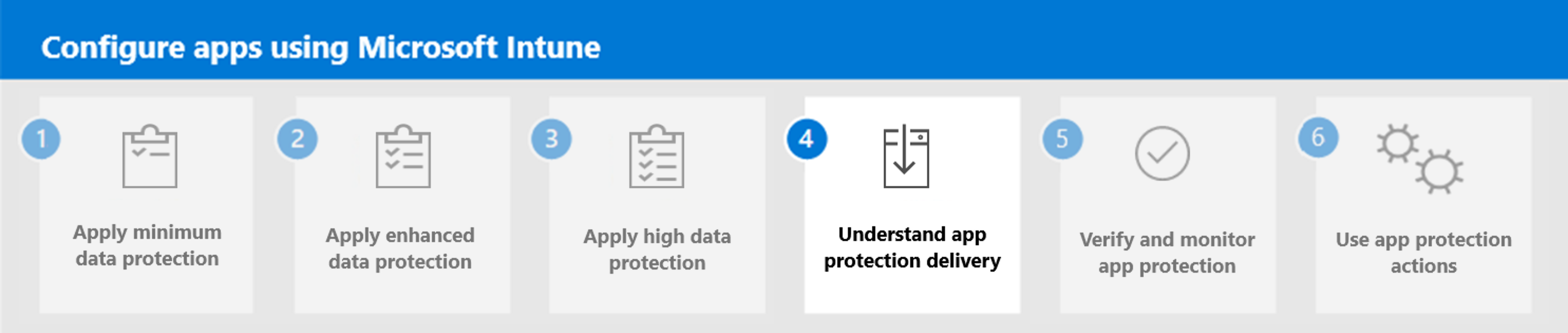

Nächster Schritt

Fahren Sie mit Schritt 4 fort, um die Bereitstellung des App-Schutzes in Microsoft Intune zu verstehen.