Schritt 2. Anwenden des erweiterten Datenschutzes

Ebene 1 ist die minimale Datenschutzkonfiguration für ein mobiles Unternehmensgerät. Diese Konfiguration ersetzt die Notwendigkeit grundlegender Exchange Online Gerätezugriffsrichtlinien, indem eine PIN für den Zugriff auf Geschäfts-, Schul- oder Unidaten erforderlich ist, die Geschäfts-, Schul- oder Unikontodaten verschlüsselt und die Möglichkeit bereitgestellt wird, die Schul- oder Geschäftsdaten selektiv zu löschen. Im Gegensatz zu Exchange Online Gerätezugriffsrichtlinien gelten die folgenden App-Schutzrichtlinieneinstellungen jedoch für alle apps, die in der Richtlinie ausgewählt sind, und stellen so sicher, dass der Datenzugriff über mobile Messaging-Szenarien hinaus geschützt ist.

Die Richtlinien in Ebene 1 erzwingen eine angemessene Datenzugriffsebene bei gleichzeitiger Minimierung der Auswirkungen auf Benutzer und Spiegel standardeinstellungen für Datenschutz und Zugriff beim Erstellen einer App-Schutzrichtlinie innerhalb Microsoft Intune.

Empfohlene App-Schutzeinstellungen

Verwenden Sie die folgenden empfohlenen App-Schutzeinstellungen beim Erstellen und Anwenden Intune App-Schutzes für den erweiterten Datenschutz in Unternehmen der Stufe 2.

Ebene 2: Erweiterter Datenschutz für Unternehmen

Ebene 2 ist die Datenschutzkonfiguration, die als Standard für Geräte empfohlen wird, auf denen Benutzer auf sensiblere Informationen zugreifen. Heutzutage sind diese Geräte in Unternehmen oftmals Angriffen ausgesetzt. Diese Empfehlungen gehen nicht von einem großen Personal hochqualifizierter Sicherheitsexperten aus und sollten daher für die meisten Unternehmen zugänglich sein. Diese Konfiguration erweitert die Konfiguration in Ebene 1, indem Datenübertragungsszenarien eingeschränkt und eine Mindestversion des Betriebssystems erforderlich ist.

Wichtig

Die in Ebene 2 erzwungenen Richtlinieneinstellungen enthalten alle für Ebene 1 empfohlenen Richtlinieneinstellungen. Ebene 2 listet jedoch nur die Einstellungen auf, die hinzugefügt oder geändert wurden, um mehr Steuerelemente und eine komplexere Konfiguration als Ebene 1 zu implementieren. Diese Einstellungen haben zwar eine etwas höhere Auswirkung auf Benutzer oder Anwendungen, aber sie erzwingen ein Datenschutzniveau, das den Risiken entspricht, denen Benutzer mit Zugriff auf vertrauliche Informationen auf mobilen Geräten ausgesetzt sind.

Datenschutz

| Einstellung | Einstellungsbeschreibung | Wert | Plattform | Hinweise |

|---|---|---|---|---|

| Datenübertragung | Organisationsdaten sichern in... | Blockieren | iOS/iPadOS, Android | |

| Datenübertragung | Senden von Organisationsdaten an andere Apps | Richtlinienverwaltete Apps | iOS/iPadOS, Android | Bei iOS/iPadOS können Administratoren diesen Wert als "Richtlinienverwaltete Apps", "Richtlinienverwaltete Apps mit Betriebssystemfreigabe" oder "Richtlinienverwaltete Apps mit Open-In/Freigabefilterung" konfigurieren. Richtlinienverwaltete Apps mit Betriebssystemfreigabe sind verfügbar, wenn das Gerät auch bei Intune registriert ist. Diese Einstellung ermöglicht die Datenübertragung an andere richtlinienverwaltete Apps und Dateiübertragungen an andere Apps, die von Intune verwaltet werden. Richtlinienverwaltete Apps mit Open-In/Share-Filter filtern die Dialogfelder Öffnen/Freigeben des Betriebssystems, um nur richtlinienverwaltete Apps anzuzeigen. Weitere Informationen finden Sie unter Einstellungen für iOS-App-Schutzrichtlinien. |

| Datenübertragung | Senden von Daten oder an | Keine Ziele | Windows | |

| Datenübertragung | Empfangen von Daten von | Keine Quellen | Windows | |

| Datenübertragung | Wählen Sie die Apps aus, die ausgenommen werden sollen | Standard/skype; App-Einstellungen; calshow; itms; itmss; itms-apps; itms-appss; itms-services; | iOS/iPadOS | |

| Datenübertragung | Kopien von Organisationsdaten speichern | Blockieren | iOS/iPadOS, Android | |

| Datenübertragung | Benutzern das Speichern von Kopien in ausgewählten Diensten erlauben | OneDrive for Business, SharePoint Online, Fotobibliothek | iOS/iPadOS, Android | |

| Datenübertragung | Transfer telecommunication data to (Telekommunikationsdaten übertragen an): | Any dialer app (Jede Telefon-App) | iOS/iPadOS, Android | |

| Datenübertragung | Ausschneiden, Kopieren und Einfügen zwischen Apps einschränken | Richtlinienverwaltete Apps mit Einfügen | iOS/iPadOS, Android | |

| Datenübertragung | Ausschneiden, Kopieren und Einfügen für zulassen | Kein Ziel oder Keine Quelle | Windows | |

| Datenübertragung | Bildschirmaufnahme und Google Assistant | Blockieren | Android | |

| Funktionalität | Übertragung von Webinhalten mit anderen Apps einschränken | Microsoft Edge | iOS/iPadOS, Android | |

| Funktionalität | Benachrichtigungen zu Organisationsdaten | Organisationsdaten blockieren | iOS/iPadOS, Android | Eine Liste der Apps, die diese Einstellung unterstützen, finden Sie unter Einstellungen für iOS-App-Schutzrichtlinien und Einstellungen für Android-App-Schutzrichtlinien. |

Bedingter Start

| Einstellung | Einstellungsbeschreibung | Wert/Aktion | Plattform | Hinweise |

|---|---|---|---|---|

| App-Bedingungen | Deaktiviertes Konto | N/A/Zugriff blockieren | iOS/iPadOS, Android, Windows | |

| Gerätebedingungen | Mindestversion für Betriebssystem |

Format: Major.Minor.Build Beispiel: 14.8 / Zugriff blockieren |

iOS/iPadOS | Microsoft empfiehlt das Konfigurieren der Mindesthauptversion für das iOS-Betriebssystem, um übereinstimmende unterstützte iOS-Versionen für Microsoft-Apps verwenden zu können. Microsoft-Apps unterstützen einen N-1-Ansatz, wobei N die aktuelle iOS-Hauptversion ist. Als Werte für Neben- und Buildversionen empfiehlt Microsoft, dafür zu sorgen, dass die Geräte über die aktuellen entsprechenden Sicherheitsupdates verfügen. Informationen zu den neuesten Empfehlungen von Apple finden Sie unter Apple-Sicherheitsupdates . |

| Gerätebedingungen | Mindestversion für Betriebssystem |

Format: Major.Minor Beispiel: 9.0 / Zugriff blockieren |

Android | Microsoft empfiehlt, die Mindesthauptversion für das Android-Betriebssystem so festzulegen, dass übereinstimmende unterstützte Android-Versionen von Microsoft-Apps verwendet werden können. OEMs und Geräte, die den Anforderungen für "Android Enterprise Recommended" entsprechen, müssen die aktuelle Versandversion und ein Upgrade auf die nächste Version unterstützen. Aktuell empfiehlt Android für Wissensarbeiter Android 9.0 und höher. Informationen zu den neuesten Android-Empfehlungen finden Sie unter Empfohlene Anforderungen für Android Enterprise . |

| Gerätebedingungen | Mindestversion für Betriebssystem |

Format: Build Beispiel: 10.0.22621.2506 / Zugriff blockieren |

Windows | Microsoft empfiehlt, den Windows-Mindestbuild so zu konfigurieren, dass er den unterstützten Windows-Versionen für Microsoft-Apps entspricht. Derzeit empfiehlt Microsoft Folgendes:

|

| Gerätebedingungen | Min. Patchversion |

Format: JJJJ-MM-TT Beispiel: 01.01.2020 / Zugriff blockieren |

Android | Android-Geräte können monatliche Sicherheitsupdates erhalten, aber das Release hängt von den OEMs und/oder Netzbetreibern ab. Unternehmen sollten dafür sorgen, dass bereitgestellte Android-Geräte Sicherheitsupdates erhalten, bevor diese Einstellung implementiert wird. Die neuesten Patchversionen finden Sie unter Android-Sicherheitsbulletins . |

| Gerätebedingungen | Erforderlicher SafetyNet-Auswertungstyp | Hardwaregestützter Schlüssel | Android | Hardware-gestützter Nachweis verbessert die vorhandene Google Play Integrity Service-Überprüfung, indem ein neuer Auswertungstyp namens Hardware Backed angewendet wird, der eine stabilere Stammerkennung als Reaktion auf neuere Arten von Rooting-Tools und -Methoden bietet, die von einer reinen Softwarelösung nicht immer zuverlässig erkannt werden können. Wie der Name schon sagt, verwendet der hardwaregestützte Nachweis eine hardwarebasierte Komponente, die mit Geräten ausgeliefert wird, die mit Android 8.1 und höher installiert sind. Geräte, für die ein Upgrade von einer älteren Version von Android auf Android 8.1 durchgeführt wurde, verfügen wahrscheinlich nicht über die hardwarebasierten Komponenten, die für den hardwaregestützten Nachweis erforderlich sind. Auch wenn diese Einstellung auf Geräten mit Android 8.1 und höher weitgehend unterstützt werden sollte, empfiehlt Microsoft dringend, die Geräte einzeln zu testen, bevor diese Richtlinieneinstellung allgemein aktiviert wird. |

| Gerätebedingungen | Gerätesperre erforderlich | Zugriff mit Mittel/Block | Android | Diese Einstellung stellt sicher, dass Android-Geräte über ein Gerätekennwort verfügen, das die Mindestkennwortanforderungen erfüllt. |

| Gerätebedingungen | Samsung Knox-Gerätenachweis | Zugriff blockieren | Android | Microsoft empfiehlt, die Samsung Knox-Gerätenachweiseinstellung auf Zugriff blockieren zu konfigurieren, um sicherzustellen, dass der Zugriff auf das Benutzerkonto blockiert wird, wenn das Gerät nicht der hardwarebasierten Überprüfung der Geräteintegrität von Samsung Knox entspricht. Diese Einstellung überprüft, ob alle Intune MAM-Clientantworten an den Intune Dienst von einem fehlerfreien Gerät gesendet wurden. Diese Einstellung gilt für alle Geräte, die als Ziel verwendet werden. Um diese Einstellung nur auf Samsung-Geräte anzuwenden, können Sie Zuweisungsfilter für verwaltete Apps verwenden. Weitere Informationen zu Zuweisungsfiltern finden Sie unter Verwenden von Filtern beim Zuweisen Von Apps, Richtlinien und Profilen in Microsoft Intune. |

| App-Bedingungen | Offline-Toleranzperiode | 30 / Daten löschen (Tage) | iOS/iPadOS, Android, Windows |

Hinweis

Windows-Einstellungen für bedingten Start werden als Integritätsprüfungen bezeichnet.

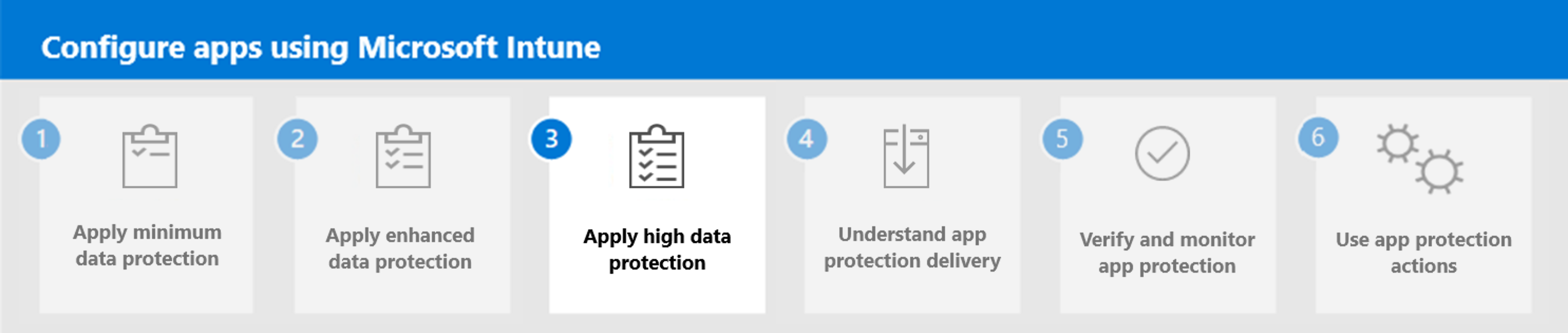

Nächster Schritt

Fahren Sie mit Schritt 3 fort, um hohen Datenschutz in Microsoft Intune anzuwenden.