Einrichten und Konfigurieren von Microsoft Defender for Endpoint Plan 1

Gilt für:

In diesem Artikel wird beschrieben, wie Sie Defender für Endpunkt Plan 1 einrichten und konfigurieren. Unabhängig davon, ob Sie Hilfe haben oder dies selbst tun, können Sie diesen Artikel als Leitfaden für Ihre gesamte Bereitstellung verwenden.

Der Setup- und Konfigurationsvorgang

Der allgemeine Einrichtungs- und Konfigurationsprozess für Defender für Endpunkt Plan 1 sieht wie folgt aus:

| Zahl | Schritt | Beschreibung |

|---|---|---|

| 1 | Überprüfen der Anforderungen | Listen Anforderungen an Lizenzierung, Browser, Betriebssystem und Rechenzentrum |

| 2 | Ihre Bereitstellung planen | Listen mehrere Zu berücksichtigende Bereitstellungsmethoden und enthält Links zu weiteren Ressourcen, die Ihnen bei der Entscheidung helfen, welche Methode Sie verwenden möchten. |

| 3 | Einrichten Ihrer Mandantenumgebung | Listen Aufgaben zum Einrichten Ihrer Mandantenumgebung |

| 4 | Zuweisen von Rollen und Berechtigungen | Listen Rollen und Berechtigungen, die Sie für Ihr Sicherheitsteam berücksichtigen sollten TIPP: Sobald Rollen und Berechtigungen zugewiesen sind, kann Ihr Sicherheitsteam mit dem Microsoft Defender-Portal beginnen. Weitere Informationen finden Sie unter Erste Schritte. |

| 5 | Onboarding in Defender für Endpunkt | Listen mehrere Methoden nach Betriebssystem für das Onboarding in Defender für Endpunkt Plan 1 und enthält Links zu ausführlicheren Informationen für jede Methode. |

| 6 | Konfigurieren des Schutzes der nächsten Generation | Beschreibt, wie Sie Ihre Schutzeinstellungen der nächsten Generation in Microsoft Intune |

| 7 | Konfigurieren der Funktionen zur Verringerung der Angriffsfläche | Listen die Arten von Funktionen zur Verringerung der Angriffsfläche, die Sie konfigurieren können, und enthält Prozeduren mit Links zu weiteren Ressourcen. |

Überprüfen der Anforderungen

In der folgenden Tabelle sind die grundlegenden Anforderungen für Defender für Endpunkt Plan 1 aufgeführt:

| Anforderung | Beschreibung |

|---|---|

| Lizenzierungsanforderungen | Defender für Endpunkt Plan 1 (eigenständig oder als Teil von Microsoft 365 E3, A3 oder G3) |

| Browseranforderungen | Microsoft Edge Internet Explorer Version 11 Google Chrome |

| Betriebssysteme (Client) | Windows 11 Windows 10, Version 1709 oder höher macOS iOS Android OS |

| Betriebssysteme (Server) | Windows Server 2025 Windows Server 2022 Windows Server 2019 Windows Server Version 1803 und höher Windows Server 2016 und 2012 R2 werden bei Verwendung der modernen einheitlichen Lösung unterstützt. Linux |

| Datacenter | Einer der folgenden Rechenzentrumsstandorte: -Europäische Union -Vereinigtes Königreich – USA |

Hinweis

Die eigenständige Version von Defender für Endpunkt Plan 1 enthält keine Serverlizenzen. Für das Onboarding von Servern benötigen Sie eine zusätzliche Lizenz, z. B.:

- Microsoft Defender für Server Plan 1 oder Plan 2 (als Teil des Defender für Cloud-Angebots).

- Microsoft Defender for Endpoint-Server

- Microsoft Defender for Business-Server (für kleine und mittlere Unternehmen)

Weitere Informationen finden Sie unter Onboarding von Defender für Endpunkt Windows Server

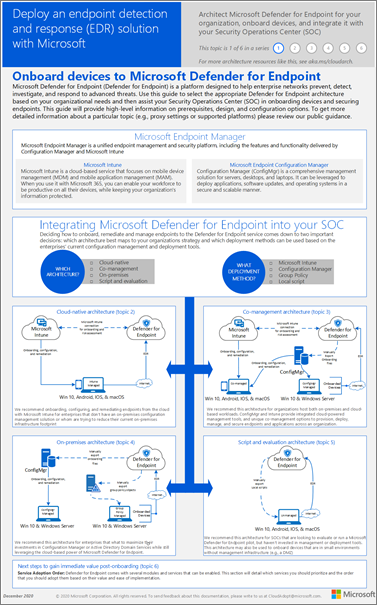

Planen Ihrer Bereitstellung

Wenn Sie Ihre Bereitstellung planen, können Sie aus verschiedenen Architekturen und Bereitstellungsmethoden wählen. Jede organization ist eindeutig, sodass Sie mehrere Optionen in Betracht ziehen können, wie in der folgenden Tabelle aufgeführt:

| Methode | Beschreibung |

|---|---|

| Intune | Verwenden von Intune zum Verwalten von Endpunkten in einer cloudnativen Umgebung |

| Intune und Configuration Manager | Verwenden von Intune und Configuration Manager zum Verwalten von Endpunkten und Workloads, die eine lokale und Cloudumgebung umfassen |

| Configuration Manager | Verwenden von Configuration Manager zum Schützen lokaler Endpunkte mit der cloudbasierten Leistungsfähigkeit von Defender für Endpunkt |

| Aus dem Microsoft Defender-Portal heruntergeladenes lokales Skript | Verwenden lokaler Skripts auf Endpunkten, um ein Pilotprojekt auszuführen oder nur einige wenige Geräte zu integrieren |

Weitere Informationen zu Ihren Bereitstellungsoptionen finden Sie unter Planen Der Bereitstellung von Defender für Endpunkt. Laden Sie das folgende Poster herunter:

Abrufen des Bereitstellungsposters

Tipp

Ausführlichere Informationen zur Planung Ihrer Bereitstellung finden Sie unter Planen der Microsoft Defender for Endpoint Bereitstellung.

Einrichten Ihrer Mandantenumgebung

Das Einrichten Ihrer Mandantenumgebung umfasst Aufgaben, z. B.:

- Überprüfen Ihrer Lizenzen

- Konfigurieren Ihres Mandanten

- Konfigurieren Ihrer Proxyeinstellungen (nur bei Bedarf)

- Sicherstellen, dass Sensoren ordnungsgemäß funktionieren und Daten an Defender für Endpunkt melden

Diese Aufgaben sind in der Setupphase für Defender für Endpunkt enthalten. Weitere Informationen finden Sie unter Einrichten von Defender für Endpunkt.

Zuweisen von Rollen und Berechtigungen

Um auf das Microsoft Defender-Portal zuzugreifen, Einstellungen für Defender für Endpunkt zu konfigurieren oder Aufgaben wie das Ausführen von Reaktionsaktionen auf erkannte Bedrohungen auszuführen, müssen entsprechende Berechtigungen zugewiesen werden. Defender für Endpunkt verwendet integrierte Rollen in Microsoft Entra ID.

Microsoft empfiehlt, Benutzern nur die Berechtigungsebene zuzuweisen, die sie zum Ausführen ihrer Aufgaben benötigen. Sie können Berechtigungen mithilfe der grundlegenden Berechtigungsverwaltung oder mithilfe der rollenbasierten Zugriffssteuerung (Role-Based Access Control , RBAC) zuweisen.

- Mit der grundlegenden Berechtigungsverwaltung haben globale Administratoren und Sicherheitsadministratoren Vollzugriff, während Sicherheitsleseberechtigte schreibgeschützten Zugriff haben.

- Mit RBAC können Sie präzisere Berechtigungen durch mehr Rollen festlegen. Sie können z. B. Sicherheitsleseberechtigte, Sicherheitsoperatoren, Sicherheitsadministratoren, Endpunktadministratoren und mehr haben.

Wichtig

Ab dem 16. Februar 2025 haben neue Microsoft Defender for Endpoint Kunden nur Zugriff auf die Unified Role-Based Access Control (URBAC). Bestehende Kunden behalten ihre aktuellen Rollen und Berechtigungen. Weitere Informationen finden Sie unter URBAC Unified Role-Based Access Control (URBAC) für Microsoft Defender for Endpoint

In der folgenden Tabelle werden die wichtigsten Rollen beschrieben, die für Defender für Endpunkt in Ihrem organization zu berücksichtigen sind:

| Rolle | Beschreibung |

|---|---|

| Globale Administratoren Als bewährte Methode sollten Sie die Anzahl der globalen Administratoren begrenzen. |

Globale Administratoren können alle Arten von Aufgaben ausführen. Die Person, die Ihr Unternehmen für Microsoft 365 oder für Microsoft Defender for Endpoint Plan 1 registriert hat, ist standardmäßig ein globaler Administrator. Globale Administratoren können auf einstellungen in allen Microsoft 365-Portalen zugreifen bzw. diese ändern, z. B.: – Die Microsoft 365 Admin Center (https://admin.microsoft.com) – Microsoft Defender-Portal (https://security.microsoft.com) – Intune Admin Center (https://intune.microsoft.com) |

| Sicherheitsadministratoren | Sicherheitsadministratoren können Sicherheitsoperatoraufgaben sowie die folgenden Aufgaben ausführen: – Überwachen sicherheitsbezogener Richtlinien – Verwalten von Sicherheitsbedrohungen und Warnungen - Anzeigen von Berichten |

| Sicherheitsoperator | Sicherheitsoperatoren können Sicherheitsleseaufgaben sowie die folgenden Aufgaben ausführen: – Anzeigen von Informationen zu erkannten Bedrohungen – Untersuchen und Reagieren auf erkannte Bedrohungen |

| Sicherheitsleseberechtigter | Sicherheitsleseberechtigte können die folgenden Aufgaben ausführen: – Anzeigen sicherheitsbezogener Richtlinien für Microsoft 365-Dienste – Anzeigen von Sicherheitsbedrohungen und Warnungen - Anzeigen von Berichten |

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Weitere Informationen zu Rollen in Microsoft Entra ID finden Sie unter Zuweisen von Administrator- und Nicht-Administratorrollen zu Benutzern mit Microsoft Entra ID. Weitere Informationen zu Rollen für Defender für Endpunkt finden Sie unter Rollenbasierte Zugriffssteuerung.

Onboarding in Defender für Endpunkt

Wenn Sie bereit sind, das Onboarding der Endpunkte Ihrer organization durchzuführen, können Sie aus mehreren Methoden wählen, wie in der folgenden Tabelle aufgeführt:

Konfigurieren Sie dann ihre Schutz- und Angriffsflächenreduzierungsfunktionen der nächsten Generation.

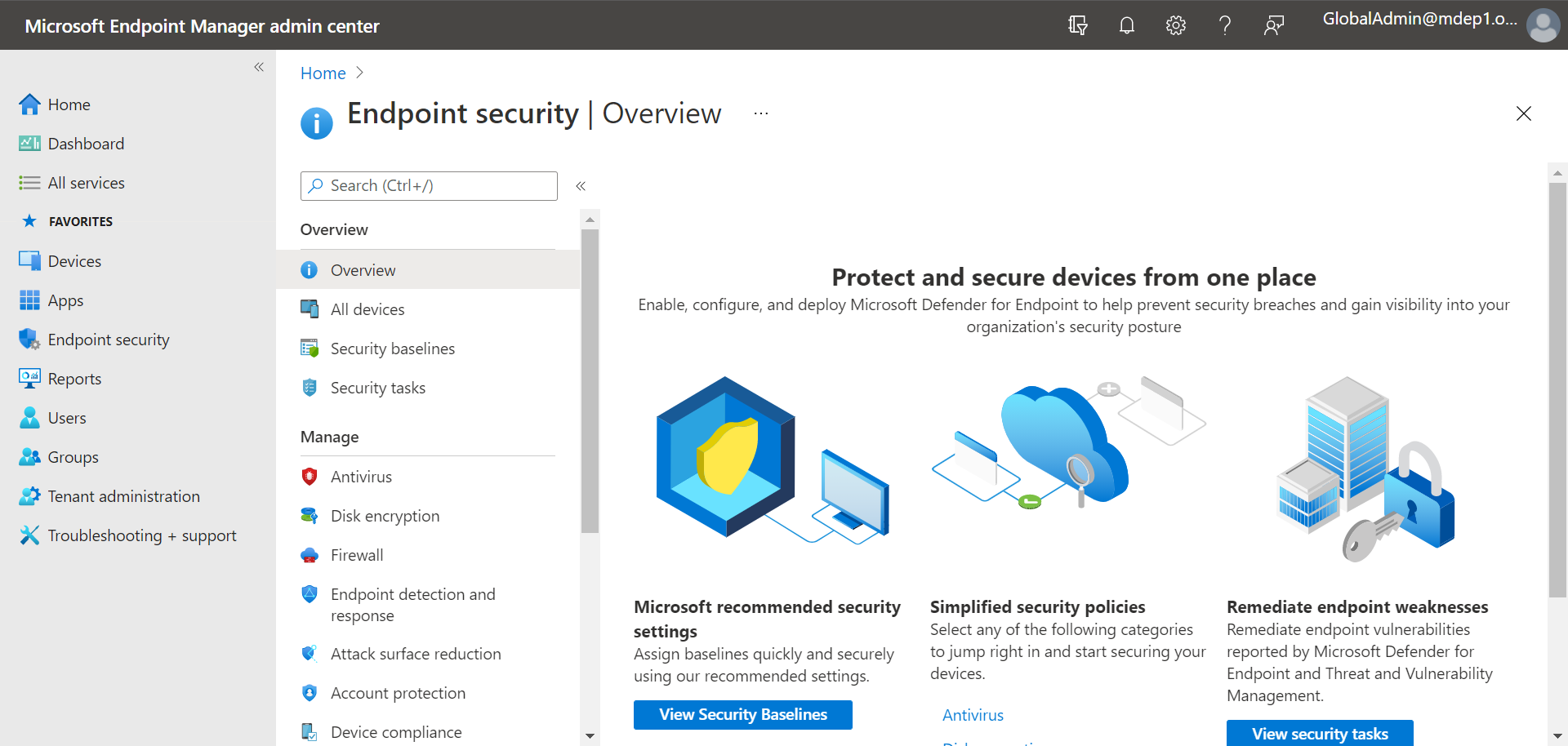

Konfigurieren des Schutzes der nächsten Generation

Es wird empfohlen, Intune zu verwenden, um die Geräte und Sicherheitseinstellungen Ihrer organization zu verwalten, wie in der folgenden Abbildung dargestellt:

Führen Sie die folgenden Schritte aus, um den Schutz der nächsten Generation in Intune zu konfigurieren:

Wechseln Sie zum Intune Admin Center (https://intune.microsoft.com), und melden Sie sich an.

Wählen Sie Endpunktsicherheit>Antivirus und dann eine vorhandene Richtlinie aus. (Wenn Sie nicht über eine vorhandene Richtlinie verfügen, erstellen Sie eine neue Richtlinie.)

Legen Sie die Einstellungen für die Antivirenkonfiguration fest oder ändern Sie sie. Benötigen Sie Hilfe? Weitere Informationen finden Sie in den folgenden Ressourcen:

Wenn Sie mit den Einstellungen fertig sind, wählen Sie Überprüfen + speichern aus.

Konfigurieren der Funktionen zur Verringerung der Angriffsfläche

Bei der Verringerung der Angriffsfläche geht es darum, die Orte und Möglichkeiten zu reduzieren, die Ihr organization angriffsoffen ist. Defender für Endpunkt Plan 1 enthält mehrere Features und Funktionen, mit denen Sie Ihre Angriffsflächen auf Ihren Endpunkten reduzieren können. Diese Features und Funktionen sind in der folgenden Tabelle aufgeführt:

| Feature/Funktion | Beschreibung |

|---|---|

| Regeln zur Verringerung der Angriffsfläche | Konfigurieren Sie Regeln zur Verringerung der Angriffsfläche, um softwarebasierte riskante Verhaltensweisen einzuschränken und Ihre organization zu schützen. Regeln zur Verringerung der Angriffsfläche zielen auf bestimmte Softwareverhalten ab, z. B. – Starten ausführbarer Dateien und Skripts, die versuchen, Dateien herunterzuladen oder auszuführen – Ausführen von verschleierten oder anderweitig verdächtigen Skripts – Ausführen von Verhaltensweisen, die Apps normalerweise nicht während der normalen täglichen Arbeit initiieren Solche Softwareverhalten werden manchmal in legitimen Anwendungen gesehen. Diese Verhaltensweisen werden jedoch häufig als riskant angesehen, da sie häufig von Angreifern durch Schadsoftware missbraucht werden. |

| Ransomware-Entschärfung | Richten Sie die Ransomware-Entschärfung ein, indem Sie den kontrollierten Ordnerzugriff konfigurieren, um die wertvollen Daten Ihrer organization vor schädlichen Apps und Bedrohungen wie Ransomware zu schützen. |

| Gerätesteuerung | Konfigurieren Sie Gerätesteuerungseinstellungen für Ihre organization, um Wechselmedien (z. B. USB-Laufwerke) zuzulassen oder zu blockieren. |

| Netzwerkschutz | Richten Sie Netzwerkschutz ein, um zu verhindern, dass Personen in Ihrem organization Anwendungen verwenden, die auf gefährliche Domänen oder schädliche Inhalte im Internet zugreifen. |

| Internetschutz | Richten Sie Den Schutz vor Webbedrohungen ein, um die Geräte Ihrer organization vor Phishing-Websites, Exploit-Websites und anderen nicht vertrauenswürdigen oder reputationsschwachen Websites zu schützen. Richten Sie die Filterung von Webinhalten ein, um den Zugriff auf Websites basierend auf deren Inhaltskategorien (z. B. Freizeit, hohe Bandbreite, Nicht jugendfreie Inhalte oder Rechtliche Haftung) nachzuverfolgen und zu regulieren. |

| Netzwerkfirewall | Konfigurieren Sie Ihre Netzwerkfirewall mit Regeln, die bestimmen, welcher Netzwerkdatenverkehr in die Geräte Ihres organization ein- oder ausgehend werden darf. |

| Anwendungssteuerung | Konfigurieren Sie Anwendungskontrollesregeln, wenn Sie zulassen möchten, dass nur vertrauenswürdige Anwendungen und Prozesse auf Ihren Windows-Geräten ausgeführt werden. |

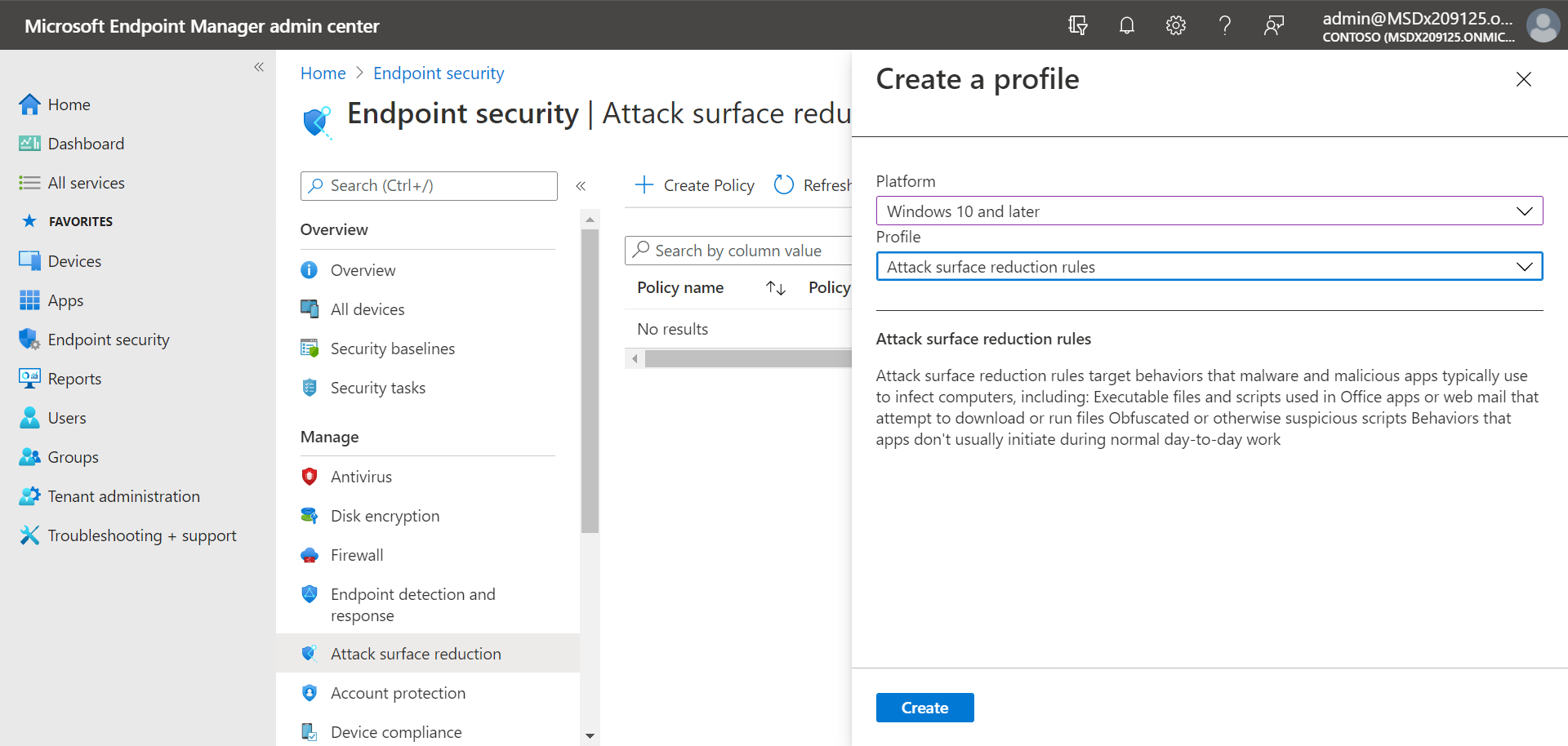

Regeln zur Verringerung der Angriffsfläche

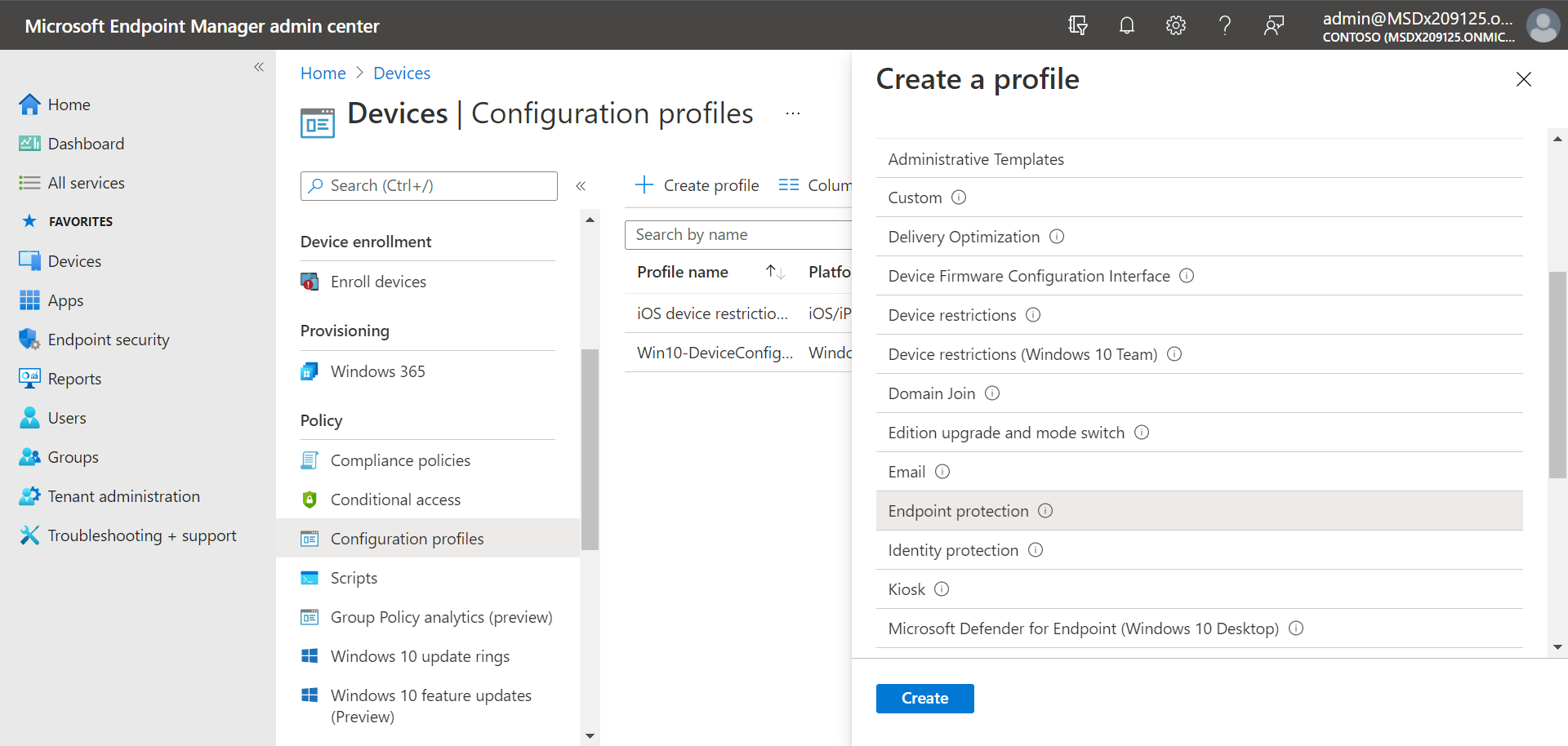

Regeln zur Verringerung der Angriffsfläche sind auf Geräten unter Windows verfügbar. Es wird empfohlen, Intune zu verwenden, wie in der folgenden Abbildung dargestellt:

Wechseln Sie zum Intune Admin Center, und melden Sie sich an.

Wählen Sie Endpunktsicherheit>Verringerung der> Angriffsfläche + Richtlinie erstellen aus.

Wählen Sie unter Plattformdie Option Windows 10, Windows 11 und Windows Server aus.

Wählen Sie unter Profil die Option Regeln zur Verringerung der Angriffsfläche aus, und wählen Sie dann Erstellen aus.

Geben Sie auf der Registerkarte Grundlagen einen Namen und eine Beschreibung für die Richtlinie an, und wählen Sie dann Weiter aus.

Erweitern Sie auf der Registerkarte Konfigurationseinstellungen unter Defender, konfigurieren Sie Ihre Regeln zur Verringerung der Angriffsfläche, und wählen Sie dann Weiter aus. Weitere Informationen zu Regeln zur Verringerung der Angriffsfläche finden Sie unter Übersicht über die Bereitstellung von Regeln zur Verringerung der Angriffsfläche.

Es wird empfohlen, mindestens die folgenden drei Standardschutzregeln zu aktivieren:

Wenn Ihr organization Bereichstags verwendet, wählen Sie auf der Registerkarte Bereichstags auswählen die Option + Bereichstags auswählen aus, und wählen Sie dann die tags aus, die Sie verwenden möchten. Wählen Sie dann Weiter aus.

Weitere Informationen zu Bereichstags finden Sie unter Verwenden der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) und Bereichstags für verteilte IT.

Geben Sie auf der Registerkarte Zuweisungen die Benutzer und Gruppen an, auf die Ihre Richtlinie angewendet werden soll, und wählen Sie dann Weiter aus. (Weitere Informationen zu Zuweisungen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen in Microsoft Intune.)

Überprüfen Sie auf der Registerkarte Überprüfen + erstellen die Einstellungen, und wählen Sie dann Erstellen aus.

Tipp

Weitere Informationen zu Regeln zur Verringerung der Angriffsfläche finden Sie in den folgenden Ressourcen:

- Verwenden von Regeln zur Verringerung der Angriffsfläche, um eine Infektion durch Schadsoftware zu verhindern

- Anzeigen der Liste der Regeln zur Verringerung der Angriffsfläche

- Bereitstellung von Regeln zur Verringerung der Angriffsfläche Schritt 3: Implementieren von Regeln zur Verringerung der Angriffsfläche

Ransomware-Entschärfung

Sie erhalten Ransomware-Entschärfung durch kontrollierten Ordnerzugriff, der nur vertrauenswürdigen Apps den Zugriff auf geschützte Ordner auf Ihren Endpunkten ermöglicht.

Es wird empfohlen, Intune zum Konfigurieren des kontrollierten Ordnerzugriffs zu verwenden.

Wechseln Sie zum Intune Admin Center, und melden Sie sich an.

Wechseln Sie zu Endpoint SecurityAttack Surface Reduction (Verringerung der Angriffsfläche für Endpunktsicherheit>), und wählen Sie dann + Richtlinie erstellen aus.

Wählen Sie unter Plattformdie Option Windows 10, Windows 11 und Windows Server aus, und wählen Sie für Profil die Option Regeln zur Verringerung der Angriffsfläche aus. Wählen Sie dann Erstellen aus.

Benennen Sie auf der Registerkarte Grundlagen die Richtlinie, und fügen Sie eine Beschreibung hinzu. Wählen Sie Weiter aus.

Scrollen Sie auf der Registerkarte Konfigurationseinstellungen im Abschnitt Defender nach unten. Wählen Sie in der Dropdownliste Kontrollierten Ordnerzugriff aktivieren die Option Aktiviert und dann Weiter aus.

Sie können optional diese anderen Einstellungen angeben:

- Schalten Sie neben Kontrollierter Ordnerzugriff geschützte Ordner den Schalter auf Konfiguriert um, und fügen Sie dann Ordner hinzu, die geschützt werden müssen.

- Schalten Sie neben Kontrollierter Ordnerzugriff zulässige Anwendungen den Schalter auf Konfiguriert um, und fügen Sie dann Apps hinzu, die Zugriff auf geschützte Ordner haben sollen.

Wenn Ihr organization Bereichstags verwendet, wählen Sie auf der Registerkarte Bereichstags auswählen die Option + Bereichstags auswählen aus, und wählen Sie dann die tags aus, die Sie verwenden möchten. Wählen Sie dann Weiter aus. Weitere Informationen zu Bereichstags finden Sie unter Verwenden der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) und Bereichstags für verteilte IT.

Wählen Sie auf der Registerkarte Zuweisungendie Option Alle Benutzer hinzufügen und + Alle Geräte hinzufügen aus, und wählen Sie dann Weiter aus. (Sie können alternativ bestimmte Gruppen von Benutzern oder Geräten angeben.)

Überprüfen Sie auf der Registerkarte Überprüfen + erstellen die Einstellungen für Ihre Richtlinie, und wählen Sie dann Erstellen aus. Die Richtlinie wird auf alle Endpunkte angewendet, die in Kürze in Defender für Endpunkt integriert wurden.

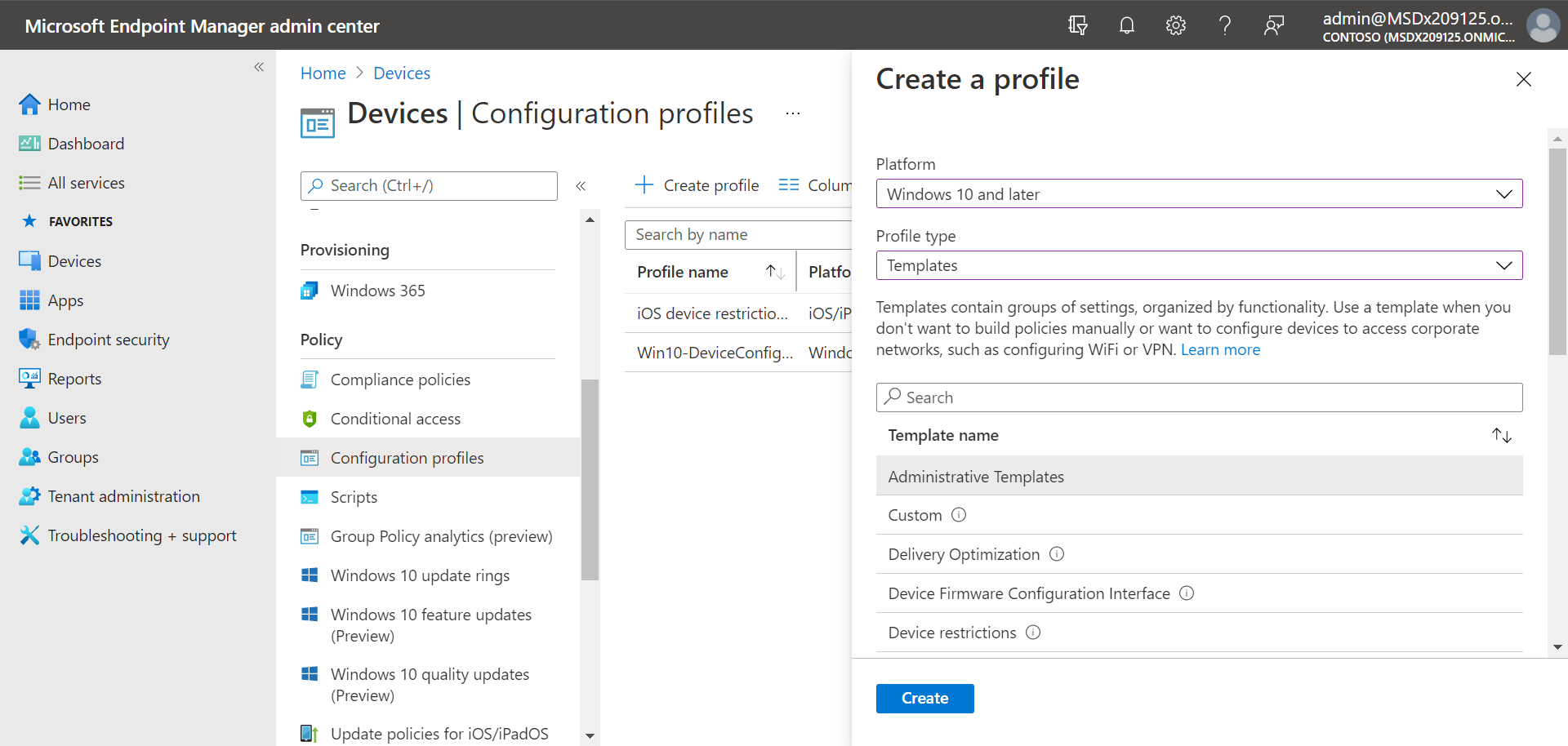

Gerätesteuerung

Sie können Defender für Endpunkt so konfigurieren, dass Wechselmedien und Dateien auf Wechselmedien blockiert oder zugelassen werden. Es wird empfohlen, Intune zum Konfigurieren ihrer Gerätesteuerungseinstellungen zu verwenden.

Wechseln Sie zum Intune Admin Center, und melden Sie sich an.

Wählen SieGerätekonfiguration>>+ Richtlinie erstellen>aus.

Wählen Sie unter Plattform ein Profil aus, z. B. Windows 10 und höher, und wählen Sie für Profiltypdie Option Vorlagen aus.

Wählen Sie unter Vorlagennamedie Option Administrative Vorlagen und dann Erstellen aus.

Benennen Sie auf der Registerkarte Grundlagen die Richtlinie, und fügen Sie eine Beschreibung hinzu. Wählen Sie Weiter aus.

Wählen Sie auf der Registerkarte Konfigurationseinstellungendie Option Alle Einstellungen aus. Geben Sie dann in das Suchfeld ein

Removable, um alle Einstellungen für Wechselmedien anzuzeigen.Wählen Sie ein Element in der Liste aus, z. B . Alle Wechselmedienklassen, Allen Zugriff verweigern, um den flyout-Bereich zu öffnen. Im Flyout für jede Einstellung wird erläutert, was geschieht, wenn sie aktiviert, deaktiviert oder nicht konfiguriert ist. Wählen Sie eine Einstellung und dann OK aus.

Wiederholen Sie Schritt 6 für jede Einstellung, die Sie konfigurieren möchten. Wählen Sie dann Weiter aus.

Wenn Ihr organization Bereichstags verwendet, wählen Sie auf der Registerkarte Bereichstags auswählen die Option + Bereichstags auswählen aus, und wählen Sie dann die tags aus, die Sie verwenden möchten. Wählen Sie dann Weiter aus.

Weitere Informationen zu Bereichstags finden Sie unter Verwenden der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) und Bereichstags für verteilte IT.

Wählen Sie auf der Registerkarte Zuweisungendie Option Alle Benutzer hinzufügen und + Alle Geräte hinzufügen aus, und wählen Sie dann Weiter aus. (Sie können alternativ bestimmte Gruppen von Benutzern oder Geräten angeben.)

Überprüfen Sie auf der Registerkarte Überprüfen + erstellen die Einstellungen für Ihre Richtlinie, und wählen Sie dann Erstellen aus. Die Richtlinie wird auf alle Endpunkte angewendet, die in Kürze in Defender für Endpunkt integriert wurden.

Tipp

Weitere Informationen finden Sie unter Steuern von USB-Geräten und anderen Wechselmedien mit Microsoft Defender for Endpoint.

Netzwerkschutz

Mit Netzwerkschutz können Sie Ihre organization vor gefährlichen Domänen schützen, die Phishing-Betrug, Exploits und andere schädliche Inhalte im Internet hosten können. Es wird empfohlen, Intune zu verwenden, um den Netzwerkschutz zu aktivieren.

Wechseln Sie zum Intune Admin Center, und melden Sie sich an.

Wählen SieGerätekonfiguration>>+ Richtlinie erstellen>aus.

Wählen Sie unter Plattform ein Profil aus, z. B. Windows 10 und höher, und wählen Sie für Profiltypdie Option Vorlagen aus.

Wählen Sie unter Vorlagenname die Option Endpoint Protection und dann Erstellen aus.

Benennen Sie auf der Registerkarte Grundlagen die Richtlinie, und fügen Sie eine Beschreibung hinzu. Wählen Sie Weiter aus.

Erweitern Sie auf der Registerkarte KonfigurationseinstellungenMicrosoft Defender Exploit Guard, und erweitern Sie dann Netzwerkfilterung.

Legen Sie Netzwerkschutz auf Aktivieren fest. (Sie können alternativ Überwachen auswählen, um zunächst zu sehen, wie der Netzwerkschutz in Ihrer Umgebung funktioniert.)

Wählen Sie dann Weiter aus.

Wählen Sie auf der Registerkarte Zuweisungendie Option Alle Benutzer hinzufügen und + Alle Geräte hinzufügen aus, und wählen Sie dann Weiter aus. (Sie können alternativ bestimmte Gruppen von Benutzern oder Geräten angeben.)

Richten Sie auf der Registerkarte Anwendbarkeitsregeln eine Regel ein. Das profil, das Sie konfigurieren, wird nur auf Geräte angewendet, die die von Ihnen angegebenen kombinierten Kriterien erfüllen.

Beispielsweise können Sie die Richtlinie Endpunkten zuweisen, auf denen nur eine bestimmte Betriebssystemedition ausgeführt wird.

Wählen Sie dann Weiter aus.

Überprüfen Sie auf der Registerkarte Überprüfen + erstellen die Einstellungen für Ihre Richtlinie, und wählen Sie dann Erstellen aus. Die Richtlinie wird auf alle Endpunkte angewendet, die in Kürze in Defender für Endpunkt integriert wurden.

Tipp

Sie können andere Methoden wie Windows PowerShell oder Gruppenrichtlinie verwenden, um den Netzwerkschutz zu aktivieren. Weitere Informationen finden Sie unter Aktivieren des Netzwerkschutzes.

Webschutz

Mit Webschutz können Sie die Geräte Ihrer organization vor Webbedrohungen und unerwünschten Inhalten schützen. Ihr Webschutz umfasst Web-Bedrohungsschutz und Filterung von Webinhalten. Konfigurieren Sie beide Gruppen von Funktionen. Es wird empfohlen, Intune zu verwenden, um Ihre Webschutzeinstellungen zu konfigurieren.

Konfigurieren des Web-Bedrohungsschutzes

Wechseln Sie zum Intune Admin Center, und melden Sie sich an.

Wählen Sie Endpunktsicherheit>Verringerung der Angriffsfläche und dann + Richtlinie erstellen aus.

Wählen Sie eine Plattform aus, z. B. Windows 10 und höher, wählen Sie das Webschutzprofil und dann Erstellen aus.

Geben Sie auf der Registerkarte Grundlagen einen Namen und eine Beschreibung an, und wählen Sie dann Weiter aus.

Erweitern Sie auf der Registerkarte Konfigurationseinstellungenden Knoten Webschutz, geben Sie die Einstellungen in der folgenden Tabelle an, und wählen Sie dann Weiter aus.

Setting Empfehlung Aktivieren des Netzwerkschutzes Legen Sie auf Aktiviert fest. Verhindert, dass Benutzer schädliche Websites oder Domänen besuchen.

Alternativ können Sie den Netzwerkschutz auf den Überwachungsmodus festlegen, um zu sehen, wie er in Ihrer Umgebung funktioniert. Im Überwachungsmodus verhindert der Netzwerkschutz nicht, dass Benutzer Websites oder Domänen besuchen, aber er verfolgt Erkennungen als Ereignisse nach.SmartScreen für Vorgängerversion von Microsoft Edge erforderlich Legen Sie diese Einstellung auf Ja fest. Trägt zum Schutz von Benutzern vor potenziellen Phishing-Betrugsversuchen und Schadsoftware bei. Blockieren des Zugriffs auf schädliche Websites Legen Sie diese Einstellung auf Ja fest. Verhindert, dass Benutzer Warnungen zu potenziell schädlichen Websites umgehen. Herunterladen nicht überprüfter Dateien blockieren Legen Sie diese Einstellung auf Ja fest. Verhindert, dass Benutzer die Warnungen umgehen und nicht überprüfte Dateien herunterladen. Wenn Ihr organization Bereichstags verwendet, wählen Sie auf der Registerkarte Bereichstags auswählen die Option + Bereichstags auswählen aus, und wählen Sie dann die tags aus, die Sie verwenden möchten. Wählen Sie dann Weiter aus.

Weitere Informationen zu Bereichstags finden Sie unter Verwenden der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) und Bereichstags für verteilte IT.

Geben Sie auf der Registerkarte Zuweisungen die Benutzer und Geräte an, die die Webschutzrichtlinie erhalten sollen, und wählen Sie dann Weiter aus.

Überprüfen Sie auf der Registerkarte Überprüfen + erstellen Ihre Richtlinieneinstellungen, und wählen Sie dann Erstellen aus.

Tipp

Weitere Informationen zum Schutz vor Webbedrohungen finden Sie unter Schützen Ihrer organization vor Webbedrohungen.

Konfigurieren der Filterung von Webinhalten

Wechseln Sie zum Microsoft Defender-Portal, und melden Sie sich an.

Wählen Sie Einstellungen>Endpunkte aus.

Wählen Sie unter Regeln die Option Webinhaltsfilterung und dann + Richtlinie hinzufügen aus.

Geben Sie im Flyout Richtlinie hinzufügen auf der Registerkarte Allgemein einen Namen für Ihre Richtlinie ein, und wählen Sie dann Weiter aus.

Wählen Sie unter Blockierte Kategorien eine oder mehrere Kategorien aus, die Sie blockieren möchten, und wählen Sie dann Weiter aus.

Wählen Sie auf der Registerkarte Bereich die Gerätegruppen aus, die Sie diese Richtlinie erhalten möchten, und wählen Sie dann Weiter aus.

Überprüfen Sie auf der Registerkarte Zusammenfassung Ihre Richtlinieneinstellungen, und wählen Sie dann Speichern aus.

Tipp

Weitere Informationen zum Konfigurieren der Filterung von Webinhalten finden Sie unter Filtern von Webinhalten.

Netzwerkfirewall

Die Netzwerkfirewall trägt dazu bei, das Risiko von Netzwerksicherheitsbedrohungen zu reduzieren. Ihr Sicherheitsteam kann Regeln festlegen, die bestimmen, welcher Datenverkehr zu oder von den Geräten Ihrer organization fließen darf. Es wird empfohlen, Intune zum Konfigurieren Ihrer Netzwerkfirewall zu verwenden.

::: alt-text="Screenshot der Firewallrichtlinie im Intune Portal.":::

Führen Sie die folgenden Schritte aus, um grundlegende Firewalleinstellungen zu konfigurieren:

Wechseln Sie zum Intune Admin Center, und melden Sie sich an.

Wählen Sie Endpunktsicherheitsfirewall> und dann + Richtlinie erstellen aus.

Wählen Sie eine Plattform aus, z. B. Windows 10, Windows 11 und Windows Server, wählen Sie das Microsoft Firewall-Profil und dann Erstellen aus.

Geben Sie auf der Registerkarte Grundlagen einen Namen und eine Beschreibung an, und wählen Sie dann Weiter aus.

Erweitern Sie Firewall, und scrollen Sie dann nach unten bis zum Ende der Liste.

Legen Sie jede der folgenden Einstellungen auf True fest:

- Aktivieren der Domänennetzwerkfirewall

- Aktivieren der Firewall für private Netzwerke

- Aktivieren der Firewall für öffentliche Netzwerke

Überprüfen Sie die Liste der Einstellungen unter den einzelnen Domänennetzwerken, privaten Netzwerken und öffentlichen Netzwerken. Sie können sie auf Nicht konfiguriert festlegen oder an die Anforderungen Ihrer organization anpassen.

Wählen Sie dann Weiter aus.

Wenn Ihr organization Bereichstags verwendet, wählen Sie auf der Registerkarte Bereichstags auswählen die Option + Bereichstags auswählen aus, und wählen Sie dann die tags aus, die Sie verwenden möchten. Wählen Sie dann Weiter aus.

Weitere Informationen zu Bereichstags finden Sie unter Verwenden der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) und Bereichstags für verteilte IT.

Wählen Sie auf der Registerkarte Zuweisungendie Option Alle Benutzer hinzufügen und + Alle Geräte hinzufügen aus, und wählen Sie dann Weiter aus. (Sie können alternativ bestimmte Gruppen von Benutzern oder Geräten angeben.)

Überprüfen Sie auf der Registerkarte Überprüfen + erstellen Ihre Richtlinieneinstellungen, und wählen Sie dann Erstellen aus.

Tipp

Die Firewalleinstellungen sind detailliert und können komplex erscheinen. Weitere Informationen finden Sie unter Bewährte Methoden zum Konfigurieren von Windows Defender Firewall.

Anwendungssteuerung

Windows Defender Application Control (WDAC) schützt Ihre Windows-Endpunkte, indem nur vertrauenswürdige Anwendungen und Prozesse ausgeführt werden können. Die meisten Organisationen haben eine stufenweise Bereitstellung von WDAC verwendet. Das heißt, die meisten Organisationen führen WDAC zunächst nicht über alle Windows-Endpunkte hinweg aus. Je nachdem, ob die Windows-Endpunkte Ihres organization vollständig verwaltet, leicht verwaltet oder "Bring Your Own Device" -Endpunkte sind, können Sie WDAC auf allen oder einigen Endpunkten bereitstellen.

Informationen zur Planung Ihrer WDAC-Bereitstellung finden Sie in den folgenden Ressourcen:

Richtlinienentwurfsentscheidungen für die Windows Defender-Anwendungssteuerung

Bereitstellung der Windows Defender-Anwendungssteuerung in verschiedenen Szenarien: Gerätetypen

Nächste Schritte

Nachdem Sie den Setup- und Konfigurationsvorgang abgeschlossen haben, besteht Ihr nächster Schritt darin, mit der Verwendung von Defender für Endpunkt zu beginnen.

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.