Dateilose Bedrohungen

Was genau sind dateilose Bedrohungen? Der Begriff "dateilos" deutet darauf hin, dass eine Bedrohung nicht in einer Datei vorhanden ist, z. B. eine Hintertür, die sich nur im Speicher eines Computers befindet. Es gibt jedoch keine Definition für dateilose Schadsoftware. Der Begriff wird allgemein und manchmal verwendet, um Schadsoftwarefamilien zu beschreiben, die auf Dateien angewiesen sind, um zu arbeiten.

Angriffe umfassen mehrere Phasen für Funktionen wie Ausführung, Persistenz oder Informationsdiebstahl. Einige Teile der Angriffskette sind möglicherweise dateilos, während andere das Dateisystem in irgendeiner Form betreffen.

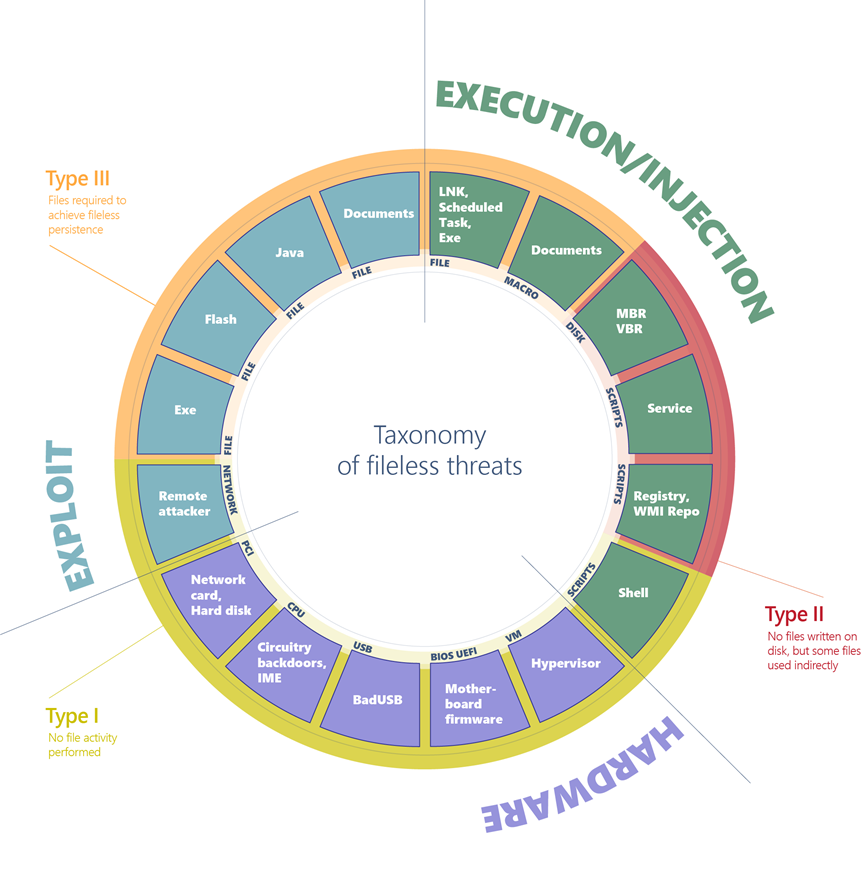

Der Übersichtlichkeit halber werden dateilose Bedrohungen in verschiedene Kategorien unterteilt.

Abbildung 1: Umfassendes Diagramm dateiloser Schadsoftware

Dateilose Bedrohungen können anhand ihres Einstiegspunkts klassifiziert werden, der angibt, wie dateilose Schadsoftware auf einem Computer ankommen kann. Sie können über einen Exploit, durch kompromittierte Hardware oder über die regelmäßige Ausführung von Anwendungen und Skripts ankommen.

Listen Sie als Nächstes die Form des Einstiegspunkts auf. Exploits können beispielsweise auf Dateien oder Netzwerkdaten basieren, PCI-Peripheriegeräte sind eine Art Hardwarevektor und Skripts und ausführbare Dateien sind Unterkategorien des Ausführungsvektors.

Schließlich klassifizieren Sie den Wirt der Infektion. Beispielsweise kann eine Flash-Anwendung eine Vielzahl von Bedrohungen enthalten, z. B. einen Exploit, eine einfache ausführbare Datei und schädliche Firmware von einem Hardwaregerät.

Die Klassifizierung hilft Ihnen, die verschiedenen Arten von dateilosen Bedrohungen aufzuteilen und zu kategorisieren. Einige sind gefährlicher, aber auch schwieriger zu implementieren, während andere häufiger verwendet werden, obwohl (oder gerade weil) nicht sehr fortgeschritten sind.

Anhand dieser Kategorisierung können Sie drei Standard Arten von dateilosen Bedrohungen ermitteln, basierend darauf, wie viel Fingerabdruck sie auf infizierten Computern hinterlassen können.

Typ I: Keine Dateiaktivität ausgeführt

Eine vollständig dateilose Schadsoftware kann als eine angesehen werden, die niemals eine Datei auf dem Datenträger schreiben muss. Wie würde solche Schadsoftware überhaupt einen Computer infizieren? Ein Beispiel ist, dass ein Zielcomputer schädliche Netzwerkpakete empfängt, die die EternalBlue-Sicherheitslücke ausnutzen. Die Sicherheitsanfälligkeit ermöglicht die Installation der DoublePulsar-Backdoor, die sich nur im Kernelspeicher befindet. In diesem Fall gibt es keine Datei oder Daten, die in eine Datei geschrieben werden.

Ein kompromittiertes Gerät enthält möglicherweise auch schädlichen Code, der sich in der Gerätefirmware (z. B. einem BIOS), einem USB-Peripheriegerät (wie dem BadUSB-Angriff) oder in der Firmware eines Netzwerk-Karte versteckt. Alle diese Beispiele erfordern keine Datei auf dem Datenträger und können theoretisch nur im Arbeitsspeicher gespeichert werden. Der schädliche Code würde Neustarts, Datenträgerneustarts und Neuinstallationen des Betriebssystems überstehen.

Infektionen dieses Typs können besonders schwer zu erkennen sein, da die meisten Antivirenprodukte nicht in der Lage sind, Firmware zu überprüfen. In Fällen, in denen ein Produkt die Möglichkeit hat, schädliche Firmware zu untersuchen und zu erkennen, gibt es immer noch erhebliche Herausforderungen im Zusammenhang mit der Behebung von Bedrohungen auf dieser Ebene. Diese Art von dateiloser Schadsoftware erfordert ein hohes Maß an Raffinesse und hängt oft von einer bestimmten Hardware- oder Softwarekonfiguration ab. Es handelt sich nicht um einen Angriffsvektor, der einfach und zuverlässig ausgenutzt werden kann. Auch wenn sie gefährlich sind, sind Bedrohungen dieser Art ungewöhnlich und für die meisten Angriffe nicht praktikabel.

Typ II: Indirekte Dateiaktivität

Es gibt andere Möglichkeiten, wie Schadsoftware eine dateilose Anwesenheit auf einem Computer erreichen kann, ohne dass ein erheblicher Technischer Aufwand erforderlich ist. Dateilose Schadsoftware dieses Typs schreibt Dateien nicht direkt auf das Dateisystem, aber sie können Dateien indirekt verwenden. Mit der Poshspy-Backdoor installierten Angreifer beispielsweise einen schädlichen PowerShell-Befehl im WMI-Repository und konfigurierten einen WMI-Filter für die regelmäßige Ausführung des Befehls.

Es ist möglich, eine solche Installation über die Befehlszeile durchzuführen, ohne dass sich bereits eine Backdoor in der Datei befindet. Die Schadsoftware kann installiert werden und theoretisch ausgeführt werden, ohne jemals das Dateisystem zu berühren. Das WMI-Repository wird jedoch in einer physischen Datei in einem zentralen Speicherbereich gespeichert, der vom CIM-Objekt-Manager verwaltet wird, und enthält in der Regel legitime Daten. Obwohl die Infektionskette technisch gesehen eine physische Datei verwendet, wird sie als dateiloser Angriff betrachtet, da das WMI-Repository ein mehrzweckbasierter Datencontainer ist, der nicht erkannt und entfernt werden kann.

Typ III: Dateien, die für den Betrieb erforderlich sind

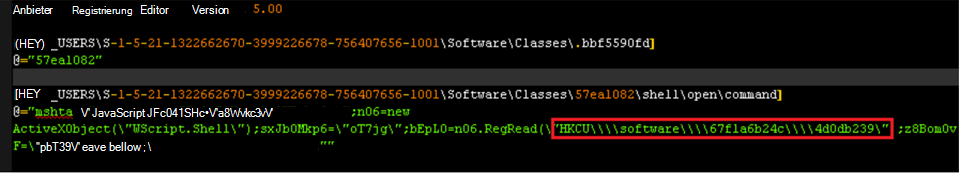

Einige Schadsoftware kann eine Art dateilose Persistenz haben, aber nicht ohne Dateien zu arbeiten. Ein Beispiel für dieses Szenario ist Kovter, das einen Shell-Handler für offene Verben in der Registrierung für eine zufällige Dateierweiterung erstellt. Das Öffnen einer Datei mit einer solchen Erweiterung führt zur Ausführung eines Skripts über das legitime Tool mshta.exe.

Abbildung 2: Registrierungsschlüssel von Kovter

Wenn das geöffnete Verb aufgerufen wird, wird der zugeordnete Befehl aus der Registrierung gestartet, was zur Ausführung eines kleinen Skripts führt. Dieses Skript liest Daten aus einem weiteren Registrierungsschlüssel und führt ihn aus, was wiederum zum Laden der endgültigen Nutzlast führt. Um jedoch das geöffnete Verb überhaupt auszulösen, muss Kovter eine Datei mit der gleichen Erweiterung löschen, die auf das Verb abzielt (im obigen Beispiel ist die Erweiterung .bbf5590fd). Außerdem muss ein Automatischer Schlüssel festgelegt werden, der zum Öffnen einer solchen Datei konfiguriert ist, wenn der Computer gestartet wird.

Kovter gilt als dateilose Bedrohung, da das Dateisystem keinen praktischen Nutzen hat. Die Dateien mit zufälligen Erweiterungen enthalten Junk-Daten, die bei der Überprüfung des Vorhandenseins der Bedrohung nicht verwendet werden können. Die Dateien, die die Registrierung speichern, sind Container, die nicht erkannt und gelöscht werden können, wenn schädliche Inhalte vorhanden sind.

Kategorisieren dateiloser Bedrohungen nach Infektionshost

Nachdem wir die allgemeinen Kategorien beschrieben haben, können wir nun die Details untersuchen und eine Aufschlüsselung der Infektionsherde bereitstellen. Diese umfassende Klassifizierung deckt das Panorama von dem ab, was normalerweise als dateilose Malware bezeichnet wird. Es treibt unsere Bemühungen an, neue Schutzfeatures zu erforschen und zu entwickeln, die Angriffsklassen neutralisieren und sicherstellen, dass Schadsoftware im Wettrüsten nicht die Oberhand erhält.

Exploits

Dateibasiert (Typ III: ausführbare Datei, Flash, Java, Dokumente): Eine anfängliche Datei kann das Betriebssystem, den Browser, die Java-Engine, die Flash-Engine usw. ausnutzen, um einen Shellcode auszuführen und eine Nutzlast im Arbeitsspeicher bereitzustellen. Während die Nutzlast dateilos ist, ist der ursprüngliche Einstiegsvektor eine Datei.

Netzwerkbasiert (Typ I): Eine Netzwerkkommunikation, die eine Sicherheitslücke auf dem Zielcomputer ausnutzt, kann codeausführung im Kontext einer Anwendung oder des Kernels erreichen. Ein Beispiel hierfür ist WannaCry, das eine zuvor behobene Sicherheitslücke im SMB-Protokoll ausnutzt, um eine Backdoor im Kernelspeicher bereitzustellen.

Hardware

Gerätebasiert (Typ I: Netzwerk Karte, Festplatte): Geräte wie Festplatten und Netzwerkkarten erfordern Chipsätze und dedizierte Software, um zu funktionieren. Software, die sich im Chipsatz eines Geräts befindet und ausgeführt wird, wird als Firmware bezeichnet. Obwohl es eine komplexe Aufgabe ist, kann die Firmware durch Schadsoftware infiziert werden.

CPU-basiert (Typ I): Moderne CPUs sind komplex und können Subsysteme enthalten, die Firmware zu Verwaltungszwecken ausführen. Diese Firmware kann anfällig für Hijacking sein und die Ausführung von bösartigem Code ermöglichen, der innerhalb der CPU ausgeführt werden würde. Im Dezember 2017 berichteten zwei Forscher von einer Sicherheitslücke, die es Angreifern ermöglichen kann, Code in der Verwaltungs-Engine (ME) auszuführen, die in einer modernen CPU von Intel vorhanden ist. In der Zwischenzeit wurde beobachtet, dass die Angreifergruppe PLATINUM über die Fähigkeit verfügt, die Active Management Technology (AMT) von Intel zu verwenden, um unsichtbare Netzwerkkommunikation durchzuführen, wobei das installierte Betriebssystem umgangen wird. ME und AMT sind im Wesentlichen autonome Mikrocomputer, die sich in der CPU befinden und auf einem sehr niedrigen Niveau arbeiten. Da diese Technologien remote verwaltbar sind, haben sie direkten Zugriff auf Hardware, sind vom Betriebssystem unabhängig und können auch dann ausgeführt werden, wenn der Computer ausgeschaltet ist.

CPUs sind nicht nur auf Firmwareebene anfällig, sie können auch mit Backdoors hergestellt werden, die direkt in die Hardwareschaltung eingefügt werden. Dieser Angriff wurde in der Vergangenheit erforscht und als möglich erwiesen. Es wurde berichtet, dass bestimmte Modelle von x86-Prozessoren einen sekundären eingebetteten RISC-ähnlichen CPU-Kern enthalten, der effektiv eine Hintertür bereitstellen kann, über die reguläre Anwendungen privilegierte Ausführung erhalten können.

USB-basiert (Typ I): USB-Geräte aller Art können mit bösartiger Firmware umprogrammiert werden, die in der Lage ist, mit dem Betriebssystem auf schädliche Weise zu interagieren. Die BadUSB-Technik ermöglicht es beispielsweise, dass ein neu programmierter USB-Stick als Tastatur fungiert, die Befehle über Tastenanschläge an Computer sendet, oder als netzwerkbasierte Karte, die datenverkehr nach Benutzerdefinierten Umleitungen umleiten kann.

BIOS-basiert (Typ I): Ein BIOS ist eine Firmware, die in einem Chipsatz ausgeführt wird. Sie wird ausgeführt, wenn ein Computer eingeschaltet ist, initialisiert die Hardware und überträgt dann die Steuerung an den Startsektor. Das BIOS ist eine wichtige Komponente, die auf niedriger Ebene arbeitet und vor dem Startsektor ausgeführt wird. Es ist möglich, die BIOS-Firmware mit schädlichem Code neu zu programmieren, wie dies in der Vergangenheit beim Mebromi-Rootkit der Fall war.

Hypervisorbasiert (Typ I): Moderne CPUs bieten Unterstützung für Hardware-Hypervisor, sodass das Betriebssystem stabile virtuelle Computer erstellen kann. Ein virtueller Computer wird in einer begrenzten, simulierten Umgebung ausgeführt und ist sich der Emulation theoretisch nicht bewusst. Eine Schadsoftware, die einen Computer übergreift, kann einen kleinen Hypervisor implementieren, um sich außerhalb des Bereichs des ausgeführten Betriebssystems zu verbergen. Schadsoftware dieser Art wurde in der Vergangenheit theoretisiert, und schließlich wurden echte Hypervisor-Rootkits beobachtet, obwohl bisher nur wenige bekannt sind.

Ausführung und Einschleusung

Dateibasiert (Typ III: ausführbare Dateien, DLLs, LNK-Dateien, geplante Aufgaben): Dies ist der Standardausführungsvektor. Eine einfache ausführbare Datei kann als Schadsoftware in der ersten Phase gestartet werden, um eine zusätzliche Nutzlast im Arbeitsspeicher auszuführen, oder in andere legitim ausgeführte Prozesse eingefügt werden.

Makrobasiert (Typ III: Office-Dokumente): Die VBA-Sprache ist ein flexibles und leistungsstarkes Tool, das zum Automatisieren von Bearbeitungsaufgaben und zum Hinzufügen dynamischer Funktionen zu Dokumenten entwickelt wurde. Daher kann es von Angreifern missbraucht werden, um schädliche Vorgänge wie das Decodieren, Ausführen oder Einfügen einer ausführbaren Nutzlast oder sogar die Implementierung einer gesamten Ransomware durchzuführen, wie im Fall von qkG. Makros werden im Kontext eines Office-Prozesses (z. B. Winword.exe) ausgeführt und in einer Skriptsprache implementiert. Es gibt keine binäre ausführbare Datei, die ein Antivirenprogramm überprüfen kann. Während Office-Apps die explizite Zustimmung des Benutzers benötigen, um Makros aus einem Dokument auszuführen, verwenden Angreifer Social Engineering-Techniken, um Benutzer dazu zu bringen, Makros auszuführen.

Skriptbasiert (Typ II: Datei, Dienst, Registrierung, WMI-Repository, Shell): Die Skriptsprachen JavaScript, VBScript und PowerShell sind standardmäßig auf Windows-Plattformen verfügbar. Skripts haben die gleichen Vorteile wie Makros, sie sind Textdateien (keine binären ausführbaren Dateien) und werden im Kontext des Interpreters (wie wscript.exe, powershell.exe) ausgeführt, der eine sauber und legitime Komponente ist. Skripts sind vielseitig und können über eine Datei (durch Doppelklicken) oder direkt in der Befehlszeile eines Interpreters ausgeführt werden. Wenn Schadsoftware über die Befehlszeile ausgeführt wird, kann schadhafte Skripts als Automatischstartdienste innerhalb von Autorun-Registrierungsschlüsseln als WMI-Ereignisabonnements aus dem WMI-Repository codiert werden. Darüber hinaus kann ein Angreifer, der Zugriff auf einen infizierten Computer erlangt hat, das Skript an der Eingabeaufforderung eingeben.

Datenträgerbasiert (Typ II: Startdatensatz): Der Startdatensatz ist der erste Sektor eines Datenträgers oder Volumes und enthält ausführbaren Code, der zum Starten des Startvorgangs des Betriebssystems erforderlich ist. Bedrohungen wie Petya sind in der Lage, den Startdatensatz zu infizieren, indem sie ihn mit bösartigem Code überschreiben. Wenn der Computer gestartet wird, erhält die Schadsoftware sofort die Kontrolle. Der Startdatensatz befindet sich außerhalb des Dateisystems, ist aber für das Betriebssystem zugänglich. Moderne Antivirenprodukte haben die Möglichkeit, sie zu scannen und wiederherzustellen.

Bezwingen dateiloser Schadsoftware

Bei Microsoft überwachen wir aktiv die Sicherheitslandschaft, um neue Bedrohungstrends zu identifizieren und Lösungen zur Abwehr von Bedrohungsklassen zu entwickeln. Wir instrumentieren dauerhafte Schutzmaßnahmen, die gegen eine Vielzahl von Bedrohungen wirksam sind. Durch AntiMalware Scan Interface (AMSI), Verhaltensüberwachung, Speicherüberprüfung und Startsektorschutz können Microsoft Defender for Endpoint dateilose Bedrohungen auch bei starker Verschleierung untersuchen. Machine Learning-Technologien in der Cloud ermöglichen es uns, diese Schutzmaßnahmen gegen neue und neue Bedrohungen zu skalieren.

Weitere Informationen finden Sie unter: Nicht sichtbar, aber nicht unsichtbar: Besiegen dateiloser Schadsoftware mit Verhaltensüberwachung, AMSI und AV der nächsten Generation

Zusätzliche Ressourcen und Informationen

Erfahren Sie, wie Sie Funktionen zum Schutz vor Bedrohungen in Microsoft 365 E5 bereitstellen.