Informationsschutz für die Contoso Corporation

Contoso nimmt seine Informationssicherheit ernst. Die Offenlegung oder Zerstörung von geistigem Eigentum, das ihre Produktdesigns und proprietären Herstellungstechniken beschreibt, würde sie zu einem Wettbewerbsnachteil führen.

Vor dem Verschieben vertraulicher digitaler Ressourcen in die Cloud hat Contoso sichergestellt, dass die anforderungen an die Klassifizierung und den Schutz der lokalen Informationen von den cloudbasierten Diensten von Microsoft 365 Enterprise unterstützt werden.

Contoso-Datensicherheitsklassifizierung

Contoso hat eine Analyse seiner Daten durchgeführt und die folgenden Klassifizierungsebenen ermittelt.

| Stufe 1: Baseline | Stufe 2: Vertraulich | Stufe 3: Hochgradig reguliert |

|---|---|---|

| Daten sind verschlüsselt und nur für authentifizierte Benutzer verfügbar. Wird für alle Daten bereitgestellt, die lokal und in cloudbasiertem Speicher und workloads gespeichert sind. Daten werden verschlüsselt, während sie sich im Dienst und im Übergang zwischen dem Dienst und Clientgeräten befinden. Beispiele für die Daten der Stufe 1 sind normale Geschäftskommunikation (E-Mail) und Dateien für Mitarbeiter in der Verwaltung, im Vertrieb oder im Kundendienst. |

Stufe 1 plus strenger Authentifizierung und Schutz vor Datenverlust. Die starke Authentifizierung umfasst Microsoft Entra mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) mit SMS-Überprüfung. Microsoft Purview Data Loss Prevention stellt sicher, dass vertrauliche oder kritische Informationen nicht außerhalb der Microsoft-Cloud übertragen werden. Beispiele für Daten der Stufe 2 sind Finanz- und rechtliche Informationen sowie Forschungs- und Entwicklungsdaten für neue Produkte. |

Stufe 2 plus höchstmöglicher Verschlüsselung, Authentifizierung und Überwachung. Die höchstmögliche, den regionalen Regelungen entsprechende Verschlüsselung für gespeicherte Daten oder Daten in der Cloud kombiniert mit MFA über Smartcards und präzise Überwachung und Benachrichtigung. Beispiele für Daten der Ebene 3 sind persönliche Kunden- und Partnerinformationen, Produktentwicklungsspezifikationen und proprietäre Fertigungstechniken. |

Contoso-Informationsrichtlinien

In der folgenden Tabelle sind die Contoso-Informationsrichtlinien aufgeführt.

| Wert | Access | Datenaufbewahrung | Information Protection |

|---|---|---|---|

| Geringer Geschäftswert (Stufe 1: Baseline) | Zugriff auf alle zulassen. | 6 Monate | Verschlüsselung verwenden. |

| Mittlerer Geschäftswert (Stufe 2: Vertraulich) | Gewähren Sie Den Zugriff auf Mitarbeiter, Subunternehmer und Partner von Contoso. MFA, Transport Layer Security (TLS) und mobile Anwendungsverwaltung (Mobile Application Management, MAM) verwenden. |

2 Jahre | Hashwerte für Datenintegrität verwenden. |

| Hoher Geschäftswert (Stufe 3: Hochgradig reguliert) | Zugriff für Manager und Führungskräfte in Technik und Fertigung zulassen. Rechteverwaltungssystem (Rights Management System, RMS) nur mit verwalteten Netzwerkgeräten. |

7 Jahre | Digitale Signaturen für Nachweisbarkeit (Unleugbarkeit) verwenden. |

Der Contoso-Pfad zum Informationsschutz mit Microsoft 365 Enterprise

Contoso hat die folgenden Schritte ausgeführt, um Microsoft 365 enterprise auf die Anforderungen an den Informationsschutz vorzubereiten:

Identifizieren der zu schützenden Informationen

Contoso hat eine umfassende Überprüfung seiner vorhandenen digitalen Ressourcen auf lokalen SharePoint-Websites und Dateifreigaben ausgeführt und jedes Medienobjekt klassifiziert.

Bestimmen von Zugriffs-, Aufbewahrungs- und Datensicherungsrichtlinien für Datenstufen

Basierend auf den Datenstufen ermittelte Contoso detaillierte Richtlinienanforderungen, die zum Schützen vorhandener digitaler Datenbestände während des Verschiebens in die Cloud verwendet wurden.

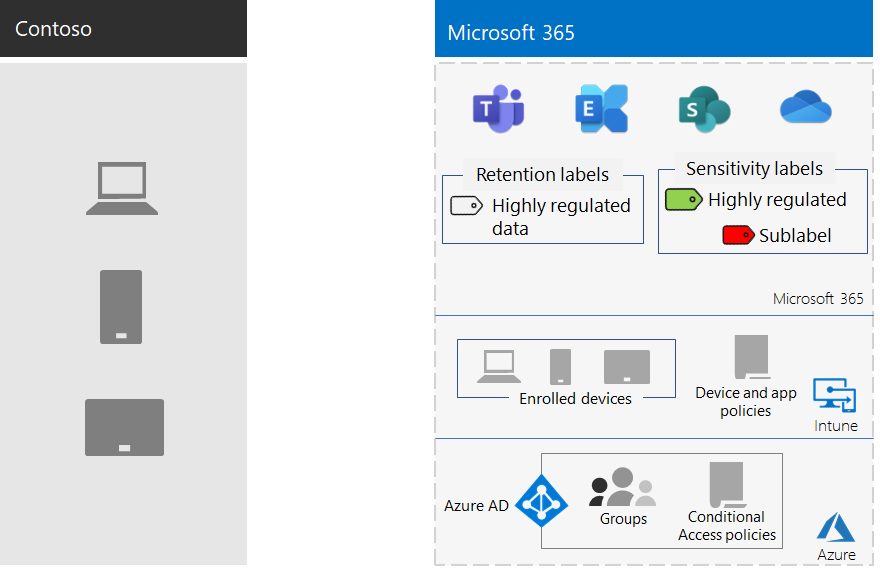

Erstellen von Vertraulichkeitsbezeichnungen und deren Einstellungen für die verschiedenen Informationsebenen

Contoso hat Vertraulichkeitsbezeichnungen (hochgradig reguliert) für seine Datenstufen erstellt, die Verschlüsselung, Berechtigungen und Wasserzeichen umfasst.

Verschieben von Daten von lokalen SharePoint-Websites und Dateifreigaben auf ihre neuen SharePoint-Websites

Die Dateien, die zu den neuen SharePoint-Websites migriert wurden, übernahmen die standardmäßigen Aufbewahrungsbezeichnungen, die der Website zugewiesen waren.

Schulen Sie Mitarbeiter, wie Sie Vertraulichkeitsbezeichnungen für neue Dokumente verwenden, wie sie beim Erstellen neuer SharePoint-Websites mit der Contoso-IT interagieren und immer digitale Ressourcen auf SharePoint-Websites speichern.

Das Ändern schlechter Arbeitsgewohnheiten für die Speicherung von Informationen wird häufig als der schwierigste Teil des Übergangs zum Schutz von Informationen in der Cloud betrachtet. Die IT und Verwaltung von Contoso mussten mitarbeiter dazu bringen, ihre digitalen Ressourcen immer in der Cloud zu kennzeichnen und zu speichern, auf die Verwendung lokaler Dateifreigaben zu verzichten und keine Cloudspeicherdienste oder USB-Laufwerke von Drittanbietern zu verwenden.

Bedingte Zugriffsrichtlinien für Informationsschutz

Im Rahmen des Rollouts von Exchange Online und SharePoint hat Contoso den folgenden Satz von Richtlinien für bedingten Zugriff konfiguriert und auf die entsprechenden Gruppen angewendet:

- Richtlinien für den verwalteten und nicht verwalteten Zugriff auf Geräteanwendungen

- Exchange Online-Zugriffsrichtlinien

- SharePoint-Zugriffsrichtlinien

Im Folgenden finden Sie eine Reihe von Contoso-Richtlinien für den Informationsschutz.

Hinweis

Contoso konfigurierte darüber hinaus zusätzliche bedingte Zugriffsrichtlinien für Identität und Anmeldung. Siehe Identität für die Contoso Corporation.

Diese Richtlinien stellen Folgendes sicher:

- Apps, die zulässig sind, und die Aktionen, die sie mit den Daten der organization ausführen können, werden durch App-Schutzrichtlinien definiert.

- PCs und mobile Geräte müssen diesen Richtlinien entsprechen.

- Exchange Online verwendet Office 365 Nachrichtenverschlüsselung (OME) für Exchange Online.

- SharePoint verwendet von der App erzwungene Einschränkungen.

- SharePoint verwendet Zugriffssteuerungsrichtlinien für den reinen Browserzugriff und zum Blockieren des Zugriffs über nicht verwaltete Geräte.

Zuordnen von Microsoft 365 Enterprise-Features zu Contoso-Datenebenen

In der folgenden Tabelle werden contoso-Datenebenen den Informationsschutzfeatures in Microsoft 365 Enterprise zugeordnet.

| Ebene | Microsoft 365-Clouddienste | Windows 11 und Microsoft 365 Apps for Enterprise | Sicherheit und Compliance |

|---|---|---|---|

| Stufe 1: Baseline | Bedingte Zugriffsrichtlinien für SharePoint und Exchange Online Berechtigungen für SharePoint-Websites |

Vertraulichkeitsbezeichnungen BitLocker Windows Information Protection |

Bedingte Zugriffsrichtlinien für Geräte und MAM-Richtlinien (Mobile Application Management) |

| Stufe 2: Vertraulich | Stufe 1 plus: Vertraulichkeitsbezeichnungen Microsoft 365-Aufbewahrungsbezeichnungen auf SharePoint-Websites Verhinderung von Datenverlust für SharePoint und Exchange Online Isolierte SharePoint-Websites |

Stufe 1 plus: Vertraulichkeitsbezeichnungen auf digitalen Assets |

Stufe 1 |

| Stufe 3: Hochgradig reguliert | Stufe 2 plus: BYOK-Verschlüsselung (Bring Your Own Key) und Schutz für Geschäftsgeheimnisinformationen Azure Key Vault für Branchenanwendungen, die mit Microsoft 365-Diensten interagieren |

Stufe 2 | Stufe 1 |

Hier sehen Sie die resultierende Contoso-Konfiguration für den Informationsschutz.

Nächster Schritt

Erfahren Sie, wie Contoso die Sicherheitsfeatures in Microsoft 365 Enterprise für Identitäts- und Zugriffsverwaltung, Bedrohungsschutz, Information Protection und Sicherheitsverwaltung verwendet.