Kennwortlos für Studenten

Mit der Zunahme von Sicherheitsbedrohungen ist es wichtig, dass Schulen beginnen, über Möglichkeiten zur Verwendung von Sicherheitsfeatures nachzudenken, die normalerweise für Schüler und Studenten vermieden werden.

In diesem Artikel wird eine Möglichkeit beschrieben, kennwortlose Anmeldeinformationen in Schulen zu verwenden.

Voraussetzungen:

- Eine Lizenz oder ein Paket, das Entra P1 enthält.

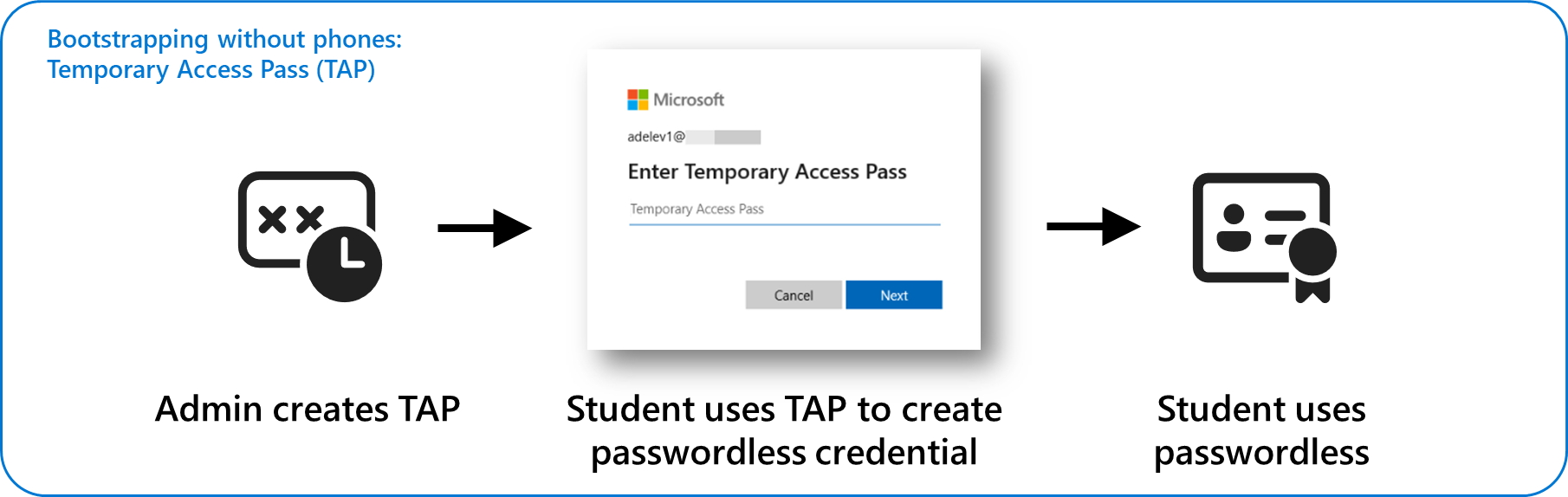

Die Verteilung kennwortloser Phishing-widerstandsfähiger Anmeldeinformationen an Kursteilnehmer war aufgrund der MFA-Anforderung (Multi-Factor Authentication) für das Setup (manchmal auch als Bootstrapping bezeichnet) schwierig. Der temporäre Zugriffspass (Temporary Access Pass, TAP) bietet Benutzern eine telefonfreie Option zum Einrichten von Anmeldeinformationen, einschließlich gerätegebundener kennwortloser Anmeldeinformationen.

Ein befristeter Zugriffspass ist eine zeitlich begrenzte Kennung, die für die einmalige oder mehrfache Verwendung konfiguriert werden kann. Benutzer können sich mit einem TAP anmelden, um andere kennwortlose Authentifizierungsmethoden wie Microsoft Authenticator, FIDO2, Windows Hello for Business, Platform Single Sign-On (SSO) mit Secure Enclave und Passkeys zu integrieren.

Administratoren können einen TAP erstellen und an Kursteilnehmer verteilen. Kursteilnehmer können den TAP verwenden, um die kennwortlosen Anmeldeinformationen zu erstellen. Die Kursteilnehmer können dann die Anmeldeinformationen von passworldess verwenden, um sich beim Gerät anzumelden.

Jedes Betriebssystem verfügt über eine andere Implementierung für gerätegebundene kennwortlose Anmeldeinformationen:

| Betriebssystem | Hardwaregebundene Schlüsseltechnologie | Geeignet für | Hardwareanforderung | Biometrische Informationen |

|---|---|---|---|---|

| Windows | Windows Hello for Business | 1:1-Geräte | Trusted Platform Module (TPM) | Windows Hello |

| macOS | Plattform-SSO mit Secure Enclave (Vorschau) | 1:1-Geräte | Secure Enclave | TouchID |

| iOS | Passkeys mit Microsoft Authenticator (Vorschau) | 1:1-Geräte | iOS 16 und höher | FaceID |

| Android | Passkeys mit Microsoft Authenticator (Vorschau) | 1:1-Geräte | Android 14+ | OEM-spezifisch |

| Windows, macOS | FIDO2-Sicherheitsschlüssel | 1:1 oder freigegebene Geräte | FIDO2-Sicherheitsschlüssel | Verschiedene |

| Hauptschlüssel (synchronisiert) – werden später im Jahr 2024 verfügbar | n/v | Nicht hardwaregebunden– Der Schutz variiert je nach Anbieter des Schlüsselanbieters. | n/v | Verschiedene |

Diese Technologien bieten eine Phishing-beständige Authentifizierungsstärke, da sie eine Kombination aus einem hardwaregebundenen privaten Schlüssel verwenden, dem physischen Besitz des Benutzers dieses Geräts. Die pin oder das Kennwort des lokalen Geräts, die zum Entsperren oder Freigeben des gerätespezifischen privaten Schlüssels verwendet werden. Der private Schlüssel verlässt nie das Gerät oder wird über das Netzwerk übertragen. Microsoft Entra ID verfügt nur über einen entsprechenden öffentlichen Schlüssel, der zum Überprüfen von Daten verwendet wird, die vom hardwaregebundenen privaten Schlüssel signiert wurden. Die PIN oder das lokale Kennwort ist gerätespezifisch und kann nicht zum Anmelden bei Diensten oder anderen Geräten verwendet werden (es sei denn, der Benutzer verwendet dieselbe PIN).

Tipp

Für die beste kennwortlose Erfahrung auf 1:1-Geräten für K-12-Studenten und -Geräte empfiehlt Microsoft TAP + Windows Hello (oder eine andere plattformspezifische hardwaregebundene Schlüsseltechnologie). Für freigegebene Geräte empfiehlt Microsoft FIDO2-Sicherheitsschlüssel.

Weitere Informationen zu Kennwortlos und Microsoft Entra ID finden Sie unter Kennwortlose Anmeldung bei Microsoft Entra.

Kennwortlose Benutzeroberfläche

Diese Schritte veranschaulichen die Benutzererfahrung während Autopilot unter den folgenden Bedingungen:

- Der Benutzer verfügt über einen temporären Zugriffspass.

- Windows Hello for Business ist für dieses Gerät aktiviert.

Wenn das Gerät bereits bereitgestellt wurde, ist die Benutzeroberfläche aus Schritt 2 identisch, wenn sich der Benutzer bei einem Gerät anmeldet, auf dem Windows Hello for Business aktiviert ist.

- Melden Sie sich mit einem Geschäfts-, Schul- oder Unikonto an, und verwenden Sie den temporären Zugriffspass, um Autopilot zu starten.

- Nach Abschluss der Bereitstellung wird der Benutzer aufgefordert, Windows Hello for Business zu konfigurieren.

- Der Benutzer wird aufgefordert, seinen temporären Zugriffspass einzugeben.

- Der Benutzer erstellt eine PIN und richtet biometrische Anmeldeinformationen ein, sofern vom Gerät unterstützt.

- Der Benutzer kann sich jetzt mit seiner PIN oder biometrischen Daten anmelden.

Benutzererfahrung, wenn ein Benutzer nicht über einen TAP verfügt oder der TAP abgelaufen ist

Wenn der Benutzer beim Durchlaufen von Autopilot keinen temporären Zugriffspass hat, wird er aufgefordert, sich für die mehrstufige Authentifizierung zu registrieren:

Wenn Sie einem Benutzer einen temporären Zugriffspass zuweisen und ihn bitten, es erneut zu versuchen oder den Computer neu zu starten, werden Die Benutzer stattdessen aufgefordert, den temporären Zugriffspass zu verwenden.

Planen der kennwortlosen Bereitstellung

Die größte Herausforderung bei der Bereitstellung kennwortloser Anmeldeinformationen für Kursteilnehmer besteht darin, den TAP zu verteilen.

Die folgenden Optionen stehen zur Verfügung:

- Generieren von TAP, wenn Kennwörter zum ersten Mal den Kursteilnehmern zur Verfügung gestellt werden, oder bereitstellen nur einen TAP und kein Kennwort, um kennwortlos zu erzwingen.

- Generieren und Verteilen eines TAP, wenn Kursteilnehmer neue Geräte erhalten.

- Aktivieren der kennwortlosen Authentifizierungsoptionen und Bitten der Kursteilnehmer, sie zu konfigurieren und den IT-Support anzurufen, um bei der Einrichtung einen TAP anzufordern.

- Delegieren des Zugriffs zum Erstellen von TAP an die lokale IT oder Lehrkräfte.

Sie können Authentifizierungsmethoden in Entra verwenden, um zu steuern, welche Benutzer bestimmte Arten von Authentifizierungsmethoden verwenden können. Beispielsweise können Sie Lehrkräften und Mitarbeitern erlauben, Microsoft Authenticator zu verwenden, aber nur kursteilnehmern die Verwendung des befristeten Zugriffspasses.

| Zielbenutzerattribute | Typische Benutzer | Authentication Methods |

|---|---|---|

| Kann zusätzlich zu ihrem Hauptgerät iOS- oder Android-Geräte verwenden | Mitarbeiter, Studenten, Studenten in Schulen, in denen mobile Geräte erlaubt sind | ✔️ Microsoft Authenticator ✔️ – Temporärer Zugriff pass ✔️ FIDO2 Security Key ✔️ Passkeys |

| Kein Zugriff auf mobile Geräte | K-12-Schüler | ✔️ Temporärer Zugriffspass ✔️ FIDO2-Sicherheitsschlüssel ✔️ |

Weitere Informationen zu den in Entra verfügbaren Authentifizierungsmethoden finden Sie unter Authentifizierungsmethoden.

Konfigurieren von Authentifizierungsmethoden

Konfigurieren von Entra für die Verwendung von Authentifizierungsmethodenrichtlinien

Authentifizierungsmethoden können konfiguriert werden, nachdem die Richtlinieneinstellungen für mehrstufige Authentifizierung und Self-Service-Kennwortzurücksetzung zur Authentifizierungsmethoden-Funktionalität migriert wurden. Weitere Informationen finden Sie unter Migrieren von Richtlinieneinstellungen für MFA und Self-Service-Kennwortzurücksetzung zur Richtlinie für Authentifizierungsmethoden für Microsoft Entra ID.

Konfigurieren der Authentifizierungsmethoden basierend auf Ihren Anforderungen

Verwenden Sie Authentifizierungsmethoden, um die erforderliche Konfiguration auf Gruppen von Benutzern abzuzielen. Weitere Informationen finden Sie unter Authentifizierungsmethoden. Zum Beispiel:

- Ändern Sie die Zielgruppen für Telefon-, SMS- und Microsoft Authenticator-Methoden, um Mitarbeiter einzuschließen und Kursteilnehmer auszuschließen.

- Ändern Sie die Zielgruppe des temporären Zugriffspasses so, dass Sie Kursteilnehmer einbeziehen.

Ausstellen des befristeten Zugriffspasses

Administratoren können temporäre Zugriffsdurchläufe ausstellen und an Benutzer verteilen. Weitere Informationen finden Sie unter Erstellen eines temporären Zugriffspasses.

Konfigurieren von Geräten

Konfigurieren Sie die kennwortlose Anmeldemethode für jedes Betriebssystem, um Ihre Anforderungen zu erfüllen.

Für von Intune verwaltete Geräte gibt es zwei Methoden zum Konfigurieren von Windows Hello for Business:

- Mandantenweit. Die mandantenweiten Windows Hello for Business-Richtlinien unter Geräte>WindowsWindows-Registrierung>> Windows Hello for Business. Es ist typisch für Schulen, Windows Hello for Business zu deaktivieren, um zu vermeiden, dass Schüler während der Anmeldung aufgefordert werden, die mehrstufige Authentifizierung einzurichten.

- Gezielte Verwendung von Richtlinien. Gezielte Richtlinien haben Vorrang vor der mandantenweiten Richtlinie, sodass Einstellungen auf Gruppen abzielen oder den Rollout durchführen können.

Weitere Informationen finden Sie unter Konfigurieren von Windows Hello for Business.

Zum Konfigurieren des einmaligen Anmeldens auf lokale Ressourcen mit Windows Hello for Business-Anmeldeinformationen sind zusätzliche Schritte erforderlich. Weitere Informationen finden Sie unter Konfigurieren des einmaligen Anmeldens für in Microsoft Entra eingebundene Geräte.

Anpassen der Windows Hello for Business-Benutzeroberfläche

Diese Einstellungen sind optional, können aber zum Anpassen der Windows Hello for Business-Umgebung verwendet werden.

DisablePostLogonProvisioning : Windows Hello for Business erfordert standardmäßig die Bereitstellung während der Anmeldung. Wenn diese Einstellung aktiviert ist, ist die Anmeldeaufforderung deaktiviert. Benutzer können Windows Hello for Business in der Einstellungs-App konfigurieren.

Konfiguration Wert OMA-URI: ./Device/Vendor/MSFT/PassportForWork/**Microsoft Entra ID Tenant ID**/Policies/DisablePostLogonProvisioningDatentyp: Boolesch Wert: Wahr EnablePasswordlessExperience : Wenn die Richtlinie unter Windows 11 aktiviert ist, bieten bestimmte Windows-Authentifizierungsszenarien Benutzern nicht die Möglichkeit, ein Kennwort zu verwenden, was Organisationen hilft und Benutzer darauf vorbereitet, sich schrittweise von Kennwörtern zu entfernen. Weitere Informationen finden Sie unter Kennwortlose Windows-Umgebung.

Konfiguration Wert OMA-URI: ./Device/Vendor/MSFT/Policy/Config/Authentication/EnablePasswordlessExperienceDatentyp: Ganze Zahl Wert: 1

Schritte zum Erstellen einer benutzerdefinierten Richtlinie finden Sie unter Hinzufügen benutzerdefinierter Einstellungen für Windows 10/11-Geräte in Microsoft Intune.

Überwachen der Passworldess-Authentifizierung

Entra enthält Berichte zur Überwachung von Authentifizierungsmethoden. Weitere Informationen finden Sie unter Authentifizierungsmethodenaktivität.

Verwenden Sie die Berichte, um ihren Rolloutfortschritt anzuzeigen und zu ermitteln, wann Benutzer paswordlose Anmeldeinformationen verwenden.

Erzwingen der Authentifizierungsstärke mit bedingtem Zugriff

Der Zugriff auf Dienste, die die Microsoft Entra-ID für die Authentifizierung verwenden, kann unter anderem mithilfe des bedingten Zugriffs auf die Authentifizierungsmethodestärke eingeschränkt werden.

Konfigurieren Sie beispielsweise eine Richtlinie für bedingten Zugriff mit den folgenden Einstellungen, wenn Kursteilnehmer auf Dienste zugreifen möchten, die microsoft Entra ID für die Authentifizierung verwenden, ein verwaltetes Gerät mit kennwortlosen Anmeldeinformationen verwenden:

| Konfiguration | Wert |

|---|---|

| Name | Studenten |

| Target | Alle Schüler und Studenten |

| Gewähren | Beschwerdegerät: ja Authentifizierungsstärke: Phishing-resistent |

Weitere Informationen zur Authentifizierungsstärke in Richtlinien für bedingten Zugriff finden Sie unter Übersicht über die Microsoft Entra-Authentifizierungsstärke.

Anweisungen zum Konfigurieren von Richtlinien für bedingten Zugriff finden Sie unter Was ist bedingter Zugriff in Microsoft Entra ID?.

Tipp

In Szenarien, in denen Geräte von mehreren Benutzern gemeinsam genutzt werden, ist eine alternative kennwortlose Authentifizierungsoption FIDO 2-Sicherheitsschlüssel. Freigegebene Geräte können basierend auf dem Standort von Richtlinien für bedingten Zugriff ausgeschlossen werden, dies wird jedoch nicht empfohlen.

Verwalten kennwortloser Anmeldeinformationen

Kennwortlose Anmeldeinformationen sind von Kennwortänderungen, Zurücksetzungen oder Richtlinien nicht betroffen. Wenn ein Gerät kompromittiert oder gestohlen wird, sollten Sie die von Ihrem Sicherheitsteam erforderlichen Verfahren befolgen. Beispiele für Aktionen könnten sein:

- Keine Maßnahmen ergreifen, bis ein Kompromiss untersucht wird.

- Auslösen einer Remotezurücksetzung des kompromittierten Geräts.

- Deaktivieren der Anmeldeinformationen oder des Benutzerkontos.

Wenn ein Gerät kompromittiert ist, können Sie die zugehörigen kennwortlosen Anmeldeinformationen aus microsoft Entra ID löschen, um eine nicht autorisierte Verwendung zu verhindern.

Um eine Authentifizierungsmethode zu entfernen, die einem Benutzerkonto zugeordnet ist, löschen Sie den Schlüssel aus der Authentifizierungsmethode des Benutzers. Sie können das zugeordnete Gerät in der Spalte Detail identifizieren.

- Melden Sie sich beim Microsoft Entra Admin Center an, und suchen Sie nach dem Benutzer, dessen Hauptschlüssel entfernt werden muss.

- Wählen Sie Authentifizierungsmethoden> neben der relevanten Authentifizierungsmethode aus, und wählen Sie die Option "..." aus. und wählen Sie dann Löschen aus.

Nächste Schritte

Weitere Informationen zum Registrieren Ihrer Geräte bei Intune findest du unter: