Microsoft Tunnel für mobile Anwendungsverwaltung für Android

Hinweis

Diese Funktion ist als Intune-Add-On verfügbar. Weitere Informationen finden Sie unter Verwenden von Intune Suite-Add-On-Funktionen.

Wenn Sie Ihrem Mandanten Microsoft Tunnel for Mobile Application Management (MAM) hinzufügen, können Sie Microsoft Tunnel VPN Gateway mit nicht registrierten Android-Geräten verwenden, um MAM-Szenarien zu unterstützen. Mit der Unterstützung für MAM können Ihre nicht registrierten Geräte Tunnel verwenden, um eine sichere Verbindung mit Ihrem organization benutzern und Apps den sicheren Zugriff auf Ihre Organisationsdaten zu ermöglichen.

Gilt für:

- Android für Unternehmen

Um Ihre vorhandene Microsoft Tunnel-Konfiguration zur Unterstützung von MAM zu erweitern, erstellen und stellen Sie drei Profile bereit, die diese Unterstützung auf Ihren nicht registrierten Geräten konfigurieren:

- App-Konfigurationsrichtlinie für Microsoft Defender. Diese Richtlinie konfiguriert Microsoft Defender for Endpoint auf einem Gerät als VPN-Tunnelclient-App.

- App-Konfigurationsrichtlinie für Microsoft Edge. Diese Richtlinie konfiguriert Microsoft Edge für die Unterstützung von Identity-Switch, der automatisch eine Verbindung mit dem VPN-Tunnel herstellt und trennt, wenn sie von einem Microsoft-Geschäfts-, Schul- oder Unikonto zu einem Microsoft-persönliches Konto in Microsoft Edge wechseln.

- App-Schutz Richtlinie, um die Verbindung mit Microsoft Tunnel automatisch zu starten, wenn die MAM-aktivierte App auf dem Gerät auf Unternehmensressourcen zugreift.

Wenn diese Richtlinien vorhanden sind, unterstützen Ihre vorhandenen Standort- und Serverkonfigurationen für Tunnel den Zugriff von Geräten, die nicht bei Intune registriert sind. Darüber hinaus können Sie Ihre Konfigurationen für MAM Tunnel auf registrierten Geräten bereitstellen, anstatt MDM-Tunnelkonfigurationen zu verwenden. Ein registriertes Gerät darf jedoch nur die MDM-Tunnelkonfigurationen oder die MAM-Tunnelkonfigurationen verwenden, aber nicht beide Konfigurationen. Beispielsweise können registrierte Geräte keine App wie Microsoft Edge haben, die MAM-Tunnelkonfigurationen verwendet, während andere Apps MDM-Tunnelkonfigurationen verwenden.

Testen Sie die interaktive Demo:

Die interaktive Demo microsoft Tunnel for Mobile Application Management für Android zeigt, wie Tunnel for MAM die Microsoft Tunnel-VPN Gateway erweitert, um Android-Geräte zu unterstützen, die nicht bei Intune registriert sind.

Voraussetzungen

Infrastruktur und Mandant:

Tunnel für MAM erfordert die gleichen Überlegungen und Voraussetzungen wie die Verwendung von Tunnel für registrierte Geräte. Weitere Informationen finden Sie unter Tunnelvoraussetzungen.

Nach dem Konfigurieren von Microsoft Tunnel können Sie die beiden App-Konfigurationsrichtlinien und die App-Schutz Richtlinie hinzufügen, die es nicht registrierten Geräten ermöglicht, Tunnel zu verwenden. Die Konfiguration dieser Richtlinien wird in den folgenden Abschnitten ausführlich erläutert.

Geräte:

Benutzer von Geräten, die nicht bei Intune registriert sind, müssen die folgenden Apps auf ihrem Android-Gerät installieren, bevor sie das Tunnel for MAM-Szenario verwenden können. Diese Apps können alle manuell aus dem Google Play Store installiert werden:

Microsoft Defender – Abrufen von Microsoft Defender – Apps bei Google Play. Microsoft Defender enthält die Tunnelclient-App, die das Gerät zum Herstellen einer Verbindung mit Microsoft Tunnel verwendet. Um Tunnel für MAM zu unterstützen, muss Microsoft Defender for Endpoint Version 1.0.4722.0101 oder höher aufweisen.

Microsoft Edge – Abrufen von Microsoft Edge: Webbrowser – Apps auf Google Play.

Unternehmensportal – Holen Sie es sich bei Intune-Unternehmensportal – Apps bei Google Play. Geräte müssen die Unternehmensportal-App installieren, auch wenn benutzer sich nicht bei der App anmelden oder ihr Gerät nicht bei Intune registrieren müssen.

Branchen-Apps:

Integrieren Sie sie für Ihre Branchen-Apps in das MAM SDK. Später können Sie Ihre branchenspezifischen Apps ihrer App-Schutzrichtlinie und den App-Konfigurationsrichtlinien für MAM Tunnel hinzufügen. Weitere Informationen finden Sie unter Erste Schritte mit MAM für Android.

Hinweis

Stellen Sie sicher, dass Ihre Android-Branchenanwendungen sowohl für MDM als auch für MAM den direkten Proxy oder die automatische Proxykonfiguration (Proxy Auto-Configuration, PAC) unterstützen.

MAM SDK-Version:

Um die Android Trusted Roots-Funktionalität für Microsoft Tunnel für MAM eine MAM SDK-Version von 9.5.0 oder höher erfordert, wechseln Sie zu Release Version 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android auf github.com.

Support für Government Cloud

Microsoft Tunnel für MAM unter Android wird mit den folgenden Sovereign Cloud-Umgebungen unterstützt:

- Us.S. Government Community Cloud (GCC) High

- US-Verteidigungsministerium (DoD)

Microsoft Tunnel für MAM unter Android unterstützt keine FIPS (Federal Information Processing Standard).

Weitere Informationen finden Sie unter Microsoft Intune für den GCC-Dienst der US-Regierung.

Konfigurieren von Richtlinien zur Unterstützung von Microsoft Tunnel für MAM

Um die Verwendung von Tunnel für MAM zu unterstützen, erstellen Sie die drei in den folgenden Abschnitten beschriebenen Profile und stellen sie bereit. Diese Richtlinien können in beliebiger Reihenfolge erstellt werden:

- App-Konfigurationsrichtlinie für Microsoft Edge

- App-Konfigurationsrichtlinie für Microsoft Defender

- App-Schutz-Richtlinie für Microsoft Edge

Wenn alle drei Konfiguriert und in denselben Gruppen bereitgestellt werden, löst die App-Schutzrichtlinie automatisch Tunnel aus, um eine Verbindung mit dem VPN herzustellen, sobald Microsoft Edge gestartet wird.

Sie können auch ein vertrauenswürdiges Zertifikatprofil für die Verwendung mit Microsoft Edge und Ihren branchenspezifischen Apps konfigurieren, wenn diese eine Verbindung mit lokalen Ressourcen herstellen müssen und durch ein SSL/TLS-Zertifikat geschützt werden, das von einer lokalen oder privaten Zertifizierungsstelle (Certificate Authority, CA) ausgestellt wurde. Microsoft Edge unterstützt standardmäßig vertrauenswürdige Stammzertifikate. Für BRANCHEN-Apps verwenden Sie das MAM SDK , um Unterstützung für vertrauenswürdige Stammzertifikate hinzuzufügen.

App-Konfigurationsrichtlinie für Microsoft Defender

Erstellen Sie eine App-Konfigurationsrichtlinie, um Microsoft Defender for Endpoint auf dem Gerät für die Verwendung als Tunnelclient-App zu konfigurieren.

Hinweis

Stellen Sie sicher, dass nur eine einzelne Defender-App-Konfigurationsrichtlinie auf das nicht registrierte Gerät abzielt. Wenn Sie mehr als eine App-Konfigurationsrichtlinie mit unterschiedlichen Tunneleinstellungen für Defender für Endpunkt festlegen, entstehen Tunnelverbindungsprobleme auf dem Gerät.

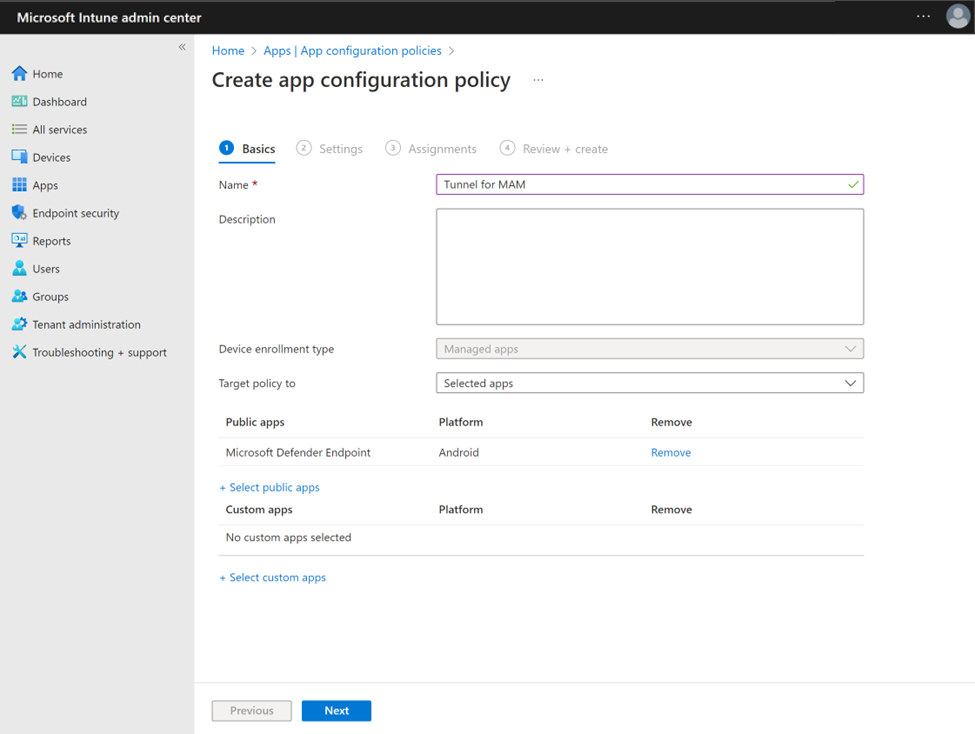

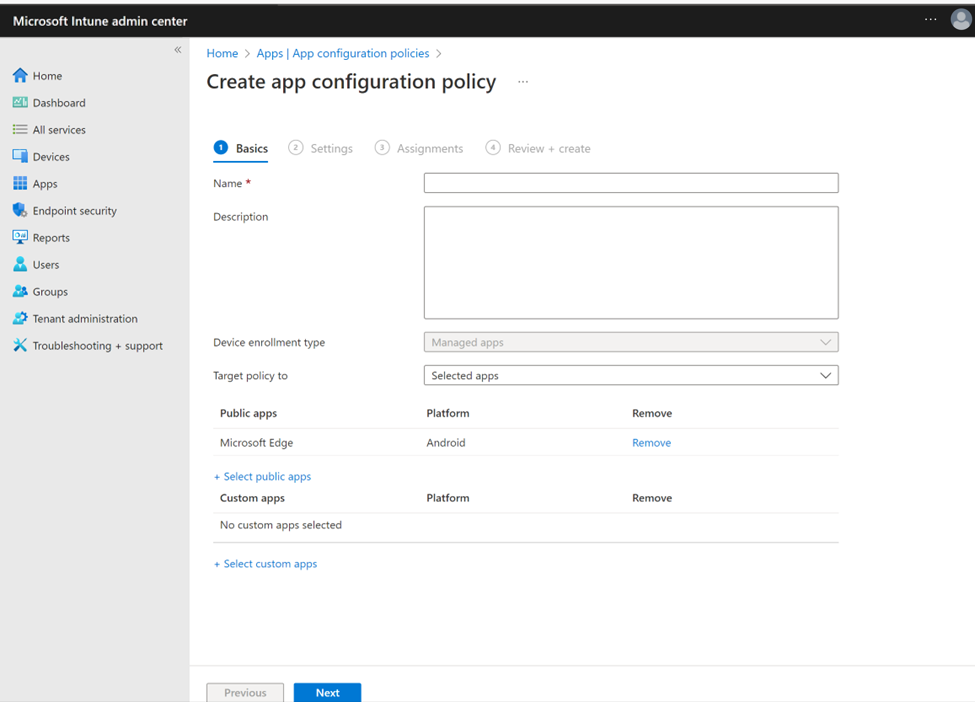

Melden Sie sich beim Microsoft Intune Admin Center an, und wechseln Sie zu Apps>Konfiguration>Verwaltete Appserstellen>.

Auf der Registerkarte Grundlagen:

- Geben Sie einen Namen für diese Richtlinie und eine Beschreibung (optional) ein.

- Klicken Sie auf Öffentliche Apps auswählen, wählen Sie Microsoft Defender Endpunkt für Android aus, und klicken Sie dann auf Auswählen.

Wenn Microsoft Defender Endpunkt für öffentliche Apps aufgeführt ist, wählen Sie Weiter aus.

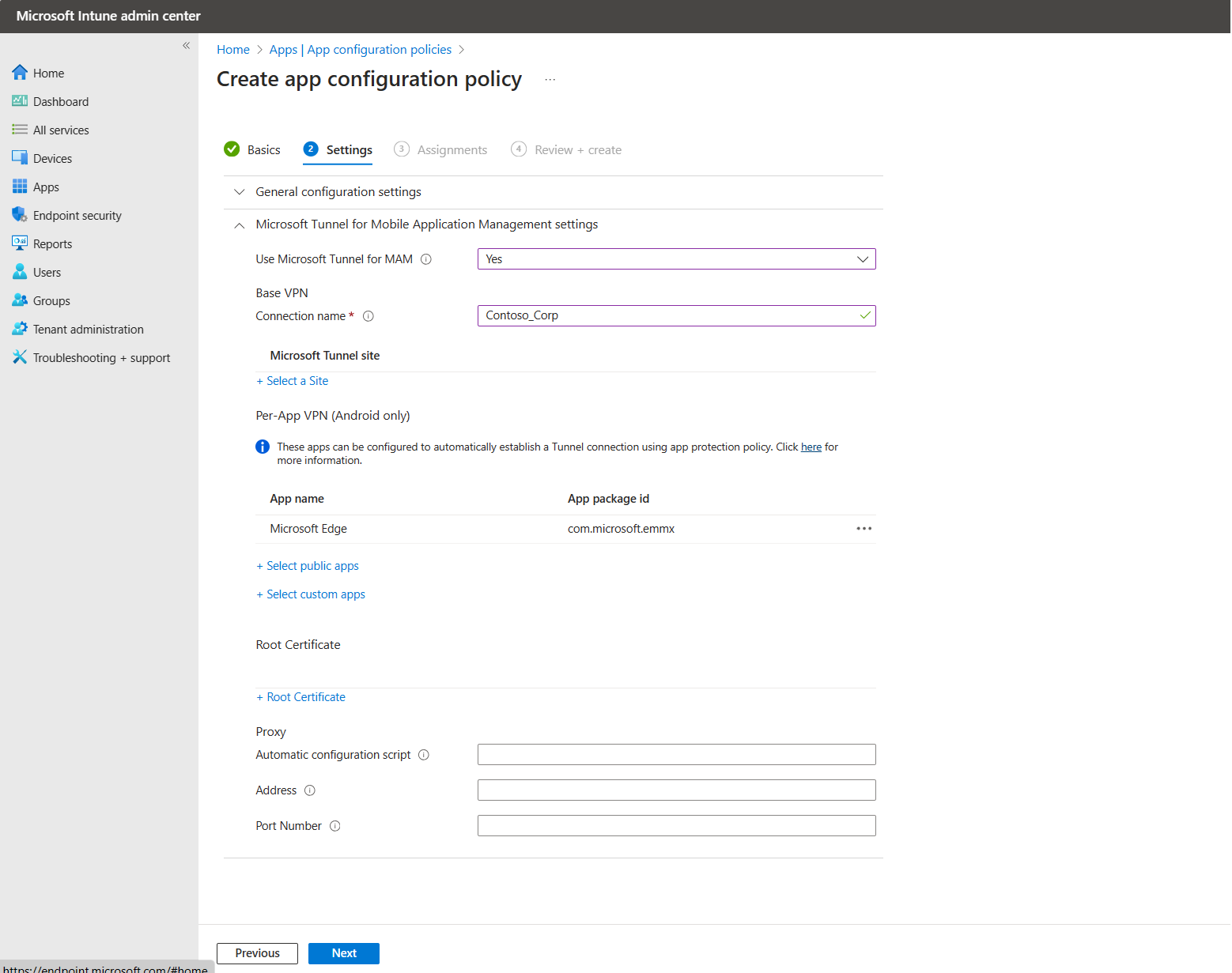

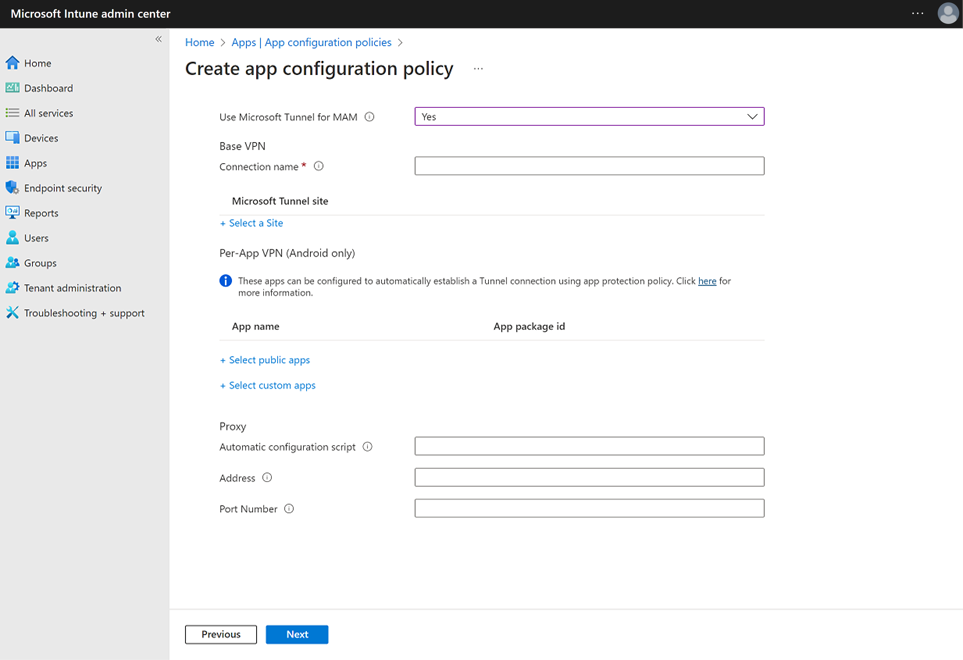

Überspringen Sie auf der Registerkarte Einstellungen die Kategorie Allgemeine Konfigurationseinstellungen , die für diese Richtlinie nicht verwendet wird. Nehmen Sie für die Kategorie Microsoft Tunnel-Einstellungen die folgenden Konfigurationen vor:

- Legen Sie Microsoft Tunnel-VPN verwenden auf Ja fest.

- Geben Sie unter Verbindungsname den Verbindungsnamen Ihres VPN an.

Klicken Sie als Nächstes auf Website auswählen:

Wählen Sie unter Websitename eine verfügbare Website aus, und klicken Sie dann auf OK.

Pro-App-VPN (nur Android) ist eine optionale Einstellung. Wählen Sie öffentliche oder benutzerdefinierte Apps aus, um die Verwendung der Tunnel-VPN-Verbindung auf diese angegebenen Apps einzuschränken.

Wichtig

Um einen nahtlosen Identitätswechsel und genaue Tunnelbenachrichtigungen in Microsoft Edge sicherzustellen, ist es wichtig, Edge in Ihre Pro-App-VPN-Liste aufzunehmen.

Wichtig

MAM Tunnel für Android unterstützt die Verwendung von Always-On-VPN nicht. Wenn Always-On-VPN auf Aktivieren festgelegt ist, stellt Tunnel keine erfolgreiche Verbindung her und sendet Benachrichtigungen zu Verbindungsfehlern an den Gerätebenutzer.

Proxy ist eine optionale Einstellung. Konfigurieren Sie Proxyeinstellungen, um Die Anforderungen Ihres lokalen Netzwerks zu erfüllen.

Hinweis

Proxyserverkonfigurationen werden bei Android-Versionen vor Version 10 nicht unterstützt. Weitere Informationen finden Sie unter VpnService.Builder in dieser Android-Entwicklerdokumentation.

Klicken Sie auf Weiter, um fortzufahren.

Wählen Sie auf der Registerkarte Zuweisungendie Option Gruppen hinzufügen und dann die gleichen Microsoft Entra Gruppen aus, für die Sie das Konfigurationsprofil der Microsoft Edge-App bereitgestellt haben, und wählen Sie dann Weiter aus.

Wählen Sie auf der Registerkarte Überprüfen + erstellendie Option Erstellen aus, um die Erstellung der Richtlinie abzuschließen und die Richtlinie für die zugewiesenen Gruppen bereitzustellen.

Die neue Richtlinie wird in der Liste der App-Konfigurationsrichtlinien angezeigt.

App-Konfigurationsrichtlinie für Microsoft Edge

Erstellen Sie eine App-Konfigurationsrichtlinie für Microsoft Edge. Diese Richtlinie konfiguriert Microsoft Edge für die Unterstützung des Identitätswechsels und bietet die Möglichkeit, den VPN-Tunnel automatisch zu verbinden, wenn Sie sich anmelden oder zu einem Microsoft-Geschäfts-, Schul- oder Unikonto wechseln, und den VPN-Tunnel automatisch trennen, wenn Sie zu einem Microsoft-persönliches Konto wechseln.

Melden Sie sich beim Microsoft Intune Admin Center an, und wechseln Sie zu Apps>Konfiguration>Verwaltete Appserstellen>.

Auf der Registerkarte Grundlagen:

- Geben Sie einen Namen für die Richtlinie und eine Beschreibung (optional) ein.

- Klicken Sie auf Öffentliche Apps auswählen, wählen Sie Microsoft Edge für Android aus, und klicken Sie dann auf Auswählen.

Nachdem Microsoft Edge für Öffentliche Apps aufgeführt ist, wählen Sie Weiter aus.

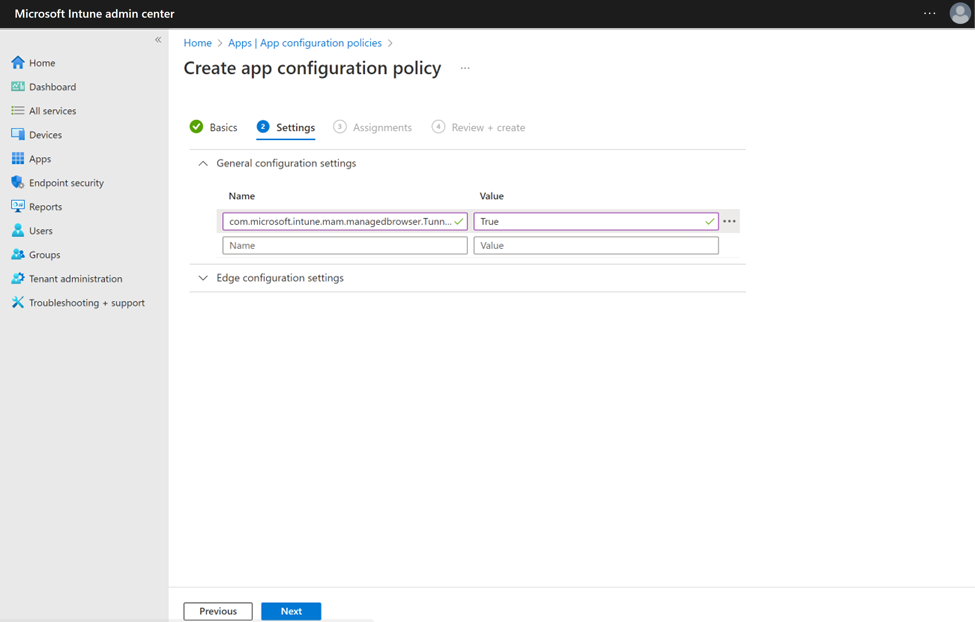

Konfigurieren Sie auf der Registerkarte Einstellungen das Paar Name und Wert in der Kategorie Allgemeine Konfigurationseinstellungen wie folgt:

Name Beschreibung com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Wert:TrueWenn diese Einstellung auf Truefestgelegt ist, bietet es Unterstützung für den Strict Tunnel Mode für Edge. Wenn sich Benutzer mit einem organization-Konto bei Edge anmelden und das VPN nicht verbunden ist, blockiert der Strict Tunnel Mode den Internetdatenverkehr.

Wenn die VPN-Verbindung wiederhergestellt wird, ist das Internetbrowsen wieder verfügbar.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Wert:TrueWenn die Option auf Truefestgelegt ist, bietet es Unterstützung für Den Identitätswechsel für Edge.

Wenn sich Benutzer mit einem Geschäfts- oder Schulkonto anmelden, stellt Edge automatisch eine Verbindung mit dem VPN her. Wenn Benutzer das private Browsen aktivieren, wechselt Edge zu einem persönlichen Konto und trennt das VPN.Die folgende Abbildung zeigt die

Identity switchEinstellung in einer App-Konfigurationsrichtlinie für Microsoft Edge:

Hinweis

Stellen Sie sicher, dass am Ende der Einstellung Allgemeine Konfiguration keine nachfolgenden Leerzeichen vorhanden sind.

Sie können dieselbe Richtlinie verwenden, um andere Microsoft Edge-Konfigurationen in der Kategorie Microsoft Edge-Konfigurationseinstellungen zu konfigurieren. Wenn alle weiteren Konfigurationen für Microsoft Edge bereit sind, wählen Sie Weiter aus.

Wählen Sie auf der Registerkarte Zuweisungendie Option Gruppen hinzufügen aus, und wählen Sie dann eine oder mehrere Microsoft Entra Gruppen aus, die diese Richtlinie erhalten sollen. Wählen Sie nach dem Konfigurieren von Gruppen Weiter aus.

Wählen Sie auf der Registerkarte Überprüfen + erstellendie Option Erstellen aus, um die Erstellung der Richtlinie abzuschließen und die Richtlinie für die zugewiesenen Gruppen bereitzustellen.

Die neue Richtlinie wird in der Liste der App-Konfigurationsrichtlinien angezeigt.

App-Schutz-Richtlinie für Microsoft Edge

Erstellen Sie eine App-Schutzrichtlinie, um die Microsoft Tunnel-VPN-Verbindung automatisch zu starten, wenn die App gestartet wird.

Hinweis

Wenn die App gestartet wird, versucht die Tunnel-VPN-Verbindung zu starten. Nach dem Start hat das Gerät Zugriff auf die lokalen Netzwerkrouten, die über das Microsoft Tunnel-Gateway verfügbar sind. Wenn Sie den Tunnelnetzwerkzugriff auf bestimmte Apps beschränken möchten, konfigurieren Sie die Einstellungen "Pro-App-VPN (nur Android).

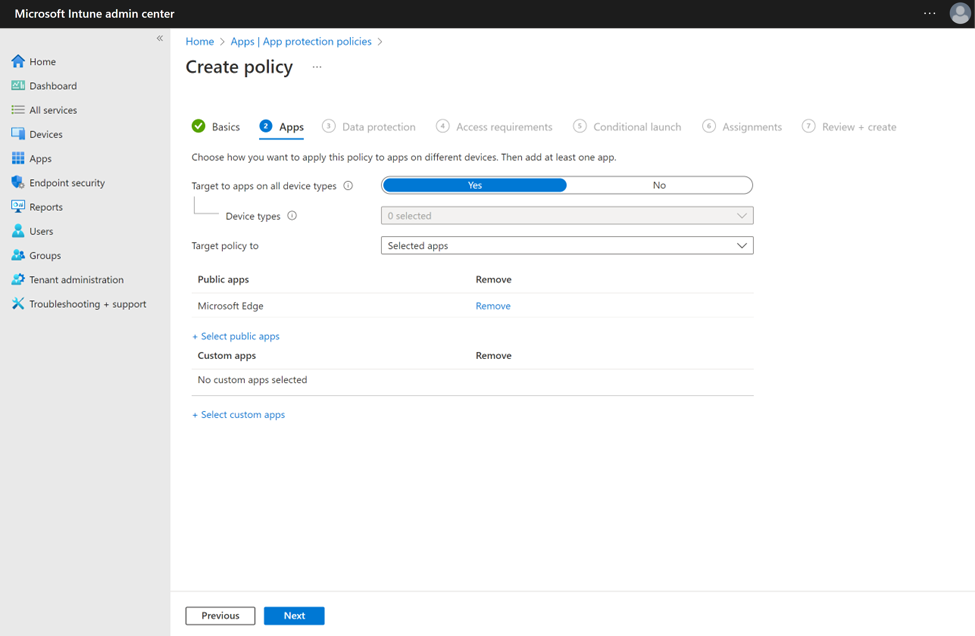

Melden Sie sich beim Microsoft Intune Admin Center an, und wechseln Sie zuApp-Schutz>>Richtlinie> erstellenAndroid.

Geben Sie auf der Registerkarte Grundlagen einen Namen für diese Richtlinie und eine Beschreibung (optional) ein, und wählen Sie dann Weiter aus.

Klicken Sie auf der Registerkarte Apps auf Öffentliche Apps auswählen, wählen Sie Microsoft Edge aus, und klicken Sie dann auf Auswählen.

Wenn Microsoft Edge für Öffentliche Apps aufgeführt ist, wählen Sie Weiter aus.

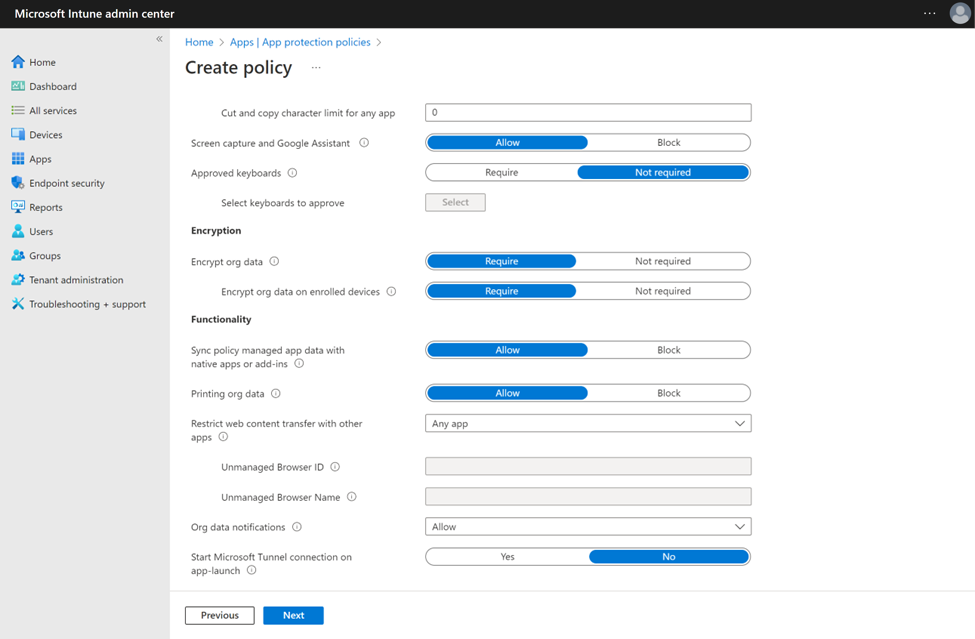

Scrollen Sie auf der Registerkarte Datenschutz nach unten, und legen Sie Microsoft Tunnel-Verbindung bei App-Start starten auf Ja fest, und wählen Sie dann Weiter aus.

Fahren Sie nach den Registerkarten Zugriffsanforderungen und Bedingter Start fort.

Wählen Sie auf der Registerkarte Zuweisungendie Option Gruppen hinzufügen und dann die gleichen Microsoft Entra Gruppen aus, in denen Sie die beiden App-Konfigurationsprofile bereitgestellt haben, und wählen Sie dann Weiter aus.

Wählen Sie auf der Registerkarte Überprüfen + erstellendie Option Erstellen aus, um die Erstellung der Richtlinie abzuschließen und die Richtlinie für die zugewiesenen Gruppen bereitzustellen.

Die neue Richtlinie wird in der Liste der App-Konfigurationsrichtlinien angezeigt.

Konfigurieren von Branchenanwendungen

Wenn Sie Ihre branchenspezifischen Apps in das MAM SDK integriert haben, können Sie sie mit Microsoft Tunnel verwenden, indem Sie sie den drei zuvor erstellten MAM-Tunnelrichtlinien als benutzerdefinierte Apps hinzufügen.

Weitere Informationen zum Hinzufügen von benutzerdefinierten Apps zu Richtlinien finden Sie in den folgenden Artikeln für die beiden Richtlinientypen:

- App-Konfigurationsrichtlinien für mit Intune App SDK verwaltete Apps

- Erstellen und Zuweisen von App-Schutzrichtlinien

Um branchenspezifische Apps auf Ihren nicht registrierten Geräten zu unterstützen, müssen die Apps als verfügbare Apps in Microsoft Intune Admin Center bereitgestellt werden. Sie können Intune nicht verwenden, um Apps als erforderliche Apps auf nicht registrierten Geräten bereitzustellen.

Verwenden eines vertrauenswürdigen Zertifikatprofils

Branchen-Apps, die den MAM-Tunnel unter Android verwenden, müssen in das Intune App SDK integriert werden, und müssen den neuen Vertrauens-Manager tunnel for MAM verwenden, um die Unterstützung vertrauenswürdiger Stammzertifikate für ihre BRANCHEN-Apps zu nutzen. Um vertrauenswürdige Stammzertifikate zu unterstützen, müssen Sie die SDK-Mindestversion (oder höher) verwenden, wie im Abschnitt Voraussetzungen dieses Artikels beschrieben.

Verwaltung vertrauenswürdiger Stammzertifikate:

Wenn Ihre Anwendung SSL-/TLS-Zertifikate erfordert, die von einer lokalen oder privaten Zertifizierungsstelle ausgestellt wurden, um sicheren Zugriff auf interne Websites und Anwendungen zu ermöglichen, hat das Intune App SDK Unterstützung für die Zertifikatvertrauensverwaltung mit den API-Klassen MAMTrustedRootCertsManager und MAMCertTrustWebViewClient hinzugefügt.

Anforderungen:

Von Tunnel für MAM Android unterstützte Zertifikatformate:

- DER-codierte Binärdatei X.509

- PEM

MAMCertTrustWebViewClient unterstützt:

- Android 10 oder höher

MAMTrustedRootCertsManager unterstützt:

- SSLContext

- SSLSocketFactory

- TrustManager

- WebView

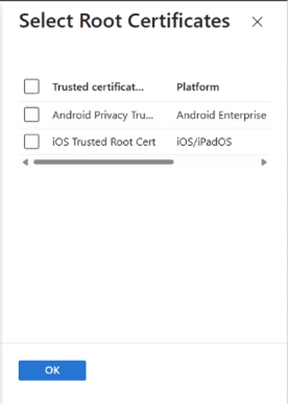

Wählen Sie während der Konfiguration des App-Konfigurationsprofils für eine App, die Tunnel für MAM verwendet, das Zertifikatprofil aus, das verwendet wird:

Erweitern Sie auf der Registerkarte Einstellungen Ihres App-Konfigurationsprofils microsoft Tunnel for Mobile Application Management-Einstellungen.

Konfigurieren Sie die folgenden Optionen:

- Legen Sie Use Microsoft Tunnel für MAM auf Yes (Ja) fest.

- Geben Sie unter Verbindungsname einen Benutzernamen für diese Verbindung an, z. B. mam-tunnel-vpn.

- Wählen Sie als Nächstes Standort auswählen und dann einen Ihrer Microsoft Tunnel Gateway-Standorte aus. Wenn Sie keinen TunnelGateway-Standort konfiguriert haben, finden Sie weitere Informationen unter Konfigurieren von Microsoft Tunnel.

- Wenn Ihre App ein vertrauenswürdiges Zertifikat erfordert, wählen Sie Stammzertifikat aus, um den Bereich Stammzertifikate auswählen zu öffnen, und wählen Sie dann ein vertrauenswürdiges Zertifikatprofil für die Verwendung aus.

Informationen zum Konfigurieren von Stammzertifikatprofilen finden Sie unter Vertrauenswürdige Stammzertifikatprofile für Microsoft Intune.

Wählen Sie nach dem Konfigurieren der Tunnel-MAM-Einstellungen Weiter aus, um die Registerkarte Zuweisungen zu öffnen.

Bekannte Probleme

Im Folgenden sind bekannte Probleme oder Einschränkungen für MAM Tunnel für Android aufgeführt.

Tunnel for Mobile Application Management unterstützt keine Microsoft Defender im Modus "Persönliches Profil"

Informationen zu Microsoft Defender im modus "Persönliches Profil" finden Sie unter Microsoft Defender in Persönliches Profil unter Android Enterprise im BYOD-Modus.

Problemumgehung: Keine.

MAM-Tunnel wird bei Verwendung des MDM-Tunnels nicht unterstützt

Sie können MAM-Tunnel mit registrierten Geräten anstelle von MDM-Tunnelkonfigurationen verwenden. Ein registriertes Gerät darf jedoch nur die MDM-Tunnelkonfigurationen oder die MAM-Tunnelkonfigurationen verwenden, aber nicht beide Konfigurationen. Beispielsweise können registrierte Geräte keine App wie Microsoft Edge haben, die MAM-Tunnelkonfigurationen verwendet, während andere Apps MDM-Tunnelkonfigurationen verwenden.

Problemumgehung: Keine.

Branchenanwendung mit WebView und Intune SDK für vertrauenswürdige Stammunterstützung, interne Endpunkte sind nicht renderbar

Problemumgehung: Stellen Sie das vertrauenswürdige Stammzertifikat manuell auf nicht registrierten Android-Geräten bereit, die branchenspezifische Apps mit WebView in Tunnel verwenden.

Android kann die Zertifikatkette nicht erstellen, wenn Sie eine private Zertifizierungsstelle verwenden

Wenn Sie WebView mit MAMCertTrustWebViewClient in MAM zum Überprüfen von Zertifikaten verwenden, delegiert MAM an Android, um eine Zertifikatkette aus Zertifikaten zu erstellen, die von den Administratoren und dem Server bereitgestellt werden. Wenn ein Server, der private Zertifikate verwendet, die vollständige Kette für die verbindende WebView bereitstellt, der Administrator jedoch nur das Stammzertifikat bereitstellt, kann Android die Zertifikatkette nicht erstellen und beim Überprüfen der Serververtrauensstellung fehlschlagen. Dieses Verhalten tritt auf, weil Android Zwischenzertifikate benötigt, um die Kette auf ein akzeptables Niveau zu erstellen.

Problemumgehung: Um eine ordnungsgemäße Zertifikatüberprüfung sicherzustellen, müssen Administratoren das Stammzertifikat und alle Zwischenzertifikate in Intune bereitstellen. Wenn das Stammzertifikat zusammen mit allen Zwischenzertifikaten nicht bereitgestellt wird, kann Android die Zertifikatkette nicht erstellen und dem Server nicht vertrauen.

Defender für Endpunkt-Zertifikatfehler bei Verwendung eines TLS/SSL-Zertifikats von einer privaten Zertifizierungsstelle

Wenn der Microsoft Tunnel Gateway-Server ein TLS/SSL-Zertifikat verwendet, das von einer privaten (lokalen) Zertifizierungsstelle ausgestellt wurde, generiert Microsoft Defender for Endpoint beim Versuch, eine Verbindung herzustellen, einen Zertifikatfehler.

Problem umgehen: Installieren Sie das entsprechende vertrauenswürdige Stammzertifikat der privaten Zertifizierungsstelle manuell auf dem Android-Gerät. Ein zukünftiges Update der Defender für Endpunkt-App bietet Unterstützung und entfällt die Notwendigkeit, das vertrauenswürdige Stammzertifikat manuell zu installieren.

Microsoft Edge kann interne Ressourcen nach dem Start für kurze Zeit nicht erreichen

Unmittelbar nach dem Öffnen von Microsoft Edge versucht der Browser, eine Verbindung mit internen Ressourcen herzustellen, bevor die Verbindung mit Tunnel erfolgreich hergestellt wird. Dieses Verhalten führt dazu, dass der Browser meldet, dass die Ressource oder Ziel-URL nicht verfügbar ist.

Problemumgehung: Aktualisieren Sie die Browserverbindung auf dem Gerät. Die Ressource wird verfügbar, nachdem die Verbindung mit Tunnel hergestellt wurde.

Die drei Apps, die zur Unterstützung von Tunnel für nicht registrierte Geräte erforderlich sind, sind in der Unternehmensportal-App auf einem Gerät nicht sichtbar.

Nachdem Microsoft Edge, Microsoft Defender for Endpoint und die Unternehmensportal einem Gerät als verfügbar mit oder ohne Registrierung zugewiesen wurden, kann der Zielbenutzer die Apps im Unternehmensportal oder auf portal.manage.microsoft.com nicht finden.

Problemumgehung: Installieren Sie alle drei Apps manuell aus dem Google Play Store. Links zu allen drei Apps bei Google Play finden Sie in diesem Artikel abschnitt Voraussetzungen .

Fehler: "MSTunnel VPN konnte nicht gestartet werden. Wenden Sie sich an Ihren IT-Administrator, um Hilfe zu erhalten"

Diese Fehlermeldung kann auftreten, obwohl der Tunnel verbunden ist.

Problemumgehung: Diese Meldung kann ignoriert werden.

Fehler: Ungültige Lizenzierung, wenden Sie sich an den Administrator.

Dieser Fehler tritt auf, wenn die Version von Microsoft Defender for Endpoint Tunnel nicht unterstützt.

Problemumgehung: Installieren Sie die unterstützte Version von Defender für Endpunkt von Microsoft Defender - Apps auf Google Play.

Die Verwendung mehrerer Richtlinien für Defender zum Konfigurieren verschiedener Tunnelstandorte für verschiedene Apps wird nicht unterstützt.

Die Verwendung von zwei oder mehr App-Konfigurationsrichtlinien für Microsoft Defender, die unterschiedliche Tunnelstandorte angeben, wird nicht unterstützt und kann zu einer Racebedingung führen, die die erfolgreiche Verwendung von Tunnel verhindert.

Problemumgehung: Legen Sie für jedes Gerät eine einzelne App-Konfigurationsrichtlinie für Microsoft Defender fest, um sicherzustellen, dass jedes nicht registrierte Gerät so konfiguriert ist, dass nur ein Standort verwendet wird.

Automatische Trennung mit Branchen-Apps

Die automatische Trennung wird in branchenspezifischen Szenarien nicht unterstützt.

Wenn Edge die einzige Anwendung ist, die in der Pro-App-VPN-Konfiguration aufgeführt ist, funktioniert das Feature zum automatischen Trennen ordnungsgemäß. Wenn in der Pro-App-VPN-Konfiguration andere Anwendungen enthalten sind, funktioniert das Feature zum automatischen Trennen nicht. In diesem Fall müssen Benutzer die Verbindung manuell trennen, um sicherzustellen, dass alle Verbindungen beendet werden.

Problemumgehung: Benutzer müssen Verbindungen in BRANCHENszenarien manuell trennen.

Nächste Schritte

Siehe auch: