Windows 10/11- und Windows Holographic-Geräteeinstellungen zum Hinzufügen von VPN-Verbindungen mithilfe von Intune

Hinweis

Intune unterstützen möglicherweise mehr Einstellungen als die in diesem Artikel aufgeführten Einstellungen. Nicht alle Einstellungen sind dokumentiert und werden nicht dokumentiert. Um die Einstellungen anzuzeigen, die Sie konfigurieren können, erstellen Sie eine Gerätekonfigurationsrichtlinie, und wählen Sie Einstellungskatalog aus. Weitere Informationen finden Sie unter Einstellungskatalog.

Sie können VPN-Verbindungen für Geräte mithilfe von Microsoft Intune hinzufügen und konfigurieren. In diesem Artikel werden einige der Einstellungen und Features beschrieben, die Sie beim Erstellen virtueller privater Netzwerke (VPNs) konfigurieren können. Diese VPN-Einstellungen werden in Gerätekonfigurationsprofilen verwendet und dann per Push übertragen oder auf Geräten bereitgestellt.

Verwenden Sie im Rahmen Ihrer MDM-Lösung (Mobile Device Management, Verwaltung mobiler Geräte) diese Einstellungen, um Features zuzulassen oder zu deaktivieren, z. B. die Verwendung eines bestimmten VPN-Anbieters, das Aktivieren von Always On, die Verwendung von DNS, das Hinzufügen eines Proxys und vieles mehr.

Diese Einstellungen gelten für Geräte, auf denen Folgendes ausgeführt wird:

- Windows 10/11

- Windows Holographic for Business

Bevor Sie beginnen

Stellen Sie Ihre VPN-App bereit, und erstellen Sie ein Windows-Client-VPN-Gerätekonfigurationsprofil. Die verfügbaren Einstellungen hängen von der ausgewählten VPN-Client-App ab. Einige Einstellungen sind nur für bestimmte VPN-Clients verfügbar.

-

Einige Microsoft 365-Dienste, z. B. Outlook, funktionieren möglicherweise nicht gut mit Drittanbieter- oder Partner-VPNs. Wenn Sie ein Drittanbieter- oder Partner-VPN verwenden und ein Latenz- oder Leistungsproblem auftritt, entfernen Sie das VPN.

Wenn das Entfernen des VPN das Verhalten aufhebt, haben Sie folgende Möglichkeiten:

- Arbeiten Sie mit dem Drittanbieter- oder Partner-VPN zusammen, um mögliche Lösungen zu finden. Microsoft bietet keinen technischen Support für Drittanbieter- oder Partner-VPNs.

- Verwenden Sie kein VPN mit Outlook-Datenverkehr.

- Wenn Sie ein VPN verwenden müssen, verwenden Sie ein Split-Tunnel-VPN. Und erlauben Sie dem Outlook-Datenverkehr, das VPN zu umgehen.

Weitere Informationen finden Sie unter:

- Übersicht: Geteiltes VPN-Tunneling für Microsoft 365

- Verwenden von Netzwerkgeräten oder Lösungen von Drittanbietern mit Microsoft 365

- Alternative Möglichkeiten für Sicherheitsexperten und IT-Mitarbeiter, moderne Sicherheitskontrollen im heutigen einzigartigen Blog für Remotearbeitsszenarien zu erreichen

- Prinzipien der Microsoft 365-Netzwerkkonnektivität

Diese Einstellungen verwenden den VPNv2-CSP.

Benutzer- oder Gerätebereich

Verwenden Sie dieses VPN-Profil mit einem Benutzer-/Gerätebereich: Wenden Sie das Profil auf den Benutzer- oder Gerätebereich an:

-

Benutzerbereich: Das VPN-Profil wird im Konto des Benutzers auf dem Gerät installiert, z

user@contoso.com. B. . Wenn sich ein anderer Benutzer beim Gerät anmeldet, ist das VPN-Profil nicht verfügbar. - Gerätebereich: Das VPN-Profil wird im Gerätekontext installiert und gilt für alle Benutzer auf dem Gerät. Windows Holographic-Geräte unterstützen nur den Gerätebereich.

-

Benutzerbereich: Das VPN-Profil wird im Konto des Benutzers auf dem Gerät installiert, z

Vorhandene VPN-Profile gelten für den vorhandenen Bereich. Standardmäßig werden neue VPN-Profile im Benutzerbereich mit Ausnahme der Profile mit aktiviertem Gerätetunnel installiert. VPN-Profile mit aktiviertem Gerätetunnel verwenden den Gerätebereich.

Verbindungstyp

Verbindungstyp: Wählen Sie den VPN-Verbindungstyp aus der folgenden Liste der Anbieter aus:

- Check Point Capsule VPN

- Cisco AnyConnect

- Citrix

- F5 Access

- Palo Alto Networks – GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- Automatisch (nativer Typ)

- IKEv2 (nativer Typ)

- L2TP (nativer Typ)

- PPTP (Nativer Typ)

Basis-VPN

Die folgenden Einstellungen werden je nach ausgewähltem Verbindungstyp angezeigt. Nicht alle Einstellungen sind für alle Verbindungstypen verfügbar.

Verbindungsname: Geben Sie einen Namen für diese Verbindung ein. Endbenutzern wird dieser Name angezeigt, wenn sie ihr Gerät nach der Liste der verfügbaren VPN-Verbindungen durchsuchen. Geben Sie beispielsweise

Contoso VPNein.Server: Fügen Sie mindestens einen VPN-Server hinzu, mit dem Geräte eine Verbindung herstellen. Wenn Sie einen Server hinzufügen, geben Sie die folgenden Informationen ein:

- Importieren: Navigieren Sie zu einer durch Trennzeichen getrennten Datei, die eine Liste von Servern im Format enthält: Beschreibung, IP-Adresse oder FQDN, Standardserver. Wählen Sie OK aus, um diese Server in die Liste Server zu importieren.

- Exportieren: Exportiert die vorhandene Liste der Server in eine CSV-Datei (Durch Trennzeichen getrennte Werte).

- Beschreibung: Geben Sie einen beschreibenden Namen für den Server ein, z. B. Contoso-VPN-Server.

- VPN-Serveradresse: Geben Sie die IP-Adresse oder den vollqualifizierten Domänennamen (FQDN) des VPN-Servers ein, mit dem Geräte eine Verbindung herstellen, z. B. 192.168.1.1 oder vpn.contoso.com.

- Standardserver: True aktiviert diesen Server als Standardserver, den Geräte zum Herstellen der Verbindung verwenden. Legen Sie nur einen Server als Standard fest. False (Standard) verwendet diesen VPN-Server nicht als Standardserver.

Registrieren von IP-Adressen mit internem DNS: Wählen Sie Aktivieren aus, um das VPN-Profil so zu konfigurieren, dass die der VPN-Schnittstelle zugewiesenen IP-Adressen dynamisch beim internen DNS registriert werden. Wählen Sie Deaktivieren aus, um die IP-Adressen nicht dynamisch zu registrieren.

Always On: Aktivieren Sie automatisch eine Verbindung mit der VPN-Verbindung, wenn die folgenden Ereignisse auftreten:

- Benutzer melden sich bei ihren Geräten an.

- Das Netzwerk auf dem Gerät ändert sich.

- Der Bildschirm auf dem Gerät wird nach dem Ausschalten wieder eingeschaltet.

Um Gerätetunnelverbindungen wie IKEv2 zu verwenden, aktivieren Sie diese Einstellung.

Deaktivieren aktiviert die VPN-Verbindung nicht automatisch. Benutzer müssen das VPN möglicherweise manuell aktivieren.

Authentifizierungsmethode: Wählen Sie aus, wie Benutzer sich beim VPN-Server authentifizieren sollen. Ihre Optionen:

Zertifikate: Wählen Sie ein vorhandenes Benutzerclientzertifikatprofil aus, um den Benutzer zu authentifizieren. Diese Option bietet erweiterte Features wie Zero-Touch-Erfahrung, On-Demand-VPN und Pro-App-VPN.

Informationen zum Erstellen von Zertifikatprofilen in Intune finden Sie unter Verwenden von Zertifikaten für die Authentifizierung.

Benutzername und Kennwort: Benutzer müssen ihren Domänenbenutzernamen und ihr Kennwort eingeben, um sich zu authentifizieren, z

user@contoso.com. B. odercontoso\user.Abgeleitete Anmeldeinformationen: Verwenden Sie ein Zertifikat, das von der intelligenten Karte eines Benutzers abgeleitet ist. Wenn kein Abgeleiteter Anmeldeinformationsaussteller konfiguriert ist, werden Sie Intune aufgefordert, einen Solchen hinzuzufügen. Weitere Informationen finden Sie unter Verwenden abgeleiteter Anmeldeinformationen in Intune.

Hinweis

Derzeit funktionieren abgeleitete Anmeldeinformationen als Authentifizierungsmethode für VPN-Profile auf Windows-Geräten nicht wie erwartet. Dieses Verhalten wirkt sich nur auf VPN-Profile auf Windows-Geräten aus und wird in einer zukünftigen Version (keine ETA) behoben.

EAP (nur IKEv2): Wählen Sie ein vorhandenes EAP-Clientzertifikatprofil (Extensible Authentication Protocol) für die Authentifizierung aus. Geben Sie die Authentifizierungsparameter in der EAP-XML-Einstellung ein.

Weitere Informationen zur EAP-Authentifizierung finden Sie unter Extensible Authentication Protocol (EAP) für Netzwerkzugriff und EAP-Konfiguration.

Computerzertifikate (nur IKEv2): Wählen Sie ein vorhandenes Geräteclientzertifikatprofil aus, um das Gerät zu authentifizieren.

Wenn Sie Gerätetunnelverbindungen verwenden, müssen Sie Computerzertifikate auswählen.

Informationen zum Erstellen von Zertifikatprofilen in Intune finden Sie unter Verwenden von Zertifikaten für die Authentifizierung.

Anmeldeinformationen bei jeder Anmeldung speichern: Aktivieren speichert die Anmeldeinformationen für die Authentifizierung zwischen. Wenn diese Einstellung auf Nicht konfiguriert festgelegt ist, ändert oder aktualisiert Intune diese Einstellung nicht. Standardmäßig speichert das Betriebssystem die Anmeldeinformationen für die Authentifizierung möglicherweise nicht zwischen.

Benutzerdefiniertes XML: Geben Sie alle benutzerdefinierten XML-Befehle ein, die die VPN-Verbindung konfigurieren.

EAP XML: Geben Sie alle EAP-XML-Befehle ein, die die VPN-Verbindung konfigurieren.

Weitere Informationen, einschließlich der Erstellung von benutzerdefiniertem EAP-XML, finden Sie unter EAP-Konfiguration.

Gerätetunnel (nur IKEv2): Aktivieren verbindet das Gerät automatisch mit dem VPN ohne Benutzerinteraktion oder Anmeldung. Diese Einstellung gilt für Geräte, die mit Microsoft Entra ID verknüpft sind.

Um dieses Feature verwenden zu können, müssen Sie die folgenden Einstellungen konfigurieren:

- Verbindungstyp: Auf IKEv2 festgelegt.

- Always On: Auf Aktivieren festgelegt.

- Authentifizierungsmethode: Legen Sie auf Computerzertifikate fest.

Weisen Sie pro Gerät nur ein Profil zu, bei dem Device Tunnel aktiviert ist.

IKE-Sicherheitszuordnungsparameter (nur IKEv2)

Wichtig

Windows 11 erfordert Folgendes:

Alle Einstellungen der IKE-Sicherheitszuordnungsparameter und untergeordneten Sicherheitszuordnungsparameter sind konfiguriert.

OR

Keine der Einstellungen für IKE-Sicherheitszuordnungsparameter und untergeordnete Sicherheitszuordnungsparameter sind konfiguriert.

Diese Kryptografieeinstellungen werden während IKE-Sicherheitszuordnungsverhandlungen (auch bekannt als main mode oder phase 1) für IKEv2-Verbindungen verwendet. Diese Einstellungen müssen mit den VPN-Servereinstellungen übereinstimmen. Wenn die Einstellungen nicht übereinstimmen, stellt das VPN-Profil keine Verbindung her.

Verschlüsselungsalgorithmus: Wählen Sie den auf dem VPN-Server verwendeten Verschlüsselungsalgorithmus aus. Wenn Ihr VPN-Server beispielsweise AES 128 Bit verwendet, wählen Sie in der Liste AES-128 aus.

Wenn diese Einstellung auf Nicht konfiguriert festgelegt ist, ändert oder aktualisiert Intune diese Einstellung nicht.

Integritätsprüfungsalgorithmus: Wählen Sie den auf dem VPN-Server verwendeten Integritätsalgorithmus aus. Wenn Ihr VPN-Server beispielsweise SHA1-96 verwendet, wählen Sie sha1-96 aus der Liste aus.

Wenn diese Einstellung auf Nicht konfiguriert festgelegt ist, ändert oder aktualisiert Intune diese Einstellung nicht.

Diffie-Hellman-Gruppe: Wählen Sie die Diffie-Hellman Berechnungsgruppe aus, die auf dem VPN-Server verwendet wird. Wenn Ihr VPN-Server beispielsweise Group2 (1024 Bits) verwendet, wählen Sie 2 aus der Liste aus.

Wenn diese Einstellung auf Nicht konfiguriert festgelegt ist, ändert oder aktualisiert Intune diese Einstellung nicht.

Untergeordnete Sicherheitszuordnungsparameter (nur IKEv2)

Wichtig

Windows 11 erfordert Folgendes:

Alle Einstellungen der IKE-Sicherheitszuordnungsparameter und untergeordneten Sicherheitszuordnungsparameter sind konfiguriert.

OR

Keine der Einstellungen für IKE-Sicherheitszuordnungsparameter und untergeordnete Sicherheitszuordnungsparameter sind konfiguriert.

Diese Kryptografieeinstellungen werden bei Verhandlungen mit untergeordneten Sicherheitszuordnungen (auch bekannt als quick mode oder phase 2) für IKEv2-Verbindungen verwendet. Diese Einstellungen müssen mit den VPN-Servereinstellungen übereinstimmen. Wenn die Einstellungen nicht übereinstimmen, stellt das VPN-Profil keine Verbindung her.

Verschlüsselungstransformationsalgorithmus: Wählen Sie den algorithmus aus, der auf dem VPN-Server verwendet wird. Wenn Ihr VPN-Server beispielsweise AES-CBC 128 Bit verwendet, wählen Sie CBC-AES-128 aus der Liste aus.

Wenn diese Einstellung auf Nicht konfiguriert festgelegt ist, ändert oder aktualisiert Intune diese Einstellung nicht.

Authentifizierungstransformationsalgorithmus: Wählen Sie den auf dem VPN-Server verwendeten Algorithmus aus. Wenn Ihr VPN-Server beispielsweise AES-GCM 128 Bit verwendet, wählen Sie GCM-AES-128 aus der Liste aus.

Wenn diese Einstellung auf Nicht konfiguriert festgelegt ist, ändert oder aktualisiert Intune diese Einstellung nicht.

Perfect Forward Secrecy (PFS)-Gruppe: Wählen Sie die Diffie-Hellman Berechnungsgruppe aus, die für perfect forward secrecy (PFS) auf dem VPN-Server verwendet wird. Wenn Ihr VPN-Server beispielsweise Group2 (1024 Bits) verwendet, wählen Sie 2 aus der Liste aus.

Wenn diese Einstellung auf Nicht konfiguriert festgelegt ist, ändert oder aktualisiert Intune diese Einstellung nicht.

Pulse Secure-Beispiel

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

Beispiel für den F5-Edgeclient

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

Beispiel für SonicWALL Mobile Connect

Anmeldegruppe oder Domäne: Diese Eigenschaft kann im VPN-Profil nicht festgelegt werden. Stattdessen analysiert Mobile Connect diesen Wert, wenn der Benutzername und die Domäne im - oder DOMAIN\username -username@domainFormat eingegeben werden.

Beispiel:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

CheckPoint Mobile VPN-Beispiel

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

Tipp

Weitere Informationen zum Schreiben von benutzerdefinierten XML-Befehlen finden Sie in der VPN-Dokumentation des Herstellers.

Apps und Verkehrsregeln

DIESEM VPN WIP oder Apps zuordnen: Aktivieren Sie diese Einstellung, wenn nur einige Apps die VPN-Verbindung verwenden sollen. Ihre Optionen:

- Nicht konfiguriert (Standard): Intune ändert oder aktualisiert diese Einstellung nicht.

-

Dieser Verbindung ein WIP zuordnen: Alle Apps in der Windows Identity Protection-Domäne verwenden automatisch die VPN-Verbindung.

-

WIP-Domäne für diese Verbindung: Geben Sie eine Windows Identity Protection-Domäne (WIP) ein. Geben Sie beispielsweise

contoso.comein.

-

WIP-Domäne für diese Verbindung: Geben Sie eine Windows Identity Protection-Domäne (WIP) ein. Geben Sie beispielsweise

-

Apps dieser Verbindung zuordnen: Die von Ihnen eingegebenen Apps verwenden automatisch die VPN-Verbindung.

VPN-Verbindung auf diese Apps beschränken: Deaktivieren (Standard) ermöglicht allen Apps die Verwendung der VPN-Verbindung. Aktivieren schränkt die VPN-Verbindung auf die von Ihnen eingegebenen Apps ein (pro App-VPN). Datenverkehrsregeln für die Apps, die Sie hinzufügen, werden automatisch den Netzwerkdatenverkehrsregeln für diese VPN-Verbindung hinzugefügt.

Wenn Sie Aktivieren auswählen, wird die App-Bezeichnerliste schreibgeschützt. Bevor Sie diese Einstellung aktivieren, fügen Sie ihre zugeordneten Apps hinzu.

Zugeordnete Apps: Wählen Sie Importieren aus, um eine

.csvDatei mit Ihrer Liste der Apps zu importieren. Ihre.csvsieht in etwa wie die folgende Datei aus:%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalDer App-Typ bestimmt den App-Bezeichner. Geben Sie für eine universelle App den Paketfamiliennamen ein, z

Microsoft.Office.OneNote_8wekyb3d8bbwe. B. . Geben Sie für eine Desktop-App den Dateipfad der App ein, z%windir%\system32\notepad.exe. B. .Zum Abrufen des Paketfamiliennamens können Sie das

Get-AppxPackageCmdlet Windows PowerShell verwenden. Um beispielsweise den OneNote-Paketfamiliennamen abzurufen, öffnen Sie Windows PowerShell, und geben Sie einGet-AppxPackage *OneNote. Weitere Informationen finden Sie unter Suchen eines PFNs für eine App, die auf einem Windows-Clientcomputer installiert ist, und Get-AppxPackage-Cmdlet.

Wichtig

Es wird empfohlen, alle App-Listen zu schützen, die für Pro-App-VPNs erstellt wurden. Wenn ein nicht autorisierter Benutzer diese Liste ändert und Sie sie in die Liste pro App-VPN-App importieren, autorisieren Sie möglicherweise den VPN-Zugriff auf Apps, die keinen Zugriff haben sollten. Eine Möglichkeit zum Schützen von App-Listen ist die Verwendung einer Zugriffssteuerungsliste (Access Control List, ACL).

Regeln für den Netzwerkdatenverkehr für diese VPN-Verbindung: Sie können Netzwerkregeln hinzufügen, die für diese VPN-Verbindung gelten. Verwenden Sie dieses Feature, um den Netzwerkdatenverkehr zu dieser VPN-Verbindung zu filtern.

- Wenn Sie eine Netzwerkdatenverkehrregel erstellen, verwendet das VPN nur die Protokolle, Ports und IP-Adressbereiche, die Sie in dieser Regel eingeben.

- Wenn Sie keine Regel für Netzwerkdatenverkehr erstellen, werden alle Protokolle, Ports und Adressbereiche für diese VPN-Verbindung aktiviert.

Wenn Sie Datenverkehrsregeln hinzufügen, wird empfohlen, um VPN-Probleme zu vermeiden, eine Catch-All-Regel hinzuzufügen, die am wenigsten restriktiv ist.

Wählen Sie Hinzufügen aus, um eine Regel zu erstellen, und geben Sie die folgenden Informationen ein. Sie können auch eine

.csvDatei mit diesen Informationen importieren.Name: Geben Sie einen Namen für die Netzwerkdatenverkehr-Regel ein.

Regeltyp: Geben Sie die Tunnelmethode für diese Regel ein. Diese Einstellung gilt nur, wenn diese Regel einer App zugeordnet ist. Ihre Optionen:

- Keine (Standard)

- Geteilter Tunnel: Diese Option bietet Clientgeräten zwei Verbindungen gleichzeitig. Eine Verbindung ist sicher und so konzipiert, dass der Netzwerkdatenverkehr privat bleibt. Die zweite Verbindung ist für das Netzwerk geöffnet und ermöglicht den Internetdatenverkehr.

- Tunnel erzwingen: Der gesamte Netzwerkdatenverkehr in dieser Regel wird über das VPN geleitet. In dieser Regel wird kein Netzwerkdatenverkehr direkt ins Internet geleitet.

Richtung: Wählen Sie den Datenverkehrsfluss aus, den Ihre VPN-Verbindung zulässt. Ihre Optionen:

- Eingehend: Lässt nur Datenverkehr von externen Standorten über das VPN zu. Ausgehender Datenverkehr wird für den Eintritt in das VPN blockiert.

- Ausgehend (Standard): Lässt nur Datenverkehr zu externen Standorten über das VPN zu. Eingehender Datenverkehr wird für den Eintritt in das VPN blockiert.

Um eingehenden und ausgehenden Datenverkehr zuzulassen, erstellen Sie zwei separate Regeln. Erstellen Sie eine Regel für eingehenden Datenverkehr und eine weitere regel für ausgehenden Datenverkehr.

Protokoll: Geben Sie zwischen 0 und 255 die Portnummer des Netzwerkprotokolls ein, das vom VPN verwendet werden soll. Geben Sie z. B. für TCP oder

17FÜR UDP ein6.Wenn Sie ein Protokoll eingeben, verbinden Sie zwei Netzwerke über dasselbe Protokoll. Wenn Sie die Protokolle TPC (

6) oder UDP (17) verwenden, müssen Sie auch die zulässigen lokalen & Remoteportbereiche und die zulässigen lokalen & Remote-IP-Adressbereiche eingeben.Sie können auch eine

.csvDatei mit diesen Informationen importieren.Lokale Portbereiche: Wenn Sie die Protokolle TPC (

6) oder UDP (17) verwenden, geben Sie die zulässigen lokalen Netzwerkportbereiche ein. Geben Sie z. B.100für den unteren Und120für den oberen Port ein.Sie können eine Liste zulässiger Portbereiche erstellen, z. B. 100-120, 200, 300-320. Geben Sie für einen einzelnen Port in beiden Feldern dieselbe Portnummer ein.

Sie können auch eine

.csvDatei mit diesen Informationen importieren.Remoteportbereiche: Wenn Sie die Protokolle TPC (

6) oder UDP (17) verwenden, geben Sie die zulässigen Remotenetzwerkportbereiche ein. Geben Sie z. B.100für den unteren Und120für den oberen Port ein.Sie können eine Liste zulässiger Portbereiche erstellen, z. B. 100-120, 200, 300-320. Geben Sie für einen einzelnen Port in beiden Feldern dieselbe Portnummer ein.

Sie können auch eine

.csvDatei mit diesen Informationen importieren.Lokale Adressbereiche: Geben Sie die zulässigen IPv4-Adressbereiche des lokalen Netzwerks ein, die das VPN verwenden können. Nur Clientgeräte-IP-Adressen in diesem Bereich verwenden dieses VPN.

Geben Sie z. B.

10.0.0.22für den unteren Und10.0.0.122für den oberen Port ein.Sie können eine Liste zulässiger IP-Adressen erstellen. Geben Sie für eine einzelne IP-Adresse dieselbe IP-Adresse in beide Felder ein.

Sie können auch eine

.csvDatei mit diesen Informationen importieren.Remoteadressbereiche: Geben Sie die zulässigen IPv4-Adressbereiche des Remotenetzwerks ein, die das VPN verwenden können. Nur IP-Adressen in diesem Bereich verwenden dieses VPN.

Geben Sie z. B.

10.0.0.22für den unteren Und10.0.0.122für den oberen Port ein.Sie können eine Liste zulässiger IP-Adressen erstellen. Geben Sie für eine einzelne IP-Adresse dieselbe IP-Adresse in beide Felder ein.

Sie können auch eine

.csvDatei mit diesen Informationen importieren.

Bedingter Zugriff

Bedingter Zugriff für diese VPN-Verbindung: Aktiviert den Gerätekonformitätsfluss vom Client. Wenn diese Option aktiviert ist, kommuniziert der VPN-Client mit Microsoft Entra ID, um ein Zertifikat für die Authentifizierung zu erhalten. Das VPN sollte für die Verwendung der Zertifikatauthentifizierung eingerichtet werden, und der VPN-Server muss dem von Microsoft Entra ID zurückgegebenen Server vertrauen.

Einmaliges Anmelden (Single Sign-On, SSO) mit alternativem Zertifikat: Verwenden Sie für die Gerätekonformität ein anderes Zertifikat als das VPN-Authentifizierungszertifikat für die Kerberos-Authentifizierung. Geben Sie das Zertifikat mit den folgenden Einstellungen ein:

- Name: Name für die erweiterte Schlüsselverwendung (EKU)

- Objektbezeichner: Objektbezeichner für EKU

- Ausstellerhash: Fingerabdruck für SSO-Zertifikat

DNS-Einstellungen

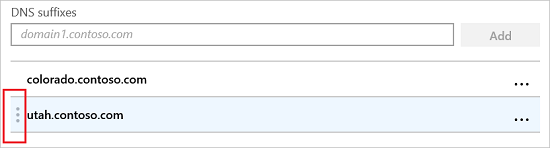

Dns-Suffixsuchliste: Geben Sie in DNS-Suffixe ein DNS-Suffix ein, und fügen Sie hinzu. Sie können viele Suffixe hinzufügen.

Wenn Sie DNS-Suffixe verwenden, können Sie nach einer Netzwerkressource suchen, die den Kurznamen anstelle des vollqualifizierten Domänennamens (Fully Qualified Domain Name, FQDN) verwendet. Wenn Sie mit dem Kurznamen suchen, wird das Suffix automatisch vom DNS-Server bestimmt. Ist z. B

utah.contoso.com. in der DNS-Suffixliste. Sie pingenDEV-comp. In diesem Szenario wird in aufgelöstDEV-comp.utah.contoso.com.DNS-Suffixe werden in der aufgeführten Reihenfolge aufgelöst, und die Reihenfolge kann geändert werden. Beispielsweise

colorado.contoso.combefinden sich undutah.contoso.comin der DNS-Suffixliste, und beide verfügen über eine Ressource namensDEV-comp. Dacolorado.contoso.coman erster Stelle in der Liste steht, wird sie alsDEV-comp.colorado.contoso.comaufgelöst.Um die Reihenfolge zu ändern, wählen Sie die Punkte links neben dem DNS-Suffix aus, und ziehen Sie dann das Suffix nach oben:

Regeln für die Richtlinientabelle für die Namensauflösungsrichtlinie (Name Resolution Policy Table, NRPT): Regeln für die Namensauflösungsrichtlinientabelle (Name Resolution Policy Table, NRPT) definieren, wie DNS Namen auflöst, wenn eine Verbindung mit dem VPN hergestellt wird. Nachdem die VPN-Verbindung hergestellt wurde, wählen Sie aus, welche DNS-Server von der VPN-Verbindung verwendet werden.

Sie können Regeln hinzufügen, die die Domäne, den DNS-Server, den Proxy und andere Details enthalten. Diese Regeln lösen die domäne auf, die Sie eingeben. Die VPN-Verbindung verwendet diese Regeln, wenn Benutzer eine Verbindung mit den von Ihnen eingegebenen Domänen herstellen.

Wählen Sie Hinzufügen aus, um eine neue Regel hinzuzufügen. Geben Sie für jeden Server Folgendes ein:

-

Domäne: Geben Sie den vollqualifizierten Domänennamen (FQDN) oder ein DNS-Suffix ein, um die Regel anzuwenden. Sie können auch einen Punkt (.) am Anfang für ein DNS-Suffix eingeben. Geben Sie z. B. oder ein

contoso.com.allcontososubdomains.com. -

DNS-Server: Geben Sie die IP-Adresse oder den DNS-Server ein, der die Domäne auflöst. Geben Sie z. B. oder ein

10.0.0.3vpn.contoso.com. -

Proxy: Geben Sie den Webproxyserver ein, der die Domäne auflöst. Geben Sie beispielsweise

http://proxy.comein. -

Automatische Verbindung: Bei Aktiviert stellt das Gerät automatisch eine Verbindung mit dem VPN her, wenn ein Gerät eine Verbindung mit einer Domäne herstellt, die Sie eingeben, z

contoso.com. B. . Wenn Nicht konfiguriert (Standard) wird das Gerät nicht automatisch mit dem VPN verbunden. - Persistent: Wenn aktiviert festgelegt ist, verbleibt die Regel in der Tabelle der Namensauflösungsrichtlinie (NAME RESOLUTION Policy, NRPT), bis die Regel manuell vom Gerät entfernt wird, auch nachdem die VPN-Verbindung getrennt wurde. Bei Festlegung auf Nicht konfiguriert (Standard) werden NRPT-Regeln im VPN-Profil vom Gerät entfernt, wenn die VPN-Verbindung getrennt wird.

-

Domäne: Geben Sie den vollqualifizierten Domänennamen (FQDN) oder ein DNS-Suffix ein, um die Regel anzuwenden. Sie können auch einen Punkt (.) am Anfang für ein DNS-Suffix eingeben. Geben Sie z. B. oder ein

Proxy

-

Automatisches Konfigurationsskript: Verwenden Sie eine Datei, um den Proxyserver zu konfigurieren. Geben Sie die Proxyserver-URL ein, die die Konfigurationsdatei enthält. Geben Sie beispielsweise

http://proxy.contoso.com/pacein. -

Adresse: Geben Sie die IP-Adresse oder den vollqualifizierten Hostnamen des Proxyservers ein. Geben Sie z. B. oder ein

10.0.0.3vpn.contoso.com. -

Portnummer: Geben Sie die Portnummer ein, die von Ihrem Proxyserver verwendet wird. Geben Sie beispielsweise

8080ein. - Proxy für lokale Adressen umgehen: Diese Einstellung gilt, wenn Ihr VPN-Server einen Proxyserver für die Verbindung erfordert. Wenn Sie keinen Proxyserver für lokale Adressen verwenden möchten, wählen Sie Aktivieren aus.

Split Tunneling

- Geteiltes Tunneling: Aktivieren oder Deaktivieren , damit Geräte je nach Datenverkehr entscheiden können, welche Verbindung verwendet werden soll. Beispielsweise verwendet ein Benutzer in einem Hotel die VPN-Verbindung, um auf Arbeitsdateien zuzugreifen, aber das Standardnetzwerk des Hotels für das regelmäßige Webbrowsen.

- Aufteilen von Tunnelrouten für diese VPN-Verbindung: Fügen Sie optionale Routen für VPN-Drittanbieter hinzu. Geben Sie ein Zielpräfix und eine Präfixgröße für jede Verbindung ein.

Erkennung vertrauenswürdiger Netzwerke

DNS-Suffixe für vertrauenswürdige Netzwerke: Wenn Benutzer bereits mit einem vertrauenswürdigen Netzwerk verbunden sind, können Sie verhindern, dass Geräte automatisch eine Verbindung mit anderen VPN-Verbindungen herstellen.

Geben Sie unter DNS-Suffixe ein DNS-Suffix ein, dem Sie vertrauen möchten, z. B. contoso.com, und wählen Sie Hinzufügen aus. Sie können beliebig viele Suffixe hinzufügen.

Wenn ein Benutzer mit einem DNS-Suffix in der Liste verbunden ist, stellt der Benutzer nicht automatisch eine Verbindung mit einer anderen VPN-Verbindung her. Der Benutzer verwendet weiterhin die vertrauenswürdige Liste der DNS-Suffixe, die Sie eingeben. Das vertrauenswürdige Netzwerk wird weiterhin verwendet, auch wenn autotriggers festgelegt sind.

Wenn der Benutzer beispielsweise bereits mit einem vertrauenswürdigen DNS-Suffix verbunden ist, werden die folgenden automatischen Trigger ignoriert. Insbesondere brechen die DNS-Suffixe in der Liste alle anderen automatischen Verbindungstrigger ab, einschließlich:

- Immer aktiviert

- App-basierter Trigger

- DNS-Autotrigger

Nächste Schritte

Das Profil wird erstellt, wird aber möglicherweise noch nicht ausgeführt. Denken Sie daran, dass Sie das Profil zuweisen und seinen Status überwachen.

Konfigurieren Sie VPN-Einstellungen auf Android-, iOS-/iPadOS- und macOS-Geräten .