Microsoft Information Protection (MIP) SDK: Setup und Konfiguration

Der Schnellstart und die Tutorial-Artikel befassen sich mit dem Erstellen von Anwendungen, die die MIP SDK-Bibliotheken und -APIs nutzen. In diesem Artikel wird gezeigt, wie Sie Ihr Microsoft 365-Abonnement und Ihre Clientarbeitsstation in Vorbereitung auf die Verwendung des SDK einrichten und konfigurieren.

Voraussetzungen

Lesen Sie unbedingt die folgenden Themen, bevor Sie beginnen:

- Microsoft Purview-Complianceportal

- Was ist Azure Information Protection?

- Wie funktioniert der Schutz in Azure Information Protection?

Wichtig

Sie müssen Benutzer*innen um ihre Einwilligung bitten, bevor Sie die automatische Protokollierung aktivieren, um den Datenschutz einzuhalten. Das folgende Beispiel ist eine Standardnachricht, die Microsoft zur Benachrichtigung über die Protokollierung verwendet:

Durch Aktivieren der Fehler- und Leistungsprotokollierung stimmen Sie dem Senden von Fehler- und Leistungsdaten an Microsoft zu. Microsoft erfasst Fehler- und Leistungsdaten über das Internet („Daten“). Microsoft verwendet diese Daten, um die Qualität, Sicherheit und Integrität von Microsoft-Produkten und -Diensten sicherzustellen und zu verbessern. Beispielsweise analysieren wir die Leistung und Zuverlässigkeit wie die von Ihnen verwendeten Features, deren Reaktionsschnelligkeit, die Geräteleistung, Interaktionen mit der Benutzeroberfläche und etwaige Probleme, die bei der Nutzung des Produkts auftreten. Zu den Daten gehören auch Informationen zur Konfiguration Ihrer Software, z. B. der Software, die zurzeit ausgeführt wird, und die IP-Adresse.

Registrieren für ein Office 365-Abonnement

Viele der SDK-Beispiele erfordern Zugriff auf ein Office 365-Abonnement. Wenn dies noch nicht geschehen ist, registrieren Sie sich unbedingt für einen der folgenden Abonnementtypen:

| Name | Services |

|---|---|

| Office 365 Enterprise E3-Testversion (kostenlose 30-Tage-Testversion) | https://go.microsoft.com/fwlink/p/?LinkID=403802 |

| Office 365 Enterprise E3 oder E5 | https://www.microsoft.com/microsoft-365/enterprise/office-365-e3 |

| Enterprise Mobility and Security E3 oder E5 | https://www.microsoft.com/security |

| Azure Information Protection Premium P1 oder P2 | Microsoft 365 Lizenzierungsleitfaden für Sicherheit und Compliance |

| Microsoft 365 E3, E5 oder F1 | https://www.microsoft.com/microsoft-365/enterprise/microsoft365-plans-and-pricing |

Konfigurieren von Vertraulichkeitsbezeichnungen

Wenn Sie zurzeit Azure Information Protection verwenden, müssen Sie Ihre Bezeichnungen zum Office 365 Security & Compliance Center migrieren. Weitere Informationen zum Prozess finden Sie unter Migrieren von Azure Information Protection-Bezeichnungen zum Office 365 Security & Compliance Center.

Konfigurieren Ihrer Clientarbeitsstation

Führen Sie jetzt die folgenden Schritte aus, um sicherzustellen, dass Ihr Clientcomputer ordnungsgemäß eingerichtet und konfiguriert ist.

Wenn Sie eine Windows 10-Arbeitsstation verwenden:

Aktualisieren Sie Ihren Computer mithilfe von Windows Update auf Windows 10 Fall Creators Update, Version 1709 oder höher. So überprüfen Sie Ihre aktuelle Version

- Klicken Sie links unten auf das Windows-Symbol.

- Geben Sie „PC-Infos“ ein, und drücken Sie die EINGABETASTE.

- Scrollen Sie nach unten bis zu Windows-Spezifikationen, und sehen Sie unter Version nach.

Wenn Sie eine Windows 11- oder Windows 10-Arbeitsstation verwenden:

Stellen Sie sicher, dass der „Entwicklermodus“ auf Ihrer Arbeitsstation aktiviert ist:

- Klicken Sie links unten auf das Windows-Symbol.

- Geben Sie „Entwicklerfeatures verwenden“ ein, und drücken Sie die EINGABETASTE, wenn das Element Entwicklerfeatures verwenden angezeigt wird.

- Wählen Sie im Dialogfeld Einstellungen auf der Registerkarte Für Entwickler unter „Entwicklerfeatures verwenden“ die Option Entwicklermodus aus.

- Schließen Sie das Dialogfeld Einstellungen.

Installieren Sie Visual Studio 2019 mit den folgenden Workloads und optionalen Komponenten:

Windows-Workload Entwicklung für Universelle Windows-Plattform sowie die folgenden optionalen Komponenten:

- C++-Tools für Universelle Windows-Plattform

- Windows 10 SDK 10.0.16299.0 SDK oder höher, wenn es nicht standardmäßig enthalten ist

Windows-Workload Desktopentwicklung mit C++ sowie die folgenden optionalen Komponenten:

- Windows 10 SDK 10.0.16299.0 SDK oder höher, wenn es nicht standardmäßig enthalten ist

Installieren Sie das PowerShell-Modul „ADAL.PS“:

Da zum Installieren von Modulen Administratorrechte erforderlich sind müssen Sie zuerst einen der folgenden Schritte ausführen:

- Melden Sie sich an Ihrem Computer mit einem Konto an, das Administratorrechte hat.

- Führen Sie die Windows PowerShell-Sitzung mit erhöhten Rechten („Als Administrator ausführen“) aus.

Führen Sie dann das Cmdlet

install-module -name adal.psaus:PS C:\WINDOWS\system32> install-module -name adal.ps Untrusted repository You are installing the modules from an untrusted repository. If you trust this repository, change its InstallationPolicy value by running the Set-PSRepository cmdlet. Are you sure you want to install the modules from 'PSGallery'? [Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "N"): A PS C:\WINDOWS\system32>

Laden Sie Dateien herunter:

Das MIP SDK wird auf den folgenden Plattformen unterstützt. Für jede unterstützte Plattform und Sprache gibt es separate Downloads:

Betriebssystem Versionen Downloads Hinweise Ubuntu 20.04 C++ tar.gz

Java (Vorschau) tar.gz

.NET CoreUbuntu 22.04 C++ tar.gz

Java (Vorschau) tar.gz

.NET CoreUbuntu 24.04 C++ tar.gz

Java (Vorschau) tar.gz

.NET CoreRedHat Enterprise Linux 8 und 9 C++ tar.gz Debian 10 und 11 C++ tar.gz macOS Alle unterstützten Versionen C++ .zip Für die Xcode-Entwicklung ist Version 13 oder höher erforderlich. Windows Alle unterstützten Versionen, 32/64 Bit C++

C++/.NET NuGet

Java (Vorschau) .zipAndroid 9.0 und höher C++ .zip Nur Protection SDK und Policy SDK. iOS Alle unterstützten Versionen C++ .zip Nur Protection SDK und Policy SDK. TAR.GZ- oder ZIP-Downloads

TAR.GZ- und ZIP-Downloads enthalten komprimierte Dateien – jeweils eine für jede API. Die komprimierten Dateien sind wie folgt benannt. Dabei entspricht <API> =

file,protectionoderupeund <OS> der Plattform:mip_sdk_<API>_<OS>_1.0.0.0.zip (or .tar.gz). Beispielsweise wäre die Datei für die Binärdateien und Header des Protection SDK unter Debian:mip_sdk_protection_debian9_1.0.0.0.tar.gz. Jede enthaltene TAR.GZ- oder ZIP-Datei ist in drei Verzeichnisse aufgeteilt:- Bins: Die kompilierten Binärdateien für jede Plattformarchitektur (sofern zutreffend).

- Include: Headerdateien (C++).

- Samples: Quellcode für Beispielanwendungen.

NuGet-Pakete

Wenn Sie in Visual Studio entwickeln, kann das SDK auch über die NuGet-Paket-Manager-Konsole installiert werden:

Install-Package Microsoft.InformationProtection.File Install-Package Microsoft.InformationProtection.Policy Install-Package Microsoft.InformationProtection.ProtectionWenn Sie das NuGet-Paket nicht verwenden, fügen Sie der Umgebungsvariable „PATH“ die Pfade der SDK-Binärdateien hinzu. Die Variable „PATH“ ermöglicht es, dass die abhängigen Binärdateien (DLLs) zur Laufzeit von Clientanwendungen gefunden werden (OPTIONAL):

Wenn Sie eine Windows 11- oder Windows 10-Arbeitsstation verwenden:

Klicken Sie links unten auf das Windows-Symbol.

Geben Sie „Path“ ein, und drücken Sie die EINGABETASTE, wenn das Element Systemumgebungsvariablen bearbeiten angezeigt wird.

Klicken Sie im Dialogfeld Systemeigenschaften auf Umgebungsvariablen.

Klicken Sie im Dialogfeld Umgebungsvariablen auf die Zeile Pfad der Variable unter Benutzervariablen für <Benutzer>. Klicken Sie dann auf Bearbeiten.

Klicken Sie im Dialogfeld Umgebungsvariable bearbeiten auf Neu. Dadurch wird eine neue bearbeitbare Zeile erstellt. Fügen Sie unter Verwendung des vollständigen Pfads zu jedem der Unterverzeichnisse

file\bins\debug\amd64,protection\bins\debug\amd64undupe\bins\debug\amd64eine neue Zeile für jedes Unterverzeichnis hinzu. Die SDK-Verzeichnisse werden im Format<API>\bins\<target>\<platform>gespeichert, wobei Folgendes gilt:- <API> =

file,protection,upe - <target> =

debug,release - <platform> =

amd64(x64),x86usw.

- <API> =

Wenn Sie die Aktualisierung der Variable Path abgeschlossen haben, klicken Sie auf OK. Wenn wieder das Dialogfeld Umgebungsvariablen angezeigt wird, klicken Sie auf OK.

Herunterladen von SDK-Beispielen von GitHub (OPTIONAL):

- Wenn Sie noch kein Profil besitzen, erstellen Sie zuerst ein GitHub-Profil.

- Installieren Sie dann die neueste Version der Git-Clienttools von Software Freedom Conservancy (Git Bash)

- Laden Sie mit Git Bash die für Sie interessanten Beispiele herunter:

- Verwenden Sie die folgende Abfrage, um die Repositorys anzuzeigen: https://github.com/Azure-Samples?utf8=%E2%9C%93& q=MipSdk.

- Verwenden Sie

git clone https://github.com/azure-samples/<repo-name>mit Git Bash, um die einzelnen Beispielrepositorys herunterzuladen.

Registrieren einer Client-Anwendung bei Microsoft Entra ID

Bei der Bereitstellung des Microsoft 365-Abonnements wird ein zugeordneter Azure AD-Mandant (Azure Active Directory) erstellt. Der Azure AD-Mandant stellt Identitäts- und Zugriffsverwaltung für Benutzerkonten und Anwendungskonten in Microsoft 365 bereit. Anwendungen, die Zugriff auf geschützte APIs (z. B. MIP-APIs) erfordern, benötigen ein Anwendungskonto.

Konten werden für die Authentifizierung und Autorisierung zur Laufzeit durch einen Sicherheitsprinzipal dargestellt, der aus den Identitätsinformationen des Kontos abgeleitet wird. Sicherheitsprinzipale, die ein Anwendungskonto darstellen, werden als Dienstprinzipal bezeichnet.

So registrieren Sie ein Anwendungskonto in Azure AD zur Verwendung bei den Schnellstarts und MIP SDK-Beispielen:

Wichtig

Für den Zugriff auf die Azure AD-Mandantenverwaltung für die Kontoerstellung müssen Sie sich beim Azure-Portal mit einem Benutzerkonto anmelden, das ein Mitglied der Rolle „Besitzer“ für das Abonnement ist. Je nach der Konfiguration Ihres Mandanten müssen Sie möglicherweise auch Mitglied der Verzeichnisrolle „Globaler Administrator“ sein, um eine Anwendung registrieren zu können. Es wird empfohlen, Tests mit einem eingeschränkten Konto auszuführen. Stellen Sie sicher, dass das Konto nur Zugriffsrechte für die erforderlichen SCC-Endpunkte hat. Kennwörter in Klartext, die über die Befehlszeile übergeben werden, können von Protokollierungssystemen erfasst werden.

Führen Sie die Schritte im Abschnitt Registrieren einer Anwendung bei Azure AD, Registrieren einer neuen Anwendung aus. Verwenden Sie zu Testzwecken die folgenden Werte für die angegebenen Eigenschaften, während Sie die Schritte des Leitfadens durchlaufen:

- Unterstützte Kontotypen: Wählen Sie „Nur Konten in diesem Organisationsverzeichnis“ aus.

- Umleitungs-URI: Legen Sie den Typ des Umleitungs-URI auf „Öffentlicher Client (Mobilgerät & Desktop)“ fest. Wenn Ihre Anwendung die Microsoft-Authentifizierungsbibliothek (MSAL) nutzt, verwenden Sie

http://localhost. Verwenden Sie andernfalls eine Angabe im Format<app-name>://authorize.

Wenn Sie damit fertig sind, wird wieder die Seite Registrierte App für Ihre neue Anwendungsregistrierung angezeigt. Kopieren Sie die GUID, und speichern Sie sie im Feld Anwendungs-ID (Client), da Sie sie für die Schnellstarts benötigen.

Klicken Sie dann auf API-Berechtigungen, um die APIs und Berechtigungen hinzuzufügen, auf die der Client zugreifen muss. Klicken Sie auf Berechtigung hinzufügen, um das Blatt „API-Berechtigungen anfordern“ zu öffnen.

Fügen Sie jetzt die MIP-APIs und Berechtigungen hinzu, die die Anwendung zur Laufzeit benötigt:

- Klicken Sie auf der Seite API auswählen auf Azure Rights Management Services.

- Klicken Sie auf der API-Seite Azure Rights Management Services auf Delegierte Berechtigungen.

- Aktivieren Sie im Abschnitt Berechtigungen auswählen die Berechtigung user_impersonation. Dadurch kann die Anwendung im Namen von Benutzer*innen geschützte Inhalte erstellen und darauf zugreifen.

- Klicken Sie zum Speichern auf Berechtigungen hinzufügen.

Wiederholen Sie Schritt 4. Wenn die Seite API auswählen angezeigt wird, müssen Sie dieses Mal jedoch nach der API suchen.

- Klicken Sie auf der Seite API auswählen auf Von meiner Organisation verwendete APIs, geben Sie im Suchfeld den Text Microsoft Information Protection-Synchronisierungsdienst ein, und wählen Sie diesen Dienst aus.

- Klicken Sie auf der API-Seite Microsoft Information Protection-Synchronisierungsdienst auf Delegierte Berechtigungen.

- Erweitern Sie den Knoten UnifiedPolicy, und aktivieren Sie UnifiedPolicy.User.Read.

- Klicken Sie zum Speichern auf Berechtigungen hinzufügen.

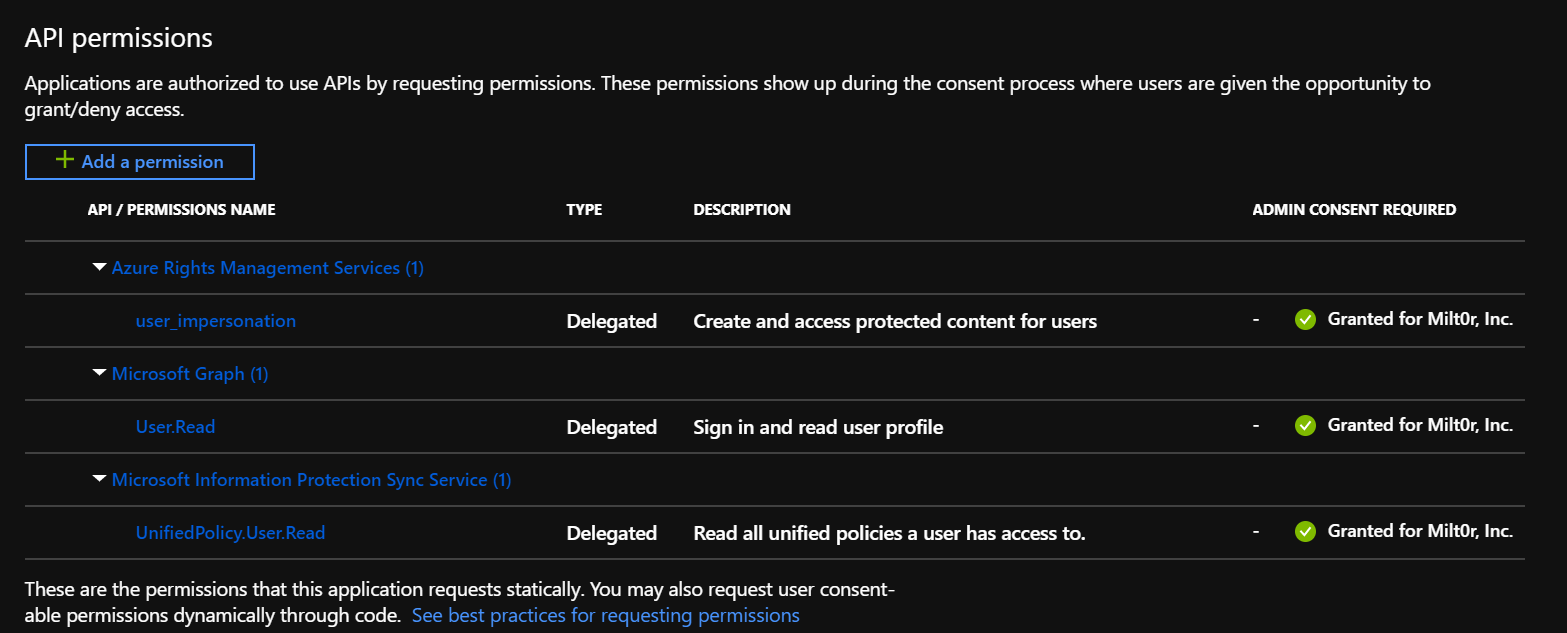

Wenn wieder die Seite API-Berechtigungen angezeigt wird, klicken Sie auf Administratorzustimmung für „{Mandantenname}“ erteilen und dann auf Ja. Mit diesem Schritt wird der Anwendung, die diese Registrierung nutzt, die Vorabeinwilligung für den Zugriff auf die APIs mit den angegebenen Berechtigungen erteilt. Wenn Sie sich als globaler Administrator angemeldet haben, wird die Einwilligung für alle Benutzer*innen im Mandanten aufgezeichnet, die die Anwendung ausführen. Andernfalls gilt sie nur für Ihr Benutzerkonto.

Wenn Sie damit fertig sind, sollten die Anwendungsregistrierung und die API-Berechtigungen ähnlich wie in den folgenden Beispielen aussehen:

Weitere Informationen zum Hinzufügen von APIs und Berechtigungen zu einer Registrierung finden Sie unter Konfigurieren einer Clientanwendung für den Zugriff auf Web-APIs. Hier finden Sie Informationen zum Hinzufügen der APIs und Berechtigungen, die von einer Clientanwendung benötigt werden.

Anfordern einer Integrationsvereinbarung für Information Protection (Information Protection Integration Agreement, IPIA)

Bevor Sie eine mit MIP entwickelte Anwendung für die Öffentlichkeit freigeben können, müssen Sie eine formelle Vereinbarung mit Microsoft beantragen und abschließen.

Hinweis

Diese Vereinbarung ist bei Anwendungen, die nur für die interne Nutzung vorgesehen sind, nicht erforderlich.

Beantragen Sie Ihre IPIA, indem Sie eine E-Mail mit folgenden Informationen an IPIA@microsoft.com senden:

Betreff: IPIA-Antrag für Name des Unternehmens

Geben Sie im E-Mail-Text folgende Informationen ein:

- Anwendungs- und Produktname

- Vor- und Nachname des Antragstellers

- E-Mail-Adresse des Antragstellers

Nach Eingang Ihres IPIA-Antrags senden wir Ihnen ein Formular (als Word-Dokument). Prüfen Sie die Geschäftsbedingungen der IPIA, und senden Sie das Formular mit folgenden Informationen an IPIA@microsoft.com zurück:

- Offizieller Name des Unternehmens

- Bundesstaat/Provinz (USA/Kanada) oder Gründungs-/Sitzland

- URL des Unternehmens

- E-Mail-Adresse der Kontaktperson

- Weitere Unternehmensadressen (optional)

- Name der Unternehmensanwendung

- Kurze Beschreibung der Anwendung

- Azure-Mandanten-ID

- App-ID für die Anwendung

- Unternehmenskontakte, E-Mail-Adressen und Telefonnummern zur Kommunikation in kritischen Situationen

Nach Erhalt Ihres Formulars senden wir Ihnen den Link zur endgültigen IPIA zur digitalen Unterzeichnung. Wenn Sie das Formular unterzeichnet haben, wird es vom zuständigen Microsoft-Vertreter ebenfalls unterzeichnet, womit die Vereinbarung abgeschlossen ist.

Haben Sie bereits eine IPIA unterzeichnet?

Wenn Sie bereits eine unterzeichnete IPIA haben und eine neue App-ID für eine zu veröffentlichende Anwendung hinzufügen möchten, senden Sie eine E-Mail mit folgenden Informationen an IPIA@microsoft.com:

- Name der Unternehmensanwendung

- Kurze Beschreibung der Anwendung

- Azure-Mandanten-ID (auch wenn diese mit der vorherigen identisch ist)

- App-ID für die Anwendung

- Unternehmenskontakte, E-Mail-Adressen und Telefonnummern zur Kommunikation in kritischen Situationen

Nach dem Senden der E-Mail kann es bis zu 72 Stunden dauern, bis der Empfang bestätigt wird.

Bereitstellen der richtigen Runtime für Ihre Anwendung

Hinweis

Dieser Schritt ist nur erforderlich, wenn die Anwendung auf einem Computer ohne Visual Studio bereitgestellt wird oder wenn die Visual Studio-Installation keine Visual C++-Runtimekomponenten enthält.

Für Anwendungen, die mit dem MIP SDK erstellt werden, muss die Runtime Visual C++ 2015 oder Visual C++ 2017 installiert werden.

- Microsoft Visual C++ 2015 Redistributable Update 3

- Microsoft Visual C++ Redistributable für Visual Studio 2017

Diese funktionieren nur, wenn die Anwendung als „Release“ erstellt wurde. Wenn die Anwendung als „Debug“ erstellt wurde, müssen die Debug-DLLs der Visual C++-Runtime in der Anwendung enthalten oder auf dem Computer installiert sein.

Nächste Schritte

- C++-Entwickler*innen

- Lesen Sie unbedingt die Konzepte zu Observer, bevor Sie mit dem Abschnitt „Schnellstart“ beginnen, um sich über das asynchrone Verhalten der C++-APIs zu informieren.

- Wenn Sie sich dann in die Verwendung des SDKs einarbeiten möchten, beginnen Sie mit dem Schnellstart: Initialisieren von Clientanwendungen (C++).

- C#-Entwickler*innen: Wenn Sie sich in die Verwendung des SDK einarbeiten möchten, beginnen Sie mit dem Schnellstart: Initialisieren von Clientanwendungen (C#).