Administration Pack

von Walter Oliver

Einführung

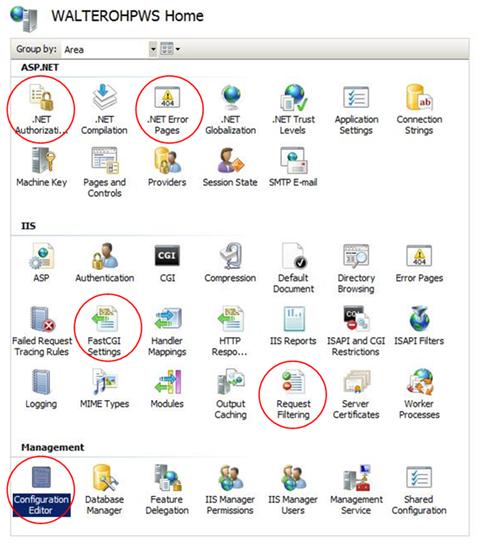

Das Administration Pack bietet Hostern und ihren Kunden eine Reihe von IIS-Manager-Modulen, die ihnen dabei helfen, folgendes zu erledigen:

- Bearbeiten von Serverkonfigurationseinstellungen (nur Administratoren).

- Verwalten von FastCGI-Einstellungen.

- Verwalten ASP.NET Autorisierung.

- Verwalten von benutzerdefinierten Fehlern.

- Bearbeiten von HTTP-Anforderungsfilterregeln.

Der Zweck dieses Artikels besteht darin, Hostern die Informationen bereitzustellen, die sie benötigen, um zu erfahren, wie Sie das Administration Pack in Hostingumgebungen bereitstellen. Die folgende Abbildung hebt die neuen Modulsymbole hervor, die im IIS-Manager nach der Installation des Administration Packs gefunden wurden.

Bereitstellen von Administration Pack

Wenn Sie das Administration Pack in freigegebenen Hostingumgebungen bereitstellen, <Link zum Artikel Konfiguration für freigegebenes Hosting>, muss es auf jedem Webserver in der Farm installiert sein. Bei verwendung vordefinierter Images sollte das Administration Pack Teil des Images sein, das zum Erstellen der Farmserver verwendet wird. Befolgen Sie die in diesem Artikel beschriebenen Anweisungen, um das Administration Pack herunterzuladen und zu installieren.

Informationen zum Administration Pack

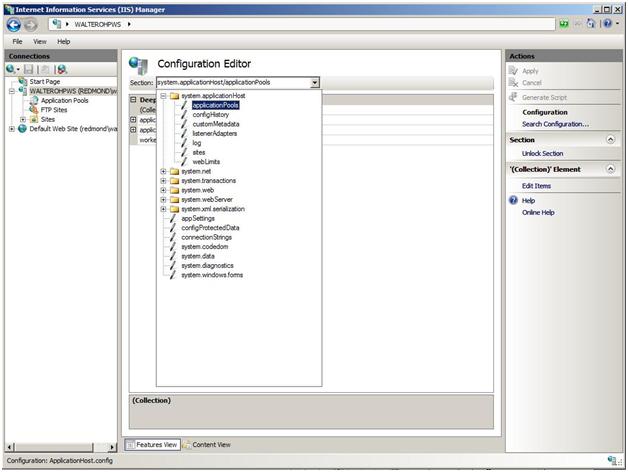

Configuration Editor

Mit dem Konfigurations-Editor-Modul können Sie Ihre Konfigurationsdateien verwalten. Dieses Tool ist nur für Serveradministratoren verfügbar. Sie können alle Abschnitte, Attribute, Elemente oder Sammlungen in Ihrer Konfigurationsdatei bearbeiten, einschließlich IIS-Konfigurationseinstellungen wie system.webServer oder ASP.NET Einstellungen wie "system.web". Zusätzlich zum Bearbeiten dieser Werte können Sie sie sperren und entsperren. Mit dem Konfigurations-Editor können Sie auch Skripts basierend auf den von Ihnen ausgeführten Aktionen generieren und die Datei durchsuchen, um zu sehen, wo Werte verwendet werden.

Wenn Sie Werte für eine Einstellung eingeben, überprüft der Konfigurations-Editor den Datentyp, um sicherzustellen, dass er kompatibel ist. Bei bestimmten Wertoptionen wie Boolean (True/False) oder Enumerationen wird ein Kombinationsfeld verwendet, um nur die verfügbaren Optionen darzustellen. Mit dem Konfigurations-Editor können Sie auch Skripts basierend auf den von Ihnen ausgeführten Aktionen generieren und die Datei durchsuchen, um zu sehen, wo Werte verwendet werden. Der folgende Videolink <: https://blogs.msdn.com/carlosag/archive/2008/03/31/IISAdminPackConfigurationEditor.aspx> Enthält Demonstrationen der verschiedenen Features des Konfigurations-Editors:

- Schemagesteuert – Der Konfigurations-Editor wird vollständig durch das Konfigurationsschema gesteuert, das sich in \windows\system32\inetsrv\config\schema befindet. Dies bedeutet, dass sie, wenn Sie das Konfigurationssystem erweitern, das Ihre Abschnitte erstellt, für die Verwaltung im Konfigurations-Editor verfügbar ist. Es ist nicht erforderlich, eine zusätzliche Benutzeroberfläche für diese Abschnitte zu erstellen.

- Zusätzliche Informationen – Der Konfigurations-Editor macht Informationen verfügbar, z. B. den Speicherort, an dem der Abschnitt verwendet wird, wobei ein bestimmtes Element in einer Sammlung geerbt wird usw.

- Skriptgenerierung – Mit dem Konfigurations-Editor können Sie Änderungen vornehmen und den Code generieren, um Aufgaben zu automatisieren. Der Konfigurations-Editor generiert verwalteten Code mithilfe von Microsoft.Web.Administration, JavaScript mithilfe von AHADMIN oder der Befehlszeile mithilfe des Tools AppCmd.exe.

- Suche – Mit dem Konfigurations-Editor können Sie schnell bereichsbezogene Suchvorgänge des Konfigurationssystems für alle Abschnitte ausführen und dort, wo sie verwendet werden. Dies macht es nützlich, ein größeres Bild des Servers anzuzeigen, um Konfigurationssperrverletzungen und für viele andere Suchfunktionen zu verhindern.

- Sperren – Mit dem Konfigurations-Editor können Sie die Sperre vorab ausführen, z. B. das Sperren bestimmter Attribute, sodass sie nicht an tieferen Speicherorten verwendet werden können, einzelne Elemente in einer Auflistung sperren oder einen gesamten Abschnitt sperren können.

Verwenden von Configuration Editor

Skriptgenerierung

Dieser Artikellink<: https://www.iis.net/learn/manage/managing-your-configuration-settings/using-configuration-editor-generate-scripts> Erläutert, wie Sie den Konfigurations-Editor nutzen, um Skripts zu generieren, um Konfigurationsaufgaben zu automatisieren. Es werden drei Skripttypen unterstützt: C#, Jscript und das AppCmd.exe Tool.

Konfigurationssammlungen

Einige IIS-Konfigurationseinstellungen werden in Form einer Sammlung bereitgestellt. Dieser Artikellink<: https://www.iis.net/learn/manage/managing-your-configuration-settings/editing-collections-with-configuration-editor> Erläutert, wie Sie die Sammlung von Ausgabezwischenspeicherungsprofilen bearbeiten. Dieser Artikellink<: https://www.iis.net/learn/manage/managing-your-configuration-settings/editing-collections-using-configuration-editor-complex-sections> Zeigt, wie Sie eine neue Anforderungsablaufverfolgungsregel für eine .aspx Anforderung hinzufügen, die einen Statuscode von 401 zurückgibt oder mehr als eine Minute dauert, um zu antworten, oder diesen Statuscode zurückgibt und nach einer Minute antwortet.

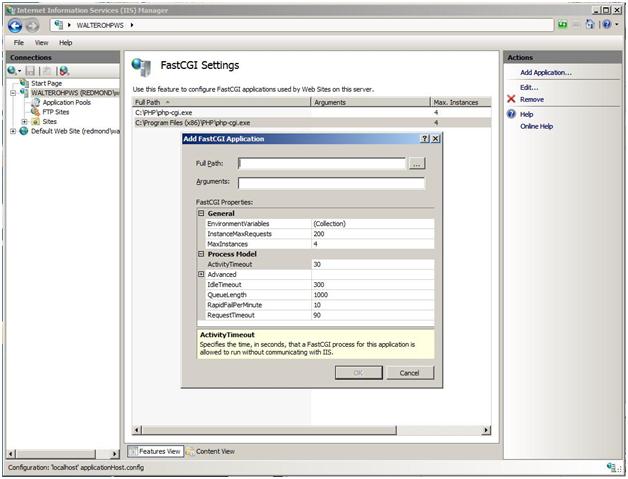

FastCGI-Einstellungen

Mit dem FastCGI-Modul können Sie FastCGI-Einstellungen konfigurieren, die von Websites auf dem Server verwendet werden. Er ermöglicht es dem Benutzer, FastCGI-Anwendungen hinzuzufügen und zu entfernen und diese Einstellungen zu ändern. Die folgende Abbildung zeigt das Dialogfeld "FastCGI-Anwendung hinzufügen".

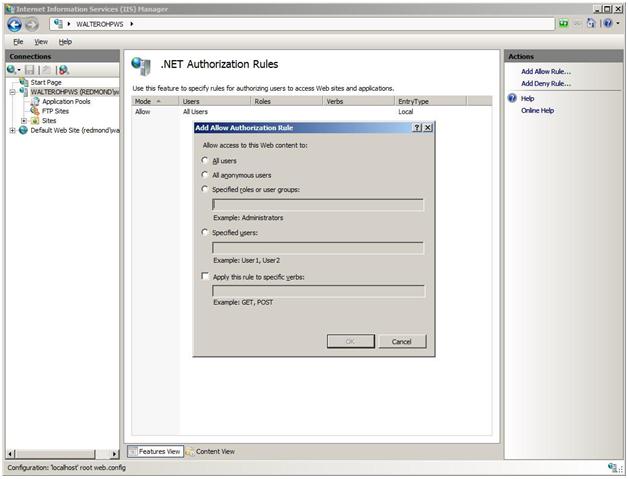

Modul .NET-Autorisierungsregeln

Das Modul .NET-Autorisierungsregeln ist eines von zwei ASP.NET Modulen im Administration Pack. Mithilfe dieses Moduls kann der Websiteadministrator Regeln für die Autorisierung von Benutzern für den Zugriff auf Websites und Anwendungen angeben. Insbesondere stellt das Modul .NET-Autorisierungsregeln eine grafische Benutzeroberfläche zum Erstellen von Allow- und Deny-Regeln bereit, um den Benutzerzugriff auf Webinhalte zu verwalten. Die folgende Abbildung zeigt das Dialogfeld "Autorisierungsregel hinzufügen".

Anweisungen zum Sperren ASP.NET Autorisierungsregeln finden Sie unter diesem Leitfadenlink<: https://msdn.microsoft.com/library/ms178693.aspx>.

Dieser Artikellink<: https://learn.iis.net/page.aspx/142/understanding-iis-7-url-authorization/#Differences> erläutert die Unterschiede zwischen ASP.NET URL-Autorisierung und IIS-URL-Autorisierung.

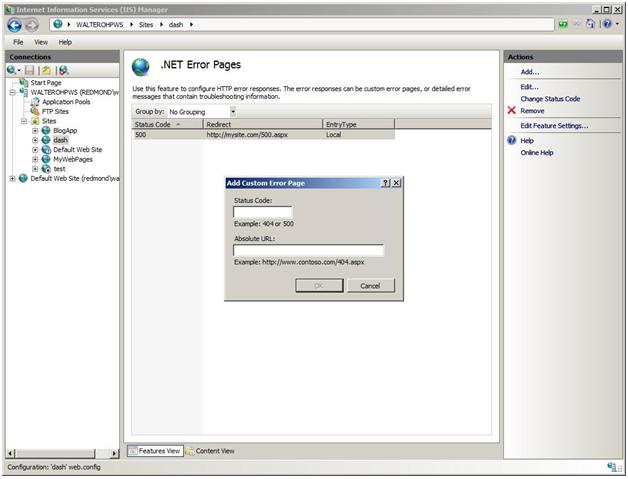

.NET-Fehlerseiten

Die .NET-Fehlerseiten bieten eine grafische Benutzeroberfläche zum Konfigurieren von HTTP-Fehlerantworten. Sie aktivieren die Konfiguration von benutzerdefinierten Fehlerseiten und Standardeinstellungen. Die folgende Abbildung zeigt das Dialogfeld "Benutzerdefinierte Fehlerseite hinzufügen".

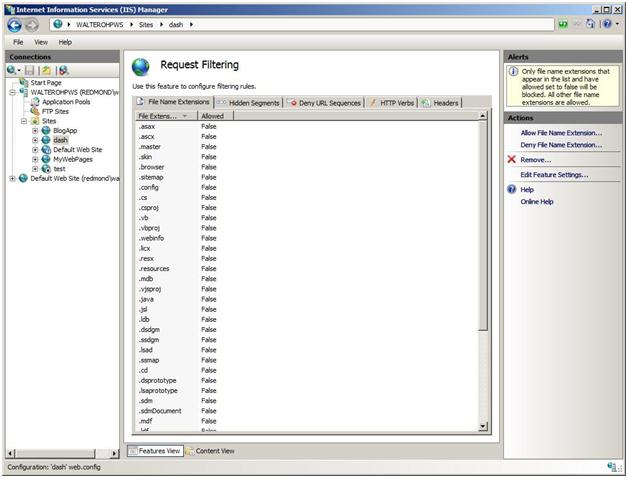

HTTP Anforderungsfilterung

Das HTTP-Anforderungsfilterungsmodul ist eine Gatekeeper-Komponente, die den Webserver vor böswilligen Anforderungen schützt. Filterregeln umfassen:

- Blockieren oder Aufheben der Blockierung von Anforderungen für Dateien mit bestimmten Dateinamenerweiterungen.

- Hinzufügen oder Entfernen von Konfigurationssegmenten zur Liste "Ausgeblendete Segmente".

- Fügen Sie der Liste "URL-Sequenz verweigern" bestimmte URL-Sequenzen hinzu, oder entfernen Sie sie.

- Blockieren oder Aufheben der Blockierung von HTTP-Verben.

- Fügen Sie Kopfzeilen mit einem bestimmten Größenlimit hinzu.

Als IIS 7.0 als Teil von Windows Server 2008 veröffentlicht wurde, enthielt es dieses Feature, aber es enthielt nicht das IIS-Manager-Modul, das zum Verwalten dieses Features verwendet werden konnte. Daher war keine grafische Benutzeroberfläche verfügbar, um die Anforderungsfilterkonfiguration zu vereinfachen. Beispiele für die Verwendung der Anforderungsfilterung durch einfaches Hinzufügen einer neuen Konfiguration zur Datei "Web.config" finden Sie unter diesem Artikellink<: https://learn.iis.net/page.aspx/143/how-to-use-request-filtering/>.

Dieser Blogbeitragslink<: https://blogs.iis.net/bills/archive/2008/03/23/how-to-un-block-directories-with-iis7-web-config.aspx> Zeigt, wie Sie die Anforderungsfilterung verwenden können, um den Zugriff auf Abschnitte einer Website zu blockieren oder aufzuheben. Dieser Blogbeitragslink <: https://blogs.msdn.com/carlosag/archive/2008/03/24/IISAdminPackRequestFiltering.aspx> Führt dieselbe Aufgabe mithilfe des IIS-Manager-Moduls aus, das im Administration Pack enthalten ist.

In den folgenden Abschnitten werden die neuesten Features der HTTP-Anforderungsfilterung beschrieben.

Erstellen von Regeln zum Verbieten von Zeichenfolgenmustern in Teilen von Anforderungen

Mit diesem neuen Feature können Sie eine Regelliste erstellen. Sie können Regeln zum Ablehnen von Anforderungen basierend auf Mustern angeben, die mit bestimmten Teilen einer HTTP-Anforderung übereinstimmen. Die Hauptkonfiguration für dieses Feature ist der Abschnitt "filteringRules" im Abschnitt "system.webServer/security/requestFiltering" in der Datei "ApplicationHost.config" oder in der Datei "Web.config". Wenn eine Anforderung aufgrund dieser Regel abgelehnt wird, wird der HTTP-Status 404.19 im IIS-Protokoll protokolliert.

Erstellen einer sicheren Liste für URLs oder Abfragezeichenfolgen

Mit diesem neuen Feature können Sie sichere URLs oder Abfragezeichenfolgen angeben, die alle definierten Verweigerungsregeln umgehen können. Beispielsweise können Sie die URL "/my.login.page.asp" immer zulassen, obwohl diese URL möglicherweise eine definierte Ablehnungsregel auslöst. Die grundlegende Konfiguration für dieses Feature umfasst das attribut alwaysAllowedUrls und das alwaysAllowedQueryStrings-Attribut. Diese Attribute befinden sich im Abschnitt "system.webServer/security/requestFiltering" in der Datei "ApplicationHost.config" oder in der Datei "Web.config".

Erstellen einer Ablehnungsliste mit Abfragezeichenfolgen

Die am häufigsten verwendeten SQL-Einfügungsangriffe werden durch Bearbeiten von Abfragezeichenfolgen ausgeführt. Mit diesem neuen Feature können Sie bösartige Anforderungen filtern, indem Sie Abfragezeichenfolgen überprüfen.

Um eine Liste der URL-Sequenzen für alle Anforderungen zu verweigern, erstellen Sie einen DenyQueryStringSequences-Abschnitt in der Datei "ApplicationHost.config" oder in der Datei "Web.config", und fügen Sie dann die Liste der Zeichenfolgen hinzu, die Sie in den URLs Ihrer Anforderungen nicht zulassen möchten. Wenn eine Anforderung aufgrund dieser Regel abgelehnt wird, wird der HTTP-Status 404.18 im IIS-Protokoll protokolliert.

Überprüfen auf Escape- und Nicht-Escape-Abfragezeichenfolgen

Mit diesem neuen Feature können Sie sowohl escaped-Abfragezeichenfolgen als auch nicht gescapete Abfragezeichenfolgen mithilfe des UnescapeQueryString-Attributs unter dem Abschnitt "system.webServer/security/requestFiltering" in der Datei "ApplicationHost.config" oder in der Datei "Web.config" suchen. Wenn eine Anforderung aufgrund dieser Regel abgelehnt wird, wird der HTTP-Status 404.18 im IIS-Protokoll protokolliert.

Die folgende Abbildung zeigt die Liste der blockierten Dateinamenerweiterungen:

Beachten Sie, dass die HTTP-Anforderungsfilterung nur für Sicherheitsszenarien entwickelt und optimiert ist, während die URL-Verknüpfung neu geschrieben <werden kann: https://learn.iis.net/page.aspx/531/url-rewrite-for-hosters/> Kann für eine breitere Gruppe von Szenarien angewendet werden. Sicherheitsszenarien sind eine Teilmenge dieser Szenarien. Weitere Informationen zu den Unterschieden zwischen diesen beiden Modulen finden Sie unter diesem Artikellink<: https://learn.iis.net/page.aspx/501/iis-70-request-filtering-and-url-rewriting/>.

Zusammenfassung

Dieser Artikel enthält eine Übersicht über das Administration Pack und eine Zuordnung zu Ressourcen, die Hostern zur Bereitstellung und Konfiguration in freigegebenen Hostingumgebungen zur Verfügung stehen.