Hinzufügen von 1:1-Zuordnungen <>

Übersicht

Das <add> Element des <oneToOneMappings> Elements gibt eine eindeutige Zuordnung zwischen einem einzelnen Clientzertifikat und einem einzelnen Benutzerkonto an.

Hinweis

1:1-Zertifikatzuordnungen unterscheiden sich von n:1-Zertifikatzuordnungen, die mehrere Zertifikate einem einzelnen Benutzerkonto zuordnen können.

Kompatibilität

| Version | Hinweise |

|---|---|

| IIS 10.0 | Das <add> Element wurde in IIS 10.0 nicht geändert. |

| IIS 8.5 | Das <add> Element wurde in IIS 8.5 nicht geändert. |

| IIS 8.0 | Das <add> Element wurde in IIS 8.0 nicht geändert. |

| IIS 7.5 | Das <add>-Element wurde in IIS 7.5 nicht geändert. |

| IIS 7.0 | Das <add>-Element des <oneToOneMappings>-Elements wurde in IIS 7.0 eingeführt. |

| IIS 6.0 | Das <oneToOneMappings> Element ersetzt das IIS 6.0 IIsCertMapper-Metabasisobjekt. |

Setup

Das <iisClientCertificateMappingAuthentication> Element ist für die Standardinstallation von IIS 7 und höher nicht verfügbar. Verwenden Sie zum Installieren die folgenden Schritte.

Windows Server 2012 oder Windows Server 2012 R2

- Klicken Sie auf der Taskleiste auf Server-Manager.

- Klicken Sie im Server-Manager auf Verwalten und dann auf Rollen und Features hinzufügen.

- Klicken Sie im Assistenten zum Hinzufügen von Rollen und Features auf Weiter. Wählen Sie den Installationstyp aus, und klicken Sie auf Weiter. Wählen Sie den Zielserver aus, und klicken Sie auf Weiter.

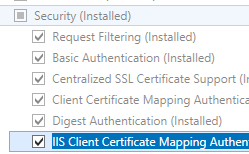

- Erweitern Sie auf der Seite Serverrollen den Webserver (IIS),erweitern Sie den Webserver, erweitern Sie Sicherheit, und wählen Sie dann die IIS-Clientzertifikatzuordnungsauthentifizierungaus. Klicken Sie auf Weiter.

.

. - Klicken Sie auf der Seite Features auswählen auf Weiter.

- Klicken Sie auf der Seite Installationsauswahl bestätigen auf Installieren.

- Klicken Sie auf der Seite Ergebnisse auf Schließen.

Windows 8 oder Windows 8.1

- Bewegen Sie auf dem Startbildschirm den Mauszeiger ganz nach links unten, klicken Sie mit der rechten Maustaste auf die Starttaste und klicken Sie dann auf Systemsteuerung.

- Klicken Sie in der Systemsteuerungauf Programme und dann auf Windows-Features aktivieren oder deaktivieren.

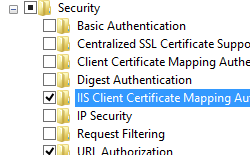

- Erweitern Sie Internetinformationsdienste, erweitern Sie World Wide Web Services, erweitern Sie Sicherheit, und wählen Sie dann die IIS-Clientzertifikatzuordnungsauthentifizierungaus.

- Klicken Sie auf OK.

- Klicken Sie auf Schließen.

Windows Server 2008 oder Windows Server 2008 R2

- Klicken Sie auf der Taskleiste auf Start, zeigen Sie auf Verwaltungstools, und klicken Sie dann auf Server-Manager.

- Erweitern Sie im Hierarchiebereich des Server-Managers die Rollenund klicken Sie dann auf den Webserver (IIS) .

- Scrollen Sie im Bereich Webserver (IIS) zum Abschnitt Rollendienste, und klicken Sie dann auf Rollendienstehinzufügen.

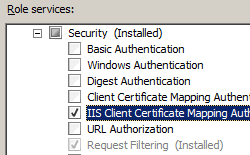

- Wählen Sie auf der Seite Rollendienste auswählen desAssistenten zum Hinzufügen von Rollendiensten die IIS-Clientzertifikatzuordnungsauthentifizierung aus, und klicken Sie dann auf Weiter.

- Klicken Sie auf der Seite Installationsauswahl bestätigen auf Installieren.

- Klicken Sie auf der Seite Ergebnisse auf Schließen.

Windows Vista oder Windows 7

- Klicken Sie auf der Taskleiste auf Start und dann auf Systemsteuerung.

- Klicken Sie in der Systemsteuerungauf Programme und dann auf Windows-Features aktivieren oder deaktivieren.

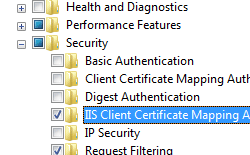

- Erweitern Sie Internetinformationsdienste, wählen Sie dann die IIS-Clientzertifikatzuordnungsauthentifizierungaus, und klicken Sie dann auf OK.

Gewusst wie

Es gibt keine Benutzeroberfläche zum Konfigurieren der IIS-Clientzertifikatzuordnungsauthentifizierung für IIS 7. Beispiele für die programmgesteuerte Konfiguration der IIS-Clientzertifikatzuordnungsauthentifizierung finden Sie im Abschnitt Codebeispiele dieses Dokuments.

Konfiguration

Attribute

| Attribut | Beschreibung |

|---|---|

certificate |

Erforderliches Zeichenfolgenattribut. Gibt das base64-codierte öffentliche Zertifikat von einem Clientzertifikat an. IIS vergleicht dieses Zertifikat mit der Kopie des Zertifikats, das von einem Webclient über das Internet gesendet wird. Die beiden Datenzeichenfolgen müssen identisch sein, damit die Zuordnung fortgesetzt wird. Wenn ein Client ein anderes Zertifikat erhält, entspricht es nicht dem Original, auch wenn die Kopie alle gleichen Benutzerinformationen wie das Original enthält. Wenn in der base64-codierten Zeichenfolge des Clientzertifikats in diesem Attribut Zeilenumbrüche vorhanden sind, müssen Sie sie entfernen. Zeilenumbrüche können die Fähigkeit des Servers beeinträchtigen, das Serverzertifikat mit dem vom Browser gesendeten Zertifikat zu vergleichen. |

enabled |

Optionales boolesches Attribut. Gibt an, ob die 1:1-Zuordnung aktiviert ist. Der Standardwert ist true. |

password |

Optionales Zeichenfolgeattribut. Gibt das Passwort des Kontos an, das zur Authentifizierung von Clients verwendet wird. Hinweis: Um nicht verschlüsselte Kennwortzeichenfolgen in Konfigurationsdateien zu speichern, verwenden Sie immer AppCmd.exe, um Kennwörter einzugeben. Wenn Sie diese Verwaltungstools verwenden, werden die Kennwortzeichenfolgen automatisch verschlüsselt, bevor sie in die XML-Konfigurationsdateien geschrieben werden. Dies bietet eine bessere Kennwortsicherheit als das Speichern unverschlüsselter Kennwörter. |

username |

Optionales Zeichenfolgeattribut. Gibt den Benutzernamen des Kontos an, das zur Authentifizierung von Clients verwendet wird. |

Untergeordnete Elemente

Keine.

Konfigurationsbeispiel

Im folgenden Konfigurationsbeispiel wird die Authentifizierung der IIS-Clientzertifikatzuordnung mithilfe der 1:1-Zertifikatzuordnung für die Standardwebsite aktiviert, eine 1:1-Zertifikatzuordnung für ein Benutzerkonto erstellt und die Website so konfiguriert, dass SSL erforderlich ist und Clientzertifikate aushandeln.

<location path="Default Web Site">

<system.webServer>

<security>

<access sslFlags="Ssl, SslNegotiateCert" />

<authentication>

<windowsAuthentication enabled="false" />

<anonymousAuthentication enabled="false" />

<digestAuthentication enabled="false" />

<basicAuthentication enabled="false" />

<iisClientCertificateMappingAuthentication enabled="true"

oneToOneCertificateMappingsEnabled="true">

<oneToOneMappings>

<add enabled="true"

userName="administrator"

password="[enc:57686f6120447564652c2049495320526f636b73:enc]"

certificate="Base64-Encoded-Certificate-Data" />

</oneToOneMappings>

</iisClientCertificateMappingAuthentication>

</authentication>

</security>

</system.webServer>

</location>

So rufen Sie base-64-codierte Zeichenfolge aus einem Clientzertifikat ab

Hinweis

Zum Abrufen einer Base64-codierten Zertifikatdaten für alle Beispiele in diesem Thema können Sie ein Zertifikat mithilfe der folgenden Schritte exportieren:

Klicken Sie auf Startund dann auf Ausführen.

Geben Sie MMC ein, und klicken Sie dann auf OK.

Wenn die Microsoft Management Console geöffnet wird, klicken Sie auf Datei und dannauf Snap-Ins hinzufügen/entfernen.

Das Dialogfeld Snap-Ins hinzufügen bzw. entfernen wird geöffnet:

- Markieren Sie Zertifikate in der Liste der verfügbaren Snap-Ins, und klicken Sie dann auf Hinzufügen.

- Wählen Sie die Option zum Verwalten von Zertifikaten für mein Benutzerkonto aus, und klicken Sie dann auf Fertig stellen.

- Klicken Sie auf OK , um das Dialogfeld zu schließen.

In der Microsoft Management Console:

- Erweitern Sie Zertifikate – Aktueller Benutzer, dann Persönlich und dann Zertifikate.

- Klicken Sie in der Liste der Zertifikate mit der rechten Maustaste auf das Zertifikat, das Sie exportieren möchten, und klicken Sie dann auf Alle Aufgaben, und klicken Sie dann auf Exportieren.

Wenn der Zertifikatexport-Assistent geöffnet wird:

- Klicken Sie auf Weiter.

- Wählen Sie Nein aus, exportieren Sie den privaten Schlüssel nicht, und klicken Sie dann auf Weiter.

- Wählen Sie Base64-codierte X.509 9 (. CER) für das Exportformat, und klicken Sie dann auf Weiter.

- Wählen Sie aus, dass das Zertifikat als MyCertificate.cer auf dem Desktop gespeichert werden soll, und klicken Sie dann auf Weiter.

- Klicken Sie auf Fertig stellen. Es sollte ein Dialogfeld angezeigt werden, in dem angegeben wird, dass der Export erfolgreich war.

Schließen Sie das Fenster Microsoft Management Console.

Öffnen Sie die MyCertificate.cer Datei, die Sie mit Dem Windows Editor exportiert haben:

- Entfernen Sie „-----BEGIN CERTIFICATE-----“ vom Anfang des Texts.

- Entfernen Sie „-----END CERTIFICATE-----“ vom Ende des Texts.

- Verketten Sie alle Zeilen in eine einzelne Textzeile – dies sind die base64-codierten Zertifikatdaten, die Sie für alle Beispiele in diesem Thema verwenden werden.

Beispielcode

Die folgenden Codebeispiele aktivieren die IIS-Clientzertifikatzuordnungsauthentifizierung mithilfe einer 1:1-Zertifikatzuordnung für die Standardwebsite, erstellen eine einzelne 1:1-Zertifikatzuordnung für ein Benutzerkonto und konfigurieren die Website so, dass SSL erforderlich ist und Clientzertifikate aushandeln.

Hinweis

Um die Base64-codierten Zertifikatdaten für die unten aufgeführten Codebeispiele abzurufen, können Sie ein Zertifikat mithilfe der im Abschnitt Konfigurationsdetails dieses Dokuments aufgeführten Schritte exportieren.

AppCmd.exe

Hinweis

Aufgrund von Zeichen in Zertifikatzeichenfolgen, die von AppCmd.exe nicht analysiert werden können, sollten Sie AppCmd.exe nicht zum Konfigurieren von 1:1-Zertifikatzuordnungen von IIS verwenden.

C#

using System;

using System.Text;

using Microsoft.Web.Administration;

internal static class Sample

{

private static void Main()

{

using (ServerManager serverManager = new ServerManager())

{

Configuration config = serverManager.GetApplicationHostConfiguration();

ConfigurationSection iisClientCertificateMappingAuthenticationSection = config.GetSection("system.webServer/security/authentication/iisClientCertificateMappingAuthentication", "Default Web Site");

iisClientCertificateMappingAuthenticationSection["enabled"] = true;

iisClientCertificateMappingAuthenticationSection["oneToOneCertificateMappingsEnabled"] = true;

ConfigurationElementCollection oneToOneMappingsCollection = iisClientCertificateMappingAuthenticationSection.GetCollection("oneToOneMappings");

ConfigurationElement addElement = oneToOneMappingsCollection.CreateElement("add");

addElement["enabled"] = true;

addElement["userName"] = @"Username";

addElement["password"] = @"Password";

addElement["certificate"] = @"Base-64-Encoded-Certificate-Data";

oneToOneMappingsCollection.Add(addElement);

ConfigurationSection accessSection = config.GetSection("system.webServer/security/access", "Default Web Site");

accessSection["sslFlags"] = @"Ssl, SslNegotiateCert";

serverManager.CommitChanges();

}

}

}

VB.NET

Imports System

Imports System.Text

Imports Microsoft.Web.Administration

Module Sample

Sub Main()

Dim serverManager As ServerManager = New ServerManager

Dim config As Configuration = serverManager.GetApplicationHostConfiguration

Dim iisClientCertificateMappingAuthenticationSection As ConfigurationSection = config.GetSection("system.webServer/security/authentication/iisClientCertificateMappingAuthentication", "Default Web Site")

iisClientCertificateMappingAuthenticationSection("enabled") = True

iisClientCertificateMappingAuthenticationSection("oneToOneCertificateMappingsEnabled") = True

Dim oneToOneMappingsCollection As ConfigurationElementCollection = iisClientCertificateMappingAuthenticationSection.GetCollection("oneToOneMappings")

Dim addElement As ConfigurationElement = oneToOneMappingsCollection.CreateElement("add")

addElement("enabled") = True

addElement("userName") = "Username"

addElement("password") = "Password"

addElement("certificate") = "Base-64-Encoded-Certificate-Data"

oneToOneMappingsCollection.Add(addElement)

Dim accessSection As ConfigurationSection = config.GetSection("system.webServer/security/access", "Default Web Site")

accessSection("sslFlags") = "Ssl, SslNegotiateCert"

serverManager.CommitChanges()

End Sub

End Module

JavaScript

var adminManager = new ActiveXObject('Microsoft.ApplicationHost.WritableAdminManager');

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST";

var iisClientCertificateMappingAuthenticationSection = adminManager.GetAdminSection("system.webServer/security/authentication/iisClientCertificateMappingAuthentication", "MACHINE/WEBROOT/APPHOST/Default Web Site");

iisClientCertificateMappingAuthenticationSection.Properties.Item("enabled").Value = true;

iisClientCertificateMappingAuthenticationSection.Properties.Item("oneToOneCertificateMappingsEnabled").Value = true;

var oneToOneMappingsCollection = iisClientCertificateMappingAuthenticationSection.ChildElements.Item("oneToOneMappings").Collection;

var addElement = oneToOneMappingsCollection.CreateNewElement("add");

addElement.Properties.Item("enabled").Value = true;

addElement.Properties.Item("userName").Value = "Username";

addElement.Properties.Item("password").Value = "Password";

addElement.Properties.Item("certificate").Value = "Base-64-Encoded-Certificate-Data";

oneToOneMappingsCollection.AddElement(addElement);

var accessSection = adminManager.GetAdminSection("system.webServer/security/access", "MACHINE/WEBROOT/APPHOST/Default Web Site");

accessSection.Properties.Item("sslFlags").Value = "Ssl, SslNegotiateCert";

adminManager.CommitChanges();

VBScript

Set adminManager = WScript.CreateObject("Microsoft.ApplicationHost.WritableAdminManager")

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST"

Set iisClientCertificateMappingAuthenticationSection = adminManager.GetAdminSection("system.webServer/security/authentication/iisClientCertificateMappingAuthentication", "MACHINE/WEBROOT/APPHOST/Default Web Site")

iisClientCertificateMappingAuthenticationSection.Properties.Item("enabled").Value = True

iisClientCertificateMappingAuthenticationSection.Properties.Item("oneToOneCertificateMappingsEnabled").Value = True

Set oneToOneMappingsCollection = iisClientCertificateMappingAuthenticationSection.ChildElements.Item("oneToOneMappings").Collection

Set addElement = oneToOneMappingsCollection.CreateNewElement("add")

addElement.Properties.Item("enabled").Value = True

addElement.Properties.Item("userName").Value = "Username"

addElement.Properties.Item("password").Value = "Password"

addElement.Properties.Item("certificate").Value = "Base-64-Encoded-Certificate-Data"

oneToOneMappingsCollection.AddElement(addElement)

Set accessSection = adminManager.GetAdminSection("system.webServer/security/access", "MACHINE/WEBROOT/APPHOST/Default Web Site")

accessSection.Properties.Item("sslFlags").Value = "Ssl, SslNegotiateCert"

adminManager.CommitChanges()