FTP-SSL-Clientzertifikate <sslClientCertificates>

Übersicht

Das <sslClientCertificates>-Element gibt die SSL-Clientzertifikatoptionen für FTP-Sites an. Genauer gesagt enthält dieses Element die folgenden Attribute, die in diesem Thema im Abschnitt zur Konfiguration ausführlich erläutert werden:

- Das Attribut

clientCertificatePolicygibt an, ob Clientzertifikate zulässig sind, erforderlich sind oder ignoriert werden. - Das Attribut

validationFlagsgibt das Verhalten einer FTP-Site für die Überprüfung auf Zertifikatsperren an. - Das Attribut

revocationFreshnessTimegibt an, wie lange die Sperrliste gültig ist. - Das Attribut

revocationUrlRetrievalTimeoutgibt das Timeout für das Abrufen von Zertifikatsperrinformationen an - Das Attribut

useActiveDirectoryMappinggibt an, ob die Active Directory-Zuordnung für Clientzertifikate zulässig ist. Hinweis: Dieses Attribut wird in Kombination mit dem<clientCertAuthentication>-Element verwendet, um die Zertifikatzuordnung mithilfe von Active Directory zu konfigurieren.

Kompatibilität

| Version | Hinweise |

|---|---|

| IIS 10.0 | Das <sslClientCertificates> Element wurde in IIS 10.0 nicht geändert. |

| IIS 8.5 | Das <sslClientCertificates> Element wurde in IIS 8.5 nicht geändert. |

| IIS 8.0 | Das <sslClientCertificates> Element wurde in IIS 8.0 nicht geändert. |

| IIS 7.5 | Das <sslClientCertificates>-Element des <security>-Elements wird als Feature von IIS 7.5 bereitgestellt. |

| IIS 7.0 | Das <sslClientCertificates>-Element des <security>-Elements wurde in FTP 7.0 als separater Download für IIS 7.0 eingeführt. |

| IIS 6.0 | Das <ftpServer>-Element und seine untergeordneten Elemente ersetzen die FTP-Einstellungen von IIS 6.0, die sich im Metabasispfad LM/MSFTPSVC befanden. |

Hinweis

Die Dienste FTP 7.0 und FTP 7.5 wurden für IIS 7.0 out-of-band ausgeliefert. Dazu musste der Dienst von der folgenden URL heruntergeladen und installiert werden:

Bei Windows 7 und Windows Server 2008 R2 wird der FTP 7.5-Dienst als Feature für IIS 7.5 bereitgestellt, sodass das Herunterladen des FTP-Diensts nicht mehr erforderlich ist.

Setup

Um die FTP-Veröffentlichung für Ihren Webserver zu unterstützen, müssen Sie den FTP-Dienst installieren. Führen Sie dazu die folgenden Schritte aus:

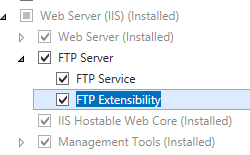

Windows Server 2012 oder Windows Server 2012 R2

Klicken Sie auf der Taskleiste auf Server-Manager.

Klicken Sie im Server-Manager auf Verwalten und dann auf Rollen und Features hinzufügen.

Klicken Sie im Assistenten zum Hinzufügen von Rollen und Features auf Weiter. Wählen Sie den Installationstyp aus, und klicken Sie auf Weiter. Wählen Sie den Zielserver aus, und klicken Sie auf Weiter.

Erweitern Sie auf der Seite Serverrollen den Eintrag Webserver (IIS), und wählen Sie dann FTP-Server aus.

Klicken Sie auf Weiter, und wählen Sie dann auf der Seite Features auswählen erneut Weiter aus.

Klicken Sie auf der Seite Installationsauswahl bestätigen auf Installieren.

Klicken Sie auf der Seite Ergebnisse auf Schließen.

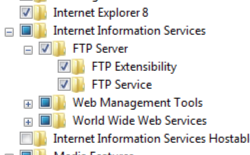

Windows 8 oder Windows 8.1

Bewegen Sie auf dem Startbildschirm den Mauszeiger ganz nach links unten, klicken Sie mit der rechten Maustaste auf die Starttaste und klicken Sie dann auf Systemsteuerung.

Klicken Sie in der Systemsteuerungauf Programme und dann auf „Windows-Features aktivieren oder deaktivieren“.

Erweitern Sie Internetinformationsdienste, und wählen Sie dann FTP-Server aus.

Klicken Sie auf OK.

Klicken Sie auf Schließen.

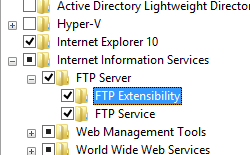

Windows Server 2008 R2

Klicken Sie auf der Taskleiste auf Start, zeigen Sie auf Verwaltungstools, und klicken Sie dann auf Server-Manager.

Erweitern Sie im Hierarchiebereich des Server-Managers die Rollenund klicken Sie dann auf den Webserver (IIS) .

Scrollen Sie im Bereich Webserver (IIS) zum Abschnitt Rollendienste, und klicken Sie dann auf Rollendienste hinzufügen.

Erweitern Sie auf der Seite Rollendienste auswählen des Assistenten zum Hinzufügen von Rollendiensten die Option FTP-Server.

Wählen Sie FTP-Dienst aus.

Klicken Sie auf Weiter.

Klicken Sie auf der Seite Installationsauswahl bestätigen auf Installieren.

Klicken Sie auf der Seite Ergebnisse auf Schließen.

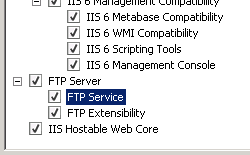

Windows 7

Klicken Sie auf der Taskleiste auf "Start" und dann auf "Systemsteuerung".

Klicken Sie in der Systemsteuerungauf Programme und Funktionenund dann auf Windows-Features aktivieren oder deaktivieren.

Erweitern Sie Internetinformationsdienste und dann FTP-Server.

Wählen Sie FTP-Dienst aus.

Klicken Sie auf OK.

Windows Server 2008 oder Windows Vista

Laden Sie das Installationspaket unter der folgenden URL herunter:

Befolgen Sie die Anweisungen in der folgenden exemplarischen Vorgehensweise, um den FTP-Dienst zu installieren:

Gewusst wie

Zurzeit gibt es keine Benutzeroberfläche, über die Sie die Einstellungen für die Clientzertifikatauthentifizierung für eine FTP-Site konfigurieren können. Weitere Informationen zum Konfigurieren der Einstellungen für die Clientzertifikatauthentifizierung für eine FTP-Site finden Sie in den Abschnitten Konfiguration und Beispielcode dieses Dokuments.

Konfiguration

Das <sslClientCertificates>-Element wird auf Websiteebene konfiguriert.

Attribute

| Attribut | Beschreibung | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

clientCertificatePolicy |

Optionales Enumerationsattribut. Gibt die Clientzertifikatrichtlinie an.

CertIgnore. |

||||||||||

validationFlags |

Optionales Flags-Attribut. Gibt die Flags an, die die Clientzertifikatüberprüfung betreffen.

|

||||||||||

revocationFreshnessTime |

Optionales timeSpan-Attribut. Gibt an, wie lange die Sperrliste gültig ist. Der Standardwert ist 00:00:00. |

||||||||||

revocationUrlRetrievalTimeout |

Optionales timeSpan-Attribut. Gibt das Timeout für das Abrufen von Zertifikatsperrinformationen an. Der Standardwert ist 00:01:00. |

||||||||||

useActiveDirectoryMapping |

Optionales Boolean -Attribut. Ist true, wenn die Active Directory-Zuordnung für Clientzertifikate zulässig sein soll, und andernfalls false. Die Active Directory-Zuordnung ermöglicht es Domänenbenutzern, sich mit einem Clientzertifikat anzumelden, das in Active Directory konfiguriert ist. Hinweis: Dieses Feature ermöglicht nur, dass Secure Sockets Layer (SSL) versucht, ein Clientzertifikat einem Benutzertoken zuzuordnen. Das Token wird nicht automatisch verwendet. Das <clientCertAuthentication>-Element wird verwendet, um das zugeordnete Token anstelle von Anmeldeinformationen, die über USER- und PASS-Befehle angegeben werden, für die Verwendung durch FTP zu aktivieren.Der Standardwert ist false. |

Untergeordnete Elemente

Keine.

Konfigurationsbeispiel

Das folgende Beispiel zeigt eine FTP-Site, die sowohl für den Datenkanal als auch für den Steuerkanal SSL- und Clientzertifikate erfordert.

<site name="ftp.example.com" id="5">

<application path="/">

<virtualDirectory path="/" physicalPath="c:\inetpub\www.example.com" />

</application>

<bindings>

<binding protocol="ftp" bindingInformation="*:21:" />

</bindings>

<ftpServer serverAutoStart="true">

<security>

<authentication>

<anonymousAuthentication enabled="false" />

<basicAuthentication enabled="true" />

</authentication>

<ssl serverCertHash="57686f6120447564652c2049495320526f636b73"

controlChannelPolicy="SslRequire"

dataChannelPolicy="SslRequire" />

<sslClientCertificates clientCertificatePolicy="CertRequire"

useActiveDirectoryMapping="false" />

</security>

</ftpServer>

</site>

Beispielcode

In den folgenden Beispielen wird die FTP-Site so konfiguriert, dass sowohl für den Datenkanal als auch für den Steuerkanal Clientzertifikate und SSL erforderlich sind.

AppCmd.exe

appcmd.exe set config -section:system.applicationHost/sites /[name='ftp.example.com'].ftpServer.security.ssl.serverCertHash:"57686f6120447564652c2049495320526f636b73" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /[name='ftp.example.com'].ftpServer.security.ssl.controlChannelPolicy:"SslRequire" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /[name='ftp.example.com'].ftpServer.security.ssl.dataChannelPolicy:"SslRequire" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /[name='ftp.example.com'].ftpServer.security.sslClientCertificates.clientCertificatePolicy:"CertRequire" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /[name='ftp.example.com'].ftpServer.security.sslClientCertificates.useActiveDirectoryMapping:"False" /commit:apphost

Hinweis

Sie müssen unbedingt den Commitparameterapphost festlegen, wenn Sie AppCmd.exe verwenden, um diese Einstellungen zu konfigurieren. Dadurch werden die Konfigurationseinstellungen auf den entsprechenden Speicherortabschnitt in der Datei ApplicationHost.config festgelegt.

C#

using System;

using System.Text;

using Microsoft.Web.Administration;

internal static class Sample

{

private static void Main()

{

using (ServerManager serverManager = new ServerManager())

{

Configuration config = serverManager.GetApplicationHostConfiguration();

ConfigurationSection sitesSection = config.GetSection("system.applicationHost/sites");

ConfigurationElementCollection sitesCollection = sitesSection.GetCollection();

ConfigurationElement siteElement = FindElement(sitesCollection, "site", "name", @"ftp.example.com");

if (siteElement == null) throw new InvalidOperationException("Element not found!");

ConfigurationElement ftpServerElement = siteElement.GetChildElement("ftpServer");

ConfigurationElement securityElement = ftpServerElement.GetChildElement("security");

ConfigurationElement sslElement = securityElement.GetChildElement("ssl");

sslElement["serverCertHash"] = @"57686f6120447564652c2049495320526f636b73";

sslElement["controlChannelPolicy"] = @"SslRequire";

sslElement["dataChannelPolicy"] = @"SslRequire";

ConfigurationElement sslClientCertificatesElement = securityElement.GetChildElement("sslClientCertificates");

sslClientCertificatesElement["clientCertificatePolicy"] = @"CertRequire";

sslClientCertificatesElement["useActiveDirectoryMapping"] = false;

serverManager.CommitChanges();

}

}

private static ConfigurationElement FindElement(ConfigurationElementCollection collection, string elementTagName, params string[] keyValues)

{

foreach (ConfigurationElement element in collection)

{

if (String.Equals(element.ElementTagName, elementTagName, StringComparison.OrdinalIgnoreCase))

{

bool matches = true;

for (int i = 0; i < keyValues.Length; i += 2)

{

object o = element.GetAttributeValue(keyValues[i]);

string value = null;

if (o != null)

{

value = o.ToString();

}

if (!String.Equals(value, keyValues[i + 1], StringComparison.OrdinalIgnoreCase))

{

matches = false;

break;

}

}

if (matches)

{

return element;

}

}

}

return null;

}

}

VB.NET

Imports System

Imports System.Text

Imports Microsoft.Web.Administration

Module Sample

Sub Main()

Dim serverManager As ServerManager = New ServerManager

Dim config As Configuration = serverManager.GetApplicationHostConfiguration

Dim sitesSection As ConfigurationSection = config.GetSection("system.applicationHost/sites")

Dim sitesCollection As ConfigurationElementCollection = sitesSection.GetCollection

Dim siteElement As ConfigurationElement = FindElement(sitesCollection, "site", "name", "ftp.example.com")

If (siteElement Is Nothing) Then

Throw New InvalidOperationException("Element not found!")

End If

Dim ftpServerElement As ConfigurationElement = siteElement.GetChildElement("ftpServer")

Dim securityElement As ConfigurationElement = ftpServerElement.GetChildElement("security")

Dim sslElement As ConfigurationElement = securityElement.GetChildElement("ssl")

sslElement("serverCertHash") = "57686f6120447564652c2049495320526f636b73"

sslElement("controlChannelPolicy") = "SslRequire"

sslElement("dataChannelPolicy") = "SslRequire"

Dim sslClientCertificatesElement As ConfigurationElement = securityElement.GetChildElement("sslClientCertificates")

sslClientCertificatesElement("clientCertificatePolicy") = "CertRequire"

sslClientCertificatesElement("useActiveDirectoryMapping") = False

serverManager.CommitChanges()

End Sub

Private Function FindElement(ByVal collection As ConfigurationElementCollection, ByVal elementTagName As String, ByVal ParamArray keyValues() As String) As ConfigurationElement

For Each element As ConfigurationElement In collection

If String.Equals(element.ElementTagName, elementTagName, StringComparison.OrdinalIgnoreCase) Then

Dim matches As Boolean = True

Dim i As Integer

For i = 0 To keyValues.Length - 1 Step 2

Dim o As Object = element.GetAttributeValue(keyValues(i))

Dim value As String = Nothing

If (Not (o) Is Nothing) Then

value = o.ToString

End If

If Not String.Equals(value, keyValues((i + 1)), StringComparison.OrdinalIgnoreCase) Then

matches = False

Exit For

End If

Next

If matches Then

Return element

End If

End If

Next

Return Nothing

End Function

End Module

JavaScript

var adminManager = new ActiveXObject('Microsoft.ApplicationHost.WritableAdminManager');

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST";

var sitesSection = adminManager.GetAdminSection("system.applicationHost/sites", "MACHINE/WEBROOT/APPHOST");

var sitesCollection = sitesSection.Collection;

var siteElementPos = FindElement(sitesCollection, "site", ["name", "ftp.example.com"]);

if (siteElementPos == -1) throw "Element not found!";

var siteElement = sitesCollection.Item(siteElementPos);

var ftpServerElement = siteElement.ChildElements.Item("ftpServer");

var securityElement = ftpServerElement.ChildElements.Item("security");

var sslElement = securityElement.ChildElements.Item("ssl");

sslElement.Properties.Item("serverCertHash").Value = "57686f6120447564652c2049495320526f636b73";

sslElement.Properties.Item("controlChannelPolicy").Value = "SslRequire";

sslElement.Properties.Item("dataChannelPolicy").Value = "SslRequire";

var sslClientCertificatesElement = securityElement.ChildElements.Item("sslClientCertificates");

sslClientCertificatesElement.Properties.Item("clientCertificatePolicy").Value = "CertRequire";

sslClientCertificatesElement.Properties.Item("useActiveDirectoryMapping").Value = false;

adminManager.CommitChanges();

function FindElement(collection, elementTagName, valuesToMatch) {

for (var i = 0; i < collection.Count; i++) {

var element = collection.Item(i);

if (element.Name == elementTagName) {

var matches = true;

for (var iVal = 0; iVal < valuesToMatch.length; iVal += 2) {

var property = element.GetPropertyByName(valuesToMatch[iVal]);

var value = property.Value;

if (value != null) {

value = value.toString();

}

if (value != valuesToMatch[iVal + 1]) {

matches = false;

break;

}

}

if (matches) {

return i;

}

}

}

return -1;

}

VBScript

Set adminManager = createObject("Microsoft.ApplicationHost.WritableAdminManager")

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST"

Set sitesSection = adminManager.GetAdminSection("system.applicationHost/sites", "MACHINE/WEBROOT/APPHOST")

Set sitesCollection = sitesSection.Collection

siteElementPos = FindElement(sitesCollection, "site", Array("name", "ftp.example.com"))

If siteElementPos = -1 Then

Wscript.Echo "Element not found!"

WScript.Quit

End If

Set siteElement = sitesCollection.Item(siteElementPos)

Set ftpServerElement = siteElement.ChildElements.Item("ftpServer")

Set securityElement = ftpServerElement.ChildElements.Item("security")

Set sslElement = securityElement.ChildElements.Item("ssl")

sslElement.Properties.Item("serverCertHash").Value = "57686f6120447564652c2049495320526f636b73"

sslElement.Properties.Item("controlChannelPolicy").Value = "SslRequire"

sslElement.Properties.Item("dataChannelPolicy").Value = "SslRequire"

Set sslClientCertificatesElement = securityElement.ChildElements.Item("sslClientCertificates")

sslClientCertificatesElement.Properties.Item("clientCertificatePolicy").Value = "CertRequire"

sslClientCertificatesElement.Properties.Item("useActiveDirectoryMapping").Value = False

adminManager.CommitChanges()

Function FindElement(collection, elementTagName, valuesToMatch)

For i = 0 To CInt(collection.Count) - 1

Set element = collection.Item(i)

If element.Name = elementTagName Then

matches = True

For iVal = 0 To UBound(valuesToMatch) Step 2

Set property = element.GetPropertyByName(valuesToMatch(iVal))

value = property.Value

If Not IsNull(value) Then

value = CStr(value)

End If

If Not value = CStr(valuesToMatch(iVal + 1)) Then

matches = False

Exit For

End If

Next

If matches Then

Exit For

End If

End If

Next

If matches Then

FindElement = i

Else

FindElement = -1

End If

End Function