Einrichten des reinen App-Zugriffs für Microsoft Purview-eDiscovery

Die Microsoft Purview-APIs für eDiscovery in Microsoft Graph ermöglichen Es Organisationen, sich wiederholende Aufgaben zu automatisieren und sich in ihre vorhandenen eDiscovery-Tools zu integrieren, um wiederholbare Workflows zu erstellen, die branchenspezifische Vorschriften möglicherweise erfordern.

Um einen sicheren und effizienten Zugriff auf Ressourcen zu gewährleisten, können Sie den reinen App-Zugriff mithilfe des Microsoft-Graph-API implementieren. In diesem Artikel erfahren Sie, wie Sie den reinen App-Zugriff für Microsoft Purview-eDiscovery einrichten, um sicherzustellen, dass Ihre Anwendungen konform und sicher sind.

Warum nur App-Zugriff?

Verbessern von Sicherheit und Compliance

Der reine App-Zugriff verbessert die Sicherheitslandschaft von Microsoft Purview-eDiscovery, indem robuste Authentifizierungsprotokolle implementiert werden, die nicht mit Standardbenutzeranmeldeinformationen übereinstimmen können. Durch die Verwendung von Anwendungs- (Client-)IDs und Zertifikaten für die Authentifizierung minimieren Sie das Risiko des Diebstahls von Anmeldeinformationen. Dies ist ein häufiges Sicherheitsrisiko bei Standardauthentifizierungsmethoden. Dieser Ansatz trägt nicht nur dazu bei, die Anwendung vor nicht autorisiertem Zugriff zu schützen, sondern stellt auch besser sicher, dass die Datenintegrität während des eDiscovery-Prozesses aufrechterhalten wird.

Optimieren des Zugriffs und der Integration

Der reine App-Zugriff optimiert die Integration von eDiscovery-Diensten in andere Anwendungen und Systeme. Es ermöglicht automatisierte, skriptbasierte Interaktionen, die für umfangreiche rechtliche Untersuchungen und Compliance-Audits von entscheidender Bedeutung sind. Durch den sicheren, tokenbasierten Zugriff auf eDiscovery-Ressourcen können Organisationen Workflows automatisieren, manuelle Fehler reduzieren und eine konsistente Durchsetzung von Konformitätsrichtlinien in allen digitalen Umgebungen sicherstellen.

Implementieren des reinen App-Zugriffs

Das Implementieren des reinen App-Zugriffs umfasst die Registrierung der App in Azure-Portal, das Erstellen eines geheimen Clientschlüssels/-zertifikats, das Zuweisen von API-Berechtigungen, das Einrichten eines Dienstprinzipals und die anschließende Verwendung des reinen App-Zugriffs zum Aufrufen von Microsoft Graph-APIs. In den folgenden Schritten wird erläutert, wie Sie den reinen App-Zugriff implementieren.

Schritt 1: Registrieren einer neuen Anwendung in Azure

Wechseln Sie zum Azure-Portal, und melden Sie sich mit Ihrem Microsoft-Konto an.

Wählen Sie im linken Bereich des Azure-Portal Microsoft Entra ID aus.

Erweitern Sie im linken Bereich App-Registrierungen, und wählen Sie Neue Registrierung aus.

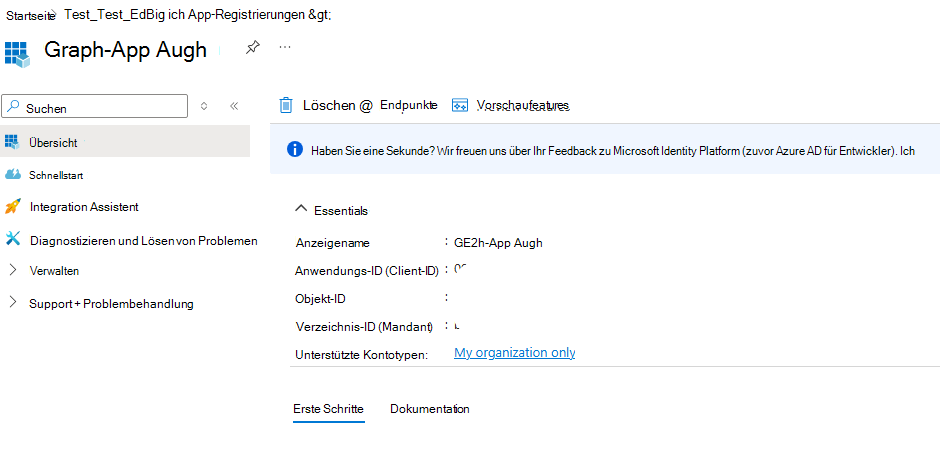

Geben Sie einen aussagekräftigen Namen für Ihre Anwendung an, und wählen Sie Registrieren aus, um Ihre neue App-Registrierung zu erstellen. Dieser Prozess generiert wichtige Details wie die Anwendungs-ID (Client) und die Verzeichnis-ID (Mandanten-ID), die für die nächsten Schritte wichtig sind.

Sie können nun die neu erstellte App-Registrierung und die Details anzeigen.

Schritt 2: Erstellen von geheimen Clientschlüsseln oder Zertifikaten

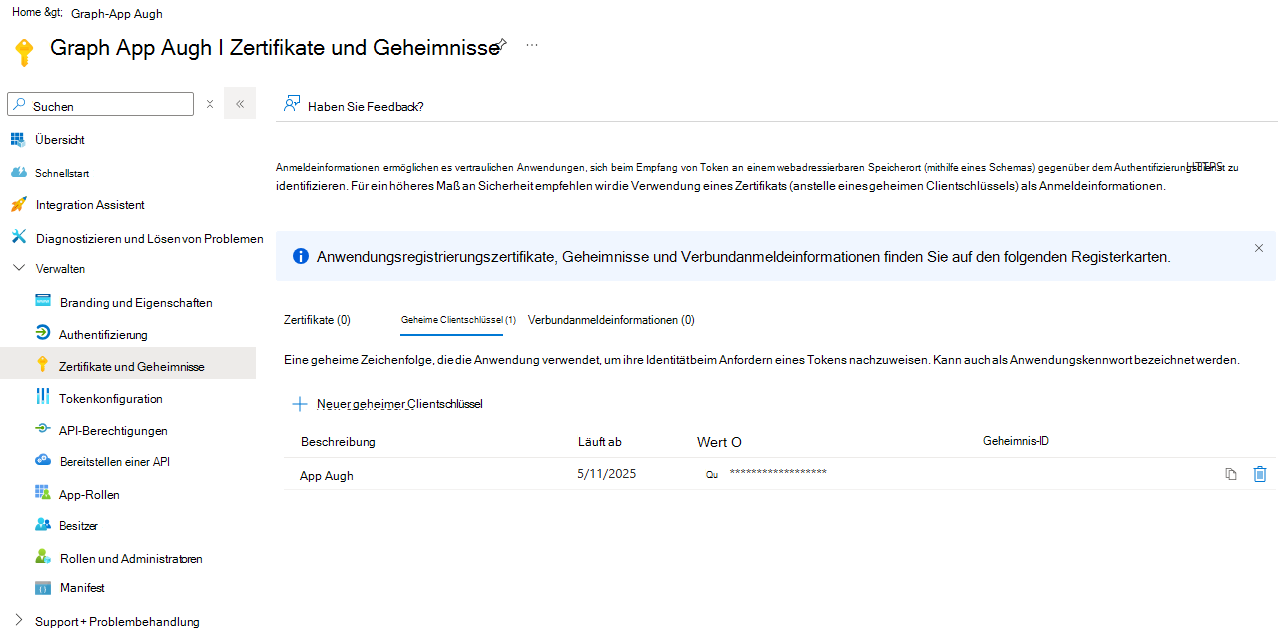

Nachdem Ihre App registriert wurde, erweitern Sie im linken Bereich des Azure-Portal den Eintrag Verwalten, und wählen Sie dann Zertifikate & Geheimnisse aus. Hier können Sie je nach Ihren Authentifizierungsanforderungen einen geheimen Clientschlüssel erstellen oder ein Zertifikat hochladen:

Wählen Sie für einen geheimen Clientschlüssel die Option Neuer geheimer Clientschlüssel aus, fügen Sie eine Beschreibung hinzu, und wählen Sie Hinzufügen aus, um ihn zu speichern. Stellen Sie sicher, dass Sie den Geheimniswert für die spätere Authentifizierung kopieren und sicher speichern. Andernfalls müssen Sie möglicherweise ein neues Geheimnis erstellen.

Sie können optional ein Zertifikat hochladen, das zusammen mit der Anwendungs-ID für Automatisierungszwecke verwendet werden soll.

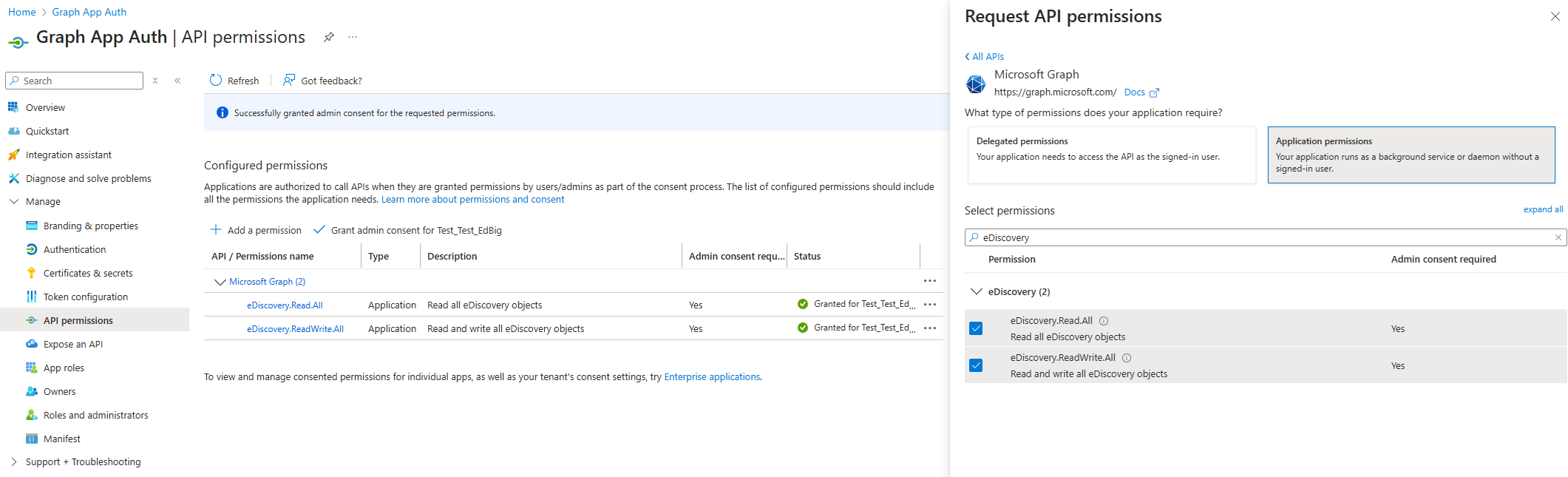

Schritt 3: Zuweisen von API-Berechtigungen

Sie müssen die richtigen API-Berechtigungen für Ihre Anwendung festlegen. Erweitern Sie Verwalten, wählen Sie API-Berechtigungen aus, und fügen Sie dann und eDiscovery.ReadWrite.AllhinzueDiscovery.Read.All. Diese Berechtigungen ermöglichen es Ihrer App, eDiscovery-Daten zu lesen bzw. zu schreiben. Der Mandantenadministrator muss diesen Anwendungsberechtigungen zustimmen, um sie für die Verwendung zu aktivieren.

Schritt 4: Einrichten eines Dienstprinzipals

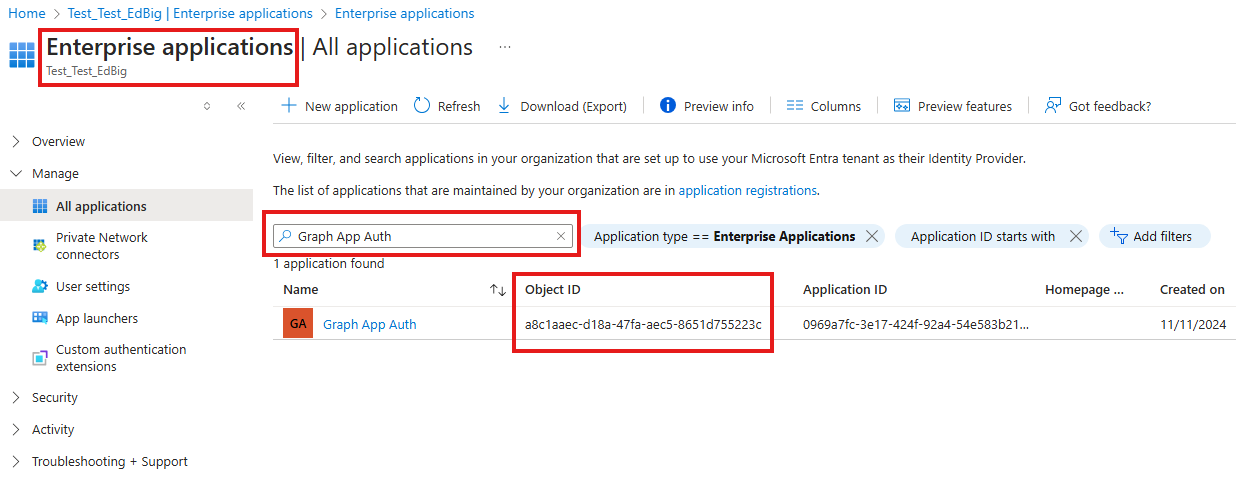

- Wählen Sie im linken Bereich der Azure-Portal in Microsoft Entra IDUnternehmensanwendungen aus, und suchen Sie nach Ihrer Anwendung anhand des Namens, um die Objekt-ID für Ihre Anwendung abzurufen.

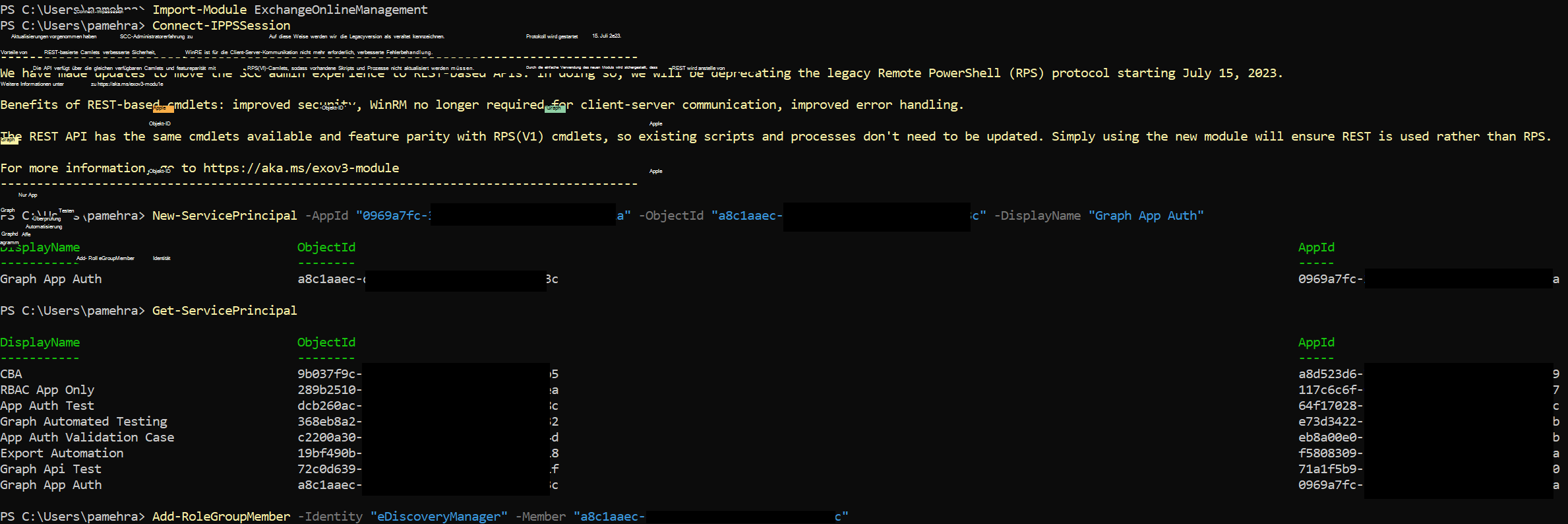

Öffnen Sie eine neue PowerShell-Sitzung. Installieren und importieren Sie das ExchangeOnlineManagement-Modul mithilfe der folgenden Cmdlets. Das

Install-ModuleCmdlet empfiehlt, das Paket zu aktualisieren, wenn das Modul bereits installiert ist.Install-Module ExchangeOnlineManagement Import-Module ExchangeOnlineManagement Connect-IPPSSessionVerwenden Sie das Cmdlet New-ServicePrincipal , um einen Dienstprinzipal mit den Details Ihrer App zu erstellen und ihn mithilfe des Cmdlets Get-ServicePrincipal zu überprüfen.

Führen Sie die folgenden Cmdlets aus, und ersetzen Sie dabei die Argumente AppId, ObjectId und DisplayName im ersten Cmdlet.

New-ServicePrincipal -AppId "0969a7fc-3e17-424f-92a4-54e583b2142a" -ObjectId "a8c1aaec-d18a-47fa-aec5-8651d755223c" -DisplayName "Graph App Auth" Get-ServicePrincipalFügen Sie die Dienstprinzipalobjekt-ID der Rolle eDiscoveryManager mithilfe des Cmdlets Add-RoleGroupMember hinzu, und überprüfen Sie dies mithilfe des Cmdlets Get-RoleGroupMember .

Führen Sie die folgenden Cmdlets aus, und ersetzen Sie dabei das Argument Member im ersten Cmdlet.

Add-RoleGroupMember -Identity "eDiscoveryManager" -Member "a8c1aaec-d18a-47fa-aec5-8651d755223c" Get-RoleGroupMember -Identity "eDiscoveryManager"Fügen Sie der Rolle eDiscoveryAdministrator mithilfe des Cmdlets Add-eDiscoveryCaseAdmin die Objekt-ID des Dienstprinzipals hinzu, und überprüfen Sie dies mithilfe des Cmdlets Get-eDiscoveryCaseAdmin .

Führen Sie die folgenden Cmdlets aus, und ersetzen Sie dabei das Argument User im ersten Cmdlet.

Add-eDiscoveryCaseAdmin -User "a8c1aaec-d18a-47fa-aec5-8651d755223c" Get-eDiscoveryCaseAdmin

Schritt 5: Herstellen einer Verbindung mit Microsoft Graph-API mithilfe des reinen App-Zugriffs

Verwenden Sie das Cmdlet Connect-MgGraph , um sich zu authentifizieren und eine Verbindung mit Microsoft Graph herzustellen, indem Sie die Nur-App-Zugriffsmethode in PowerShell verwenden. Mit diesem Setup kann Ihre App sicher mit Microsoft Graph interagieren.

Schritt 6: Aufrufen von Microsoft Graph-API-Anforderungen

Nachdem Sie eine Verbindung hergestellt haben, können Sie mit dem Cmdlet Invoke-MgGraphRequest mit aufrufenden Microsoft Graph-API beginnen. Mit diesem Cmdlet können Sie verschiedene Vorgänge ausführen, die für eDiscovery-Dienste in Ihrem organization erforderlich sind.

Verwandte Inhalte

Erkunden Sie Microsoft Graph-Tutorials , um grundlegende Anwendungen zu erstellen, die in Rein-App-Szenarien auf Daten zugreifen. Weitere Informationen zur reinen App-Authentifizierung finden Sie unter Abrufen des Zugriffs ohne Benutzer.

Informationen zum Testen von APIs in Postman finden Sie unter Verwenden von Postman mit dem Microsoft Graph-API.