Verwenden externer Gruppen zum Verwalten von Berechtigungen für Datenquellen von Microsoft Graph-Connectors

Mit externen Gruppen können Sie Berechtigungen zum Anzeigen externer Elemente in einer Microsoft Graph-Verbindung und zum Herstellen einer Verbindung mit Datenquellen außerhalb Microsoft Entra Gruppen verwalten.

Für Datenquellen, die auf Microsoft Entra Benutzern und Gruppen basieren, legen Sie Berechtigungen für externe Elemente fest, indem Sie beim Erstellen oder Aktualisieren der externen Elemente eine Zugriffssteuerungsliste (Access Control List, ACL) einer Microsoft Entra Benutzer- und Gruppen-ID zuordnen.

Für Datenquellen, die nicht Microsoft Entra ID Gruppen oder gruppenähnliche Konstrukte wie Salesforce-Profile, Dynamics-Geschäftseinheiten, SharePoint-Gruppen, lokale ServiceNow-Gruppen oder lokale Confluence-Gruppen verwenden, wird jedoch die Verwendung externer Gruppen empfohlen.

Häufige Szenarien für externe Gruppen

Im Folgenden finden Sie häufige, nicht Microsoft Entra ID anwendungsspezifische Gruppenbeispiele.

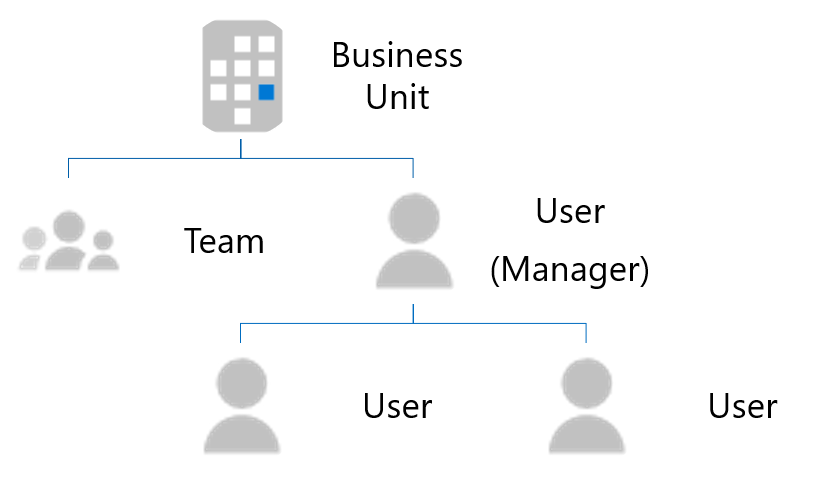

Microsoft Dynamics 365 ermöglicht Es Kunden, ihre CRMs mit Geschäftseinheiten und Teams zu strukturieren. Die Mitgliedschaftsinformationen für diese Geschäftseinheiten und Teams werden nicht in Microsoft Entra ID gespeichert.

Die folgende Abbildung zeigt die Struktur der Geschäftseinheiten und Teams.

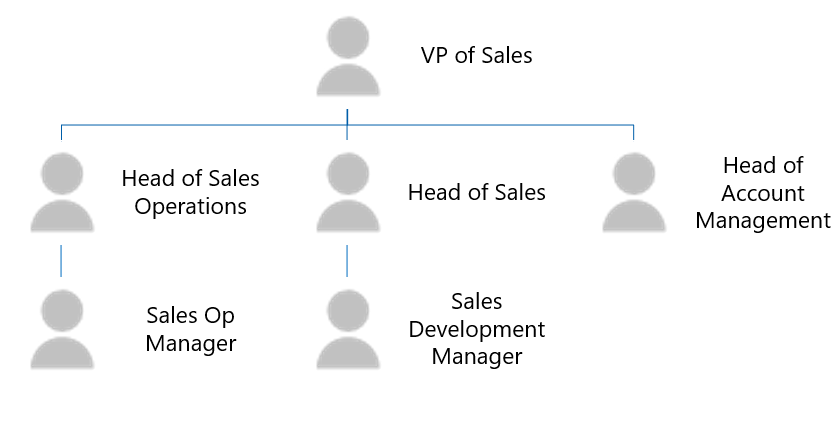

Salesforce verwendet Profile, Rollen und Berechtigungssätze für die Autorisierung. Diese sind spezifisch für Salesforce, und die Mitgliedschaftsinformationen sind nicht in Microsoft Entra ID verfügbar.

Die folgende Abbildung zeigt die Struktur der Mitgliedschaftsinformationen in Salesforce.

Verwenden externer Gruppen in Ihrer Verbindung

Führen Sie die folgenden Schritte aus, um externe Gruppen in Ihrer Verbindung zu verwenden:

- Verwenden Sie für jede Gruppe ohne Microsoft Entra ID die Gruppen-API, um eine externe Gruppe in Microsoft Graph zu erstellen.

- Verwenden Sie die externe Gruppe, wenn Sie die ACL für Ihre externen Elemente nach Bedarf definieren.

- Halten Sie die Mitgliedschaft der externen Gruppen auf dem neuesten Stand und synchron.

Erstellen einer externen Gruppe

Externe Gruppen gehören zu einer Verbindung. Führen Sie die folgenden Schritte aus, um externe Gruppen in Ihren Verbindungen zu erstellen:

Verwenden Sie die Gruppen-API in Microsoft Graph. Das folgende Beispiel zeigt, wie Eine externe Gruppe erstellt wird.

Hinweis

DisplayName und description sind optionale Felder.

POST /external/connections/{connectionId}/groups { "id": "contosoEscalations", "displayName": "Contoso Escalations", "description": "Tier-1 escalations within Contoso" }Geben Sie entweder einen Bezeichner oder einen Namen im Feld ID an. Verwenden Sie diesen Wert, um die externe Gruppe in nachfolgenden Anforderungen aufzurufen.

Hinweis

Im Feld ID können Sie URL- und dateinamensichere Base64-Zeichensätze verwenden. Es ist auf 128 Zeichen beschränkt.

Eine externe Gruppe kann eine oder mehrere der folgenden Elemente enthalten:

- Ein Microsoft Entra Benutzer.

- Eine Microsoft Entra Gruppe.

- Eine weitere externe Gruppe, einschließlich geschachtelter externer Gruppen.

Nachdem Sie die Gruppe erstellt haben, können Sie ihr Mitglieder hinzufügen. In den folgenden Beispielen wird gezeigt, wie Sie einer externen Gruppe Mitglieder hinzufügen.

POST https://graph.microsoft.com/beta/external/connections/{connectionId}/groups/{groupId}/members { "id": "contosoSupport", "type": "group", "identitySource": "external" }POST https://graph.microsoft.com/beta/external/connections/{connectionId}/groups/{groupId}/members { "id": "25f143de-be82-4afb-8a57-e032b9315752", "type": "user", "identitySource": "azureActiveDirectory" }POST https://graph.microsoft.com/beta/external/connections/{connectionId}/groups/{groupId}/members { "id": "99a3b3d6-71ee-4d21-b08b-4b6f22e3ae4b", "type": "group", "identitySource": "azureActiveDirectory" }

Verwenden externer Gruppen in der Zugriffssteuerungsliste

Sie können externe Gruppen verwenden, wenn Sie ACLs für externe Elemente definieren, wie im folgenden Beispiel gezeigt. Zusätzlich zu Microsoft Entra Benutzern und Gruppen kann ein externes Element externe Gruppen in seinen Zugriffssteuerungseinträgen enthalten.

PUT https://graph.microsoft.com/beta/external/connections/{id}/items/{id}

Content-type: application/json

{

"@odata.type": "microsoft.graph.externalItem",

"acl": [

{

"type": "group",

"value": "contosEscalations",

"accessType": "grant",

"identitySource": "External"

},

{

"type": "user",

"value": "87e9089a-08d5-4d9e-9524-b7bd6be580d5",

"accessType": "grant",

"identitySource": "azureActiveDirectory"

},

{

"type": "group",

"value": "96fbeb4f-f71c-4405-9f0b-1d6988eda2d2",

"accessType": "deny",

"identitySource": "azureActiveDirectory"

}

],

"properties": {

"title": "Error in the payment gateway",

"priority": 1,

"assignee": "john@contoso.com"

},

"content": {

"value": "<h1>Error in payment gateway</h1><p>Error details...</p>",

"type": "html"

}

}

Hinweis

Sie können externe Gruppen in ACLs verwenden, noch bevor die Gruppen erstellt werden.

Externe Gruppenmitgliedschaften synchron halten

Halten Sie die Mitgliedschaft Ihrer externen Gruppe in Microsoft Graph auf dem neuesten Stand. Wenn sich Mitgliedschaften in Ihrer benutzerdefinierten Gruppe ändern, stellen Sie sicher, dass die Änderung in der externen Gruppe zu einem Zeitpunkt widergespiegelt wird, der ihren Anforderungen entspricht.

Verwalten externer Gruppen und Mitgliedschaften

Sie können die Gruppen-API verwenden, um Ihre externen Gruppen und Gruppenmitgliedschaften zu verwalten. Weitere Informationen finden Sie unter externalGroup und externalGroupMember.

Hinweis

Ein Benutzer sollte weniger als 2.049 Externe Sicherheitsgruppenmitgliedschaften haben, einschließlich direkter und indirekter Mitgliedschaften. Wenn dieser Grenzwert überschritten wird, werden Suchergebnisse unvorhersehbar. Abfragen von Benutzern mit mehr als 10.000 externen Sicherheitsgruppen schlagen mit einer 400 Antwort fehl.