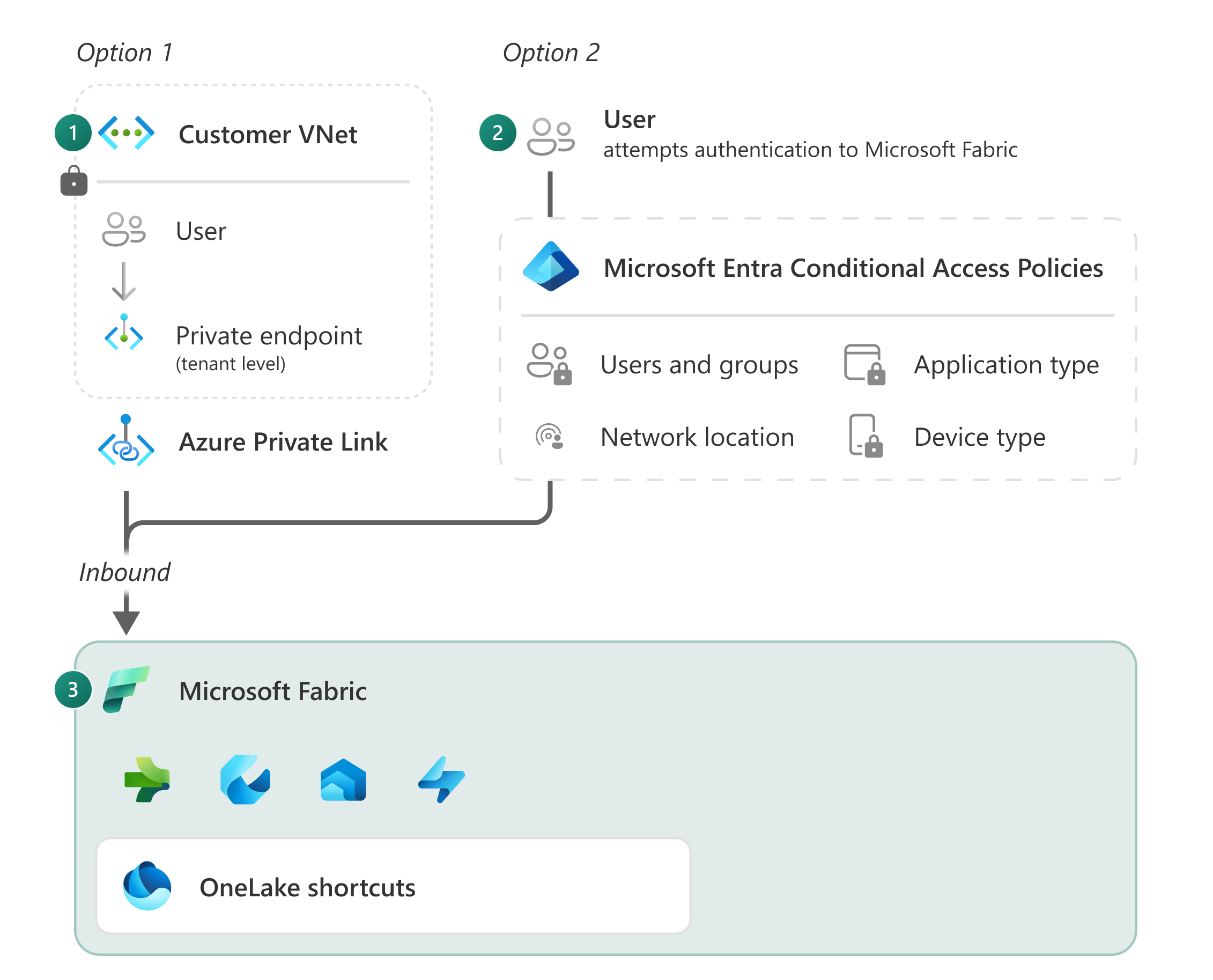

Schutz von eingehendem Datenverkehr

Eingehender Datenverkehr gelangt aus dem Internet in Fabric. In diesem Artikel werden die Unterschiede zwischen den beiden Methoden zum Schutz des eingehenden Datenverkehrs in Microsoft Fabric erläutert, private Verbindungen und bedingter Entra-Zugriff. Der Artikel soll Ihnen helfen, herauszufinden, welche Methode für Ihre Organisation am besten geeignet ist.

Private Verbindungen (Option 1, kundenseitiges Vnet) – Fabric nutzt einen privaten Endpunkt aus Ihrem virtuellen Netzwerk. Der Endpunkt ermöglicht Benutzern, in Ihrem Netzwerk mit Fabric über die private IP-Adresse mithilfe privater Links zu kommunizieren.

Bedingter Entra-Zugriff (Option 2, Benutzer) – Wenn sich ein Benutzer authentifiziert, wird sein Zugriff anhand von einer Reihe von Richtlinien bestimmt, die IP-Adresse, Standort und verwaltete Geräte umfassen können.

Sobald der Datenverkehr bei Fabric eingelangt, wird er von der Microsoft Entra ID authentifiziert, bei der es sich um die gleiche Authentifizierungsmethode handelt, die von Microsoft 365, OneDrive und Dynamics 365 verwendet wird. Die Microsoft Entra ID-Authentifizierung ermöglicht Benutzern, von jedem Gerät und jedem Netzwerk aus sichere Verbindungen mit Cloudanwendungen herzustellen, unabhängig davon, ob sie daheim, remote oder in ihrem Unternehmensbüro arbeiten.

Die Fabric-Back-End-Plattform ist durch ein virtuelles Netzwerk geschützt und nicht direkt über das öffentliche Internet zugänglich, sondern nur über sichere Endpunkte. Um herauszufinden, wie Datenverkehr in Fabric geschützt ist, sehen Sie sich bitte das Architekturdiagramm von Fabric an.

Standardmäßig kommuniziert Fabric zwischen Erfahrungen mit Hilfe des internen Microsoft-Backbone-Netzwerks. Wenn ein Power BI-Bericht Daten aus OneLake lädt, durchlaufen die Daten das interne Microsoft-Netzwerk. Diese Konfiguration unterscheidet sich von der Einrichtung mehrerer Platform as a Service-Dienste (PaaS), die über ein privates Netzwerk miteinander verbunden werden. Eingehende Kommunikation zwischen Clients wie Ihrem Browser oder SQL Server Management Studio (SSMS) und Fabric verwendet das TLS 1.2-Protokoll und verhandelt nach Möglichkeit mit TLS 1.3.

Zu den Standardsicherheitseinstellungen von Fabric gehören:

Microsoft Entra-ID, die zur Authentifizierung jeder Anforderung verwendet wird.

Bei erfolgreicher Authentifizierung werden Anforderungen über sichere, von Microsoft verwaltete Endpunkte an den entsprechenden Back-End-Dienst weitergeleitet.

Interner Datenverkehr zwischen Erfahrungen in Fabric wird über das Microsoft-Backbone-Netzwerk geleitet.

Datenverkehr zwischen Clients und Fabric wird mindestens mit dem TLS-Protokoll (Transport Layer Security) 1.2 verschlüsselt.

Bedingter Entra-Zugriff

Jede Interaktion mit Fabric wird mit Microsoft Entra ID authentifiziert. Microsoft Entra ID basiert auf dem Zero Trust-Sicherheitsmodell, das davon ausgeht, dass Sie innerhalb des Netzwerkperimeters Ihrer Organisation nicht vollständig geschützt sind. Anstatt Ihr Netzwerk als Grenze für Ihre Sicherheit anzusehen, betrachtet Zero Trust die Identität als primären Sicherheitsschranke.

Um den Zugriff zum Zeitpunkt der Authentifizierung festzulegen, können Sie basierend auf der Benutzeridentität, dem Gerätekontext, Standort und Netzwerk des Benutzers sowie der Empfindlichkeit seiner Anwendung Richtlinien für bedingten Zugriff vorgeben und durchsetzen. Sie können z. B. Multi-Faktor-Authentifizierung oder Geräte-Compliance anfordern oder genehmigte Apps für den Zugriff auf Ihre Daten und Ressourcen in Fabric festlegen. Sie haben auch die Möglichkeit, den Zugriff von riskanten Standorten, Geräten oder Netzwerken zu blockieren oder einzuschränken.

Richtlinien für bedingten Zugriff helfen Ihnen, Ihre Daten und Anwendungen zu schützen, ohne die Benutzerproduktivität und -erfahrung zu beeinträchtigen. Hier sind einige Beispiele für Zugriffseinschränkungen, die Sie mit bedingtem Zugriff durchsetzen können.

Definieren Sie eine Liste von IPs für eingehende Konnektivität mit Fabric.

Verwenden Sie die Multi-Faktor-Authentifizierung (MFA).

Einschränken des Datenverkehrs basierend auf Parametern wie Herkunftsland oder Gerätetyp.

Fabric unterstützt keine anderen Authentifizierungsmethoden wie Kontoschlüssel oder SQL-Authentifizierung, die auf Nutzernamen und Kennwörtern basieren.

Konfigurieren des bedingten Zugriffs

Um bedingten Zugriff in Fabric zu konfigurieren, müssen Sie mehrere Fabric-bezogene Azure-Dienste wie Power BI, Azure Data Explorer, Azure SQL-Datenbank und Azure Storage auswählen.

Hinweis

Bedingter Zugriff kann für einige Kunden zu allgemein gefasst sein, da jede Richtlinie auf Fabric und die zugehörigen Azure-Dienste angewendet wird.

Lizenzierung

Für den bedingten Zugriff ist eine Microsoft Entra ID P1-Lizenz erforderlich. Häufig sind diese Lizenzen bereits in Ihrer Organisation verfügbar, da sie für andere Microsoft-Produkte wie Microsoft 365 freigegeben sind. Informationen zur richtigen Lizenz für Ihre Anforderungen finden Sie unter Lizenzanforderungen.

Vertrauenswürdiger Zugriff

Fabric muss sich nicht in Ihrem privaten Netzwerk befinden. Auch dann nicht, wenn Ihre Daten in einem solchen Netzwerk gespeichert sind. Bei PaaS-Diensten ist es üblich, die Berechnung in dasselbe private Netzwerk wie das Speicherkonto einzufügen. Bei Fabric ist das jedoch nicht erforderlich. Um den vertrauenswürdigen Zugriff auf Fabric zu aktivieren, können Sie Features wie lokale Datengateways, vertrauenswürdigen Arbeitsbereichzugriff und verwaltete private Endpunkte nutzen. Weitere Informationen finden Sie unter Sicherheit in Microsoft Fabric.

Private Links

Bei privaten Endpunkten wird Ihrem Dienst eine private IP-Adresse aus Ihrem virtuellen Netzwerk zugewiesen. Der Endpunkt ermöglicht anderen Ressourcen im Netzwerk, über die private IP-Adresse mit dem Dienst zu kommunizieren.

Bei der Verwendung von privaten Links wird durch einen Tunnel vom Dienst in eines Ihrer Subnetze ein privater Kanal geschaffen. Die Kommunikation von externen Geräten wird von deren IP-Adresse zu einem privaten Endpunkt in diesem Subnetz, durch den Tunnel und zum Dienst geleitet.

Nachdem private Links eingerichtet werden, wird auf Fabric nicht mehr über das öffentliche Internet zugegriffen. Um auf Fabric zuzugreifen, müssen alle Benutzer über das private Netzwerk eine Verbindung herstellen. Das private Netzwerk ist für jede Kommunikation mit Fabric erforderlich, auch zum Anzeigen eines Power BI-Berichts im Browser und zur Verwendung von SQL Server Management Studio (SSMS), um eine Verbindung mit eine SQL-Verbindungszeichenfolge wie <guid_unique_your_item>.datawarehouse.fabric.microsoft.com herzustellen.

Lokale Netzwerke

Wenn Sie lokale Netzwerke nutzen, können Sie diese mit Hilfe einer ExpressRoute-Schaltung oder eines Site-to-Site-VPN auf das Azure Virtual Network (VNet) erweitern, um über private Verbindungen auf Fabric zuzugreifen.

Bandbreite

Bei privaten Links wird der gesamte Datenverkehr zu Fabric über den privaten Endpunkt geleitet, was möglicherweise zu Bandbreitenproblemen führt. Die Benutzer können keine global verteilten, nicht datenbezogenen Ressourcen mehr aus ihrer Region laden, wie Bilder, .css- und .html-Dateien, die von Fabric verwendet werden. Diese Ressourcen werden vom Speicherort des privaten Endpunkts geladen. Für australische Benutzer mit einem privaten Endpunkt in den USA wird der Datenverkehr beispielsweise zuerst in die USA geleitet. Das verlängert die Ladezeiten und kann die Leistung verringern.

Kosten

Die Kosten privater Links und die Erhöhung der ExpressRoute-Bandbreite, um private Verbindungen aus Ihrem Netzwerk zu erlauben, können Ihrer Organisation Kosten verursachen.

Überlegungen und Einschränkungen

Mit privaten Links sperren Sie Fabric für das öffentliche Internet. Daraus resultieren viele Überlegungen und Einschränkungen, die es zu beachten gilt.