Rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC)

OneLake RBAC verwendet Rollenzuweisungen, um Berechtigungen auf seine Mitglieder anzuwenden. Sie können Rollen entweder Einzelpersonen oder Sicherheitsgruppen, Microsoft 365-Gruppen und Verteilerlisten zuweisen. Jedes Mitglied in der Benutzergruppe erhält die zugewiesene Rolle.

Wenn sich jemand in zwei oder mehr Sicherheitsgruppen oder einer Microsoft 365-Gruppe befindet, erhält er die höchste Berechtigungsstufe, die von den Rollen bereitgestellt wird. Wenn Sie Benutzergruppen verschachteln und einer Gruppe eine Rolle zuweisen, besitzen alle darin enthaltenen Benutzer Berechtigungen.

OneLake RBAC ermöglicht es Benutzern, Datenzugriffsrollen nur für Lakehouse Elemente zu definieren.

OneLake RBAC schränkt den Datenzugriff für Benutzer mit Arbeitsbereich Zuschauer oder Lesezugriff auf ein Lakehouse ein. Sie gilt nicht für Arbeitsbereich-Administratoren, Mitglieder oder Mitwirkende. Daher unterstützt OneLake RBAC nur die Berechtigungsstufe Lesen.

Erstellen von RBAC-Rollen

Sie können OneLake RBAC-Rollen über Ihre Lakehouse-Datenzugriffseinstellungen definieren und verwalten.

Weitere Informationen finden Sie unter Erste Schritte mit Datenzugriffsrollen.

RBAC-Standardrolle im Lakehouse

Wenn der Benutzer ein neues Lakehouse erstellt, generiert OneLake eine standardmäßige RBAC-Rolle namens Default Readers. Mit der Rolle können alle Benutzer mit der Berechtigung ReadAll alle Ordner im Element lesen.

Dies ist die Standarddefinition der Rollen:

| Fabric-Element | Rollenname | Berechtigung | Ordner eingeschlossen | Zugewiesene Mitglieder |

|---|---|---|---|---|

| Lakehouse | DefaultReader |

ReadAll | Alle Ordner unter Tables/ und Files/ |

Alle Benutzer mit ReadAll-Berechtigung |

Hinweis

Um den Zugriff auf bestimmte Benutzer oder bestimmte Ordner einzuschränken, müssen Sie entweder die Standardrolle ändern oder entfernen und eine neue benutzerdefinierte Rolle erstellen.

Vererbung in OneLake RBAC

Für einen bestimmten Ordner erben OneLake RBAC-Berechtigungen immer die gesamte Hierarchie der Dateien und Unterordner des Ordners.

Beispiel: In der folgenden Hierarchie eines Lakehouse in OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file1111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

Für die angegebene Hierarchie erben OneLake RBAC-Berechtigungen für Role1 und Role2 auf folgende Weise:

| Rolle | Berechtigung | Ordner, der in der Berechtigung definiert ist | Ordner und Dateien erben die Berechtigung |

| Role1 | Lesen | Folder1 |

|

| Role2 | Lesen | Folder2 |

|

Durchlaufen und Auflisten in OneLake RBAC

OneLake RBAC bietet automatisches Durchlaufen übergeordneter Elemente, um sicherzustellen, dass Daten leicht zu erkennen sind. Wenn einem Benutzer Lesezugriff auf unterordner11 gewährt wird, kann der Benutzer den übergeordneten Verzeichnisordner1 auflisten und durchlaufen. Diese Funktionalität ähnelt Windows-Ordnerberechtigungen, bei denen der Zugriff auf einen Unterordner das Auffinden und Durchlaufen der übergeordneten Verzeichnisse ermöglicht. Die Liste und das Durchlaufen, die dem übergeordneten Element gewährt werden, erstrecken sich nicht auf andere Elemente außerhalb der direkten übergeordneten Elemente, wodurch sichergestellt wird, dass andere Ordner sicher bleiben.

Beispiel: In der folgenden Hierarchie eines Lakehouse in OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

Für die angegebene Hierarchie bietet OneLake RBAC-Berechtigungen für „Role1“ den folgenden Zugriff. Beachten Sie, dass der Zugriff auf file11.txt nicht sichtbar ist, da es sich nicht um ein übergeordnetes Element des Unterordners11 handelt. Für Role2 ist file111.txt ebenfalls nicht sichtbar.

| Rolle | Berechtigung | Ordner, der in der Berechtigung definiert ist | Ordner und Dateien erben die Berechtigung |

| Role1 | Lesen | Unterordner11 |

|

| Role2 | Lesen | Unterordner111 |

|

Bei Verknüpfungen unterscheidet sich das Listenverhalten geringfügig. Verknüpfungen zu externen Datenquellen verhalten sich genauso wie Ordner. Verknüpfungen zu anderen OneLake-Speicherorten weisen jedoch ein spezielles Verhalten auf. Der Zugriff auf eine OneLake-Verknüpfung wird durch die Zielberechtigungen der Verknüpfung bestimmt. Beim Auflisten von Verknüpfungen wird kein Aufruf ausgeführt, um den Zielzugriff zu überprüfen. Daher werden beim Auflisten eines Verzeichnisses unabhängig vom Zugriff eines Benutzers auf das Ziel alle internen Verknüpfungen zurückgesendet. Wenn ein Benutzer versucht, die Verknüpfung zu öffnen, wird die Zugriffsüberprüfung ausgewertet, und ein Benutzer sieht nur Daten, für die er über die erforderlichen Berechtigungen zum Anzeigen verfügt. Weitere Informationen zu Verknüpfungen finden Sie unter Verknüpfungen Sicherheitsabschnitt.

Die unten stehenden Beispiele nutzen die folgende Ordnerhierarchie.

Files/

────folder1

│

└───shortcut2

|

└───shortcut3

| Rolle | Berechtigung | Ordner, der in der Berechtigung definiert ist | Ergebnis von Listingdateien |

| Role1 | Lesen | Folder1 |

|

| Role2 | N/V | N/V |

|

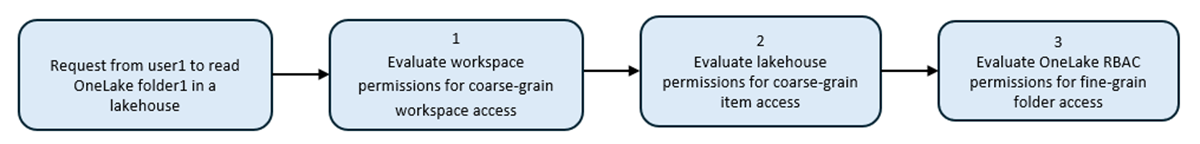

So werden OneLake RBAC-Berechtigungen mit Fabric-Berechtigungen ausgewertet

Mithilfe von Arbeitsbereichs- und Elementberechtigungen können Sie in OneLake für das angegebene Element „grobkörnigen“ Zugriff auf Daten gewähren. Mit OneLake-RBAC-Berechtigungen können Sie den Datenzugriff in OneLake nur auf bestimmte Ordner beschränken.

OneLake RBAC- und Arbeitsbereichsberechtigungen

Die Arbeitsbereich-Berechtigungen sind die erste Sicherheitsbegrenzung für Daten in OneLake. Jeder Arbeitsbereich stellt eine einzelne Domäne oder einen einzelnen Projektbereich dar, in dem Teams an Daten zusammenarbeiten können. Die Sicherheit im Arbeitsbereich wird über Fabric-Arbeitsbereichsrollen verwaltet. Weitere Informationen zur rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) in Fabric finden Sie unter Arbeitsbereichsrollen.

Arbeitsbereichsrollen in Fabric gewähren die folgenden Berechtigungen in OneLake.

| Berechtigung | Administrator | Member | Mitwirkender | Viewer |

|---|---|---|---|---|

| Anzeigen von Dateien in OneLake | Immer* Ja | Immer* Ja | Immer* Ja | Nein, standardmäßig. Verwenden Sie OneLake RBAC, um den Zugriff zu gewähren. |

| Schreiben von Dateien in OneLake | Immer* Ja | Immer* Ja | Immer* Ja | Nein |

Hinweis

*Da Arbeitsbereichsadministrator, Mitglieds- und Teilnehmerrolle automatisch Schreibberechtigungen für OneLake erteilen, überschreibt er alle OneLake RBAC-Leseberechtigungen.

| Arbeitsbereichsrolle | Wendet OneLake RBAC-Leseberechtigungen an? |

|---|---|

| Administrator, Mitwirkender, Mitglied | Nein, OneLake Sicherheit ignoriert alle Berechtigungen zum Lesen von OneLake RBC |

| Viewer | Ja, wenn definiert, werden OneLake RBAC-Leseberechtigungen angewendet. |

OneLake RBAC- und Lakehouse-Berechtigungen

Innerhalb eines Arbeitsbereichs können Fabric-Elemente über Berechtigungen verfügen, die separat von den Arbeitsbereichsrollen konfiguriert sind. Berechtigungen können entweder durch Freigeben eines Elements oder durch Verwalten der Berechtigungen eines Elements konfiguriert werden. Die Fähigkeit eines Benutzers oder einer Benutzerin, Aktionen für Daten in OneLake auszuführen, wird durch die folgenden Berechtigungen bestimmt.

Lakehouse-Berechtigungen

| Lakehouse Berechtigung | Kann Dateien in OneLake anzeigen? | Kann Dateien in OneLake schreiben? | Kann Daten über SQL-Analyseendpunkt lesen? |

|---|---|---|---|

| Lesen | Nein, verwenden Sie standardmäßig OneLake RBAC, um Zugriff zu gewähren. | Nein | Nein |

| ReadAll | Ja, standardmäßig. Verwenden Sie OneLake RBAC, um den Zugriff einzuschränken. | Nein | Nein |

| Schreiben | Ja | Ja | Ja |

| Execute, Reshare, ViewOutput, ViewLogs | N/V – kann nicht allein gewährt werden | N/V – kann nicht allein gewährt werden | N/V – kann nicht allein gewährt werden |

Berechtigungen für OneLake RBAC und Lakehouse SQL-Analyseendpunkt

SQL-Analyseendpunkt ist ein Warehouse, das automatisch über ein Lakehouse in Microsoft Fabric generiert wird. Benutzer*innen können von der Lake-Ansicht des Lakehouse (bietet Unterstützung für Datentechnik und Apache Spark) zur SQL-Ansicht desselben Lakehouse wechseln. Erfahren Sie mehr über den SQL-Analyseendpunkt in der Data Warehouse-Dokumentation: SQL-Analyseendpunkt.

| SQL Analyseendpunktberechtigung | Benutzer können Dateien über OneLake-Endpunkt anzeigen? | Benutzer können Dateien über OneLake-Endpunkt schreiben? | Können Benutzer Daten über SQL-Analyseendpunkt lesen? |

|---|---|---|---|

| Lesen | Nein, verwenden Sie standardmäßig OneLake RBAC, um Zugriff zu gewähren. | Nein | Nein standardmäßig, kann aber mit SQL granularen Berechtigungen konfiguriert werden |

| ReadData | Nein, standardmäßig. Verwenden Sie OneLake RBAC, um Zugriff zu gewähren. | Nein | Ja |

| Schreiben | Ja | Ja | Ja |

Berechtigungen für OneLake RBAC und Default Lakehouse semantisches Modell

Wenn Benutzer*innen in Microsoft Fabric ein Lakehouse erstellen, stellt das System außerdem ein zugehöriges Standardsemantikmodell bereit. Das Standardsemantikmodell enthält Metriken, die auf Lakehouse-Daten basieren. Das Semantikmodell ermöglicht Power BI das Laden von Daten für die Berichterstellung.

| Standard Berechtigungen für Semantikmodelle | Kann Dateien in OneLake anzeigen? | Kann Dateien in OneLake schreiben? | Kann das Schema im semantischen Modell angezeigt werden? | Können Daten im semantischen Modell gelesen werden? |

|---|---|---|---|---|

| Lesen | Nein, verwenden Sie standardmäßig OneLake RBAC, um Zugriff zu gewähren. | Nein | Nein | Ja, standardmäßig. Kann eingeschränkt werden mit Power BI Sicherheit auf Objektebene und Power BI Sicherheit auf Zeilenebene |

| Erstellen | Ja, standardmäßig. Verwenden Sie OneLake RBAC, um den Zugriff einzuschränken. | Ja | Ja | Ja |

| Schreiben | Ja | Ja | Ja | Ja |

| Erneut freigeben | N/V – kann nicht allein gewährt werden | N/V – kann nicht allein gewährt werden | N/V – kann nicht allein gewährt werden | N/V – kann nicht allein gewährt werden |

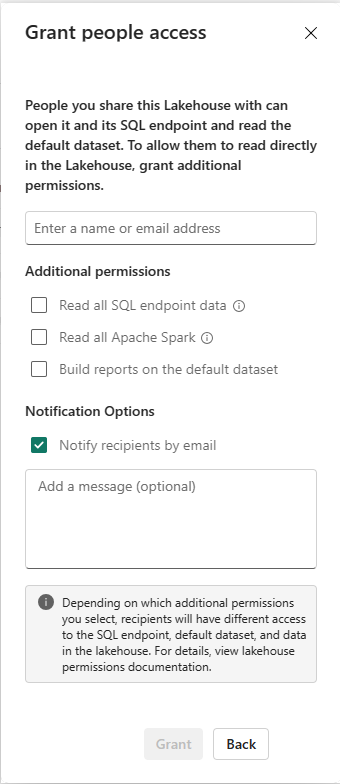

Lakehouse-Freigabe und OneLake-RBAC-Berechtigungen

Durch die Freigabe von einem Lakehouse gewähren Benutzer*innen anderen Benutzer*innen oder einer Gruppe von Benutzer*innen Zugriff auf ein Lakehouse, ohne Zugriff auf den Arbeitsbereich und die restlichen Elemente zu gewähren. Ein freigegebenes Lakehouse finden Sie über den Datenhub oder den Abschnitt „Für mich freigegeben“ in Microsoft Fabrics.

Wenn eine Person ein Lakehouse freigibt, kann sie auch Zugriff auf den SQL-Analyseendpunkt und das zugehörige Standardsemantikmodell gewähren.

| Freigabeoptionen | Kann Dateien in OneLake anzeigen? | Kann Dateien in OneLake schreiben? | Kann Daten über SQL-Analyseendpunkt lesen? | Kann semantische Modelle anzeigen und erstellen? |

|---|---|---|---|---|

| Keine zusätzlichen Berechtigungen ausgewählt | Nein, verwenden Sie standardmäßig OneLake RBAC, um Zugriff zu gewähren. | Nein | Nein | Nein |

| Lesen aller Apache Spark-Elemente | Ja, standardmäßig. Verwenden Sie OneLake RBAC, um den Zugriff einzuschränken. | Nein | Nein | Nein |

| Lesen aller SQL-Endpunktdaten | Nein, verwenden Sie standardmäßig OneLake RBAC, um Zugriff zu gewähren. | Nein | Ja | Nein |

| Erstellen von Berichten für das Standard-Dataset | Ja, standardmäßig. Verwenden Sie OneLake RBAC, um den Zugriff einzuschränken. | Nein | Nein | Ja |

Weitere Informationen zum Datenfreigabeberechtigungsmodell:

Verknüpfungen

OneLake RBAC in internen Verknüpfungen

Für jeden Ordner in einem Lakehouse erben RBAC-Berechtigungen immer an alle internen Verknüpfungen, bei denen dieser Ordner als Ziel definiert ist.

Wenn ein Benutzer über eine Verknüpfung zu einem anderen OneLake-Speicherort auf Daten zugreift, wird die Identität des aufrufenden Benutzers verwendet, um den Zugriff auf die Daten im Zielpfad der Verknüpfung* zu autorisieren. Als Resultat, muss dieser Benutzer über OneLake RBAC-Berechtigungen am Zielspeicherort verfügen, um die Daten lesen zu können.

Wichtig

Beim Zugriff auf Verknüpfungen über Power BI-semantische Modelle oder T-SQL wird die Identität des aufrufenden Benutzers nicht an das Verknüpfungsziel übergeben. Stattdessen wird die Identität des Aufrufenden Elementbesitzers übergeben, wobei der Zugriff auf den aufrufenden Benutzer delegiert wird.

Das Definieren von RBAC-Berechtigungen für die interne Verknüpfung ist nicht zulässig und muss für den Zielordner definiert werden, der sich im Zielelement befindet. Da die Definition von RBAC-Berechtigungen nur auf Lakehouse-Elemente beschränkt ist, ermöglicht OneLake RBAC-Berechtigungen nur für Verknüpfungen für Ordner in Lakehouse-Elementen.

In der nächsten Tabelle wird angegeben, ob das entsprechende Verknüpfungsszenario zum Definieren von OneLake RBAC-Berechtigungen unterstützt wird.

| Internes Verknüpfungsszenario | OneLake RBAC-Berechtigungen unterstützt? | Kommentare |

|---|---|---|

| Verknüpfung in einem Lakehouse1 zeigt auf Ordner2 im gleichen Lakehouse. | Unterstützt. | Um den Zugriff auf Daten in der Verknüpfung einzuschränken, definieren Sie OneLake RBAC für Ordner2. |

| Verknüpfung in einem Lakehouse1 zeigt auf Ordner2 in einem anderen Lakehouse2 | Unterstützt. | Um den Zugriff auf Daten in Verknüpfung einzuschränken, definieren Sie OneLake RBAC für Ordner2 in Lakehouse2. |

| Verknüpfung in einem Lakehouse, das auf eine Tabelle zeigt in einem Datawarehouse | Nicht unterstützt. | OneLake unterstützt das Definieren von RBAC-Berechtigungen in Datawarehouses nicht. Der Zugriff wird stattdessen basierend auf der ReadAll-Berechtigung bestimmt. |

| Verknüpfung in einem Lakehouse, das auf eine Tabelle zeigt in einer KQL Datenbank | Nicht unterstützt. | OneLake unterstützt das Definieren von RBAC-Berechtigungen in KQL-Datenbanken nicht. Der Zugriff wird stattdessen basierend auf der ReadAll-Berechtigung bestimmt. |

OneLake RBAC in externen Verknüpfungen (ADLS, S3, Dataverse)

OneLake unterstützt das Definieren von RBAC-Berechtigungen für Verknüpfungen wie ADLS, S3 und Dataverse-Verknüpfungen. In diesem Fall wird das RBAC-Modell auf das delegierte Autorisierungsmodell angewendet, das für diese Art von Verknüpfung aktiviert ist.

Angenommen, Benutzer1 erstellt eine S3-Verknüpfung in einem Lakehouse, die auf einen Ordner in einem AWS S3-Bucket zeigt. Anschließend versucht Benutzer2, auf Daten in dieser Verknüpfung zuzugreifen.

| Autorisiert S3 Verbindung den Zugriff für den delegierten Benutzer1? | Autorisiert OneLake RBAC den Zugriff für den anfordernden Benutzer2? | Ergebnis: Kann Benutzer2 in der S3-Verknüpfung auf Daten zugreifen? |

|---|---|---|

| Ja | Ja | Ja |

| Nein | Nein | Nein |

| Nein | Ja | Nein |

| Ja | Nein | Nein |

Die RBAC-Berechtigungen müssen für den gesamten Bereich der Verknüpfung (vollständiger Zielordner) definiert werden, aber rekursiv an alle Unterordner und Dateien erben.

Erfahren Sie mehr über S3-, ADLS- und Dataverse-Verknüpfungen in OneLake-Verknüpfungen.

Grenzwerte für OneLake RBAC

Die folgende Tabelle enthält die Einschränkungen von OneLake-Datenzugriffsrollen.

| Szenario | Begrenzung |

|---|---|

| Maximale Anzahl von OneLake RBAC-Rollen pro Fabric-Element | Höchstens 250 Rollen für jedes Lakehouse-Element. |

| Maximale Anzahl von Mitgliedern pro OneLake RBAC-Rolle | Höchstens 500 Benutzer und Benutzergruppen pro Rolle. |

| Maximale Anzahl von Berechtigungen pro OneLake RBAC-Rolle | Höchstens 500 Berechtigungen pro Rolle |

Wartezeiten in OneLake RBAC

- Wenn Sie eine OneLake RBAC-Rollendefinition ändern, dauert es etwa 5 Minuten, bis OneLake die aktualisierten Definitionen anwendet.

- Wenn Sie eine Benutzergruppe in OneLake RBAC-Rolle ändern, dauert es etwa eine Stunde, bis OneLake die Berechtigungen der Rolle auf die aktualisierte Benutzergruppe anwendet.

Berücksichtigung und Einschränkungen

- Wenn Sie einem B2B-Gastbenutzer eine RBAC-Rolle zuweisen, müssen Sie Ihre Einstellungen für die externe Zusammenarbeit für B2B in Microsoft Entra External IDkonfigurieren. Die Einstellung Gastbenutzerzugriff muss so gesetzt sein, dass Gastbenutzer denselben Zugriff wie Mitglieder haben (am inklusivsten).