Verwenden der modernen Hybridauthentifizierung mit Outlook für iOS und Android

Die Outlook-App für iOS und Android ist die beste Möglichkeit, Microsoft 365 oder Office 365 auf Ihrem mobilen Gerät zu erleben, indem Sie Microsoft-Dienste verwenden, um Ihren Alltag und Ihre Arbeit zu finden, zu planen und zu priorisieren. Outlook bietet die Sicherheit, den Datenschutz und die Unterstützung, die Sie beim Schutz von Unternehmensdaten benötigen, über Funktionen wie Microsoft Entra bedingten Zugriff und Intune App-Schutzrichtlinien. Die folgenden Abschnitte bieten eine Übersicht über die Hybridarchitektur der modernen Authentifizierung, die erforderlichen Voraussetzungen für die Bereitstellung und die sichere Bereitstellung von lokalen Postfächern von Outlook für iOS und Android für Exchange.

Microsoft Cloud-Architektur für Exchange Server-Hybridkunden

Outlook für iOS und Android ist eine cloudgestützte Anwendung. Dieses Merkmal gibt an, dass Ihre Erfahrung aus einer lokal installierten App besteht, die von einem sicheren und skalierbaren Dienst unterstützt wird, der in der Microsoft Cloud ausgeführt wird.

Für Exchange Server Postfächer ist die Architektur von Outlook für iOS und Android direkt in die Microsoft Cloud integriert und bietet Kunden mehr Vorteile wie Sicherheit, Datenschutz, integrierte Compliance und transparente Vorgänge, die Microsoft im Microsoft Trust Center und im Azure Trust Center übernimmt.

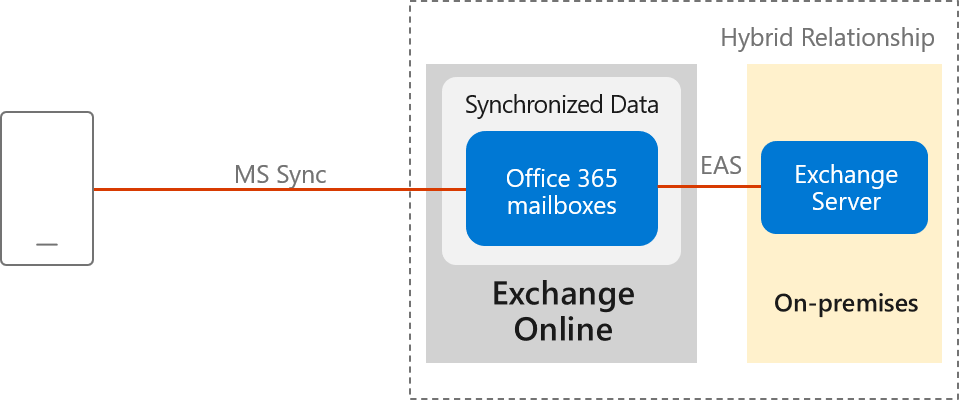

Innerhalb der Microsoft 365- oder Office 365-basierten Architektur verwendet Outlook für iOS und Android die native Microsoft-Synchronisierungstechnologie für die Datensynchronisierung, die durch eine TLS-gesicherte End-to-End-Verbindung zwischen Microsoft 365 oder Office 365 und der App geschützt ist.

Die Exchange ActiveSync -Verbindung (EAS) zwischen Exchange Online und der lokalen Umgebung ermöglicht die Synchronisierung der lokalen Daten der Benutzer und umfasst vier Wochen E-Mail, alle Kalenderdaten, alle Kontaktdaten und status in Ihrem Exchange Online Mandanten. Diese Daten werden nach 30 Tagen automatisch aus Exchange Online entfernt, wenn das Konto in Microsoft Entra ID gelöscht wird.

Die Synchronisierung von Daten zwischen der lokalen Umgebung und Exchange Online erfolgt unabhängig vom Benutzerverhalten. Diese Abhängigkeit stellt sicher, dass wir neue Nachrichten schnell an die Geräte senden können.

Die Verarbeitung von Informationen in der Microsoft Cloud ermöglicht erweiterte Features und Funktionen, wie die Kategorisierung von E-Mails für den Posteingang mit Fokus, angepasste Benutzeroberflächen für Reise und Kalender sowie eine verbesserte Suchgeschwindigkeit. Indem intensive Verarbeitungsvorgänge in die Cloud ausgelagert und die auf den Benutzergeräten erforderlichen Ressourcen minimiert werden, können die Leistung und Stabilität der App verbessert werden. Schließlich ermöglicht outlook das Erstellen von Features, die unabhängig von den technologischen Funktionen der zugrunde liegenden Server (z. B. verschiedene Versionen von Exchange Server, Microsoft 365 oder Office 365) für alle E-Mail-Konten funktionieren.

Diese neue Architektur weist insbesondere die folgenden Verbesserungen auf:

Enterprise Mobility + Security Support: Kunden können Microsoft Enterprise Mobility + Security (EMS) einschließlich Microsoft Intune und Microsoft Entra ID P1 oder P2 nutzen, um bedingte Bedingungen zu aktivieren. Zugriff auf und Intune App-Schutzrichtlinien, die Unternehmensmessagingdaten auf dem mobilen Gerät steuern und schützen.

Vollständig von Microsoft Cloud unterstützt: Die daten des lokalen Postfachs werden in Exchange Online synchronisiert, was die Vorteile von Sicherheit, Datenschutz, Compliance und transparenten Vorgängen bietet, die Microsoft im Microsoft Trust Center übernimmt.

OAuth schützt die Kennwörter von Benutzern: Outlook verwendet hybride moderne Authentifizierung (OAuth), um die Anmeldeinformationen der Benutzer zu schützen. Die moderne Hybridauthentifizierung stellt Outlook einen sicheren Mechanismus für den Zugriff auf die Exchange-Daten zur Verfügung, ohne die Anmeldeinformationen eines Benutzers anfassen oder speichern zu müssen. Bei der Anmeldung authentifiziert sich der Benutzer direkt bei einer Identitätsplattform (entweder Microsoft Entra ID oder einem lokalen Identitätsanbieter wie AD FS) und erhält im Gegenzug ein Zugriffstoken, das Outlook Zugriff auf das Postfach oder die Dateien des Benutzers gewährt. Der Dienst hat zu keinem Zeitpunkt Zugriff auf das Kennwort des Benutzers.

Bereitstellung eindeutiger Geräte-IDs: Jede Outlook-Verbindung wird in Microsoft Intune eindeutig registriert und kann daher als eindeutige Verbindung verwaltet werden.

Entsperrt neue Features unter iOS und Android: Dieses Update ermöglicht es der Outlook-App, native Microsoft 365- oder Office 365-Features zu nutzen, die derzeit in Exchange lokal nicht unterstützt werden, z. B. die Verwendung der vollständigen Exchange Online Suche und posteingang mit Relevanz. Diese Features sind nur verfügbar, wenn Outlook für iOS und Android verwendet wird.

Hinweis

Die Geräteverwaltung über das lokale Exchange Admin Center (EAC) ist nicht möglich. Intune ist erforderlich, um mobile Geräte zu verwalten.

Datensicherheit, Zugriff und überwachte Kontrollen

Da lokale Daten mit Exchange Online synchronisiert werden, haben Kunden Fragen zum Schutz der Daten in Exchange Online. Verschlüsselung in der Microsoft Cloud erläutert, wie BitLocker für die Verschlüsselung auf Volumeebene verwendet wird. Die Dienstverschlüsselung mit Microsoft Purview-Kundenschlüssel wird in der Outlook für iOS- und Android-Architektur unterstützt. Beachten Sie jedoch, dass der Benutzer über eine Office 365 Enterprise E5-Lizenz (oder die entsprechenden Versionen dieser Pläne für Behörden oder Bildungseinrichtungen) verfügen muss, um eine Verschlüsselungsrichtlinie mithilfe des Cmdlets set-mailuser zugewiesen zu haben.

Standardmäßig verfügen Microsoft-Techniker über keine ständigen Administratorrechte und keinen ständigen Zugriff auf Kundeninhalte in Microsoft 365 oder Office 365. Administrative Zugriffssteuerungen behandelt die Überprüfung von Mitarbeitern, Hintergrundprüfungen, Lockbox und Kunden-Lockbox und vieles mehr.

Iso Audited Controls on Service Assurance-Dokumentation bietet die status überwachter Kontrollen aus globalen Standards und Vorschriften zur Informationssicherheit, die Microsoft 365 und Office 365 implementiert haben.

Verbindungsfluss

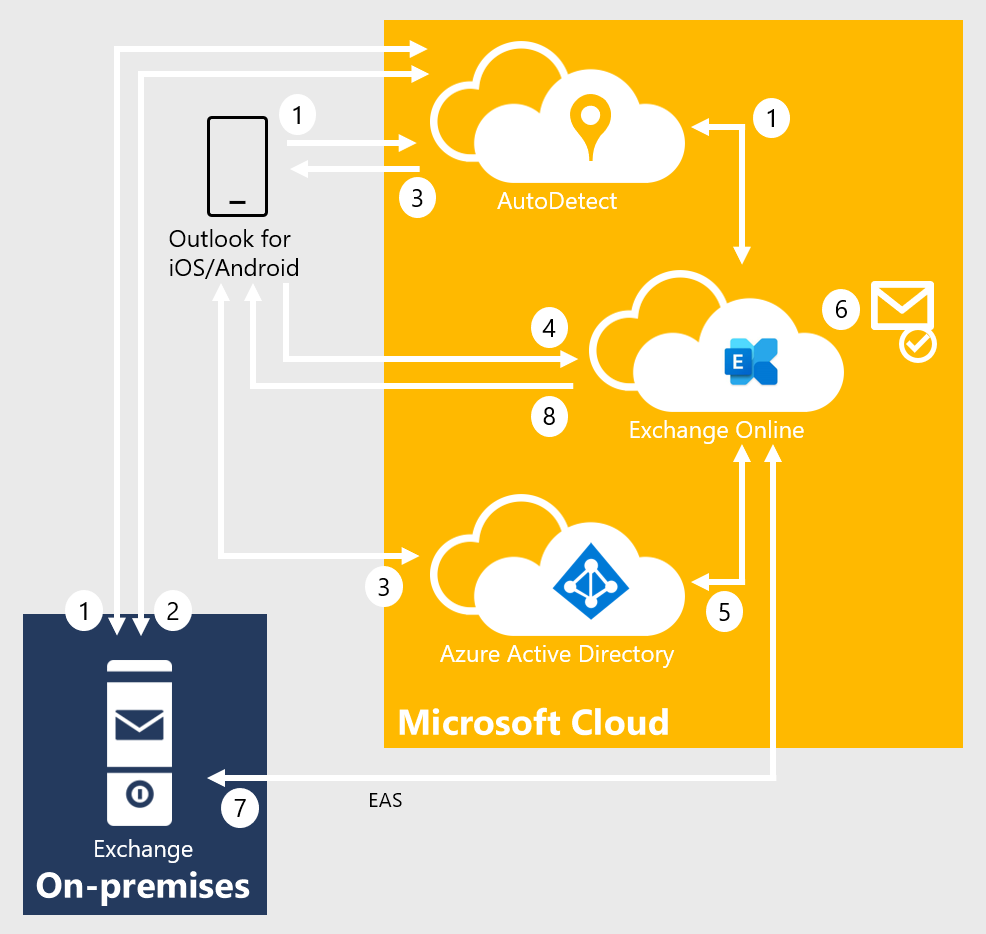

Wenn Outlook für iOS und Android mit moderner Hybridauthentifizierung aktiviert ist, sieht der Verbindungsfluss folgendermaßen aus.

Nachdem der Benutzer seine E-Mail-Adresse eingegeben hat, stellt Outlook für iOS und Android eine Verbindung mit dem AutoDetect-Dienst her. AutoDetect bestimmt den Postfachtyp, indem eine AutoErmittlungsabfrage gestartet wird, um Exchange Online. Exchange Online stellt fest, dass das Postfach des Benutzers lokal ist, und gibt eine 302-Umleitung mit der lokalen AutoErmittlungs-URL an AutoDetect zurück. AutoDetect startet eine Abfrage für den lokalen AutoErmittlungsdienst, um den ActiveSync-Endpunkt für die E-Mail-Adresse zu ermitteln. Die url, die lokal versucht wurde, ähnelt diesem Beispiel:

<https://autodiscover.contoso.com/autodiscover/autodiscover.json?Email=test%40contoso.com&Protocol=activesync&RedirectCount=3>.AutoDetect startet eine Verbindung mit der lokalen ActiveSync-URL, die in Schritt 1 oben mit einer leeren Beareraufforderung zurückgegeben wurde. Die leere Bearer-Herausforderung teilt dem lokalen ActiveSync mit, dass der Client die moderne Authentifizierung unterstützt. Das lokale ActiveSync antwortet mit einer 401-Herausforderungsantwort, die den WWW-Authentificate: Bearer-Header enthält. Im Header WWW-Authenticate: Bearer ist der authorization_uri Wert, der den Microsoft Entra Endpunkt identifiziert, der zum Abrufen eines OAuth-Tokens verwendet werden soll.

AutoDetect gibt den Microsoft Entra-Endpunkt an den Client zurück. Der Client beginnt den Anmeldeflow, und dem Benutzer wird ein Webformular (oder eine Umleitung zur Microsoft Authenticator-App) angezeigt und kann Anmeldeinformationen eingeben. Abhängig von der Identitätskonfiguration kann dieser Prozess eine Umleitung des Verbundendpunkts an einen lokalen Identitätsanbieter beinhalten. Schließlich erhält der Client ein Zugriffs- und Aktualisierungstokenpaar namens AT1/RT1. Dieses Zugriffstoken gilt für den Outlook für iOS und Android-Client mit einer Zielgruppe des Exchange Online-Endpunkts.

Outlook für iOS und Android stellt eine Verbindung mit Exchange Online her und gibt eine Bereitstellungsanforderung aus, die das Zugriffstoken (AT1) des Benutzers und den lokalen ActiveSync-Endpunkt enthält.

Die MRS-Bereitstellungs-API in Exchange Online verwendet AT1 als Eingabe und ruft ein zweites Zugriffs-/Aktualisierungstokenpaar (mit dem Namen AT2/RT2) ab, um über einen Aufruf im Auftrag von Active Directory auf das lokale Postfach zuzugreifen. Dieses zweite Zugriffstoken gilt für den Client, also Exchange Online, und eine Zielgruppe des lokalen ActiveSync-Namespace-Endpunkts.

Wenn das Postfach nicht bereitgestellt wird, erstellt die Bereitstellungs-API ein Postfach.

Die MRS-Bereitstellungs-API richtet eine sichere Verbindung zum lokalen ActiveSync-Endpunkt ein und synchronisiert die Messagingdaten des Benutzers unter Verwendung des Zugriffstokens AT2 als Authentifizierungsmechanismus. RT2 wird in regelmäßigen Abständen verwendet, um ein neues AT2 zu generieren, damit die Daten ohne Eingriff des Benutzers im Hintergrund synchronisiert werden können.

Daten werden an den Client zurückgegeben.

Technische und Lizenzierungsanforderungen

Für die Architektur der hybriden modernen Authentifizierung gelten die folgenden technischen Anforderungen:

Hinweis

Lokale Konten, die die moderne Hybridauthentifizierung mit Outlook Mobile nutzen, werden nicht mit Office 365 Community- und Defense-Mandanten der US-Regierung, Office 365 Deutschland-Mandanten und Office 365 China unterstützt, die von 21Vianet-Mandanten betrieben werden.

Lokales Exchange-Setup:

Exchange Server kumulatives Update 1 (CU1) von 2019 oder höher Exchange Server kumulatives Update 8 (CU8) von 2016 oder höher oder Exchange Server 2013 CU19 oder höher auf allen Exchange-Servern. In Hybridbereitstellungen (lokales Exchange und Exchange Online) oder in Organisationen, die Exchange Online-Archivierung (EOA) mit ihrer lokalen Exchange-Bereitstellung verwenden, müssen Sie das aktuellste CU oder ein CU vor der aktuellsten Version bereitstellen.

Alle Exchange 2007- oder Exchange 2010-Server müssen aus der Umgebung entfernt werden. Diese Versionen von Exchange werden nicht mehr unterstützt und funktionieren nicht mit Intune verwalteten Outlook für iOS und Android. In dieser Architektur verwendet Outlook für iOS und Android OAuth als Authentifizierungsmechanismus. Eine der lokalen Konfigurationsänderungen, die auftreten, ermöglicht den OAuth-Endpunkt in der Microsoft Cloud als Standardautorisierungsendpunkt. Wenn diese Änderung vorgenommen wird, können Clients beginnen, die Verwendung von OAuth auszuhandeln. Da diese Änderung den gesamten organization umfasst, denken Exchange 2010-Postfächer, die entweder von Exchange 2013 oder 2016 vorgehalten werden, fälschlicherweise, dass sie OAuth ausführen können (nicht), und enden in einem getrennten Zustand (Exchange 2010 unterstützt OAuth nicht als Authentifizierungsmechanismus).

Active Directory-Synchronisierung. Active Directory-Synchronisierung des gesamten lokalen E-Mail-Empfängerverzeichnisses mit Microsoft Entra ID über Microsoft Entra Connect. Wenn Sie Microsoft Entra App- und Attributfilterung in Microsoft Entra Connect-Konfiguration aktiviert haben, stellen Sie sicher, dass die folgenden Anwendungen ausgewählt sind:

- Office 365 ProPlus

- Exchange Online:

- Azure RMS

- Intune

Wenn Sie in Microsoft Entra Connect-Konfiguration keine Microsoft Entra App- und Attributfilterung aktiviert haben, sind alle erforderlichen Anwendungen bereits standardmäßig ausgewählt.

Wichtig

Outlook für iOS und Android verwendet die Exchange Online globale Adressliste des Mandanten für lokale Postfächer, die die moderne Hybridauthentifizierung nutzen. Wenn nicht alle E-Mail-Empfänger mit Microsoft Entra ID synchronisiert werden, treten bei Benutzern Probleme mit dem Nachrichtenfluss auf.

Exchange Hybrid-Setup: Erfordert vollständige Hybridbeziehung zwischen lokalem Exchange und Exchange Online.

Eine Microsoft 365- oder Office 365 organization hybride Hybridkonfiguration wird in vollständiger Hybridkonfiguration mit dem Klassischen Exchange-Hybridtopologiemodus konfiguriert und gemäß den Angaben im Exchange-Bereitstellungs-Assistenten eingerichtet.

Hinweis

Die moderne Hybridauthentifizierung wird mit dem Hybrid-Agent nicht unterstützt.

Erfordert eine Microsoft 365- oder Office 365 Enterprise-, Business- oder Education-organization.

Die daten des lokalen Postfachs werden in derselben Rechenzentrumsregion synchronisiert, in der microsoft 365 oder Office 365 organization eingerichtet ist, oder mit der Rechenzentrumsregion, die im PreferredDataLocation des Kontos definiert ist. Weitere Informationen zum Speicherort von Microsoft 365 und Office 365 Daten finden Sie im Microsoft Trust Center. Weitere Informationen zu PreferredDataLocation finden Sie unter Multi-Geo-Funktionen.

Die externen URL-Hostnamen für Exchange ActiveSync und AutoErmittlung müssen als Dienstprinzipale veröffentlicht werden, um über den Hybridkonfigurations-Assistenten Microsoft Entra ID.

AutoErmittlung und Exchange ActiveSync Namespaces müssen über das Internet zugänglich sein und können nicht über eine Vorauthentifizierungslösung bereitgestellt werden.

Stellen Sie sicher, dass zwischen dem Lastenausgleich und Ihren Exchange-Servern keine SSL- oder TLS-Auslagerung verwendet wird, da sich diese Einrichtung auf die Verwendung des OAuth-Tokens auswirkt. SSL- und TLS-Bridging (Terminierung und Wiederverschlüsselung) wird unterstützt.

Intune Setup: Sowohl Intune eigenständige Bereitstellungen als auch Bereitstellungen der Co-Verwaltung werden unterstützt (Basismobilität und Sicherheit für Microsoft 365 wird nicht unterstützt).

Microsoft 365- und Office 365-Lizenzierung:

- Outlook für iOS und Android ist kostenlos für Privatanwender aus dem iOS-App Store und von Google Play erhältlich. Kommerzielle Benutzer benötigen jedoch ein Microsoft 365- oder Office 365-Abonnement, das die Office-Desktopanwendungen umfasst: Microsoft 365 Apps for Business, Microsoft 365 Business Standard, Microsoft 365 Apps for Enterprise, Office 365 Enterprise E3, Office 365 Enterprise E5 oder die entsprechenden Versionen dieser Pläne für Behörden oder Bildungseinrichtungen. Kommerzielle Benutzer mit den folgenden Abonnements dürfen die mobile Outlook-App auf Geräten mit integrierten Bildschirmen mit 10,1 Zoll diagonal oder weniger verwenden: Office 365 Enterprise E1, Office 365 F1, Office 365 A1, Microsoft 365 Business Basic und, wenn Sie nur über ein Exchange Online-Lizenz (ohne Office). Wenn Sie nur über eine lokale Exchange-Lizenz (Exchange Server) verfügen, sind Sie nicht für die Verwendung der App lizenziert.

- Die Verwendung erweiterter Exchange Online Features (z. B. Dienstverschlüsselung mit Kundenschlüssel oder Multi-Geo-Funktionen) erfordert, dass dem lokalen Benutzer die entsprechende Office 365- oder Microsoft 365-Abonnementlizenz im Microsoft 365 Admin Center zugewiesen wird.

Weitere Informationen zum Zuweisen einer Lizenz finden Sie unter Hinzufügen von Benutzern einzeln oder in einem Massenvorgang.

EMS-Lizenzierung: Jeder lokale Benutzer muss eine der folgenden Lizenzen besitzen:

- Intune eigenständig + Microsoft Entra ID P1 oder P2 oder Microsoft Entra ID P1 oder P2

- Enterprise Mobility + Security E3, Enterprise Mobility + Security E5

Implementierungsschritte

Zum Aktivieren der Unterstützung für moderne Hybridauthentifizierung in Ihrer Organisation sind die folgenden Schritte nötig, die in den folgenden Abschnitten erläutert werden:

- Erstellen einer Richtlinie für bedingten Zugriff

- Erstellen einer Intune-App-Schutzrichtlinie

- Aktivieren der modernen Hybridauthentifizierung

Erstellen einer Richtlinie für bedingten Zugriff

Sobald sich Ihre Organisation entschlossen hat, den Benutzerzugriff auf Exchange-Daten zu standardisieren und Outlook für iOS und Android als die einzige E-Mail-App für Endbenutzer einzusetzen, kann eine Richtlinie für bedingten Zugriff konfiguriert werden, die andere mobile Zugriffsmethoden blockiert. Outlook für iOS und Android authentifiziert sich über das Microsoft Entra Identitätsobjekt und stellt dann eine Verbindung mit Exchange Online her. Daher müssen Sie Microsoft Entra Richtlinien für bedingten Zugriff erstellen, um die Konnektivität mobiler Geräte auf Exchange Online einzuschränken. Für diese Aufgabe benötigen Sie zwei Richtlinien für bedingten Zugriff, wobei jede Richtlinie auf alle potenziellen Benutzer ausgerichtet ist. Details zum Erstellen dieser Richtlinien finden Sie unter Bedingter Zugriff: Erfordern genehmigter Client-Apps oder App-Schutzrichtlinie.

Führen Sie die Schritte unter Anfordern genehmigter Client-Apps oder App-Schutzrichtlinie für mobile Geräte aus. Diese Richtlinie lässt Outlook für iOS und Android zu, verhindert jedoch, dass OAuth und die Standardauthentifizierung Exchange ActiveSync mobilen Clients eine Verbindung mit Exchange Online herstellen können.

Hinweis

Diese Richtlinie stellt sicher, dass mobile Benutzer mithilfe der entsprechenden Apps auf alle Office-Endpunkte zugreifen können.

Führen Sie die Schritte unter Blockieren von Exchange ActiveSync auf allen Geräten aus, wodurch verhindert wird, dass Exchange ActiveSync Clients, die die Standardauthentifizierung auf nicht mobilen Geräten verwenden, eine Verbindung mit Exchange Online herstellen.

Die oben genannten Richtlinien verwenden das Berechtigungssteuerelement App-Schutzrichtlinie erforderlich, mit dem sichergestellt wird, dass eine Intune App-Schutzrichtlinie auf das zugeordnete Konto in Outlook für iOS und Android angewendet wird, bevor Der Zugriff gewährt wird. Wenn der Benutzer keiner Intune App-Schutzrichtlinie zugewiesen ist, nicht für Intune lizenziert ist oder die App nicht in der Intune App-Schutzrichtlinie enthalten ist, verhindert die Richtlinie, dass der Benutzer ein Zugriffstoken erhält und Zugriff auf Messagingdaten erhält.

Lesen Sie abschließend Blockieren der Legacyauthentifizierung mit Microsoft Entra bedingten Zugriff, um die Legacyauthentifizierung für andere Exchange-Protokolle auf iOS- und Android-Geräten zu blockieren. Diese Richtlinie sollte nur auf Microsoft 365 oder Office 365 Exchange Online Cloud-App und iOS- und Android-Geräteplattformen abzielen. Dieser Ansatz stellt sicher, dass mobile Apps, die Exchange-Webdienste, IMAP4- oder POP3-Protokolle mit Standardauthentifizierung verwenden, keine Verbindung mit Exchange Online herstellen können.

Wichtig

Um die App-basierten Richtlinien für bedingten Zugriff zu verwenden, muss die Microsoft Authenticator-App auf iOS-Geräten installiert werden. Für Android-Geräte ist die App für das Intune-Unternehmensportal erforderlich. Weitere Informationen finden Sie unter App-basierter bedingter Zugriff mit Intune.

So verhindern Sie, dass andere Clients mobiler Geräte (z. B. der native E-Mail-Client, der im mobilen Betriebssystem enthalten ist) eine Verbindung mit Ihrer lokalen Umgebung herstellen (die sich über die Standardauthentifizierung bei lokales Active Directory authentifizieren):

Sie können die integrierten Exchange-Zugriffsregeln für mobile Geräte verwenden und die Verbindung aller mobilen Geräte blockieren, indem Sie den folgenden Befehl in der Exchange-Verwaltungsshell festlegen:

Set-ActiveSyncOrganizationSettings -DefaultAccessLevel Block

Hinweis

Der Befehl kann sich auf Benutzer auswirken, die über ihre mobilen Geräte eine verbindung mit exchange lokal herstellen.

Erstellen einer Intune-App-Schutzrichtlinie

Nachdem die moderne Hybridauthentifizierung aktiviert wurde, können alle lokalen mobilen Benutzer Outlook für iOS und Android mithilfe der Microsoft 365- oder Office 365-basierten Architektur verwenden. Daher ist es wichtig, Unternehmensdaten mit einer Intune-App-Schutzrichtlinie zu schützen.

Erstellen Sie Intune-App-Schutzrichtlinien für iOS und Android anhand der Schritte in Erstellen und Zuweisen von App-Schutzrichtlinien. Jede Richtlinie muss mindestens die folgenden Bedingungen erfüllen:

Sie umfassen alle mobilen Microsoft-Anwendungen wie Word, Excel oder PowerPoint, da diese Einbeziehung sicherstellt, dass Benutzer auf sichere Weise auf Unternehmensdaten in jeder Microsoft-App zugreifen und diese bearbeiten können.

Sie simulieren die Sicherheitsfunktionen, die Exchange für mobile Geräte bereitstellt, z. B.:

- Für den Zugriff ist eine PIN erforderlich (die „Typ auswählen", „PIN-Länge", „Einfache PIN zulassen" und „Fingerabdruck zulassen" umfasst)

- Verschlüsseln von App-Daten

- Blockieren der Ausführung von verwalteten Apps auf per Jailbreak oder Rooting manipulierten Geräten

Sie sind allen Benutzern zugewiesen. Diese breite Zuweisung stellt sicher, dass alle Benutzer geschützt sind, unabhängig davon, ob sie Outlook für iOS und Android verwenden.

Zusätzlich zu den oben genannten Mindestrichtlinienanforderungen sollten Sie die Bereitstellung erweiterter Schutzrichtlinieneinstellungen wie Ausschneiden, Kopieren und Einfügen mit anderen Apps in Betracht ziehen, um Unternehmensdatenlecks weiter zu verhindern. Weitere Informationen zu den verfügbaren Einstellungen finden Sie unter Einstellungen für Android-App-Schutzrichtlinien in Microsoft Intune- und iOS-App-Schutzrichtlinieneinstellungen.

Wichtig

Um Intune-App-Schutzrichtlinien für Apps auf Android-Geräten anzuwenden, die nicht in Intune registriert sind, muss der Benutzer auch das Intune-Unternehmensportal installieren. Weitere Informationen finden Sie unter Einstellungen für Android-App-Schutzrichtlinien in Microsoft Intune.

Aktivieren der modernen Hybridauthentifizierung

Wenn Sie die moderne Hybridauthentifizierung nicht aktiviert haben, überprüfen Sie die Voraussetzungen, wie unter Übersicht über die moderne Hybridauthentifizierung beschrieben, und die Voraussetzungen für die Verwendung mit lokalen Skype for Business- und Exchange-Servern. Nachdem Sie die Voraussetzungen erfüllt haben, führen Sie die Schritte unter Konfigurieren Exchange Server lokal für die Verwendung der modernen Hybridauthentifizierung aus.

Erstellen Sie eine Zulassungsregel für den lokalen Exchange-Gerätezugriff, um Exchange Online das Herstellen einer Verbindung mit Ihrer lokalen Umgebung mithilfe des ActiveSync-Protokolls zu ermöglichen:

If ((Get-ActiveSyncOrganizationSettings).DefaultAccessLevel -ne "Allow") {New-ActiveSyncDeviceAccessRule -Characteristic DeviceType -QueryString "OutlookService" -AccessLevel Allow}Hinweis

Die Geräteverwaltung über das lokale Exchange Admin Center ist nicht möglich. Intune ist erforderlich, um mobile Geräte zu verwalten.

Erstellen Sie eine Lokale Exchange-Gerätezugriffsregel, die verhindert, dass Benutzer mit Outlook für iOS und Android mit Standardauthentifizierung über das Exchange ActiveSync-Protokoll eine Verbindung mit der lokalen Umgebung herstellen:

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel BlockHinweis

Sobald diese Regel erstellt wurde, werden Benutzer von Outlook für iOS und Android mit Standardauthentifizierung blockiert.

Stellen Sie sicher, dass Ihre lokale Exchange ActiveSync maxRequestLength so konfiguriert ist, dass sie dem MaxSendSize/MaxReceiveSize Ihrer Transportkonfiguration entspricht:

- Pfad:

%ExchangeInstallPath%\FrontEnd\HttpProxy\Sync\web.config - Eigentum:

maxRequestLength - Wert: In KB-Größe festgelegt (10 MB ist z. B. 10240)

- Pfad:

Nicht unterstützte Clientfeatures

Die folgenden Features werden für lokale Postfächer mit moderner Hybridauthentifizierung mit Outlook für iOS und Android nicht unterstützt.

- Ordner „Entwurf" und Synchronisierung von Nachrichtenentwürfen

- Anzeigen einer mehr als vierwöchigen E-Mail über den Link "Weitere Nachrichten laden" am Ende der Nachrichtenliste

- Freigegebener Kalenderzugriff und Kalenderzugriff delegieren

- Freigegebene und Delegieren des Postfachdatenzugriffs

- Cortana Time to Leave / Travel Time

- Umfangreiche Besprechungsorte

- Aufgabenverwaltung mit Microsoft To Do

- Add-Ins

- Interessante Kalender

- Meine E-Mails wiedergeben

- Vertraulichkeitsbezeichnung

- S/MIME

- Planen des Sendens

Die folgenden Features werden nur unterstützt, wenn die lokale Infrastruktur Exchange Server 2016 und höher verwendet:

- Kalenderanlagen

Häufig gestellte Fragen zum Verbindungsfluss

F.: Meine Organisation verfügt über eine Sicherheitsrichtlinie, die erfordert, dass eingehende Internetverbindungen auf genehmigte IP-Adressen oder FQDNs beschränkt werden. Ist diese Konfiguration mit dieser Architektur möglich?

A.: Microsoft empfiehlt, dass die lokalen Endpunkte für AutoErmittlungs- und ActiveSync-Protokolle aus dem Internet ohne jegliche Einschränkungen geöffnet werden und zugänglich sind. In bestimmten Situationen ist dies möglicherweise nicht möglich. Wenn Sie sich beispielsweise in einem Koexistenzzeitraum mit einer anderen Drittanbieterlösung für die einheitliche Endpunktverwaltung (Unified Endpoint Management, UEM) befinden, sollten Sie Einschränkungen für das ActiveSync-Protokoll festlegen, um zu verhindern, dass Benutzer die UEM-Lösung umgehen, während Sie zu Intune und Outlook für iOS und Android migrieren. Wenn Sie auf Ihren lokalen Firewall- oder Gatewaygeräten Einschränkungen definieren müssen, empfiehlt Microsoft die Filterung basierend auf FQDN-Endpunkten. Wenn FQDN-Endpunkte nicht verwendet werden können, filtern Sie nach IP-Adressen. Stellen Sie sicher, dass die folgenden IP-Subnetze und FQDNs in Ihrer Positivliste enthalten sind:

Alle Exchange Online FQDNs und IP-Subnetzbereiche, wie unter Weitere Endpunkte definiert, die nicht im Microsoft 365- oder Office 365 IP-Adresse und URL-Webdienst enthalten sind.

Die unter Zusätzliche Endpunkte, die nicht im Microsoft 365- oder Office 365-Webdienst für IP-Adresse und URL enthalten sind, definierten AutoDetect-FQDNs und IP-Subnetzbereiche. Diese IP-Subnetze und FQDNs sind erforderlich, da der AutoDetect-Dienst Verbindungen mit der lokalen Infrastruktur herstellt.

Alle in Microsoft 365 und Office 365 URLs und IP-Adressbereichen definierten FQDNs für mobile Outlook iOS- und Android- und Office-Apps.

F: Mein organization verwendet derzeit eine UEM-Lösung eines Drittanbieters, um die Konnektivität mobiler Geräte zu steuern. Durch das Verfügbarmachen des Exchange ActiveSync Namespace im Internet können Benutzer die UEM-Lösung eines Drittanbieters während des Koexistenzzeitraums umgehen. Wie kann ich diese Situation verhindern?

A.: Es gibt drei mögliche Lösungen für dieses Problem:

- Implementieren Sie Exchange-Zugriffsregeln für Mobilgeräte, um zu steuern, welche Geräte zum Herstellen der Verbindung zugelassen werden.

- Einige UEM-Lösungen von Drittanbietern lassen sich in Exchange-Zugriffsregeln für mobile Geräte integrieren und blockieren den nicht genehmigten Zugriff, während der ActiveSyncAllowedDeviceIDs-Eigenschaft des Benutzers genehmigte Geräte hinzugefügt werden.

- Implementieren Sie IP-Beschränkungen für den Exchange ActiveSync-Namespace.

F: Kann ich Azure ExpressRoute für die Verwaltung des Datenverkehrs zwischen der Microsoft Cloud und meiner lokalen Umgebung verwenden?

A.: Die Verbindung mit der Microsoft Cloud erfordert eine Internet-Verbindung. Microsoft empfiehlt, AutoErmittlung und Exchange ActiveSync direkt im Internet verfügbar zu machen. Weitere Informationen finden Sie unter Microsoft 365 und Office 365 Netzwerkkonnektivitätsprinzipien. Azure ExpressRoute wird jedoch für Exchange-Hybridszenarien unterstützt. Weitere Informationen finden Sie unter Azure ExpressRoute für Microsoft 365 und Office 365.

Mit ExpressRoute gibt es keinen privaten IP-Adressraum für ExpressRoute-Verbindungen, und es kann auch keine "private" DNS-Auflösung vorhanden sein. Alle Endpunkte, die Ihr Unternehmen über ExpressRoute verwenden möchte, müssen im öffentlichen DNS aufgelöst werden. Wenn dieser Endpunkt in eine IP aufgelöst wird, die in den angekündigten Präfixen enthalten ist, die der ExpressRoute-Verbindung zugeordnet sind (Ihr Unternehmen muss diese Präfixe im Azure-Portal konfigurieren, wenn Sie Microsoft-Peering für die ExpressRoute-Verbindung aktivieren), wird die ausgehende Verbindung von Exchange Online zu Ihrer lokalen Umgebung über die ExpressRoute-Leitung geleitet. Ihr Unternehmen muss sicherstellen, dass der diesen Verbindungen zugeordnete Datenverkehr über die ExpressRoute-Leitung geleitet wird (asymmetrisches Routing vermeiden).

Wichtig

Da Outlook für Android, iOS und Mac Azure ExpressRoute (und auch native mobile E-Mail-Clients) nicht unterstützen kann, empfehlen wir die Verwendung von Azure ExpressRoute nicht, wenn Sie planen, auf Ihre E-Mails auf einem Mobilen oder Mac-Gerät zuzugreifen. Dies liegt daran, dass es keine Überlappungen des öffentlichen IP-Adressraums geben kann, der Microsoft in der ExpressRoute-Verbindung angekündigt wurde, und des öffentlichen IP-Adressraums, der in Ihren Internetleitungen angekündigt wird.

F: Wenn nachrichtendaten nur vier Wochen mit Exchange Online synchronisiert werden, bedeutet dies, dass in Outlook für iOS und Android ausgeführte Suchabfragen keine Informationen zurückgeben können, die über die auf dem lokalen Gerät verfügbaren Daten hinausgehen?

A: Wenn eine Suchabfrage in Outlook für iOS und Android ausgeführt wird, werden Elemente zurückgegeben, die der Suchabfrage entsprechen, wenn sie sich auf dem Gerät befinden. Darüber hinaus wird die Suchabfrage über Exchange Online an das lokale Exchange übergeben. Das lokale Exchange führt die Suchabfrage für das lokale Postfach aus und gibt die Ergebnisse an Exchange Online zurück, das die Ergebnisse an den Client weiterleitet. Die lokalen Abfrageergebnisse werden in Exchange Online einen Tag lang gespeichert und anschließend gelöscht.

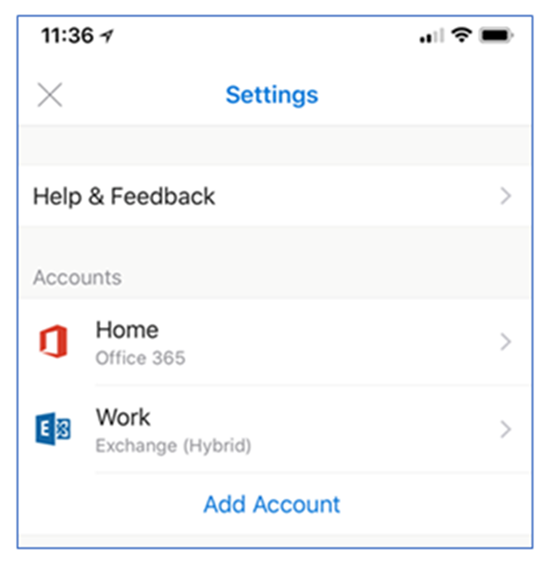

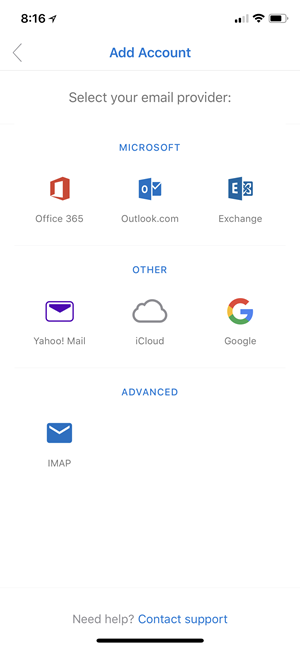

F.: Wie kann ich feststellen, ob das E-Mail-Konto ordnungsgemäß in Outlook für iOS und Android hinzugefügt wurde?

A: Lokale Postfächer, die über die moderne Hybridauthentifizierung hinzugefügt werden, werden in den Kontoeinstellungen in Outlook für iOS und Android als Exchange (Hybrid) bezeichnet, ähnlich wie im folgenden Beispiel:

Häufig gestellte Fragen zur Authentifizierung

F.: Welche Identitätskonfigurationen werden mit moderner Hybridauthentifizierung und Outlook für iOS und Android unterstützt?

A: Die folgenden Identitätskonfigurationen mit Microsoft Entra ID werden mit moderner Hybridauthentifizierung unterstützt:

- Verbundidentität mit einem beliebigen lokalen Identitätsanbieter, der von Microsoft Entra ID unterstützt wird

- Kennworthashsynchronisierung über Microsoft Entra Connect

- Passthrough-Authentifizierung über Microsoft Entra Connect

F.: Welche Authentifizierungsmethode wird für Outlook für iOS und Android verwendet? Werden Anmeldeinformationen in Microsoft 365 oder Office 365 gespeichert?

A: Siehe Kontoeinrichtung mit moderner Authentifizierung in Exchange Online.

F.: Unterstützen Outlook für iOS und Android und andere mobile Microsoft Office-Apps einmaliges Anmelden?

A: Siehe Kontoeinrichtung mit moderner Authentifizierung in Exchange Online.

F.: Was ist die Gültigkeitsdauer der Token, die von der Active Directory-Authentifizierungsbibliothek (ADAL) in Outlook für iOS und Android generiert und verwendet werden?

A: Siehe Kontoeinrichtung mit moderner Authentifizierung in Exchange Online.

F.: Was geschieht mit dem Zugriffstoken, wenn das Kennwort eines Benutzers geändert wird?

A: Siehe Kontoeinrichtung mit moderner Authentifizierung in Exchange Online.

F.: Gibt es eine Möglichkeit für einen Benutzer, beim Hinzufügen seines Kontos zu Outlook für iOS und Android AutoDetect zu umgehen?

A.: Ja, ein Benutzer kann AutoDetect jederzeit umgehen und die Verbindung mit der Standardauthentifizierung über das Exchange ActiveSync-Protokoll manuell konfigurieren. Um sicherzustellen, dass der Benutzer keine Verbindung mit Ihrer lokalen Umgebung über einen Mechanismus herstellt, der Microsoft Entra bedingten Zugriff oder Intune App-Schutzrichtlinien nicht unterstützt, muss der lokale Exchange-Administrator eine Exchange-Gerätezugriffsregel konfigurieren, die die ActiveSync-Verbindung blockiert. Geben Sie für diese Aufgabe den folgenden Befehl in die Exchange-Verwaltungsshell ein:

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel Block

F: Was geschieht, wenn ein organization von der Standardauthentifizierung mit Outlook für iOS und Android zur modernen Hybridauthentifizierung wechselt?

A: Nachdem ein organization die moderne Hybridauthentifizierung gemäß den oben genannten Implementierungsschritten aktiviert, müssen Endbenutzer ihr vorhandenes Kontoprofil in Outlook für iOS und Android löschen, da das Profil die Standardauthentifizierung verwendet. Endbenutzer können dann ein neues Profil erstellen, das die moderne Hybridauthentifizierung verwendet.

Problembehandlung

In diesem Abschnitt werden die häufigsten Probleme oder Fehler bei lokalen Postfächern beschrieben, die die moderne Hybridauthentifizierung mit Outlook für iOS und Android verwenden.

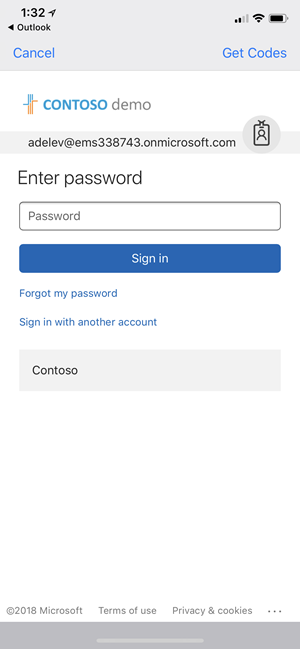

AutoErmittlung und ActiveSync

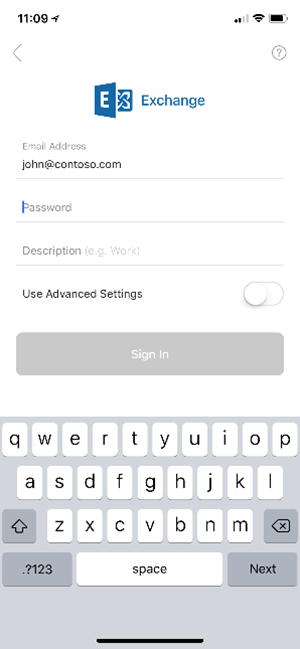

Während der Profilerstellung sollte dem Benutzer ein Dialogfeld für die moderne Authentifizierung angezeigt werden, das dem Im folgenden Screenshot ähnelt:

Wenn dem Benutzer stattdessen eines der folgenden Dialogfelder angezeigt wird, liegt ein Problem mit den lokalen Endpunkten AutoErmittlung oder ActiveSync vor.

Hier sehen Sie ein Beispiel für einen Benutzer, der die Ältere Standardauthentifizierung Exchange ActiveSync angezeigt wird:

Und hier ein Beispiel dafür, was Benutzern angezeigt wird, wenn die AutoErmittlung die Konfiguration der lokalen Postfächer von Benutzern nicht ermitteln kann

Stellen Sie in beiden Fällen sicher, dass Ihre lokale Umgebung richtig konfiguriert ist. Um diese Aufgabe auszuführen: Laden Sie aus dem TechNet-Katalog das Skript für das Setup zur Überprüfung der modernen Hybridauthentifizierung für Outlook für iOS und Android herunter, und führen Sie es aus.

Wenn Sie die Ausgabe des Skripts überprüfen, sollte die folgende Ausgabe der AutoErmittlung angezeigt werden:

{

"Protocol": "activesync",

"Url": "https://mail.contoso.com/Microsoft-Server-ActiveSync"

}

Der lokale ActiveSync-Endpunkt sollte die folgende Antwort zurückgeben, wobei der WWW-Authenticate-Header eine authorization_uri enthält:

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@5de110f8-2e0f-4d45-891d-bcf2218e253d,00000004-0000-0ff1-ce00-000000000000@contoso.com", token_types="app_asserted_user_v1 service_asserted_app_v1", authorization_uri="https://login.windows.net/common/oauth2/authorize"

Www-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →5ca2c827-5147-474c-8457-63c4e5099c6e

Wenn die AutoDiscover- oder ActiveSync-Antworten den obigen Beispielen nicht ähneln, können Sie die folgenden Ursachen untersuchen, um die möglichen Ursachen zu ermitteln:

Wenn der AutoErmittlungsendpunkt nicht erreicht werden kann, liegt wahrscheinlich ein Problem mit der Firewall- oder Load Balancer-Konfiguration vor (z. B. sind IP-Einschränkungen konfiguriert und die erforderlichen IP-Adressbereiche sind nicht vorhanden). Außerdem kann ein Gerät vor Exchange vorhanden sein, das eine Vorauthentifizierung für den Zugriff auf den AutoErmittlungsendpunkt erfordert.

Wenn der AutoDiscover-Endpunkt nicht die richtige URL zurückgibt, liegt ein Konfigurationsproblem mit dem ExternalURL-Wert des virtuellen ActiveSync-Verzeichnisses vor.

Wenn der ActiveSync-Endpunkt nicht erreicht werden kann, liegt ein Problem mit der Firewall- oder Load Balancer-Konfiguration vor. Ein Beispiel hierfür ist, dass IP-Einschränkungen konfiguriert sind und die erforderlichen IP-Adressbereiche nicht vorhanden sind. Außerdem kann ein Gerät vor Exchange vorhanden sein, das eine Vorauthentifizierung für den Zugriff auf den ActiveSync-Endpunkt erfordert.

Wenn der ActiveSync-Endpunkt keinen authorization_uri Wert enthält, überprüfen Sie mithilfe der Exchange-Verwaltungsshell, ob der EvoSTS-Authentifizierungsserver als Standardendpunkt konfiguriert ist:

Get-AuthServer EvoSts | Format-List IsDefaultAuthorizationEndpointWenn der ActiveSync-Endpunkt keinen WWW-Authenticate-Header enthält, reagiert möglicherweise ein Gerät vor Exchange auf die Abfrage.

Probleme bei der Clientsynchronisierung

Es gibt ein paar Szenarien, die dazu führen können, dass Daten in Outlook für iOS und Android veraltet sind. In der Regel ist diese Datenbedingung auf ein Problem mit dem zweiten Zugriffstoken zurückzuführen (das Token, das von MRS in Exchange Online verwendet wird, um die Daten mit der lokalen Umgebung zu synchronisieren). Die beiden häufigsten Gründe für dieses Problem sind folgende:

- Lokales SSL/TLS-Offloading.

- Metadatenprobleme mit dem EvoSTS-Zertifikat.

Beim SSL/TLS-Offloading werden Token für eine bestimmten URI ausgestellt und dieser Wert enthält den Protokollwert („https://"). Wenn der Lastenausgleich SSL/TLS auslädt, wird die von Exchange empfangene Anforderung über HTTP übermittelt, was zu einem Anspruchskonflikt führt, da der Protokollwert http:// wird. Das folgende Beispiel zeigt einen Antwortheader aus einer Fiddler-Ablaufverfolgung:

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@00c118a9-2de9-41d3-b39a-81648a7a5e4d", authorization_uri="https://login.windows.net/common/oauth2/authorize", error="invalid_token"

WWW-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →2323088f-8838-4f97-a88d-559bfcf92866

x-ms-diagnostics →2000003;reason="The hostname component of the audience claim value is invalid. Expected 'https://mail.contoso.com'. Actual 'http://mail.contoso.com'.";error_category="invalid_resource"

Wie oben im Abschnitt Technische und Lizenzierungsanforderungen angegeben, wird die SSL/TLS-Auslagerung für OAuth-Flows nicht unterstützt.

Für EvoSTS-Zertifikatmetadaten werden die von EvoSTS verwendeten Zertifikatmetadaten gelegentlich in Microsoft 365 oder Office 365 aktualisiert. Das lokale Exchange-Vermittlungspostfach, das über die organization Funktion von "OrganizationCapabilityManagement" verfügt, ist für die Erkennung der Änderungen und die lokale Aktualisierung der entsprechenden Metadaten zuständig. Dieser Prozess wird alle acht Stunden ausgeführt.

Exchange-Administratoren können dieses Postfach finden, indem Sie das folgende Cmdlet mithilfe der Exchange-Verwaltungsshell ausführen:

$x=Get-mailbox -arbitration | ? {$_.PersistedCapabilities -like "OrganizationCapabilityManagement"};Get-MailboxDatabaseCopyStatus $x.database.name

Überprüfen Sie auf dem Server, der die Datenbank für das OrganizationCapabilityManagement-Vermittlungspostfach hostet, die Anwendungsereignisprotokolle auf Ereignisse mit der Quelle MSExchange AuthAdmin. Die Ereignisse sollten Sie darüber informieren, ob Exchange die Metadaten aktualisieren kann. Wenn die Metadaten nicht mehr aktuell sind, können Sie sie mit diesem Cmdlet manuell aktualisieren:

Set-AuthServer EvoSts -RefreshAuthMetadata

Sie können auch eine geplante Aufgabe erstellen, die den oben angegebenen Befehl alle 24 Stunden ausführt.

Exchange Online Statistiken

Sie können die folgenden Exchange Online Cmdlets verwenden, um statistische Informationen für jedes synchronisierte lokale Postfach anzuzeigen.

Rufen Sie zunächst den Speicherort des synchronisierten lokalen Postfachs im Mandanten ab, und geben Sie dabei die Identität des lokalen Postfachs an (z. B

jane@contoso.com. ).$m = Get-MailboxLocation <identity>Verwenden Sie zum Anzeigen postfachbezogener Statistiken

Get-MailboxStatistics $m.idVerwenden Sie , um Statistiken für mobile Geräte anzuzeigen (z. B. anzeigen, wann Outlook für iOS und Android zuletzt mit Exchange Online synchronisiert wurde).

Get-MobileDeviceStatistics -Mailbox $m.id

Weitere Informationen finden Sie unter Get-MailboxStatistics und Get-MobileDeviceStatistics.

Andere Probleme

Es gibt weitere Probleme, die möglicherweise verhindern, dass die moderne Hybridauthentifizierung ordnungsgemäß funktioniert. Weitere Informationen finden Sie im Abschnitt zur Problembehandlung unter Ankündigung von hybrider moderner Authentifizierung für Exchange lokal.