Tutorial: Konfigurieren von Snowflake für die automatische Benutzerbereitstellung

In diesem Tutorial werden die Schritte erläutert, die Sie in Snowflake und Microsoft Entra ID ausführen müssen, um Microsoft Entra ID zum automatischen Bereitstellen und Aufheben der Bereitstellung von Benutzer*innen und Gruppen in Snowflake zu konfigurieren. Wichtige Details zum Zweck und zur Funktionsweise dieses Diensts sowie häufig gestellte Fragen finden Sie unter Was ist die automatisierte Bereitstellung von SaaS-App-Benutzern in Microsoft Entra ID?.

Unterstützte Funktionen

- Erstellen von Benutzern in Snowflake

- Entfernen von Benutzern aus Snowflake, wenn diese keinen Zugriff mehr benötigen

- Synchronisieren von Benutzerattributen zwischen Microsoft Entra ID und Snowflake

- Bereitstellen von Gruppen und Gruppenmitgliedschaften in Snowflake

- Zulassen des einmaligen Anmeldens für Snowflake (empfohlen)

Voraussetzungen

Das diesem Tutorial zu Grunde liegende Szenario setzt voraus, dass Sie bereits über die folgenden Voraussetzungen verfügen:

- Ein Microsoft Entra-Mandant

- Eine der folgenden Rollen: Anwendungsadministrator, Cloudanwendungsadministrator oder Anwendungsbesitzer.

- Einen Snowflake-Mandanten

- Mindestens ein Benutzer in Snowflake mit der Rolle ACCOUNTADMIN.

Schritt 1: Planen der Bereitstellung

- Erfahren Sie, wie der Bereitstellungsdienst funktioniert.

- Bestimmen Sie, wer in den Bereitstellungsbereich einbezogen werden soll.

- Legen Sie fest, welche Daten zwischen Microsoft Entra ID und Snowflake zugeordnet werden sollen.

Schritt 2: Konfigurieren von Snowflake zur Unterstützung der Bereitstellung mit Microsoft Entra ID

Bevor Sie Snowflake für die automatische Benutzerbereitstellung mit Microsoft Entra ID konfigurieren, müssen Sie die SCIM-Bereitstellung (System for Cross-Domain Identity Management, System für domänenübergreifendes Identitätsmanagement) in Snowflake aktivieren.

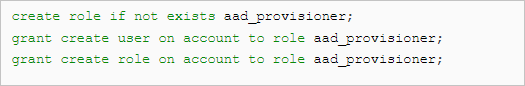

Melden Sie sich bei Snowflake als Administrator*in an, und führen Sie Folgendes auf der Benutzeroberfläche des Snowflake-Arbeitsblatts oder in SnowSQL aus.

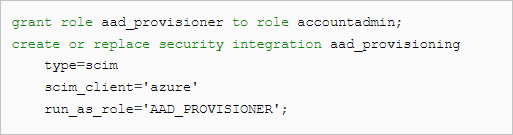

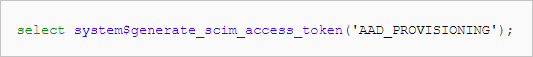

use role accountadmin; create role if not exists aad_provisioner; grant create user on account to role aad_provisioner; grant create role on account to role aad_provisioner; grant role aad_provisioner to role accountadmin; create or replace security integration aad_provisioning type = scim scim_client = 'azure' run_as_role = 'AAD_PROVISIONER'; select system$generate_scim_access_token('AAD_PROVISIONING');Verwenden Sie die Rolle ACCOUNTADMIN.

Erstellen Sie die benutzerdefinierte Rolle AAD_PROVISIONER. Alle Benutzer*innen und Rollen in Snowflake, die von Microsoft Entra ID erstellt wurden, gehören zur bereichsbezogenen Rolle AAD_PROVISIONER.

Lassen Sie die Rolle ACCOUNTADMIN die Sicherheitsintegration mithilfe der benutzerdefinierten Rolle AAD_PROVISIONER erstellen.

Erstellen Sie das Autorisierungstoken, kopieren Sie es in die Zwischenablage, und speichern Sie es sicher für die spätere Verwendung. Verwenden Sie dieses Token für jede SCIM-REST-API-Anforderung, und platzieren Sie es im Anforderungsheader. Das Zugriffstoken läuft nach sechs Monaten ab, und mit dieser Anweisung können Sie ein neues Zugriffstoken generieren.

Schritt 3: Hinzufügen von Snowflake aus dem Microsoft Entra-Anwendungskatalog

Fügen Sie Snowflake aus dem Microsoft Entra-Anwendungskatalog hinzu, um mit dem Verwalten der Bereitstellung in Snowflake zu beginnen. Wenn Sie Snowflake zuvor für einmaliges Anmelden (Single Sign-On, SSO) eingerichtet haben, können Sie dieselbe Anwendung verwenden. Wir empfehlen jedoch, beim erstmaligen Testen der Integration eine separate App zu erstellen. Hier erfahren Sie mehr über das Hinzufügen einer Anwendung aus dem Katalog.

Schritt 4: Definieren der Benutzer für den Bereitstellungsbereich

Mit dem Microsoft Entra-Bereitstellungsdienst können Sie anhand der Zuweisung zur Anwendung und/oder anhand von Attributen für Benutzer*innen bzw. die Gruppe festlegen, wer in die Bereitstellung einbezogen werden soll. Wenn Sie sich dafür entscheiden, anhand der Zuweisung festzulegen, wer für Ihre App bereitgestellt werden soll, können Sie der Anwendung mithilfe dieser Schritte Benutzer und Gruppen zuweisen. Wenn Sie allein anhand der Attribute des Benutzers oder der Gruppe auswählen möchten, wer bereitgestellt wird, können Sie einen Bereichsfilter verwenden.

Beachten Sie dabei Folgendes:

Beim Zuweisen von Benutzern und Gruppen zu Snowflake müssen Sie eine andere Rolle als „Standardzugriff“ auswählen. Benutzer mit der Rolle „Standardzugriff“ werden von der Bereitstellung ausgeschlossen und in den Bereitstellungsprotokollen als „nicht effektiv berechtigt“ gekennzeichnet. Wenn für die Anwendung nur die Rolle „Standardzugriff“ verfügbar ist, können Sie das Anwendungsmanifest aktualisieren und weitere Rollen hinzufügen.

Wenn Sie zusätzliche Rollen benötigen, können Sie das Anwendungsmanifest so ändern, dass neue Rollen hinzugefügt werden.

Schritt 5: Konfigurieren der automatischen Benutzerbereitstellung für Snowflake

In diesem Abschnitt werden die Schritte zum Konfigurieren des Microsoft Entra-Bereitstellungsdiensts zum Erstellen, Aktualisieren und Deaktivieren von Benutzer*innen und Gruppen in Snowflake erläutert. Als Grundlage für die Konfiguration können Sie Benutzer- und Gruppenzuweisungen in Microsoft Entra ID verwenden.

So konfigurieren Sie die automatische Benutzerbereitstellung für Snowflake in Microsoft Entra ID:

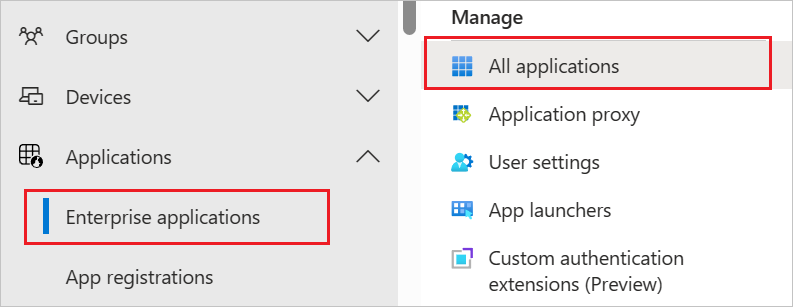

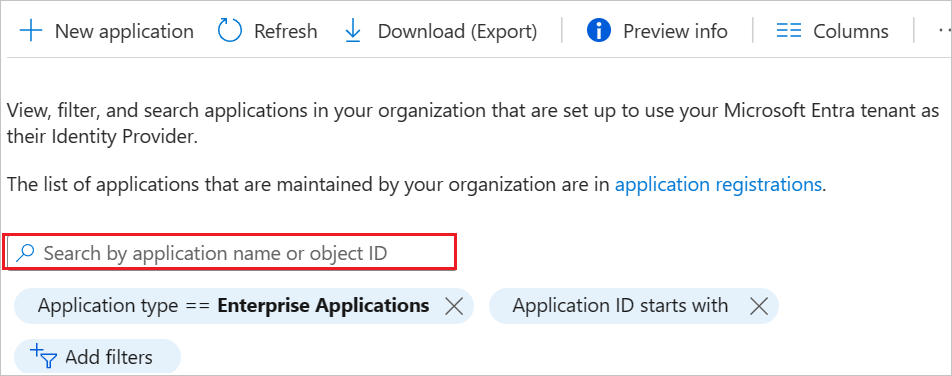

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen.

Wählen Sie in der Liste der Anwendungen den Eintrag Snowflake aus.

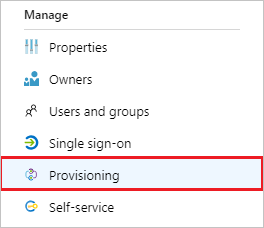

Wählen Sie die Registerkarte Bereitstellung.

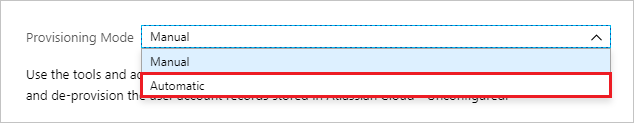

Legen Sie Bereitstellungsmodus auf Automatisch fest.

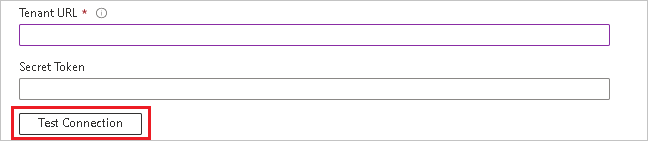

Geben Sie im Abschnitt Administratoranmeldeinformationen die zuvor für die SCIM 2.0-Basis-URL und das Authentifizierungstoken abgerufenen Werte in die Felder Mandanten-URL und Geheimes Token ein.

Hinweis

Der Snowflake-SCIM-Endpunkt besteht aus der Snowflake-Konto-URL mit

/scim/v2/angefügt. Wenn ihr Snowflake-Kontonameacmelautet und Ihr Snowflake-Konto sich in dereast-us-2-Azure-Region befindet, lautet der Wert der Mandanten-URLhttps://acme.east-us-2.azure.snowflakecomputing.com/scim/v2.Wählen Sie Verbindung testen aus, um sicherzustellen, dass Microsoft Entra ID eine Verbindung mit Snowflake herstellen kann. Wenn die Verbindung nicht möglich ist, müssen Sie sicherstellen, dass Ihr Snowflake-Konto über Administratorberechtigungen verfügt. Versuchen Sie es anschließend noch mal.

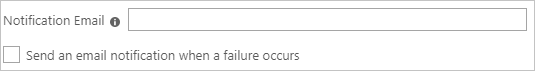

Geben Sie im Feld Benachrichtigungs-E-Mail die E-Mail-Adresse einer Person oder einer Gruppe ein, die Benachrichtigungen zu Bereitstellungsfehlern erhalten soll. Aktivieren Sie dann das Kontrollkästchen Bei Fehler E-Mail-Benachrichtigung senden.

Wählen Sie Speichern.

Wählen Sie im Abschnitt Zuordnungen die Option Synchronize Microsoft Entra-Benutzer mit Snowflake synchronisieren aus.

Überprüfen Sie im Abschnitt Attributzuordnungen die Benutzerattribute, die von Microsoft Entra ID mit Snowflake synchronisiert werden. Beachten Sie, dass die als übereinstimmende Eigenschaften ausgewählten Attribute für den Abgleich der Benutzerkonten in Snowflake für Updatevorgänge verwendet werden. Wählen Sie die Schaltfläche Speichern, um alle Änderungen zu übernehmen.

Attribut type aktiv Boolean displayName String emails[type eq "work"].value String userName String name.givenName String name.familyName String externalId String Hinweis

Snowflake unterstützte benutzerdefinierte Erweiterungsbenutzerattribute während der SCIM-Bereitstellung:

- DEFAULT_ROLE

- DEFAULT_WAREHOUSE

- DEFAULT_SECONDARY_ROLES

- SNOWFLAKE-NAME UND LOGIN_NAME-FELDER MÜSSEN UNTERSCHIEDLICH SEIN

Wie Sie die benutzerdefinierten Snowflake-Erweiterungsattribute in der Microsoft Entra SCIM-Benutzerbereitstellung einrichten, erfahren Sie hier.

Wählen Sie im Abschnitt Zuordnungen die Option Microsoft Entra-Gruppen mit Snowflake synchronisieren aus.

Überprüfen Sie im Abschnitt Attributzuordnung die Gruppenattribute, die aus Microsoft Entra ID in Snowflake synchronisiert werden. Die als übereinstimmende Eigenschaften ausgewählten Attribute werden für den Abgleich der Gruppen in Snowflake für Updatevorgänge verwendet. Wählen Sie die Schaltfläche Speichern, um alle Änderungen zu übernehmen.

Attribut type displayName String members Verweis Wenn Sie Bereichsfilter konfigurieren möchten, folgen Sie den Anleitungen im Tutorial Bereichsfilter.

Um den Microsoft Entra-Bereitstellungsdienst für Snowflake zu aktivieren, ändern Sie den Bereitstellungsstatus im Abschnitt Einstellungen zu Ein.

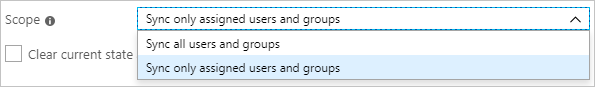

Legen Sie die Benutzer und Gruppen fest, die in Snowflake bereitgestellt werden sollen, indem Sie im Abschnitt Einstellungen unter Bereich die gewünschten Werte auswählen.

Sollte diese Option nicht verfügbar sein, konfigurieren Sie die erforderlichen Felder unter Administratoranmeldeinformationen, wählen Sie Speichern aus, und aktualisieren Sie die Seite.

Wählen Sie Speichern aus, wenn die Bereitstellung erfolgen kann.

Dadurch wird die Erstsynchronisierung aller Benutzer und Gruppen gestartet, die im Abschnitt Einstellungen unter Bereich definiert wurden. Die Erstsynchronisierung nimmt mehr Zeit in Anspruch als die nachfolgenden Synchronisierungen. Nachfolgende Synchronisierungen erfolgen etwa alle 40 Minuten, solange der Microsoft Entra-Bereitstellungsdienst ausgeführt wird.

Schritt 6: Überwachen der Bereitstellung

Nachdem Sie die Bereitstellung konfiguriert haben, können Sie mit den folgenden Ressourcen die Bereitstellung überwachen:

- Mithilfe der Bereitstellungsprotokolle können Sie ermitteln, welche Benutzer erfolgreich bzw. nicht erfolgreich bereitgestellt wurden.

- Anhand der Fortschrittsleiste können Sie den Status des Bereitstellungszyklus überprüfen und den Fortschritt der Bereitstellung verfolgen.

- Wenn sich die Bereitstellungskonfiguration in einem fehlerhaften Zustand zu befinden scheint, wird die Anwendung unter Quarantäne gestellt. Weitere Informationen zu den verschiedenen Quarantänestatus finden Sie hier.

Connector-Einschränkungen

Die von Snowflake generierten SCIM-Token laufen nach sechs Monaten ab. Beachten Sie, dass diese Token vor ihrem Ablauf erneuert werden müssen, damit die Bereitstellungssynchronisierung weiterhin funktioniert.

Tipps zur Problembehandlung

Der Microsoft Entra-Bereitstellungsdienst wird zurzeit unter bestimmten IP-Adressbereichen betrieben. Falls erforderlich, können Sie andere IP-Adressbereiche einschränken und diese bestimmten IP-Adressbereiche der Positivliste Ihrer Anwendung hinzufügen. Dadurch wird der Datenverkehrsfluss vom Microsoft Entra-Bereitstellungsdienst zu Ihrer Anwendung ermöglicht.

Änderungsprotokoll

- 21.07.2020: Vorläufiges Löschen für alle Benutzer (über das active-Attribut) hinzugefügt

- 12.10.2022: SCIM-Konfiguration für Snowflake aktualisiert

Zusätzliche Ressourcen

- Verwalten der Benutzerkontobereitstellung für Unternehmens-Apps

- Was sind Anwendungszugriff und einmaliges Anmelden mit Microsoft Entra ID?