Microsoft Entra-Integration mit SAML 1.1-Token aktivierter Business-Anwendung

In diesem Lernprogramm erfahren Sie, wie Sie SAML 1.1 Token enabled LOB App mit Microsoft Entra ID integrieren. Wenn Sie SAML 1.1 Token enabled LOB App mit Microsoft Entra ID integrieren, können Sie:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf die SAML 1.1-Token-aktivierte LOB-App hat.

- Ermöglichen Sie es Ihren Benutzern, sich automatisch mit ihren Microsoft Entra-Konten bei einer SAML 1.1-Token-aktivierten geschäftsspezifischen App anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

Um zu beginnen, benötigen Sie die folgenden Elemente:

- Ein Microsoft Entra-Abonnement. Wenn Sie kein Abonnement haben, können Sie ein kostenloses Kontoerhalten.

- SAML 1.1 Token aktiviertes Lob App Single Sign-On (SSO) aktiviertes Abonnement.

Szenariobeschreibung

In diesem Lernprogramm konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

- SAML 1.1 Token-fähige Betriebsanwendung unterstützt SP initiiertes SSO

Anmerkung

Der Bezeichner dieser Anwendung ist ein fester Zeichenfolgenwert, sodass nur eine Instanz in einem Mandanten konfiguriert werden kann.

Fügen Sie eine SAML 1.1-Token-aktivierte LOB-App aus dem Katalog hinzu

Um die Integration der SAML 1.1-Token aktivierten LOB-App in Microsoft Entra-ID zu konfigurieren, müssen Sie die SAML 1.1-Token aktivierte LOB-App aus dem Katalog zu Ihrer Liste der verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center als mindestens Cloud-Anwendungsadministratoran.

- Navigieren Sie zu Identity>Applications>Enterprise-Anwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Hinzufügen aus dem Katalog im Suchfeld SAML 1.1 Token-fähige Line-of-Business-App ein.

- Wählen Sie SAML 1.1 Token enabled LOB App im Ergebnisbereich aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App-Konfigurations-Assistentenverwenden. In diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen von Microsoft Entra SSO für SAML 1.1 Token aktivierte Geschäftsanwendung.

Konfigurieren und Testen von Microsoft Entra SSO mit aktivierter SAML 1.1-Token-LOB-App unter Verwendung eines Testbenutzers namens B.Simon. Damit SSO funktioniert, müssen Sie eine Zuordnung zwischen einem Microsoft Entra-Benutzer und dem zugehörigen Benutzer in einer SAML 1.1 Token-aktivierten LOB-App herstellen.

Führen Sie die folgenden Schritte aus, um Microsoft Entra SSO mit aktiviertem SAML 1.1 Token für eine unternehmensspezifische App zu konfigurieren und zu testen:

-

Konfigurieren Sie Microsoft Entra SSO, um Ihren Benutzern die Nutzung dieses Features zu ermöglichen.

- Erstellen eines Microsoft Entra-Testbenutzers – zum Testen des einmaligen Anmeldens von Microsoft Entra mit B.Simon.

- Weisen Sie dem Microsoft Entra-Testbenutzer zu– um B.Simon die Verwendung von Microsoft Entra single sign-on zu ermöglichen.

-

Konfigurieren Sie SAML 1.1 Token-aktivierte LOB-App-SSO – um die Einstellungen für die einmalige Anmeldung an der Anwendung zu konfigurieren.

- Erstellen eines Testbenutzers für eine SAML 1.1-Token-fähige LOB-App – um ein Pendant von B.Simon in der SAML 1.1-Token-fähigen LOB-App zu haben, das mit der Microsoft Entra-Repräsentation des Benutzers verbunden ist.

- SSO- testen – um zu überprüfen, ob die Konfiguration funktioniert.

Konfigurieren von Microsoft Entra SSO

Führen Sie die folgenden Schritte aus, um Microsoft Entra SSO zu aktivieren.

Melden Sie sich als Cloud-Anwendungsadministratorbeim Microsoft Entra Admin Center an.

Navigieren Sie zu Identity>Applications>Enterprise-Anwendungen>SAML 1.1 Token aktivierte Branchen-App>Single Sign-On.

Wählen Sie auf der Seite Einmaliges Anmelden die Option SAMLaus.

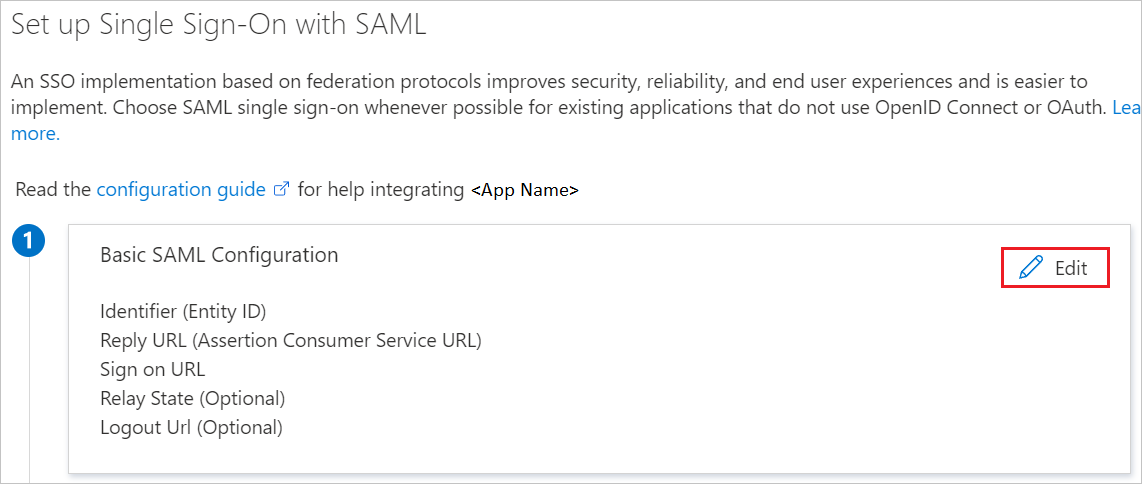

Klicken Sie auf der Seite Einmalige Anmeldung mit SAML auf das Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus:

ein. Geben Sie im Textfeld Anmelde-URL eine URL nach folgendem Muster ein:

https://your-app-urlb. Geben Sie im Textfeld Bezeichner (Entitäts-ID) eine URL mit dem folgenden Muster ein:

https://your-app-urlAnmerkung

Diese Werte sind nicht real. Aktualisieren Sie diese Werte mit der tatsächlichen Anmelde-URL und dem Bezeichner. Wenden Sie sich an das SAML 1.1 Token-fähiges Lob App Client-Supportteam, um diese Werte abzurufen. Sie können sich auch auf die Muster im Abschnitt Basic SAML Configuration beziehen.

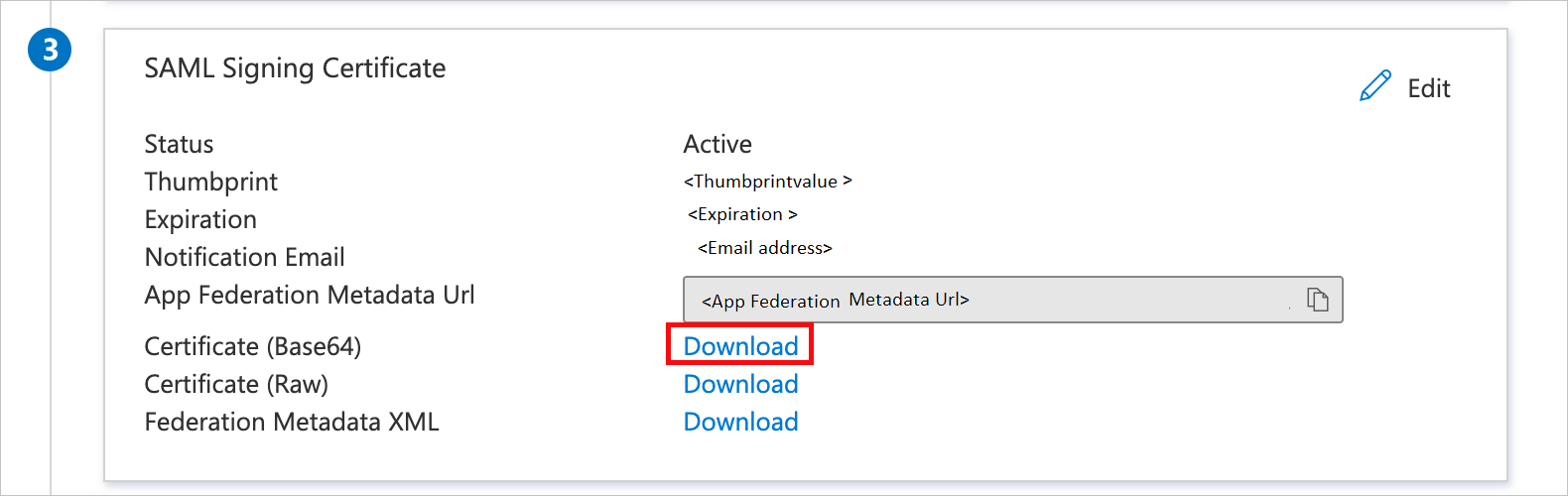

Klicken Sie auf der Seite Einmaliges Sign-On mit SAML- einrichten, klicken Sie im Abschnitt SAML-Signaturzertifikat auf Herunterladen, um das -Zertifikat (Base64) aus den angegebenen Optionen gemäß Ihrer Anforderung herunterzuladen und auf Ihrem Computer zu speichern.

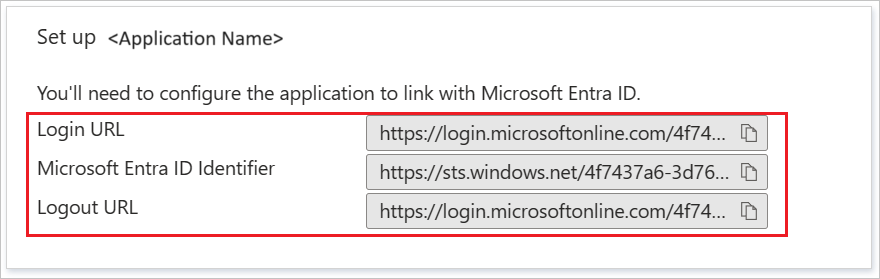

Kopieren Sie im Abschnitt Einrichten von SAML 1.1-Token aktivierten LOB-App die entsprechenden URL(s) je nach Bedarf.

Erstellen eines Microsoft Entra-Testbenutzers

In diesem Abschnitt erstellen Sie einen Testbenutzer namens "B.Simon".

- Melden Sie sich beim Microsoft Entra Admin Center als mindestens Benutzer-Administratoran.

- Navigieren Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie Neuen Benutzer>Neuen Benutzer erstellenoben auf dem Bildschirm aus.

- Führen Sie in den eigenschaften User die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Wert

B.Simonein. - Geben Sie im Feld Benutzerprinzipalnamen den Wert username@companydomain.extensionein. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie dann den Wert, der im Feld Kennwort angezeigt wird.

- Wählen Sie Überprüfen understellen aus.

- Geben Sie im Feld Anzeigename den Wert

- Wählen Sie Erstellenaus.

Zuweisen des Microsoft Entra-Testbenutzers

In diesem Abschnitt aktivieren Sie B.Simon, Single Sign-On zu verwenden, indem Sie Zugriff auf eine für SAML 1.1 Token aktivierte LOB-App gewähren.

- Melden Sie sich beim Microsoft Entra Admin-Center als mindestens ein Cloud-Anwendungsadministratoran.

- Navigieren Sie zu Identity>Applications>Enterprise-Anwendung>SAML 1.1 Token aktivierte LOB-App.

- Wählen Sie auf der Übersichtsseite der App Benutzer und Gruppenaus.

- Wählen Sie Benutzer/Gruppenhinzufügen und dann Benutzer und Gruppen im Dialogfeld Zuweisung hinzufügen aus.

- Wählen Sie im Dialogfeld Benutzer und GruppenB.Simon aus der Liste "Benutzer" aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen.

- Wenn Sie erwarten, dass den Benutzern eine Rolle zugewiesen wird, können Sie die Rolle aus der Dropdown-Liste Rolle auswählen auswählen. Wenn für diese App keine Rolle eingerichtet wurde, wird die Rolle "Standardzugriff" ausgewählt.

- Klicken Sie im Dialogfeld Aufgabe hinzufügen auf die Schaltfläche Aufgabe zuweisen.

Konfigurieren der SAML 1.1-Token-aktivierten LOB-Geschäftsanwendung für SSO

Zum Konfigurieren von Single Sign-On bei einer SAML 1.1-Token aktivierten LOB-App müssen Sie das heruntergeladene Zertifikat (Base64) und die entsprechenden kopierten URLs aus der Anwendungskonfiguration an das SAML 1.1-Token-aktivierte LOB-App-Supportteam senden. Sie legen diese Einstellung so fest, dass die SAML-SSO-Verbindung auf beiden Seiten ordnungsgemäß festgelegt ist.

Erstellen eines Testbenutzers für eine LOB-App mit aktiviertem SAML 1.1-Token

In diesem Abschnitt erstellen Sie einen Benutzer namens Britta Simon in SAML 1.1 Token enabled LOB App. Arbeiten Sie mit dem Supportteam der SAML 1.1 Token-aktivierten LOB-App zusammen, um Benutzer auf der Plattform der mit SAML 1.1 Token aktivierten LOB-App hinzuzufügen. Benutzer müssen erstellt und aktiviert werden, bevor Sie Single Sign-On verwenden.

Testen von SSO

In diesem Abschnitt testen Sie Ihre Microsoft Entra Single Sign-On-Konfiguration mit den folgenden Optionen.

Klicken Sie auf Testen Sie diese Anwendung, wird diese zu der SAML 1.1 Token-aktivierten LOB-App-Anmelde-URL weitergeleitet, wo Sie den Anmeldevorgang initiieren können.

Wechseln Sie direkt zur aktivierten LOB-App-Anmelde-URL mit SAML 1.1-Token und initiieren Sie den Anmeldefluss von dort aus.

Sie können Microsoft My Apps verwenden. Wenn Sie in "Meine Apps" auf die Kachel "SAML 1.1-Token-aktivierte LOB-App" klicken, werden Sie zur Anmelde-URL der LOB-App mit SAML 1.1-Token weitergeleitet. Weitere Informationen zum Bereich „Meine Apps“ finden Sie unter Einführung in die „Meine Apps“.

Verwandte Inhalte

Nachdem Sie die SAML 1.1-Token-aktivierte Geschäftsanwendung konfiguriert haben, können Sie Sitzungssteuerungen anwenden, die den Echtzeitschutz vor Exfiltration und Infiltration sensibler Daten Ihrer Organisation gewährleisten. Die Sitzungssteuerung erstreckt sich von bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender für Cloud Appserzwingen.