Tutorial: Konfigurieren von Harness für die automatische Benutzerbereitstellung

In diesem Artikel wird beschrieben, wie Sie Microsoft Entra ID zum automatischen Bereitstellen und Aufheben der Bereitstellung von Benutzer*innen oder Gruppen in Harness konfigurieren.

Hinweis

Dieser Artikel enthält die Beschreibung eines Connectors, der auf dem Benutzerbereitstellungsdienst von Microsoft Entra basiert. Wichtige Informationen zu diesem Dienst und Antworten auf häufig gestellte Fragen finden Sie unter Automatisieren der Bereitstellung und Bereitstellungsaufhebung von Benutzern für SaaS-Anwendungen mit Microsoft Entra ID.

Dieser Connector befindet sich derzeit in der Vorschauversion. Weitere Informationen zu Vorschauversionen finden Sie unter Universelle Lizenzbedingungen für Onlinedienste.

Voraussetzungen

Das diesem Artikel zugrunde liegende Szenario setzt voraus, dass Sie bereits über Folgendes verfügen:

- Ein Microsoft Entra-Mandant

- Einen Harness-Mandanten

- Ein Benutzerkonto in Harness mit Administratorberechtigungen

Zuweisen von Benutzern zu Harness

Microsoft Entra ID ermittelt anhand von Zuweisungen, welche Benutzer*innen Zugriff auf ausgewählte Apps erhalten sollen. Im Kontext der automatischen Bereitstellung von Benutzer*innen werden nur die Benutzer*innen und/oder Gruppen synchronisiert, die einer Anwendung in Microsoft Entra ID zugewiesen wurden.

Entscheiden Sie vor dem Konfigurieren und Aktivieren der automatischen Benutzerbereitstellung, welche Benutzer*innen oder Gruppen in Microsoft Entra ID Zugriff auf Harness benötigen. Sie können diese Benutzer oder Gruppen anschließend Harness zuweisen, indem Sie die Anleitung unter Zuweisen eines Benutzers oder einer Gruppe zu einer Unternehmens-App in Azure Active Directory befolgen.

Wichtige Tipps zum Zuweisen von Benutzern zu Harness

Es wird empfohlen, Harness einzelne Microsoft Entra-Benutzer*innen zuzuweisen, um die Konfiguration der automatischen Benutzerbereitstellung zu testen. Später können weitere Benutzer oder Gruppen zugewiesen werden.

Beim Zuweisen eines Benutzers zu Harness müssen Sie im Dialogfeld Zuweisung eine gültige anwendungsspezifische Rolle auswählen (sofern verfügbar). Benutzer mit der Rolle Standardzugriff werden von der Bereitstellung ausgeschlossen.

Wenn Sie derzeit über ein Harness FirstGen App Integration-Setup in Microsoft Entra ID verfügen und jetzt versuchen, eines für Harness NextGen einzurichten, stellen Sie sicher, dass die Benutzerinformationen auch in der FirstGen App Integration enthalten sind, bevor Sie versuchen, sich per SSO bei Harness NextGen anzumelden.

Einrichten von Harness für die Bereitstellung

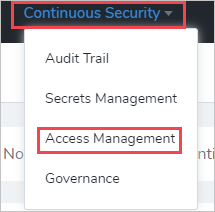

Melden Sie sich bei der Harness-Verwaltungskonsole an, und navigieren Sie zu Continuous Security>Access Management (Kontinuierliche Sicherheit > Zugriffsverwaltung).

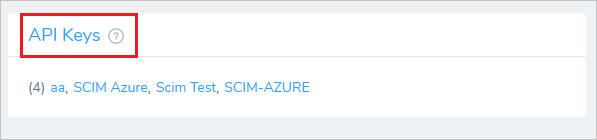

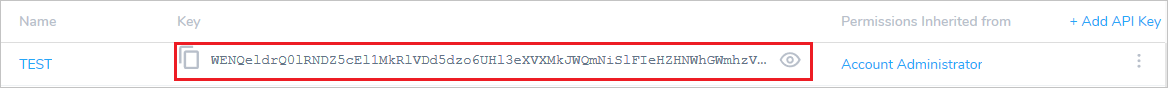

Wählen Sie API Keys (API-Schlüssel) aus.

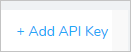

Wählen Sie Add API Key (API-Schlüssel hinzufügen) aus.

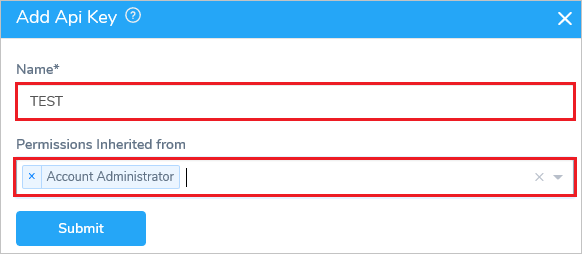

Gehen Sie im Bereich Add Api Key (API-Schlüssel hinzufügen) wie folgt vor:

a. Geben Sie im Feld Name einen Namen für den Schlüssel ein.

b. Wählen Sie in der Dropdownliste Permissions Inherited from (Geerbte Berechtigungen von) eine Option aus.Klicken Sie auf Submit (Senden).

Kopieren Sie den Wert unter Key (Schlüssel) zur späteren Verwendung in diesem Tutorial.

Hinzufügen von Harness aus dem Katalog

Bevor Sie Harness für die automatische Benutzerbereitstellung mit Microsoft Entra ID konfigurieren, müssen Sie Harness aus dem Microsoft Entra-Anwendungskatalog Ihrer Liste verwalteter SaaS-Anwendungen hinzufügen.

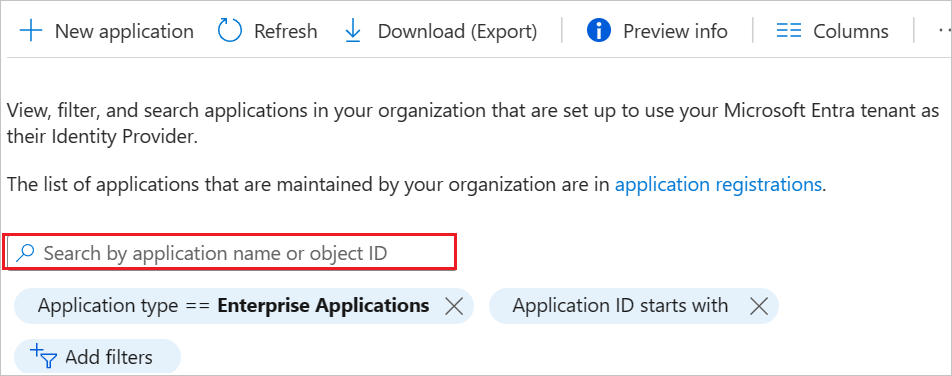

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

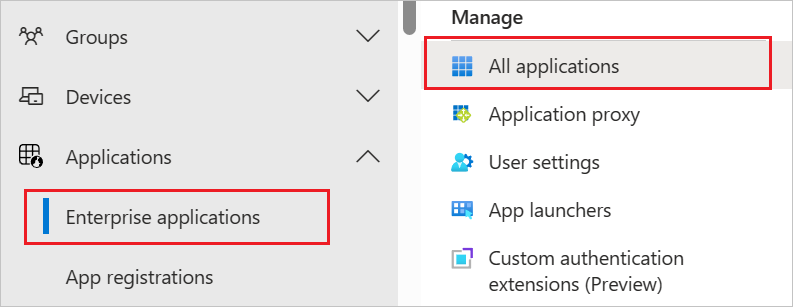

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen.

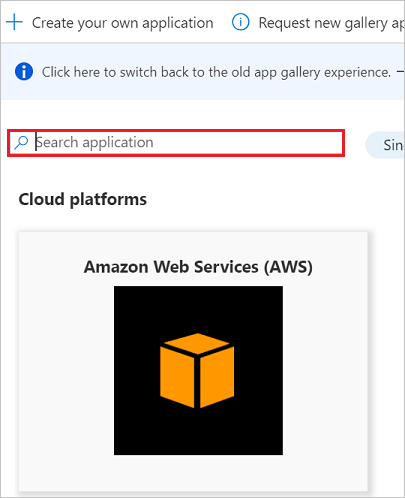

Klicken Sie oben im Bereich auf die Schaltfläche Neue Anwendung, um eine neue Anwendung hinzuzufügen.

Geben Sie im Suchfeld Harness ein, und wählen Sie in der Ergebnisliste Harness und dann die Schaltfläche Hinzufügen aus, um die Anwendung hinzuzufügen.

Konfigurieren der automatischen Benutzerbereitstellung in Harness

In diesem Abschnitt werden die Schritte zum Konfigurieren des Microsoft Entra-Bereitstellungsdiensts zum Erstellen, Aktualisieren und Deaktivieren von Benutzer*innen und/oder Gruppen in Harness auf der Grundlage von Benutzer- bzw. Gruppenzuweisungen in Microsoft Entra ID erläutert.

Tipp

Sie können auch das SAML-basierte einmalige Anmelden für Harness aktivieren. Befolgen Sie dazu die Anweisungen unter Tutorial: Integration des einmaligen Anmeldens (Single Sign-On, SSO) von Azure Active Directory mit Harness. Sie können einmaliges Anmelden unabhängig von der automatischen Benutzerbereitstellung konfigurieren, obwohl diese beiden Features einander ergänzen.

Hinweis

Weitere Informationen zum Harness-SCIM-Endpunkt finden Sie im Harness-Artikel zu API-Schlüsseln.

So konfigurieren Sie die automatische Benutzerbereitstellung für Harness in Microsoft Entra ID

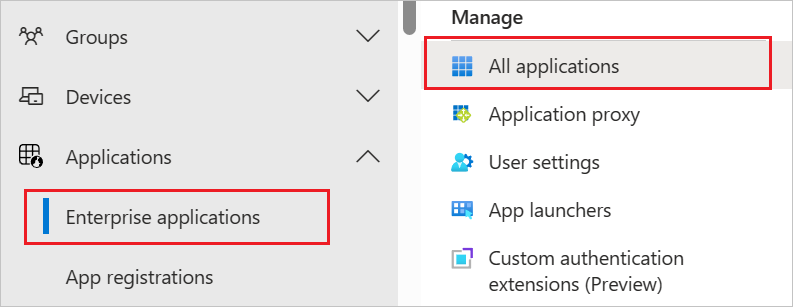

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen.

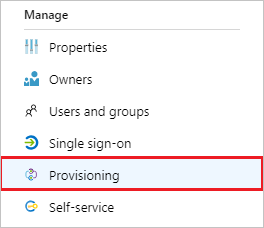

Wählen Sie in der Anwendungsliste Harness aus.

Wählen Sie Bereitstellung aus.

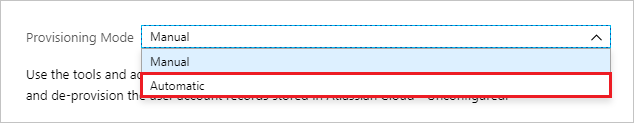

Wählen Sie in der Dropdownliste Bereitstellungsmodus den Eintrag Automatisch aus.

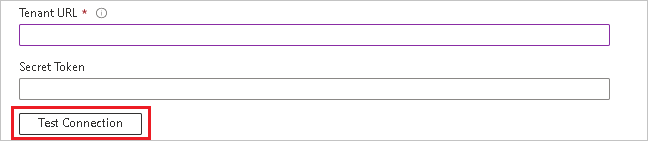

Führen Sie unter Administratoranmeldeinformationen die folgenden Schritte aus:

Geben Sie im Feld Mandanten-URL die URL

https://app.harness.io/gateway/api/scim/account/<your_harness_account_ID>ein. Wenn Sie in Harness angemeldet sind, können Sie Ihre Harness-Konto-ID über die URL in Ihrem Browser abrufen.Geben Sie im Feld Geheimes Token den Wert des SCIM-Authentifizierungstokens ein, den Sie in Schritt 6 des Abschnitts „Einrichten von Harness für die Bereitstellung“ gespeichert haben.

Wählen Sie Verbindung testen aus, um sicherzustellen, dass Microsoft Entra ID eine Verbindung mit Harness herstellen kann. Vergewissern Sie sich im Fall eines Verbindungsfehlers, dass Ihr Harness-Konto über Administratorberechtigungen verfügt, und versuchen Sie es noch mal.

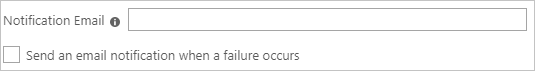

Geben Sie im Feld Benachrichtigungs-E-Mail die E-Mail-Adresse einer Person oder Gruppe ein, die Benachrichtigungen zu Bereitstellungsfehlern erhalten soll. Aktivieren Sie dann das Kontrollkästchen Bei Fehler E-Mail-Benachrichtigung senden.

Wählen Sie Speichern.

Wählen Sie im Abschnitt Zuordnungen die Option Microsoft Entra-Benutzer mit Harness synchronisieren aus.

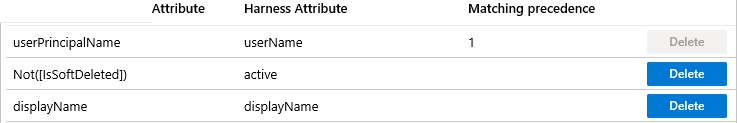

Überprüfen Sie im Abschnitt Attributzuordnungen die Benutzerattribute, die von Microsoft Entra ID mit Harness synchronisiert werden. Beachten Sie, dass die als übereinstimmend ausgewählten Attribute für den Abgleich der Benutzerkonten in Harness für Updatevorgänge verwendet werden. Wählen Sie Speichern aus, um Ihre Änderungen zu committen.

Wählen Sie unter Zuordnungen die Option Microsoft Entra-Gruppen mit Harness synchronisieren aus.

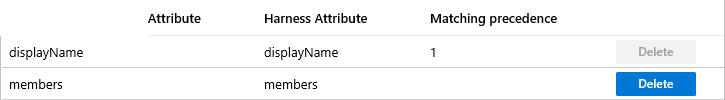

Überprüfen Sie im Abschnitt Attributzuordnungen die Gruppenattribute, die von Microsoft Entra ID mit Harness synchronisiert werden. Die als übereinstimmende Eigenschaften ausgewählten Attribute werden verwendet, um die Gruppen in Harness für Updatevorgänge abzugleichen. Wählen Sie Speichern aus, um Ihre Änderungen zu committen.

Informationen zum Konfigurieren von Bereichsfiltern finden Sie unter Attributbasierte Anwendungsbereitstellung mit Bereichsfiltern.

Ändern Sie im Abschnitt Einstellungen den Bereitstellungsstatus in Ein, um den Microsoft Entra-Bereitstellungsdienst für Harness zu aktivieren.

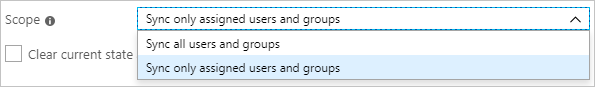

Wählen Sie unter Einstellungen in der Dropdownliste Bereich aus, wie die Benutzer oder Gruppen synchronisiert werden sollen, die Sie für Harness bereitstellen.

Wählen Sie Speichern aus, wenn die Bereitstellung erfolgen kann.

Mit diesem Vorgang wird die erste Synchronisierung der von Ihnen bereitgestellten Benutzer oder Gruppen gestartet. Die Erstsynchronisierung nimmt mehr Zeit in Anspruch als die folgenden Synchronisierungen. Die Synchronisierungen erfolgen etwa alle 40 Minuten, solange der Microsoft Entra-Bereitstellungsdienst ausgeführt wird. Den Fortschritt können Sie im Abschnitt Synchronisierungsdetails überwachen. Außerdem können Sie die Links zu einem Bericht zu den Bereitstellungsaktivitäten verwenden. Darin werden alle Aktionen beschrieben, die vom Microsoft Entra-Bereitstellungsdienst für Harness durchgeführt werden.

Weitere Informationen zum Lesen der Microsoft Entra-Bereitstellungsprotokolle finden Sie unter Berichterstellung zur automatischen Benutzerkontobereitstellung.

Zusätzliche Ressourcen

- Verwalten der Benutzerkontobereitstellung für Unternehmens-Apps

- Was ist Anwendungszugriff und einmaliges Anmelden mit Microsoft Entra ID?