Tutorial: Integration des einmaligen Anmeldens (SSO) von Microsoft Entra in GitHub Enterprise Cloud – Enterprise Account

In diesem Tutorial erfahren Sie, wie Sie eine Integration der SAML von Microsoft Entra in GitHub Enterprise Cloud – Enterprise Account einrichten. Die Integration von GitHub Enterprise Cloud – Enterprise Account mit Microsoft Entra ID ermöglicht Folgendes:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf ein GitHub Enterprise Account und die Organisationen unter dem Enterprise Account hat.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Einen GitHub Enterprise Account

- Ein GitHub-Benutzerkonto, bei dem es sich um einen Enterprise Account-Besitzer handelt

Beschreibung des Szenarios

In diesem Tutorial konfigurieren Sie eine SAML-Integration für ein GitHub Enterprise Account und testen die Authentifizierung und den Zugriff von Unternehmenskontobesitzern und Mitgliedern von Unternehmen/Organisationen.

Hinweis

Die GitHub-Anwendung Enterprise Cloud - Enterprise Account unterstützt das Aktivieren der automatischen SCIM-Bereitstellung nicht. Wenn Sie die Bereitstellung für Ihre GitHub Enterprise Cloud-Umgebung einrichten müssen, muss SAML auf Organisationsebene konfiguriert werden, und stattdessen muss die Microsoft Entra-Anwendung GitHub Enterprise Cloud - Organization verwendet werden. Wenn Sie eine SAML- und SCIM-Bereitstellungsintegration für ein Unternehmen einrichten, das für Enterprise Managed Users (EMUs) aktiviert ist, müssen Sie die Microsoft Entra-Anwendung GitHub Enterprise Managed User für SAML-/Bereitstellungsintegrationen oder die Microsoft Entra-Anwendung GitHub Enterprise Managed User (OIDC) für OIDC-/Bereitstellungsintegrationen verwenden.

- GitHub Enterprise Cloud: Enterprise Account unterstützt SP- und IDP-initiiertes einmaliges Anmelden.

Hinzufügen von GitHub Enterprise Cloud - Enterprise Account aus dem Katalog

Zum Konfigurieren der Integration von GitHub Enterprise Cloud – Enterprise Account in Microsoft Entra ID müssen Sie GitHub Enterprise Cloud – Enterprise Account aus dem Katalog der Liste der verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff GitHub Enterprise Cloud - Enterprise Account in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich GitHub Enterprise Cloud - Enterprise Account aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. In diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer und Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra für GitHub Enterprise Cloud – Enterprise Account

Konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra mit GitHub Enterprise Cloud – Enterprise Account mithilfe eines Testbenutzers mit dem Namen B. Simon. Damit einmaliges Anmelden funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in GitHub Enterprise Cloud – Enterprise Account eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra mit GitHub Enterprise Cloud – Enterprise Account die folgenden Schritte aus:

- Konfigurieren des einmaligen Anmeldens von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen.

- Erstellen einer Microsoft Entra-Testbenutzerin, um das einmalige Anmelden von Microsoft Entra mit der Testbenutzerin B. Simon zu testen.

- Zuweisen Ihres Azure AD-Benutzers und des Testbenutzerkontos zur GitHub-App, um Ihr Benutzerkonto zu aktivieren und das einmalige Anmelden mit Microsoft Entra für den Testbenutzer

B.Simonzu testen.

- Aktivieren und Testen von SAML für das Enterprise Account und die zugehörigen Organisationen , um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren.

- Testen des einmaligen Anmeldens mit einem anderen Enterprise Account-Besitzer oder dem Konto eines Mitglieds der Organisation , um zu überprüfen, ob die Konfiguration funktioniert.

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>GitHub Enterprise Cloud – Enterprise Account>Einmaliges Anmelden.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

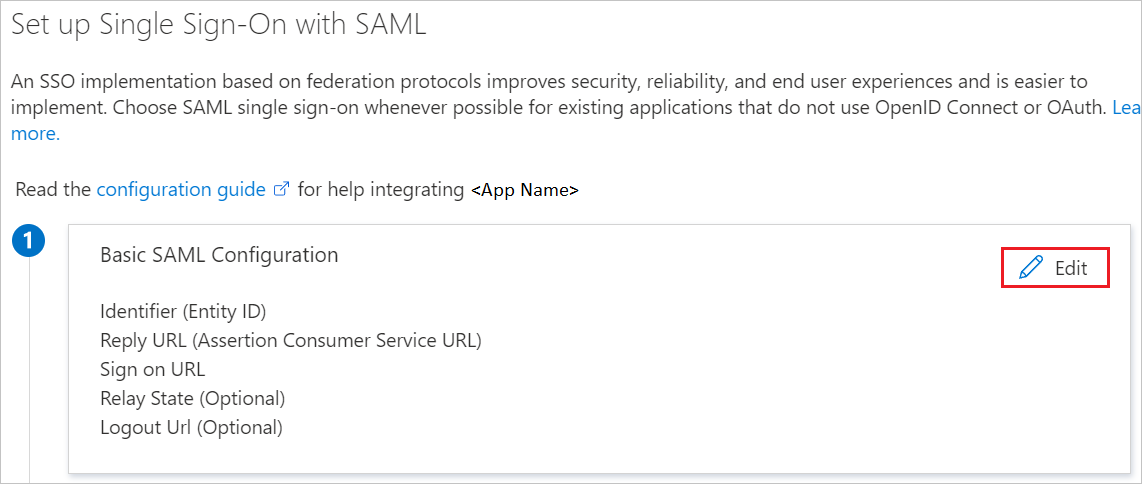

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten auf das Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus:

a. Geben Sie im Textfeld Bezeichner (Entitäts-ID) eine URL im folgenden Format ein:

https://github.com/enterprises/<ENTERPRISE-SLUG>.b. Geben Sie im Textfeld Antwort-URL eine URL im folgenden Format ein:

https://github.com/enterprises/<ENTERPRISE-SLUG>/saml/consumeSie können die Anwendung folgendermaßen im SP-initiierten Modus konfigurieren:

Geben Sie im Textfeld Anmelde-URL eine URL im folgenden Format ein:

https://github.com/enterprises/<ENTERPRISE-SLUG>/sso.Hinweis

Ersetzen Sie

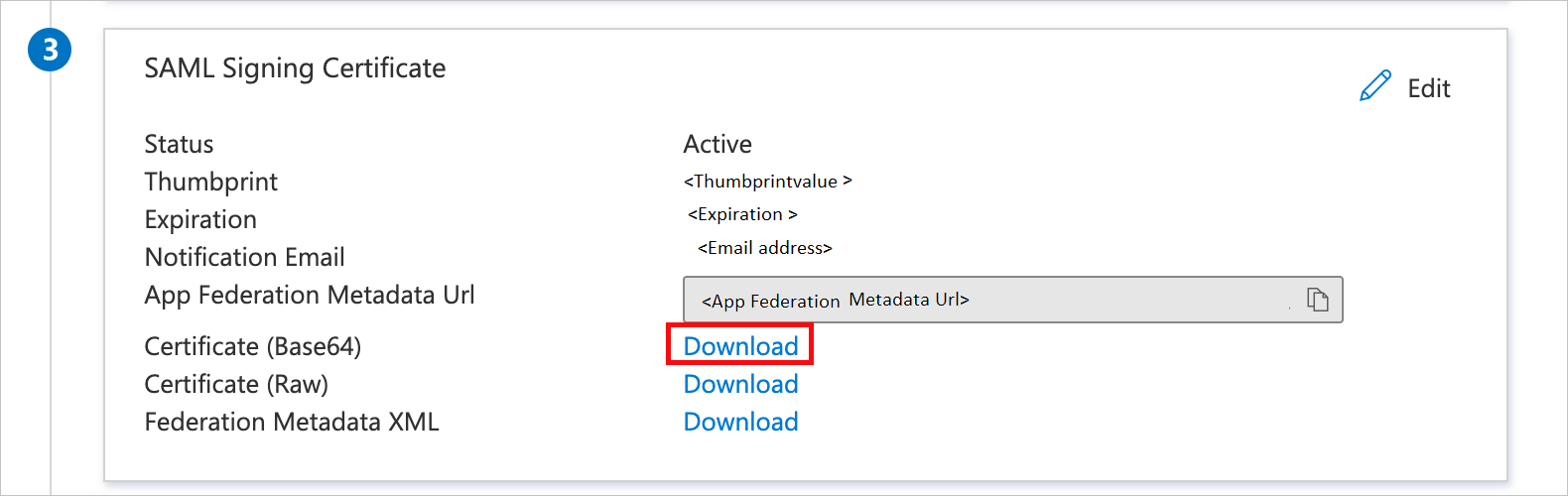

<ENTERPRISE-SLUG>durch den tatsächlichen Namen Ihres GitHub Enterprise Account.Navigieren Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat zum Eintrag Zertifikat (Base64) . Wählen Sie Herunterladen aus, um das Zertifikat herunterzuladen, und speichern Sie es auf Ihrem Computer.

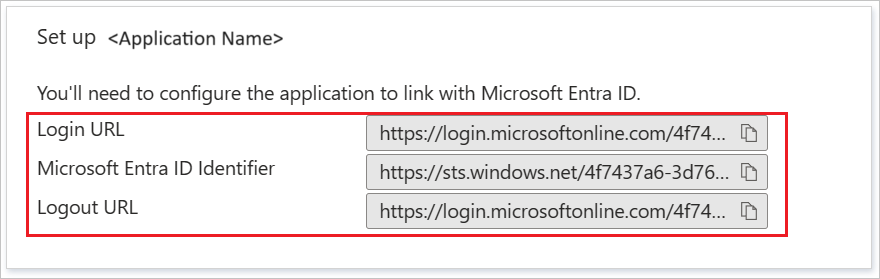

Kopieren Sie im Abschnitt GitHub Enterprise Cloud - Enterprise Account einrichten die entsprechenden URLs basierend auf Ihren Anforderungen.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie im Azure-Portal einen Testbenutzer mit dem Namen B.Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen Ihres Microsoft Entra-Benutzers und des Testbenutzerkontos zur GitHub-App

In diesem Abschnitt ermöglichen Sie B.Simon und Ihrem Benutzerkonto die Verwendung des einmaligen Anmeldens von Azure, indem Sie ihr Zugriff auf GitHub Enterprise Cloud – Enterprise Account gewähren.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>GitHub Enterprise Cloud – Enterprise Account.

- Navigieren Sie auf der Übersichtsseite der App zum Abschnitt Verwalten, und wählen Sie Benutzer und Gruppen aus.

- Wählen Sie Benutzer hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste „Benutzer“ den Eintrag B. Simon und Ihr Benutzerkonto aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen.

- Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie sie im Dropdownmenü Rolle auswählen auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

- Klicken Sie im Dialogfeld Zuweisung hinzufügen auf die Schaltfläche Zuweisen.

Aktivieren und Testen von SAML für das Enterprise Account und die zugehörigen Organisationen

Führen Sie die Schritte in dieser GitHub-Dokumentation aus, um einmaliges Anmelden aufseiten von GitHub Enterprise Cloud – Enterprise Account zu konfigurieren.

- Melden Sie sich bei „GitHub.com“ mit einem Benutzerkonto an, bei dem es sich um einen Enterprise Account-Besitzer handelt.

- Kopieren Sie den Wert aus dem Feld

Login URLin der App, und fügen Sie ihn in den SAML-Einstellungen für das GitHub Enterprise Account in das FeldSign on URLein. - Kopieren Sie den Wert aus dem Feld

Azure AD Identifierin der App, und fügen Sie ihn in den SAML-Einstellungen für das GitHub Enterprise Account in das FeldIssuerein. - Kopieren Sie den Inhalt der Datei Zertifikat (Base64) , die Sie in den Schritten oben über das Azure-Portal heruntergeladen haben, und fügen Sie sie in den SAML-Einstellungen für das GitHub Enterprise Account in das entsprechende Feld ein.

- Klicken Sie auf

Test SAML configuration, und vergewissern Sie sich, dass Sie die Authentifizierung über das GitHub Enterprise Account für Microsoft Entra ID erfolgreich durchführen können. - Speichern Sie die Einstellungen, nachdem der Test erfolgreich abgeschlossen wurde.

- Nachdem Sie die Authentifizierung über SAML für das GitHub Enterprise Account zum ersten Mal durchgeführt haben, wird unter dem Konto eine verknüpfte externe Identität erstellt, mit der das angemeldete GitHub-Benutzerkonto dem Microsoft Entra-Benutzerkonto zugeordnet wird.

Nachdem Sie das einmalige Anmelden per SAML (SAML SSO) für Ihr GitHub Enterprise Account aktiviert haben, ist SAML SSO standardmäßig für alle Organisationen unter Ihrem Enterprise Account aktiviert. Alle Mitglieder müssen sich per SAML SSO authentifizieren, um Zugriff auf die Organisationen zu erhalten, in denen sie Mitglied sind. Enterprise-Besitzer müssen sich per SAML SSO authentifizieren, wenn sie auf ein Enterprise Account zugreifen.

Testen des einmaligen Anmeldens mit einem anderen Enterprise Account-Besitzer oder Konto eines Mitglieds der Organisation

Nachdem die SAML-Integration für das GitHub Enterprise Account eingerichtet wurde (gilt auch für die GitHub-Organisationen unter dem Enterprise Account), sollten auch andere Enterprise Account-Besitzer, die der App in Microsoft Entra ID zugewiesen sind, zur GitHub Enterprise Account-URL (https://github.com/enterprises/<enterprise account>) navigieren können. Sie können dann die Authentifizierung per SAML durchführen und auf die Richtlinien und Einstellungen unter dem GitHub Enterprise Account zugreifen.

Ein Organisationsbesitzer einer Organisation unter einem Enterprise Account sollte einen Benutzer zum Beitreten zu seiner GitHub-Organisation einladen können. Melden Sie sich bei „GitHub.com“ mit einem Konto eines Organisationsbesitzers an, und führen Sie die im Artikel angegebenen Schritte zum Einladen von B.Simon aus. Für B.Simon muss ein GitHub-Benutzerkonto erstellt werden, falls es noch nicht vorhanden ist.

Gehen Sie wie folgt vor, um den Zugriff auf die GitHub-Organisation unter dem Enterprise Account mit dem Konto des Testbenutzers B.Simon zu testen:

- Laden Sie

B.Simonals Organisationsbesitzer für eine Organisation unter dem Enterprise Account ein. - Melden Sie sich bei „GitHub.com“ mit dem Benutzerkonto an, das Sie mit dem Microsoft Entra-Benutzerkonto von

B.Simonverknüpfen möchten. - Melden Sie sich mit dem

B.Simon-Benutzerkonto bei Microsoft Entra ID an. - Navigieren Sie zur GitHub-Organisation. Der Benutzer sollte zur erneuten Authentifizierung per SAML aufgefordert werden. Nach dem erfolgreichen Abschluss der SAML-Authentifizierung sollte

B.Simonauf die Organisationsressourcen zugreifen können.

Nächste Schritte

Nach dem Konfigurieren von GitHub Enterprise Cloud - Enterprise Account können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.