Tutorial: Integration des einmaligen Anmeldens (SSO) von Microsoft Entra in EasySSO for Bamboo

In diesem Tutorial erfahren Sie, wie Sie EasySSO for Bamboo in Microsoft Entra ID integrieren. Die Integration von EasySSO for Bamboo in Microsoft Entra ID ermöglicht Ihnen Folgendes:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf Confluence hat.

- Ermöglichen Sie es Ihren Benutzer*innen, sich mit ihren Microsoft Entra-Konten automatisch bei Headspace anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- EasySSO for Confluence-Abonnement, für das einmaliges Anmelden (SSO) aktiviert ist.

Beschreibung des Szenarios

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

- EasySSO for Confluence unterstützt SP- und IDP-initiiertes einmaliges Anmelden.

- EasySSO for Confluence unterstützt die Just-In-Time-Benutzerbereitstellung.

Hinzufügen von EasySSO for Confluence aus dem Katalog

Zum Konfigurieren der Integration von EasySSO for Confluence in Azure AD müssen Sie EasySSO for Confluence aus dem Katalog der Liste mit den verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff EasySSO for Confluence in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich EasySSO for Confluence aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra für EasySSO for Bamboo

Konfigurieren und testen Sie das einmalige Anmelden von Azure AD mit EasySSO for Confluence mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit SSO funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in EZRentOut eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens von Azure AD mit EasySSO for Confluence die folgenden Schritte aus:

- Konfigurieren des einmaligen Anmeldens von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen.

- Erstellen Sie einen Microsoft Entra-Testbenutzer, um Microsoft Entra-SSO mit dem Testbenutzer B. Simon zu testen.

- Zuweisen der Microsoft Entra-Testbenutzerin, um B.Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen.

- Konfigurieren des einmaligen Anmeldens für EasySSO for Confluence , um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren.

- Erstellen eines EasySSO for Confluence-Testbenutzers, um eine Entsprechung von B. Simon in EasySSO for Confluence zu erhalten, die mit ihrer Darstellung in Azure AD verknüpft ist.

- Testen des einmaligen Anmeldens , um zu überprüfen, ob die Konfiguration funktioniert

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>EasySSO for Confluence>Einmaliges Anmelden.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

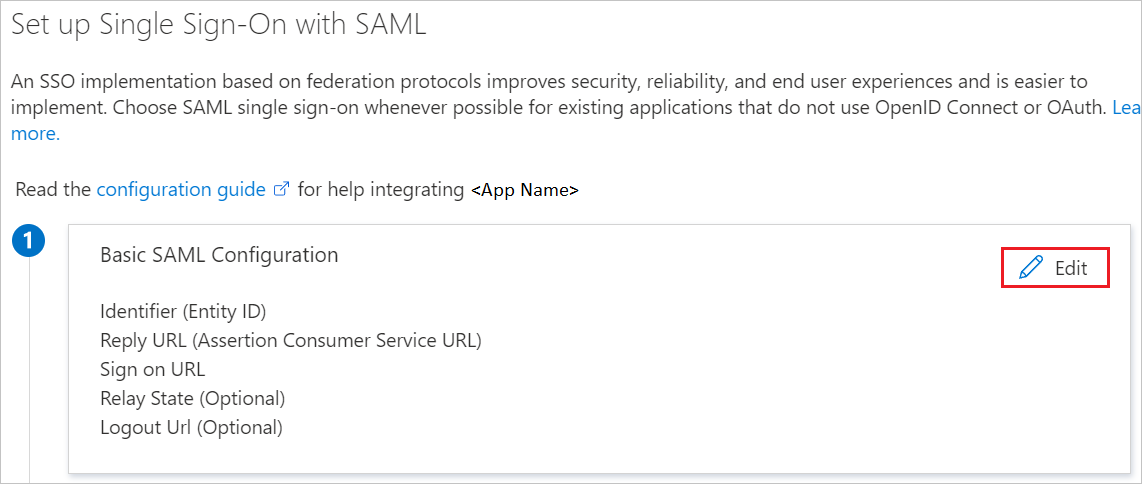

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten auf das Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Geben Sie im Abschnitt Grundlegende SAML-Konfiguration die Werte in die folgenden Felder ein, wenn Sie die Anwendung im IDP-initiierten Modus konfigurieren möchten:

a. Geben Sie im Textfeld Bezeichner eine URL im folgenden Format ein:

https://<server-base-url>/plugins/servlet/easysso/samlb. Geben Sie im Textfeld Antwort-URL eine URL im folgenden Format ein:

https://<server-base-url>/plugins/servlet/easysso/samlKlicken Sie auf Zusätzliche URLs festlegen, und führen Sie den folgenden Schritt aus, wenn Sie die Anwendung im SP-initiierten Modus konfigurieren möchten:

Geben Sie im Textfeld Anmelde-URL eine URL im folgenden Format ein:

https://<server-base-url>/login.jspHinweis

Hierbei handelt es sich um Beispielwerte. Sie müssen diese Werte mit dem tatsächlichen Bezeichner, der Antwort-URL und der Anmelde-URL aktualisieren. Diese Werte erhalten Sie im Zweifelsfall vom Supportteam für EasySSO. Sie können sich auch die Muster im Abschnitt Grundlegende SAML-Konfiguration ansehen.

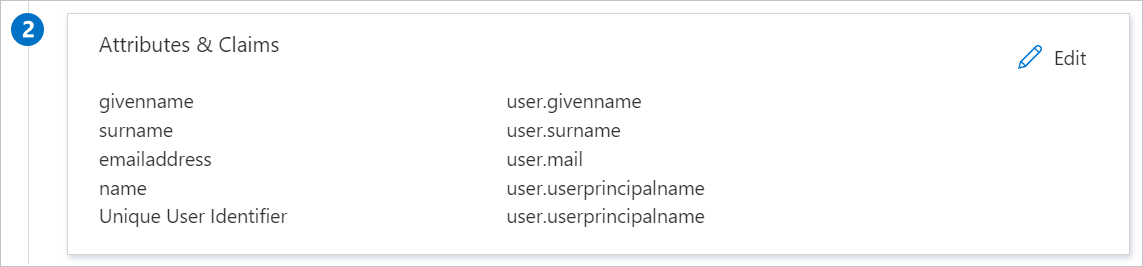

Die Anwendung EasySSO for Confluence erwartet die SAML-Assertionen in einem bestimmten Format. Daher müssen Sie Ihrer Konfiguration der SAML-Tokenattribute benutzerdefinierte Attributzuordnungen hinzufügen. Der folgende Screenshot zeigt die Liste der Standardattribute.

Darüber hinaus wird von der EasySSO for Confluence-Anwendung erwartet, dass in der SAML-Antwort noch einige weitere Attribute zurückgegeben werden (siehe unten). Diese Attribute werden ebenfalls vorab aufgefüllt, Sie können sie jedoch nach Bedarf überprüfen.

Name Quellattribut urn:oid:0.9.2342.19200300.100.1.1 user.userprincipalname urn:oid:0.9.2342.19200300.100.1.3 user.mail urn:oid:2.16.840.1.113730.3.1.241 user.displayname urn:oid:2.5.4.4 user.surname urn:oid:2.5.4.42 user.givenname Falls für Ihre Microsoft Entra-Benutzer*innen sAMAccountName konfiguriert ist, müssen Sie urn:oid:0.9.2342.19200300.100.1.1 dem Attribut sAMAccountName zuordnen.

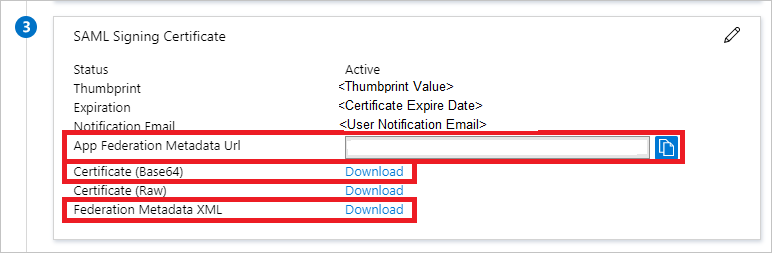

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat für Zertifikat (Base64) oder Verbundmetadaten-XML auf den Link Herunterladen, und speichern Sie die Datei(en) auf Ihrem Computer. Sie benötigen sie später für die Konfiguration von Confluence EasySSO.

Wenn Sie die Konfiguration von EasySSO for Confluence manuell mit einem Zertifikat ausführen möchten, müssen Sie außerdem die Werte für Anmelde-URL und Azure AD-Bezeichner aus dem Abschnitt unten kopieren und auf dem Computer speichern.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B.Simon die Verwendung des einmaligen Anmeldens, indem Sie ihr Zugriff auf EasySSO for Confluence gewähren.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>EasySSO for Confluence.

- Wählen Sie auf der Übersichtsseite der App Benutzer und Gruppen aus.

- Wählen Sie Benutzer/Gruppe hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste „Benutzer“ den Eintrag B. Simon aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen.

- Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie sie im Dropdownmenü Rolle auswählen auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

- Klicken Sie im Dialogfeld Zuweisung hinzufügen auf die Schaltfläche Zuweisen.

Konfigurieren des einmaligen Anmeldens für EasySSO for Confluence

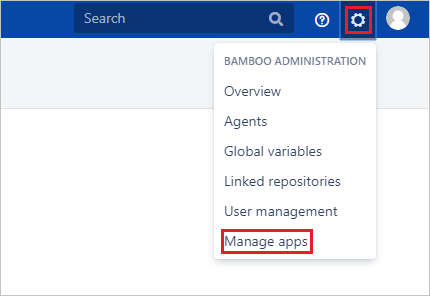

Melden Sie sich in einem anderen Webbrowserfenster als Administrator bei ihrer EasySSO for Confluence-Unternehmenswebsite an, und navigieren Sie zum Abschnitt Apps verwalten.

Navigieren Sie auf der linken Seite zu EasySSO, und klicken Sie auf den Eintrag. Klicken Sie dann auf die Schaltfläche Konfigurieren.

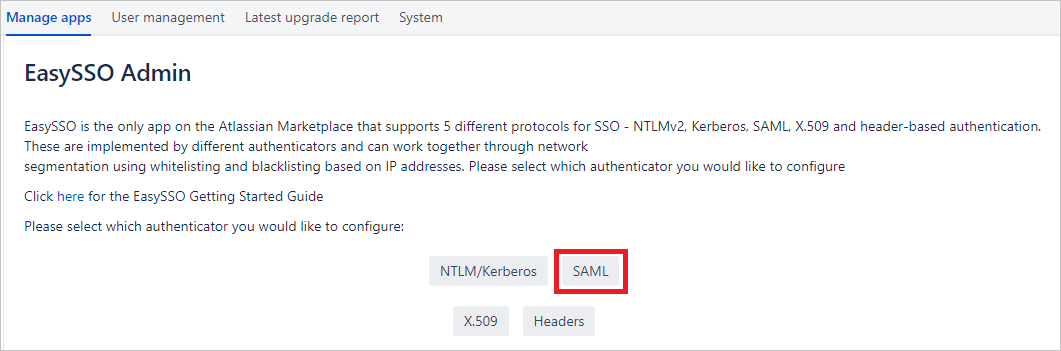

Wählen Sie die Option SAML aus. Hierdurch gelangen Sie zum Abschnitt „SAML-Konfiguration“.

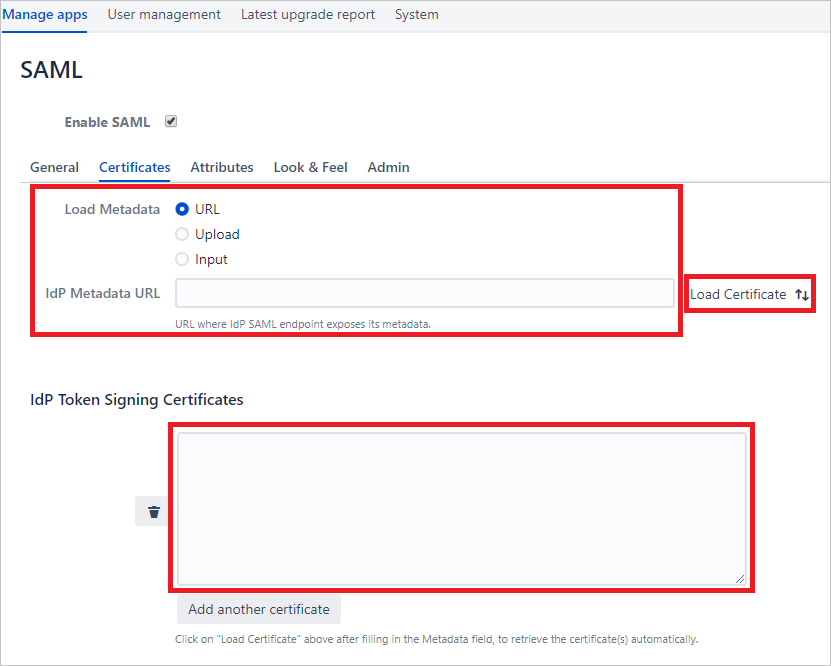

Wählen Sie oben die Registerkarte Zertifikate aus, und der folgende Bildschirm wird angezeigt:

Navigieren Sie nun zum Zertifikat (Base64) oder zur Metadatendatei, das bzw. die Sie weiter oben bei der Konfiguration von Microsoft Entra-SSO gespeichert haben. Folgende Möglichkeiten, um fortzufahren, stehen zur Verfügung:

a. Verwenden Sie die Metadatendatei des App-Verbunds, die Sie als lokale Datei auf Ihren Computer heruntergeladen haben. Aktivieren Sie das Optionsfeld Hochladen, und befolgen Sie das Dialogfeld „Datei hochladen“, das für Ihr Betriebssystem zutrifft.

OR

b. Öffnen Sie die Metadatendatei des App-Verbunds, um den Inhalt der Datei (in einem beliebigen Text-Editor) anzuzeigen und in die Zwischenablage zu kopieren. Wählen Sie die Option Eingabe aus, und fügen Sie den Inhalt der Zwischenablage in das Textfeld ein.

OR

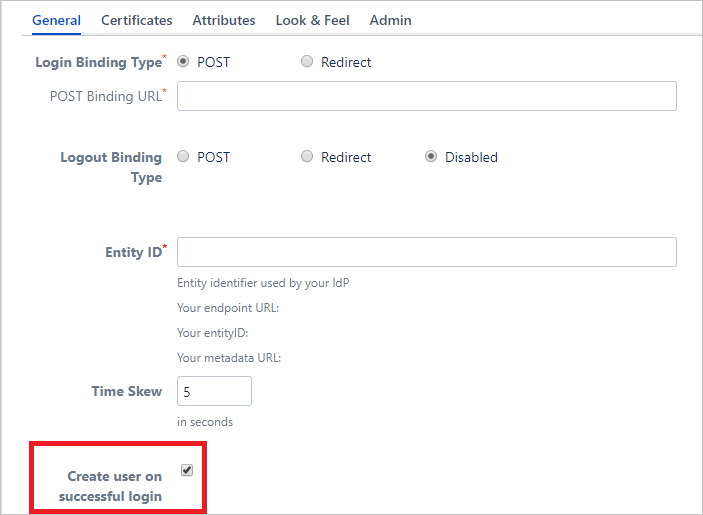

c. Vollständig manuelle Konfiguration. Öffnen Sie das Zertifikat (Base64) des App-Verbunds, um den Inhalt der Datei (in einem beliebigen Text-Editor) anzuzeigen und in die Zwischenablage zu kopieren. Fügen Sie ihn in das Textfeld IdP-Tokensignaturzertifikate ein. Navigieren Sie dann zur Registerkarte Allgemein, und füllen Sie die Felder POST-Bindungs-URL und Entitäts-ID mit den entsprechenden Werten für Anmelde-URL und Microsoft Entra-Bezeichner, die Sie zuvor gespeichert haben, aus.

Klicken Sie unten auf der Seite auf die Schaltfläche Speichern. Sie sehen dann, wie der Inhalt der Metadaten- oder Zertifikatsdatei in die Konfigurationsfelder analysiert wird. Die -Konfiguration von EasySSO for Confluence ist abgeschlossen.

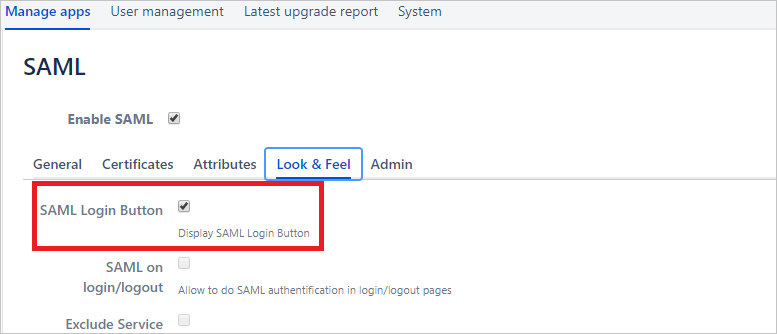

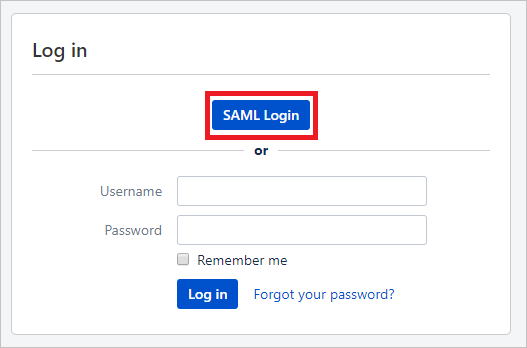

Für eine optimale Testerfahrung navigieren Sie zur Registerkarte Aussehen und Verhalten, und aktivieren Sie die Option SAML-Anmeldeschaltfläche. Dadurch wird eine separate Schaltfläche auf dem Confluence-Anmeldebildschirm aktiviert,die speziell dem End-to-End-Testen Ihrer Azure AD SAML-Integration dient. Sie können diese Schaltfläche aktiviert lassen und außerdem ihre Platzierung, Farbe und Übersetzung für den Produktionsmodus konfigurieren.

Hinweis

Sollten Probleme auftreten, wenden Sie sich an das EasySSO-Supportteam.

Erstellen eines EasySSO for Confluence-Testbenutzers

In diesem Abschnitt wird in Confluence ein Benutzer mit dem Namen Britta Simon erstellt. EasySSO für Confluence unterstützt die Just-In-Time-Benutzerbereitstellung (standardmäßig deaktiviert). Um die Benutzerbereitstellung zu aktivieren, müssen Sie die Option Benutzer bei erfolgreicher Anmeldung erstellen im Abschnitt „Allgemein“ der EasySSO-Plug-In-Konfiguration explizit aktivieren. Ist ein Benutzer noch nicht in Confluence vorhanden, wird nach der Authentifizierung ein neuer Benutzer erstellt.

Wenn Sie die automatische Benutzerbereitstellung bei der ersten Benutzeranmeldung jedoch nicht aktivieren möchten, müssen Benutzer in Back-End-Benutzerverzeichnissen vorhanden sein, die von der Confluence-Instanz verwendet werden, wie z. B. „LDAP“ oder „Atlassian Crowd“.

Testen des einmaligen Anmeldens

IdP-initiierter Workflow

In diesem Abschnitt testen Sie Ihre Konfiguration für das einmalige Anmelden von Microsoft Entra mithilfe von „Meine Apps“.

Wenn Sie unter „Meine Apps“ auf die Kachel „EasySSO for Confluence“ klicken, sollten Sie automatisch bei der Confluence-Instanz angemeldet werden, für die Sie einmaliges Anmelden eingerichtet haben. Weitere Informationen zu „Meine Apps“ finden Sie in dieser Einführung.

SP-initiierter Workflow

In diesem Abschnitt testen Sie die Azure AD-Konfiguration für einmaliges Anmelden über die Confluence-Schaltfläche SAML Login (SAML-Anmeldung).

In diesem Szenario wird davon ausgegangen, dass Sie auf der Confluence EasySSO-Konfigurationsseite auf der Registerkarte Look & Feel (Erscheinungsbild) die Schaltfläche SAML Login (SAML-Anmeldung) aktiviert haben (siehe oben). Öffnen Sie die Confluence-Anmelde-URL im Inkognitomodus des Browsers, um Beeinträchtigungen der vorhandenen Sitzungen zu vermeiden. Klicken Sie auf die Schaltfläche SAML Login (SAML-Anmeldung), und Sie werden zum Microsoft Entra-Benutzerauthentifizierungsflow umgeleitet. Wenn der Vorgang erfolgreich abgeschlossen wurde, werden Sie über SAML als authentifizierter Benutzer zurück an Ihre Confluence-Instanz umgeleitet.

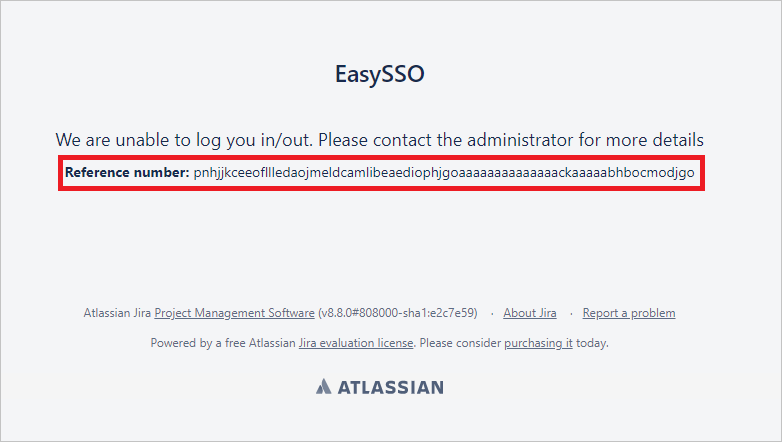

Möglicherweise wird der folgende Bildschirm angezeigt, nachdem Sie von Azure AD umgeleitet wurden

In diesem Fall müssen Sie die Anweisungen auf dieser Seite befolgen, um Zugriff auf die Datei atlassian-confluence.log zu erhalten. Details zum Fehler können Sie mithilfe der Referenz-ID auf der EasySSO-Fehlerseite ermitteln.

Sollten bei den Protokollmeldungen Probleme auftreten, wenden Sie sich an das EasySSO-Supportteam.

Nächste Schritte

Nach dem Konfigurieren von EasySSO for Confluence können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.