Tutorial: Integrieren von Amazon Business mit Microsoft Entra ID

In diesem Tutorial lernen Sie, wie Sie Amazon Business mit Microsoft Entra ID integrieren können. Die Integration von Dropbox Business in Microsoft Entra ID ermöglicht Folgendes:

- Sie können in Microsoft Entra ID steuern, wer Zugriff auf AMMS hat.

- Ermöglichen Sie es Ihren Benutzer*innen, sich mit ihren Microsoft Entra-Konten automatisch bei askSpoke anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Ein für einmaliges Anmelden (Single Sign-On, SSO) geeignetes Amazon Business-Abonnement. Navigieren Sie zur Seite Amazon Business, um ein Amazon Business-Konto zu erstellen.

Beschreibung des Szenarios

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Azure AD in einem bereits vorhandenen Amazon Business-Konto.

- Amazon Business unterstützt SP- und IDP-initiiertes einmaliges Anmelden.

- Amazon Business unterstützt die Just-In-Time-Benutzerbereitstellung.

- Amazon Business unterstützt die automatisierte Benutzerbereitstellung.

Hinweis

Der Bezeichner dieser Anwendung ist ein fester Zeichenfolgenwert, daher kann in einem Mandanten nur eine Instanz konfiguriert werden.

Hinzufügen von Amazon Business über den Katalog

Um die Integration von Amazon Business in Azure AD zu konfigurieren, müssen Sie Amazon Business über den Katalog Ihrer Liste mit den verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff Amazon Business in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich die Option Amazon Business aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. In diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer und Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra für askSpoke

Konfigurieren und testen Sie das einmalige Anmelden (SSO) von Microsoft Entra mit askSpoke mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit SSO funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in askSpoke eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra mit askSpoke die folgenden Schritte aus:

- Konfigurieren des einmaligen Anmeldens von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen.

- Erstellen Sie einen Microsoft Entra-Testbenutzer, um Microsoft Entra SSO mit dem Testbenutzerkonto B. Simon zu testen.

- Zuweisen der Microsoft Entra-Testbenutzerin, um B.Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen.

- Konfigurieren des einmaligen Anmeldens für Amazon Business , um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren.

- Erstellen eines Testbenutzers für Amazon Business, um in Amazon Business ein Pendant von B.Simon zu erhalten, das mit der Benutzerdarstellung in Azure AD verknüpft ist.

- Testen des einmaligen Anmeldens , um zu überprüfen, ob die Konfiguration funktioniert

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie über Identität>Anwendungen>Unternehmensanwendungen>Amazon Business zur Anwendungsintegrationsseite, und wählen Sie dann im Abschnitt Verwalten die Option Einmaliges Anmelden aus.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

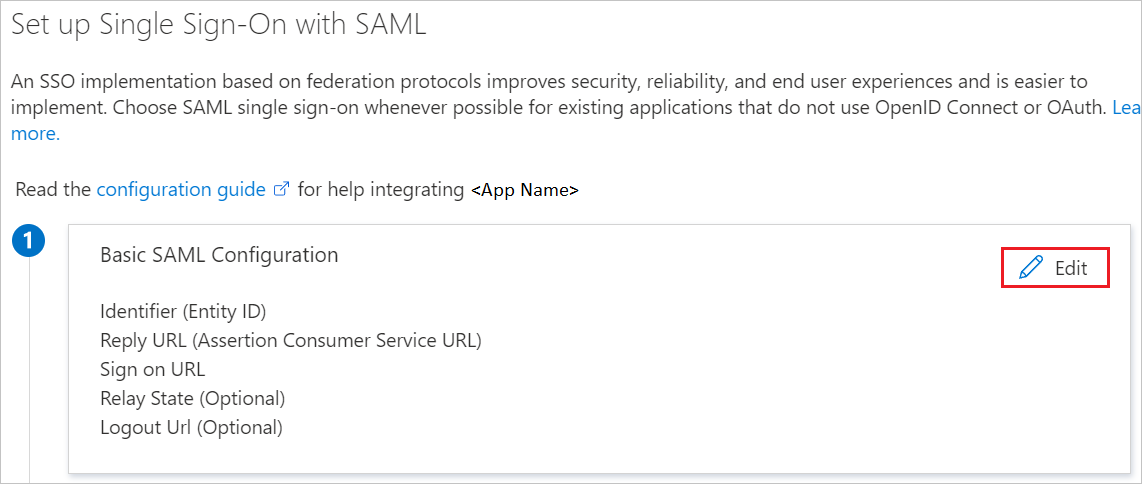

Wählen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten das Stiftsymbol für Grundlegende SAML-Konfiguration aus, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus, wenn Sie die Anwendung im IDP-initiierten Modus konfigurieren möchten:

Geben Sie im Textfeld Bezeichner (Entitäts-ID) eine der folgenden URLs ein:

URL Region https://www.amazon.comNordamerika https://www.amazon.co.jpAsien, Osten https://www.amazon.deEuropa Geben Sie im Textfeld Antwort-URL eine URL in einem der folgenden Formate ein:

URL Region https://www.amazon.com/bb/feature/sso/action/3p_redirect?idpid={idpid}Nordamerika https://www.amazon.co.jp/bb/feature/sso/action/3p_redirect?idpid={idpid}Asien, Osten https://www.amazon.de/bb/feature/sso/action/3p_redirect?idpid={idpid}Europa Hinweis

Der Wert der Antwort-URL entspricht nicht dem tatsächlichen Wert. Aktualisieren Sie den Wert mit der richtigen Antwort-URL. Den Wert

<idpid>finden Sie im SSO-Konfigurationsabschnitt von Amazon Business (wird später in diesem Tutorial erläutert). Sie können sich auch die Muster im Abschnitt Grundlegende SAML-Konfiguration ansehen.

Wenn Sie die Anwendung im SP initiierten Modus konfigurieren möchten, müssen Sie die vollständige URL, die in der Amazon Business-Konfiguration bereitgestellt wird, zu der Anmelde-URL im Abschnitt Zusätzliche URLs einstellen hinzufügen.

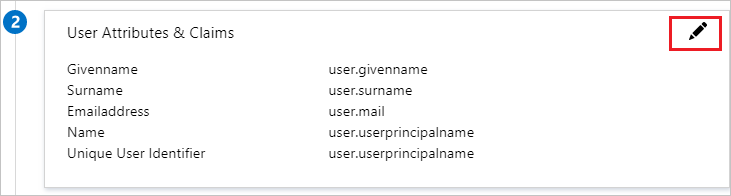

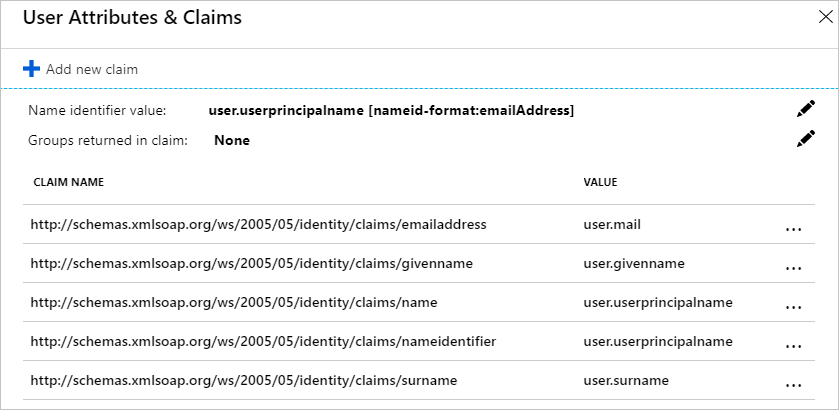

Der folgende Screenshot zeigt die Liste der Standardattribute. Bearbeiten Sie die Attribute, indem Sie im Abschnitt Benutzerattribute und Ansprüche auf das Stiftsymbol klicken.

Bearbeiten Sie Attribute, und kopieren Sie denNamespacewert dieser Attribute in den Editor.

Darüber hinaus wird von der Amazon Business-Anwendung erwartet, dass in der SAML-Antwort noch einige weitere Attribute zurückgegeben werden. Führen Sie im Dialogfeld Gruppenansprüche im Abschnitt Benutzerattribute und Ansprüche die folgenden Schritte aus:

Klicken Sie auf den Stift neben Im Anspruch zurückgegebene Gruppen.

Wählen Sie im Dialogfeld Gruppenansprüche in der Optionsliste Alle Gruppen aus.

Wählen Sie unter Quellattribut die Option Gruppen-ID aus.

Aktivieren Sie das Kontrollkästchen Name des Gruppenanspruchs anpassen, und geben Sie den Gruppennamen gemäß den Anforderungen Ihrer Organisation ein.

Wählen Sie Speichern.

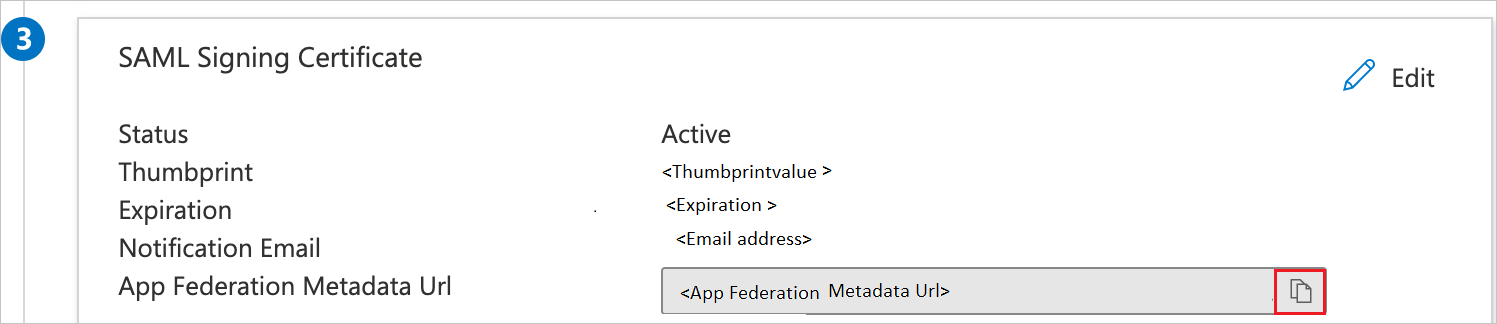

Wählen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat die Kopierschaltfläche aus, um die App-Verbundmetadaten-URL zu kopieren, und speichern Sie sie auf Ihrem Computer.

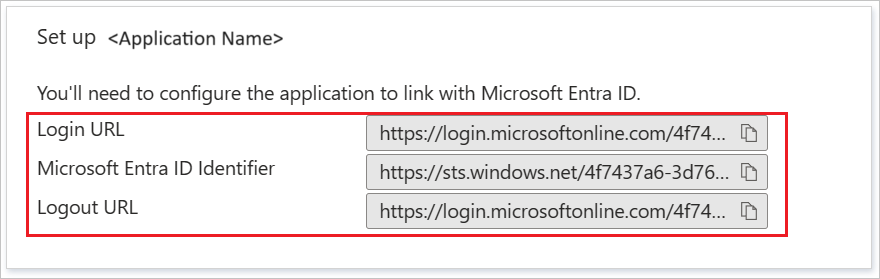

Kopieren Sie im Abschnitt Amazon Business einrichten die entsprechenden URLs entsprechend Ihren Anforderungen.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt wird eine Testbenutzerin namens B. Simon erstellt.

Hinweis

Administratoren müssen die Testbenutzer bei Bedarf in ihrem Mandanten erstellen. Die folgenden Schritte zeigen die Erstellung eines Testbenutzers.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Erstellen einer Microsoft Entra Sicherheitsgruppe im Azure-Portal

Navigieren Sie zu Identität>Gruppen>Alle Gruppen.

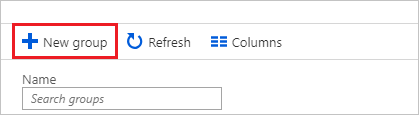

Wählen Sie Neue Gruppe:

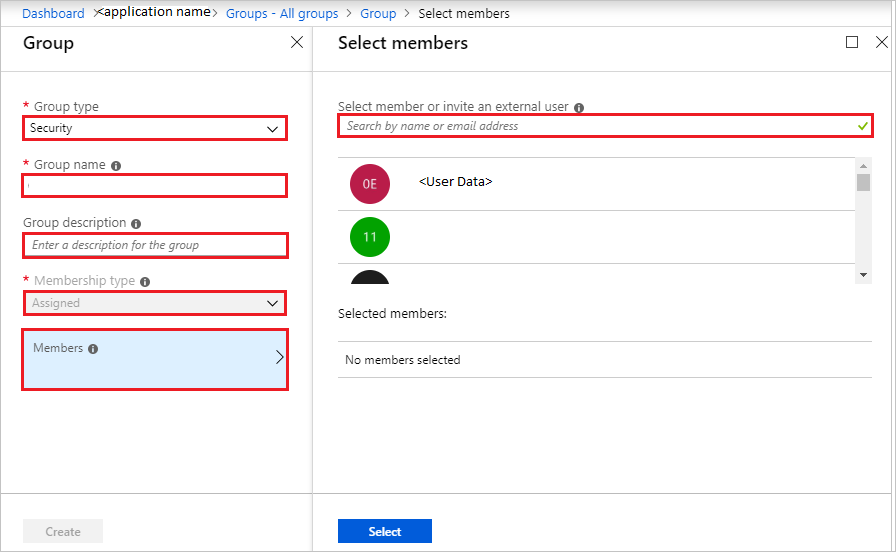

Geben Sie Gruppentyp, Gruppenname, Gruppenbeschreibung und Mitgliedschaftstyp an. Wählen Sie den Pfeil, um Mitglieder auszuwählen, und suchen Sie dann nach dem Mitglied, das Sie der Gruppe hinzufügen möchten, oder wählen Sie es aus. Wählen Sie Auswählen, um die ausgewählten Mitglieder hinzuzufügen, und wählen Sie dann Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B.Simon die Verwendung von Single Sign-On, indem Sie Amazon Business Zugriff gewähren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Amazon Business.

Navigieren Sie auf der Übersichtsseite der App zum Abschnitt Verwalten, und wählen Sie Benutzer und Gruppen aus.

Wählen Sie Benutzenden hinzufügen, dann wählen Sie Benutzende und Gruppen im Dialog Hinzufügte Zuordnung.

Wählen Sie im Dialogfeld Benutzende und Gruppen den Eintrag B.Simon aus der Liste Benutzende aus und klicken Sie dann auf die Schaltfläche Auswählen am unteren Rand des Bildschirms.

Wenn Sie einen beliebigen Rollenwert in der SAML-Assertion erwarten, wählen Sie im Dialogfeld Rolle auswählen die entsprechende Rolle für den Benutzenden aus der Liste aus und wählen Sie dann die Schaltfläche Auswählen am unteren Rand des Bildschirms.

Wählen Sie im Dialogfeld Zuordnung hinzufügen die Schaltfläche Zuordnen.

Hinweis

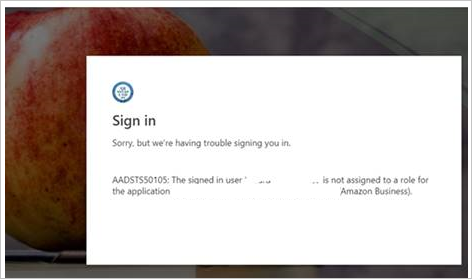

Wenn Sie die Benutzer in Azure AD nicht zuweisen, tritt der folgende Fehler auf.

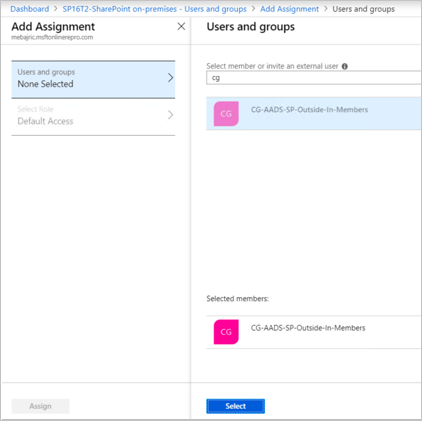

Zuweisen der Azure AD-Sicherheitsgruppe im Azure-Portal

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Amazon Business.

Geben Sie in der Anwendungsliste Amazon Business ein, und wählen Sie die entsprechende Option aus.

Wählen Sie im Menü auf der linken Seite Benutzer und Gruppen aus.

Wählen Sie den Hinzufügten Benutzenden.

Suchen Sie nach der gewünschten Sicherheitsgruppe und wählen Sie die Gruppe aus, um sie dem Bereich Mitglieder auswählen hinzuzufügen. Wählen Sie Auswählen und dann Zuweisen.

Hinweis

Vergewissern Sie sich anhand der Benachrichtigungen auf der Menüleiste, dass die Gruppe der Unternehmensanwendung erfolgreich zugewiesen wurde.

Konfigurieren des einmaligen Anmeldens von Amazon Business

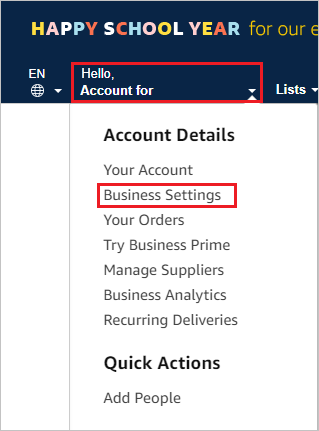

Melden Sie sich in einem anderen Webbrowserfenster als Administrator bei der Amazon Business-Unternehmenswebsite an.

Wählen Sie Benutzerprofil und wählen Sie Geschäftseinstellungen.

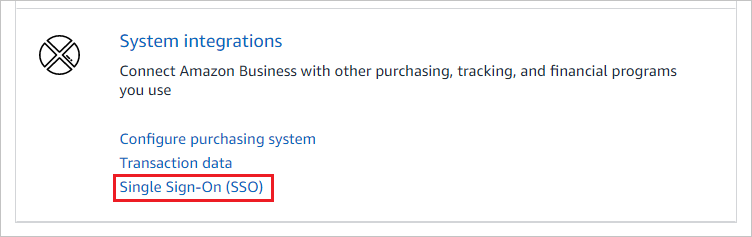

Wählen Sie im Assistentenfür Systemintegrationen die Option für einmaliges Anmelden (Single Sign-On, SSO) aus.

Wählen Sie im Assistenten SSO einrichten den Anbietenden entsprechend Ihren organisatorischen Anforderungen und wählen Sie Weiter.

Hinweis

Obwohl es sich bei Microsoft ADFS um eine aufgelistete Option handelt, funktioniert es nicht mit Azure AD SSO.

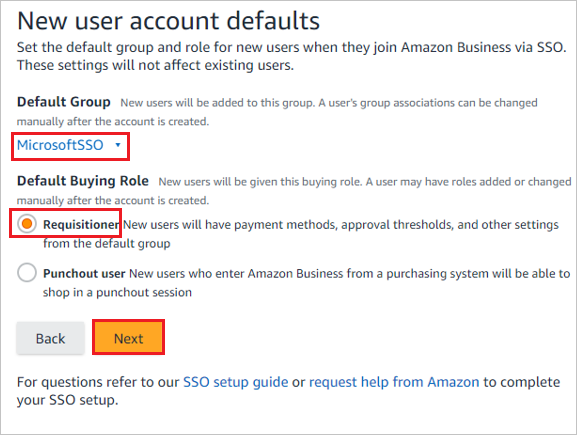

Wählen Sie im Assistenten für neue Benutzerkonten die Standardgruppe und dann die Standard-Einkaufsrolle entsprechend der Benutzerrolle in Ihrer Organisation und wählen Sie Weiter.

Wählen Sie im Assistenten Hochladen Ihrer Metadaten-Datei die Option XML-Link einfügen, um den Wert App-Verbundmetadaten-URL einzufügen, und wählen Sie Validieren.

Hinweis

Alternativ können Sie auch die Verbundmetadaten-XML-Datei hochladen, indem Sie auf die Option Upload XML File klicken.

Nachdem Sie die heruntergeladene Metadatendatei hochgeladen haben ,werden die Felder im Abschnitt "Verbindungsdaten" automatisch aufgefüllt. Danach wählen Sie Weiter.

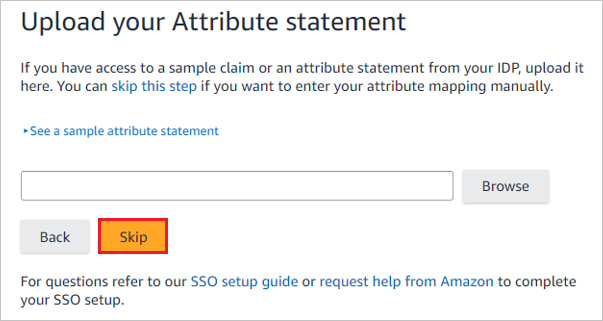

Wählen Sie im Assistenten zum Hochladen Ihrer Attributanweisung die Option Überspringen.

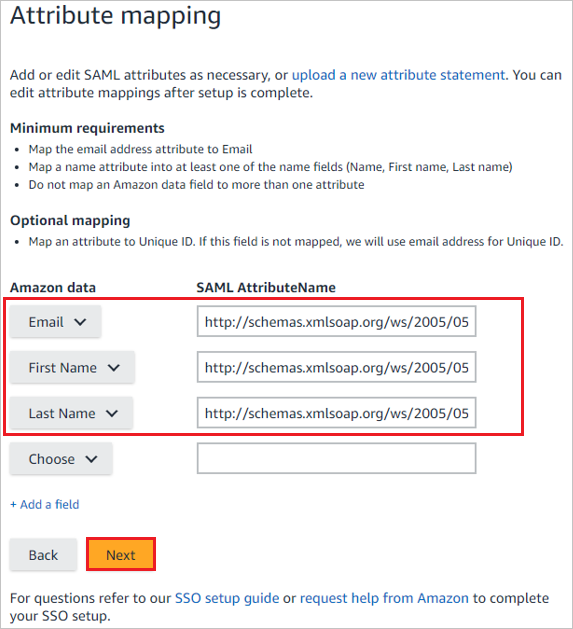

Fügen Sie im Assistenten für die Attributzuordnung die Anforderungsfelder hinzu, indem Sie auf die Option + Add a field (+ Feld hinzufügen) klicken. Fügen Sie die Attributwerte einschließlich des Namespace, die Sie aus dem Abschnitt Benutzerattribute & Ansprüche des Azure-Portals kopiert haben, in das Feld SAML AttributeName ein und wählen Sie Weiter.

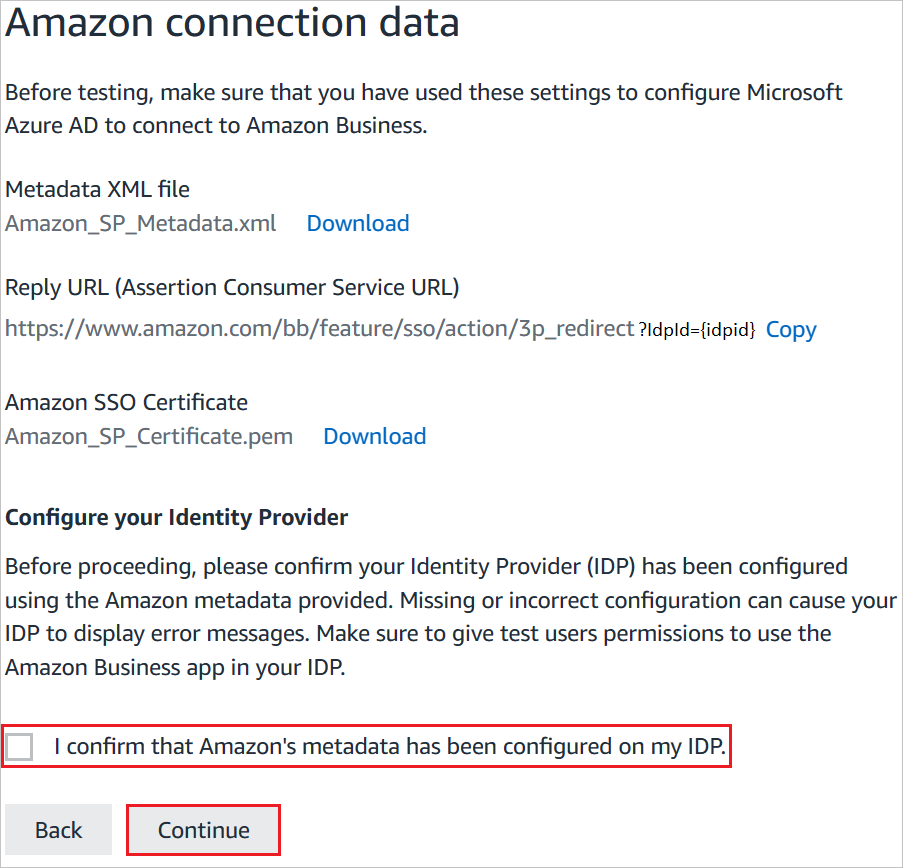

Bestätigen Sie im Assistenten Amazon-Verbindungsdaten, dass Ihr IDP konfiguriert ist und wählen Sie Fortfahren.

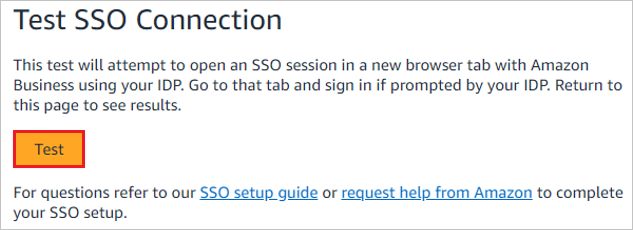

Überprüfen Sie den Status der konfigurierten Schritte und wählen Sie Test starten.

Wählen Sie im Assistenten SSO-Verbindung testen die Option Test.

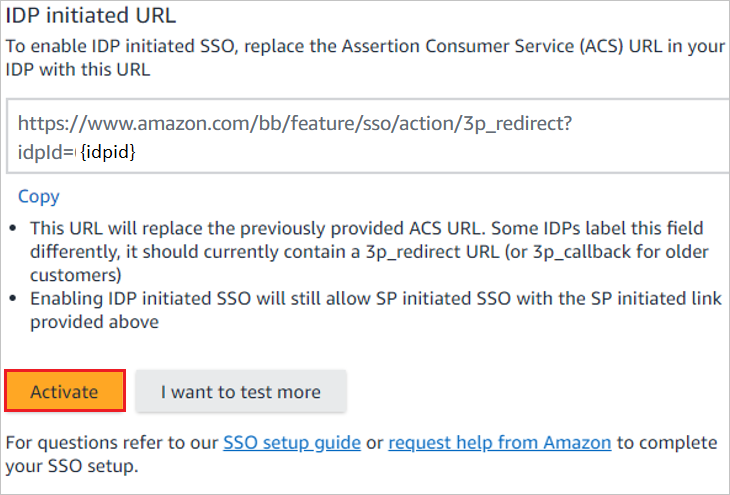

Kopieren Sie im Assistenten IDP initiierte URL, bevor Sie Aktivieren wählen, den Wert, der idpid zugewiesen ist, und fügen Sie ihn in den Parameter idpid in der Antwort-URL im Abschnitt Basis-SAML-Konfiguration ein.

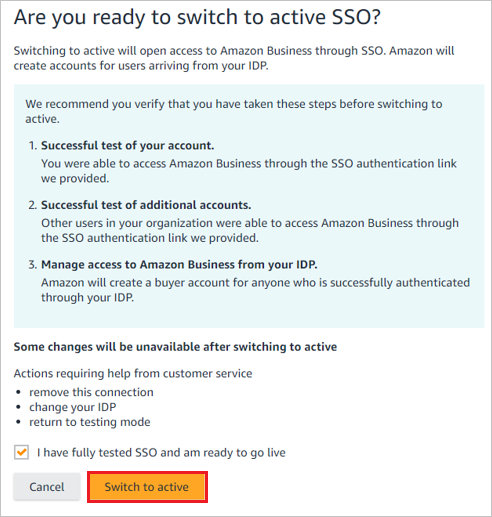

Aktivieren Sie im Assistenten Sind Sie bereit, zu aktivem SSO zu wechseln? das Kontrollkästchen Ich habe SSO vollständig getestet und bin bereit, live zu gehen und wählen Sie Aktiv schalten.

Schließlich wird im Abschnitt SSO-Verbindungsdetails die Option Status als Aktiv angezeigt.

Hinweis

Wenn Sie die Anwendung im vom Dienstanbieter initiierten Modus konfigurieren möchten, führen Sie den folgenden Schritt aus, und fügen Sie die Anmelde-URL aus dem obigen Screenshot in das Textfeld Anmelde-URL im Abschnitt Zusätzliche URLs festlegen ein. Verwenden Sie das folgende Format:

https://www.amazon.<TLD>/bb/feature/sso/action/start?domain_hint=<UNIQUE_ID>

Erstellen eines Testbenutzers für Amazon Business

In diesem Abschnitt wird in Amazon Business ein Benutzer namens B.Simon erstellt. Amazon Business unterstützt die Just-In-Time-Benutzerbereitstellung (standardmäßig aktiviert). Für Sie steht in diesem Abschnitt kein Aktionselement zur Verfügung. Ist ein Benutzer noch nicht in Amazon Business vorhanden, wird nach der Authentifizierung ein neuer Benutzer erstellt.

Testen des einmaligen Anmeldens

In diesem Abschnitt testen Sie die Microsoft Entra-Konfiguration für einmaliges Anmelden mit den folgenden Optionen.

SP-initiiert:

Wählen Sie Diese Anwendung testen, dies leitet Sie zur Amazon Business Anmelde-URL weiter, wo Sie den Anmeldevorgang starten können.

Gehen Sie direkt zur Amazon Business Single Sign-on URL und leiten Sie den Anmeldevorgang von dort aus ein.

IDP-initiiert:

- Klicken Sie auf Diese Anwendung testen. Dadurch sollten Sie automatisch bei der Amazon Business-Instanz angemeldet werden, für die Sie einmaliges Anmelden eingerichtet haben.

Sie können auch den Microsoft-Bereich „Meine Apps“ verwenden, um die Anwendung in einem beliebigen Modus zu testen. Wenn Sie die Amazon Business-Kachel in Meine Apps auswählen, werden Sie, wenn Sie im SP-Modus konfiguriert sind, zur Seite für die Anwendungsanmeldung weitergeleitet, um den Anmeld-Flow zu initiieren, und wenn Sie im IDP-Modus konfiguriert sind, sollten Sie automatisch bei dem Amazon Business angemeldet werden, für das Sie das SSO eingerichtet haben. Weitere Informationen zu „Meine Apps“ finden Sie in dieser Einführung.

Neukonfigurieren von Dienstanbietereinstellungen von ADFS zu Microsoft Entra ID

Vorbereiten der Microsoft Entra ID-Umgebung

- Überprüfen Sie, ob Sie über ein Microsoft Entra ID Premium-Abonnement verfügen, das für einmaliges Anmelden (Single Sign-On, SSO) und andere erweiterte Features erforderlich ist.

Registrieren einer Anwendung in Microsoft Entra ID

- Navigieren Sie im Azure-Portal zu Microsoft Entra-ID.

- Wählen Sie „App-Registrierungen“ > „Neue Registrierung“.

- Geben Sie die erforderlichen Details ein.

- Name: Geben Sie einen aussagekräftigen Namen für die Anwendung ein.

- Unterstützte Kontotypen: Wählen Sie die entsprechende Option für Ihre Umgebung.

- Umleitungs-URI: Geben Sie die erforderlichen Umleitungs-URIs ein (normalerweise die Anmelde-URL Ihrer Anwendung).

Konfigurieren Sie Microsoft Entra ID SSO

- Single Sign-On in Microsoft Entra ID einrichten.

- Gehen Sie im Azure-Portal zu Microsoft Entra ID > Unternehmensanwendungen.

- Wählen Sie in der Liste Ihre Anwendung aus.

- Wählen Sie unter „Verwalten“ die Option „Single Sign-on“ aus.

- Wählen Sie „SAML“ als Single-Sign-On-Methode.

- Bearbeiten Sie die grundlegende SAML-Konfiguration:

- Identifier (Entity ID): Rufen Sie die SP Entity ID auf.

- Antwort-URL (URL für den Kundendienst): Geben Sie die SP-ACS-URL ein.

- Anmeldungs-URL: Geben Sie ggf. die Anmeldungs-URL der Anwendung ein.

Benutzerattribute und Ansprüche konfigurieren

- Wählen Sie in den SAML-basierten Anmeldeeinstellungen „Benutzerattribute und -ansprüche“ aus.

- Bearbeiten und konfigurieren Sie die Ansprüche so, dass sie den Anforderungen Ihres SP entsprechen. In der Regel umfasst dies:

- NameIdentifier

- E‑Mail

- GivenName

- Nachname

- usw.

Microsoft Entra ID Single Sign-On Metadaten herunterladen

Laden Sie im Abschnitt „SAML Signing Certificate“ die „Federation Metadata XML“ herunter. Dies wird zur Konfiguration Ihres SP verwendet.

Service-Provider (SP) neu konfigurieren

- Aktualisieren von SP zur Verwendung von Microsoft Entra ID-Metadaten

- Zugriff auf die Konfigurationseinstellungen Ihres SP.

- Aktualisieren Sie die IdP-Metadaten-URL oder laden Sie die Metadaten-XML von Microsoft Entra ID hoch.

- Aktualisieren Sie die Assertionsverbraucherdienst-URL (ACS-URL), die Entitäts-ID und alle anderen erforderlichen Felder, damit sie mit der Microsoft Entra ID-Konfiguration übereinstimmen.

Konfigurieren von SAML-Zertifikaten

Stellen Sie sicher, dass der SP so konfiguriert ist, dass er dem Signaturzertifikat von Microsoft Entra ID vertraut. Diese finden Sie im Abschnitt „SAML Signing Certificate“ der Microsoft Entra ID Single Sign-On-Konfiguration.

Testen der SSO-Konfiguration

Starten Sie eine Testanmeldung vom SP aus.

Stellen Sie sicher, dass die Authentifizierung an die Microsoft Entra-ID umleitet und sich erfolgreich beim Benutzer anmeldet.

Überprüfen Sie die übermittelten Ansprüche, um sicherzustellen, dass sie mit den Erwartungen des SP übereinstimmen.

Aktualisieren von DNS- und Netzwerkeinstellungen (falls zutreffend). Wenn Ihr SP oder Ihre Anwendung ADFS-spezifische DNS-Einstellungen verwendet, müssen Sie diese Einstellungen möglicherweise aktualisieren, damit sie auf Microsoft Entra ID-Endpunkte verweisen.

Ausrollen und Überwachen

- Kommunizieren Sie mit Benutzenden, um sie über die Änderung zu informieren und alle erforderlichen Anweisungen oder Dokumentationen bereitzustellen.

- Überwachen Sie die Authentifizierungsprotokolle. Behalten Sie die Microsoft Entra ID-Anmeldeprotokolle im Auge, um Authentifizierungsprobleme zu überwachen und diese umgehend zu beheben.

Nächste Schritte

Nach dem Konfigurieren von Amazon Business können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.