Untersuchen von Microsoft Entra Health-Überwachungswarnungen (Vorschau)

Microsoft Entra Health Monitoring hilft Ihnen, die Gesundheit Ihres Microsoft Entra-Mandanten über eine Reihe von Gesundheitsmetriken und intelligenten Warnungen zu überwachen. Gesundheitsmetriken werden in unseren Anomalieerkennungsdienst eingespeist, der maschinelles Lernen verwendet, um die Muster für Ihren Mandanten zu erkennen. Wenn der Anomalieerkennungsdienst eine wesentliche Änderung in einem der Muster auf Mandantenebene feststellt, löst er eine Warnung aus.

Die von Microsoft Entra Health bereitgestellten Signale und Warnungen stellen den Ausgangspunkt für die Untersuchung potenzieller Probleme in Ihrem Mandanten dar. Da es eine Vielzahl von Szenarios und einige weitere zu berücksichtigende Datenpunkte gibt, ist das Verständnis über die effektive Untersuchung dieser Warnungen wichtig. Dieser Artikel enthält Anleitungen zum Untersuchen von Warnungen im Allgemeinen. Eine szenariospezifische Anleitung finden Sie in den verwandten Inhalten am Ende dieses Artikels.

Wichtig

Die Überwachung von Szenarios und Warnungen für Microsoft Entra Health befinden sich derzeit in der VORSCHAU. Diese Informationen beziehen sich auf eine Vorabversion des Produkts. Wesentliche Änderungen vor dem Release sind vorbehalten. Microsoft übernimmt hinsichtlich der hier bereitgestellten Informationen keine Gewährleistungen, weder ausdrücklich noch konkludent. Die Microsoft Entra Admin Center-Benutzeroberfläche wird schrittweise für Kunden freigeschaltet, sodass möglicherweise noch nicht alle in diesem Artikel beschriebenen Features angezeigt werden.

Voraussetzungen

Es gibt unterschiedliche Rollen, Berechtigungen und Lizenzanforderungen zum Anzeigen von Signalen zur Systemüberwachung und zum Konfigurieren und Empfangen von Warnungen. Es wird jedoch empfohlen, gemäß dem Zero Trust-Leitfaden eine Rolle mit den geringsten Berechtigungen zu verwenden.

- Ein Mandant mit einer Microsoft Entra P1- oder P2-Lizenz ist erforderlich, um die Überwachungssignale des Microsoft Entra-Integritätsszenarios anzuzeigen.

- Ein Mandant mit einer Nicht-Testversion von Microsoft Entra P1- oder P2-Lizenz und mindestens 100 aktiven Benutzenden pro Monat ist erforderlich, um Warnungen anzuzeigen und Warnungsbenachrichtigungen zu empfangen.

- Die Rolle für Berichtsleseberechtigte ist die am wenigsten privilegierte Rolle, die zum Anzeigen von Szenarioüberwachungssignalen, Warnungen und Warnungskonfigurationen erforderlich ist.

- Der Helpdeskadministrator ist die am wenigsten privilegierte Rolle, die zum Aktualisieren von Warnungen und zum Aktualisieren von Updatebenachrichtigungskonfigurationen erforderlich ist.

- Die

HealthMonitoringAlert.Read.All-Berechtigung ist zum Anzeigen der Warnungen mithilfe der Microsoft Graph-API erforderlich. - Die Berechtigung

HealthMonitoringAlert.ReadWrite.Allist erforderlich, um die Warnungen mithilfe der Microsoft Graph-API anzuzeigen und zu ändern. - Eine vollständige Liste der Rollen finden Sie unter Rolle mit den geringsten Privilegien nach Aufgabe.

Hinweis

Neu eingebundene Mandanten verfügen möglicherweise nicht über genügend Daten, um Warnungen für etwa 30 Tage zu generieren.

Untersuchen der Signale und Warnungen

Sie können die Microsoft Entra Health-Überwachungssignale im Microsoft Entra Admin Center anzeigen. Sie können die Eigenschaften der Signale und die öffentliche Vorschau der Systemüberwachungswarnungen auch mithilfe von Microsoft Graph-APIs anzeigen.

Wenn Sie eine Benachrichtigung erhalten, müssen Sie in der Regel die folgenden Datensätze untersuchen:

- Metriken: Der Datenstrom oder das Gesundheitssignal, das die Warnung verursacht hat.

- Betroffene Entitäten: Gesamtanzahl der betroffenen Entitäten. Kann Benutzer und Anwendungen enthalten.

- Aktivitätsprotokolle: Anmeldeprotokolle enthalten Details zu betroffenen Benutzern. Überwachungsprotokolle bieten Einblicke in Anwendungskonfigurationsänderungen.

- Szenariospezifische Ressourcen: Je nach Szenario müssen Sie möglicherweise andere Informationsquellen aus verschiedenen Diensten untersuchen. Für gerätebezogene Szenarien müssen Sie z. B. die Intune-Gerätecompliancerichtlinien überprüfen.

Die Signale und Warnungen sind im Microsoft Entra Health-Bereich des Microsoft Entra Admin Centers verfügbar. Ganz gleich, ob Sie eine Warnung untersuchen oder nur den Status Ihres Mandanten überwachen, Sie können die Signale und Warnungen im Microsoft Entra Admin-Center anzeigen.

Anzeigen der Signale

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle für Berichtleseberechtigte an.

Navigieren Sie zu Identität>Überwachung und Integrität>Integrität. Die Seite mit den SLA-Ergebnissen (Service Level Agreement, Vereinbarung zum Servicelevel) wird geöffnet.

Wählen Sie die Registerkarte Gesundheitsüberwachung aus.

Wählen Sie ein Szenario aus der Liste aus. Die Seite wird für die Szenarien mit aktiven Warnungen geöffnet, aber wenn Sie die Signale für ein anderes Szenario anzeigen möchten, wählen Sie die Schaltfläche Alle Szenarien Filterschaltfläche aus.

Zeigen Sie das Signal im Abschnitt Datendiagramm anzeigen an. Möglicherweise müssen Sie diesen Abschnitt erweitern, wenn Sie ein Szenario mit einer aktiven Warnung anzeigen.

- Der Datumsbereich kann geändert werden, um die letzten 24 Stunden, sieben Tage oder den vorherigen Monat anzuzeigen.

- Zeigen Sie mit der Maus auf das Diagramm, um die Datenpunkte für einen bestimmten Zeitpunkt anzuzeigen.

- Der Wert unten im Diagramm ist die Gesamtanzahl für dieses Szenario für den ausgewählten Zeitrahmen.

Untersuchen Sie die Warnungen

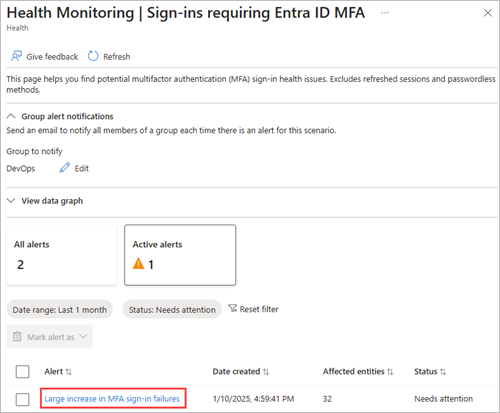

So zeigen Sie diese Details auf der Landing Page der Systemüberwachung an

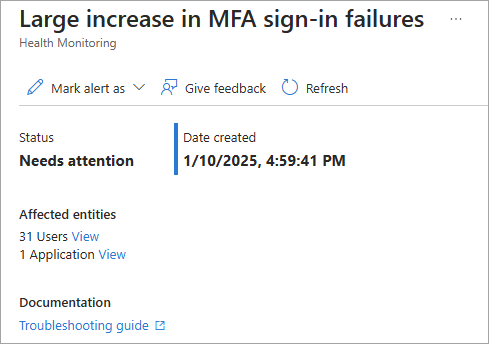

Wählen Sie die aktive Warnung aus, die Sie untersuchen möchten.

Wählen Sie im Abschnitt Betroffene Entitäten des ausgewählten Szenarios Ansicht für den Typ der betroffenen Entität aus, die Sie untersuchen möchten.

- Mögliche Entitäten sind Benutzer und Anwendungen.

- Ein Link zu einem szenariospezifischen Artikel wird bereitgestellt, um weitere Informationen zu erhalten, wie das Problem untersucht werden kann.

Wählen Sie aus den Details, die im daraufhin geöffneten Bereich angezeigt werden, eine Entität aus, um weitere Informationen zu erhalten.

- Die 10 am häufigsten betroffenen Entitäten werden angezeigt.

- Wenn Sie ein Element aus der Liste auswählen, werden Sie zur Profilseite des Benutzers oder der Anwendung weitergeleitet, um nähere Informationen zu erhalten.

Das Signal für die Warnung wird unter dem Abschnitt Signale angezeigt. Überprüfen Sie das Signal, um das Muster zu verstehen und Anomalien zu identifizieren.

- Der Zeitrahmen zeigt die Zeit an, in der die Anomalie aufgetreten ist.

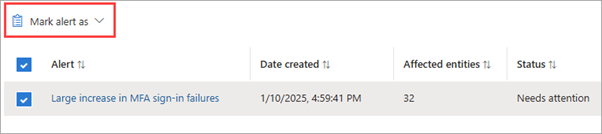

Nachdem Sie die Ursache des Problems untersucht und potenziell behoben haben, können Sie die Warnung schließen. Aktivieren Sie auf der aktiven Benachrichtigungsseite das Kontrollkästchen für diese Warnung, und wählen Sie anschließend das Menü Warnung markieren als und dann Abgelehnt aus.

- Die entsprechende Aktion mit der Microsoft Graph-API besteht darin, den Warnungsstatus auf

resolvedzu aktualisieren.

- Die entsprechende Aktion mit der Microsoft Graph-API besteht darin, den Warnungsstatus auf