Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Verwaltete Identitäten für Azure-Ressourcen sind ein Feature von Microsoft Entra ID. Für alle Azure-Dienste, die verwaltete Identitäten unterstützen, gilt ein eigener Zeitplan. Sehen Sie sich den Verfügbarkeitsstatus der verwalteten Identitäten für Ihre Ressource und die bekannten Probleme an, bevor Sie beginnen.

In diesem Artikel wird gezeigt, wie Sie der verwalteten Identität eines virtuellen Azure-Computers (VM) Zugriff auf ein Azure-Speicherkonto erteilen. Nachdem Sie eine Azure-Ressource mit einer verwalteten Identität konfiguriert haben, können Sie der verwalteten Identität ähnlich wie bei allen anderen Sicherheitsprinzipalen Zugriff auf eine andere Ressource erteilen.

Voraussetzungen

- Stellen Sie sicher, dass Sie die verwaltete Identität auf einer Azure-Ressource aktiviert haben, z. B. einem virtuellen Azure-Computer oder einer Azure-VM-Skalierungsgruppe. Weitere Informationen zu verwalteten Identitäten für Azure-Ressourcen finden Sie unter Was sind verwaltete Identitäten für Azure-Ressourcen?.

- Machen Sie sich den Unterschied zwischen einer vom System und einer benutzerseitig zugewiesene verwaltete Identität bewusst.

- Wenn Sie noch kein Azure-Konto haben, sollten Sie sich für ein kostenloses Konto registrieren, bevor Sie fortfahren.

Verwenden von Azure RBAC zum Zuweisen des Zugriffs einer verwalteten Identität auf eine andere Ressource mithilfe des Azure-Portals

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Wichtig

Die unten beschriebenen Schritte zeigen, wie Sie mit Azure RBAC Zugriff auf einen Dienst gewähren. Informationen zum Gewähren des Zugriffs finden Sie in der Dokumentation des jeweiligen Dienstes, z. B. in den Anweisungen für Azure Data Explorer. Bei einigen Azure-Diensten wird Azure RBAC derzeit auf der Datenebene eingeführt.

Melden Sie sich beim Azure-Portal mit einem Konto an, das dem Azure-Abonnement zugeordnet ist, für welches Sie die verwaltete Identität konfiguriert haben.

Navigieren Sie zu der gewünschten Ressource, für die Sie die Zugriffssteuerung ändern möchten. In diesem Beispiel gewähren Sie einem virtuellen Azure-Computer (VM) Zugriff auf ein Speicherkonto, und Sie können zum Speicherkonto navigieren.

Wählen Sie die Option Zugriffssteuerung (IAM) aus.

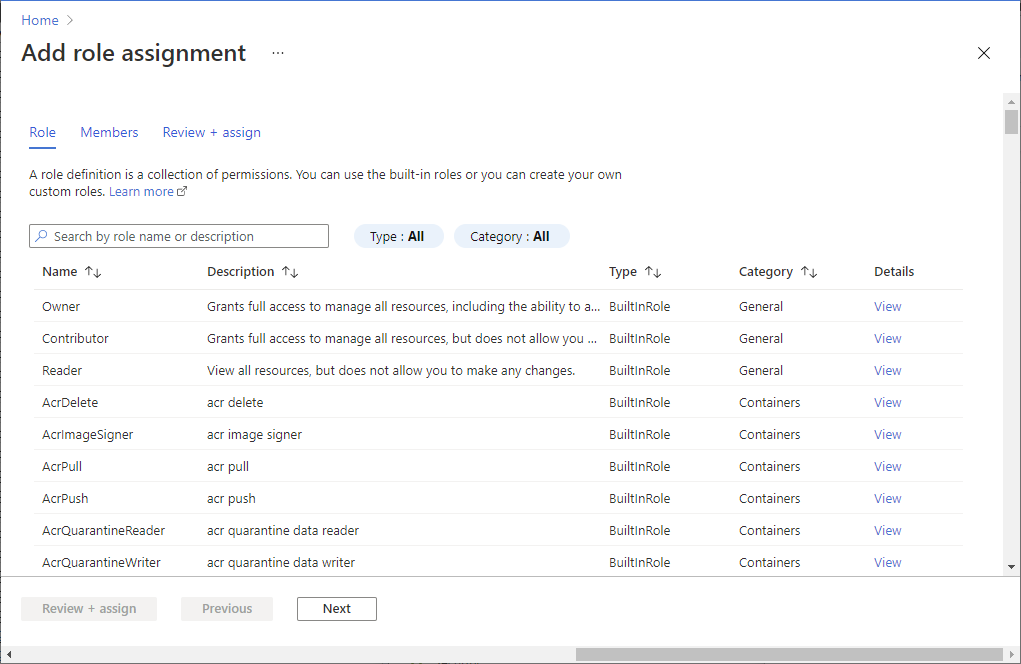

Wählen Sie Hinzufügen>Rollenzuweisung hinzufügen aus, um die Seite Rollenzuweisung hinzufügen zu öffnen.

Wählen Sie die Rolle und die verwaltete Identität aus. Ausführliche Informationen finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

Verwenden von Azure RBAC zum Zuweisen des Zugriffs einer verwalteten Identität auf eine andere Ressource mithilfe von CLI

Verwenden Sie die Bash-Umgebung in Azure Cloud Shell. Weitere Informationen finden Sie unter Schnellstart für Bash in Azure Cloud Shell.

Wenn Sie CLI-Referenzbefehle lieber lokal ausführen, installieren Sie die Azure CLI. Wenn Sie Windows oder macOS ausführen, sollten Sie die Azure CLI in einem Docker-Container ausführen. Weitere Informationen finden Sie unter Ausführen der Azure CLI in einem Docker-Container.

Wenn Sie eine lokale Installation verwenden, melden Sie sich mithilfe des Befehls az login bei der Azure CLI an. Führen Sie die in Ihrem Terminal angezeigten Schritte aus, um den Authentifizierungsprozess abzuschließen. Informationen zu anderen Anmeldeoptionen finden Sie unter Anmelden mit der Azure CLI.

Installieren Sie die Azure CLI-Erweiterung beim ersten Einsatz, wenn Sie dazu aufgefordert werden. Weitere Informationen zu Erweiterungen finden Sie unter Verwenden von Erweiterungen mit der Azure CLI.

Führen Sie az version aus, um die installierte Version und die abhängigen Bibliotheken zu ermitteln. Führen Sie az upgrade aus, um das Upgrade auf die aktuelle Version durchzuführen.

In diesem Beispiel gewähren Sie einem virtuellen Azure-Computer den verwalteten Zugriff auf ein Speicherkonto. Verwenden Sie zunächst az resource list, um den Dienstprinzipal für einen virtuellen Computer mit dem Namen „myVM“ abzurufen:

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)Für eine Azure-VM-Skalierungsgruppe ist der Befehl identisch, aber Sie rufen jetzt den Dienstprinzipal für die VM-Gruppe „DevTestVMSS“ ab:

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)Nachdem Sie die Dienstprinzipal-ID beschafft haben, können Sie az role assignment create verwenden, um dem virtuellen Computer oder der VM-Skalierungsgruppe Lesezugriff (Reader) auf das Speicherkonto „myStorageAcct“ zu gewähren:

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Verwenden von Azure RBAC zum Zuweisen des Zugriffs einer verwalteten Identität auf eine andere Ressource mithilfe von PowerShell

Hinweis

Es wird empfohlen, das Azure Az PowerShell-Modul für die Interaktion mit Azure zu verwenden. Informationen zu den ersten Schritten finden Sie unter Installieren des Azure Az PowerShell-Moduls. Informationen zum Migrieren zum Az PowerShell-Modul finden Sie unter Migrieren von Azure PowerShell von AzureRM zum Az-Modul.

Um die Skripte in diesem Beispiel auszuführen, haben Sie zwei Optionen:

- Verwenden Sie die Azure Cloud Shell, die Sie über die Schaltfläche Testen in der rechten oberen Ecke der Codeblöcke öffnen können.

- Führen Sie Skripts lokal aus, indem Sie die neueste Version von Azure PowerShell installieren, und melden Sie sich dann mit dem Befehl

Connect-AzAccountbei Azure an.

Aktivieren Sie die verwaltete Identität für eine Azure-Ressource, zum Beispiel einen virtuellen Azure-Computer.

Gewähren Sie dem virtuellen Azure-Computer (VM) Zugriff auf ein Speicherkonto.

- Verwenden Sie Get-AzRMVM, um den Dienstprinzipal für den virtuellen Computer mit dem Namen

myVMabzurufen, der beim Aktivieren der verwalteten Identität erstellt wurde. - Verwenden Sie New-AzRmRoleAssignment, um dem virtuellen Computer Reader Zugriff auf ein Speicherkonto namens

myStorageAcctzu erteilen:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Verwenden Sie Get-AzRMVM, um den Dienstprinzipal für den virtuellen Computer mit dem Namen

Nächste Schritte

- Informationen zum Aktivieren von verwalteten Identitäten auf einem virtuellen Azure-Computer finden Sie unter Konfigurieren von verwalteten Identitäten für Azure-Ressourcen.

- Informationen zum Aktivieren von verwalteten Identitäten in einer Azure-VM-Skalierungsgruppe finden Sie unter Konfigurieren von verwalteten Identitäten für Azure-Ressourcen in einer VM-Skalierungsgruppe.