Microsoft Entra Connect: Konten und Berechtigungen

Hier finden Sie Informationen zu verwendeten und erstellten Konten sowie zu den erforderlichen Berechtigungen für die Installation und Verwendung von Microsoft Entra Connect.

Für Microsoft Entra Connect verwendete Konten

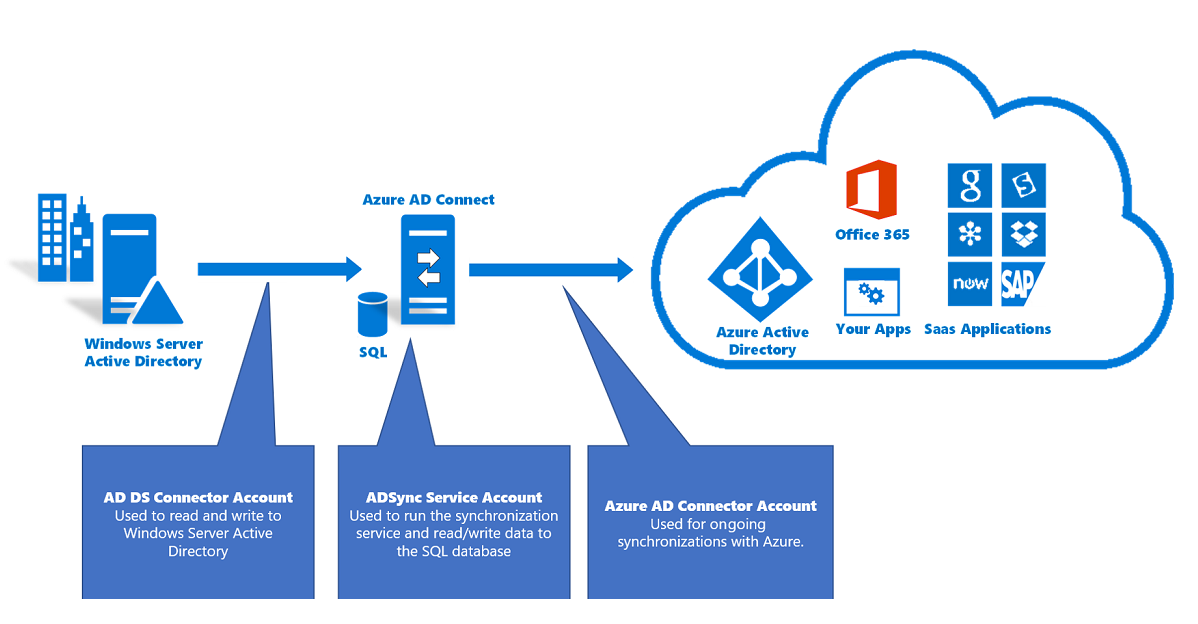

Microsoft Entra Connect verwendet drei Konten, um Informationen aus der lokalen Windows Server AD-Instanz (Windows Server Active Directory) mit Azure Active Directory (Azure AD) zu Microsoft Entra ID synchronisieren:

AD DS-Connector-Konto: Wird verwendet, um Informationen in Windows Server AD mithilfe von Active Directory Domain Services (AD DS) zu lesen bzw. zu schreiben.

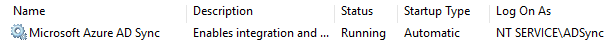

ADSync-Dienstkonto: Wird zum Ausführen des Synchronisierungsdiensts und zum Zugreifen auf die SQL Server-Datenbank verwendet.

Das Microsoft Entra Connector-Konto wird verwendet, um Informationen in Microsoft Entra ID zu schreiben.

Für die Installation von Microsoft Entra Connect werden außerdem folgende Konten benötigt:

Lokales Administratorkonto: Der Administrator, der Microsoft Entra Connect installiert und über lokale Administratorberechtigungen für den Computer verfügt.

AD DS-Unternehmensadministratorkonto: Wird optional verwendet, um das erforderliche AD DS-Connector-Konto zu erstellen.

Microsoft Entra hybrides Identitätsadministratorkonto: Wird zum Erstellen des Microsoft Entra Connector-Kontos und zum Konfigurieren von Microsoft Entra ID verwendet. Der Hybrididentitätsadministrator kann im Microsoft Entra Admin Center angezeigt werden. Siehe Auflisten von Microsoft Entra-Rollenzuweisungen.

SQL SA-Konto (optional): Wird zum Erstellen der ADSync-Datenbank verwendet, wenn Sie die Vollversion von SQL Server verwenden. Die Instanz von SQL Server kann für die Installation von Microsoft Entra Connect lokal oder remote sein. Dieses Konto kann gleiche Konto sein wie das Unternehmensadministratorkonto.

Der SQL Server-Administrator kann jetzt eine Out-of-Band-Datenbankbereitstellung durchführen, und die Datenbank kann anschließend vom Microsoft Entra Connect-Administrator installiert werden, sofern das Konto über DBO-Rechte (database owner, Datenbankbesitzer) verfügt. Weitere Informationen finden Sie unter Installieren von Microsoft Entra Connect mit Berechtigungen eines delegierten SQL-Administrators.

Wichtig

Ab dem Build 1.4.###.# ist es nicht mehr möglich, ein Unternehmens- oder Domänenadministratorkonto als AD DS-Connector-Konto zu verwenden. Wenn Sie versuchen, für Vorhandenes Konto verwenden ein Konto einzugeben, bei dem es sich um einen Unternehmens- oder Domänenadministrator handelt, zeigt der Assistent eine Fehlermeldung an, und der Vorgang kann nicht fortgesetzt werden.

Hinweis

Die in Microsoft Entra Connect verwendeten Administratorkonten können mithilfe eines Unternehmenszugriffsmodells verwaltet werden. Eine Organisation kann ein Unternehmenszugriffsmodell verwenden, um Administratorkonten, Arbeitsstationen und Gruppen in einer Umgebung zu hosten, die über bessere Sicherheitskontrollen verfügt als eine Produktionsumgebung. Weitere Informationen finden Sie unter Unternehmenszugriffsmodell.

Die Rolle „Hybrididentitätsadministrator“ ist nach der Ersteinrichtung nicht mehr erforderlich. Nach der Einrichtung ist das einzige erforderliche Konto das Konto mit der Rolle Verzeichnissynchronisierungskonten. Es empfiehlt sich, das Konto mit der Rolle „Hybrididentitätsadministrator“ nicht zu entfernen, sondern die Rolle in eine Rolle mit weniger Berechtigungen zu ändern. Das vollständige Entfernen des Kontos kann zu Problemen führen, wenn Sie den Assistenten erneut ausführen müssen. Sie können Berechtigungen hinzufügen, wenn Sie den Microsoft Entra Connect-Assistenten erneut verwenden müssen.

Microsoft Entra Connect-Installation

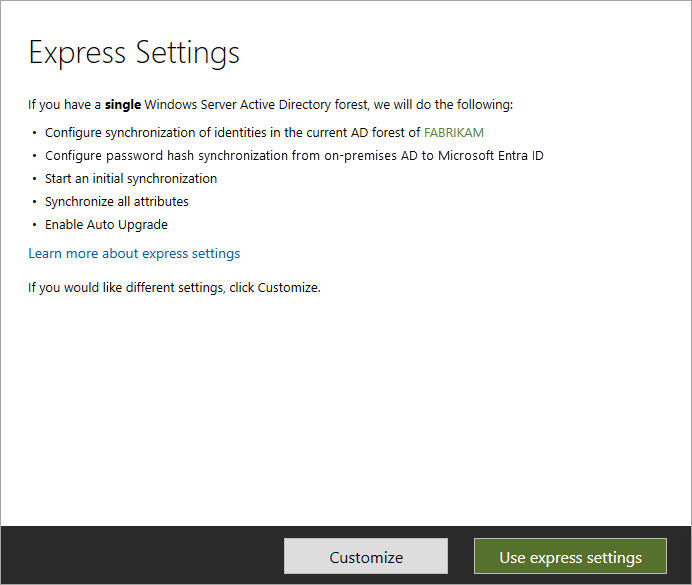

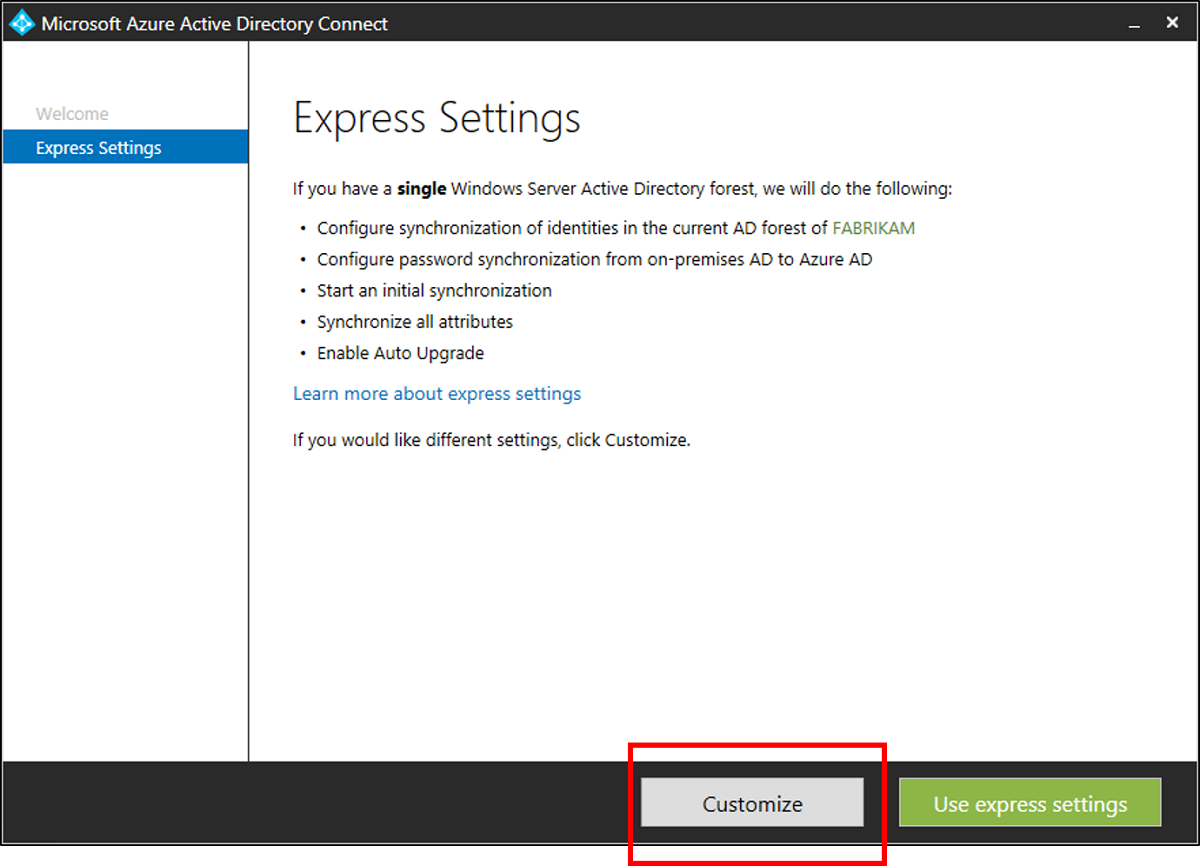

Der Microsoft Entra Connect-Installations-Assistent bietet zwei Methoden:

- Express-Einstellungen: Bei Verwendung der Express-Einstellungen von Microsoft Entra Connect benötigt der Assistent mehr Berechtigungen, um Ihre Installation problemlos konfigurieren zu können. Der Assistent nimmt Ihnen die Erstellung von Benutzern und die Einrichtung von Berechtigungen ab.

- Benutzerdefinierte Einstellungen: Bei Verwendung der benutzerdefinierten Microsoft Entra Connect-Einstellungen stehen Ihnen im Assistenten mehr Auswahlmöglichkeiten und Optionen zur Verfügung. In einigen Szenarien ist es jedoch wichtig, dass Sie selbst über die richtigen Berechtigungen verfügen.

Express-Einstellungen

Bei Verwendung der Express-Einstellungen müssen im Installations-Assistenten folgende Informationen eingegeben werden:

- AD DS Enterprise Administrator-Anmeldeinformationen

- Microsoft Entra-Anmeldeinformationen des Hybrididentitätsadministrators

AD DS Enterprise Administrator-Anmeldeinformationen

Das AD DS-Unternehmensadministratorkonto wird verwendet, um Windows Server AD zu konfigurieren. Diese Anmeldeinformationen werden nur während der Installation verwendet. Der Unternehmensadministrator (nicht der Domänenadministrator) muss sicherstellen, dass die Berechtigungen in Windows Server AD in allen Domänen festgelegt werden können.

Bei einem Upgrade von DirSync werden die Anmeldeinformationen des AD DS-Unternehmensadministrators verwendet, um das Kennwort für das von DirSync verwendete Konto zurückzusetzen. Darüber hinaus werden Anmeldeinformationen eines Microsoft Entra-Hybrididentitätsadministrators benötigt.

Microsoft Entra-Anmeldeinformationen des Hybrididentitätsadministrators

Anmeldeinformationen für das Konto vom Typ „Microsoft Entra-Hybrididentitätsadministrator“ werden nur während der Installation verwendet. Das Konto wird verwendet, um das Microsoft Entra Connectorkonto zu erstellen, das Änderungen mit Microsoft Entra ID synchronisiert. Das Konto aktiviert auch die Synchronisierung als Feature in Microsoft Entra ID.

Weitere Informationen finden Sie unter Hybrididentitätsadministrator.

AD DS Connector-Konto zum Erstellen von Berechtigungen für Expresseinstellungen

Das AD DS-Connector-Konto wird zum Lesen und Schreiben in Windows Server AD erstellt. Das Konto verfügt über folgende Berechtigungen, wenn es im Rahmen der Installation mit Express-Einstellungen erstellt wird:

| Berechtigung | Syntaxelemente |

|---|---|

| - Verzeichnisänderungen replizieren Verzeichnisänderungen replizieren: Alle |

Kennworthashsynchronisierung |

| Alle Eigenschaften lesen/schreiben: Benutzer | Importieren und Exchange-Hybridbereitstellung |

| Alle Eigenschaften lesen/schreiben: iNetOrgPerson | Importieren und Exchange-Hybridbereitstellung |

| Alle Eigenschaften lesen/schreiben: Gruppe | Importieren und Exchange-Hybridbereitstellung |

| Alle Eigenschaften lesen/schreiben: Kontakt | Importieren und Exchange-Hybridbereitstellung |

| Kennwort zurücksetzen | Vorbereitung für das Aktivieren des Rückschreibens von Kennwörtern |

Assistent mit Express-Einstellungen

Bei einer Installation mit Express-Einstellungen erstellt der Assistent einige Konten und Einstellungen für Sie.

Die folgende Tabelle gibt einen Überblick über die Seiten des Assistenten mit Express-Einstellungen sowie über die erfassten Anmeldeinformationen und deren Verwendung:

| Seite des Assistenten | Erfasste Anmeldeinformationen | Erforderliche Berechtigungen | Zweck |

|---|---|---|---|

| – | Der Benutzer, der den Installations-Assistenten ausführt | Administrator des lokalen Servers | Wird zum Erstellen des ADSync-Dienstkontos verwendet, das wiederum zum Ausführen des Synchronisierungsdiensts verwendet wird. |

| Herstellen einer Verbindung mit Microsoft Entra ID | Microsoft Entra-Verzeichnisanmeldeinformationen. | Hybrididentitätsadministratorrolle in Microsoft Entra ID. | – Wird verwendet, um die Synchronisierung im Verzeichnis Microsoft Entra zu aktivieren. – Wird verwendet, um das Microsoft Entra Connectorkonto zu erstellen, das für laufende Synchronisierungsvorgänge in Microsoft Entra ID verwendet wird. |

| Herstellen einer Verbindung mit AD DS | Windows Server AD-Anmeldeinformationen | Mitglied der Gruppe „Unternehmensadministratoren“ in Windows Server AD | Wird verwendet, um das AD DS-Connector-Konto in Windows Server AD zu erstellen und ihm Berechtigungen zu erteilen. Dieses erstellte Konto dient zum Lesen und Schreiben von Verzeichnisinformationen während der Synchronisierung. |

Benutzerdefinierte Einstellungen

Bei einer Installation mit benutzerdefinierten Einstellungen stehen Ihnen im Assistenten mehr Auswahlmöglichkeiten und Optionen zur Verfügung.

Assistent mit benutzerdefinierten Einstellungen

Die folgende Tabelle gibt einen Überblick über die Seiten des Assistenten mit benutzerdefinierten Einstellungen sowie über die erfassten Anmeldeinformationen und deren Verwendung:

| Seite des Assistenten | Erfasste Anmeldeinformationen | Erforderliche Berechtigungen | Zweck |

|---|---|---|---|

| – | Der Benutzer, der den Installations-Assistenten ausführt | - Administrator des lokalen Servers - Wenn Sie eine vollständige SQL Server-Instanz verwenden, muss der Benutzer ein Systemadministrator (sysadmin) in SQL Server sein. |

Wird standardmäßig zum Erstellen des lokalen Kontos verwendet, das als Dienstkonto für das Synchronisierungsmodul verwendet wird. Das Konto wird nur erstellt, wenn der Administrator kein Konto angibt. |

| „Synchronisierungsdienste installieren“, Option „Dienstkonto“ | Die Anmeldeinformationen des Windows Server AD-Benutzerkontos oder des lokalen Benutzerkontos | Benutzer und Berechtigungen werden vom Installations-Assistenten zugewiesen. | Wenn der Administrator ein Konto angibt, wird dieses Konto als Dienstkonto für den Synchronisierungsdienst verwendet. |

| Herstellen einer Verbindung mit Microsoft Entra ID | Microsoft Entra-Verzeichnisanmeldeinformationen. | Hybrididentitätsadministratorrolle in Microsoft Entra ID. | – Wird verwendet, um die Synchronisierung im Verzeichnis Microsoft Entra zu aktivieren. – Wird verwendet, um das Microsoft Entra Connectorkonto zu erstellen, das für laufende Synchronisierungsvorgänge in Microsoft Entra ID verwendet wird. |

| Verzeichnisse verbinden | Windows Server AD-Anmeldeinformationen für jede mit Microsoft Entra ID verbundene Gesamtstruktur. | Die Berechtigungen hängen davon ab, welche Features Sie aktivieren. Weitere Informationen finden Sie unter Erstellen des AD DS-Connector-Kontos. | Dieses Konto dient zum Lesen und Schreiben von Verzeichnisinformationen während der Synchronisierung. |

| AD FS-Server | Für jeden Server in der Liste erfasst der Assistent Anmeldeinformationen, wenn die Anmeldeinformationen des Benutzers, der den Assistenten ausführt, nicht für die Verbindungsherstellung ausreichen. | Das Domänenadministratorkonto | Wird während der Installation und Konfiguration der AD FS-Serverrolle (Active Directory Federation Services, Active Directory-Verbunddienste) verwendet. |

| Webanwendungsproxy-Server | Für jeden Server in der Liste erfasst der Assistent Anmeldeinformationen, wenn die Anmeldeinformationen des Benutzers, der den Assistenten ausführt, nicht für die Verbindungsherstellung ausreichen. | Lokaler Administrator auf dem Zielcomputer. | Wird während der Installation und Konfiguration der WAP-Serverrolle (web application proxy, Webanwendungsproxy) verwendet. |

| Anmeldeinformationen der Proxyvertrauensstellung | Anmeldeinformationen der Verbunddienstvertrauensstellung (die Anmeldeinformationen, die der Proxy zur Registrierung für ein Vertrauensstellungszertifikat von den Verbunddiensten verwendet) | Das Domänenkonto, das als lokaler Administrator des AD FS-Servers fungiert | Erstmalige Registrierung des FS-WAP-Vertrauensstellungszertifikats |

| Seite „AD FS-Dienstkonto“, Option Domänenbenutzerkonto verwenden | Die Anmeldeinformationen des Windows Server AD-Benutzerkontos | Ein Domänenbenutzer | Das Microsoft Entra-Benutzerkonto, dessen Anmeldeinformationen bereitgestellt werden, wird als Anmeldekonto des AD FS-Diensts verwendet. |

Erstellen des AD DS-Connector-Kontos

Wichtig

Mit dem Build 1.1.880.0 (veröffentlicht im August 2018) wurde ein neues PowerShell-Modul namens ADSyncConfig.psm1 eingeführt. Das Modul enthält eine Sammlung von Cmdlets, mit denen Sie die korrekten Windows Server AD-Berechtigungen für das Microsoft Entra Domain Services-Connector-Konto konfigurieren können.

Weitere Informationen finden Sie unter Microsoft Entra Connect: Konfigurieren von AD DS-Connector-Kontoberechtigungen.

Das Konto, das Sie auf der Seite Verzeichnisse verbinden angeben, muss vor der Installation in Windows Server AD als normales Benutzerobjekt (VSA, MSA oder gMSA werden nicht unterstützt) erstellt werden. Ab der Version 1.1.524.0 von Microsoft Entra Connect kann der Microsoft Entra Connect-Assistent das AD DS-Connector-Konto erstellen, das zum Herstellen der Verbindung mit Windows Server AD verwendet wird.

Das von Ihnen angegebene Konto muss auch über die erforderlichen Berechtigungen verfügen. Die Berechtigungen werden vom Installations-Assistenten nicht überprüft, und mögliche Probleme werden erst bei der Synchronisierung gefunden.

Welche Berechtigungen Sie benötigen, hängt von den aktivierten optionalen Funktionen ab. Wenn Sie über mehrere Domänen verfügen, müssen die Berechtigungen für alle Domänen in der Gesamtstruktur erteilt werden. Wenn Sie keines dieser Features aktivieren, sind die standardmäßigen Domänenbenutzerberechtigungen ausreichend.

| Funktion | Berechtigungen |

|---|---|

| ms-DS-ConsistencyGuid | Schreibberechtigungen für das Attribut ms-DS-ConsistencyGuid, das unter Verwendung von „ms-DS-ConsistencyGuid“ in „sourceAnchor“ dokumentiert ist. |

| Kennworthashsynchronisierung | - Verzeichnisänderungen replizieren Verzeichnisänderungen replizieren: Alle |

| Exchange-Hybridbereitstellung | Schreibberechtigungen für die Attribute, die in Exchange-Hybridrückschreiben für Benutzer, Gruppen und Kontakte dokumentiert sind |

| Öffentlicher Exchange-E-Mail-Ordner | Leseberechtigungen für die Attribute, die im öffentlichen Exchange-E-Mail-Ordner für öffentliche Ordner dokumentiert sind. |

| Kennwortrückschreiben | Schreibberechtigungen für die Attribute, die in Erste Schritte mit der Kennwortverwaltung für Benutzer dokumentiert sind |

| Geräterückschreiben | Berechtigungen, die mit einem PowerShell-Skript erteilt wurden, wie unter Geräterückschreiben beschrieben |

| Gruppenrückschreiben | Ermöglicht das Rückschreiben von Microsoft 365-Gruppen in eine Gesamtstruktur, in der Exchange installiert ist |

Für Upgrade erforderliche Berechtigungen

Wenn Sie Microsoft Entra Connect auf eine höhere Version aktualisieren, benötigen Sie folgende Berechtigungen:

| Prinzipal | Erforderliche Berechtigungen | Zweck |

|---|---|---|

| Der Benutzer, der den Installations-Assistenten ausführt | Administrator des lokalen Servers | Wird zum Aktualisieren der Binärdateien verwendet |

| Der Benutzer, der den Installations-Assistenten ausführt | Mitglied von ADSyncAdmins | Wird zum Ändern von Synchronisierungsregeln und anderen Konfigurationen verwendet |

| Der Benutzer, der den Installations-Assistenten ausführt | Bei Verwendung einer vollständigen SQL Server-Instanz: DBO (oder ähnlich) der Datenbank für das Synchronisierungsmodul | Wird zum Vornehmen von Änderungen auf Datenbankebene verwendet (z. B. Aktualisieren von Tabellen mit neuen Spalten) |

Wichtig

Ab dem Build 1.1.484 enthielt Microsoft Entra Connect einen Regressionsfehler. Dieser Fehler macht Systemadministratorberechtigungen erforderlich, um SQL Server-Datenbank upgraden zu können. Der Fehler wurde im Build 1.1.647 behoben. Sie müssen über Systemadministratorberechtigungen verfügen, um das Upgrade auf diesen Build durchführen zu können. In diesem Szenario reichen DBO-Berechtigungen nicht aus. Wenn Sie versuchen, Microsoft Entra Connect ohne Systemadministratorberechtigungen upzugraden, tritt ein Fehler auf, und Microsoft Entra Connect funktioniert nicht mehr ordnungsgemäß.

Details zu erstellten Konten

Die folgenden Abschnitte enthalten weitere Informationen zu erstellten Konten in Microsoft Entra Connect.

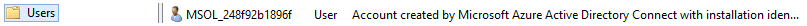

AD DS Connector-Konto

Bei Verwendung der Express-Einstellungen wird in Windows Server AD ein Konto erstellt, das für die Synchronisierung verwendet wird. Das erstellte Konto befindet sich in der Stammdomäne der Gesamtstruktur im Benutzercontainer. Der Kontoname ist mit dem Präfix MSOL_ versehen. Das Konto wird mit einem langen, komplexen Kennwort erstellt, das nicht abläuft. Wenn Sie in Ihrer Domäne über eine Kennwortrichtlinie verfügen, stellen Sie sicher, dass lange und komplexe Kennwörter für dieses Konto zulässig sind.

Wenn Sie benutzerdefinierte Einstellungen verwenden, müssen Sie das Konto vor Beginn der Installation selbst erstellen. Weitere Informationen finden Sie unter Erstellen des AD DS-Connector-Kontos.

ADSync-Dienstkonto

Der Synchronisierungsdienst kann unter verschiedenen Konten ausgeführt werden. Er kann unter einem virtuellen Dienstkonto (virtual service account, VSA), unter einem gruppenverwalteten Dienstkonto (group managed service account, gMSA), unter einem eigenständigen verwalteten Dienstkonto (standalone managed service account, sMSA) oder unter einem regulären Benutzerkonto ausgeführt werden. Die unterstützten Optionen wurden mit dem Microsoft Entra Connect-Release von April 2017 geändert, und diese Änderungen treten in Kraft, wenn Sie eine Neuinstallation durchführen. Wenn Sie ein Upgrade von einer früheren Version von Microsoft Entra Connect durchführen, sind diese weiteren Optionen nicht verfügbar.

| Kontotyp | Installationsoption | BESCHREIBUNG |

|---|---|---|

| VSA | Express und benutzerdefiniert, April 2017 und höher | Diese Option wird für alle Installationen mit Express-Einstellungen verwendet. Einzige Ausnahme sind Installationen auf einem Domänencontroller. Bei Verwendung benutzerdefinierter Einstellungen ist dies die Standardoption. |

| gMSA | Benutzerdefiniert, April 2017 und höher | Wenn Sie eine Remoteinstanz von SQL Server verwenden, wird die Verwendung eines gruppenverwalteten Dienstkontos empfohlen. |

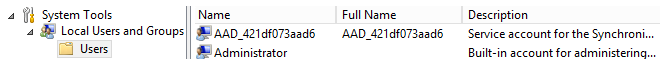

| Benutzerkonto | Express und benutzerdefiniert, April 2017 und höher | Ein Benutzerkonto mit dem Präfix AAD_ wird bei der Installation nur erstellt, wenn Microsoft Entra Connect unter Windows Server 2008 und auf einem Domänencontroller installiert wird. |

| Benutzerkonto | Express und benutzerdefiniert, März 2017 und früher | Ein lokales Konto mit dem Präfix AAD_ wird während der Installation erstellt. Bei einer benutzerdefinierten Installation können Sie ein anderes Konto angeben. |

Wenn Sie Microsoft Entra Connect mit einem Build von März 2017 oder davor verwenden, setzen Sie das Kennwort für das Dienstkonto nicht zurück. Windows zerstört die Verschlüsselungsschlüssel aus Sicherheitsgründen. Sie können das Konto nicht in ein anderes Konto ändern, ohne Microsoft Entra Connect neu zu installieren. Wenn Sie ein Upgrade auf einen Build von April 2017 oder später durchführen, können Sie das Kennwort für das Dienstkonto, aber nicht das verwendete Konto ändern.

Wichtig

Das Dienstkonto kann nur bei der Erstinstallation festgelegt werden. Nach Abschluss der Installation kann das Dienstkonto nicht mehr geändert werden.

In der folgenden Tabelle werden die Standardoptionen sowie die empfohlenen und die unterstützten Optionen für das Synchronisierungsdienstkonto beschrieben.

Legende:

- Fettformatierung: Die Standardoption (entspricht in den meisten Fällen der empfohlenen Option)

- Kursivformatierung; Die empfohlene Option, sofern sich diese von der Standardoption unterscheidet

- 2008: Die Standardoption bei Installation unter Windows Server 2008

- Keine Fettformatierung: Eine unterstützte Option

- Lokales Konto: Lokales Benutzerkonto auf dem Server

- Domänenkonto: Domänenbenutzerkonto

- sMSA: eigenständiges verwaltetes Dienstkonto

- gMSA: gruppenverwaltetes Dienstkonto

| Lokale Datenbank Express |

Lokale Datenbank/Lokale SQL Server-Instanz Benutzerdefiniert |

Remotecomputer mit SQL Server Benutzerdefiniert |

|

|---|---|---|---|

| In die Domäne eingebundener Computer | VSA Lokales Konto (2008) |

VSA Lokales Konto (2008) Lokales Konto Domänenkonto sMSA, gMSA |

gMSA Domänenkonto |

| Domänencontroller | Domänenkonto | gMSA Domänenkonto sMSA |

gMSA Domänenkonto |

VSA

Ein VSA ist ein besonderer Kontotyp, der nicht über ein Kennwort verfügt und von Windows verwaltet wird.

Das VSA ist für Szenarien vorgesehen, in denen sich das Synchronisierungsmodul und SQL Server auf dem gleichen Server befinden. Wenn Sie eine Remoteinstanz von SQL Server verwenden, wird die Verwendung eines gMSA anstatt eines VSA empfohlen.

Für das VSA-Feature wird mindestens Windows Server 2008 R2 benötigt. Wenn Sie Microsoft Entra Connect unter Windows Server 2008 installieren, wird bei der Installation automatisch ein Benutzerkonto anstelle eines VSA verwendet.

gMSA

Wenn Sie eine Remoteinstanz von SQL Server verwenden, wird die Verwendung eines gruppenverwalteten Dienstkontos empfohlen. Weitere Informationen zur Vorbereitung von Windows Server AD für gMSA finden Sie unter Group Managed Service Accounts Overview (Übersicht über gruppenverwaltete Dienstkonten).

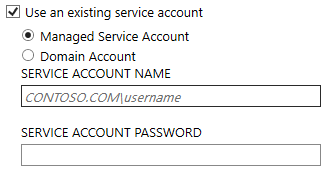

Wenn Sie diese Option verwenden möchten, wählen Sie auf der Seite Erforderliche Komponenten installieren die Option Vorhandenes Dienstkonto verwenden und anschließend Verwaltetes Dienstkonto aus.

In diesem Szenario können Sie auch ein sMSA verwenden. Ein sMSA kann allerdings nur auf dem lokalen Computer verwendet werden, und die Verwendung eines sMSA hat im Vergleich zur Verwendung des standardmäßig verwendeten VSA keinerlei Vorteile.

Für das sMSA-Feature wird mindestens Windows Server 2012 benötigt. Wenn Sie eine ältere Version eines Betriebssystems verwenden müssen und eine Remoteinstanz von SQL Server nutzen, müssen Sie ein Benutzerkonto verwenden.

Benutzerkonto

Der Installations-Assistent erstellt ein lokales Dienstkonto (es sei denn, Sie geben das zu verwendende Konto in den benutzerdefinierten Einstellungen an). Das Konto wird mit dem Präfix AAD_ versehen und zur Ausführung des eigentlichen Synchronisierungsdiensts verwendet. Wenn Sie Microsoft Entra Connect auf einem Domänencontroller installieren, wird das Konto in der Domäne erstellt. Das Dienstkonto AAD_ muss sich in folgenden Fällen in der Domäne befinden:

- Sie verwenden einen Remoteserver, auf dem SQL Server ausgeführt wird.

- Sie verwenden einen Proxy, der eine Authentifizierung erfordert.

Das Dienstkonto mit dem Präfix AAD_ wird mit einem langen, komplexen Kennwort erstellt, das nicht abläuft.

Dieses Konto wird verwendet, um die Kennwörter für die anderen Konten sicher zu speichern. Die Kennwörter werden verschlüsselt in der Datenbank gespeichert. Die privaten Schlüssel für die Verschlüsselungsschlüssel werden unter Verwendung der Windows-Datenschutz-API (DPAPI) mit der Verschlüsselung mit geheimem Schlüssel der kryptografischen Dienste geschützt.

Bei Verwendung einer vollständigen SQL Server-Instanz ist das Dienstkonto der Datenbankbesitzer der erstellten Datenbank für das Synchronisierungsmodul. Mit anderen Berechtigungen funktioniert der Dienst nicht ordnungsgemäß. Eine SQL Server-Anmeldung wird ebenfalls erstellt.

Das Konto erhält auch Berechtigungen für Dateien, Registrierungsschlüssel und andere Objekte im Zusammenhang mit dem Synchronisierungsmodul.

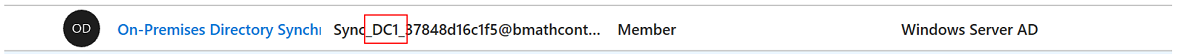

Microsoft Entra-Connector-Konto

Für den Synchronisierungsdienst wird ein Konto in Microsoft Entra ID erstellt. Dieses Konto kann anhand seines Anzeigenamens identifiziert werden.

Der Name des Servers, auf dem das Konto verwendet wird, kann dem zweiten Teil des Benutzernamens entnommen werden. In der obigen Abbildung heißt der Server „DC1“. Wenn Sie über Stagingserver verfügen, erhält jeder Server ein eigenes Konto.

Ein Serverkonto wird mit einem langen, komplexen Kennwort erstellt, das nicht abläuft. Dem Konto wird eine spezielle Rolle Verzeichnissynchronisationskonten zugewiesen, die nur die Berechtigung hat, Verzeichnissynchronisationsaufgaben durchzuführen. Diese besondere integrierte Rolle kann nicht außerhalb des Microsoft Entra Connect-Assistenten zugewiesen werden. Im Microsoft Entra Admin Center wird dieses Konto mit der Benutzerrolle angezeigt.

Die Anzahl von Synchronisierungsdienstkonten ist in Microsoft Entra ID auf 20 Konten beschränkt.

Wenn Sie die Liste der vorhandenen Microsoft Entra-Dienstkonten in Ihrer Microsoft Entra-Instanz abrufen möchten, können Sie den folgenden Befehl ausführen:

$directoryRoleId = Get-MgDirectoryRole | where {$_.DisplayName -eq "Directory Synchronization Accounts"} Get-MgDirectoryRoleMember -DirectoryRoleId $directoryRoleId.Id | Select-Object Id,@{Name="UserPrincipalName"; Expression={$_.AdditionalProperties.userPrincipalName}}Um nicht verwendete Microsoft Entra-Dienstkonten zu entfernen, führen Sie den folgenden Befehl aus:

Remove-MgUser -UserId <Id-of-the-account-to-remove>

Hinweis

Um diese PowerShell-Befehle verwenden zu können, müssen Sie zuerst das Modul Microsoft Graph PowerShell installieren und mithilfe von Connect-AzureAD eine Verbindung mit Ihrer Microsoft Entra ID-Instanz herstellen.

Weitere Informationen zum Verwalten oder Zurücksetzen des Kennworts für das Microsoft Entra Connect-Konto finden Sie unter Ändern des Kennworts für das Microsoft Entra-Connector-Konto.

Verwandte Artikel

Weitere Informationen zu Microsoft Entra Connect finden Sie in den folgenden Artikeln:

| Thema | Link |

|---|---|

| Laden Sie Microsoft Entra Connect herunter | Laden Sie Microsoft Entra Connect herunter |

| Installieren mit Express-Einstellungen | Expressinstallation von Microsoft Entra Connect |

| Installieren mit benutzerdefinierten Einstellungen | Benutzerdefinierte Installation von Microsoft Entra Connect |

| Upgrade von DirSync | Upgrade von Azure AD-Synchronisierungsdienstetools (DirSync) |

| Nach der Installation | Überprüfen der Installation und Zuweisen von Lizenzen |

Nächste Schritte

Erfahren Sie mehr zum Integrieren lokaler Identitäten in Microsoft Entra ID.