So stellt Microsoft Entra ID die über die Cloud gesteuerte Verwaltung für lokale Workloads bereit

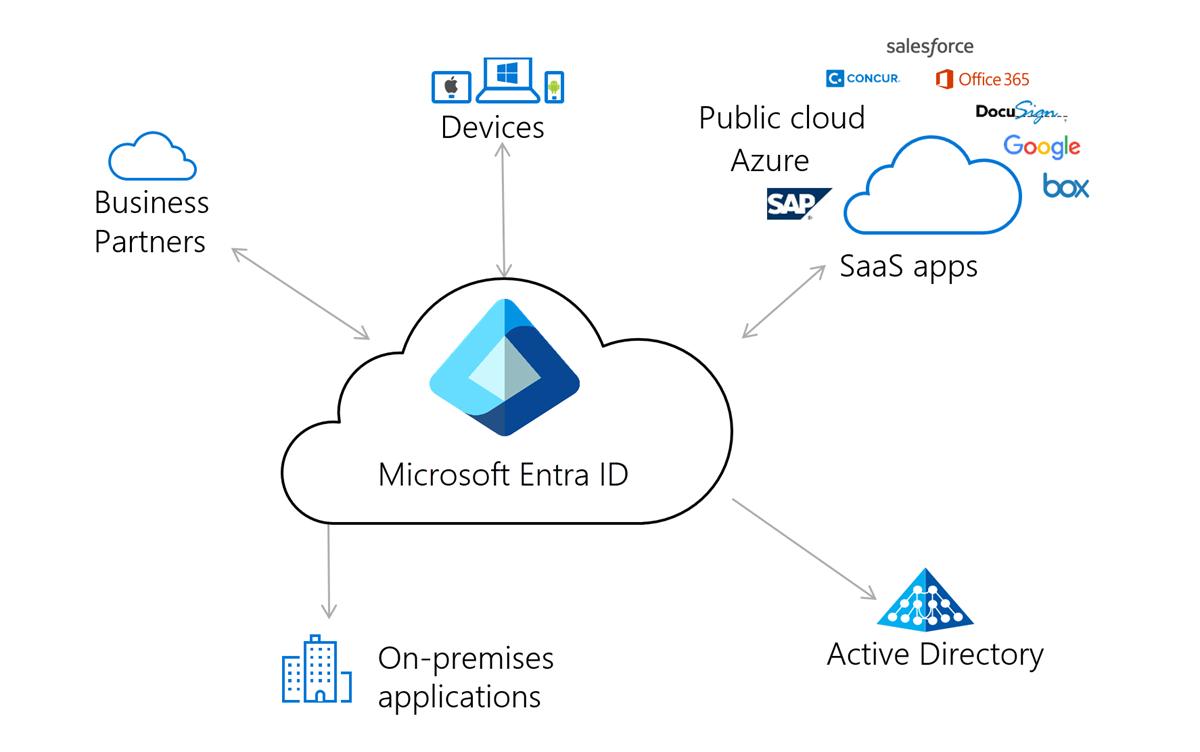

Microsoft Entra ID ist eine umfassende IDaaS-Lösung (Identity as a Service) für sämtliche Aspekte von Identität, Zugriffsverwaltung und Sicherheit, die von Millionen von Organisationen verwendet wird. Microsoft Entra nimmt mehr als eine Milliarde Benutzeridentitäten auf und hilft Benutzern bei der Anmeldung und dem sicheren Zugriff auf beides:

- Externe Ressourcen wie Microsoft 365, das Microsoft Entra Admin Center und Tausende andere SaaS-Anwendungen (Software-as-a-Service).

- Interne Ressourcen wie Anwendungen im Firmennetzwerk und Intranet eines Unternehmens zusammen mit Cloudanwendungen, die von dieser Organisation selbst entwickelt wurden.

Organisationen können Microsoft Entra ID verwenden, wenn sie „nur die Cloud“ nutzen, oder als eine „Hybrid“-bereitstellung, wenn sie auch lokale Workloads haben. Eine Hybridbereitstellung von Microsoft Entra ID kann Teil einer Strategie für eine Organisation sein, um ihre IT-Ressourcen zur Cloud zu migrieren, oder um die Integration vorhandener lokaler Infrastruktur zusammen mit neuen Clouddiensten fortzusetzen.

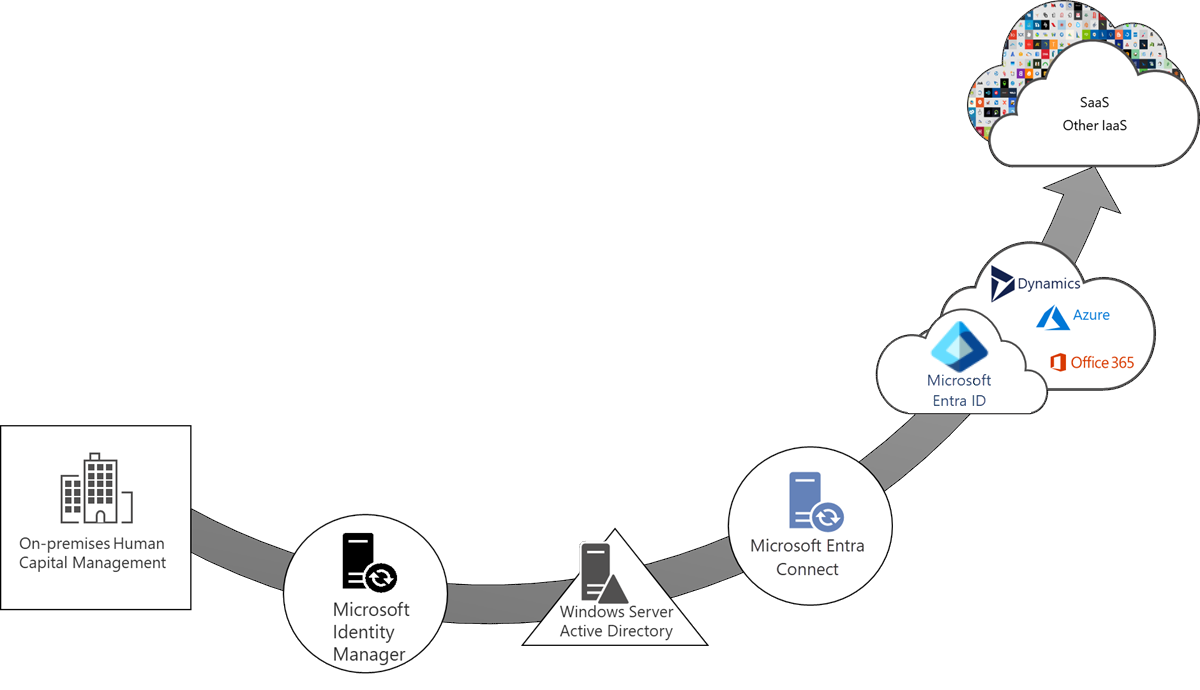

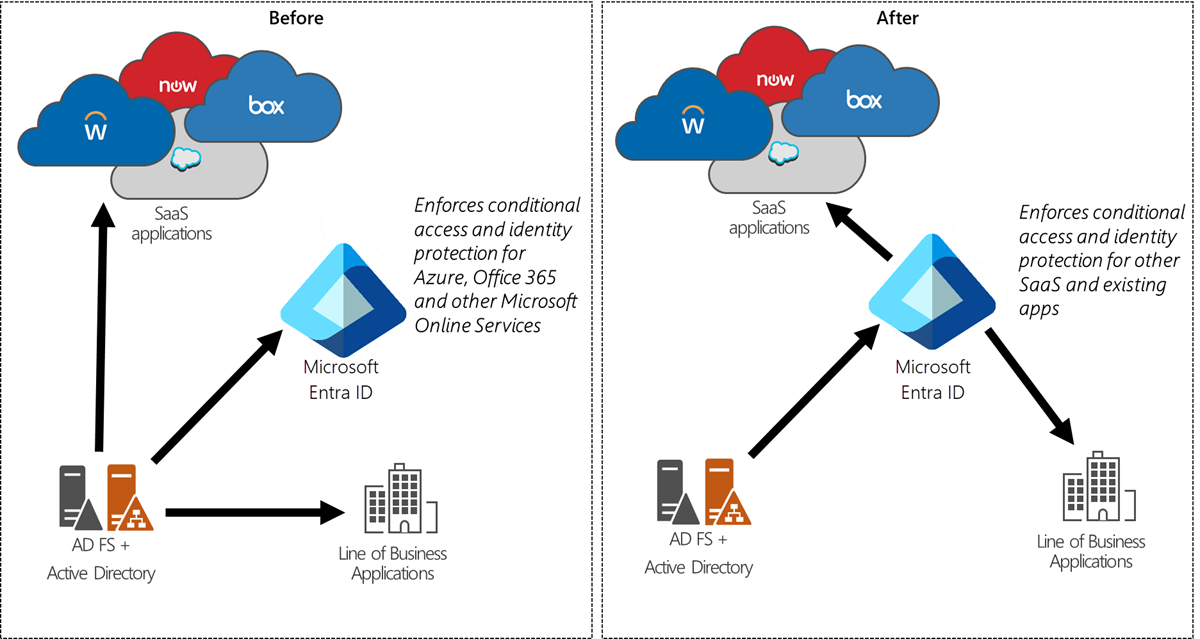

In der Vergangenheit haben „Hybrid“-organisationen Microsoft Entra ID als Erweiterung der vorhandenen lokalen Infrastruktur betrachtet. In diesen Bereitstellungen sind die lokale Verwaltung der Identitäts-Governance, Windows Server Active Directory oder andere interne Verzeichnissysteme die Kontrollpunkte, und Benutzer und Gruppen werden aus diesen Systemen in ein Cloudverzeichnis wie Microsoft Entra ID synchronisiert. Sobald sich diese Identitäten in der Cloud befinden, können sie für Microsoft 365, Azure und andere Anwendungen verfügbar gemacht werden.

Wenn Organisationen mehr von ihrer IT-Infrastruktur zusammen mit ihren Anwendungen in die Cloud verschieben, suchen viele die verbesserte Sicherheit und die vereinfachten Verwaltungsfunktionen der Identitätsverwaltung als Dienst (IDaaS). Die in der Cloud bereitgestellten IDaaS-Funktionen in Microsoft Entra ID beschleunigen den Übergang zur cloudgesteuerten Verwaltung durch Bereitstellung der Lösungen und Funktionen, die es Organisationen erlauben, sich schnell anzupassen und zunehmend mehr von ihrer Identitätsverwaltung aus konventionellen, lokalen Systemen in Microsoft Entra ID zu verschieben, und gleichzeitig vorhandene und neue Anwendungen zu unterstützen.

In diesem Artikel wird Microsofts Strategie für Hybrid-IDaaS erläutert und wie Organisationen Microsoft Entra ID für ihre vorhandenen Anwendungen verwenden können.

Der Microsoft Entra-ID-Ansatz für die cloudgesteuerte Identitätsverwaltung

Beim Übergang zur Cloud benötigen Organisationen Zusicherungen, dass sie die Kontrolle über ihre vollständige Umgebung behalten – mehr Sicherheit und mehr Einblick in Aktivitäten, unterstützt durch Automatisierung, sowie proaktive Erkenntnisse erhalten. „Cloudgesteuerte Verwaltung“ beschreibt, wie Organisationen ihre Benutzer, Anwendungen, Gruppen und Geräte aus der Cloud heraus verwalten und steuern.

In dieser modernen Welt müssen Unternehmen aufgrund der zunehmenden Verbreitung von SaaS-Anwendungen und der zunehmenden Rolle von Zusammenarbeit und externen Identitäten in der Lage sein, effektiv und maßstabsgetreu zu verwalten. Die neue Risikolandschaft der Cloud bedeutet, dass eine Organisation reaktionsschneller sein muss – ein bösartiger Akteur, der einen Cloudbenutzer kompromittiert, könnte Cloud- und lokale Anwendungen beeinträchtigen.

Insbesondere Hybridorganisationen müssen in der Lage sein, Aufgaben zu delegieren und zu automatisieren, die die IT bisher manuell durchgeführt hat. Um Aufgaben zu automatisieren, benötigen sie APIs und Prozesse, die den Lebenszyklus der verschiedenen identitätsbezogenen Ressourcen (Benutzer, Gruppen, Anwendungen, Geräte) orchestrieren, damit sie die tägliche Verwaltung dieser Ressourcen an mehr Personen außerhalb des IT-Kernpersonals delegieren können. Microsoft Entra ID erfüllt diese Anforderungen durch Benutzerkontenverwaltung und native Authentifizierung für Benutzer, ohne dass eine lokale Identitätsinfrastruktur erforderlich ist. Der Verzicht auf den Aufbau einer lokalen Infrastruktur kann Organisationen zugute kommen, die über neue Benutzercommunitys verfügen, wie z. B. Geschäftspartner, die nicht aus ihrem lokalen Verzeichnis stammen, deren Zugriffsverwaltung aber für die Erreichung von Geschäftsergebnissen entscheidend ist.

Darüber hinaus ist Verwaltung ohne Governance nicht vollständig – und Governance in dieser neuen Welt ist eher ein integrierter Teil des Identitätssystems als eine Ergänzung. Mit Identity Governance können Organisationen sowohl für Mitarbeiter, Geschäftspartner und Anbieter als auch für Dienste und Anwendungen die Identität verwalten und auf den Lebenszyklus zugreifen.

Die Integration der Identity Governance erleichtert den Übergang des Unternehmens zur cloudgesteuerten Verwaltung, ermöglicht es der IT-Abteilung, zu skalieren, geht neue Herausforderungen mit Gästen an und bietet tiefere Erkenntnisse und stärkere Automatisierung als das, was Kunden bisher mit lokalen Infrastrukturen hatten. Governance in dieser neuen Welt bedeutet die Fähigkeit einer Organisation, Transparenz, Sichtbarkeit und angemessene Kontrolle des Zugangs zu Ressourcen innerhalb der Organisation zu haben. Mit Microsoft Entra ID haben Sicherheitsbetriebs- und Auditteams einen Überblick darüber, wer Zugriff auf welche Ressourcen (auf welchen Geräten) in der Organisation hat, und wer diesen haben sollte, was diese Benutzer mit diesem Zugriff machen, und ob die Organisation über geeignete Kontrollen verfügt und diese einsetzt, um den Zugriff gemäß den Richtlinien der Organisation oder der Aufsichtsbehörden zu entfernen oder einzuschränken.

Das neue Verwaltungsmodell kommt Organisationen mit sowohl SaaS- als auch Branchenanwendungen (LOB, Line-of-Business) zugute, da sie leichter in der Lage sind, den Zugriff auf diese Anwendungen zu verwalten und abzusichern. Durch die Integration von Anwendungen in Microsoft Entra ID schaffen Organisationen es, den Zugriff auf sowohl aus der Cloud stammende als auch lokal erstellte Identitäten konsistent zu nutzen und zu verwalten. Die Verwaltung des Anwendungslebenszyklus wird immer stärker automatisiert, und Microsoft Entra ID bietet umfassende Erkenntnisse in die Anwendungsnutzung, die mit der lokalen Identitätsverwaltung nicht so einfach zu erreichen waren. Durch die Self-Service-Funktionen von Microsoft Entra ID, Microsoft 365-Gruppen und Teams können Organisationen einfach Gruppen für die Zugriffsverwaltung und die Zusammenarbeit erstellen und Benutzer in der Cloud hinzufügen oder entfernen, um Anforderungen an die Zusammenarbeit und Zugriffsverwaltung einzurichten.

Die Auswahl der richtigen Microsoft Entra-Funktionen für die cloudgesteuerte Verwaltung hängt von den zu verwendenden Anwendungen ab und wie diese Anwendungen in Microsoft Entra ID integriert werden. Die folgenden Abschnitte beschreiben die zu verfolgenden Ansätze für AD-integrierte Anwendungen sowie Anwendungen, die Verbundprotokolle verwenden (z. B. SAML, OAuth oder OpenID Connect).

Cloudgesteuerte Verwaltung für AD-integrierte Anwendungen

Microsoft Entra ID verbessert die Verwaltung der in Active Directory integrierten Anwendungen eines Unternehmens vor Ort durch sicheren Remotezugriff und bedingten Zugriff auf diese Anwendungen. Darüber hinaus bietet Microsoft Entra ID auch Verwaltung des Kontolebenszyklus und die Verwaltung von Anmeldeinformationen für die vorhandenen AD-Konten des Benutzers, einschließlich:

- Sicherer Remotezugriff und bedingter Zugriff für lokale Anwendungen

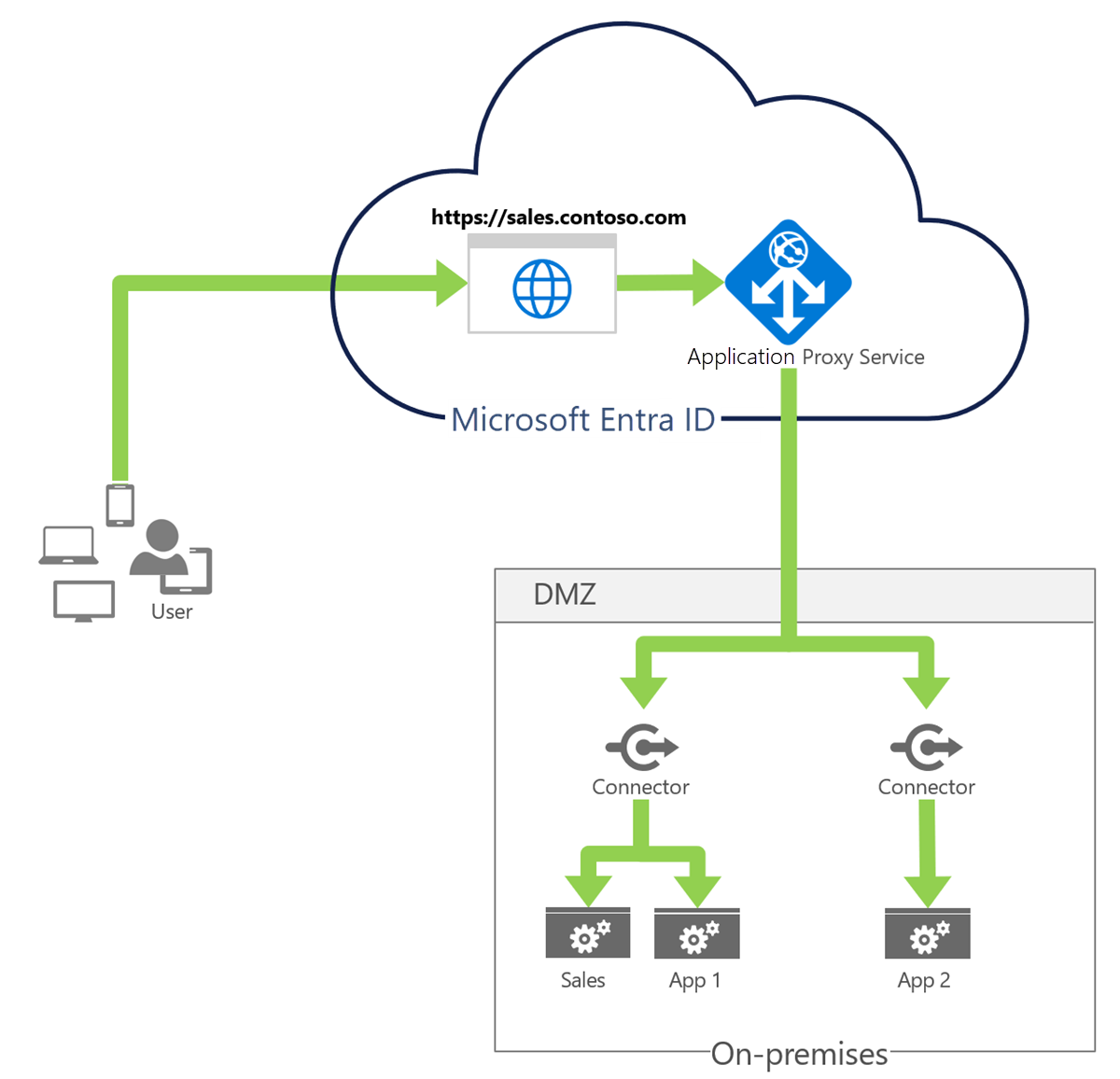

Für viele Unternehmen ist der erste Schritt bei der Verwaltung des Zugriffs aus der Cloud für lokale AD-integrierte Web- und remotedesktopbasierte Anwendungen die Bereitstellung des Anwendungsproxys vor diesen Anwendungen, um einen sicheren Remotezugriff zu ermöglichen.

Nach dem einmaligen Anmelden in Microsoft Entra ID können Benutzer über eine externe URL oder ein internes Anwendungsportal auf Cloudanwendungen und lokale Anwendungen zugreifen. Der Anwendungsproxy bietet beispielsweise Remotezugriff und einmaliges Anmelden für Remotedesktop, SharePoint sowie Apps wie Tableau und Qlik und Branchenanwendungen (LOB). Darüber hinaus können Richtlinien für bedingten Zugriff beinhalten, dass die Nutzungsbedingungen angezeigt werden, und dass sichergestellt wird, dass der Benutzer diesen zugestimmt hat, bevor er auf eine Anwendung zugreifen kann.

- Automatische Lebenszyklusverwaltung für Active Directory-Konten

Identity Governance hilft Organisationen, ein Gleichgewicht herzustellen zwischen der Produktivität – wie schnell eine Person auf die benötigten Ressourcen zugreifen kann (beispielsweise, wenn sie der Organisation beitritt) – und der Sicherheit – wie sich der Zugriff im Laufe der Zeit ändern sollte (beispielsweise aufgrund von Änderungen des Beschäftigungsstatus einer Person). Identity Lifecycle Management ist die Grundlage für Identity Governance, und eine effektive Governance in großem Maßstab erfordert eine Modernisierung der Identity Lifecycle Management-Infrastruktur für Anwendungen.

Bei vielen Organisationen ist der Identitätslebenszyklus für Mitarbeiter mit der Darstellung des Benutzers in einem Personalverwaltungssystem (Human Capital Management, HCM) verknüpft. Für Unternehmen, die Workday als HCM-System verwenden, kann Microsoft Entra ID sicherstellen, dass Benutzerkonten in AD automatisch für Mitarbeitende in Workday bereitgestellt und aufgehoben werden. Dies führt zu einer verbesserten Benutzerproduktivität durch die Automatisierung von Birthright-Konten und verwaltet Risiken, indem sichergestellt wird, dass der Anwendungszugriff automatisch aktualisiert wird, wenn ein Benutzer die Rolle wechselt oder die Organisation verlässt. Der Workday-basierte Benutzerbereitstellungsplan ist eine schrittweise Anleitung, die Organisationen in einem fünfstufigen Prozess durch die Implementierung von Workday in eine Active Directory-Benutzerbereitstellungslösung anhand bewährter Methoden führt.

Microsoft Entra ID P1 oder P2 umfasst außerdem Microsoft Identity Manager, eine Lösung, mit der Datensätze aus anderen lokalen Personalverwaltungssystemen, einschließlich SAP, Oracle eBusiness und Oracle PeopleSoft, importiert werden können.

Die geschäftliche Zusammenarbeit zwischen Unternehmen (B2B) erfordert zunehmend, Personen außerhalb Ihrer Organisation Zugriff zu gewähren. Mithilfe der Microsoft Entra B2B-Zusammenarbeit können Organisationen ihre Anwendungen und Dienste für Gastbenutzer und externe Partner sicher freigeben und dabei die Kontrolle über Ihre eigenen Unternehmensdaten behalten.

Microsoft Entra ID kann nach Bedarf automatisch Konten für Gastbenutzer in AD erstellen, und so Gästen des Unternehmens den Zugriff auf lokale, AD-integrierte Anwendungen gewähren, ohne dass ein weiteres Kennwort erforderlich wäre. Organisationen können Richtlinien für die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) für Gastbenutzer einrichten, damit während der Anwendungsproxyauthentifizierung MFA-Prüfungen durchgeführt werden. Außerdem gelten alle Zugriffsüberprüfungen, die für Cloud-B2B-Benutzer durchgeführt werden, auch für lokale Benutzer. Wenn der Cloudbenutzer beispielsweise durch Richtlinien für die Lebenszyklusverwaltung gelöscht wird, wird der lokale Benutzer ebenfalls gelöscht.

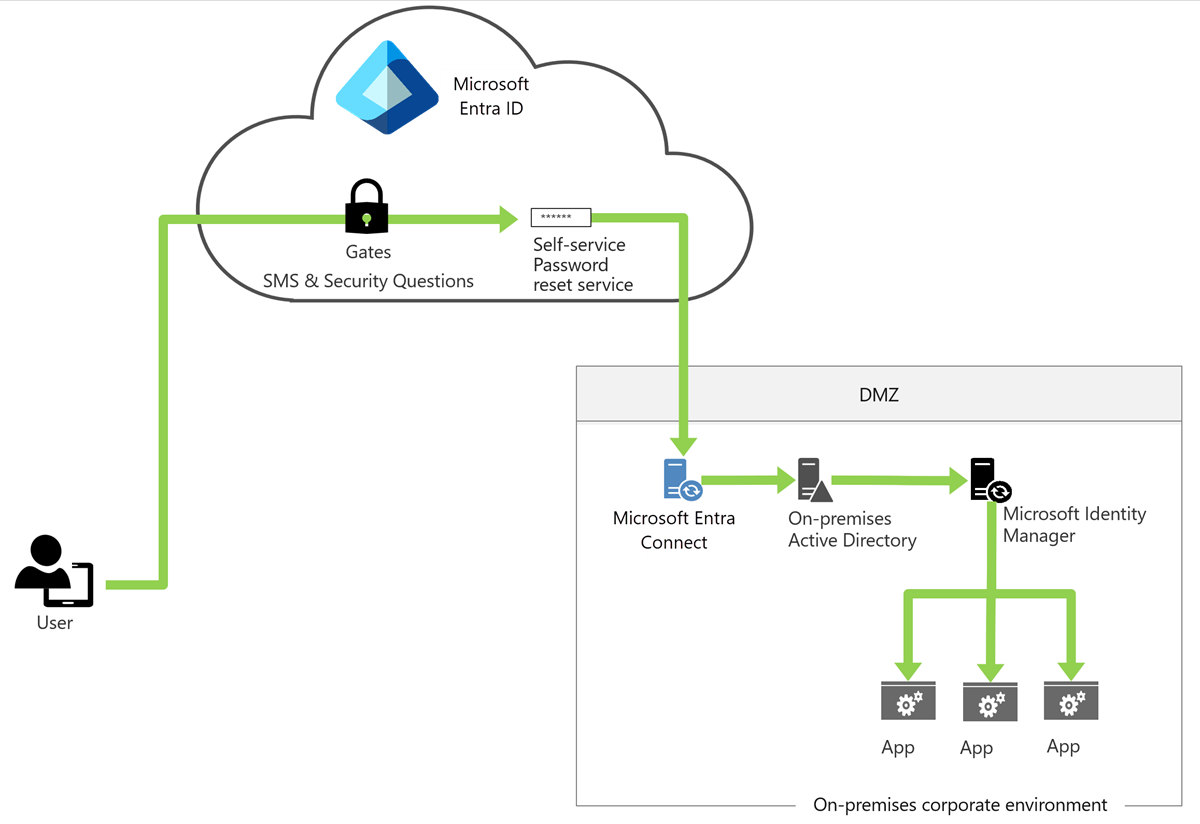

Verwaltung von Anmeldeinformationen für Active Directory-Konten

Die Self-Self-Service-Kennwortzurücksetzung in Microsoft Entra ID erlaubt Benutzern, die ihre Kennwörter vergessen haben, eine erneute Authentifizierung sowie das Zurücksetzen ihrer Kennwörter, wobei die geänderten Kennwörter in das lokale Active Directory geschrieben werden. Der Prozess zum Zurücksetzen des Kennworts kann auch die lokalen Active Directory-Kennwortrichtlinien verwenden: Wenn ein Benutzer sein Kennwort zurücksetzt, wird es überprüft, um sicherzustellen, dass es die lokalen Active Directory-Richtlinien erfüllt, bevor es für dieses Verzeichnis übernommen wird. Der Bereitstellungsplan für die Self-Service-Kennwortzurücksetzung legt bewährte Methoden für die Einführung der Self-Service-Kennwortzurücksetzung für Benutzer über Web- und Windows-integrierte Erfahrungen dar.

Schließlich kann AD für Organisationen, die Benutzern gestatten, ihre Kennwörter in AD zu ändern, mithilfe der Microsoft Entra-Kennwortschutzfunktion (zurzeit in der Vorschauphase) so konfiguriert werden, dass es dieselbe Kennwortrichtlinie verwendet, wie die Organisation sie in AD verwendet.

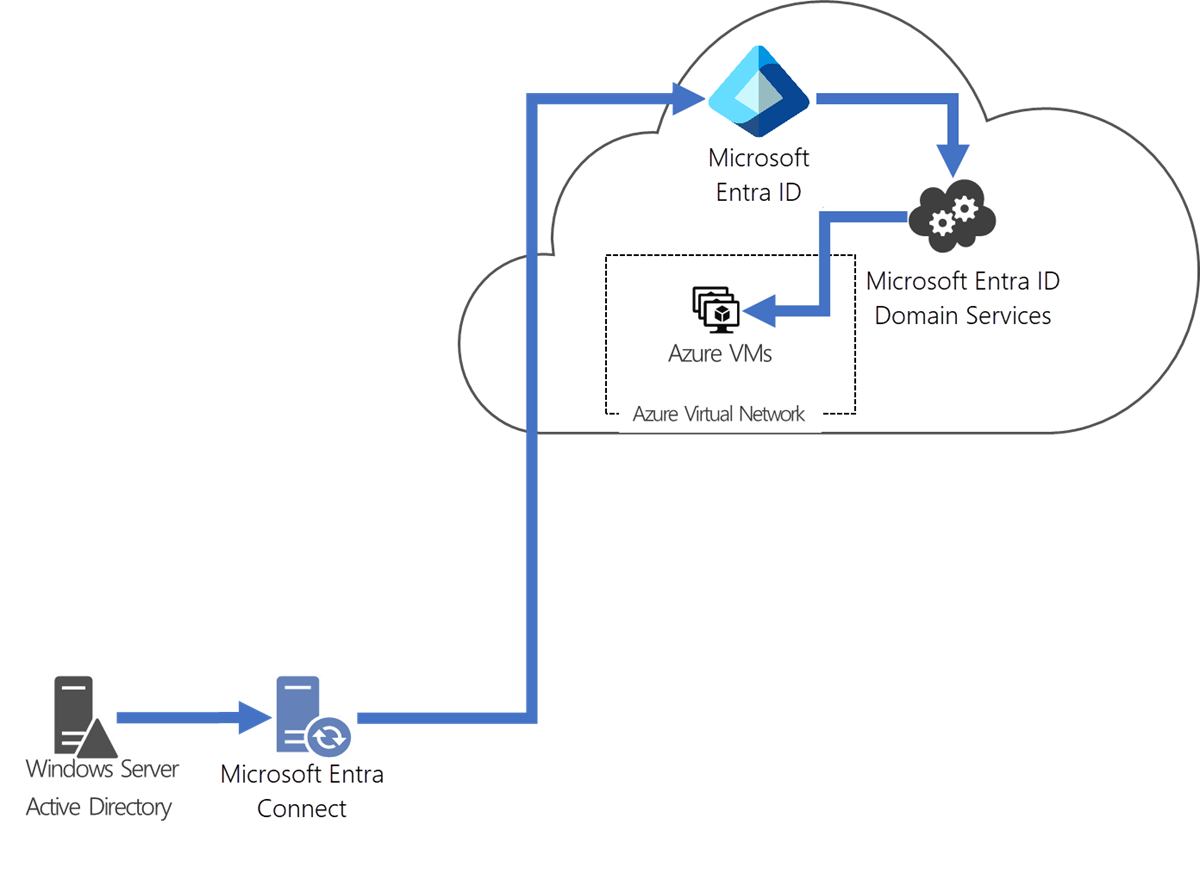

Wenn eine Organisation bereit ist, eine AD-integrierte Anwendung in die Cloud zu verschieben, indem sie das Betriebssystem, das die Anwendung hostet, in Azure verschiebt, stellen die Microsoft Entra Domain Services AD-kompatible Domänendienste bereit (z. B. Domänenbeitritt, Gruppenrichtlinie, LDAP und Kerberos/NTLM-Authentifizierung). Die Microsoft Entra-Domänendienste können in den vorhandenen Microsoft Entra-Mandanten der Organisation integriert werden, wodurch es Benutzern ermöglicht wird, sich mit ihren Unternehmensanmeldeinformationen anzumelden. Außerdem können vorhandene Gruppen und Benutzerkonten verwendet werden, um den Zugriff auf Ressourcen zu schützen. So stellen Sie sicher, dass die Verlagerung von lokalen Ressourcen auf Azure-Infrastrukturdienste reibungsloser verläuft.

Cloudgesteuerte Verwaltung für lokale, verbundbasierte Anwendungen

Für eine Organisationen, die bereits einen lokalen Identitätsanbieter verwendet, ermöglicht das Verschieben von Anwendungen in Microsoft Entra einen sichereren Zugriff und eine einfachere Verwaltungserfahrung für die Verbundverwaltung. Microsoft Entra ID ermöglicht das Konfigurieren präziser Zugriffssteuerungen pro Anwendung, einschließlich der mehrstufigen Authentifizierung von Microsoft Entra mithilfe des bedingten Zugriffs von Microsoft Entra. Microsoft Entra ID unterstützt weitere Funktionen, einschließlich anwendungsspezifischer Tokensignaturzertifikate und konfigurierbarer Zertifikatablaufdaten. Diese Funktionen, Tools und Anleitungen ermöglichen es Unternehmen, ihre lokalen Identitätsanbieter auszumustern. Die eigene IT von Microsoft IT hat beispielsweise 17.987 Anwendungen aus den internen Active Directory-Verbunddiensten (AD FS) von Microsoft in Microsoft Entra ID verschoben.

Informationen, wie Sie mit der Migration von Verbundanwendungen zu Microsoft Entra ID als Identitätsanbieter beginnen können, erhalten Sie unter https://aka.ms/migrateapps. Dort finden Sie Links zu folgenden Ressourcen:

Das Whitepaper Migrieren Ihrer Anwendungen zu Microsoft Entra ID, in dem die Vorteile der Migration vorgestellt werden und beschrieben wird, wie sich die Migration in vier klar dargestellten Phasen planen lässt: Ermittlung, Klassifizierung, Migration und laufende Verwaltung. Sie werden durch den Prozess geführt und erfahren, wie Sie das Projekt in einfach umzusetzende Teilschritte aufteilen. Im gesamten Dokument finden Sie Links zu wichtigen Ressourcen, die Ihnen im Verlauf des Prozesses helfen.

Das Lösungshandbuch Migrieren der Anwendungsauthentifizierung von den Active Directory-Verbunddiensten (AD FS) zu Microsoft Entra ID untersucht dieselben vier Phasen der Planung und Ausführung eines Anwendungsmigrationsprojekts in größerem Detail. In dieser Anleitung erfahren Sie, wie Sie diese Phasen auf das spezifisches Ziel des Verschiebens einer Anwendung aus den Azure Directory-Verbunddiensten (AD FS) in Microsoft Entra ID anwenden.

Das Migrationsbereitschaftsskript für Active Directory-Verbunddienste (AD FS) kann auf Ihrem lokalen AD FS-Server (Active Directory-Verbunddienste) ausgeführt werden, um die Bereitschaft von Anwendungen für die Migration zu Microsoft Entra ID zu bestimmen.

Laufende Zugriffsverwaltung bei Cloud- und lokalen Anwendungen

Organisationen benötigen einen Prozess zum Verwalten des Zugriffs, der skalierbar ist. Benutzer akkumulieren Zugriffsrechte und verfügen am Ende über mehr Rechte, als ihnen anfänglich bereitgestellt wurden. Zudem müssen Unternehmensorganisationen in der Lage sein, ihre Systeme effizient zu skalieren, damit sie Zugriffsrichtlinien und -kontrollen kontinuierlich entwickeln und erzwingen können.

In der Regel delegiert die IT-Abteilung Entscheidungen bezüglich der Zugriffsgenehmigung an Entscheidungsträger im Unternehmen. Darüber hinaus kann die IT die Benutzer selbst in den Prozess einbeziehen. Beispielsweise müssen Benutzer, die in Europa auf vertrauliche Kundendaten in der Marketinganwendung eines Unternehmens zugreifen, die Richtlinien des Unternehmens kennen. Außerdem kennen Gastbenutzer die Anforderungen für die Behandlung von Daten in einer Organisation, zu der sie eingeladen wurden, möglicherweise nicht.

Unternehmen können den Zugriffslebenszyklus durch Technologien wie dynamische Mitgliedergruppen automatisieren, in Verbindung mit der Bereitstellung von Benutzenden für SaaS-Anwendungen oder Anwendungen, die über den SCIM-Standard (System for Cross-Domain Identity Management) integriert sind. Außerdem können Organisationen steuern, welche Gastbenutzer Zugriff auf lokale Anwendungen haben. Diese Zugriffsrechte können dann regelmäßig mithilfe von wiederkehrenden Microsoft Entra-Zugriffsüberprüfungen überprüft werden.

Künftige Ausrichtung

Bei Hybridumgebungen verfolgt Microsoft die Strategie, Bereitstellungen zu ermöglichen, bei denen die Cloud die Steuerungsebene für Identitäten ist, und lokale Verzeichnisse und andere Identitätssysteme, z. B. Active Directory und andere lokale Anwendungen, das Ziel für die Bereitstellung von Benutzern mit Zugriff sind. Diese Strategie wird fortgesetzt, um die Rechte, Identitäten und den Zugriff in und auf diese Anwendungen und Workloads zu gewährleisten, die auf diesen basieren. In diesem Endzustand können Organisationen die Produktivität der Endbenutzer vollständig aus der Cloud heraus steuern.

Nächste Schritte

Weitere Informationen zu den ersten Schritten auf diesem Weg finden Sie in den Microsoft Entra-Bereitstellungsplänen. Diese Pläne bieten umfassende Anleitungen für die Bereitstellung von Microsoft Entra-Funktionen. In jedem Plan werden der Geschäftswert, Planungsüberlegungen, der Entwurf und Betriebsverfahren erläutert, die Sie zur erfolgreichen Bereitstellung gängiger Microsoft Entra ID-Funktionen benötigen. Microsoft aktualisiert die Bereitstellungspläne kontinuierlich mit bewährten Methoden, die aus Kundenimplementierungen und anderem Feedback gewonnen wurden, wenn wir Microsoft Entra ID neue Funktionen für die Verwaltung aus der Cloud hinzufügen.