Erzwingen signierter SAML-Authentifizierungsanforderungen

Die Überprüfung der SAML-Anforderungssignatur ermöglicht das Prüfen signierter Authentifizierungsanforderungen. App Administratoren können jetzt das automatische Überprüfen signierter Anforderungen aktivieren bzw. deaktivieren und die öffentlichen Schlüssel hochladen, die zur Überprüfung verwendet werden sollen.

Wenn Microsoft Entra ID aktiviert ist, überprüft es dann die Anforderungen anhand der konfigurierten öffentlichen Schlüssel. Unter bestimmten Umständen kann die Authentifizierungsanforderung fehlschlagen:

- Das Protokoll lässt signierte Anforderungen nicht zu. Nur das SAML-Protokoll wird unterstützt.

- Die Überprüfung ist zwar aktiviert, aber die Anforderung ist nicht signiert.

- Das Überprüfungszertifikat für die Überprüfung der SAML-Anforderungssignatur wurde nicht konfiguriert. Weitere Informationen zu den Zertifikatanforderungen finden Sie unter Optionen für die Zertifikatsignatur.

- Fehler bei der Signaturüberprüfung.

- Die Schlüsselkennung fehlt in der Anforderung, und die beiden zuletzt hinzugefügten Zertifikate stimmen nicht mit der Anforderungssignatur überein.

- Die Anforderung wurde signiert, aber der Algorithmus fehlt.

- Es gibt kein Zertifikat, das mit der angegebenen Schlüsselkennung übereinstimmt.

- Der Signaturalgorithmus ist nicht zulässig. Nur RSA-SHA256 wird unterstützt.

Hinweis

Ein Signature-Element in AuthnRequest-Elementen ist optional. Wenn Require Verification certificates nicht aktiviert ist, werden signierte Authentifizierungsanforderungen von Microsoft Entra ID nicht überprüft, wenn eine Signatur vorhanden ist. Die Überprüfung des Anforderers erfolgt, indem nur auf registrierte Assertionsverbraucherdienst-URLs reagiert wird.

Ist

Require Verification certificatesaktiviert, funktioniert die SAML-Anforderungssignaturüberprüfung nur für Authentifizierungsanforderungen, die vom Dienstanbieter bzw. von der vertrauenden Seite initiiert wurden (SP-initiiert). Nur die vom Dienstanbieter konfigurierte Anwendung hat Zugriff auf den privaten und öffentlichen Schlüssel, um die eingehenden SAML-Authentifizierungsanforderungen der Anwendung zu signieren. Der öffentliche Schlüssel muss hochgeladen werden, um die Überprüfung der Anforderung zu ermöglichen. In diesem Fall hat Microsoft Entra ID nur Zugriff auf den öffentlichen Schlüssel.

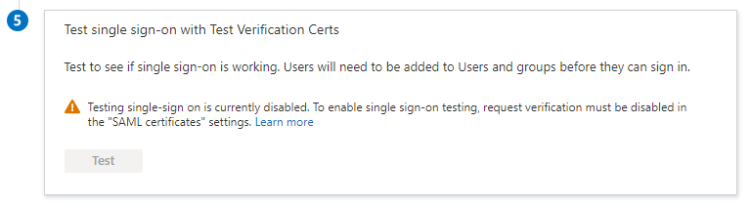

Das Aktivieren von

Require Verification certificatesermöglicht nicht die Überprüfung IdP-initiierter Authentifizierungsanforderungen (wie etwa SSO-Testfeature, MyApps oder M365-App-Launcher), da der IdP nicht über die gleichen privaten Schlüssel verfügt wie die registrierte Anwendung.

Voraussetzungen

Zum Konfigurieren der Überprüfung der SAML-Anforderungssignatur ist Folgendes erforderlich:

- Ein Microsoft Entra-Benutzerkonto. Falls Sie noch über keins verfügen, können Sie ein kostenloses Konto erstellen.

- Eine der folgenden Rollen: Cloudanwendungsadministrator, Anwendungsadministrator oder Besitzer des Dienstprinzipals.

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Konfigurieren der Überprüfung der SAML-Anforderungssignatur

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alle Anwendungen.

Geben Sie den Namen einer vorhandenen Anwendung in das Suchfeld ein, und wählen Sie die Anwendung in den Ergebnissen aus.

Gehen Sie zu Einmaliges Anmelden.

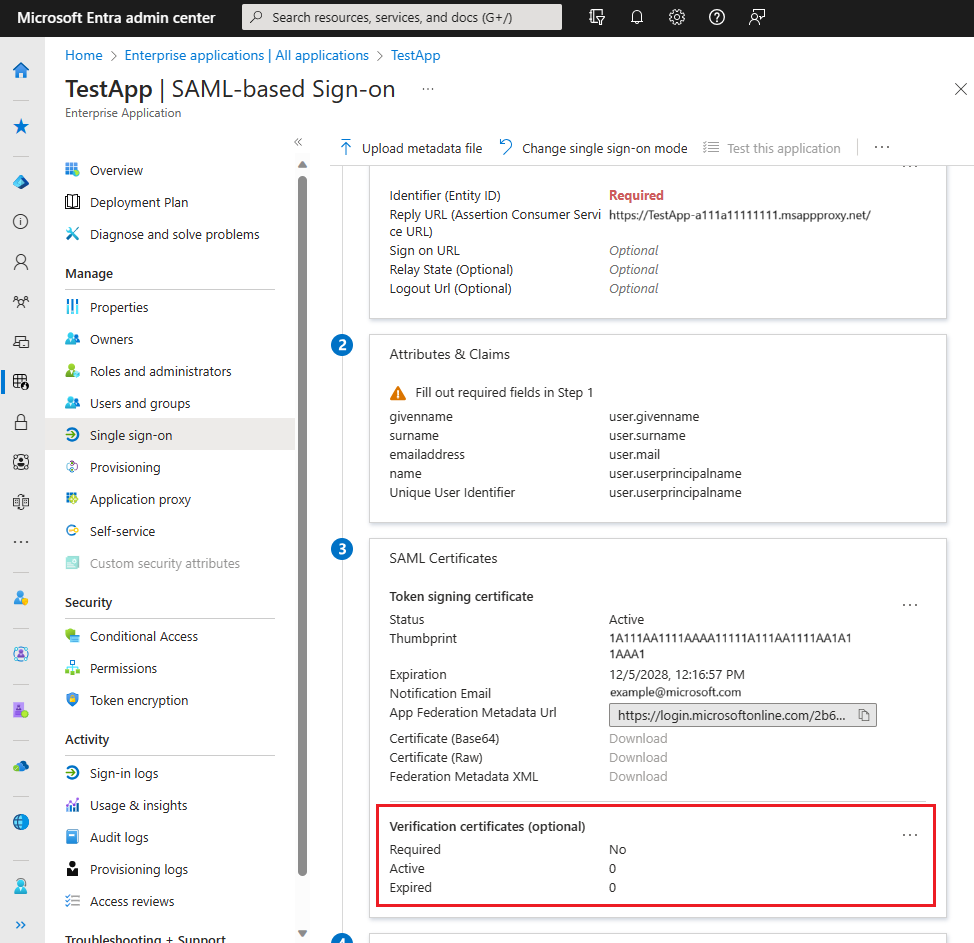

Im Bildschirm Einmalige Anmelden scrollen Sie unter SAML-Zertifikate zum Teilabschnitt namens Verifizierungszertifikate.

Wählen Sie Bearbeiten aus.

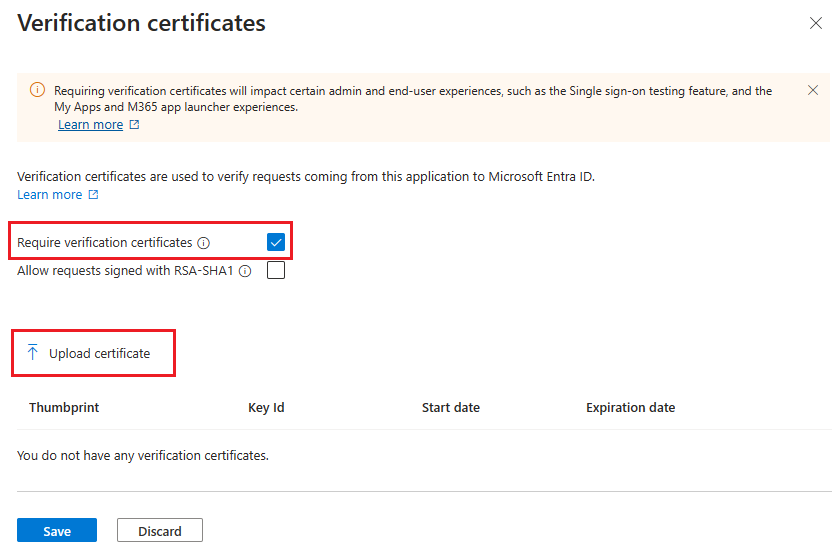

Im neuen Bereich können Sie die Verifizierung signierter Anforderungen aktivieren und bei Bedarf eine schwache Algorithmusüberprüfung auswählen, falls Ihre Anwendung noch RSA-SHA1 zum Signieren der Authentifizierungsanforderungen verwendet.

Um die Überprüfung signierter Anforderungen zu aktivieren, wählen Sie Verifizierungszertifikate aktivieren aus. Laden Sie dann einen öffentlichen Verifizierungsschlüssel hoch, der mit dem privaten Schlüssel übereinstimmt, der zum Signieren der Anforderung verwendet wird.

Nachdem Sie das Verifizierungszertifikat hochgeladen haben, wählen Sie Speichern aus.

Wenn die Überprüfung signierter Anforderungen aktiviert wurde, ist das Testen deaktiviert, da die Anforderung vom Dienstanbieter signiert werden muss.

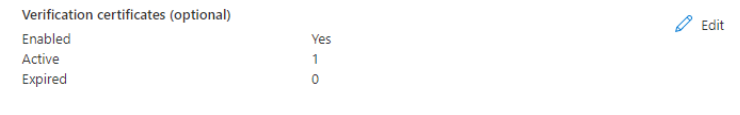

Um die aktuelle Konfiguration einer Unternehmensanwendung anzuzeigen, gehen Sie zum Blatt Einmaliges Anmelden. Hier dort sehen Sie einen Überblick der Konfiguration unter SAML-Zertifikate. Dort wird auch angezeigt, ob die Verifizierung signierter Anforderungen aktiviert ist und wie viele aktive und abgelaufene Verifizierungszertifikate vorhanden sind.

Nächste Schritte

- Erfahren Sie mehr über die Verwendung des SAML-Protokolls durch Microsoft Entra ID

- Informieren Sie sich über die Formate, Sicherheitsmerkmale und Inhalte von SAML-Token in Microsoft Entra ID