Konfigurieren von F5 BIG-IP Access Policy Manager für formularbasiertes einmaliges Anmelden

Erfahren Sie, wie Sie den BIG-IP Access Policy Manager (APM) von F5 und Azure Active Directory (Azure AD) für Secure Hybrid Access (SHA) für formularbasierte Anwendungen konfigurieren. Die veröffentlichten BIG-IP-Dienste für das einmalige Anmelden (Single Sign-On, SSO) von Microsoft Entra bieten Vorteile:

- Verbesserte Zero Trust-Governance durch Vorabauthentifizierung und bedingten Zugriff von Microsoft Entra

- Mehr dazu finden Sie unter Was ist bedingter Zugriff?

- Mehr dazu finden Sie unter Zero Trust-Sicherheit

- Vollständiges einmaliges Anmelden zwischen Microsoft Entra ID und BIG-IP veröffentlichten Diensten

- Verwaltete Identitäten und Zugriff über eine einzelne Steuerungsebene

- Siehe das Microsoft Entra Admin Center

Weitere Informationen:

Beschreibung des Szenarios

Für dieses Szenario nutzen wir eine interne Legacy-Anwendung, die für die formularbasierte Authentifizierung (FBA) konfiguriert ist. Im Idealfall verwaltet Azure AD den Anwendungszugriff, da für Legacy keine modernen Authentifizierungsprotokolle zur Verfügung stehen. Modernisierung erfordert Zeit und Aufwand, was das Risiko von Ausfallzeiten mit sich bringt. Stellen Sie stattdessen ein BIG-IP zwischen dem öffentlichen Internet und der internen Anwendung bereit. Diese Konfiguration bildet eine Passage für eingehenden Zugriff auf die Anwendung.

Mit vorgeschaltetem BIG-IP vor der Anwendung kann der Dienst mit Azure-AD-Vorab-Authentifizierung und headerbasiertem SSO überlagert werden. Das Overlay verbessert den Sicherheitsstatus der Anwendung.

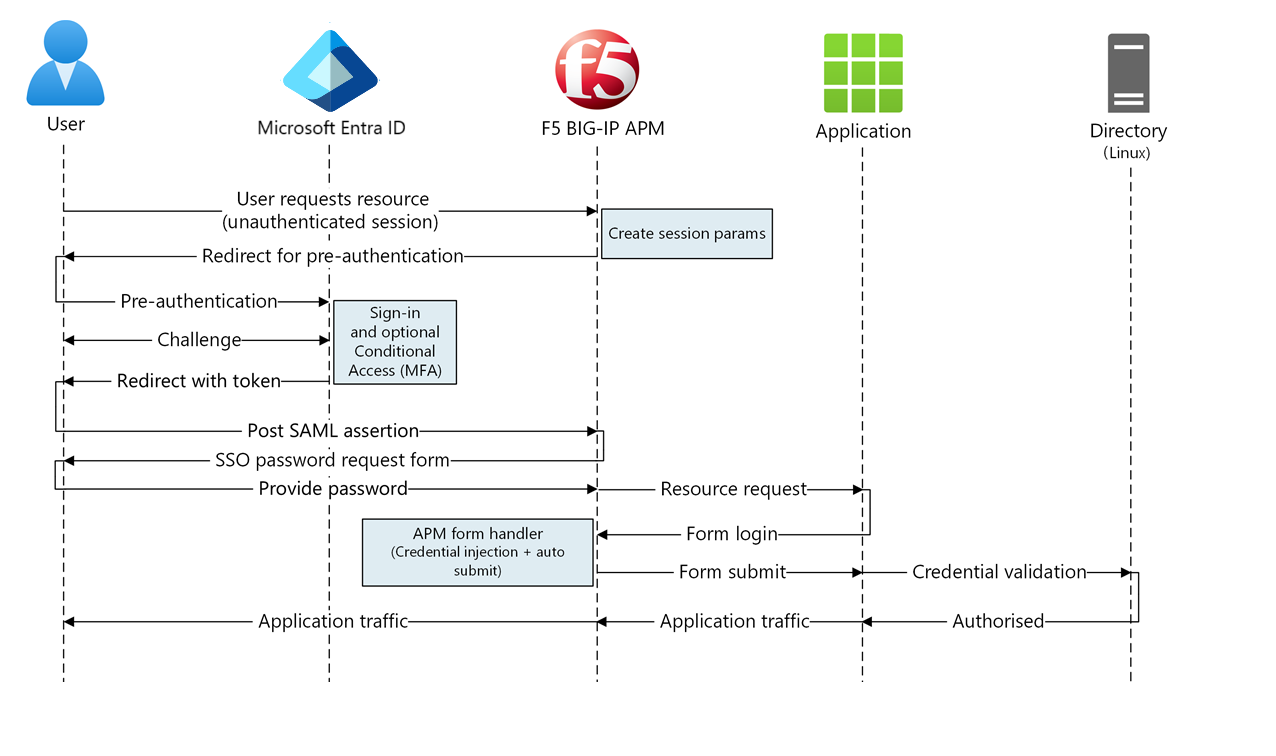

Szenarioarchitektur

Die SHA-Lösung umfasst die folgenden Komponenten:

- Anwendung: Veröffentlichter BIG-IP-Dienst mit Schutz durch SHA.

- Die Anwendung validiert die Anmeldeinformationen der Benutzenden

- Verwenden Sie ein beliebiges Verzeichnis, Open Source usw.

- Microsoft Entra ID: SAML-IdP (Security Assertion Markup Language-Identitätsanbieter), der Benutzeranmeldeinformationen, bedingten Zugriff und einmaliges Anmelden (SSO) bei der BIG-IP-Instanz überprüft.

- Mit einmaligem Anmelden stellt Microsoft Entra ID BIG-IP Attribute zur Verfügung, einschließlich Benutzerbezeichnern

- BIG-IP: Reverseproxy und SAML-Dienstanbieter (SP) für die Anwendung.

- BIG-IP delegiert die Authentifizierung an den SAML-IdP und führt dann headerbasiertes einmaliges Anmelden bei der Back-End-Anwendung aus.

- SSO verwendet die zwischengespeicherten Benutzeranmeldeinformationen für andere formularbasierte Authentifizierungsanwendungen

SHA unterstützt durch SP und IdP eingeleitete Flows. Die folgende Abbildung veranschaulicht den durch SP eingeleiteten Flow.

- Der Benutzer stellt eine Verbindung mit dem Anwendungsendpunkt (BIG-IP) her.

- Die BIG-IP-APM-Zugriffsrichtlinie leitet Benutzer an Microsoft Entra ID (SAML IdP) um.

- Azure AD führt eine Vorauthentifizierung der Benutzer*innen durch und wendet erzwungene Richtlinien für bedingten Zugriff an.

- Der Benutzer wird zu BIG-IP (SAML-Dienstanbieter) umgeleitet, und das einmalige Anmelden findet unter Verwendung des ausgestellten SAML-Tokens statt.

- BIG-IP fordert den Benutzer zur Eingabe eines Anwendungskennworts auf und speichert es im Cache.

- BIG-IP sendet eine Anforderung an die Anwendung und empfängt ein Anmeldeformular.

- Benutzername und Kennwort werden durch APM-Skripts eingesetzt und das Formular anschließend eingereicht.

- Der Webserver dient der Anwendungsnutzlast und sendet sie an den Client.

Voraussetzungen

Sie benötigen folgende Komponenten:

- Azure-Abonnement

- Wenn Sie kein Konto haben, können Sie ein kostenloses Azure-Konto erhalten.

- Eine der folgenden Rollen: Cloudanwendungsadministrator oder Anwendungsadministrator

- Eine BIG-IP-Instanz oder Bereitstellung einer BIG-IP Virtual Edition (VE) in Azure

- Weitere Informationen finden Sie unter Bereitstellen einer F5 BIG-IP Virtual Edition-VM in Azure.

- Eine der folgenden F5 BIG-IP-Lizenzen:

- F5 BIG-IP® Best Bundle

- Eigenständige Lizenz für F5 BIG-IP Access Policy Manager™ (APM)

- Add-On-Lizenz für F5 BIG-IP Access Policy Manager™ (APM) für eine Instanz von F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90 Tage gültige Testversion für sämtliche Features von BIG-IP. Mehr dazu finden Sie unter Kostenlose Testversionen

- Benutzeridentitäten, die aus einem lokalen Verzeichnis mit Microsoft Entra ID synchronisiert werden

- Ein SSL-Zertifikat zum Veröffentlichen von Diensten über HTTPS oder zum Verwenden von Standardzertifikaten beim Testen

- Mehr dazu finden Sie unter SSL-Profil.

- Eine formularbasierte Authentifizierungsanwendung oder eine Internet Information Services (IIS) formularbasierte Authentifizierungsanwendung (FBA) zum Testen einrichten

- Mehr dazu finden Sie unter Formularbasierte Authentifizierung.

BIG-IP-Konfiguration

Die Konfiguration in diesem Artikel ist eine flexible SHA-Implementierung: manuelle Erstellung von BIG-IP-Konfigurationsobjekten. Verwenden Sie diesen Ansatz für Szenarien, die nicht in den Vorlagen der geführten Konfiguration (Guided Configuration) behandelt werden.

Hinweis

Ersetzen Sie Beispielzeichenfolgen oder -werte durch Angaben für Ihre Umgebung.

Registrieren von F5 BIG-IP in Microsoft Entra ID

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Die BIG-IP-Registrierung ist der erste Schritt für einmaliges Anmelden zwischen Entitäten. Die App, die Sie anhand der F5 BIG-IP-Katalogvorlage erstellen, ist die vertrauende Seite, die den SAML-Dienstanbieter für die von BIG-IP veröffentlichte Anwendung darstellt.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alle Anwendungen.

- Wählen Sie im Bereich Alle Anwendungen die Option Neue Anwendung aus.

- Der Bereich Microsoft Entra-Katalog durchsuchen wird geöffnet.

- Kacheln werden für Cloudplattformen, lokale Anwendungen und ausgewählte Anwendungen angezeigt. Symbole für ausgewählte Anwendungen weisen auf Unterstützung für Verbund-SSO und Bereitstellung hin.

- Suchen Sie im Azure-Katalog nach F5.

- Wählen Sie F5 BIG-IP APM Microsoft Entra ID-Integration aus.

- Geben Sie einen Namen für die neue Anwendung ein, damit die Instanz der Anwendung erkannt werden kann.

- Wählen Sie Hinzufügen aus.

- Klicken Sie auf Erstellen.

Aktivieren von SSO für F5 BIG-IP

Konfigurieren Sie die BIG-IP-Registrierung zum Erfüllen der von BIG-IP APM angeforderten SAML-Token.

- Wählen Sie im Menü auf der linken Seite im Abschnitt Verwalten die Option Einmaliges Anmelden aus.

- Der Bereich Einmaliges Anmelden wird angezeigt.

- Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

- Wählen Sie Nein, später speichern aus.

- Wählen Sie im Bereich Einmaliges Anmelden (SSO) mit SAML einrichten das Stiftsymbol aus.

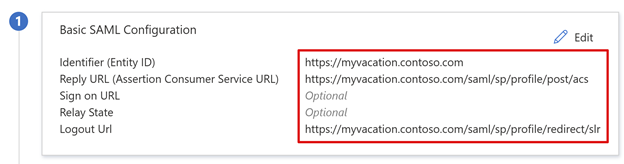

- Ersetzen Sie für Bezeichner den Wert durch die URL der veröffentlichten BIG-IP-Anwendung.

- Ersetzen Sie den Wert für die Antwort-URL, aber übernehmen Sie den Pfad für den SAML-Dienstanbieterendpunkt der Anwendung. Mit dieser Konfiguration wird der SAML-Flow im IdP-initiierten Modus ausgeführt.

- Azure AD gibt eine SAML-Assertion aus und leitet den Benutzer dann an den BIG-IP-Endpunkt um.

- Zum Verwenden des SP-initiierten Modus geben Sie die Anwendungs-URL unter Anmelde-URL ein.

- Geben Sie als Abmelde-URL den BIG-IP APM-SLO-Endpunkt (Single Logout) ein, und stellen Sie den Diensthostheader voran.

- BIG-IP APM-Benutzersitzungen enden dann, wenn sich die Benutzenden von Microsoft Entra ID abmelden.

- Wählen Sie Speichern.

- Schließen Sie den SAML-Konfigurationsbereich.

- Überspringen Sie die Eingabeaufforderung zum Testen des einmaligen Anmeldens.

- Notieren Sie die Abschnittseigenschaften von Benutzerattribute und Ansprüche. Azure AD gibt Eigenschaften für die BIG-IP APM-Authentifizierung und das einmalige Anmelden bei der Back-End-Anwendung aus.

- Wählen Sie im Bereich SAML-Signaturzertifikat die Option Herunterladen aus.

- Die Verbundmetadaten-XML-Datei wird auf Ihrem Computer gespeichert.

Hinweis

Ab TMOS v16 (Traffic Management Operating System) ist /saml/sp/profile/redirect/slo der SAML SLO-Endpunkt.

Hinweis

Azure AD SAML-Signaturzertifikate haben eine Lebensdauer von drei Jahren.

Weitere Informationen: Tutorial: Verwalten von Zertifikaten für die einmalige Verbundanmeldung

Zuweisen von Benutzern und Gruppen

Microsoft Entra-ID gibt Token für Benutzer aus, denen Zugriff auf eine Anwendung gewährt wird. So erteilen Sie bestimmten Benutzern und Gruppen Anwendungszugriff:

- Wählen Sie im Übersichtsbereich der F5 BIG-IP-Anwendung die Option Benutzer und Gruppen zuweisen aus.

- Wählen Sie + Benutzer/Gruppe hinzufügen aus.

- Wählen Sie die gewünschten Benutzer und Gruppen aus.

- Wählen Sie Zuweisen aus.

Erweiterte BIG-IP-Konfiguration

Verwenden Sie die folgenden Anweisungen, um BIG-IP zu konfigurieren.

Konfigurieren der Einstellungen des SAML-Dienstanbieters

SAML SP-Einstellungen definieren die SAML SP-Eigenschaften, die APM zum Überlagern der Legacy-Anwendung mit der SAML-Vorauthentifizierung verwendet. Gehen Sie zum Konfigurieren wie folgt vor:

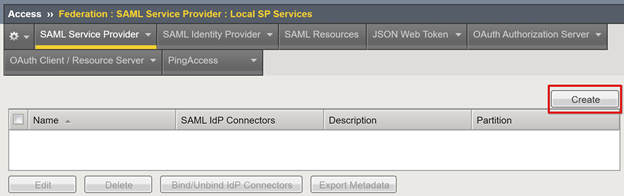

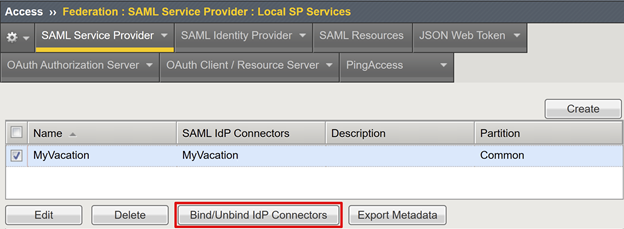

Wählen Sie Access>Federation>SAML Service Provider (Zugriff > Verbund > SAML-Dienstanbieter) aus.

Wählen Sie Lokale SP-Dienste aus.

Klicken Sie auf Erstellen.

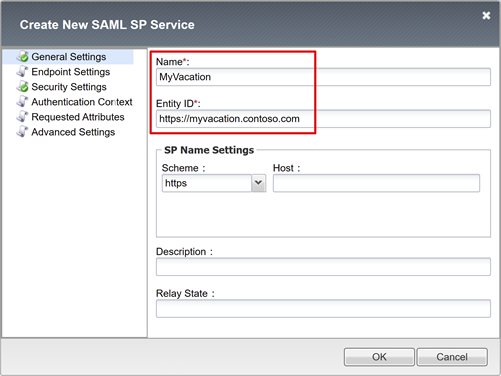

Auf Neuen SAML SP Service erstellen, für Name und Entitäts-ID, geben Sie den definierten Namen und die Entitäts-ID ein.

Hinweis

Werte für SP-Nameneinstellungen sind erforderlich, wenn die Entitäts-ID nicht mit dem Hostnamenteil der veröffentlichten URL übereinstimmt. Werte sind ebenfalls erforderlich, wenn die Entitäts-ID nicht im regulären hostnamenbasierten URL-Format vorliegt.

Wenn die Entitäts-ID

urn:myvacation:contosoonlinelautet, geben Sie das externe Schema der Anwendung und den Hostnamen ein.

Konfigurieren eines externen IdP-Connectors

Ein SAML-IdP-Connector definiert die Einstellungen, die erforderlich sind, damit BIG-IP APM Azure AD als SAML-Identitätsanbieter (IdP) vertraut. Diese Einstellungen verbinden den SAML-Dienstanbieter mit einem SAML-IdP, der die Verbundvertrauensstellung zwischen APM und Azure AD einrichtet.

Gehen Sie zum Konfigurieren des Connectors wie folgt vor:

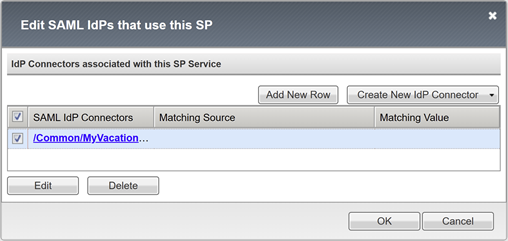

Wählen Sie das neue SAML-Dienstanbieterobjekt aus.

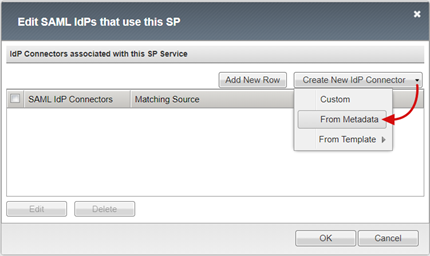

Wählen Sie IdP-Connectors binden/Bindung der IdP-Connectors aufheben aus.

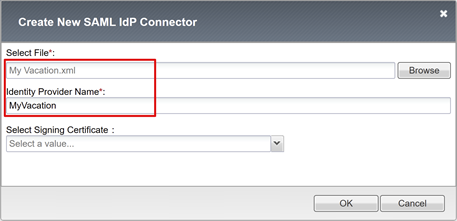

Wählen Sie in der Liste Neuen IdP-Connector erstellen die Option Aus Metadaten aus.

Navigieren Sie im Bereich Neuen SAML-IdP-Connector erstellen zu der heruntergeladenen Verbundmetadaten-XML-Datei.

Geben Sie für das APM-Objekt einen Identitätsanbieternamen an, der den externen SAML-IdP darstellt. Beispielsweise „MyVacation_EntraID“.

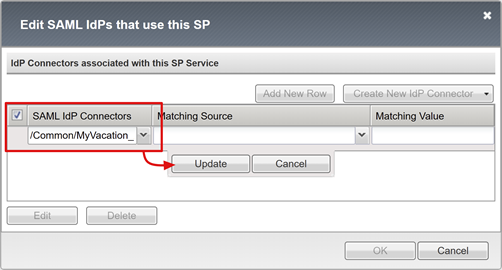

Wählen Sie Neue Zeile hinzufügen aus.

Wählen Sie den neuen SAML-IdP-Connector aus.

Wählen Sie Aktualisieren aus.

Klicken Sie auf OK.

Konfigurieren von formularbasiertem einmaligem Anmelden

Erstellen Sie ein APM-SSO-Objekt für FBA-SSO für Back-End-Anwendungen.

Führen Sie das einmalige Anmelden für FBA im clientinitiierten Modus oder im BIG-IP-initiierten Modus aus. Beide Methoden emulieren eine Benutzeranmeldung durch Einschleusung von Anmeldeinformationen in die Benutzernamen- und Kennworttags. Das Formular wird übermittelt. Benutzer geben ein Kennwort für den Zugriff auf eine FBA-Anwendung an. Das Kennwort wird zwischengespeichert und für andere FBA-Anwendungen wiederverwendet.

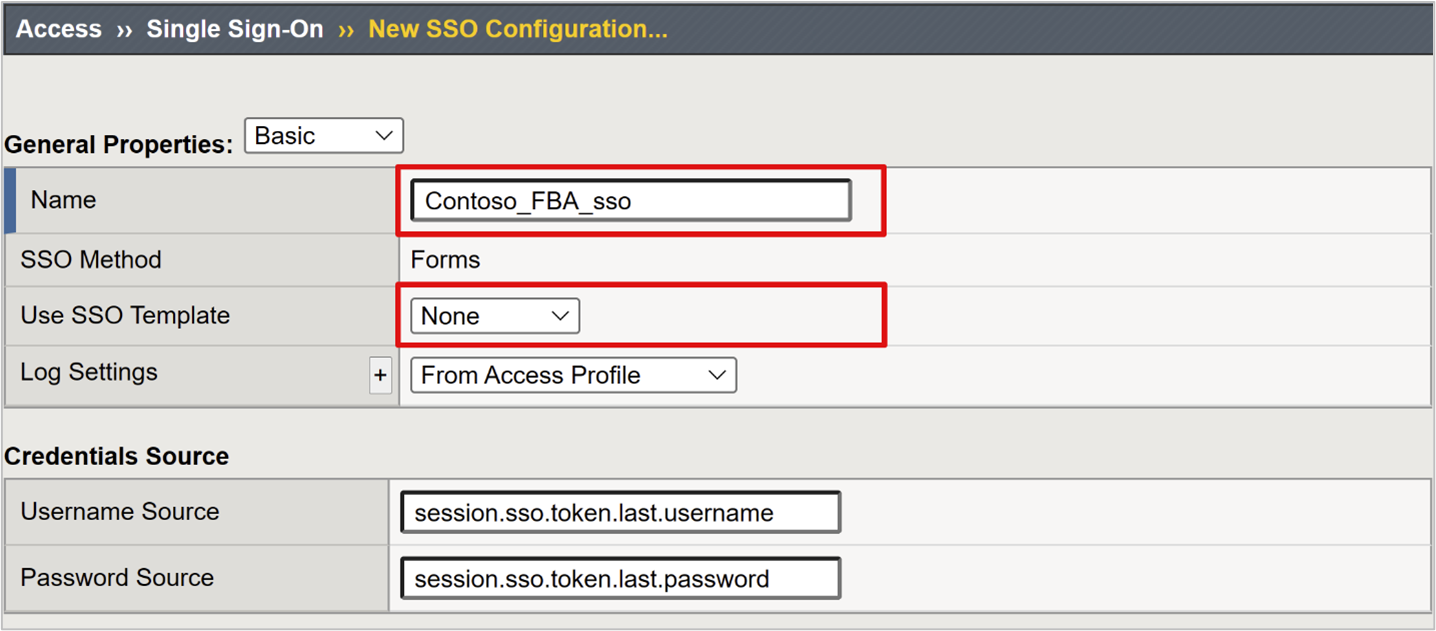

Wählen Sie Zugriff>Einmaliges Anmelden aus.

Wählen Sie Formularbasiert aus.

Klicken Sie auf Erstellen.

Geben Sie als Name einen beschreibenden Namen ein. Beispielsweise „Contoso\FBA\sso“.

Wählen Sie für SSO-Vorlage verwenden die Option Keine aus.

Geben Sie unter Quelle des Benutzernamens die Quelle des Benutzernamens ein, um das Formular für die Kennwortsammlung vorab auszufüllen. Der Standardwert

session.sso.token.last.usernamefunktioniert gut, da er den Microsoft Entra-Benutzerprinzipalnamen des angemeldeten Benutzers aufweist.Behalten Sie für Kennwortquelle die Standardeinstellung

session.sso.token.last.passwordbei, die von der APM-Variable BIG-IP zum Zwischenspeichern von Benutzerkennwörtern verwendet wird.

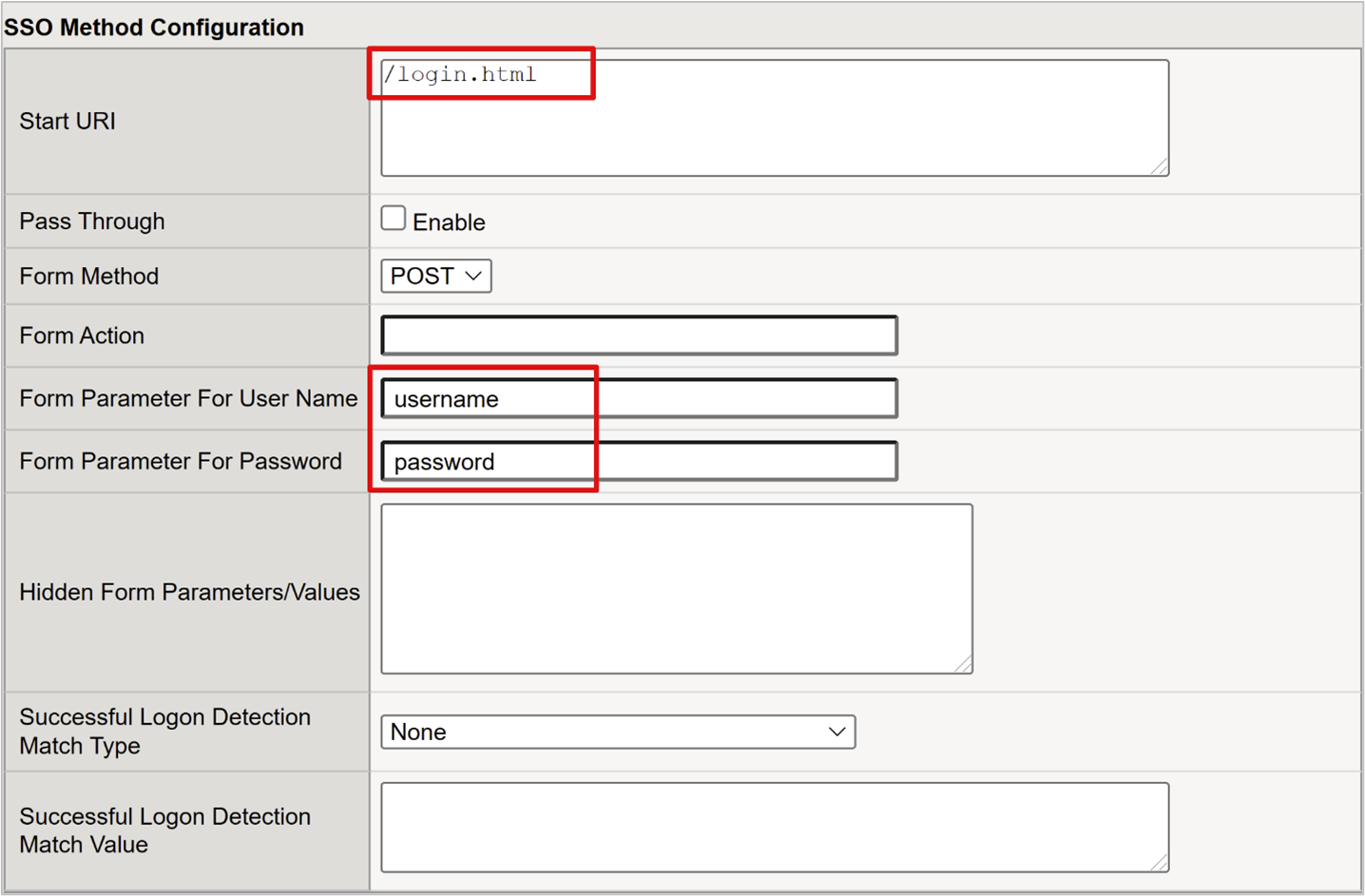

Geben Sie unter Start-URI den Anmelde-URI der FBA-Anwendung ein. Wenn der Anforderungs-URI mit diesem URI-Wert übereinstimmt, führt die formularbasierte APM-Authentifizierung SSO aus.

Lassen Sie Formularaktion leer. Dann wird die URL der ursprünglichen Anforderung für SSO verwendet.

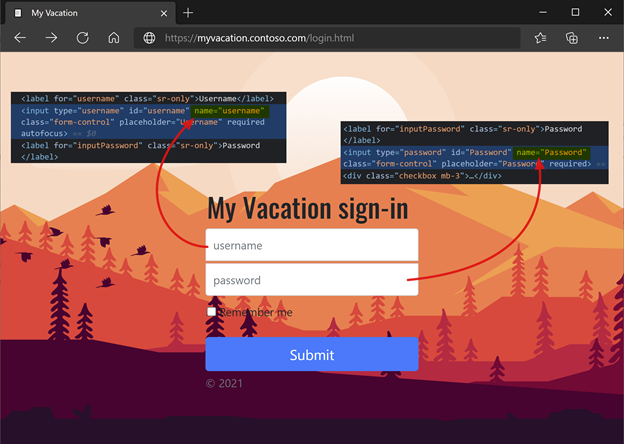

Geben Sie unter Formularparameter für Benutzername das Feldelement Benutzername für das Anmeldeformular ein. Verwenden Sie die Browserentwicklungstools, um das Element zu bestimmen.

Geben Sie unter Formularparameter für Kennwort das Feldelement Kennwort für das Anmeldeformular ein. Verwenden Sie die Browserentwicklungstools, um das Element zu bestimmen.

Weitere Informationen finden Sie unter „techdocs.f5.com“ unter Manual Chapter: Single sign-on methods (Handbuchkapitel: Methoden für einmaliges Anmelden).

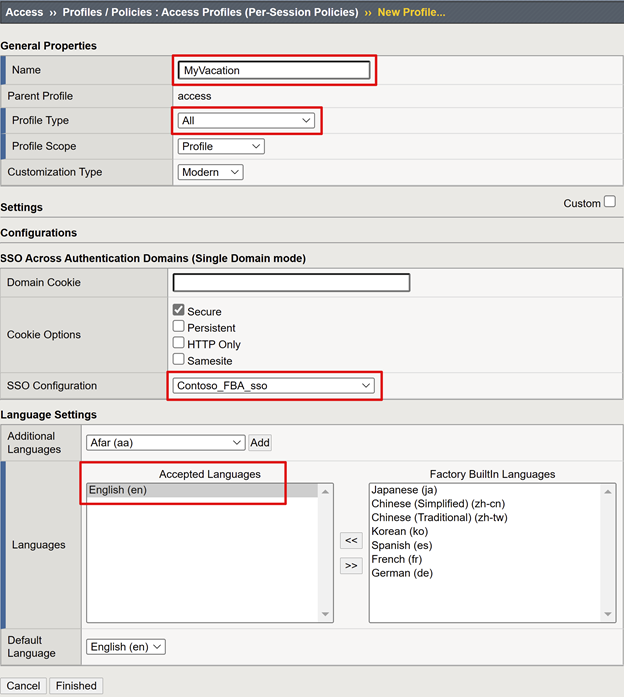

Konfigurieren eines Zugriffsprofils

Ein Zugangsprofil bindet die APM-Elemente, die den Zugriff auf virtuelle BIG-IP-Server verwalten, einschließlich Zugangsrichtlinien, SSO-Konfiguration und UI-Einstellungen.

Wählen Sie Zugriff>Profile/Richtlinien aus.

Wählen Sie Zugriffsprofile (Sitzungsrichtlinien) aus.

Klicken Sie auf Erstellen.

Geben Sie einen Namen ein.

Wählen Sie unter ProfiltypAlle aus.

Wählen Sie als SSO-Konfiguration das von Ihnen erstellte FBA-SSO-Konfigurationsobjekt aus.

Wählen Sie unter Akzeptierte Sprache mindestens eine Sprache aus.

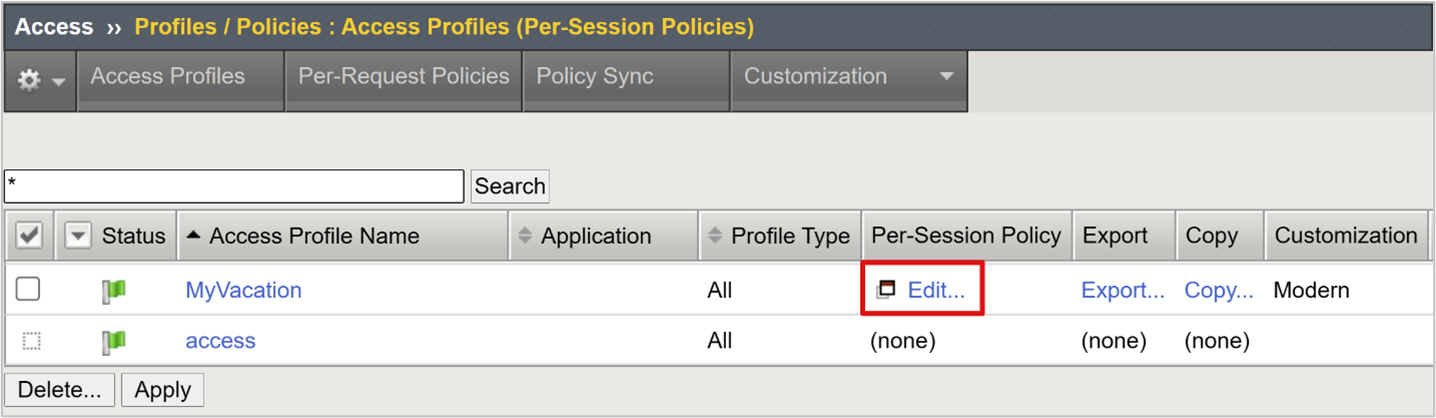

Wählen Sie in der Spalte Sitzungsrichtlinie für das Profil die Option Bearbeiten aus.

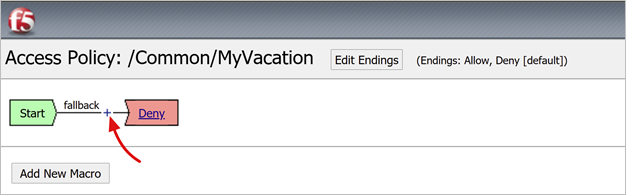

Der visuelle APM-Richtlinien-Editor wird gestartet.

Wählen Sie unter Fallback das +-Zeichen aus.

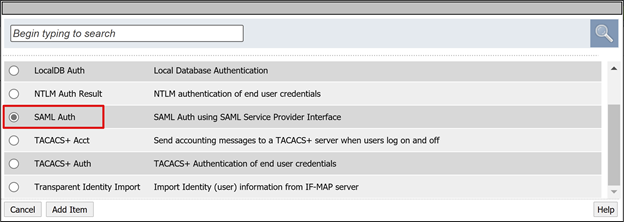

- Wählen Sie im Popupelement Authentifizierung aus.

- Wählen Sie SAML Auth aus.

- Wählen Sie Element hinzufügen aus.

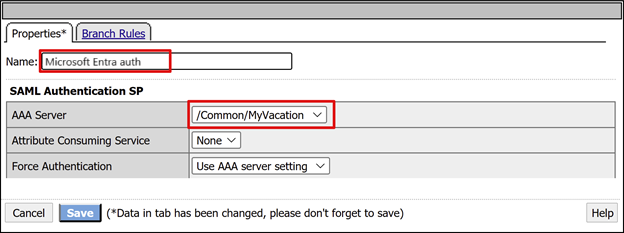

- Ändern Sie in SAML-Authentifizierungs-SP den Namen in Microsoft Entra-Authentifizierung.

- Geben Sie in der Dropdownliste AAA-Server das von Ihnen erstellte SAML-Dienstanbieterobjekt ein.

- Wählen Sie im Branch Erfolgreich das +-Zeichen aus.

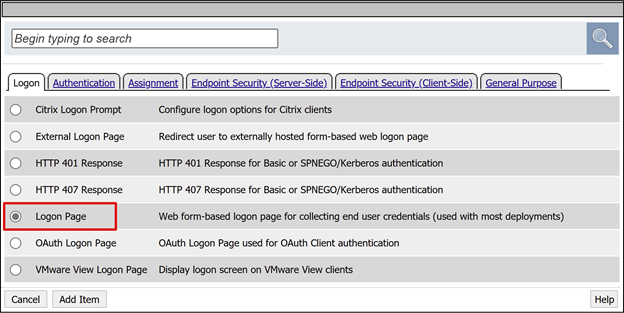

- Wählen Sie im Popupelement Authentifizierung aus.

- Wählen Sie Anmeldeseite aus.

- Wählen Sie Element hinzufügen aus.

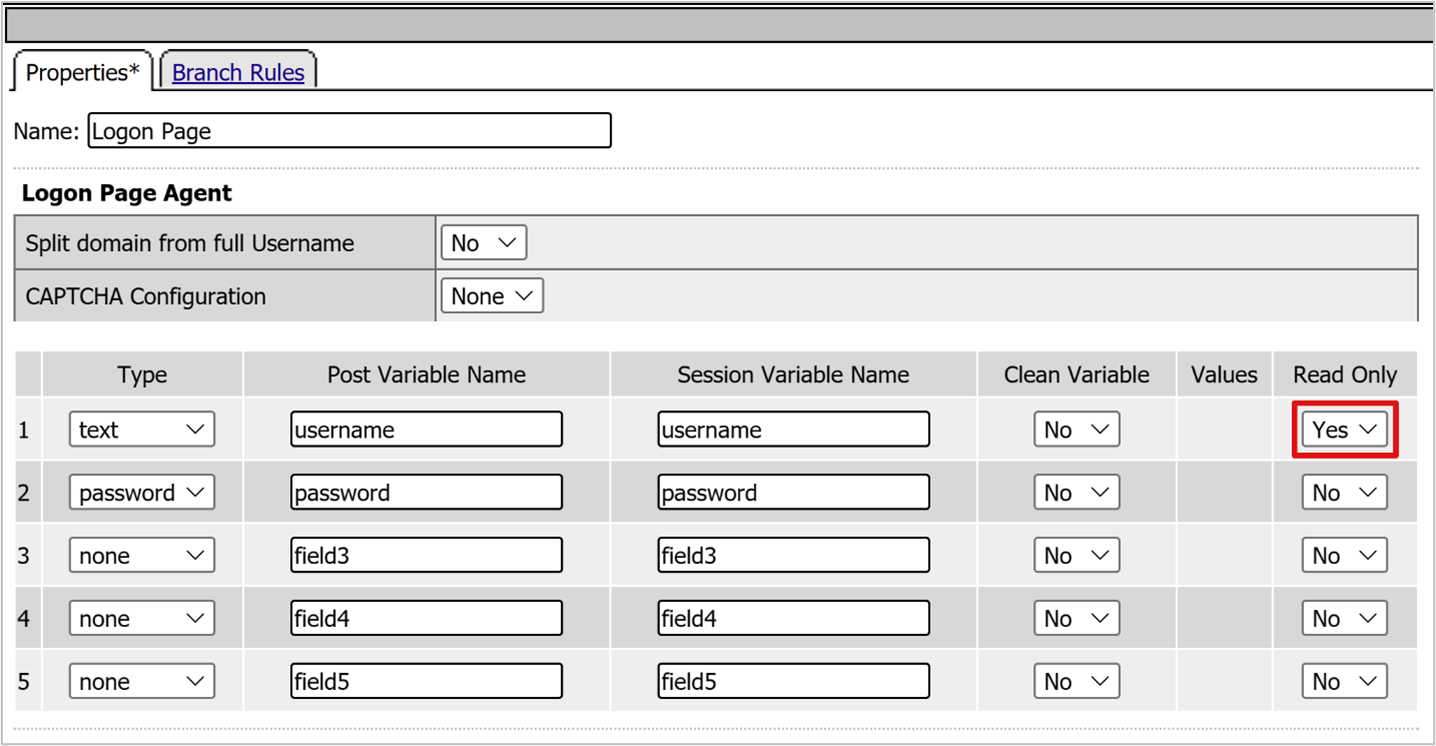

- Wählen Sie als Benutzername in der Spalte Schreibgeschützt die Option Ja aus.

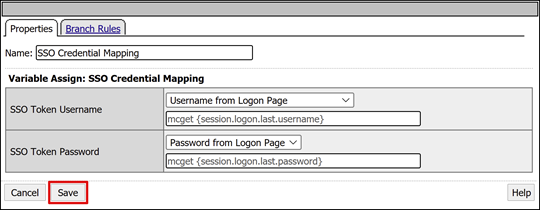

Wählen Sie für das Fallback der Anmeldeseite das +-Zeichen aus. Diese Aktion fügt ein SSO-Anmeldeinformations-Zuordnungsobjekt hinzu.

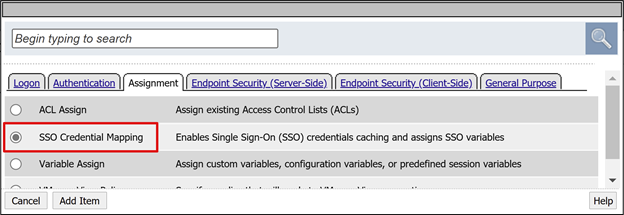

Wählen Sie im Popupfenster die Registerkarte Zuweisung aus.

Wählen Sie SSO-Anmeldeinformationszuordnung aus.

Wählen Sie Element hinzufügen aus.

Behalten Sie im Bereich Variablenzuweisung: SSO-Anmeldedatenzuordnung die Standardeinstellungen bei.

Wählen Sie Speichern aus.

Wählen Sie im oberen Feld Ablehnen den Link aus.

Der Branch Erfolgreich ändert sich in Zulassen.

Wählen Sie Speichern aus.

(Optional) Konfigurieren von Attributzuordnungen

Sie können eine LogonID_Mapping-Konfiguration hinzufügen. Anschließend weist die Liste der aktiven BIG-IP-Sitzungen den UPN des angemeldeten Benutzers anstelle einer Sitzungsnummer auf. Verwenden Sie diese Informationen zur Analyse von Protokollen oder zur Problembehandlung.

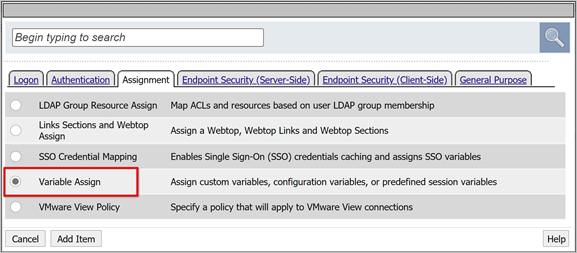

Wählen Sie für den Branch SAML Auth Successful das +-Zeichen aus.

Wählen Sie im Popupfenster Zuweisung aus.

Wählen Sie Variablen zuweisen aus.

Wählen Sie Element hinzufügen aus.

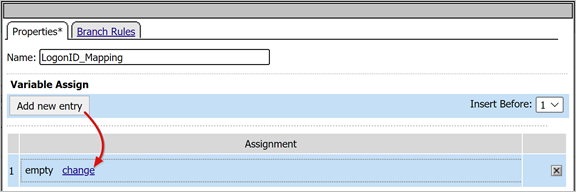

Geben Sie auf der Registerkarte Eigenschaften einen Namen ein. Beispiel: LogonID_Mapping.

Wählen Sie unter Variable zuweisen die Option Neuen Eintrag hinzufügen aus.

Wählen Sie Ändern aus.

Verwenden Sie für Benutzerdefinierte Variable

session.logon.last.username.Verwenden Sie als Sitzungsvariable

session.saml.last.identity.Wählen Sie Finished (Fertig) aus.

Wählen Sie Speichern aus.

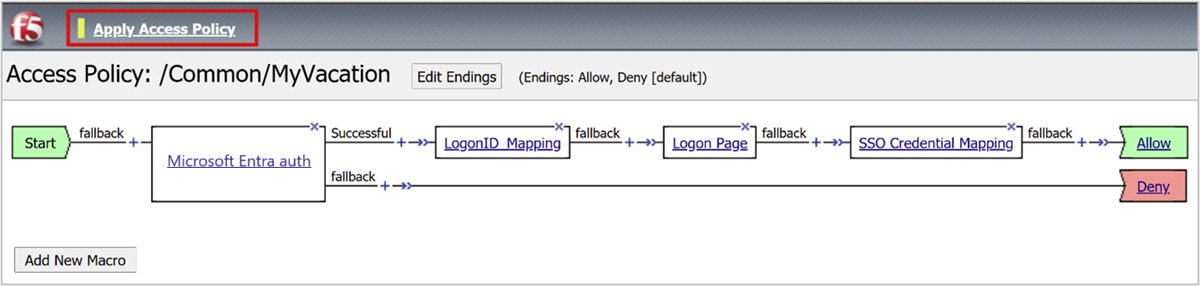

Wählen Sie Zugriffsrichtlinie anwenden aus.

Schließen Sie den visuellen Richtlinien-Editor.

Konfigurieren eines Back-End-Pools

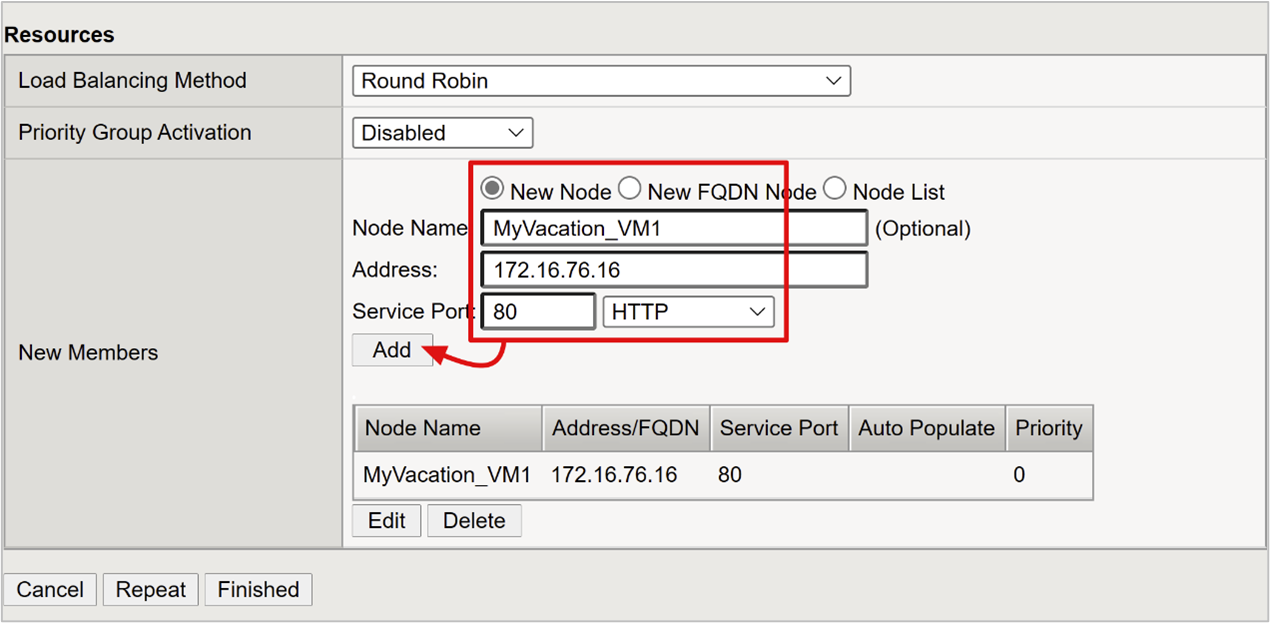

Damit BIG-IP den Clientdatenverkehr ordnungsgemäß weiterleiten kann, erstellen Sie ein BIG-IP-Knotenobjekt, das den Back-End-Server darstellt, der Ihre Anwendung hostet. Platzieren Sie diesen Knoten anschließend in einem BIG-IP-Serverpool.

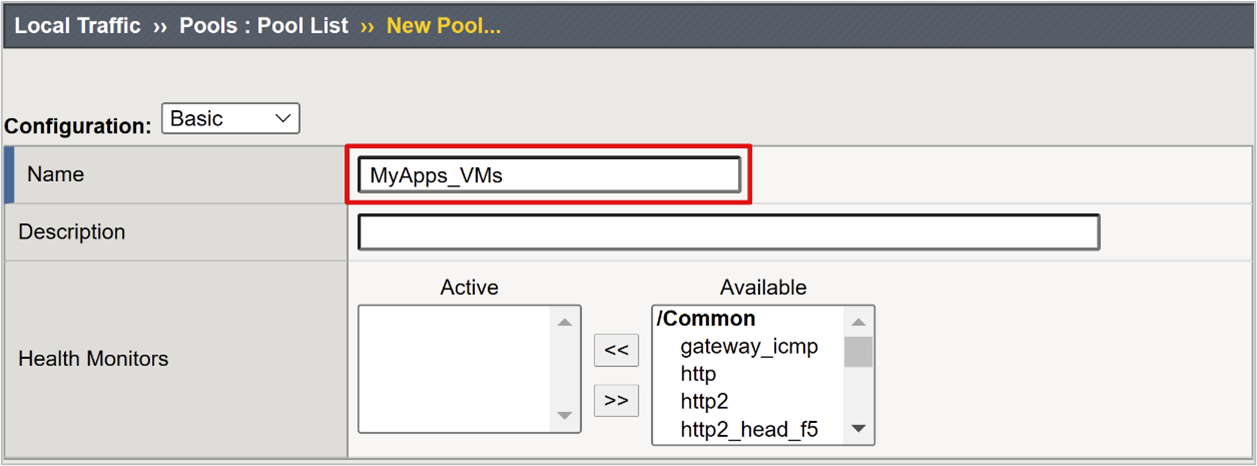

Wählen Sie Lokaler Datenverkehr>Pools aus.

Wählen Sie Poolliste aus.

Klicken Sie auf Erstellen.

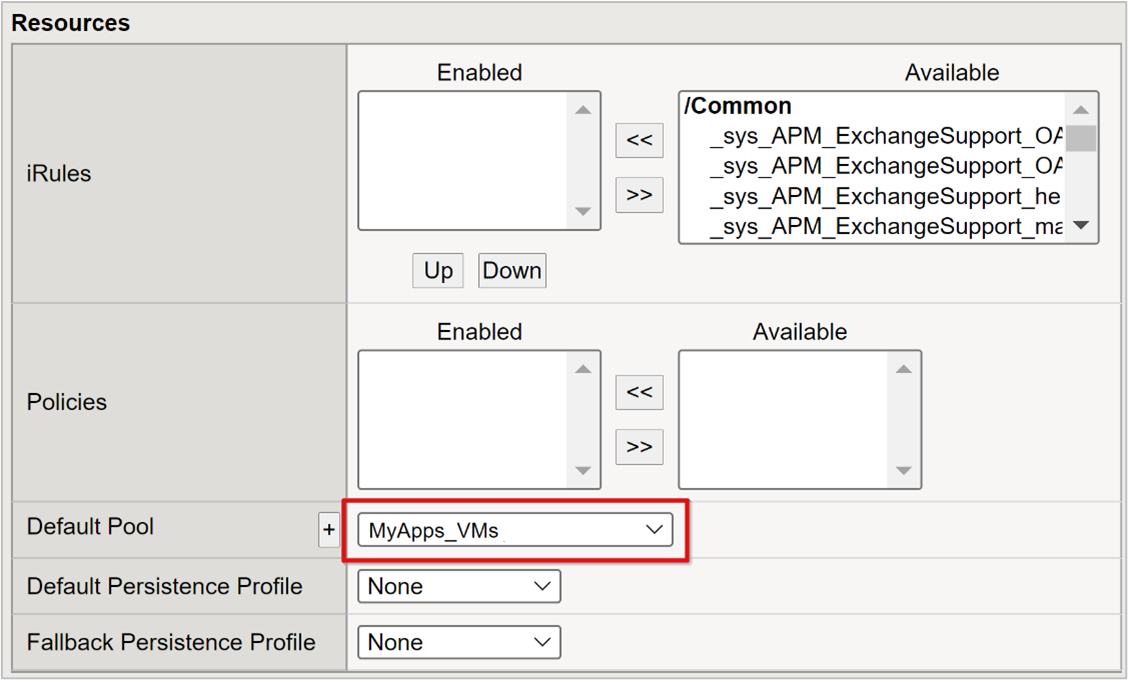

Geben Sie einen Namen für ein Serverpoolobjekt ein. Beispielsweise „MyApps_VMs“.

Geben Sie unter Knotenname einen Serveranzeigenamen ein. Dieser Server hostet die Back-End-Webanwendung.

Geben Sie unter Adresse die Host-IP-Adresse des Anwendungsservers ein.

Geben Sie unter Dienst-Port den HTTP/S-Port ein, an dem die Anwendung lauscht.

Hinweis

Für Integritätsmonitore ist Konfiguration erforderlich, die in diesem Artikel nicht behandelt wird. Navigieren Sie hierzu zu support.f5.com, um K13397: Übersicht über die Formatierung von HTTP-Integritätsmonitoranforderungen für das BIG-IP-DNS-System zu lesen.

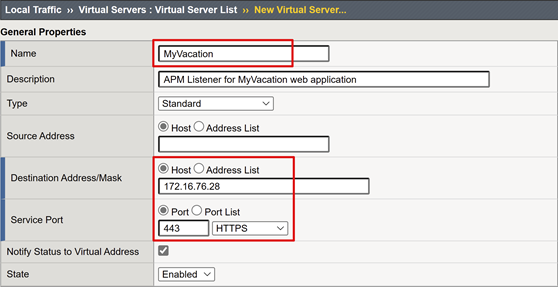

Konfigurieren eines virtuellen Servers

Ein virtueller Server ist ein BIG-IP-Datenebenenobjekt, das durch eine virtuelle IP-Adresse dargestellt wird. Der Server lauscht auf Clientanforderungen an die Anwendung. Jeder empfangene Datenverkehr wird verarbeitet und anhand des APM-Zugriffsprofils ausgewertet, das dem virtuellen Server zugeordnet ist. Der Datenverkehr wird entsprechend der Richtlinie geleitet.

So konfigurieren Sie einen virtuellen Server

Wählen Sie Lokaler Datenverkehr>Virtuelle Server aus.

Wählen Sie Liste virtueller Server aus.

Klicken Sie auf Erstellen.

Geben Sie einen Namen ein.

Wählen Sie unter Zieladresse/Maske die Option Host aus, und geben Sie eine IPv4- oder IPv6-Adresse ein. Die IP-Adresse empfängt Clientdatenverkehr für die veröffentlichte Back-End-Anwendung.

Wählen Sie unter Dienstport die Option Port aus, geben Sie 443 ein, und wählen Sie HTTPS aus.

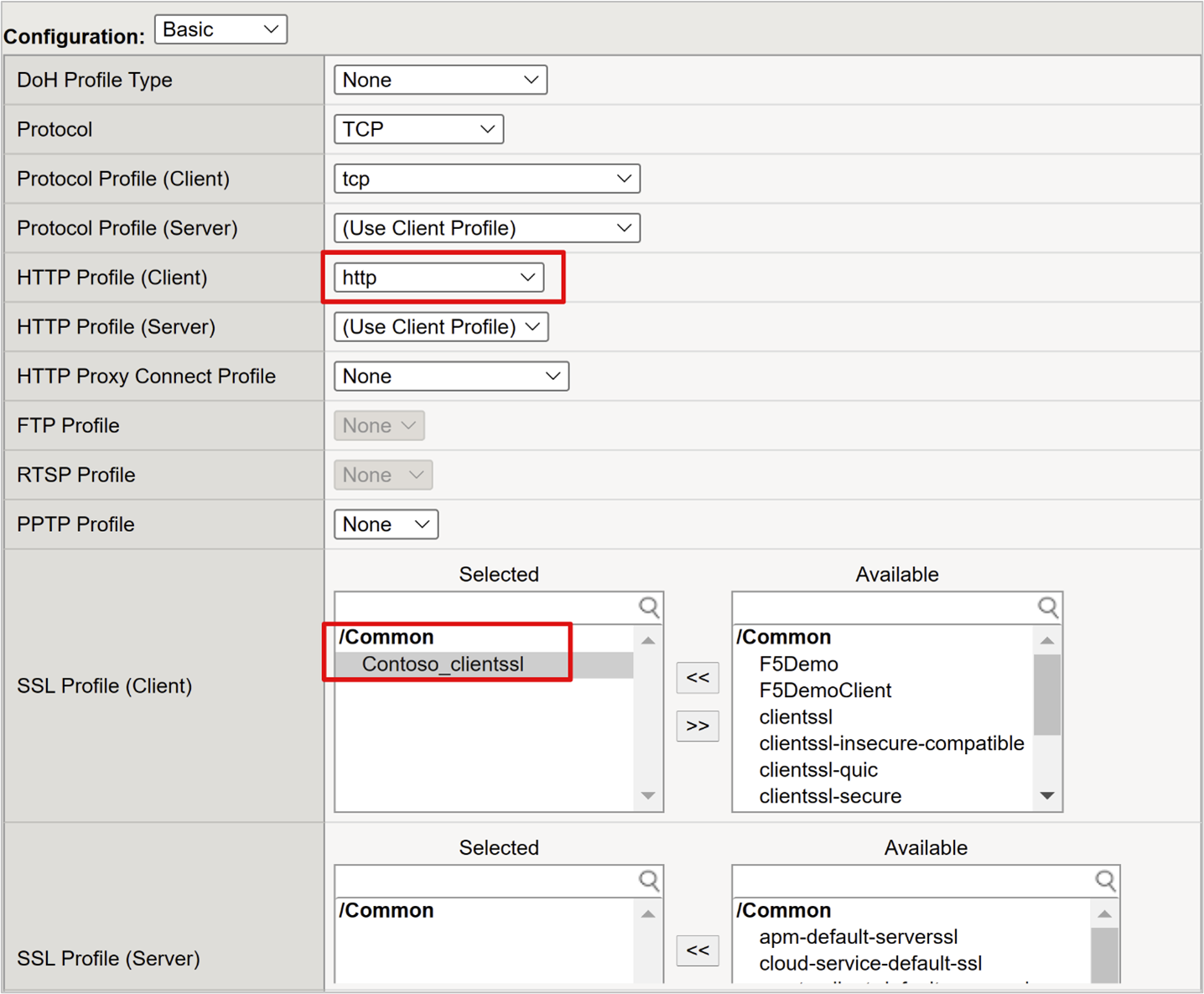

Wählen Sie als HTTP-Profil (Client) die Option http aus.

Wählen Sie für SSL-Profil (Client) das Profil aus, das Sie erstellt haben, oder belassen Sie für Tests die Standardeinstellung. Mit dieser Option kann ein virtueller Server Transport Layer Security (TLS) verwenden, um Dienste über HTTPS zu veröffentlichen.

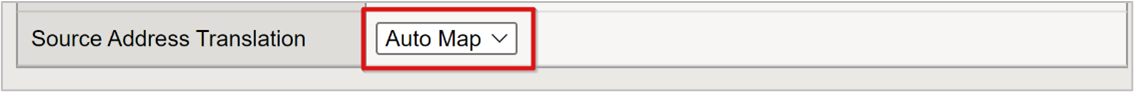

Wählen Sie unter Quelladressübersetzung die Option Automatische Zuordnung aus.

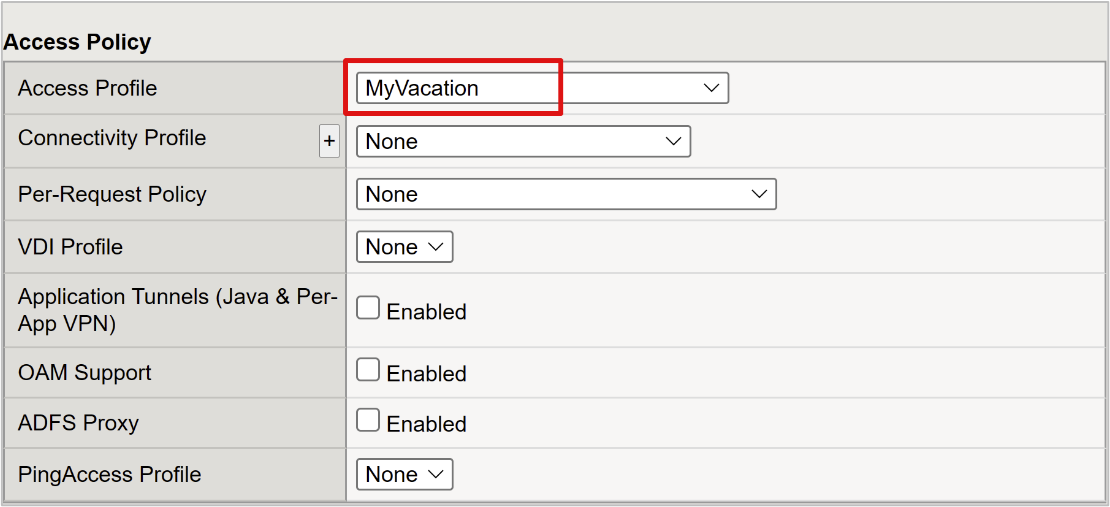

Geben Sie unter Zugriffsrichtlinie im Feld Zugriffsprofil den zuvor erstellten Namen ein. Dadurch werden das Azure AD SAML-Vorauthentifizierungsprofil und die FBA-SSO-Richtlinie an den virtuellen Server gebunden.

- Wählen Sie unter Ressourcen für Standardpool die von Ihnen erstellten Back-End-Poolobjekte aus.

- Wählen Sie Finished (Fertig) aus.

Konfigurieren der Einstellungen für die Sitzungsverwaltung

BIG-IP-Sitzungsverwaltungseinstellungen definieren Bedingungen für die Beendigung und Fortsetzung von Sitzungen. Erstellen Sie eine Richtlinie in diesem Bereich.

- Wechseln Sie zu Zugriffsrichtlinien.

- Wählen Sie Zugriffsprofile aus.

- Wählen Sie Zugriffsprofil aus.

- Wählen Sie in der Liste Ihre Anwendung aus.

Wenn Sie in Azure AD einen URI-Wert für einmaliges Abmelden definiert haben, beendet eine IdP-initiierte Abmeldung von MyApps die Client- und die BIG-IP-APM-Sitzung. Die importierte XML-Datei mit Anwendungsverbund-Metadaten stellt dem APM den Azure AD SAML-Abmeldeendpunkt für die SP-initiierte Abmeldung zur Verfügung. Vergewissern Sie sich, dass der APM ordnungsgemäß auf eine Benutzerabmeldung reagiert.

Wenn kein BIG-IP-Webportal vorhanden ist, können Benutzer die APM nicht anweisen, sich abzumelden. Wenn sich der Benutzer von der Anwendung abmeldet, wird dies von BIG-IP nicht bemerkt. Die Anwendungssitzung kann über einmaliges Anmelden wiederhergestellt werden. Stellen Sie für die SP-initiierte Abmeldung sicher, dass die Sitzungen sicher beendet werden.

Sie können der Abmelden-Schaltfläche Ihrer Anwendung eine SLO-Funktion hinzufügen. Über diese Funktion wird der Client zum Microsoft Entra-SAML-Abmeldeendpunkt umgeleitet. Zum Auffinden des SAML-Abmeldeendpunkts wechseln Sie zu App-Registrierungen > Endpunkte.

Wenn Sie die App nicht ändern können, lassen Sie BIG-IP auf den Abmeldeaufruf der App lauschen, und lösen Sie SLO aus.

Weitere Informationen:

- K42052145: Konfigurieren der automatischen Sitzungsbeendigung (Abmelden) basierend auf einem Dateinamen, auf den der URI verweist

- K12056: Übersicht über die Option "Logout URI Include" (Abmelde-URI-Include)

Veröffentlichte Anwendung

Ihre Anwendung wird veröffentlicht und ist mit SHA über die App-URL oder Microsoft-Portale zugänglich.

Die Anwendung wird unter „Bedingter Zugriff“ als Zielressource angezeigt. Weitere Informationen: Erstellen einer Richtlinie für bedingten Zugriff.

Zum Erzielen höherer Sicherheit blockieren Sie den direkten Zugriff auf die Anwendung, und erzwingen Sie einen Pfad über BIG-IP.

Testen

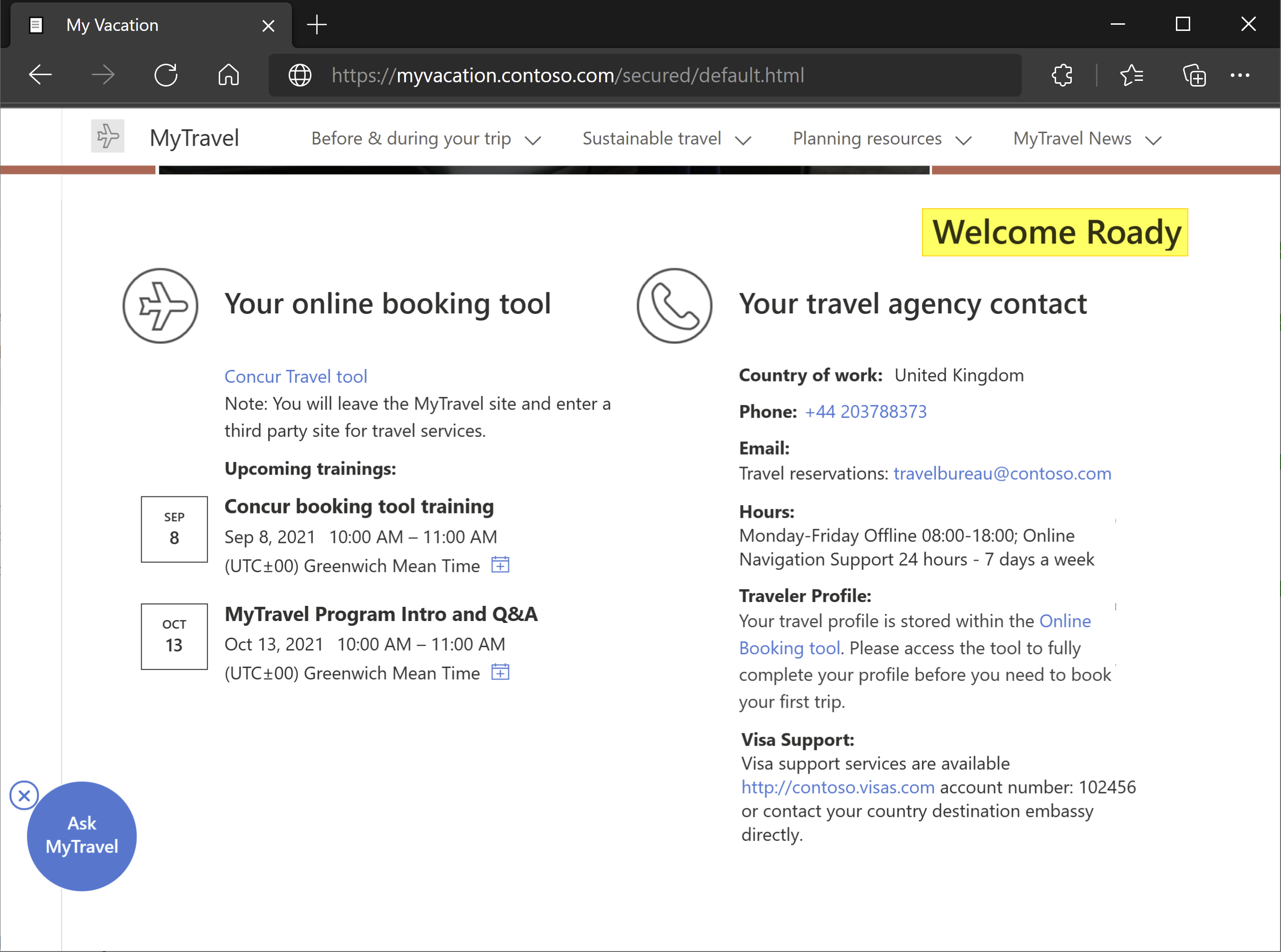

Der Benutzende verbindet sich mit der externen URL der Anwendung oder mit Meine Apps und wählt das Anwendungssymbol aus.

Der Benutzende authentifiziert sich bei Microsoft Entra ID.

Der Benutzende wird an den BIG-IP-Endpunkt für die Anwendung umgeleitet.

Die Kennwort-Eingabeaufforderung wird angezeigt.

Der APM füllt den Benutzernamen mit dem UPN aus Microsoft Entra ID aus. Der Benutzername ist aus Gründen der Sitzungskonsistenz schreibgeschützt. Blenden Sie dieses Feld bei Bedarf aus.

Die Informationen werden übermittelt.

Der Benutzernde wird bei der App angemeldet.

Problembehandlung

Beachten Sie bei der Problembehandlung die folgenden Informationen:

BIG-IP führt einmaliges Anmelden für formularbasierte Anwendungen durch und analysiert dazu das Anmeldeformular am URI

- BIG-IP sucht die Benutzernamen- und Kennwort-Elementtags aus Ihrer Konfiguration

Stellen Sie sicher, dass die Elementtags einheitlich sind. Andernfalls schlägt das einmalige Anmelden fehl.

Dynamisch generierte komplexe Formulare erfordern möglicherweise eine Analyse durch das Entwicklungstool, um das Anmeldeformular zu verstehen

Die Initiierung durch den Client eignet sich besser für Anmeldeseiten mit mehreren Formularen.

- Sie können den Namen des Formulars auswählen und die Logik des JavaScript-Formularhandlers anpassen

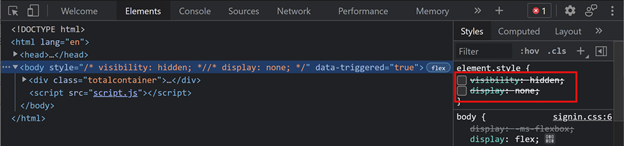

FBA SSO-Methoden verbergen Formularinteraktionen, um die Benutzerfreundlichkeit und Sicherheit zu optimieren:

- Sie können überprüfen, ob die Anmeldeinformationen eingeschleust werden

- Deaktivieren Sie im Client-initiierten Modus die automatische Formularübermittlung in Ihrem SSO-Profil

- Verwenden Sie die Entwicklungstools, um die beiden Eigenschaften der Formatvorlage zu deaktivieren, die verhindern, dass die Anmeldeseite angezeigt wird

Erhöhen der Protokoll-Ausführlichkeit

BIG-IP-Protokolle enthalten Informationen zum Isolieren von Authentifizierungs- und SSO-Problemen. Heraufsetzen der Ausführlichkeitsstufe des Protokolls:

- Wechseln Sie zu Zugriffsrichtlinien>Übersicht.

- Wählen Sie Ereignisprotokolle aus.

- Wählen Sie Settingsaus.

- Wählen Sie die Zeile Ihrer veröffentlichten Anwendung aus.

- Wählen Sie Bearbeiten aus.

- Wählen Sie Auf Systemprotokolle zugreifen aus.

- Wählen Sie in der SSO-Liste Debuggen aus.

- Klicken Sie auf OK.

- Reproduzieren Sie das Problem.

- Überprüfen Sie die Protokolle.

Setzen Sie die Einstellungen zurück, andernfalls kommt es zu einen übermäßig hohen Datenaufkommen.

BIG-IP-Fehlermeldung

Wenn nach Microsoft Entra Vorauthentifizierung ein BIG-IP-Fehler angezeigt wird, kann sich das Problem auf Microsoft Entra ID einmaliges Anmelden und BIG-IP-SSO beziehen.

- Wechseln Sie zu Zugriff>Übersicht.

- Wählen Sie Zugriffsberichte aus.

- Führen Sie den Bericht für die letzte Stunde aus.

- Überprüfen Sie die Protokolle auf Hinweise.

Verwenden Sie den Link Sitzungsvariablen anzeigen für Ihre Sitzung, um zu ermitteln, ob der APM erwartete Azure AD-Ansprüche empfängt.

Keine BIG-IP-Fehlermeldung

Wenn keine BIG-IP-Fehlermeldung angezeigt wird, bezieht sich das Problem möglicherweise auf die Back-End-Anforderung oder das einmalige Anmelden von BIG-IP bei der Anwendung.

- Wählen Sie Zugriffsrichtlinie>Übersicht aus.

- Wählen Sie Aktive Sitzungen aus.

- Wählen Sie den Link der aktiven Sitzung aus.

Verwenden Sie den Link Variablen anzeigen an dieser Stelle, um die Ermittlung der Grundursache zu unterstützen, insbesondere dann, wenn der APM die richtige Benutzer-ID und das richtige Kennwort nicht abrufen kann.

Weitere Informationen finden Sie unter „techdocs.f5.com“ unter Manual Chapter: Session Variables (Handbuchkapitel: Sitzungsvariablen).

Ressourcen

- Gehen Sie unter techdocs.f5.com zu Manual Chapter: Authentication

- Kennwortlose Authentifizierung

- Was ist bedingter Zugriff?

- Zero Trust-Framework zum Ermöglichen von Remotearbeit