Tutorial: Konfigurieren von Richtlinien für bedingten Zugriff in Cloudflare Access

Mit bedingtem Zugriff erzwingen Administratoren Richtlinien für Anwendungen und Benutzerrichtlinien in Azure Microsoft Entra ID. Der bedingte Zugriff führt identitätsgesteuerte Signale zusammen, um Entscheidungen zu treffen und Unternehmensrichtlinien durchzusetzen. Cloudflare Access ermöglicht den Zugriff auf selbstgehostete Anwendungen, Software-as-a-Service (SaaS)-Anwendungen oder Nichtwebanwendungen.

Weitere Informationen: Was ist bedingter Zugriff?

Voraussetzungen

- Ein Microsoft Entra-Abonnement

- Wenn Sie kein Konto haben, können Sie ein kostenloses Azure-Konto erhalten.

- Ein mit dem Microsoft Entra-Abonnement verknüpfter Microsoft Entra-Mandant

- Weitere Informationen unter Schnellstart: Erstellen eines neuen Mandanten in Microsoft Entra ID

- Eine der folgenden Rollen: Cloudanwendungsadministrator oder Anwendungsadministrator.

- Konfigurierte Benutzer im Microsoft Entra-Abonnement

- Ein Cloudflare-Konto

- Wechseln Sie zu

dash.cloudflare.com, um mit Cloudflare zu beginnen

- Wechseln Sie zu

Szenarioarchitektur

- Microsoft Entra ID: Identitätsanbieter (IdP), der Benutzeranmeldeinformationen und bedingten Zugriff überprüft

- Anwendung: Von Ihnen für die IdP-Integration erstellt

- Cloudflare Access: Bietet Zugriff auf Anwendungen

Einrichten eines Identitätsanbieters

Navigieren Sie zu „developers.cloudflare.com“, um Microsoft Entra ID als IdP einzurichten.

Hinweis

Es wird empfohlen, die IdP-Integration passend zur Zielanwendung zu benennen. Zum Beispiel Microsoft Entra ID – Kundenverwaltungsportal.

Konfigurieren des bedingten Zugriffs

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

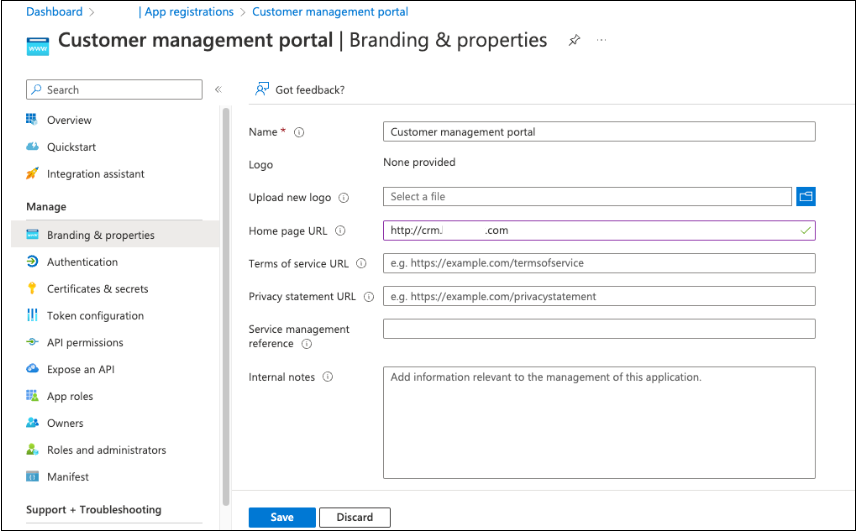

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen>Alle Anwendungen.

Wählen Sie die von Ihnen erstellte Anwendung aus.

Wechseln Sie zu Branding und Eigenschaften.

Geben Sie unter URL der Startseite den Anwendungshostnamen ein.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alle Anwendungen.

Wählen Sie Ihre Anwendung aus.

Wählen Sie Eigenschaften aus.

Wählen Sie für Für Benutzer sichtbar die Option Ja aus. Dadurch kann die App im App-Startfeld und in Meine Apps angezeigt werden.

Wählen Sie unter SicherheitBedingter Zugriff aus.

Erstellen und aktivieren Sie andere Richtlinien für die Anwendung.

Erstellen einer Cloudflare Access-Anwendung

Erzwingen Sie Richtlinien für bedingten Zugriff für eine Cloudflare Access-Anwendung.

Wechseln Sie zu

dash.cloudflare.com, um sich bei Cloudflare anzumelden.Wechseln Sie unter Zero Trust zu Zugriff.

Wählen Sie Anwendungen aus.

Geben Sie unter Anwendungsdomäne die URL des geschützten Anwendungsziels ein.

Wählen Sie für Identitätsanbieter die IdP-Integration aus.

Erstellen Sie eine Zugriffsrichtlinie. Siehe Zugriffsrichtlinien und das folgende Beispiel.

Hinweis

Verwenden Sie die IdP-Integration für andere Anwendungen wieder, wenn sie die gleichen Richtlinien für bedingten Zugriff erfordern. Beispiel: Eine Baseline-IdP-Integration mit einer Richtlinie für bedingten Zugriff, die eine Multi-Faktor-Authentifizierung und einen modernen Authentifizierungsclient erfordert. Wenn eine Anwendung bestimmte Richtlinien für bedingten Zugriff erfordert, richten Sie eine dedizierte IdP-Instanz für diese Anwendung ein.