Erforderlich machen einer App-Schutzrichtlinie auf Windows-Geräten

App-Schutzrichtlinien wenden die Verwaltung mobiler Anwendungen (Mobile Application Management, MAM) auf bestimmte Anwendungen auf einem Gerät an. Diese Richtlinien ermöglichen das Schützen von Daten in einer Anwendung zur Unterstützung von Szenarien wie „Bring Your Own Device“ (BYOD).

Voraussetzungen

- Wir unterstützen die Anwendung von Richtlinien auf dem Microsoft Edge-Browser auf Geräten unter Windows 11 und Windows 10, Version 20H2 und höher mit KB5031445.

- Konfigurierte App-Schutzrichtlinie für Windows-Geräte.

- Derzeit in Sovereign Clouds nicht unterstützt.

Ausschluss von Benutzern

Richtlinien für bedingten Zugriff sind leistungsstarke Tools, daher wird empfohlen, die folgenden Konten von Ihren Richtlinien auszuschließen:

- Notfallzugriffs- oder Break-Glass-Konten zum Verhindern einer Sperrung aufgrund von falsch konfigurierten Richtlinien. In dem unwahrscheinlichen Fall, dass alle Administratoren ausgesperrt sind, können Sie sich mit Ihrem Administratorkonto für den Notfallzugriff anmelden und Maßnahmen ergreifen, um den Zugriff wiederherzustellen.

- Weitere Informationen finden Sie im Artikel Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID.

- Dienstkonten und Dienstprinzipale, z. B. das Konto für die Microsoft Entra Connect-Synchronisierung. Dienstkonten sind nicht interaktive Konten, die nicht an einen bestimmten Benutzer gebunden sind. Sie werden normalerweise von Back-End-Diensten verwendet, die den programmatischen Zugriff auf Anwendungen ermöglichen, aber auch für die Anmeldung bei Systemen zu Verwaltungszwecken. Aufrufe, die von Dienstprinzipalen getätigt werden, werden nicht durch Richtlinien für den bedingten Zugriff blockiert, die für Benutzer gelten. Verwenden Sie den bedingten Zugriff für Workload-Identitäten, um Richtlinien für Dienstprinzipale zu definieren.

- Wenn Ihre Organisation diese Konten in Skripts oder Code verwendet, sollten Sie in Betracht ziehen, diese durch verwaltete Identitäten zu ersetzen.

Erstellen der Richtlinie für bedingten Zugriff

Die folgende Richtlinie wird zu Beginn des Nur Bericht-Modus festgelegt, damit Administratoren die Auswirkungen auf vorhandene Benutzer ermitteln können. Wenn Sie als Administrator der Ansicht sind, dass die Richtlinie den beabsichtigten Zweck erfüllt, können Sie sie auf EIN einstellen oder die nächste Phase der Bereitstellung beginnen, indem Sie bestimmte Gruppen hinzufügen und andere ausschließen.

Erzwingen einer App-Schutzrichtlinie für Windows-Geräte

Die folgenden Schritte unterstützen Sie beim Erstellen einer Richtlinie für bedingten Zugriff, die eine App-Schutzrichtlinie erfordert, wenn ein Windows-Gerät benutzt wird, das auf die Office 365-Apps-Gruppierung in bedingtem Zugriff zugreift. Die App-Schutzrichtlinie muss auch konfiguriert und Ihren Benutzern in Microsoft Intune zugewiesen werden. Weitere Informationen zum Erstellen der App-Schutzrichtlinie finden Sie im Artikel Einstellungen für die App-Schutzrichtlinie für Windows. Die folgende Richtlinie enthält mehrere Kontrollmechanismen, mit denen Geräte entweder App-Schutzrichtlinien für die Verwaltung mobiler Anwendungen (Mobile Application Management, MAM) verwenden oder als verwaltete Geräte eingerichtet werden können, die MDM-Richtlinien (Mobile Device Management, mobile Geräteverwaltung) entsprechen.

Tipp

App-Schutzrichtlinien (MAM) unterstützen nicht verwaltete Geräte:

- Wenn ein Gerät bereits über die Verwaltung mobiler Geräte (Mobile Device Management, MDM) verwaltet wird, wird die Intune MAM-Registrierung blockiert, und App-Schutzrichtlinieneinstellungen werden nicht angewandt.

- Wenn ein Gerät nach der MAM-Registrierung verwaltet wird, werden App-Schutzrichtlinieneinstellungen nicht mehr angewandt.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Navigieren Sie zu Schutz>Bedingter Zugriff>Richtlinien.

- Wählen Sie Neue Richtlinie.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter Zuweisungen die Option Benutzer- oder Workloadidentitäten aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann mindestens die Konten Ihres Unternehmens für den Notfallzugriff aus.

- Wählen Sie unter Zielressourcen> Ressourcen (früher Cloud-Apps)>Einschließen die Option Office 365 aus.

- Unter Bedingungen:

- Legen Sie unter Geräteplattformen die Option Konfigurieren auf Ja fest.

- Wählen Sie unter Einschließen die Option Geräteplattformen auswählen aus.

- Wählen Sie nur Windows aus.

- Wählen Sie Fertig aus.

- Legen Sie unter Client-Apps die Option Konfigurieren auf Ja fest.

- Wählen Sie nur Browser aus.

- Legen Sie unter Geräteplattformen die Option Konfigurieren auf Ja fest.

- Wählen Sie unter Zugriffssteuerung>Erteilen die Option Zugriff gewähren aus.

- Wählen Sie App-Schutzrichtlinie erforderlich und Markieren des Geräts als kompatibel erforderlich aus.

- Für mehrere Steuerelemente wählen Sie Eines der ausgewählten Steuerelemente verlangen.

- Bestätigen Sie die Einstellungen, und legen Sie Richtlinie aktivieren auf Nur Bericht fest.

- Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Wenn ein Administrator die Einstellungen mit dem reinen Berichtsmodus bestätigt hat, kann er den Schalter Richtlinie aktivieren von Nur Bericht auf Ein festlegen.

Tipp

Organisationen sollten zusätzlich zu dieser Richtlinie auch eine Richtlinie bereitstellen, die den Zugriff von nicht unterstützten oder unbekannten Geräteplattformen blockiert.

Anmelden bei Windows-Geräten

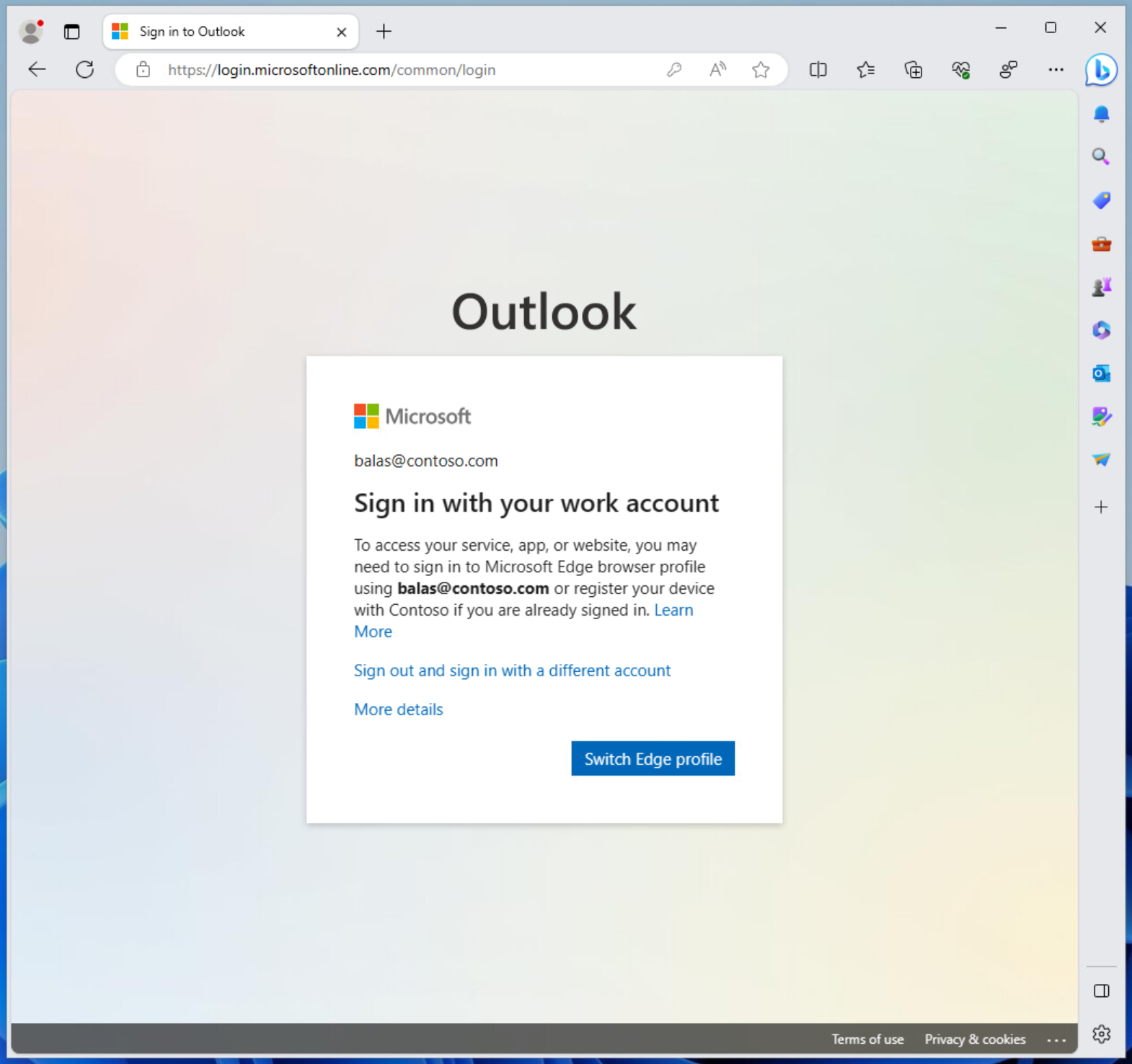

Wenn Benutzer zum ersten Mal versuchen, sich bei einer Website anzumelden, die durch eine App-Schutzrichtlinie geschützt ist, wird ihnen Folgendes angezeigt: Wenn Sie auf Ihren Dienst, Ihre App oder Ihre Website zugreifen möchten, müssen Sie sich möglicherweise mithilfe von username@domain.com bei Microsoft Edge anmelden oder Ihr Gerät mithilfe von organization registrieren, wenn Sie bereits angemeldet sind.

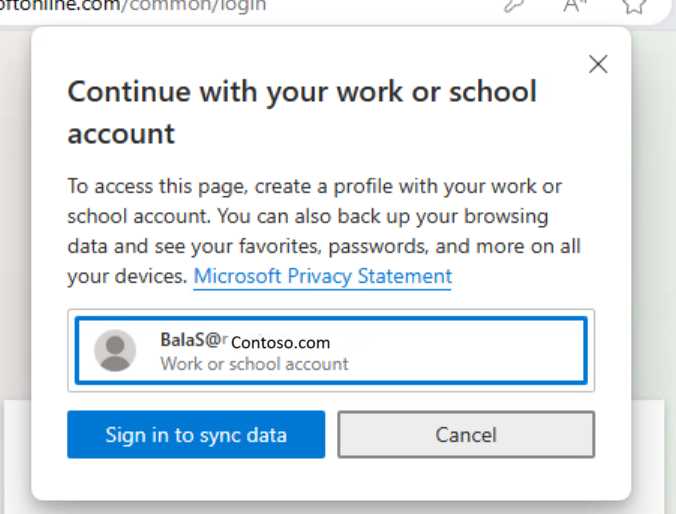

Wenn Sie auf Edgeprofil wechseln klicken, wird ein Fenster geöffnet, in dem ihr Geschäfts-, Schul- oder Unikonto zusammen mit der Option Anmelden, um Daten zu synchronisieren angezeigt wird.

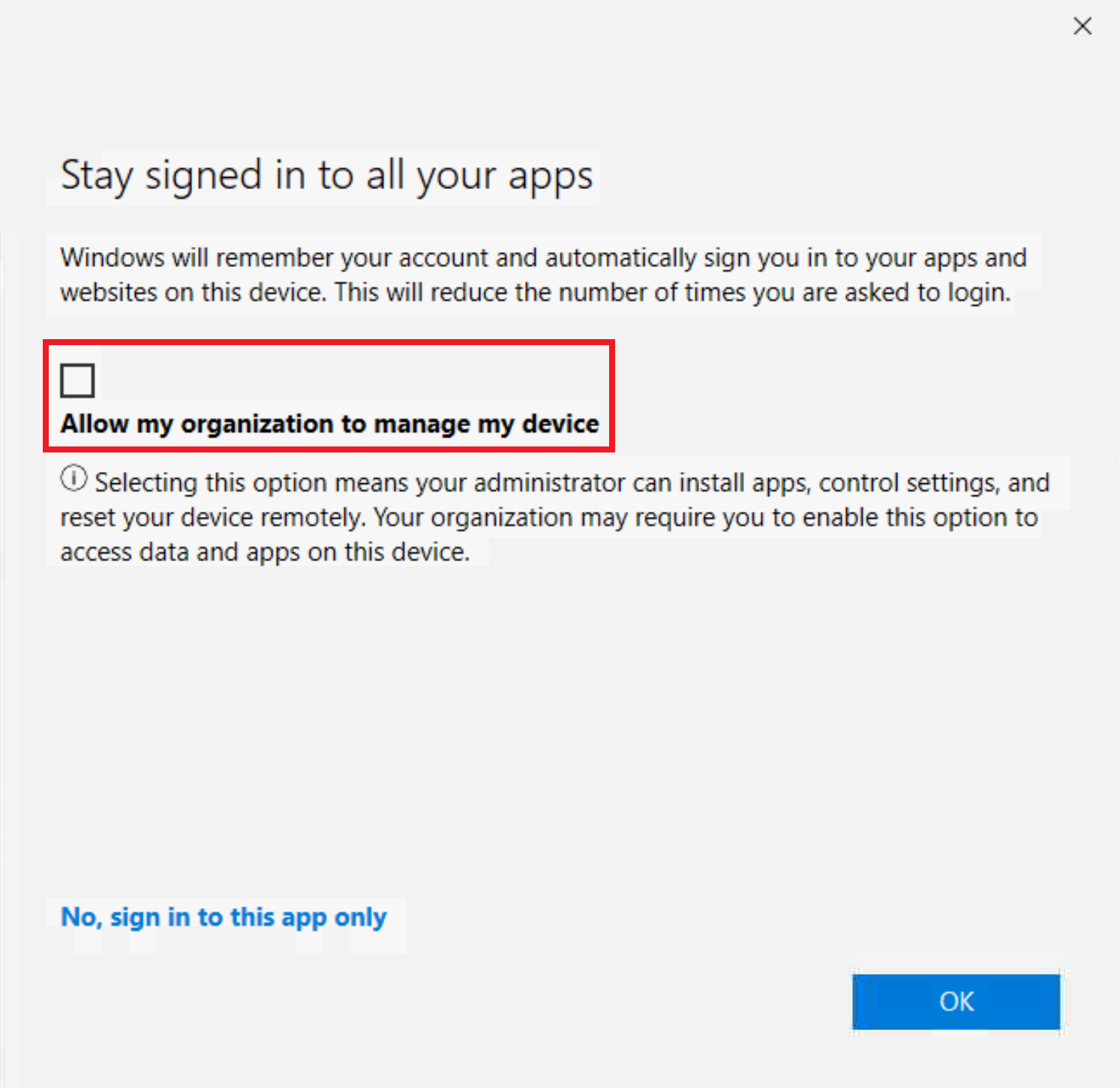

Dieser Prozess öffnet ein Fenster, in dem angeboten wird, dass sich Windows ihr Konto merkt und Sie automatisch bei Ihren Apps und Websites anmelden kann.

Achtung

Sie müssen folgendes Kontrollkästchen deaktivieren: Verwaltung meines Geräts durch meine Organisation zulassen. Wenn Sie diese Option aktiviert lassen, wird Ihr Gerät bei der Verwaltung mobiler Geräte (Mobile Device Management, MDM) registriert, nicht bei der Verwaltung mobiler Anwendungen (Mobile Application Management, MAM).

Wählen Sie nicht Nein, nur bei dieser App anmelden aus.

Nachdem Sie OK ausgewählt haben, wird möglicherweise ein Statusfenster angezeigt, während die Richtlinie angewendet wird. Nach wenigen Augenblicken sollte ein Fenster Alles erledigt mit dem Hinweis angezeigt werden, dass die App-Schutzrichtlinien angewandt wurden.

Problembehandlung

Häufige Probleme

Unter Umständen werden Sie, nachdem die Seite "Sie sind fertig" angezeigt wurde, trotzdem aufgefordert, sich mit Ihrem Geschäftskonto anzumelden. Diese Aufforderung wird möglicherweise angezeigt, wenn:

- Ihr Profil Microsoft Edge hinzugefügt ist, die MAM-Registrierung aber noch verarbeitet wird.

- Ihr Profil Microsoft Edge hinzugefügt ist, Sie aber „Nur diese Anwendung“ auf der Ankündigungsseite ausgewählt haben.

- Sie sich bei MAM registriert haben, Ihre Registrierung aber abgelaufen ist oder nicht den Anforderungen Ihrer Organisation entspricht.

So beheben Sie diese möglichen Szenarien:

- Warten Sie einige Minuten, und versuchen Sie es in einer neuen Registerkarte noch einmal.

- Wenden Sie sich an Ihren Administrator, um zu überprüfen, ob die Microsoft Intune MAM-Richtlinien ordnungsgemäß auf Ihr Konto angewendet werden.

Vorhandenes Konto

Es tritt ein bekanntes Problem auf, wenn ein bereits vorhandenes, nicht registriertes Konto wie user@contoso.com in Microsoft Edge vorhanden ist, oder Benutzer*innen sich ohne Registrierung über die Ankündigungsseite anmelden, das dazu führt, dass das Konto nicht ordnungsgemäß bei MAM registriert wird. Diese Konfiguration verhindert, dass der Benutzer ordnungsgemäß bei MAM registriert wird.