Richtlinienvorlagen für bedingten Zugriff

Vorlagen für bedingten Zugriff ermöglichen eine praktische Methode zum Bereitstellen neuer Richtlinien, die den Empfehlungen von Microsoft folgen. Diese Vorlagen sind so konzipiert, dass sie unter Berücksichtigung häufig verwendeter Richtlinien für verschiedene Kundentypen und Standorte maximalen Schutz bieten.

Vorlagenkategorien

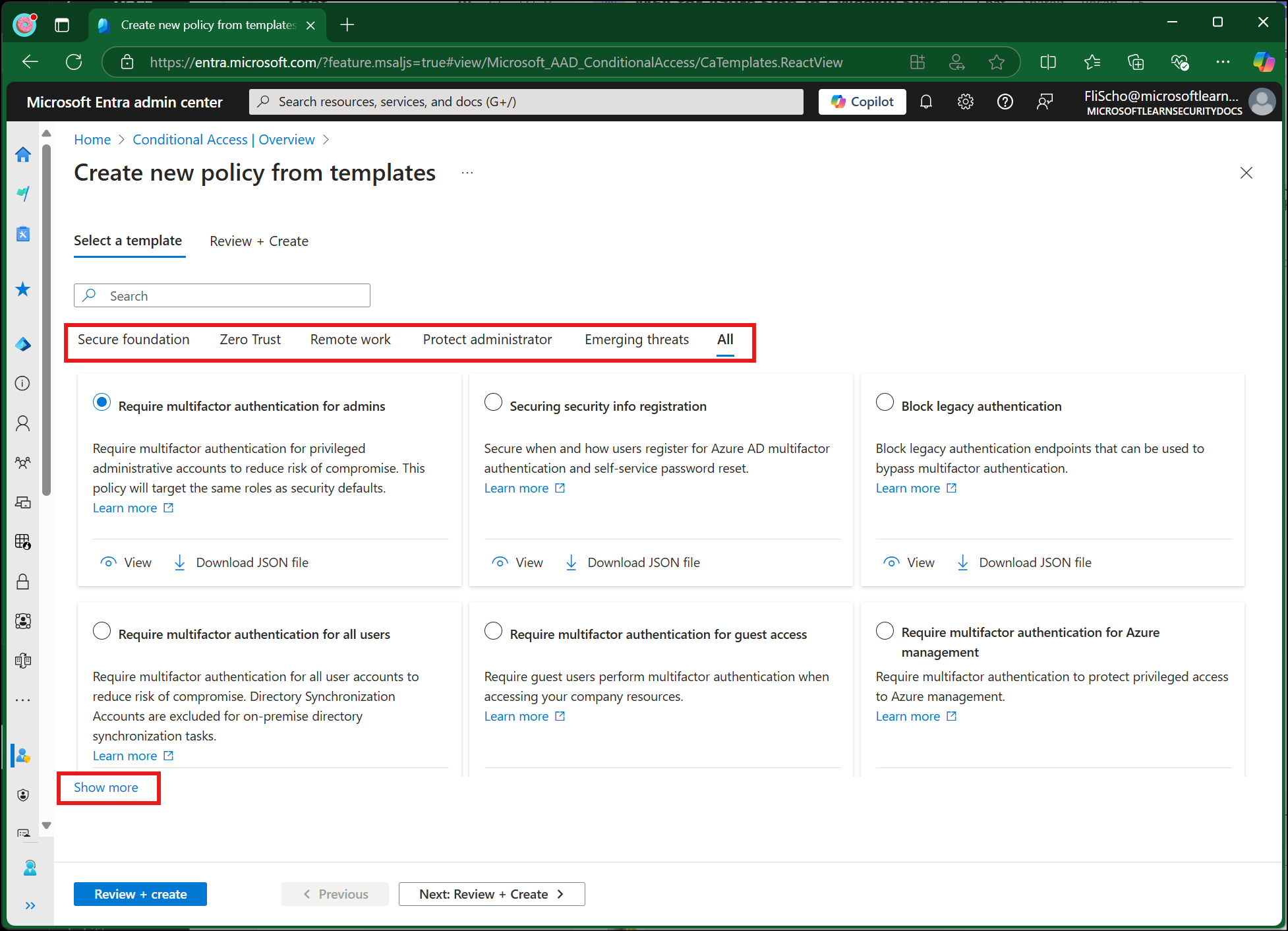

Vorlagen für Richtlinien für bedingten Zugriff sind in die folgenden Kategorien unterteilt:

Microsoft empfiehlt diese Richtlinien als Basis für alle Organisationen. Es wird empfohlen, diese Richtlinien als Gruppe bereitzustellen.

- Multi-Faktor-Authentifizierung für Administratoren erfordern

- Sichere Registrierung von Sicherheitsinformationen

- Blockieren älterer Authentifizierungsmethoden

- Multi-Faktor-Authentifizierung für Administratoren anfordern, die auf Microsoft-Verwaltungsportale zugreifen

- Multi-Faktor-Authentifizierung für alle Benutzer erfordern

- Multi-Faktor-Authentifizierung für die Azure-Verwaltung erfordern

- Konformes oder hybrides, in Microsoft Entra eingebundenes Gerät oder Multi-Faktor-Authentifizierung für alle Benutzer*innen erforderlich

- Erzwingen eines kompatiblen Geräts

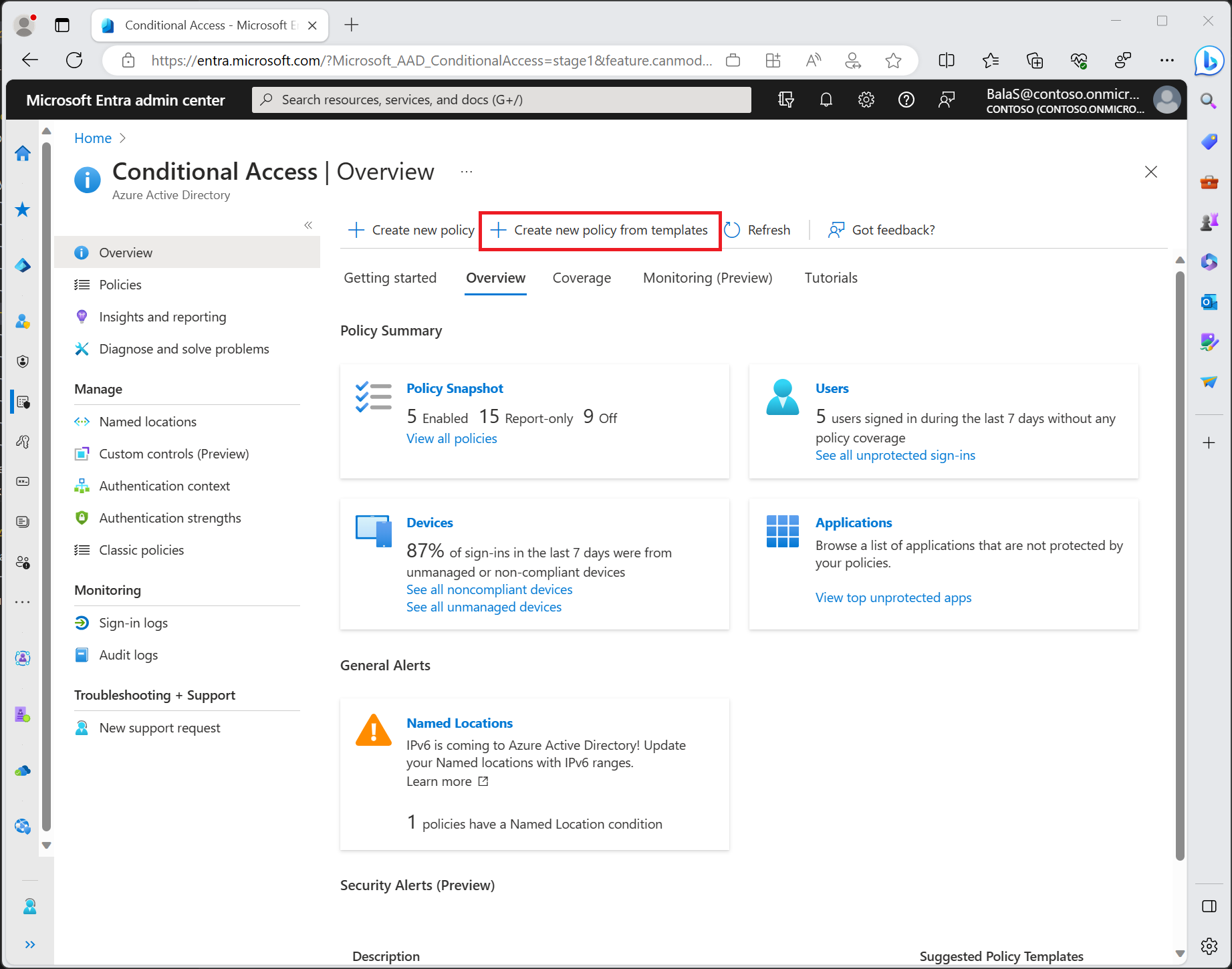

Suchen Sie diese Vorlagen unter Microsoft Entra Admin Center>Schutz>Bedingter Zugriff>Erstellen einer neuen Richtlinie aus Vorlagen. Wählen Sie Mehr anzeigen aus, um alle Richtlinienvorlagen in jeder Kategorie anzuzeigen.

Wichtig

Richtlinien einer Vorlage für bedingten Zugriff schließen nur den Benutzer aus, der die Richtlinie erstellt. Wenn Ihre Organisation andere Konten ausschließen muss, können Sie die Richtlinie nach der Erstellung ändern. Sie finden diese Richtlinien unter Microsoft Entra Admin Center>Schutz>Bedingter Zugriff>Richtlinien. Wählen Sie eine Richtlinie aus, um den Editor zu öffnen, und ändern Sie die ausgeschlossenen Benutzer*innen und Gruppen, um Konten auszuwählen, die Sie ausschließen möchten.

Standardmäßig wird jede Richtlinie im Modus „Nur Bericht“ erstellt. Wir empfehlen Organisationen, die Nutzung zu testen und zu überwachen, um vor dem Aktivieren der einzelnen Richtlinien das beabsichtigte Ergebnis sicherzustellen.

Organisationen können einzelne Richtlinienvorlagen auswählen und folgende Aktionen ausführen:

- Anzeigen einer Zusammenfassung der Richtlinieneinstellungen

- Bearbeiten zum Anpassen basierend auf Organisationsanforderungen

- Exportieren der JSON-Definition zur Verwendung in programmgesteuerten Workflows

- Diese JSON-Definitionen können bearbeitet und dann auf der Hauptseite der Richtlinien für bedingten Zugriff mithilfe der Option Richtliniendatei hochladen importiert werden.

Andere allgemeine Richtlinien

- Erfordert die Multi-Faktor-Authentifizierung für die Geräteregistrierung

- Blockieren des Zugriffs nach Standort

- Blockieren des Zugriffs mit Ausnahme bestimmter Apps

Ausschluss von Benutzern

Richtlinien für bedingten Zugriff sind leistungsstarke Tools, daher wird empfohlen, die folgenden Konten von Ihren Richtlinien auszuschließen:

- Notfallzugriffs- oder Break-Glass-Konten zum Verhindern einer Sperrung aufgrund von falsch konfigurierten Richtlinien. In dem unwahrscheinlichen Fall, dass alle Administratoren ausgesperrt sind, können Sie sich mit Ihrem Administratorkonto für den Notfallzugriff anmelden und Maßnahmen ergreifen, um den Zugriff wiederherzustellen.

- Weitere Informationen finden Sie im Artikel Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID.

- Dienstkonten und Dienstprinzipale, z. B. das Konto für die Microsoft Entra Connect-Synchronisierung. Dienstkonten sind nicht interaktive Konten, die nicht an einen bestimmten Benutzer gebunden sind. Sie werden normalerweise von Back-End-Diensten verwendet, die den programmatischen Zugriff auf Anwendungen ermöglichen, aber auch für die Anmeldung bei Systemen zu Verwaltungszwecken. Aufrufe, die von Dienstprinzipalen getätigt werden, werden nicht durch Richtlinien für den bedingten Zugriff blockiert, die für Benutzer gelten. Verwenden Sie den bedingten Zugriff für Workload-Identitäten, um Richtlinien für Dienstprinzipale zu definieren.

- Wenn Ihre Organisation diese Konten in Skripts oder Code verwendet, sollten Sie in Betracht ziehen, diese durch verwaltete Identitäten zu ersetzen.