Überlegungen zu bestimmten Personas in einer Phishing-widerstandsfähigen kennwortlosen Authentifizierungsbereitstellung in Microsoft Entra ID

Jede Persona hat ihre eigenen Herausforderungen und Überlegungen, die häufig bei phishingsicheren kennwortlosen Bereitstellungen auftreten. Wenn Sie feststellen, welche Personas Sie berücksichtigen müssen, sollten Sie diese Überlegungen in die Projektplanung der Bereitstellung einbeziehen. In den nächsten Abschnitten finden Sie spezifische Anleitungen für jede Persona.

Information-Worker

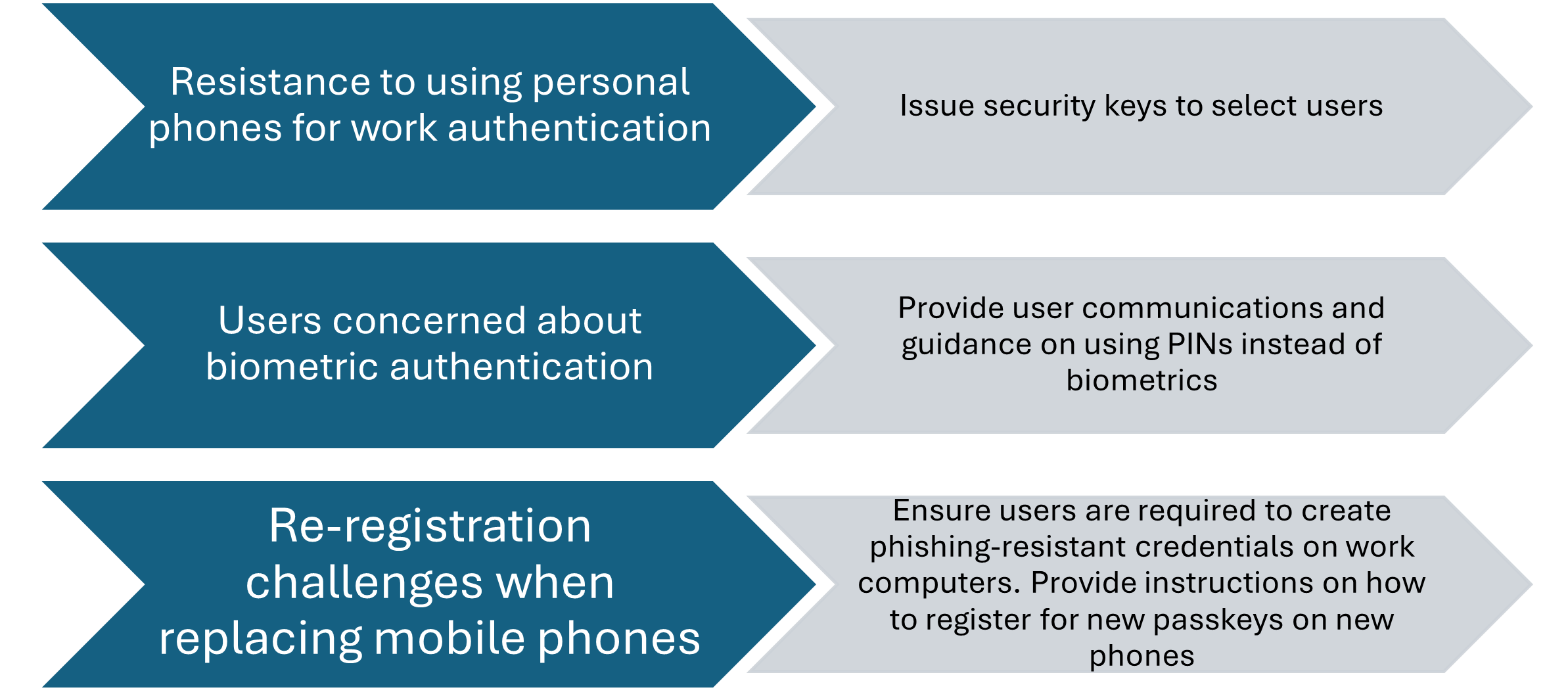

Information-Worker verfügen in der Regel über die einfachsten Anforderungen und sind am einfachsten, um mit Ihrer phishingsicheren kennwortlosen Bereitstellung zu beginnen. Es gibt jedoch noch einige Probleme, die bei der Bereitstellung für diese Benutzer häufig auftreten. Häufige Beispiele sind:

Die Bereitstellung von Information-Workern erfordert, wie jede andere Benutzerpersona auch, eine angemessene Kommunikation und Unterstützung. Dazu gehört in der Regel, die Benutzer davon zu überzeugen, bestimmte Anwendungen auf ihren Telefonen zu installieren, Sicherheitsschlüssel dort zu verteilen, wo die Benutzer keine Anwendungen verwenden, Bedenken hinsichtlich der Biometrie auszuräumen und Verfahren zu entwickeln, die den Benutzern helfen, sich nach einem teilweisen oder vollständigen Verlust ihrer Anmeldedaten zu erholen.

Stellen Sie beim Umgang mit Bedenken bezüglich biometrischer Daten sicher, dass Sie verstehen, wie Technologien wie Windows Hello for Business biometrische Daten verarbeiten. Die biometrischen Daten werden nur lokal auf dem Gerät gespeichert und können nicht wieder in rohe biometrische Daten konvertiert werden, auch wenn gestohlen:

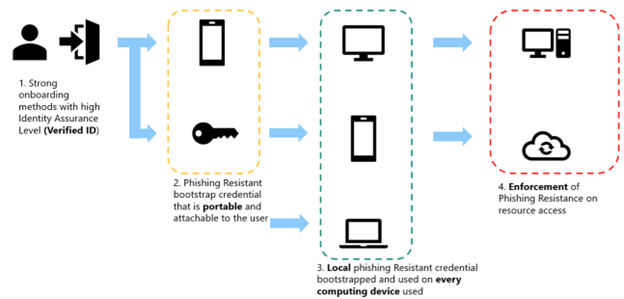

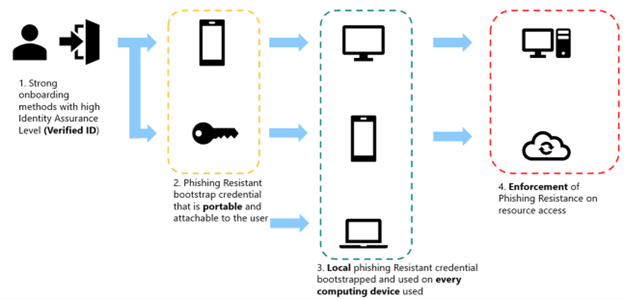

Bereitstellungsablauf von Information-Workern

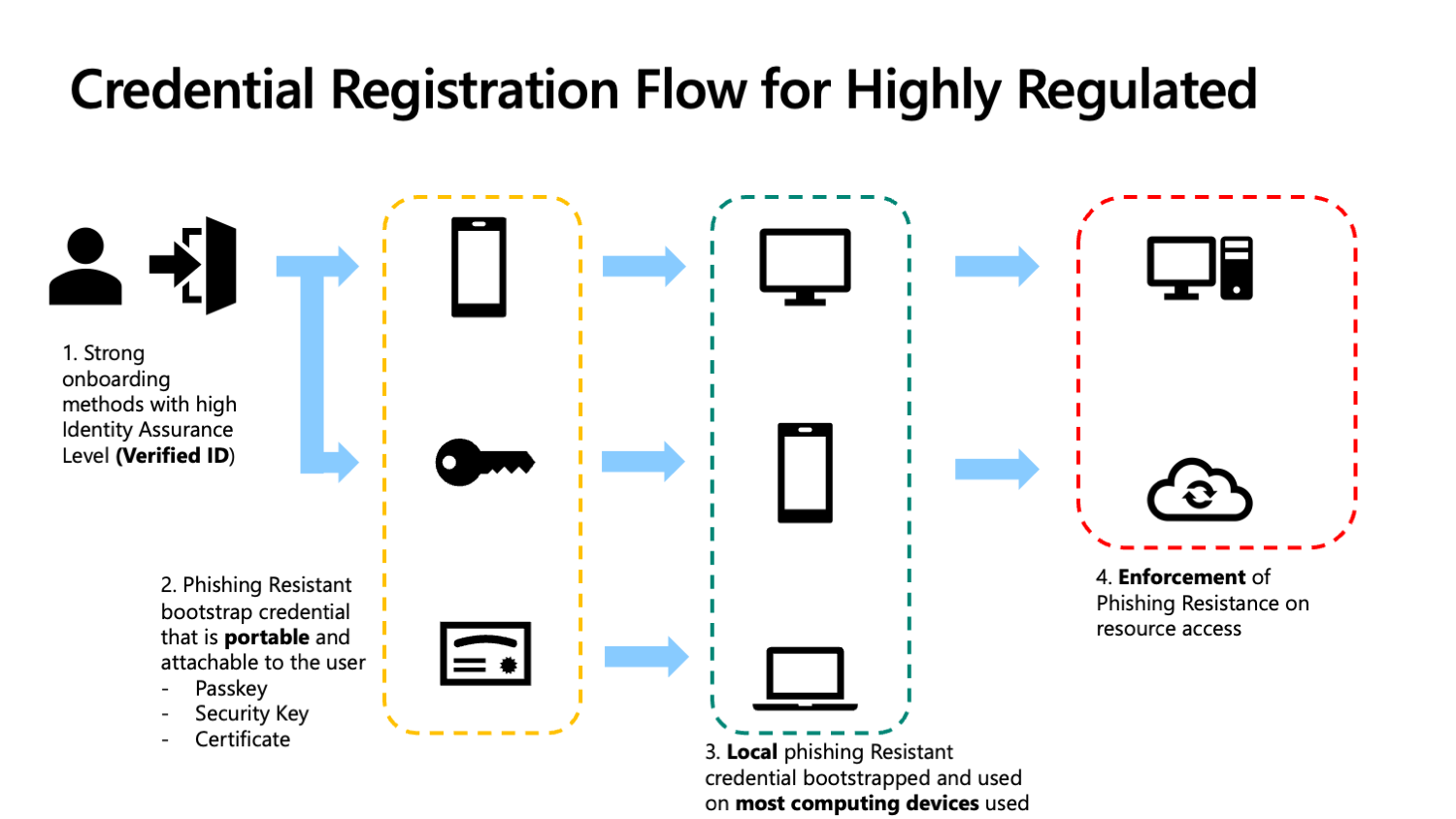

Phase 1–3 des Bereitstellungsflusses für Information-Worker sollte in der Regel dem Standardbereitstellungsablauf entsprechen, wie in der folgenden Abbildung dargestellt. Passen Sie die Methoden an, die bei jedem Schritt in Ihrer Umgebung verwendet werden:

- Phase 1: Onboarding

- Microsoft Entra Verified ID-Dienst, der zum Abrufen eines befristeten Zugriffspasses verwendet wird

- Phase 2: Registrierung tragbarer Anmeldedaten

- Microsoft Authenticator-App-Passkey (bevorzugt)

- FIDO2-Sicherheitsschlüssel

- Phase 3: Registrierung lokaler Anmeldedaten

- Windows Hello for Business

- SSO Secure Enklave Key der Plattform

Mitarbeiter mit direktem Kundenkontakt

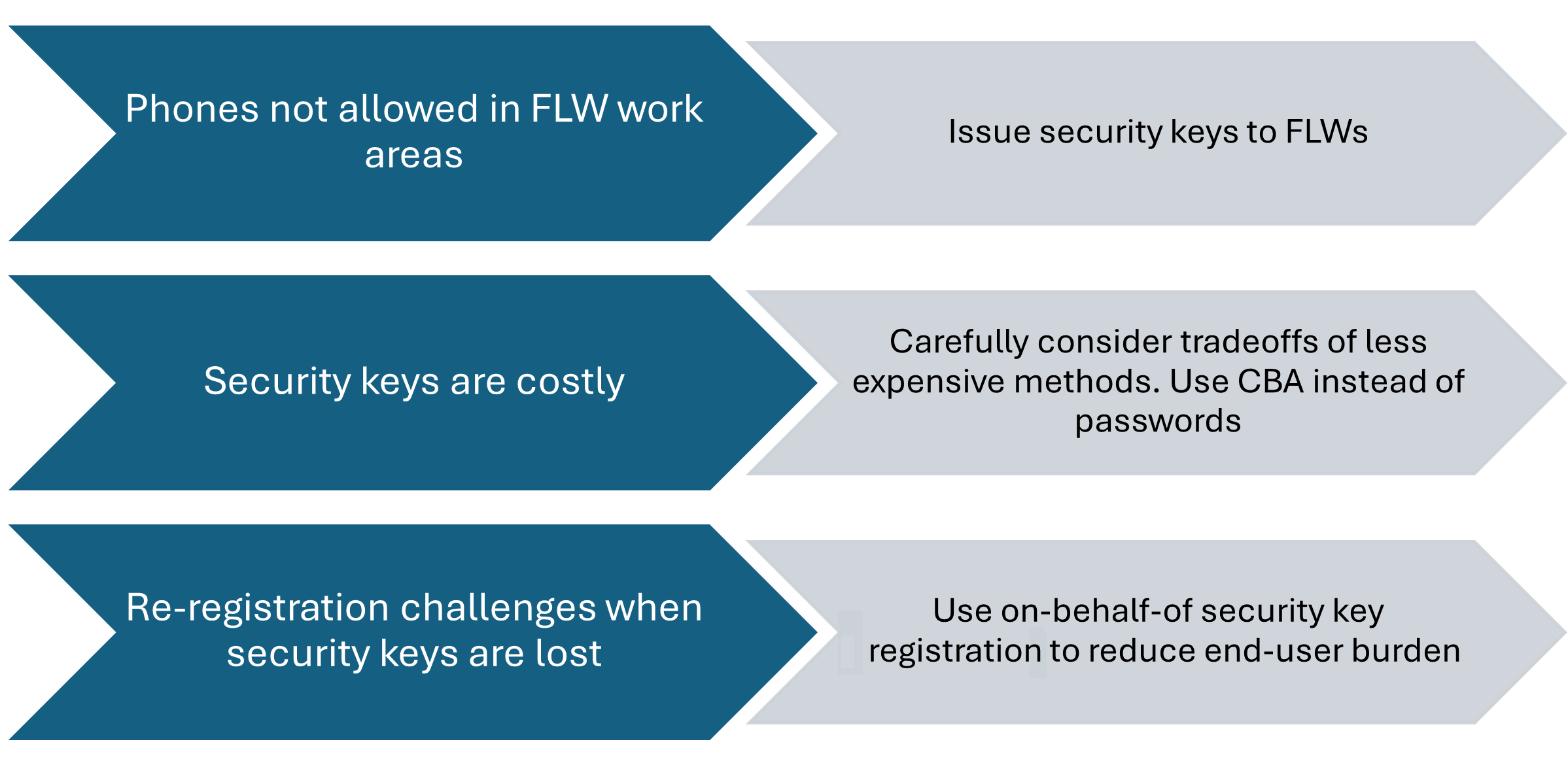

Mitarbeiter in Service und Produktion haben häufig komplexere Anforderungen aufgrund der erhöhten Anforderungen an die Portabilität ihrer Anmeldeinformationen und Einschränkungen, auf welche Geräte sie in Einzelhandels- oder Fertigungseinstellungen übertragen können. Sicherheitsschlüssel sind eine großartige Option für Mitarbeiter in Service und Produktion, haben jedoch Kosten, die berücksichtigt werden müssen. Um Phishing-Schutz zu erreichen, sollten Sie die Kosten für Sicherheitsschlüssel gegen den zusätzlichen Aufwand für Smartcards und zertifikatsbasierte Authentifizierung abwägen. Überlegen Sie, ob in Ihrer Umgebung möglicherweise unterschiedliche Benutzerpersonas für Mitarbeiter in Service und Produktion vorhanden sind. Es ist möglich, dass Sicherheitsschlüssel für einige Mitarbeiter in Service und Produktion besser geeignet sind, während Smartcards für andere besser geeignet sind.

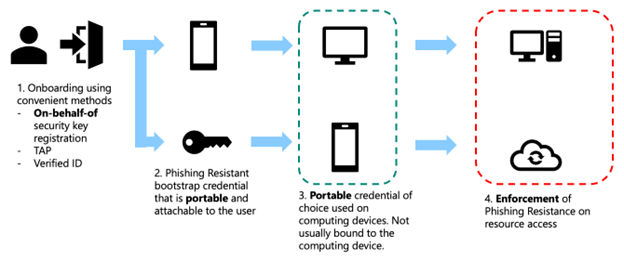

Bereitstellungsablauf für Mitarbeiter in Service und Produktion

Phasen 1–3 des Bereitstellungsflusses für Mitarbeiter in Service und Produktion sollten in der Regel einem geänderten Fluss folgen, der tragbare Anmeldedaten hervor hebt. Viele Mitarbeiter in Service und Produktion verfügen möglicherweise nicht über ein permanentes Computergerät und sie benötigen nie lokale Anmeldedaten auf einer Windows- oder Mac-Workstation. Stattdessen verlassen sie sich weitgehend auf tragbare Anmeldedaten, die sie von Gerät zu Gerät mitnehmen können. Passen Sie die Methoden an, die bei jedem Schritt in Ihrer Umgebung verwendet werden:

- Phase 1: Onboarding

- FIDO2-Sicherheitsschlüssel im Auftrag der Registrierung (bevorzugt)

- Microsoft Entra Verified ID-Dienst, der zum Abrufen eines befristeten Zugriffspasses verwendet wird

- Phase 2: Registrierung tragbarer Anmeldedaten

- FIDO2-Sicherheitsschlüssel (bevorzugt)

- Smartcard

- Microsoft Authenticator-App Passkey

- Phase 3 (Optional): Registrierung lokaler Anmeldedaten

- Optional: Windows Hello for Business

- Optional: SSO Secure Enklave Key der Plattform

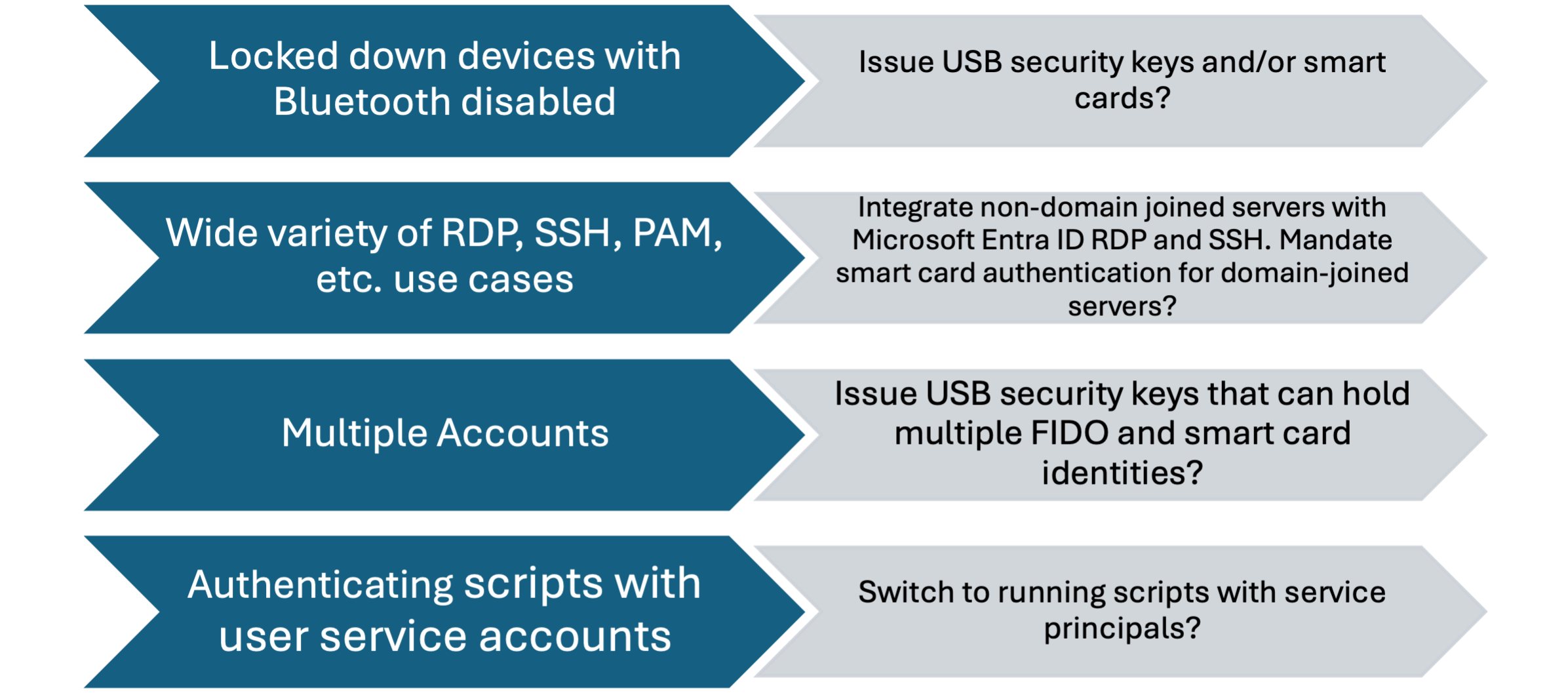

IT-Experten/DevOps-Worker

IT-Experten und DevOps-Mitarbeiter sind besonders auf Remotezugriff und mehrere Benutzerkonten angewiesen, weshalb sie sich von Information Workern unterscheiden. Viele der Herausforderungen, die sich für IT-Profis durch phishing-resistente kennwortlose Lösungen ergeben, sind auf den erhöhten Bedarf an Remotezugriff auf Systeme und die Möglichkeit zur Ausführung von Automatisierungen zurückzuführen.

Verstehen Sie die unterstützten Optionen für Phishing-Schutz mit RDP speziell für diese Persona.

Stellen Sie sicher, dass Sie wissen, wo Benutzer Skripts verwenden, die im Benutzerkontext ausgeführt werden und daher heute keine MFA verwenden. Weisen Sie Ihre IT-Spezialisten auf die richtige Weise an, Automatisierungen mithilfe von Dienstprinzipalen und verwalteten Identitäten auszuführen. Sie sollten auch Prozesse berücksichtigen, damit IT-Experten und andere Experten neue Dienstprinzipale anfordern und die entsprechenden Berechtigungen erhalten können.

- Was sind verwaltete Identitäten für Azure-Ressourcen?

- Schützen von Dienstprinzipalen in Microsoft Entra ID

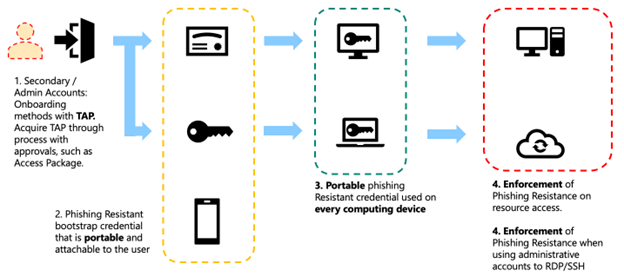

Bereitstellungsablauf für IT-Spezialisten/DevOps-Worker

Phasen 1-3 des Bereitstellungsflusses für IT-Profis/DevOps-Mitarbeiter sollten in der Regel dem Standardbereitstellungsablauf folgen, wie zuvor für das primäre Konto des Benutzers dargestellt. IT-Experten/DevOps-Worker verfügen häufig über sekundäre Konten, die unterschiedliche Überlegungen erfordern. Passen Sie die Methoden an, die bei jedem Schritt in Ihrer Umgebung für die primären Konten verwendet werden:

- Phase 1: Onboarding

- Microsoft Entra Verified ID-Dienst, der zum Abrufen eines befristeten Zugriffspasses verwendet wird

- Phase 2: Registrierung tragbarer Anmeldedaten

- Microsoft Authenticator-App-Passkey (bevorzugt)

- FIDO2-Sicherheitsschlüssel

- Phase 3: Registrierung lokaler Anmeldedaten

- Windows Hello for Business

- SSO Secure Enklave Key der Plattform

Wenn Ihre IT-Experten/DevOps-Mitarbeiter über sekundäre Konten verfügen, müssen Sie diese Konten möglicherweise anders behandeln. So können Sie beispielsweise für sekundäre Konten alternative tragbare Anmeldedaten verwenden und auf lokale Anmeldedaten auf Ihren Computergeräten ganz verzichten:

- Phase 1: Onboarding

- Microsoft Entra Verified ID-Dienst, der zum Abrufen eines befristeten Zugriffspasses verwendet wird (bevorzugt)

- Alternativer Prozess zum Bereitstellen von TAPs für sekundäre Konten für den IT-Experten/DevOps-Worker

- Phase 2: Registrierung tragbarer Anmeldedaten

- Microsoft Authenticator-App-Passkey (bevorzugt)

- FIDO2-Sicherheitsschlüssel

- Smartcard

- Phase 3: Verwendete portable Anmeldedaten anstelle lokaler Anmeldedaten

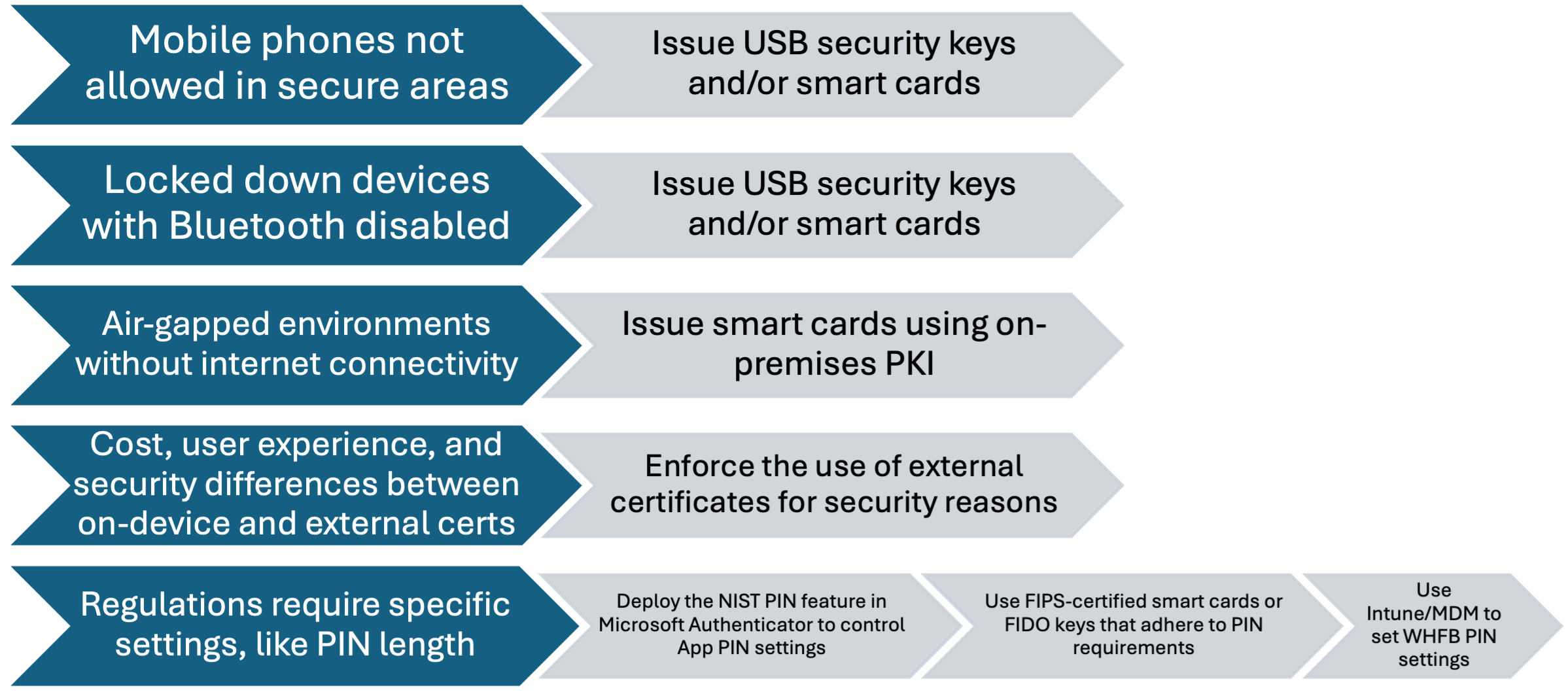

Streng regulierte Worker

Streng regulierte Worker stellen mehr Herausforderungen dar als der durchschnittliche Information-Worker, da sie möglicherweise mit gesperrten Geräten arbeiten, in gesperrten Umgebungen tätig sind oder besondere gesetzliche Anforderungen erfüllen müssen.

Stark regulierte Worker verwenden häufig Smartcards, da regulierte Umgebungen bereits eine starke Einführung von PKI- und Smartcard-Infrastruktur haben. Berücksichtigen Sie jedoch, wann Smartcards wünschenswert und erforderlich sind und wann sie mit benutzerfreundlicheren Optionen wie Windows Hello for Business ausgeglichen werden können.

Streng regulierter Worker-Bereitstellungsfluss ohne PKI

Wenn Sie nicht beabsichtigen, Zertifikate, Smartcards und PKI zu verwenden, spiegelt die streng regulierte Workerbereitstellung die Bereitstellung von Information-Workern genau wieder. Weitere Informationen finden Sie unter Information-Worker.

Streng regulierter Worker-Bereitstellungsfluss mit PKI

Wenn Sie Zertifikate, Smartcards und PKI verwenden möchten, unterscheidet sich der Bereitstellungsfluss für stark regulierte Worker in der Regel vom Einrichtungsfluss für Information-Worker an wichtigen Stellen. Es gibt eine erhöhte Notwendigkeit zu identifizieren, ob lokale Authentifizierungsmethoden für einige Benutzer geeignet sind. Ebenso müssen Sie ermitteln, ob einige Benutzer portable Anmeldedaten benötigen, z. B. Smartcards, die ohne Internetverbindung funktionieren können. Je nach Ihren Anforderungen können Sie den Bereitstellungsfluss weiter anpassen und auf die in Ihrer Umgebung identifizierten Benutzerpersonas anpassen. Passen Sie die Methoden an, die bei jedem Schritt in Ihrer Umgebung verwendet werden:

- Phase 1: Onboarding

- Microsoft Entra Verified ID-Dienst, der zum Abrufen eines befristeten Zugriffspasses verwendet wird (bevorzugt)

- Smartcard-Registrierung im Namen des Benutzers nach einem Identitätsnachweisprozess

- Phase 2: Registrierung tragbarer Anmeldedaten

- Smartcard (bevorzugt)

- FIDO2-Sicherheitsschlüssel

- Microsoft Authenticator-App Passkey

- Phase 3 (Optional): Registrierung lokaler Anmeldedaten

- Optional: Windows Hello for Business

- Optional: SSO Secure Enklave Key der Plattform

Hinweis

Es wird immer empfohlen, dass Benutzer mindestens zwei Anmeldedaten registriert haben. Dadurch wird sichergestellt, dass der Benutzer über Backup-Anmeldeinformationen verfügt, wenn etwas mit seinen anderen Anmeldeinformationen geschieht. Für streng regulierte Worker empfiehlt es sich, zusätzlich zu allen von Ihnen bereitgestellten Smartcards Passkeys oder Windows Hello for Business bereitzustellen.