Konfigurieren von Zertifizierungsstellen für die zertifikatbasierte Microsoft Entra-Authentifizierung

Die beste Methode zur Konfiguration der Zertifizierungsstellen (CAs) ist der PKI-basierte Trust Store (Vorschau). Sie können die Konfiguration mit einem PKI-basierten Trust Store an Rollen mit den geringsten Rechten delegieren. Weitere Informationen finden Sie unter Schritt 1: Konfigurieren der Zertifizierungsstellen mit dem PKI-basierten Vertrauensspeicher (Vorschau).

Alternativ kann eine Person mit der Rolle „Globaler Administrator“ die Schritte in diesem Thema befolgen, um CAs mithilfe des Microsoft Entra Admin Centers oder der Microsoft Graph REST APIs und der unterstützten Software Development Kits (SDKs), wie Microsoft Graph PowerShell, zu konfigurieren. Die PKI-Infrastruktur (Public Key-Infrastruktur) oder der PKI-verwaltende Fachkraft sollte in der Lage sein, die Liste der ausstellenden Zertifizierungsstellen bereitzustellen.

Um sicherzustellen, dass Sie alle CAs konfiguriert haben, öffnen Sie das Benutzerzertifikat und klicken Sie auf die Registerkarte Zertifizierungspfad. Stellen Sie sicher, dass jede CA bis zur Root in den Microsoft Entra ID Trust Store hochgeladen wird. Die zertifikatsbasierte Authentifizierung (CBA) von Microsoft Entra schlägt fehl, wenn es keine CAs gibt.

Konfigurieren von Zertifizierungsstellen mithilfe des Microsoft Entra Admin Centers

Führen Sie die folgenden Schritte aus, um Zertifizierungsstellen so zu konfigurieren, dass CBA im Microsoft Entra Admin Center aktiviert wird:

-

Melden Sie sich beim Microsoft Entra-Admin Center als Globaler Administrator an.

Navigieren Sie zu Schutz>Mehr anzeigen>Security Center (oder Identitätssicherheitsbewertung) >Zertifizierungsstellen.

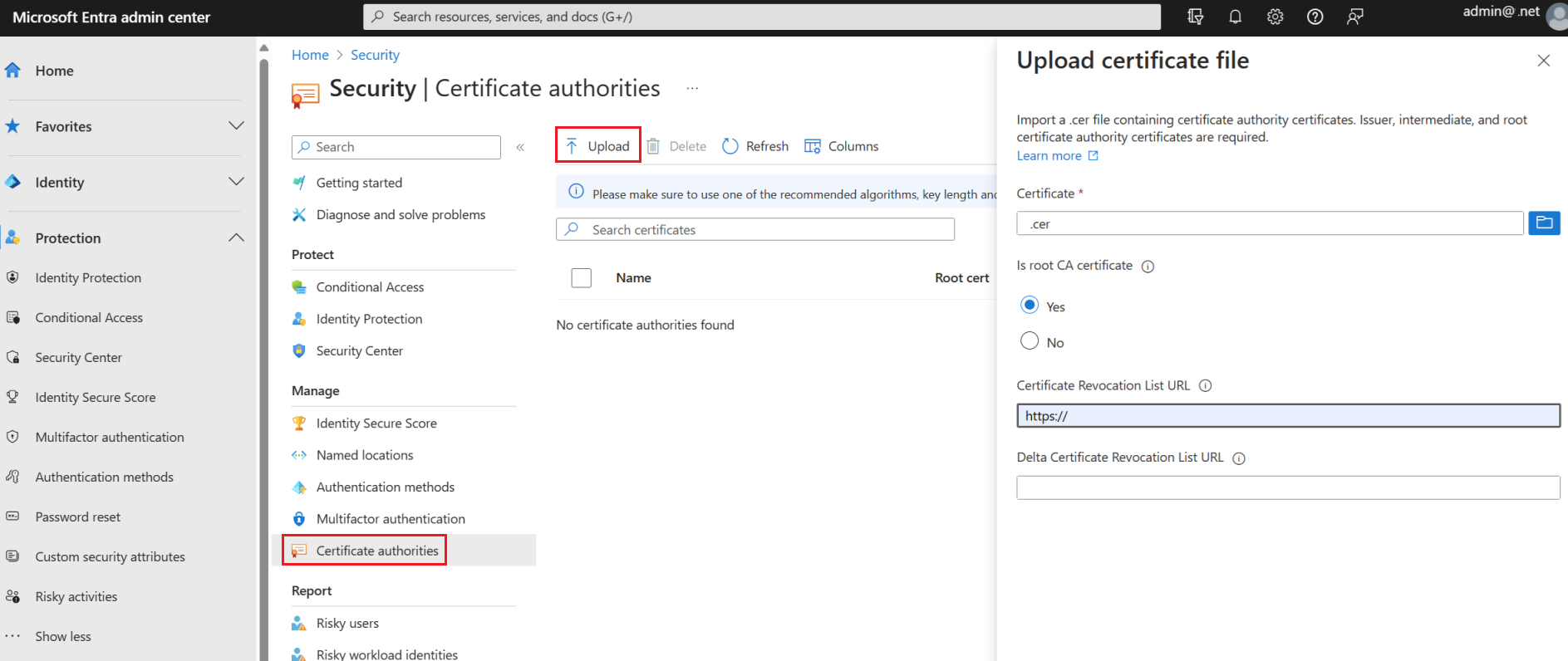

Um eine Zertifizierungsstelle hochzuladen, wählen Sie Hochladen aus:

Wählen Sie die Zertifizierungsstellendatei aus.

Wählen Sie Ja aus, wenn es sich bei der Zertifizierungsstelle um ein Stammzertifikat handelt. Wählen Sie andernfalls Nein aus.

Legen Sie für die Sperrlisten-URL die internetorientierte URL für die Zertifizierungsstelle-Basis-CRL fest, die alle widerrufenen Zertifikate enthält. Wenn die URL nicht festgelegt ist, schlägt die Authentifizierung mit gesperrten Zertifikaten nicht fehl.

Legen Sie für die Delta-Sperrlisten-URL die Internet-URL für die CRL fest, die alle widerrufenen Zertifikate seit der Veröffentlichung der letzten Basis-CRL enthält.

Wählen Sie Hinzufügen.

Um ein Zertifizierungsstellenzertifikat zu löschen, wählen Sie das Zertifikat aus, und klicken Sie dann auf Löschen.

Klicken Sie auf Spalten, um Spalten hinzuzufügen oder zu löschen.

Hinweis

Der Upload einer neuen Zertifizierungsstelle schlägt fehl, wenn eine vorhandene Zertifizierungsstelle abgelaufen ist. Sie sollten alle abgelaufenen Zertifizierungsstellen löschen und erneut versuchen, die neue Zertifizierungsstelle hochzuladen.

Zum Verwalten dieses Features ist ein globaler Administrator erforderlich.

Konfigurieren von Zertifizierungsstellen (Certification Authorities, CAs) mit PowerShell

Es wird nur ein CRL-Verteilungspunkt (CDP) für eine vertrauenswürdige Zertifizierungsstelle unterstützt. Der CDP kann nur HTTP-URLs umfassen. Es werden weder OSCP-URLs (Online Certificate Status Protocol) noch LDAP-URLs (Lightweight Directory Access Protocol) unterstützt.

Laden Sie zum Konfigurieren Ihrer Zertifizierungsstellen in Microsoft Entra ID für jede Zertifizierungsstelle Folgendes hoch:

- Den öffentlichen Teil des Zertifikats im Format CER

- Die Internet-URLs der Zertifikatsperrlisten

So sieht das Schema für eine Zertifizierungsstelle aus:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Für die Konfiguration können Sie Microsoft Graph PowerShell verwenden:

Starten Sie Windows PowerShell mit Administratorrechten.

Installieren von Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

Im ersten Konfigurationsschritt müssen Sie eine Verbindung mit Ihrem Mandanten herstellen. Sobald eine Verbindung mit Ihrem Mandanten hergestellt ist, können Sie die in Ihrem Verzeichnis definierten vertrauenswürdigen Zertifizierungsstellen überprüfen, hinzufügen, löschen und ändern.

Verbinden

Verwenden Sie Connect-MgGraph, um eine Verbindung mit Ihrem Mandanten herzustellen:

Connect-MgGraph

Abrufen

Um die vertrauenswürdigen Zertifizierungsstellen abzurufen, die in Ihrem Verzeichnis definiert sind, verwenden Sie Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Hinzufügen

Hinweis

Das Hochladen neuer Zertifizierungsstellen wird fehlschlagen, wenn eine der vorhandenen Zertifizierungsstellen abgelaufen ist. Der Mandantenadministrator sollte die abgelaufenen Zertifizierungsstellen löschen und dann die neue Zertifizierungsstelle hochladen.

Führen Sie die vorstehenden Schritte aus, um eine Zertifizierungsstelle im Microsoft Entra Admin Center hinzuzufügen.

AuthorityType

- Mit 0 geben Sie an, dass es sich um eine Stammzertifizierungsstelle handelt

- Mit 1 geben Sie an, dass es sich um eine Zwischen- oder ausstellende Zertifizierungsstelle handelt

crlDistributionPoint

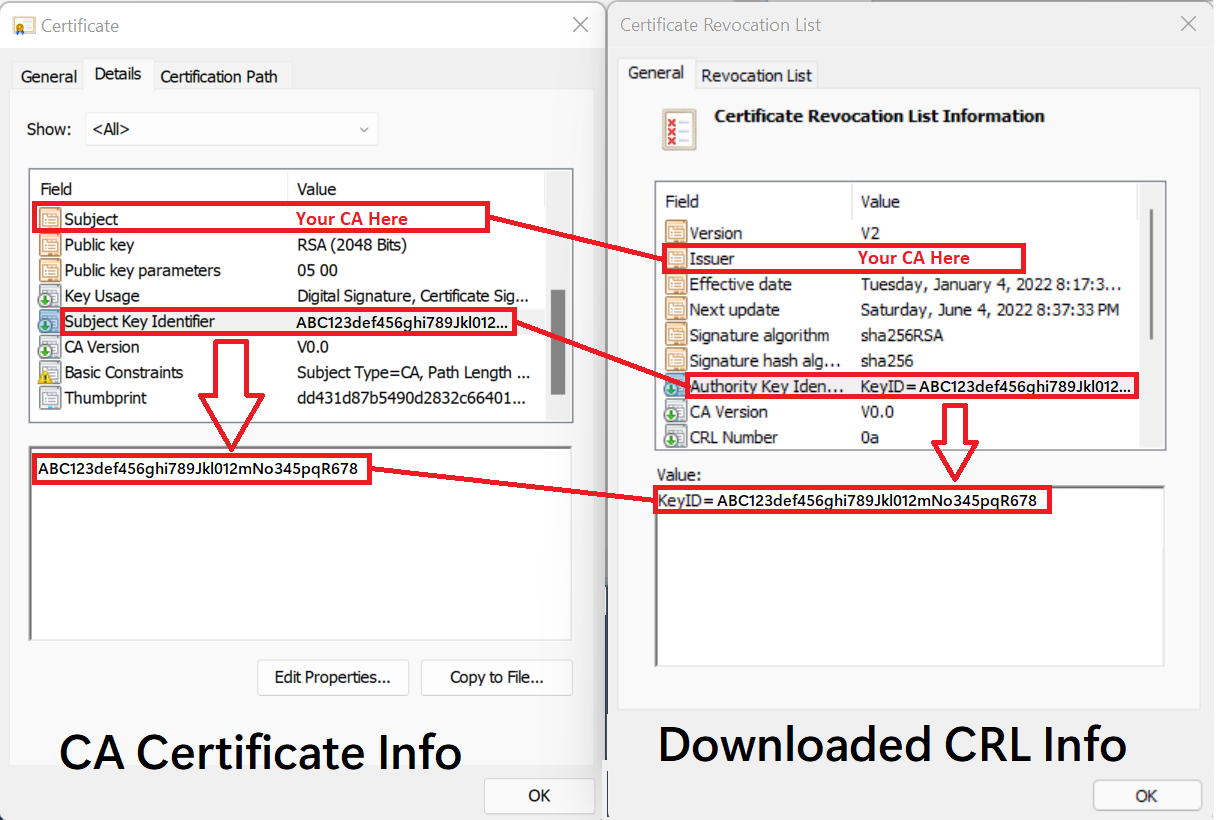

Laden Sie die CRL herunter und vergleichen Sie das CA-Zertifikat und die CRL-Informationen. Stellen Sie sicher, dass der Wert crlDistributionPoint im vorangegangenen PowerShell-Beispiel für die hinzuzufügende Zertifizierungsstelle gültig ist.

Die folgende Tabelle und Grafik zeigen, wie Informationen aus dem ZS-Zertifikat den Attributen der heruntergeladenen Zertifikatsperrliste zugeordnet werden.

| Informationen zum Zertifizierungsstellenzertifikat | = | Informationen zur heruntergeladenen Zertifikatsperrliste |

|---|---|---|

| Subject | = | Issuer (Aussteller) |

| Schlüsselkennung des Antragstellers | = | Zertifizierungsstellenschlüssel-ID (KeyID) |

Tipp

Der crlDistributionPoint-Wert im obigen Beispiel ist der HTTP-Speicherort für die Zertifikatsperrliste der Zertifizierungsstelle (Certificate Revocation List, CRL). Dieser Wert kann an einigen Stellen gefunden werden:

- Im CDP-Attribut (CRL Distribution Point) eines Zertifikats, das von der Zertifizierungsstelle ausgestellt wurde.

Wenn die ausstellende Zertifizierungsstelle Windows Server ausführt:

- In den Eigenschaften der Zertifizierungsstelle in der Microsoft Management Console (MMC) für die Zertifizierungsstelle.

- Führen Sie die Zertifizierungsstelle durch Ausführen von

certutil -cainfo cdpaus. Weitere Informationen finden Sie unter certutil.

Weitere Informationen finden Sie unter Grundlegendes zum Zertifikatsperrprozess.

Konfigurieren von Zertifizierungsstellen mithilfe der Microsoft Graph-APIs

Microsoft Graph-APIs können zum Konfigurieren von Zertifizierungsstellen verwendet werden. Zum Aktualisieren des Vertrauensspeichers der Microsoft Entra-Zertifizierungsstelle, führen Sie die Schritte unter certificatebasedauthconfiguration MSGraph-Befehlen aus.

Überprüfen der Konfiguration der Zertifizierungsstelle

Stellen Sie sicher, dass die Konfiguration Microsoft Entra CBA erlaubt:

- Validierung der CA-Vertrauenskette

- Abrufen der Zertifikatswiderrufsliste (CRL) von der konfigurierten Zertifizierungsstelle CRL Distribution Point (CDP)

Zum Validieren der CA-Konfiguration, installieren Sie das PowerShell-Modul MSIdentity Tools und führen Sie Test-MsIdCBATrustStoreConfiguration aus. Dieses PowerShell-Cmdlet überprüft die Microsoft Entra-Tenant-CA-Konfiguration. Es meldet Fehler und Warnungen bei häufigen Fehlkonfigurationen.

Zugehöriger Inhalt

Konfigurieren der zertifikatbasierten Microsoft Entra-Authentifizierung