In diesem Artikel werden häufig gestellte Fragen zur Funktionsweise der zertifikatbasierten Authentifizierung (Certificate-Based Authentication, CBA) mit Microsoft Entra behandelt. Der Inhalt wird bei Bedarf aktualisiert.

Warum wird nach der Eingabe meines Benutzernamens keine Option für die Anmeldung bei Microsoft Entra ID mithilfe von Zertifikaten angezeigt?

Ein Administrator muss die CBA für den Mandanten aktivieren, um Benutzern die Option zum Anmelden mit einem Zertifikat zur Verfügung zu stellen. Weitere Informationen finden Sie unter Schritt 3: Konfigurieren der Authentifizierungsbindungsrichtlinie.

Wo kann ich nach dem Fehlschlagen einer Benutzeranmeldung weitere Diagnoseinformationen erhalten?

Klicken Sie auf der Fehlerseite auf Weitere Informationen, um Ihren Mandantenadministrator zu unterstützen. Für die weitere Fehlersuche kann der Mandantenadministrator den Anmeldebericht überprüfen. Wenn beispielsweise ein Benutzerzertifikat widerrufen wurde, das Teil und einer Zertifikatsperrliste ist, schlägt die Authentifizierung ordnungsgemäß fehl. Um weitere Diagnoseinformationen abzurufen, überprüfen Sie den Anmeldebericht.

Wie kann ein Administrator die zertifikatbasierte Authentifizierung von Microsoft Entra aktivieren?

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

- Navigieren Sie zu Schutz>Authentifizierungsmethoden>Richtlinien.

- Wählen Sie die Richtlinie: Zertifikatbasierte Authentifizierung.

- Aktivieren Sie auf der Registerkarte Aktivieren und Ziel den Schalter Aktivieren, um die zertifikatbasierte Authentifizierung zu ermöglichen.

Ist die zertifikatbasierte Authentifizierung mit Microsoft Entra ein kostenloses Feature?

Die zertifikatbasierte Authentifizierung ist eine kostenlose Funktion. Jede Edition von Microsoft Entra ID enthält Microsoft Entra CBA. Weitere Informationen über die Funktionen in jeder Microsoft Entra-Edition finden Sie unter Microsoft Entra-Preise.

Unterstützt Microsoft Entra-CBA eine alternative Anmelde-ID (Alternate ID) anstelle von „userPrincipalName“ als Benutzernamen?

Nein. Die Anmeldung mit einem Nicht-UPN-Wert, z. B. einer alternativen E-Mail, wird derzeit nicht unterstützt.

Kann ich für eine Zertifizierungsstelle (Certificate Authority, CA) mehrere CRL-Verteilungspunkte (CertificateDistributionPoint, CDP) verwenden?

Nein, pro Zertifizierungsstelle wird nur ein CDP unterstützt.

Kann ich Nicht-HTTP-URLs für den CDP verwenden?

Nein, vom CDP werden nur HTTP-URLs unterstützt.

Wie finde ich die Zertifikatssperrliste für eine Zertifizierungsstelle, oder wie behebe ich den Fehler AADSTS2205015 (Fehler bei der Signaturüberprüfung der Zertifikatssperrliste)?

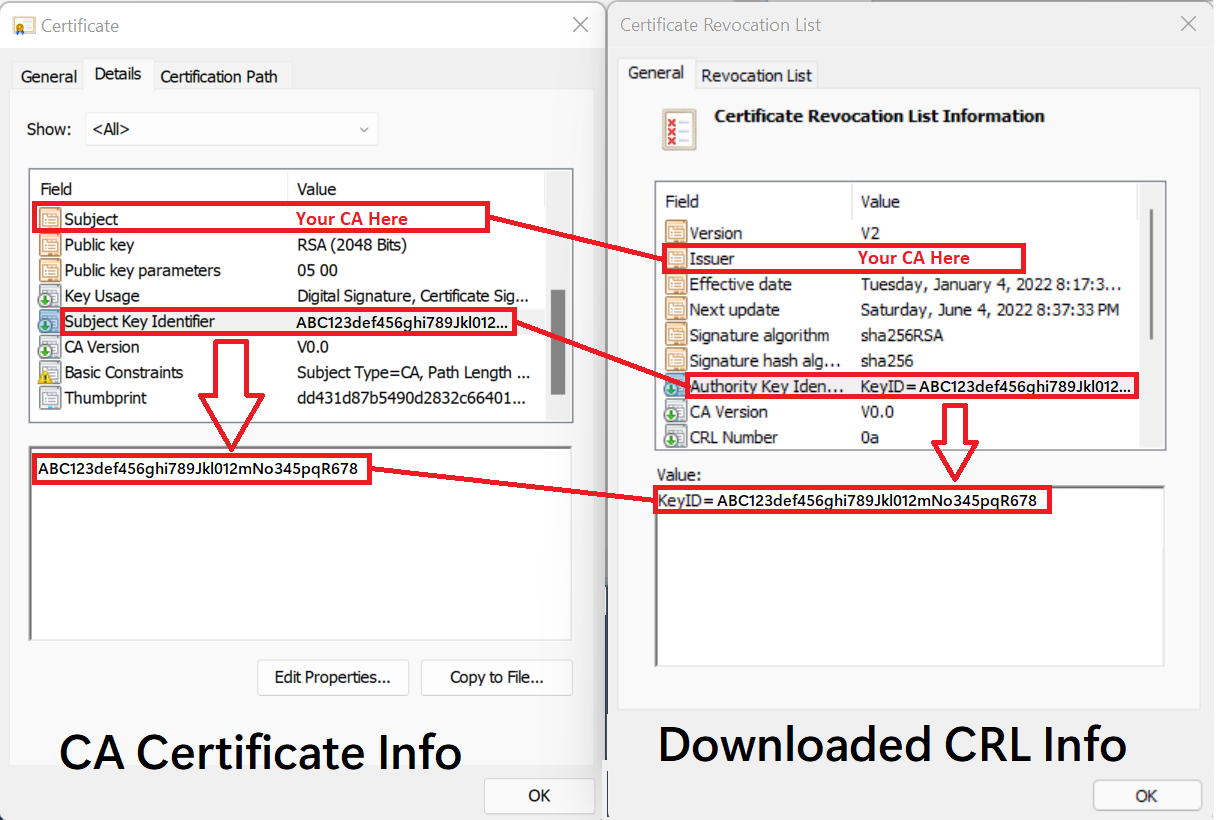

Laden Sie die Zertifikatssperrliste herunter, und vergleichen Sie das Zertifikat der Zertifizierungsstelle mit den Informationen der Zertifikatssperrliste, um zu überprüfen, ob der Wert crlDistributionPoint für die hinzuzufügende Zertifizierungsstelle gültig ist. Sie können die Zertifikatssperrliste für die entsprechende Zertifizierungsstelle konfigurieren, indem Sie den Aussteller-SKI der Zertifizierungsstelle mit dem AKI der Zertifikatssperrliste abgleichen (Aussteller-SKI der Zertifizierungsstelle == AKI der Zertifikatssperrliste). Die folgende Tabelle und Grafik zeigen, wie Informationen aus dem Zertifizierungsstellenzertifikat den Attributen der heruntergeladenen Zertifikatssperrliste zugeordnet werden.

| Informationen zum Zertifizierungsstellenzertifikat | = | Informationen zur heruntergeladenen Zertifikatsperrliste |

|---|---|---|

| Subject | = | Issuer (Aussteller) |

| Schlüsselkennung des Antragstellers | = | Zertifizierungsstellenschlüssel-ID (KeyID) |

Wie kann ich die Konfiguration der Zertifizierungsstelle überprüfen?

Es ist wichtig sicherzustellen, dass die Konfiguration der Zertifizierungsstelle im Vertrauensspeicherergebnis dazu führt, dass Microsoft Entra die Vertrauenskette der Zertifizierungsstelle überprüfen sowie die Zertifikatssperrliste (Certificate Revocation List, CRL) erfolgreich vom konfigurierten CRL-Verteilungspunkt (CRL Distribution Point, CDP) der Zertifizierungsstelle abrufen kann. Zur Unterstützung dieser Aufgabe empfiehlt es sich, das PowerShell-Modul MSIdentity Tools zu installieren undTest-MsIdCBATrustStoreConfiguration auszuführen. Dieses PowerShell-Cmdlet überprüft die Konfiguration der Microsoft Entra-Mandantenzertifizierungsstelle und zeigt Fehler/Warnungen auf häufige Probleme bei der Fehlkonfiguration an.

Wie aktiviere oder deaktiviere ich die Zertifikatsperrüberprüfung für eine bestimmte Zertifizierungsstelle?

Wir raten dringend davon ab, die Überprüfung der Zertifikatsperrliste (Certificate Revocation List, CRL) zu deaktivieren, da Sie keine Zertifikate widerrufen können. Wenn Sie jedoch Probleme durch Überprüfen der Zertifikatsperrliste (CRL) untersuchen müssen, können Sie eine vertrauenswürdige Zertifizierungsstelle aktualisieren und das Attribut „crlDistributionPoint“ auf „"“ festlegen.

Verwenden Sie das Cmdlet Set-AzureADTrustedCertificateAuthority:

$c=Get-AzureADTrustedCertificateAuthority

$c[0]. crlDistributionPoint=""

Set-AzureADTrustedCertificateAuthority -CertificateAuthorityInformation $c[0]

Gibt es eine Beschränkung für die CRL-Größe?

Für die Zertifikatsperrliste gelten die folgenden Größenbeschränkungen:

- Downloadgrenzwert bei interaktiver Anmeldung: 20 MB (Azure Global mit Government Community Cloud, GCC), 45 MB (Azure US Government mit GCC High, Dept. of Defense)

- Downloadgrenzwert für Dienste: 65 MB (Azure Global mit Government Community Cloud, GCC), 150 MB (Azure US Government mit GCC High, Dept. of Defense)

Wenn das Herunterladen einer Zertifikatsperrliste fehlschlägt, wird die folgende Meldung angezeigt:

„Die von {URI} heruntergeladene Zertifikatsperrliste hat die maximale zulässige Größe ({size} Bytes) für Zertifikatsperrlisten in Microsoft Entra ID überschritten. Wiederholen Sie den Vorgang in einigen Minuten. Wenn das Problem weiterhin besteht, wenden Sie sich an Ihre Mandantenadministratoren.“

Für das Herunterladen im Hintergrund gelten weiterhin höhere Grenzwerte.

Wir überprüfen die Auswirkungen dieser Grenzwerte und haben Pläne für deren Entfernung entwickelt.

Warum wird zwar ein gültiger Zertifikatsperrlisten-Endpunkt (CRL) aber keine Sperrliste angezeigt?

- Stellen Sie sicher, dass der CRL-Verteilungspunkt auf eine gültige HTTP-URL festgelegt ist.

- Stellen Sie sicher, dass der CRL-Verteilungspunkt über eine URL mit Internetanbindung zugänglich ist.

- Sorgen Sie dafür, dass die Größen der Zertifikatsperrlisten die Grenzwerte nicht überschreiten.

Wie widerrufe ich ein Zertifikat sofort?

Führen Sie die Schritte zum manuellen Widerrufen eines Zertifikats aus.

Werden die Änderungen an der Richtlinie für Authentifizierungsmethoden sofort wirksam?

Die Richtlinie wird zwischengespeichert. Nach einer Richtlinienaktualisierung kann es bis zu einer Stunde dauern, bis die Änderungen wirksam werden.

Warum wird die Option für die zertifikatbasierte Authentifizierung angezeigt, nachdem sie fehlgeschlagen ist?

Die Richtlinie für Authentifizierungsmethoden zeigt immer alle verfügbaren Authentifizierungsmethoden für den Benutzer an, damit er die Anmeldung mit einer Methode seiner Wahl wiederholen kann. Microsoft Entra ID blendet verfügbare Methoden nicht auf Grundlage einer erfolgreichen oder fehlgeschlagenen Anmeldung aus.

Warum wird die zertifikatbasierte Authentifizierung in Schleife wiederholt, wenn sie fehlgeschlagen ist?

Der Browser speichert das Zertifikat zwischen, nachdem die Zertifikatauswahl angezeigt wurde. Wenn der Benutzer den Anmeldevorgang wiederholt, wird automatisch das zwischengespeicherte Zertifikat verwendet. Der Benutzer sollte den Browser schließen und eine neue Sitzung öffnen, um die zertifikatbasierte Authentifizierung zu wiederholen.

Warum wird kein Nachweis für die Registrierung anderer Authentifizierungsmethoden angezeigt, wenn ich Ein-Faktor-Zertifikate verwende?

Ein Benutzer gilt als MFA-fähig, wenn sich der Benutzer in der Richtlinie für Authentifizierungsmethoden im Bereich der zertifikatbasierten Authentifizierung befindet. Diese Richtlinienanforderung bedeutet, dass ein Benutzer den Nachweis nicht im Rahmen seiner Authentifizierung verwenden kann, um andere verfügbare Methoden zu registrieren.

Wie kann ich einstufige Zertifikate verwenden, um die MFA abzuschließen?

Wir haben Unterstützung für einstufige CBA, um MFA zu erhalten. CBA SF + kennwortlose Anmeldung per Telefon (PSI) sowie CBA SF + FIDO2 sind die beiden unterstützten Kombinationen, um MFA mithilfe von Ein-Faktor-Zertifikaten zu erhalten. MFA mit einstufigen Zertifikaten

Das Aktualisieren von Zertifikatbenutzer-IDs schlägt fehl, weil der Wert bereits vorhanden ist. Wie kann ein Administrator alle Benutzerobjekte mit demselben Wert abfragen?

Mandantenadministratoren können MS Graph-Abfragen ausführen, um nach allen Benutzern mit einem bestimmten Wert für „certificateUserId“ zu suchen. Weitere Informationen finden Sie unter MS Graph-Abfragen nach Zertifikatbenutzer-IDs

Rufen Sie alle Benutzerobjekte ab, die in „certificateUserIds“ den Wert „bob@contoso.com“ aufweisen:

GET https://graph.microsoft.com/v1.0/users?$filter=certificateUserIds/any(x:x eq 'bob@contoso.com')

Nachdem ein Sperrlistenendpunkt konfiguriert wurde, können sich Endbenutzer nicht mehr anmelden, und die folgende Diagnosemeldung wird angezeigt: ```http AADSTS500173: Zertifikatssperrliste kann nicht heruntergeladen werden. Ungültiger Statuscode. Unzulässig von Verteilungspunkt der Zertifikatssperrliste, errorCode: 500173 ```

Dies tritt häufig auf, wenn eine Firewallregeleinstellung den Zugriff auf den Sperrlistenendpunkt blockiert.

Kann Microsoft Entra CBA in Surface Hub verwendet werden?

Ja. Dies funktioniert für die meisten Kombinationen aus Smartcard und Smartcardleser ohne weitere Konfiguration oder Einstellungen. Wenn die Kombination aus Smartcard und Smartcardleser zusätzliche Treiber erfordert, müssen diese vor der Verwendung der Kombination in Surface Hub installiert werden.

Nächste Schritte

Wenn Sie hier keine Antwort auf Ihre Frage finden, empfehlen wir die Lektüre der folgenden verwandten Themen:

- Übersicht über Microsoft Entra-CBA

- Ausführliche technische Informationen zur zertifikatbasierten Authentifizierung mit Azure AD

- Microsoft Entra-CBA auf iOS-Geräten

- Microsoft Entra-CBA auf Android-Geräten

- Informationen zum Konfigurieren von Microsoft Entra-CBA

- Windows-Smartcardanmeldung mithilfe der zertifikatbasierten Microsoft Entra-Authentifizierung

- Zertifikatbenutzer-IDs

- Migrieren von Verbundbenutzer*innen