Aktivieren des Remotezugriffs auf SharePoint per Microsoft Entra-Anwendungsproxy

In dieser Schritt-für-Schritt-Anleitung wird beschrieben, wie Sie eine lokale SharePoint-Farm mit dem Anwendungsproxy von Microsoft Entra integrieren.

Voraussetzungen

Um die Konfiguration vornehmen zu können, benötigen Sie die folgenden Ressourcen:

- Eine SharePoint 2013-Farm (oder neuer). Die SharePoint-Farm muss in Microsoft Entra ID integriert sein.

- Ein Microsoft Entra-Mandant mit einem Plan, der den Anwendungsproxy enthält. Erfahren Sie mehr über Microsoft Entra ID-Pläne und -Preise.

- Eine Microsoft Office Web Apps Server-Farm zum ordnungsgemäßen Starten von Office-Dateien aus der lokalen SharePoint-Farm.

- Eine benutzerdefinierte, überprüfte Domäne im Microsoft Entra-Mandanten.

- Eine mit Microsoft Entra Connect synchronisierte lokale Active Directory-Instanz, über die sich Benutzer*innen bei Azure anmelden können.

- Einen privaten Netzwerkconnector, der auf einem Computer in der Unternehmensdomäne installiert ist und ausgeführt wird.

Für die Konfiguration von SharePoint mit dem Anwendungsproxy sind zwei URLs erforderlich:

- Eine externe URL, die für Endbenutzer*innen sichtbar und in Microsoft Entra ID festgelegt ist. Diese URL kann eine benutzerdefinierte Domäne enthalten. Weitere Informationen zur Verwendung benutzerdefinierter Domänen im Microsoft Entra-Anwendungsproxy finden Sie hier.

- Eine interne URL, die nur innerhalb der Unternehmensdomäne bekannt ist und nie direkt verwendet wird.

Wichtig

Halten Sie sich an die folgenden Empfehlungen für die interne URL, um sicherzustellen, dass die Links ordnungsgemäß zugeordnet werden:

- Verwenden Sie HTTPS.

- Verwenden Sie keine benutzerdefinierten Ports.

- Erstellen Sie im Domain Name System (DNS) des Unternehmens keinen Alias (CName), sondern einen Host (A), der auf den SharePoint-WFE (oder Lastenausgleich) verweist.

In diesem Artikel werden folgende Werte verwendet:

- Interne URL:

https://sharepoint - Externe URL:

https://spsites-demo1984.msappproxy.net/ - Anwendungspoolkonto für die SharePoint-Webanwendung:

Contoso\spapppool

Schritt 1: Konfigurieren einer Anwendung in Microsoft Entra ID, die den Anwendungsproxy verwendet

In diesem Schritt wird in Ihrem Microsoft Entra-Mandanten eine Anwendung erstellt, die den Anwendungsproxy verwendet. Sie legen die externe URL fest und geben die interne URL an. Beide werden später in SharePoint verwendet.

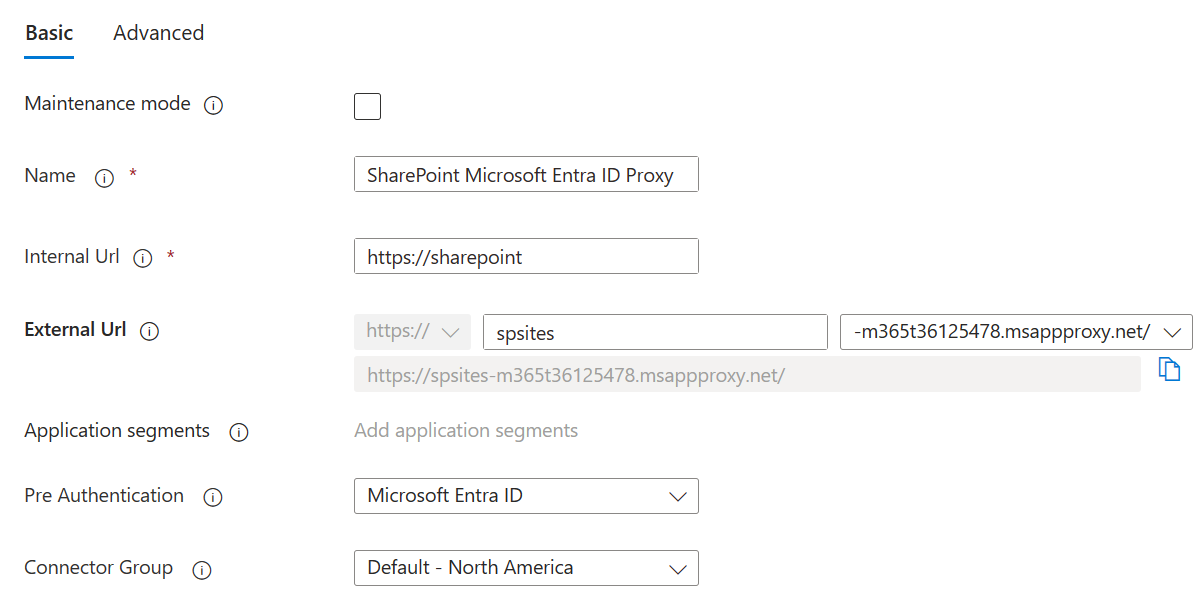

Erstellen Sie die App mit den folgenden Einstellungen gemäß der Beschreibung. Eine ausführliche Anleitung finden Sie unter Veröffentlichen von Anwendungen mit Microsoft Entra-Anwendungsproxy.

- Interne URL: interne SharePoint-URL, die später in SharePoint festgelegt wird (z. B.

https://sharepoint) - Vorauthentifizierung:

Microsoft Entra ID - Übersetzen von URLs in Headern:

No - Übersetzen von URLs im Hauptteil der Anwendung:

No

- Interne URL: interne SharePoint-URL, die später in SharePoint festgelegt wird (z. B.

Nachdem Ihre App veröffentlicht wurde, konfigurieren Sie die Einstellungen für einmaliges Anmelden anhand der folgenden Schritte.

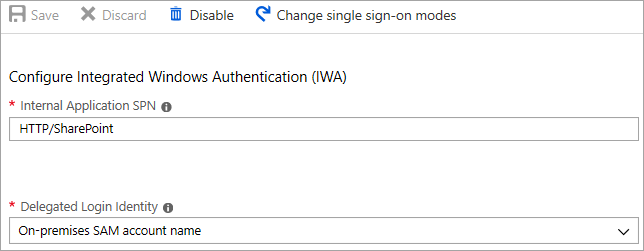

- Wählen Sie auf der Anwendungsseite im Portal Einmaliges Anmelden aus.

- Legen Sie den Modus für einmaliges Anmelden auf Integrierte Windows-Authentifizierung fest.

- Legen Sie den internen Dienstprinzipalnamen (SPN) der Anwendung auf den Wert fest, den Sie zuvor festgelegt haben. In diesem Beispiel lautet der Wert

HTTP/sharepoint. - Wählen Sie unter Delegierte Identität für Anmeldung die am besten geeignete Option für Ihre Active Directory-Gesamtstrukturkonfiguration aus. Wenn Ihre Gesamtstruktur also beispielsweise eine einzelne Active Directory-Domäne enthält, wählen Sie Name des lokalen SAM-Kontos aus (wie im folgenden Screenshot zu sehen). Sollten sich Ihre Benutzer allerdings nicht in derselben Domäne befinden wie SharePoint und die Server für private Netzwerkconnectors, wählen Sie Lokaler Benutzerprinzipalname aus (nicht im Screenshot dargestellt).

Navigieren Sie zum Abschluss der Anwendungseinrichtung zum Abschnitt Benutzer und Gruppen, und weisen Sie dort Benutzer und Benutzerinnen zu, die Zugriff auf diese Anwendung erhalten.

Schritt 2: Konfigurieren der SharePoint-Webanwendung

Die SharePoint-Webanwendung muss mit Kerberos und den entsprechenden alternativen Zugriffszuordnungen konfiguriert werden, damit sie ordnungsgemäß mit dem Microsoft Entra-Anwendungsproxy funktioniert. Es gibt zwei mögliche Optionen:

- Erstellen Sie eine neue Webanwendung, und verwenden Sie nur die Standardzone. Die Verwendung der Standardzone ist die bevorzugte Option, da sie am besten mit SharePoint funktioniert. Beispielsweise verweisen die von SharePoint generierten Links in E-Mail-Benachrichtigungen auf die Standardzone.

- Erweitern Sie eine vorhandene Webanwendung, um Kerberos für eine andere Zone als die Standardzone zu konfigurieren.

Wichtig

Das Anwendungspoolkonto der SharePoint-Webanwendung muss unabhängig von der verwendeten Zone ein Domänenkonto sein, damit Kerberos ordnungsgemäß funktioniert.

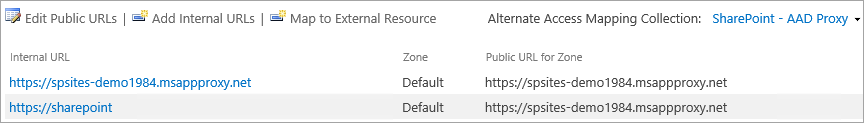

Erstellen der SharePoint-Webanwendung

Das Skript zeigt ein Beispiel für das Erstellen einer neuen Webanwendung mithilfe der Standardzone. Die Verwendung der Standardzone ist die bevorzugte Option.

Starten Sie die SharePoint-Verwaltungsshell, und führen Sie das Skript aus.

# This script creates a web application and configures the Default zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment. Note that the managed account must exist and it must be a domain account $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = New-SPWebApplication -Name "SharePoint - AAD Proxy" -Port 443 -SecureSocketsLayer -URL $externalUrl -ApplicationPool "SharePoint - AAD Proxy" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Default -InternalÖffnen Sie die Website der SharePoint-Zentraladministration.

Wählen Sie unter Systemeinstellungen die Option Alternative Zugriffszuordnungen konfigurieren. Das Feld Alternative Zugriffszuordnungssammlung wird geöffnet.

Filtern Sie die Anzeige mit der neuen Webanwendung.

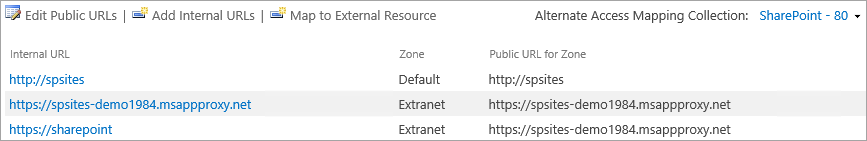

Wenn Sie eine vorhandene Webanwendung auf eine neue Zone erweitern.

Starten Sie die SharePoint-Verwaltungsshell, und führen Sie das folgende Skript aus.

# This script extends an existing web application to Internet zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment $webAppUrl = "http://spsites/" $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = Get-SPWebApplication $webAppUrl New-SPWebApplicationExtension -Name "SharePoint - AAD Proxy" -Identity $wa -SecureSocketsLayer -Zone Extranet -Url $externalUrl -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Extranet -Internal

`. Öffnen Sie die Website der SharePoint-Zentraladministration.

Wählen Sie unter Systemeinstellungen die Option Alternative Zugriffszuordnungen konfigurieren. Das Feld Alternative Zugriffszuordnungssammlung wird geöffnet.

Filtern Sie die Anzeige mit der Webanwendung, die erweitert wurde.

Sicherstellen, dass die SharePoint-Webanwendung unter einem Domänenkonto ausgeführt wird

Identifizieren Sie das Konto, unter dem der Anwendungspool der SharePoint-Webanwendung ausgeführt wird, und vergewissern Sie sich, dass es sich dabei um ein Domänenkonto handelt:

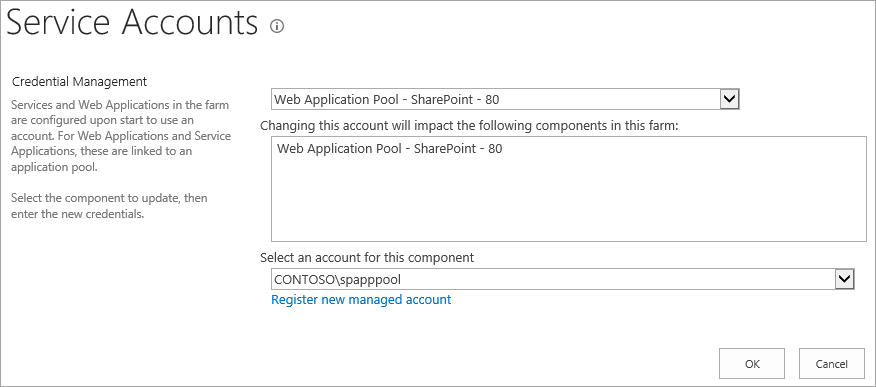

Öffnen Sie die Website der SharePoint-Zentraladministration.

Navigieren Sie zu Sicherheit, und wählen Sie die Option Dienstkonten konfigurieren.

Wählen Sie Webanwendungspool – YourWebApplicationName aus.

Vergewissern Sie sich, dass im Feld Wählen Sie ein Konto für diese Komponente aus ein Domänenkonto angezeigt wird, und merken Sie sich dieses Konto für den nächsten Schritt.

Sicherstellen, dass für die IIS-Website der Zone „Extranet“ ein HTTPS-Zertifikat konfiguriert ist

Da die interne URL das HTTPS-Protokoll (https://SharePoint/) verwendet, muss auf der IIS-Website (Internet Information Services, Internetinformationsdienste) ein Zertifikat festgelegt werden.

Öffnen Sie die Windows PowerShell-Konsole.

Führen Sie das folgende Skript aus, um ein selbstsigniertes Zertifikat zu generieren und es dem Zertifikatspeicher

MY storedes Computers hinzuzufügen.# Replace "SharePoint" with the actual hostname of the Internal URL of your Azure AD proxy application New-SelfSignedCertificate -DnsName "SharePoint" -CertStoreLocation "cert:\LocalMachine\My"Wichtig

Selbstsignierte Zertifikate sind nur für Testzwecke geeignet. In Produktionsumgebungen wird dringend empfohlen, stattdessen Zertifikate einer Zertifizierungsstelle zu verwenden.

Öffnen Sie die Konsole „Internetinformationsdienste-Manager“.

Erweitern Sie den Server in der Strukturansicht, erweitern Sie Websites, und wählen Sie die Website SharePoint: Microsoft Entra ID-Proxy und anschließend Bindungen aus.

Wählen Sie HTTPS-Bindung und anschließend Bearbeiten aus.

Wählen Sie im TLS/SSL-Zertifikatfeld die Zertifikatoption SharePoint und anschließend OK aus.

Nun können Sie extern über den Microsoft Entra-Anwendungsproxy auf die SharePoint-Website zugreifen.

Schritt 3: Konfigurieren der eingeschränkten Kerberos-Delegierung (Kerberos Constrained Delegation)

Benutzer authentifizieren sich initial bei Microsoft Entra ID und dann bei SharePoint, indem sie Kerberos über den privaten Microsoft Entra ID-Netzwerkconnector verwenden. Damit der Connector ein Kerberos-Token im Namen des Microsoft Entra-Benutzers oder der Microsoft Entra-Benutzerin abrufen kann, muss die eingeschränkte Kerberos-Delegierung (Kerberos Constrained Delegation, KCD) mit Protokollübergang konfiguriert werden. Weitere Informationen zu KCD finden Sie in der Übersicht über die eingeschränkte Kerberos-Delegierung.

Festlegen des Dienstprinzipalnamens (SPN) für das SharePoint-Dienstkonto

Da in diesem Artikel die interne URL https://sharepoint verwendet wird, lautet der Dienstprinzipalname (Service Principal Name, SPN) HTTP/sharepoint. Diese Werte müssen durch Werte für Ihre Umgebung ersetzt werden.

Um den SPN HTTP/sharepoint für das SharePoint-Anwendungspoolkonto Contoso\spapppool zu registrieren, führen Sie den folgenden Befehl als Administrator der Domäne an einer Eingabeaufforderung aus:

setspn -S HTTP/sharepoint Contoso\spapppool

Der Befehl Setspn sucht vor dem Hinzufügen nach dem SPN. Ist der SPN bereits vorhanden, wird der Fehler Doppelter SPN-Wert angezeigt. Entfernen Sie den vorhandenen SPN. Überprüfen Sie, ob der SPN erfolgreich hinzugefügt wurde, indem Sie den Befehl Setspn mit der Option -L ausführen. Weitere Informationen zu diesem Befehl finden Sie unter Setspn.

Sicherstellen, dass dem Connector bei Delegierungen an den SPN, der dem SharePoint-Anwendungspoolkonto hinzugefügt wurde, vertraut wird

Konfigurieren Sie KCD so, dass der Microsoft Entra-Anwendungsproxydienst Benutzeridentitäten an das SharePoint-Anwendungspoolkonto delegieren kann. Konfigurieren Sie KCD, indem Sie den privaten Netzwerkconnector so einrichten, dass er Kerberos-Tickets für Benutzer und Benutzerinnen abruft, die in Microsoft Entra ID authentifiziert wurden. Anschließend übergibt dieser Server den Kontext an die Zielanwendung (in diesem Fall an SharePoint).

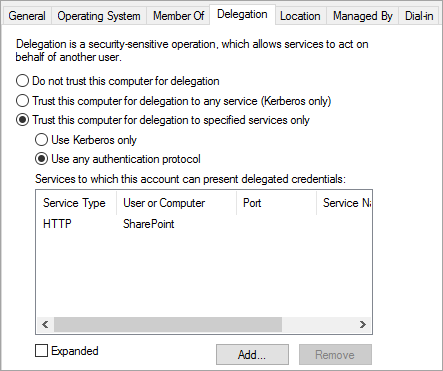

Führen Sie zum Konfigurieren von KCD für jeden Connectorcomputer die folgenden Schritte aus:

Melden Sie sich bei einem Domänencontroller als Domänenadministrator an, und öffnen Sie dann „Active Directory-Benutzer und -Computer“.

Suchen Sie den Computer, auf dem der private Microsoft Entra-Netzwerkconnector ausgeführt wird. In diesem Beispiel ist es der Computer, auf dem die SharePoint Server-Instanz ausgeführt wird.

Doppelklicken Sie auf den Computer, und wählen Sie anschließend die Registerkarte Delegierung aus.

Stellen Sie sicher, dass die Delegierungsoptionen auf Computer bei Delegierungen angegebener Dienste vertrauen festgelegt sind. Wählen Sie dann die Option Beliebiges Authentifizierungsprotokoll verwenden aus.

Wählen Sie die Schaltfläche Hinzufügen und anschließend Benutzer oder Computer aus, und suchen Sie nach dem SharePoint-Anwendungspoolkonto. Beispiel:

Contoso\spapppoolWählen Sie in der Liste der SPNs denjenigen aus, den Sie zuvor für das Dienstkonto erstellt haben.

Wählen Sie OK und anschließend erneut OK aus, um Ihre Änderungen zu speichern.

Nun können Sie sich unter Verwendung der externen URL bei SharePoint anmelden und bei Azure authentifizieren.

Beheben von Anmeldefehlern

Wenn die Anmeldung bei der Website nicht funktioniert, finden Sie in den Connectorprotokollen weitere Informationen zu dem Problem: Öffnen Sie die Ereignisanzeige auf dem Computer, auf dem der Connector ausgeführt wird, navigieren Sie zu Anwendungs- und Dienstprotokolle>Microsoft>privates Microsoft Entra-Netzwerk>Connector, und überprüfen Sie das Admin-Protokoll.