Bereitstellen mit dem Webdienstconnector

Die folgende Dokumentation enthält Informationen zum generischen Webdienstconnector. Microsoft Entra ID Governance unterstützt die Bereitstellung von Konten in verschiedenen Anwendungen wie SAP ECC, Oracle eBusiness Suite und Branchenanwendungen, die REST- oder SOAP-APIs verfügbar machen. Kundschaft, die zuvor MIM für die Verbindung mit diesen Anwendungen bereitgestellt hat, kann problemlos zum einfachen Microsoft Entra-Bereitstellungs-Agent wechseln und denselben Webdienstconnector, der für MIM entwickelt wurde, weiterverwenden.

Unterstützte Funktionen

- Erstellen Sie Benutzer in Ihrer Anwendung.

- Entfernen Sie Benutzern aus Ihrer Anwendung, wenn diese keinen Zugriff mehr benötigen.

- Synchronisieren von Benutzerattributen zwischen Microsoft Entra ID und Ihrer Anwendung

- Ermitteln Sie das Schema für Ihre Anwendung.

Der Webdienstconnector implementiert die folgenden Funktionen:

SOAP-Ermittlung: Ermöglicht dem Administrator die Eingabe des WSDL-Pfads, der vom Zielwebdienst verfügbar gemacht wird. Die Ermittlung erzeugt eine Baumstruktur der gehosteten Webdienste mit ihren inneren Endpunkten oder Vorgängen zusammen mit der Metadatenbeschreibung des Vorgangs. Die Anzahl der möglichen Ermittlungsvorgänge (Schritt für Schritt) ist unbegrenzt. Die ermittelten Vorgänge werden später verwendet, um den Ablauf von Vorgängen zu konfigurieren, die die Vorgänge des Connectors für die Datenquelle implementieren (als Import/Export).

REST-Ermittlung: Ermöglicht dem Administrator die Eingabe von REST-Dienstdetails, z. B. Dienstendpunkt, Ressourcenpfad, Methode und Parameterdetails. Die REST-Dienstinformationen werden in der

discovery.xmlDatei deswsconfigProjekts gespeichert. Sie werden später vom Administrator verwendet, um die Rest-Webdienstaktivität im Workflow zu konfigurieren.Konfiguration des Connectorbereichsschemas: Ermöglicht dem Administrator das Konfigurieren des Schemas. Die Schemakonfiguration enthält eine Auflistung von Objekttypen und Attributen für eine bestimmte Anwendung. Der Administrator kann die Attribute auswählen, die Teil des Schemas sein sollen.

Vorgangsflusskonfiguration: Workflow-Designer-UI zum Konfigurieren der Implementierung von Import- und Exportvorgängen pro Objekttyp über verfügbar gemachte Webdienstvorgangsfunktionen einschließlich die Zuordnung von Parameters vom Benutzer, welche mit Webservicefunktionen ausgestattet sind.

Voraussetzungen für die Bereitstellung

Lokale Voraussetzungen

Der Computer, auf dem der Bereitstellungs-Agent ausgeführt wird, sollte über Folgendes verfügen:

- Verbindung zur Anwendung REST oder SOAP Endpunkten sowie zu ausgehender Konnektivität zu login.microsoftonline.com, anderen Microsoft Online Services und Azure -Domänen. Ein Beispiel ist eine Windows Server 2016-VM, die in Azure IaaS oder hinter einem Proxy gehostet wird.

- Mindestens 3 GB RAM zum Hosten eines Bereitstellungs-Agents.

- .NET Framework 4.7.2

- Windows Server 2016 oder höher.

Stellen Sie vor dem Konfigurieren der Bereitstellung Folgendes sicher:

- Machen Sie die erforderlichen SOAP- oder REST-APIs in Ihrer Anwendung verfügbar, um Benutzer zu erstellen, zu aktualisieren und zu löschen.

Cloudanforderungen

Ein Microsoft Entra-Mandant mit Microsoft Entra ID P1 oder Premium P2 (oder EMS E3 oder E5).

Für die Verwendung dieses Features werden Microsoft Entra ID P1-Lizenzen benötigt. Informationen zur Ermittlung der richtigen Lizenz für Ihre Anforderungen finden Sie im Vergleich der allgemein verfügbaren Features von Microsoft Entra ID.

Die Rolle „Hybrididentitätsadministrator“ zum Konfigurieren des Bereitstellungs-Agents und die Rolle „Anwendungsadministrator“ oder „Cloudanwendungsadministrator“ zum Konfigurieren der Bereitstellung im Azure-Portal.

Die Microsoft Entra-Benutzer, die für Ihre Anwendung bereitgestellt werden sollen, müssen bereits mit allen Attributen ausgefüllt werden, die von Ihrer Anwendung benötigt werden.

Installieren und Konfigurieren des Microsoft Entra Connect-Bereitstellungs-Agent-Pakets

- Melden Sie sich beim Azure-Portal an.

- Navigieren Sie zu Unternehmensanwendungen, und wählen Sie Neue Anwendung aus.

- Suchen Sie nach der lokalen Ecma International-App, benennen Sie die App, und wählen Sie Erstellen aus, um sie Ihrem Mandanten hinzuzufügen.

- Navigieren Sie über das Menü zur Bereitstellungsseite Ihrer Anwendung.

- Wählen Sie Erste Schritte aus.

- Ändern Sie auf der Seite Bereitstellung den Modus in Automatisch.

Wählen Sie unter Lokale Konnektivität die Option Herunterladen und Installieren und dann Bedingungen akzeptieren und herunterladen aus.

Verlassen Sie das Portal und führen Sie das Installationsprogramm für den Bereitstellungsagenten aus, stimmen Sie den Nutzungsbedingungen zu und wählen Sie Installieren aus.

Warten Sie auf den Konfigurationsassistenten für den Microsoft Entra-Bereitstellungsagenten und wählen Sie dann Weiter aus.

Wählen Sie im Schritt Erweiterung auswählen die Option Lokale Anwendungsbereitstellung und dann Weiter aus.

Der Bereitstellungs-Agent verwendet den Webbrowser des Betriebssystems, um ein Pop-up-Fenster anzuzeigen, in dem Sie sich bei Microsoft Entra ID und gegebenenfalls auch beim Identitätsanbieter Ihrer Organisation anmelden können. Wenn Sie Internet Explorer als Browser auf Windows Server verwenden, müssen Sie möglicherweise Microsoft-Websites zur vertrauenswürdigen Websiteliste Ihres Browsers hinzufügen, damit JavaScript ordnungsgemäß ausgeführt werden kann.

Geben Sie Anmeldeinformationen für einen Microsoft Entra-Administrator an, wenn Sie zur Autorisierung aufgefordert werden. Das Benutzerkonto muss mindestens über die Rolle Hybrididentitätsadministrator verfügen.

Wählen Sie Bestätigen aus, um die Einstellung zu bestätigen. Nach erfolgreicher Installation können Sie Beenden auswählen und auch das Installationsprogramm für das Bereitstellungs-Agent-Paket schließen.

Konfigurieren der lokalen ECMA-App

Wählen Sie im Portal im Abschnitt Lokale Konnektivität den von Ihnen bereitgestellten Agent und dann Agent(s) zuweisen aus.

Lassen Sie dieses Browserfenster geöffnet, während Sie den nächsten Schritt der Konfiguration mit dem Konfigurations-Assistenten ausführen.

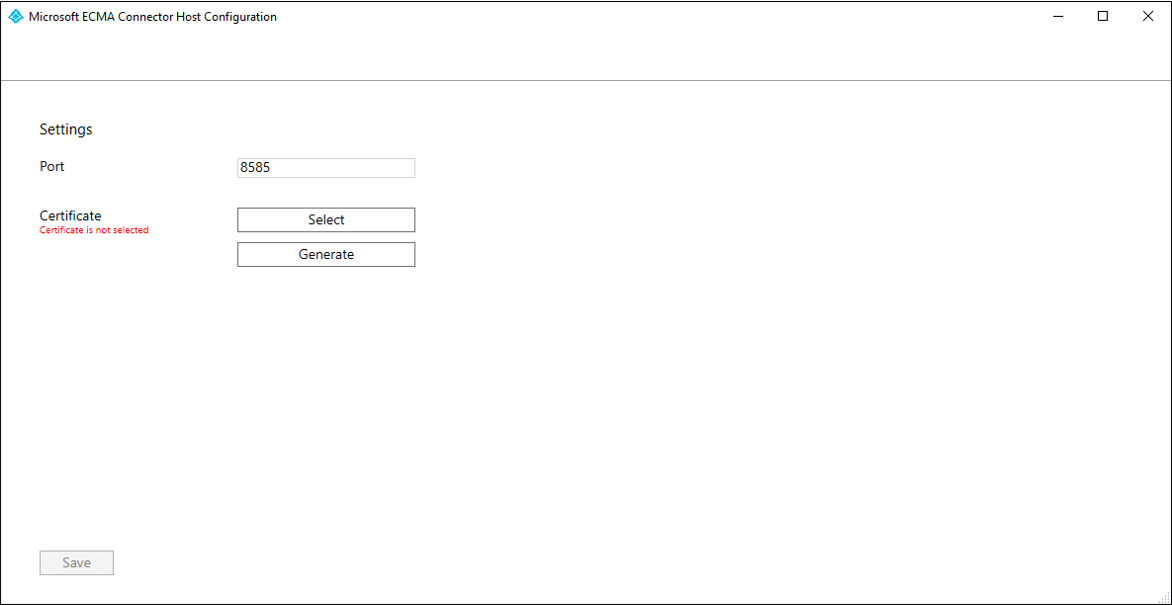

Konfigurieren des Zertifikats für den Microsoft Entra-ECMA-Connectorhost

Klicken Sie auf dem Windows-Server, auf dem der Bereitstellungs-Agent installiert ist, im Startmenü mit der rechten Maustaste auf den Microsoft ECMA2Host-Konfigurations-Assistenten, und führen Sie ihn als Administrator*in aus. Die Ausführung als Windows-Administrator ist erforderlich, damit der Assistent die erforderlichen Windows-Ereignisprotokolle erstellen kann.

Wenn dies das erste Mal ist, dass Sie den Assistenten ausführen, werden Sie nach dem Starten der Konfiguration des ECMA-Connectorhosts aufgefordert, ein Zertifikat zu erstellen. Übernehmen Sie den Standardport 8585, und wählen Sie Zertifikat generieren aus, um ein Zertifikat zu generieren. Bei dem automatisch generierten Zertifikat handelt es sich um ein selbstsigniertes Zertifikat der vertrauenswürdigen Stammzertifizierungsstelle. Das Zertifikat-SAN stimmt mit dem Hostnamen überein.

Wählen Sie Speichern.

Erstellen Sie eine Webdienstconnector-Vorlage

Bevor Sie die Konfiguration des Webdienstkonnektors erstellen, müssen Sie eine Vorlage für den Webdienstkonnektor erstellen und die Vorlage an die Anforderungen Ihrer spezifischen Umgebung anpassen. Stellen Sie sicher, dass ServiceName, EndpointName und OperationName korrekt sind.

Sie finden Beispielvorlagen und Anleitungen zur Integration in beliebte Anwendungen wie SAP ECC 7.0 und Oracle eBusiness Suite im Connectors-Downloadpaket. Mithilfe des Workflowhandbuchs für SOAP erfahren Sie, wie Sie ein neues Projekt für Ihre Datenquelle im Webdienstkonfigurationstool erstellen.

Weitere Informationen zum Konfigurieren einer Vorlage zum Herstellen einer Verbindung mit der REST- oder SOAP-API Ihrer eigenen Anwendung finden Sie in der Übersicht über den generischen Webdienstconnector in der MIM-Dokumentationsbibliothek.

Konfigurieren des generischen Webdienstconnectors

In diesem Abschnitt erstellen Sie die Connectorkonfiguration für Ihre Anwendung.

Verbinden des Bereitstellungs-Agents mit Ihrer Anwendung

Führen Sie die folgenden Schritte aus, um den Microsoft Entra-Bereitstellungs-Agent mit Ihrer Anwendung zu verbinden:

Kopieren Sie ihre

.wsconfigVorlage fürC:\Program Files\Microsoft ECMA2Host\Service\ECMAden Webdienstconnector in den Ordner.Generieren Sie ein geheimes Token für die Authentifizierung von Microsoft Entra ID beim Connector. Es sollte mindestens 12 Zeichen umfassen und für jede Anwendung eindeutig sein.

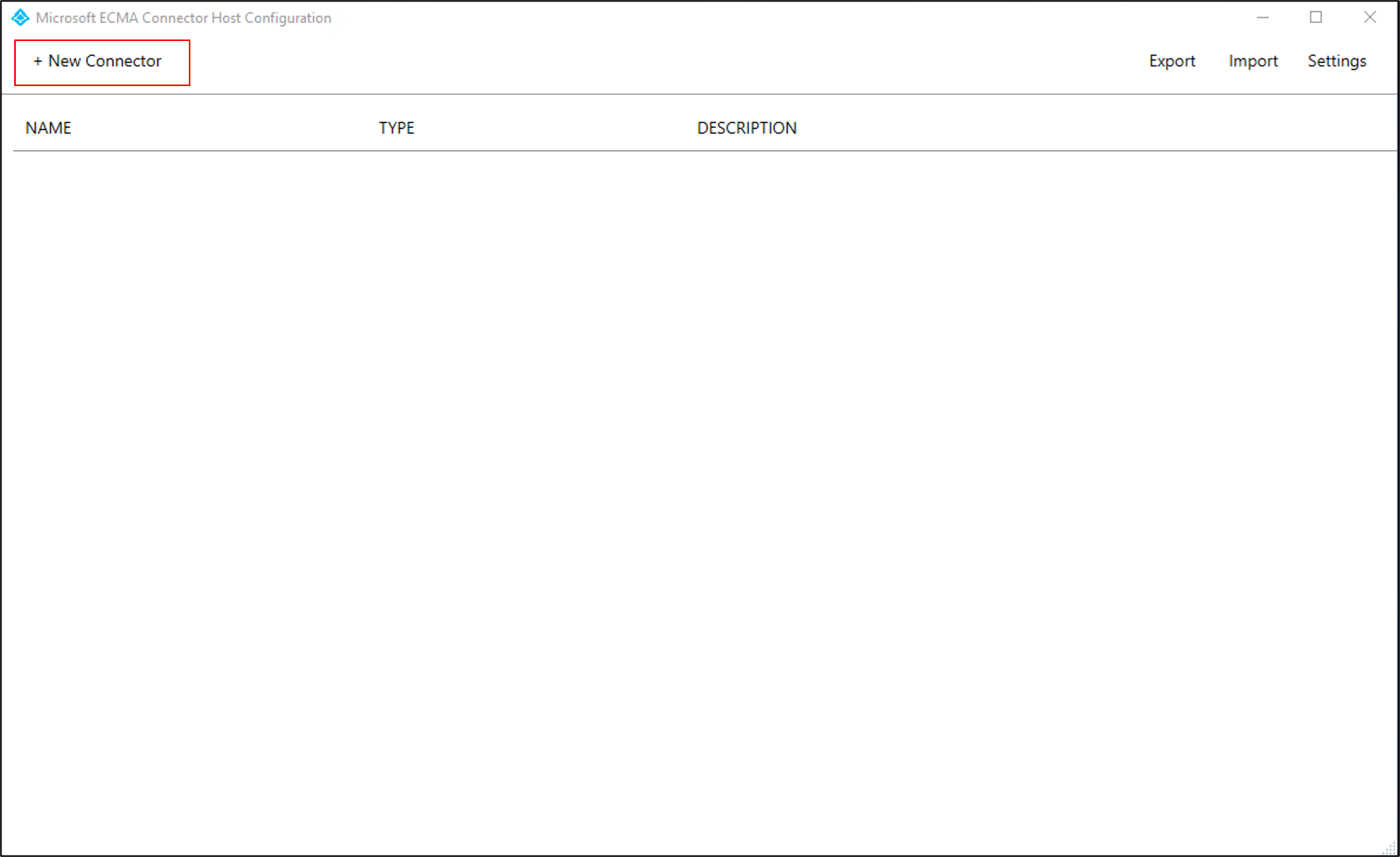

Wenn Sie dies noch nicht getan haben, starten Sie im Windows-Startmenü den Microsoft ECMA2Host-Konfigurations-Assistenten.

Wählen Sie Neuer Connector aus.

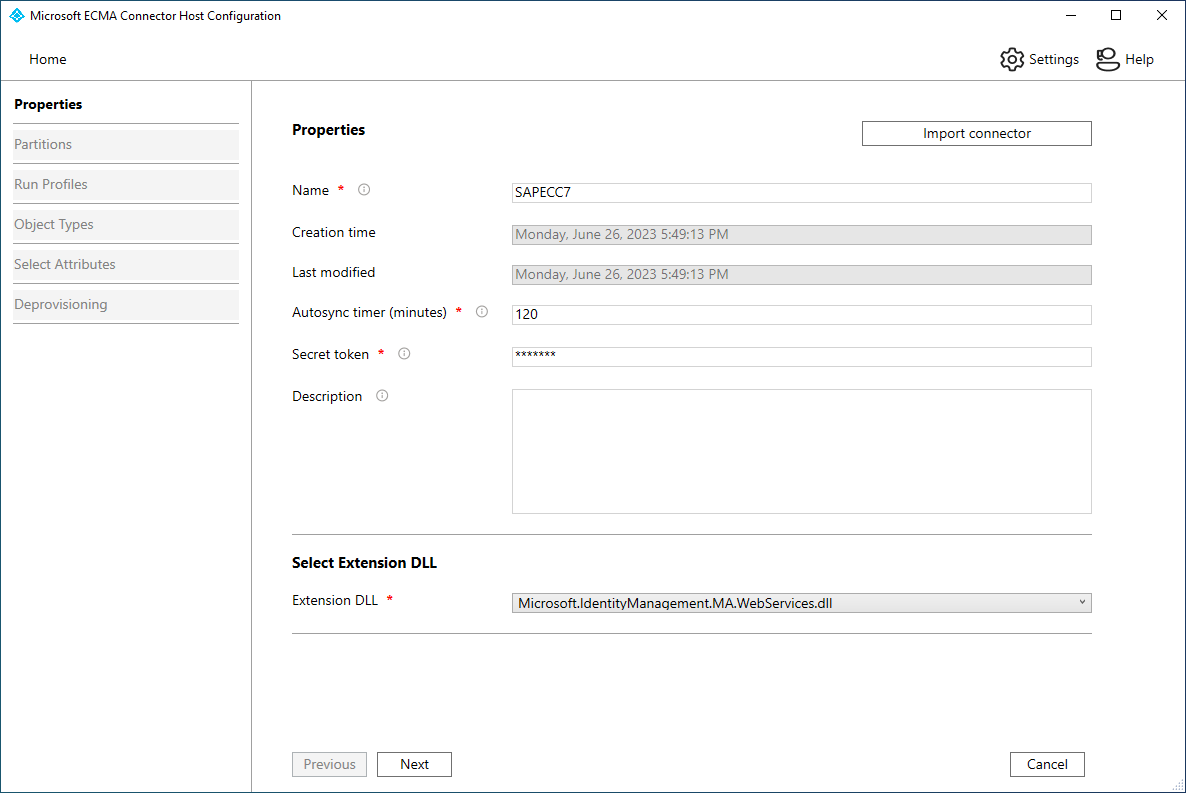

Füllen Sie auf der Seite Eigenschaften die Felder mit den Werten aus, die in der Tabelle unter dem Bild angegeben sind, und wählen Sie Weiter aus.

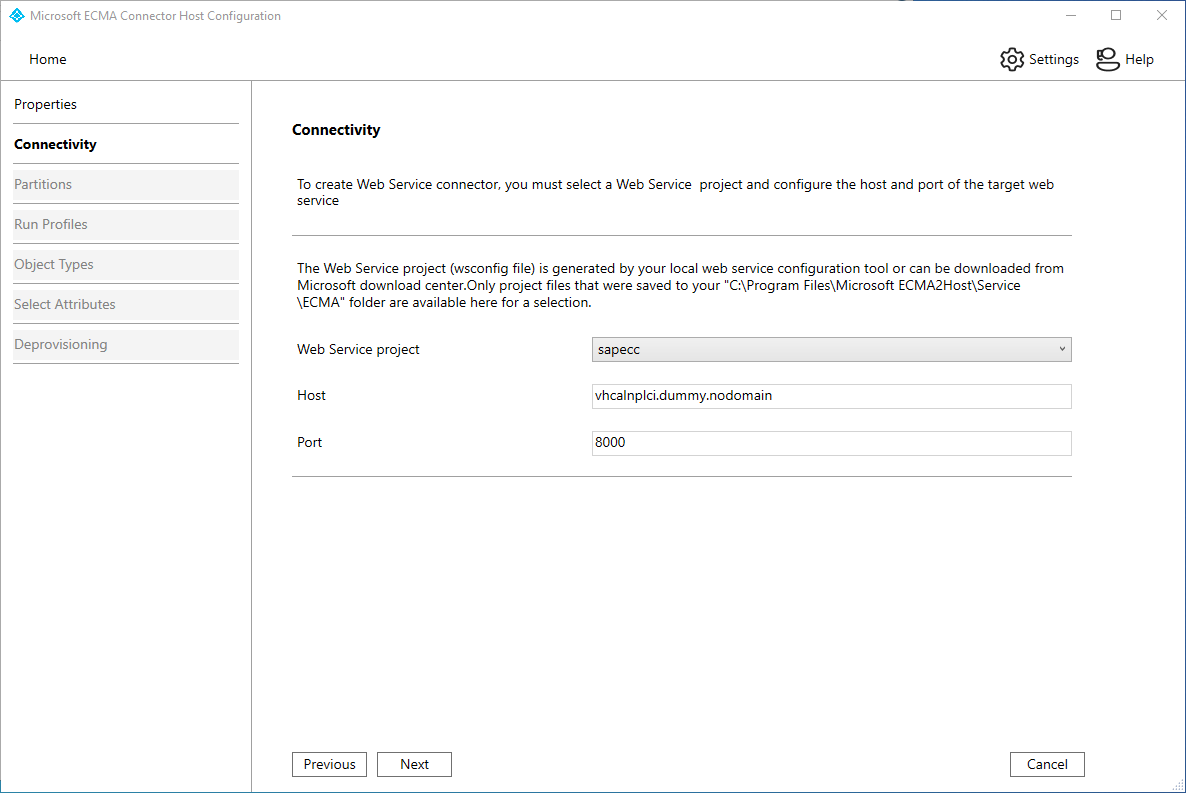

Eigenschaft Wert Name Der Name für den Connector. Muss für alle Connectors in Ihrer Umgebung eindeutig sein. Zeitgeber für automatische Synchronisierung (Minuten) 120 Geheimes Token Geben Sie das geheime Token ein, das Sie für diesen Connector generiert haben. Der Schlüssel sollte mindestens 12 Zeichen lang sein. Erweiterungs-DLL Wählen Sie für den Webdienstconnector Microsoft.IdentityManagement.MA.WebServices.dll aus. Füllen Sie auf der Seite Konnektivität die Felder mit den Werten aus, die in der Tabelle unter dem Bild angegeben sind, und wählen Sie Weiter aus.

Eigenschaft BESCHREIBUNG Webdienstprojekt Name Ihrer Webdienstvorlage. Host Der SOAP-Endpunkthostname Ihrer Anwendung, z. B. vhcalnplci.dummy.nodomain Port SOAP-Endpunktport Ihrer Anwendung, z. B. 8000 Füllen Sie auf der Seite Funktionen die Felder mit den Werten aus, die in der folgenden Tabelle angegeben sind, und wählen Sie Weiter aus.

Eigenschaft Wert Distinguished Name Style Allgemein Exporttyp ObjectReplace Datennormalisierung Keine Objektbestätigung Normal Import aktivieren Überprüft Deltaimport aktiviert Deaktiviert Export aktivieren Überprüft Vollständigen Export aktivieren Deaktiviert Kennwortexport im ersten Durchlauf aktivieren Überprüft Keine Referenzwerte im ersten Exportdurchlauf Deaktiviert Objektumbenennung aktivieren Deaktiviert Löschen/Hinzufügen als Ersetzung Deaktiviert

Hinweis

Wenn die Vorlage für den Webdienstkonnektor zur Bearbeitung im Webdienst-Konfigurationstool geöffnet wird, wird eine Fehlermeldung angezeigt.

Füllen Sie die Felder auf der Seite Global aus, und wählen Sie Weiter aus.

Wählen Sie auf der Seite Partitionen die Schaltfläche Weiter aus.

Behalten Sie auf der Seite Ausführungsprofile die Aktivierung des Kontrollkästchens Export bei. Aktivieren Sie das Kontrollkästchen Vollständiger Import, und wählen Sie Weiter aus. Das Ausführungsprofil Export wird verwendet, wenn der Ecma International-Connectorhost Änderungen von Microsoft Entra ID an Ihre Anwendung senden muss, um Datensätze einzufügen, zu aktualisieren und zu löschen. Das Ausführungsprofil Vollständiger Import wird verwendet, wenn der Ecma International-Connectorhostdienst gestartet wird, um den aktuellen Inhalt Ihrer Anwendung einzulesen.

Eigenschaft Wert Exportieren Anwendungsprofil, das Daten in Ihre Anwendung exportiert. Dieses Ausführungsprofil ist erforderlich. Vollständiger Import Führen Sie das Profil aus, das alle Daten aus Ihrer Anwendung importiert. Deltaimport Ausführungsprofil, das nur Änderungen aus Ihrer Anwendung seit dem letzten vollständigen oder Deltaimport importiert. Füllen Sie die Felder auf der Seite Objekttypen aus, und wählen Sie Weiter aus. In der Tabelle unter der Abbildung finden Sie Anweisungen für die einzelnen Felder.

Anker: Die Werte dieses Attributs sollten für jedes Objekt im Zielsystem eindeutig sein. Der Microsoft Entra-Bereitstellungsdienst fragt den Ecma International-Connectorhost nach dem ersten Zyklus mit diesem Attribut ab. Dieser Wert wird in der Vorlage für den Webdienstconnector definiert.

DN: In den meisten Fällen sollte die Option „Automatisch generiert“ aktiviert werden. Falls sie deaktiviert ist, stellen Sie sicher, dass das DN-Attribut einem Attribut in Microsoft Entra ID zugeordnet ist, das den DN in diesem Format speichert: CN = anchorValue, Object = objectType. Weitere Informationen zu Ankern und dem DN finden Sie unter Grundlegendes zu Ankerattributen und DNs (Distinguished Names).

Eigenschaft Wert Zielobjekt Benutzer Anchor userName DN userName Automatisch generiert Überprüft

Der ECMA-Connectorhost erkennt die von Ihrer Anwendung unterstützten Attribute. Sie können dann wählen, welches der erkannten Attribute Sie für Microsoft Entra ID verfügbar machen möchten. Diese Attribute können dann im Azure-Portal zur Bereitstellung konfiguriert werden. Fügen Sie auf der Seite Attribute auswählen alle Attribute aus der Dropdownliste jeweils einzeln hinzu. In der Dropdownliste Attribut werden alle Attribute angezeigt, die in Ihrer Anwendung erkannt wurden und nicht auf der vorherigen Seite Attribute auswählen ausgewählt wurden. Nachdem alle relevanten Attribute hinzugefügt sind, wählen Sie Weiter aus.

Wählen Sie auf der Seite Bereitstellung aufheben unter Flow deaktivieren die Option Löschen aus. Die auf der vorherigen Seite ausgewählten Attribute können auf der Seite „Bereitstellung aufheben“ nicht ausgewählt werden. Wählen Sie Fertig stellen aus.

Hinweis

Wenn Sie Attributwert festlegen verwenden, sollten Sie beachten, dass nur boolesche Werte zulässig sind.

Wählen Sie auf der Seite Aufheben der Bereitstellung unter „Fluss deaktivieren“ die Option „Keine“ aus, wenn Sie den Benutzerkontostatus mit einer Eigenschaft wie expirationTimesteuern. Wählen Sie unter "Löschablauf" die Option "Keine" aus, wenn Sie keine Benutzer aus Ihrer Anwendung löschen möchten, oder "Löschen", wenn Sie dies tun möchten. Wählen Sie Fertig stellen aus.

Sicherstellen, dass der ECMA2Host-Dienst ausgeführt wird

Wählen Sie auf dem Server, auf dem der Microsoft Entra-ECMA-Connectorhost ausgeführt wird, Starten aus.

Geben Sie run (Ausführen) und services.msc in das Feld ein.

Stellen Sie sicher, dass Microsoft ECMA2Host in der in der Liste Dienste enthalten ist und ausgeführt wird. Wählen Sie andernfalls Starten aus.

Wenn Sie den Dienst kürzlich gestartet haben und viele Benutzerobjekte in Ihrer Anwendung haben, warten Sie mehrere Minuten, bis der Connector eine Verbindung mit Ihrer Anwendung hergestellt hat, und führen Sie den ersten vollständigen Import aus.

Konfigurieren der Anwendungsverbindung im Azure-Portal

Kehren Sie zu dem Webbrowserfenster zurück, in dem Sie die Anwendungsbereitstellung konfiguriert haben.

Hinweis

Wenn für das Fenster ein Timeout aufgetreten ist, müssen Sie den Agent erneut auswählen.

- Melden Sie sich beim Azure-Portal an.

- Wechseln Sie zu Unternehmensanwendungen und der Anwendung Lokale ECMA-App.

- Wählen Sie Bereitstellung aus.

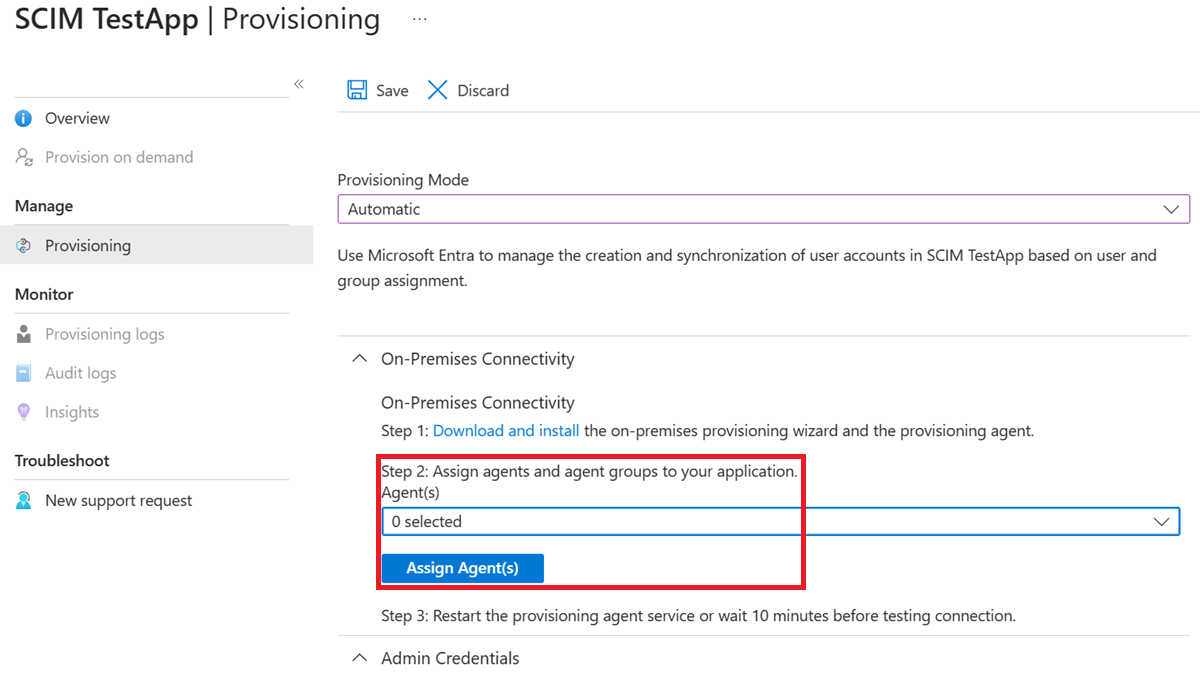

- Wählen Sie Erste Schritte aus, und ändern Sie dann den Modus in Automatisch. Wählen Sie im Abschnitt Lokale Konnektivität den von Ihnen bereitgestellten Agent und dann Agent(s) zuweisen aus. Wechseln Sie andernfalls zu Bereitstellung bearbeiten.

Geben Sie im Abschnitt Administratoranmeldeinformationen die folgende URL ein. Ersetzen Sie den Teil

{connectorName}durch den Namen des Connectors auf dem ECMA-Connectorhost. Beim Connectornamen muss die Groß-/Kleinschreibung beachtet werden, und sie sollte mit der im Assistenten konfigurierten identisch sein. Sie könnenlocalhostauch durch den Hostnamen Ihres Computers ersetzen.Eigenschaft Wert Mandanten-URL https://localhost:8585/ecma2host_APP1/scimGeben Sie den Wert des geheimen Tokens ein, das Sie beim Erstellen des Connectors definiert haben.

Hinweis

Wenn Sie den Agent gerade der Anwendung zugewiesen haben, warten Sie 10 Minuten, bis die Registrierung abgeschlossen ist. Der Konnektivitätstest funktioniert erst, wenn die Registrierung abgeschlossen ist. Sie können erzwingen, dass die Agent-Registrierung abgeschlossen wird, indem Sie den Bereitstellungs-Agent auf Ihrem Server neu starten, um den Registrierungsprozess zu beschleunigen. Gehen Sie zu Ihrem Server, suchen Sie über die Windows-Suchleiste nach Dienste, identifizieren Sie den Dienst Microsoft Entra Connect-Bereitstellungs-Agent, klicken Sie mit der rechten Maustaste auf den Dienst, und starten Sie ihn neu.

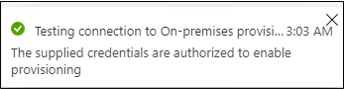

Wählen Sie Verbindung testen aus, und warten Sie eine Minute.

Wenn der Verbindungstest erfolgreich war und angezeigt wird, dass die angegebenen Anmeldeinformationen zum Aktivieren der Bereitstellung autorisiert sind, wählen Sie Speichern aus.

Konfigurieren von Attributzuordnungen

Nun ordnen Sie Attribute der Darstellung des Benutzers in Microsoft Entra ID der Darstellung des Benutzers in Ihrer Anwendung zu.

Sie verwenden das Azure-Portal, um die Zuordnung zwischen den Attributen von Microsoft Entra-Benutzer*innen und den Attributen zu konfigurieren, die Sie zuvor im Assistenten für die Ecma International-Hostkonfiguration ausgewählt haben.

Stellen Sie sicher, dass das Microsoft Entra-Schema die Attribute enthält, die für Ihre Anwendung erforderlich sind. Wenn Benutzer über ein Attribut verfügen müssen und dieses Attribut noch nicht Teil Ihres Microsoft Entra-Schemas für einen Benutzer ist, müssen Sie die -Verzeichniserweiterungsfunktion verwenden, um dieses Attribut als Erweiterung hinzuzufügen.

Wählen Sie im Microsoft Entra-Admin Center unter Unternehmensanwendungen die Anwendung Lokale ECMA-App aus und wählen Sie dann die Seite Bereitstellung aus.

Wählen Sie Bereitstellung bearbeiten aus, und warten Sie 10 Sekunden.

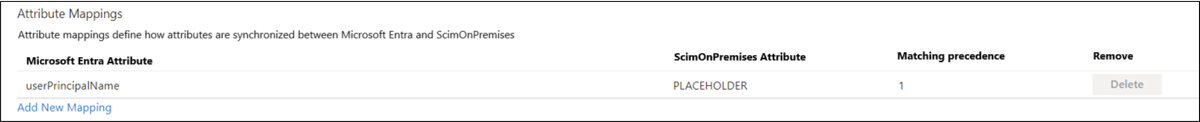

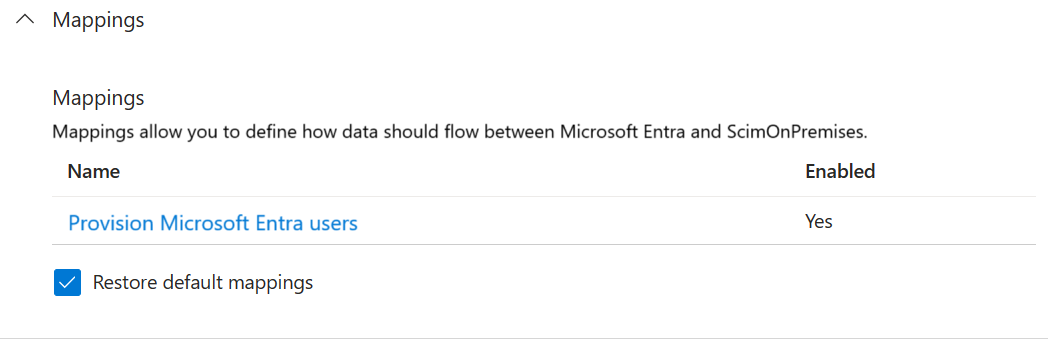

Erweitern Sie Zuordnungen, und wählen Sie Microsoft Entra-Benutzer bereitstellen aus. Wenn Sie die Attributzuordnungen für diese Anwendung zum ersten Mal konfiguriert haben, ist nur eine Zuordnung für einen Platzhalter vorhanden.

Um sicherzustellen, dass das Schema in Microsoft Entra ID verfügbar ist, aktivieren Sie das Kontrollkästchen Erweiterte Optionen anzeigen und wählen Sie Attributliste für ScimOnPremises bearbeiten aus. Stellen Sie sicher, dass alle im Konfigurations-Assistenten ausgewählten Attribute aufgelistet sind. Falls nicht, warten Sie einige Minuten, bis das Schema aktualisiert wurde, und laden Sie die Seite dann neu. Wenn die Attribute aufgelistet werden, wählen Sie „Abbrechen“ aus, um zur Zuordnungsliste zurückzukehren.

Wählen Sie nun die Zuordnung userPrincipalName PLATZHALTER aus. Diese Zuordnung wird standardmäßig hinzugefügt, wenn Sie die lokale Bereitstellung zum ersten Mal konfigurieren.

Ändern Sie den Wert folgendermaßen:

| Zuordnungstyp | Quellattribut | Zielattribut |

|---|---|---|

| Direkt | userPrincipalName | urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userName |

Wählen Sie nun Neue Zuordnung hinzufügen aus, und wiederholen Sie den nächsten Schritt für jede Zuordnung.

Geben Sie die Quell- und Zielattribute für jedes der Attribute an, die Ihre Anwendung benötigt. Ein auf ein Objekt angewendeter

Microsoft Entra-Attribute ScimOnPremises-Attribut Rangfolge für Abgleich Diese Zuordnung anwenden ToUpper(Word([userPrincipalName], 1, "@"), ) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userName 1 Nur beim Erstellen von Objekten Redact("Pass@w0rd1") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:export_password Nur beim Erstellen von Objekten city urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:city Immer companyName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:company Immer department urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:department Immer mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:email Immer Switch([IsSoftDeleted], , "False", "9999-12-31", "True", "1990-01-01") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:expirationTime Immer givenName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:firstName Immer surname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:lastName Immer telephoneNumber urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:telephoneNumber Immer jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:jobTitle Immer Nachdem alle Zuordnungen hinzugefügt sind, wählen Sie Speichern aus.

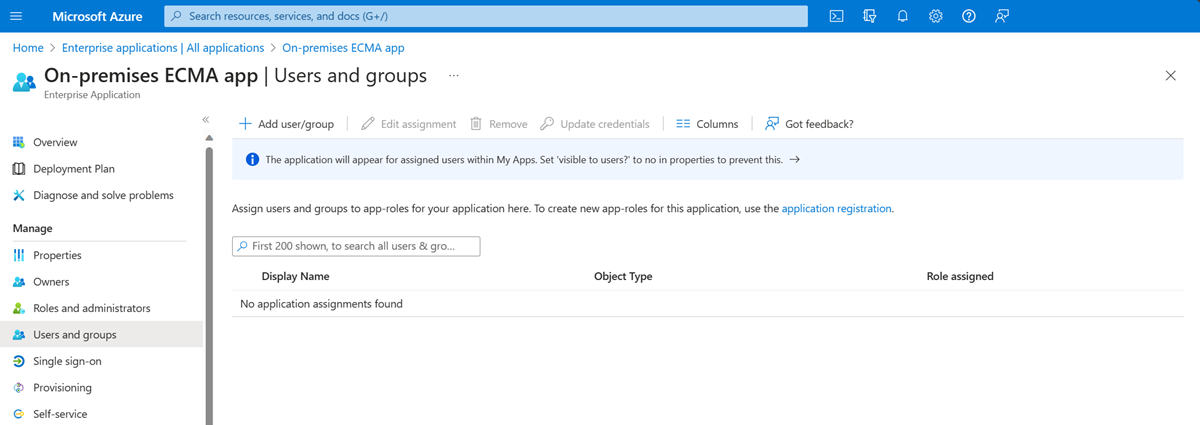

Zuweisen von Benutzern zur Anwendung

Da der Microsoft Entra-Ecma International-Connectorhost und Microsoft Entra ID nun miteinander kommunizieren und die Attributzuordnungen konfiguriert sind, können Sie mit der Konfiguration der Benutzer*innen für den Bereitstellungsbereich fortfahren.

Wichtig

Wenn Sie mit der Rolle „Hybrididentitätsadministrator“ angemeldet wurden, müssen Sie sich zum Ausführen der Schritte in diesem Abschnitt zuerst abmelden und dann mit einem Konto anmelden, das mindestens über die Rolle „Anwendungsadministrator“ verfügt. Die Rolle „Hybrididentitätsadministrator“ verfügt nicht über Berechtigungen zum Zuweisen von Benutzern zu Anwendungen.

Wenn Benutzer in Ihrer Anwendung vorhanden sind, sollten Sie Anwendungsrollenzuweisungen für diese vorhandenen Benutzer erstellen. Weitere Informationen zum Erstellen von großen Mengen von Anwendungsrollenzuweisungen finden Sie unter Verwalten der vorhandenen Benutzer einer Anwendung in Microsoft Entra ID.

Andernfalls, wenn keine aktuellen Benutzer der Anwendung vorhanden sind, wählen Sie einen Testbenutzer aus Microsoft Entra aus, der für die Anwendung bereitgestellt wird.

Stellen Sie sicher, dass der ausgewählte Benutzer alle Eigenschaften aufweist, die den erforderlichen Attributen Ihrer Anwendung zugeordnet werden sollen.

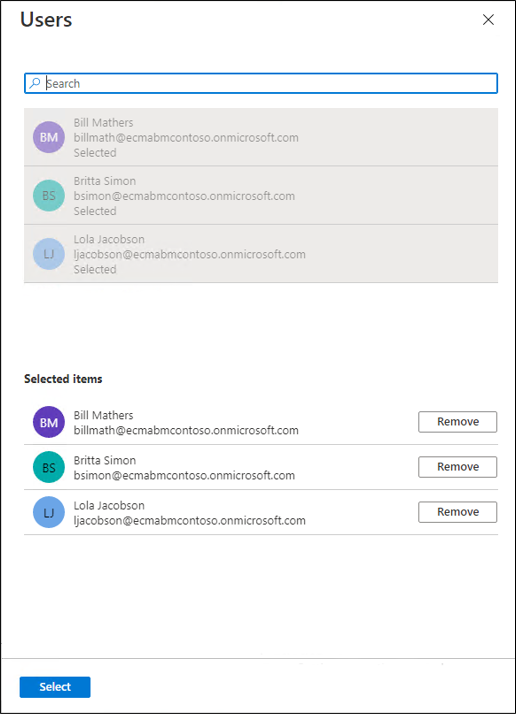

Wählen Sie im Azure-Portal die Option Unternehmensanwendungen aus.

Wählen Sie die Anwendung Lokale ECMA-App aus.

Wählen Sie links unter Verwalten die Option Benutzer und Gruppen aus.

Wählen Sie Benutzer/Gruppe hinzufügen aus.

Wählen Sie unter Benutzer die Option Keine Elemente ausgewählt aus.

Wählen Sie auf der rechten Seite Benutzer und dann die Schaltfläche Auswählen aus.

Wählen Sie nun Zuweisen aus.

Testen der Bereitstellung

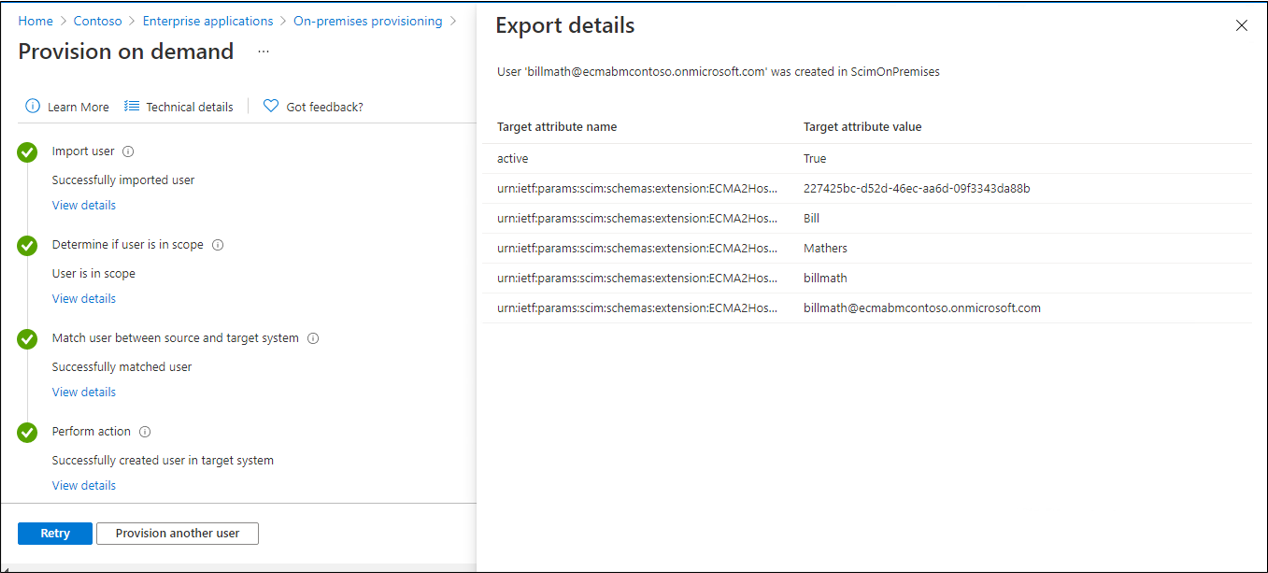

Nachdem nun Ihre Attribute zugeordnet und die Benutzer zugewiesen sind, können Sie die bedarfsorientierte Bereitstellung mit einem Ihrer Benutzer testen.

Wählen Sie im Azure-Portal die Option Unternehmensanwendungen aus.

Wählen Sie die Anwendung Lokale ECMA-App aus.

Wählen Sie links Bereitstellung aus.

Klicken Sie auf Bei Bedarf bereitstellen.

Suchen Sie nach einem Ihrer Testbenutzer, und wählen Sie Bereitstellen aus.

Nach einigen Sekunden wird die Meldung Benutzer wurde erfolgreich im Zielsystem erstellt mit einer Liste der Benutzerattribute angezeigt.

Benutzerbereitstellung starten

Nachdem die bedarfsorientierte Bereitstellung erfolgreich war, kehren Sie zur Konfigurationsseite der Bereitstellung zurück. Stellen Sie sicher, dass der Bereich nur auf zugewiesene Benutzer und Gruppen festgelegt ist, aktivieren Sie die Bereitstellung (On), und wählen Sie Speichern aus.

Warten Sie bis zu 40 Minuten, bis der Bereitstellungsdienst startet. Wenn Sie nach Abschluss des Bereitstellungsauftrags (wie im nächsten Abschnitt beschrieben) auch Ihre Tests abgeschlossen haben, können Sie den Bereitstellungsstatus in Aus ändern und Speichern auswählen. Durch diese Aktion wird der Bereitstellungsdienst in Zukunft nicht mehr ausgeführt.

Beheben von Fehlern bei der Bereitstellung

Wenn ein Fehler angezeigt wird, wählen Sie Bereitstellungsprotokolle anzeigen aus. Suchen Sie im Protokoll nach einer Zeile mit dem Status Fehler und wählen Sie diese Zeile aus.

Weitere Informationen finden Sie auf der Registerkarte Problembehandlung und Empfehlungen.