Konfigurieren einer SAML-App zum Empfangen von Token mit Ansprüchen aus einem externen Speicher

In diesem Artikel wird beschrieben, wie Sie eine SAML-Anwendung konfigurieren, um Token mit externen Ansprüchen von Ihrem benutzerdefinierten Anspruchsanbieter zu empfangen.

Voraussetzungen

Führen Sie vor der Konfiguration einer SAML-Anwendung zum Empfangen von Token mit externen Ansprüchen die folgenden Abschnitte aus:

- Konfigurieren eines Startereignisses für die Tokenausstellung durch einen benutzerdefinierten Anspruchsanbieter

- Registrieren einer benutzerdefinierten Anspruchserweiterung

Konfigurieren einer SAML-Anwendung, die angereicherte Token empfängt

Einzelne App-Administratoren oder Besitzer können mit einem benutzerdefinierten Anspruchsanbieter Token für vorhandene Anwendungen oder neue Anwendungen anreichern. Diese Apps können Token im JWT-Format (für OpenID Connect) oder in SAML-Formaten verwenden.

Die folgenden Schritte dienen zum Registrieren einer XRayClaims-Demoanwendung, damit Sie testen können, ob sie ein Token mit angereicherten Ansprüchen erhalten kann.

Hinzufügen einer neuen SAML-Anwendung

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Fügen Sie eine neue SAML-Anwendung ohne Katalog in Ihrem Mandanten hinzu:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen.

Wählen Sie Neue Anwendung und dann Eigene Anwendung erstellen aus.

Fügen Sie einen Namen für die App hinzu. Zum Beispiel AzureADClaimsXRay. Wählen Sie die Option Beliebige andere, nicht im Katalog zu findende Anwendung integrieren, und wählen Sie dann Erstellen aus.

Konfigurieren des einmaligen Anmeldens mit SAML

Richten Sie das einmalige Anmelden für die App ein:

Wählen Sie auf der Seite Übersicht die Option Einmaliges Anmelden einrichten und dann SAML aus. Wählen Sie die Option Bearbeiten unter SAML-Basiskonfiguration aus.

Wählen Sie Bezeichner hinzufügen aus, und fügen Sie „urn:microsoft:adfs:claimsxray“ als Bezeichner hinzu. Wenn dieser Bezeichner bereits von einer anderen Anwendung in Ihrer Organisation verwendet wird, können Sie eine Alternative wie urn:microsoft:adfs:claimsxray12 verwenden.

Wählen Sie Antwort-URL aus, und fügen Sie

https://adfshelp.microsoft.com/ClaimsXray/TokenResponseals Antwort-URL hinzu.Wählen Sie Speichern aus.

Konfigurieren von Ansprüchen

Attribute, die von Ihrer benutzerdefinierten Anspruchsanbieter-API zurückgegeben werden, werden nicht automatisch in Token aufgenommen, die von Microsoft Entra ID zurückgegeben werden. Sie müssen Ihre Anwendung so konfigurieren, dass sie auf Attribute verweist, die vom benutzerdefinierten Anspruchsanbieter zurückgegeben werden, und sie als Ansprüche in Token zurückgibt.

Wechseln Sie auf der Konfigurationsseite Unternehmensanwendungen für diese neue App zum Bereich Einmaliges Anmelden.

Wählen Sie für den Abschnitt Attribute & Ansprüche die Option Bearbeiten aus

Erweitern Sie den Abschnitt Erweiterte Einstellungen.

Wählen Sie Konfigurieren für Benutzerdefinierter Anspruchsanbieter aus.

Wählen Sie die benutzerdefinierte Authentifizierungserweiterung aus, die Sie zuvor in der Dropdownliste Benutzerdefinierter Anspruchsanbieterregistriert haben. Wählen Sie Speichern aus.

Wählen Sie Neuen Anspruch hinzufügen aus, um einen neuen Anspruch hinzuzufügen.

Geben Sie einen Namen für den Anspruch an, den Sie ausstellen möchten, z. B. „DoB“. Legen Sie optional einen Namespace-URI fest.

Wählen Sie unter Quelle die Option Attribut aus, und wählen Sie das vom benutzerdefinierten Anspruchsanbieter bereitgestellte Attribut aus der Dropdownliste Quellattribut aus. Die angezeigten Attribute sind die Attribute, die vom benutzerdefinierten Anspruchsanbieter in Ihrer Konfiguration des benutzerdefinierten Anspruchsanbieters als „verfügbar gemacht“ definiert sind. Attribute, die vom benutzerdefinierten Anspruchsanbieter bereitgestellt werden, haben das Präfix customclaimsprovider. Zum Beispiel customclaimsprovider.DateOfBirth und customclaimsprovider.CustomRoles. Diese Ansprüche können ein- oder mehrwertig sein, abhängig von Ihrer API-Antwort.

Wählen Sie Speichern aus, um den Anspruch zur SAML-Tokenkonfiguration hinzuzufügen.

Schließen Sie die Fenster Ansprüche verwalten und Attribute & Ansprüche.

Zuweisen eines Benutzers oder einer Gruppe zur App

Bevor Sie die Benutzeranmeldung testen, müssen Sie der App einen Benutzer oder eine Benutzergruppe zuweisen. Andernfalls wird bei der Anmeldung der Fehler AADSTS50105 - The signed in user is not assigned to a role for the application zurückgegeben.

Wählen Sie auf der Seite Übersicht der Anwendung die Option Benutzer und Gruppen zuweisen unter Erste Schritte aus.

Wählen Sie auf der Seite Benutzer und Gruppen die Option Benutzer/Gruppen hinzufügen aus.

Suchen Sie nach dem Benutzer bzw. der Benutzerin, der bzw. die sich bei der App anmeldet, und wählen Sie diese*n aus. Wählen Sie die Schaltfläche Zuweisen aus.

Testen der Anwendung

Testen Sie, dass das Token für Benutzer angereichert wird, die sich bei der Anwendung anmelden:

Wählen Sie auf der App-Übersichtsseite in der linken Navigationsleiste Einmaliges Anmelden aus.

Scrollen Sie nach unten, und wählen Sie unter Einmaliges Anmeldens mit {App-Name} testen die Option Test aus.

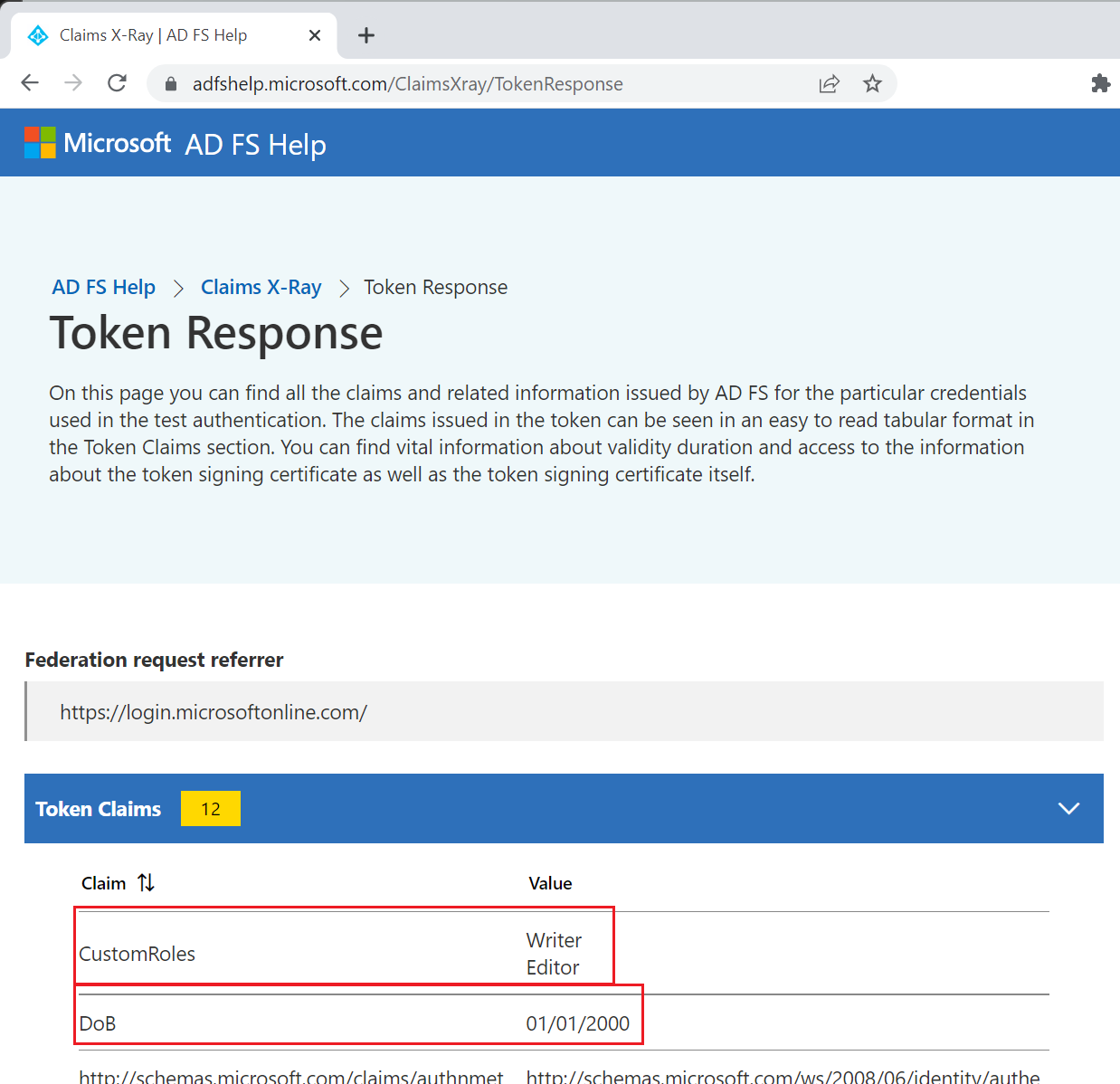

Wählen Sie Anmeldung testen aus, und melden Sie sich an. Am Ende Ihrer Anmeldung sollte das Tool Token Response Claims X-ray angezeigt werden. Die Ansprüche, die Sie so konfiguriert haben, dass sie im Token angezeigt werden, sollten alle aufgelistet werden, wenn sie Nicht-NULL-Werte aufweisen, einschließlich der Ansprüche, die den benutzerdefinierten Anspruchsanbieter als Quelle verwenden.

Nächste Schritte

Behandeln Sie Probleme im Zusammenhang mit Ihrer API für benutzerdefinierte Anspruchsanbieter.

Zeigen Sie die Beispiel-App Authentication Events Trigger for Azure Functions an.