„Ermittlung und Erkenntnisse (Vorschau)“ für Microsoft Entra-Rollen (früher Sicherheits-Assistent)

Wenn Sie mit der Verwendung von Privileged Identity Management (PIM) in Microsoft Entra beginnen, um Rollenzuweisungen in Ihrer Organisation zu verwalten, können Sie für den Start die Seite Ermittlung und Erkenntnisse (Vorschau) verwenden. Diese Funktion zeigt Ihnen, wer in Ihrer Organisation privilegierten Rollen zugewiesen ist, und wie Sie mit PIM schnell permanente Rollenzuweisungen in Just-in-Time-Zuweisungen ändern können. Sie können die Änderungen ihrer permanenten privilegierten Rollenzuweisungen in Ermittlung und Erkenntnisse (Vorschau) anzeigen oder ändern. Dabei handelt es sich um ein Analyse- und Aktionstool.

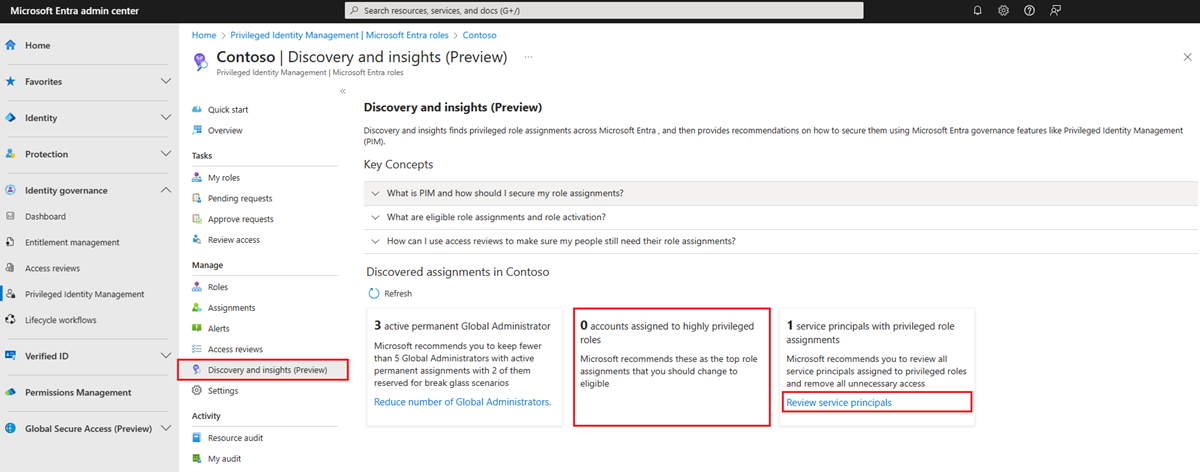

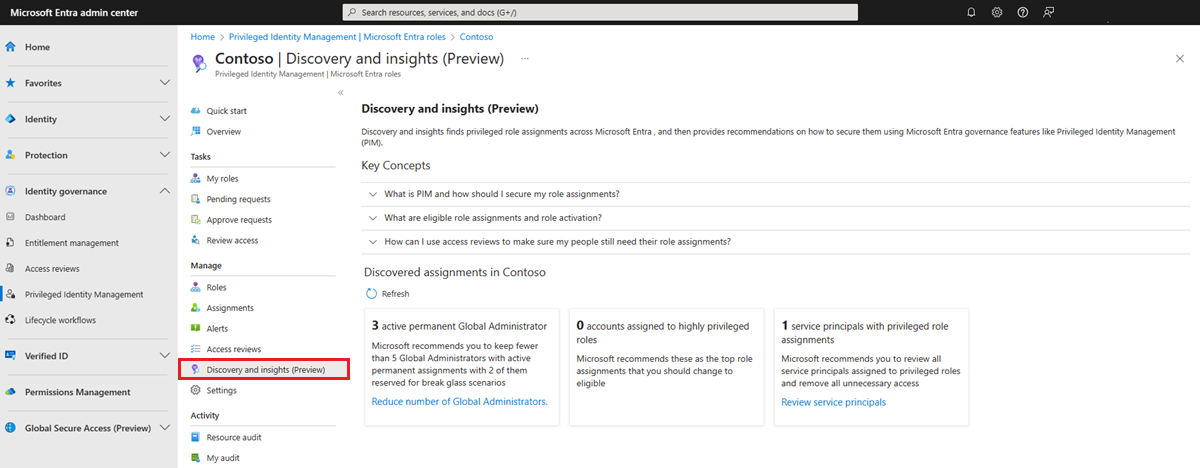

Ermittlung und Erkenntnisse (Vorschau)

Bevor Ihre Organisation Privileged Identity Management einsetzte, waren alle Rollenzuweisungen permanent. Benutzer befinden sich immer in den zugewiesenen Rollen, auch wenn sie deren Berechtigungen nicht benötigen. „Ermittlung und Erkenntnisse (Vorschau)“ ersetzt den früheren Sicherheits-Assistenten und zeigt Ihnen eine Liste privilegierter Rollen an sowie die Anzahl der Benutzer, die derzeit über diese Rollen verfügen. Sie können die Zuweisungen für eine Rolle auflisten, um mehr über die zugewiesenen Benutzer zu erfahren, wenn einer oder mehrere davon nicht vertraut sind.

✔️ Microsoft empfiehlt Organisationen, zwei Nur-Cloud-Notfallzugriffskonten dauerhaft der Rolle Globaler Administrator zugewiesen zu haben. Diese Konten verfügen über hohe Zugriffsrechte und sind keinen bestimmten Einzelpersonen zugewiesen. Die Konten sind auf Notfall- oder Unterbrechungsglasszenarien beschränkt, in denen normale Konten nicht verwendet werden können oder alle anderen Administratoren versehentlich gesperrt sind. Diese Konten sollten nach den Empfehlungen für das Notfallzugriffskonto erstellt werden.

Verwenden Sie außerdem permanente Rollenzuweisungen, wenn ein Benutzer über ein Microsoft-Konto verfügt (also ein Konto zum Anmelden bei Microsoft-Diensten wie Skype oder Outlook.com). Wenn mehrstufige Authentifizierung für einen Benutzer mit einem Microsoft-Konto benötigt wird, um eine Rollenzuweisung zu aktivieren, wird der Benutzer gesperrt.

Öffnen von „Ermittlung und Erkenntnisse (Vorschau)“

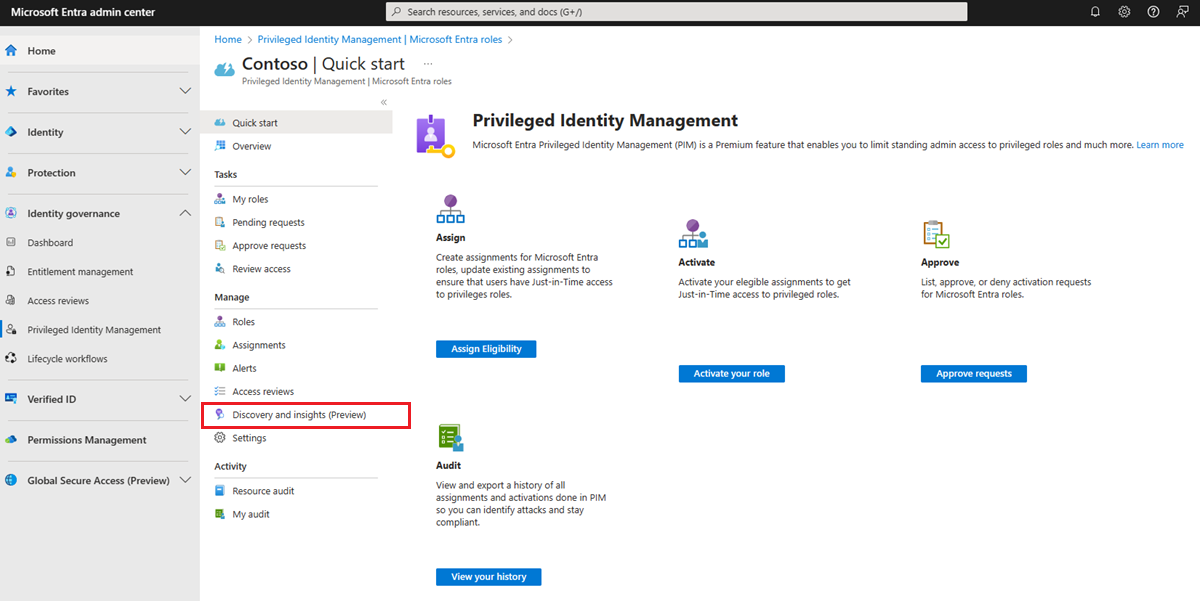

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

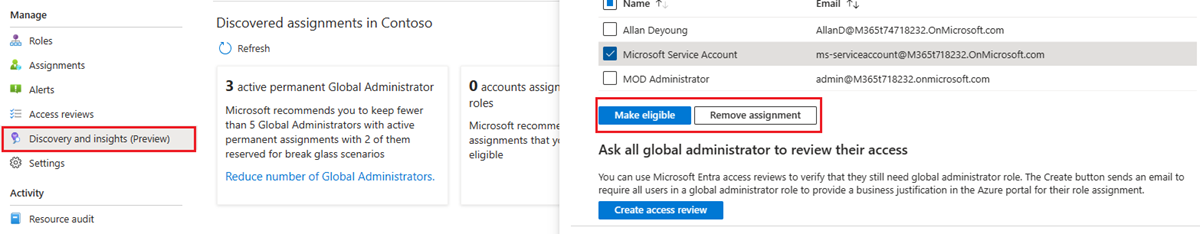

Navigieren Sie zu Identitätsgovernance>Privileged Identity Management>Microsoft Entra-Rollen>Ermittlung und Erkenntnisse (Vorschau).

Beim Öffnen der Seite beginnt der Ermittlungsvorgang, relevante Rollenzuweisungen zu suchen.

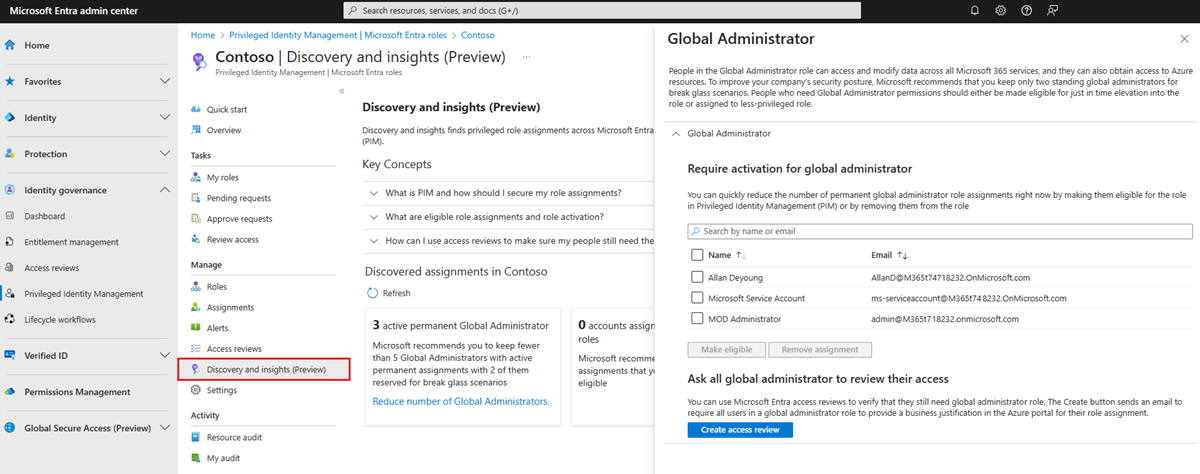

Aktivieren Sie Anzahl globaler Administratoren verringern.

Untersuchen Sie die Liste mit den Rollenzuweisungen „Globaler Administrator“.

Wählen Sie Weiter aus, um die Benutzer oder Gruppen auszuwählen, die Sie berechtigen möchten, und wählen Sie dann Als berechtigt festlegen oder Zuweisung entfernen aus.

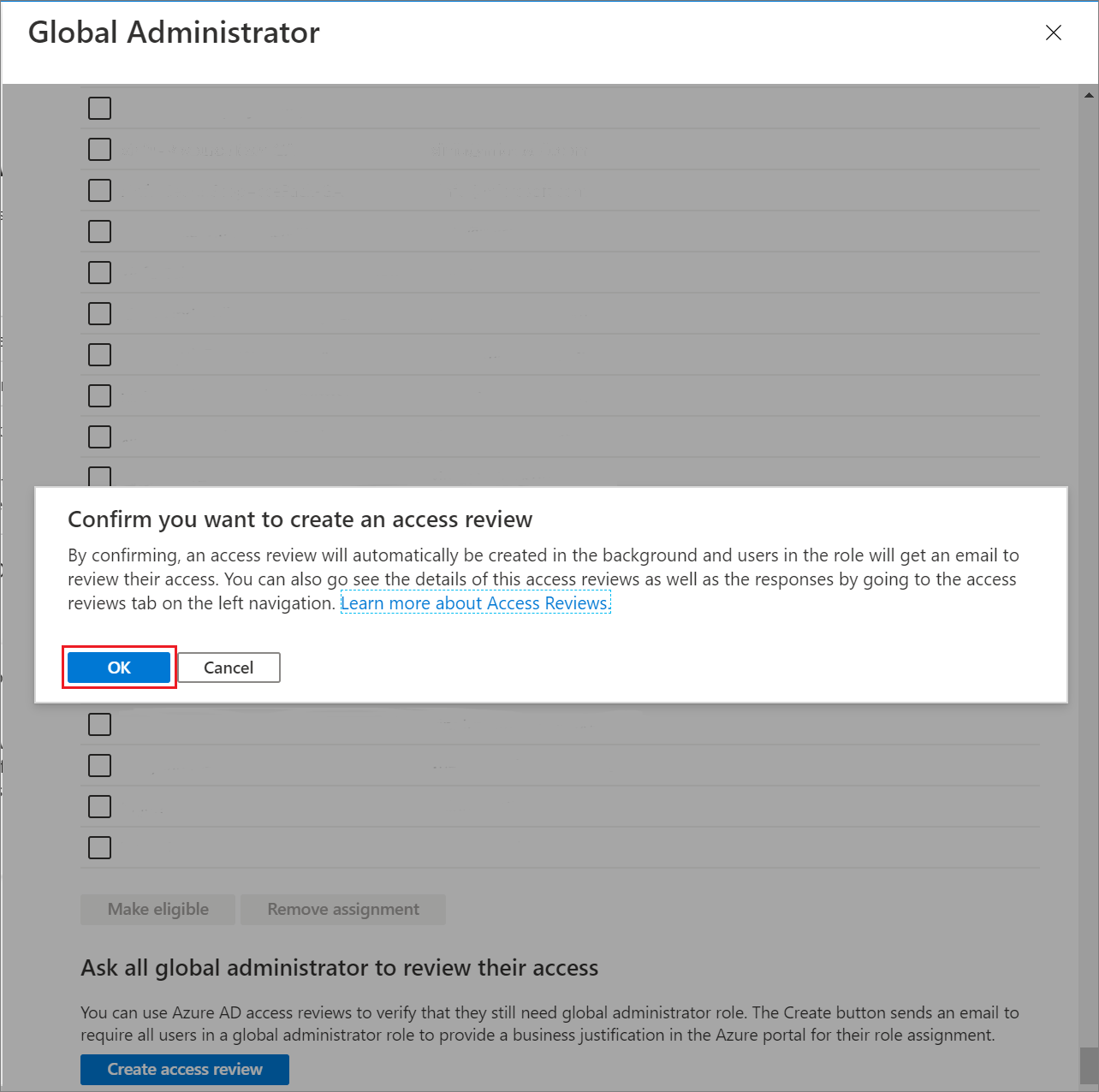

Sie können auch verlangen, dass alle globalen Administratoren ihren eigenen Zugriff überprüfen.

Nachdem Sie eine dieser Änderungen ausgewählt haben, wird eine Azure-Benachrichtigung angezeigt.

Sie können dann Dauerhaften Zugriff entfernen oder Dienstprinzipale überprüfen auswählen, um die oben genannten Schritte für andere privilegierte Rollen und Dienstprinzipal-Rollenzuweisungen zu wiederholen. Für Dienstprinzipal-Rollenzuweisungen können Sie nur Rollenzuweisungen entfernen.