Ermitteln von Azure-Ressourcen zur Verwaltung in PIM

Sie können Privileged Identity Management (PIM) in Microsoft Entra ID verwenden, um den Schutz Ihrer Azure-Ressourcen zu verbessern. Dies hilft:

- Organisationen, die bereits Privileged Identity Management zum Schutz von Microsoft Entra-Rollen verwenden

- Verwaltungsgruppen und Abonnementbesitzer, die Produktionsressourcen sichern möchten

Beim erstmaligen Einrichten von Privileged Identity Management für Azure-Ressourcen müssen Sie die gewünschten Ressourcen ermitteln und auswählen, die mit Privileged Identity Management geschützt werden sollen. Wenn Sie Ressourcen über Privileged Identity Management ermitteln, erstellt PIM den PIM-Dienstprinzipal (MS-PIM), der als Benutzerzugriffsadministrator für die Ressource zugewiesen ist. Die Anzahl der Ressourcen, die Sie mit Privileged Identity Management verwalten können, ist nicht beschränkt. Es wird jedoch empfohlen, mit Ihren wichtigsten Produktionsressourcen zu beginnen.

Hinweis

PIM kann Azure-Ressourcen jetzt automatisch in einem Mandanten verwalten, ohne dass ein Onboarding erforderlich ist. Die aktualisierte Benutzeroberfläche verwendet die neueste PIM-ARM-API und ermöglicht eine verbesserte Leistung und Granularität bei der Auswahl des Bereichs, den Sie verwalten möchten.

Erforderliche Berechtigungen

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Sie können die Verwaltungsgruppen oder Abonnements anzeigen und verwalten, für die Sie über Microsoft.Authorization/roleAssignments/write-Berechtigungen verfügen, z. B. Benutzerzugriffsadministrator- oder Besitzerrollen. Wenn Sie kein Abonnementbesitzer, aber globaler Administrator sind und keine zu verwaltende Azure-Abonnements oder -Verwaltungsgruppen angezeigt werden, können Sie die Zugriffsrechte erhöhen, um Ihre Ressourcen zu verwalten.

Ermitteln von Ressourcen

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

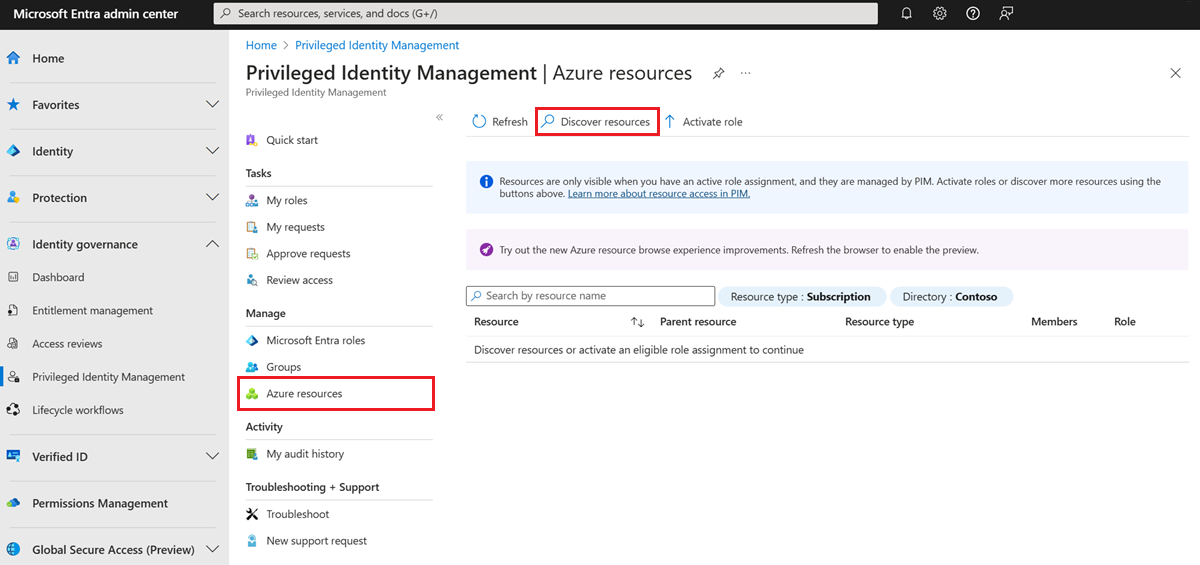

Browsen Sie zu Identitätsgovernance>Privileged Identity Management>Azure-Ressourcen.

Falls Sie Privileged Identity Management für Azure-Ressourcen zum ersten Mal verwenden, wird der Bereich Ressourcen ermitteln angezeigt.

Wenn ein anderer Administrator in Ihrer Organisation bereits Azure-Ressourcen in Privileged Identity Management verwaltet, sehen Sie eine Liste der Ressourcen, die derzeit verwaltet werden.

Wählen Sie Ressourcen ermitteln aus, um den Ermittlungsvorgang zu starten.

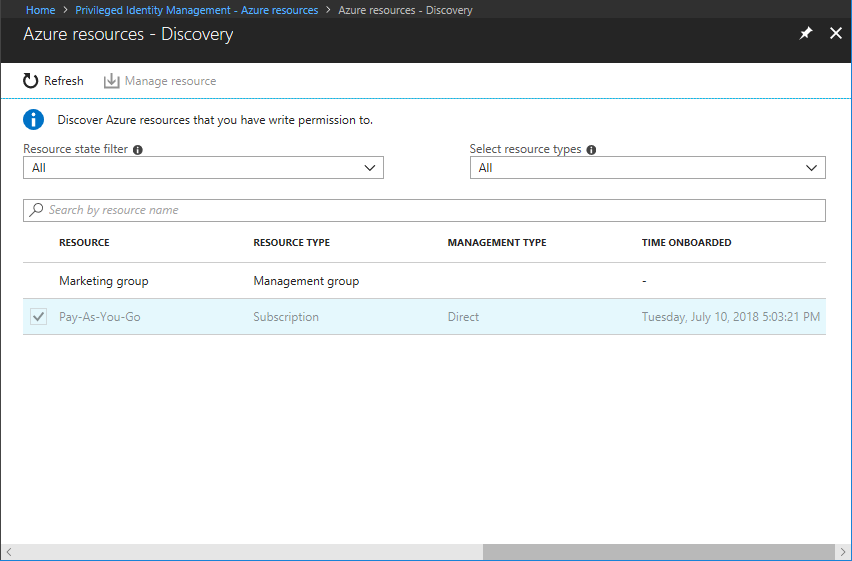

Verwenden Sie auf der Seite ErmittlungRessourcenzustandsfilter und Ressourcentyp auswählen, um die Verwaltungsgruppen oder Abonnements zu filtern, für die Sie Schreibberechtigungen besitzen. An einfachsten ist es wohl, mit Alle zu starten.

Sie können Verwaltungsgruppen oder Abonnementressourcen suchen und auswählen, um sie mithilfe von Privileged Identity Management zu verwalten. Wenn Sie eine Verwaltungsgruppe oder ein Abonnement in Privileged Identity Management verwalten, können Sie auch deren untergeordnete Ressourcen verwalten.

Hinweis

Wenn Sie einer von PIM verwalteten Verwaltungsgruppe eine neue untergeordnete Azure-Ressource hinzufügen, können Sie die untergeordnete Ressource verwalten, indem Sie sie in PIM suchen.

Wählen Sie alle nicht verwalteten Ressourcen aus, die Sie verwalten möchten.

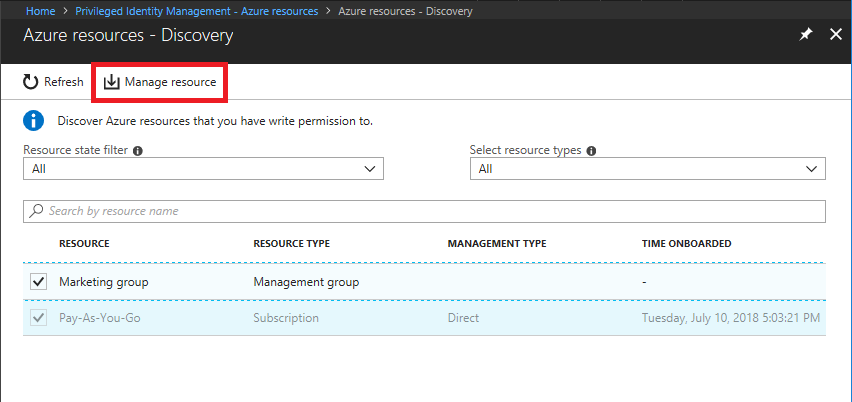

Wählen Sie Ressource verwalten aus, um mit dem Verwalten der ausgewählten Ressourcen zu beginnen. Der PIM-Dienstprinzipal (MS-PIM) wird als Benutzerzugriffsadministrator für die Ressource zugewiesen.

Hinweis

Sobald eine Verwaltungsgruppe oder ein Abonnement verwaltet wird, kann dies nicht mehr rückgängig gemacht werden. Dadurch wird verhindert, dass andere Ressourcenadministratoren Privileged Identity Management-Einstellungen entfernen.

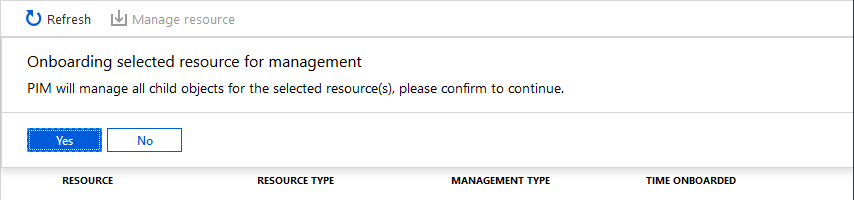

Wenn eine Meldung angezeigt wird, in der Sie das Onboarding der ausgewählten Ressource zum Verwalten bestätigen sollen, wählen Sie Ja aus. PIM wird dann so konfiguriert, dass alle neuen und vorhandenen untergeordneten Objekte unter den Ressourcen verwaltet werden.