Verwenden von benutzerdefinierten Azure-Rollen in Privileged Identity Management

Möglicherweise müssen Sie strengere Just-in-Time-Einstellungen auf einige Benutzer in einer privilegierten Rolle in Ihrer Organisation in Microsoft Entra ID anwenden und gleichzeitig eine größere Autonomie für andere bereitstellen. Wenn Ihre Organisation beispielsweise mehrere Auftragnehmer beauftragt, eine Anwendung zu entwickeln, die in einem Azure-Abonnement ausgeführt wird.

Als Ressourcenadministrator möchten Sie, dass Mitarbeiter ohne Genehmigung für den Zugriff berechtigt sind. Alle Vertragsmitarbeiter müssen jedoch genehmigt werden, wenn sie den Zugriff auf die Ressourcen der Organisation anfordern.

Führen Sie die im nächsten Abschnitt beschriebenen Schritte aus, um gezielte Einstellungen für Privileged Identity Management (PIM) für Azure-Ressourcenrollen einzurichten.

Erstellen der benutzerdefinierten Rolle

Führen Sie zum Erstellen einer benutzerdefinierten Rolle für eine Ressource die unter benutzerdefinierten Azure-Rollenbeschriebenen Schritte aus.

Wenn Sie eine benutzerdefinierte Rolle erstellen, fügen Sie einen beschreibenden Namen ein, damit Sie sich leicht merken können, welche integrierte Rolle Sie duplizieren möchten.

Anmerkung

Stellen Sie sicher, dass die benutzerdefinierte Rolle ein Duplikat der integrierten Rolle ist, die Sie duplizieren möchten, und dass der Bereich der integrierten Rolle entspricht.

Anwenden von PIM-Einstellungen

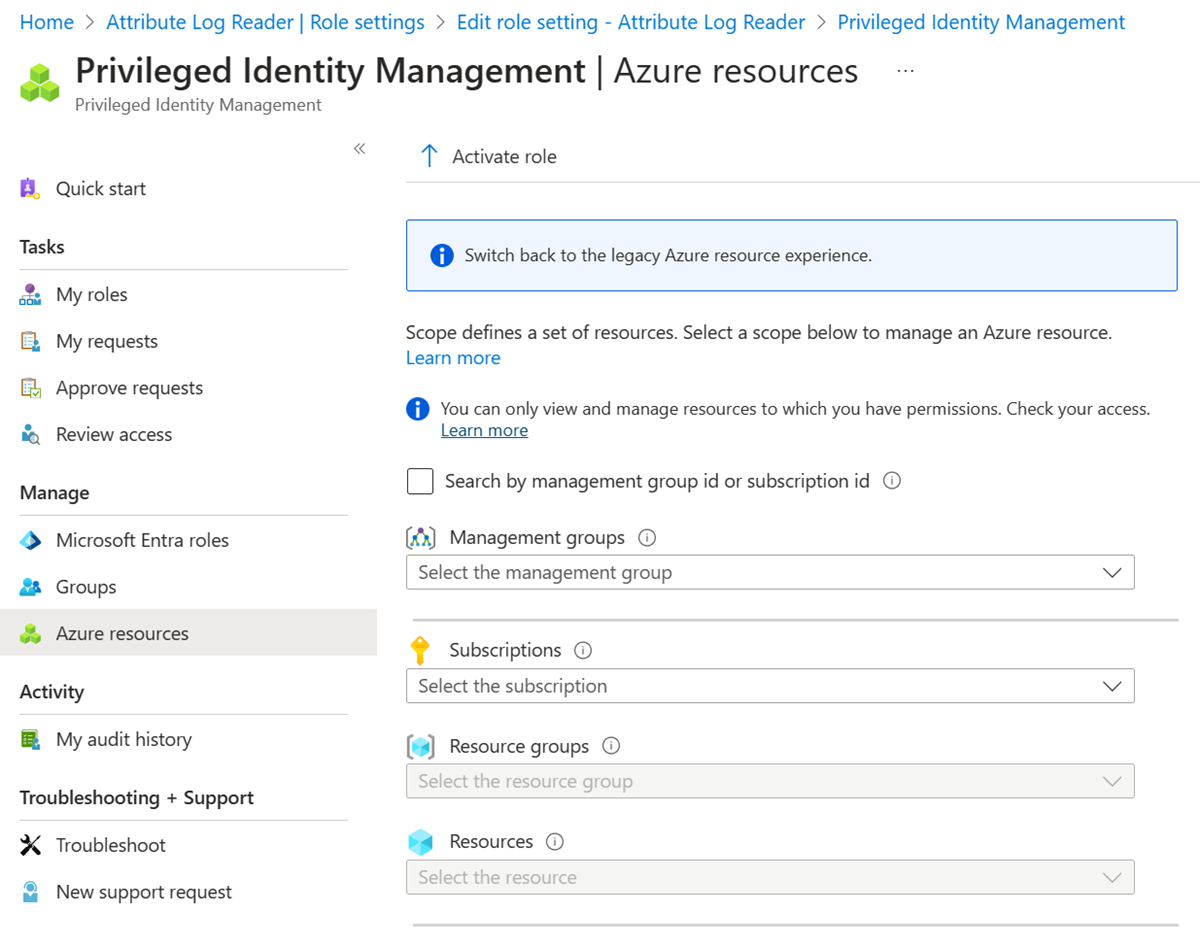

Nachdem die Rolle in Ihrer Microsoft Entra-Organisation erstellt wurde, navigieren Sie im Azure-Portal zur Seite Privileged Identity Management – Azure-Ressourcen. Wählen Sie die Ressource aus, für die die Rolle gilt.

Konfigurieren Sie die Privileged Identity Management-Rolleneinstellungen, die für diese Mitglieder der Rolle gelten sollen.

Führen Sie abschließend das Zuweisen von Rollen für einzelne Gruppen mit Mitgliedern aus, für die diese Einstellungen gelten sollen.