Zuweisen von Microsoft Entra-Rollen (Vorschau)

Die Berechtigungsverwaltung unterstützt den Zugriffslebenszyklus für verschiedene Ressourcentypen wie Anwendungen, SharePoint-Websites, Gruppen und Teams. Manchmal benötigen Benutzer oder Benutzerinnen zusätzliche Berechtigungen, um diese Ressourcen auf bestimmte Weise zu nutzen. Beispielsweise benötigen sie möglicherweise Zugriff auf die Power BI-Dashboards Ihrer Organisation, für die Anzeige organisationsweiter Metriken ist aber eine Power BI-Administratorrolle erforderlich. Eine solche Microsoft Entra-Rollenzuweisung wird zwar auch durch andere Microsoft Entra ID-Funktionen wie rollenzuweisungsfähige Gruppen unterstützt, aber der durch diese Methoden gewährte Zugriff ist weniger präzise. Beispielsweise würden Sie die Mitgliedschaft einer Gruppe verwalten, anstatt die Rollenzuweisungen von Benutzern und Benutzerinnen direkt zu verwalten.

Durch das Zuweisen von Microsoft Entra-Rollen zu Arbeitskräften und Gästen mithilfe der Berechtigungsverwaltung können Sie die Berechtigungen einzelner Benutzer/Benutzerinnen anzeigen, um schnell zu bestimmen, welche Rollen diesem Benutzer bzw. dieser Benutzerin zugewiesen sind. Wenn Sie eine Microsoft Entra-Rolle als Ressource in ein Zugriffspaket einschließen, können Sie darüber hinaus angeben, ob diese Rollenzuweisung berechtigt oder aktiv ist.

Durch das Zuweisen von Microsoft Entra-Rollen über Zugriffspakete können Rollenzuweisungen effizient und im großen Stil verwaltet werden. Außerdem wird der Lebenszyklus der Rollenzuweisung optimiert.

Szenarien für Microsoft Entra-Rollenzuweisungen mithilfe von Zugriffspaketen

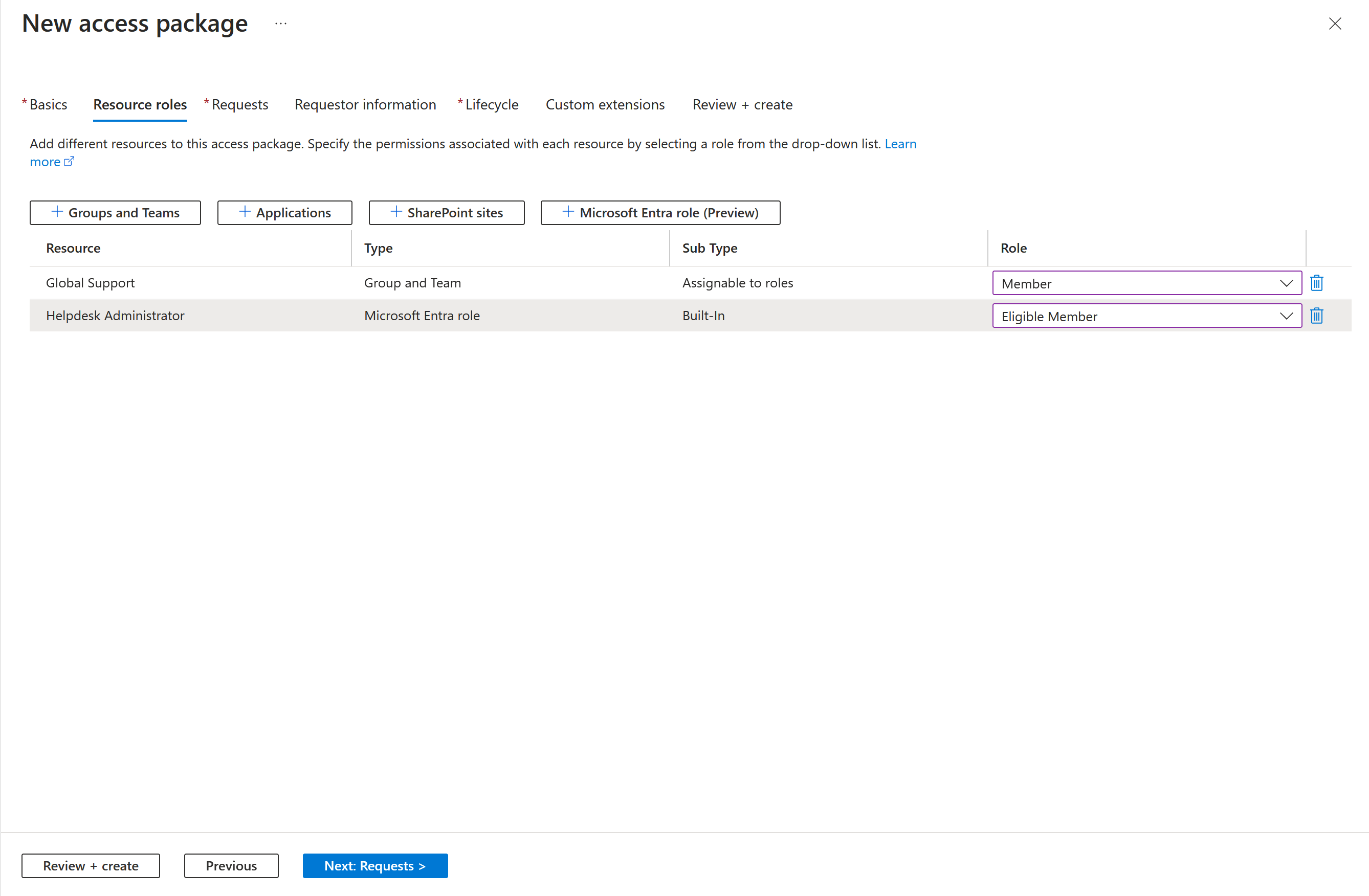

Stellen Sie sich vor, dass Ihre Organisation kürzlich 50 neue Arbeitskräfte für das Supportteam eingestellt hat und dass Sie diesen neuen Arbeitskräften Zugriff auf die erforderlich Ressourcen geben müssen. Diese Arbeitskräfte benötigen Zugriff auf die Supportgruppe und bestimmte supportbezogene Anwendungen. Außerdem benötigen sie drei Microsoft Entra-Rollen, einschließlich der Rolle Helpdesk-Administrator, um ihre Aufgaben erledigen zu können. Anstatt jeder der 50 Arbeitskräfte alle Ressourcen und Rollen einzeln zuzuweisen, können Sie ein Zugriffspaket einrichten, das die SharePoint-Website, die Gruppe und die spezifischen Microsoft Entra-Rollen enthält. Anschließend können Sie das Zugriffspaket so konfigurieren, dass Vorgesetzte die genehmigenden Personen sind, und den Link für das Supportteam freigeben.

Nun können neue Mitglieder, die dem Supportteam beitreten, den Zugriff auf dieses Zugriffspaket in Mein Zugriff anfordern. Sie erhalten damit nach der Genehmigung der Anfrage durch Vorgesetzte Zugriff auf alles, was sie benötigen. Dies spart Ihnen Zeit und Energie, da das Supportteam eine globale Expansion mit der Einstellung von ca. 1.000 neuen Arbeitskräften plant, die Sie damit nicht mehr manuell und einzeln einem Zugriffspaket zuweisen müssen.

PIM-Zugriffsnotiz:

Hinweis

Es wird empfohlen, Privileged Identity Management zu verwenden, um Benutzern und Benutzerinnen Just-In-Time-Zugriff bereitzustellen, wenn diese eine Aufgabe ausführen möchten, die erhöhte Berechtigungen erfordert. Diese Berechtigungen werden über die Microsoft Entra-Rollen bereitgestellt, die in der Dokumentation als privilegiert gekennzeichnet sind: Integrierte Microsoft Entra-Rollen. Die Berechtigungsverwaltung eignet sich besser für das Zuweisen eines Bündels von Ressourcen, die auch eine Microsoft Entra-Rolle einschließen können und für eine bestimmte Aufgabe erforderlich sind, zu einzelnen Benutzerkonten. Benutzer und Benutzerinnen, denen Zugriffspakete zugewiesen werden, haben tendenziell über einen längeren Zeitraum Zugriff auf Ressourcen. Es wird jedoch empfohlen, privilegierte Rollen über Privileged Identity Management zu verwalten. Sie können die Berechtigung für diese Rollen über Zugriffspakete in der Berechtigungsverwaltung einrichten.

Voraussetzungen

Für die Verwendung dieses Features sind Microsoft Entra ID Governance- oder Microsoft Entra Suite-Lizenzen erforderlich. Die richtige Lizenz für Ihre Anforderungen finden Sie unter Microsoft Entra ID Governance-Lizenzierungsgrundlagen.

Hinzufügen einer Microsoft Entra-Rolle als Ressource in einem Zugriffspaket

Führen Sie die folgenden Schritte aus, um die Liste der inkompatiblen Gruppen oder anderen Zugriffspakete für ein vorhandenes Zugriffspaket zu ändern:

Melden Sie sich beim Microsoft Entra-Admin Center als Globaler Administrator an.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Öffnen Sie auf der Seite „Zugriffspakete“ das Zugriffspaket, dem Sie Ressourcenrollen hinzufügen möchten, und wählen Sie Ressourcenrollen aus.

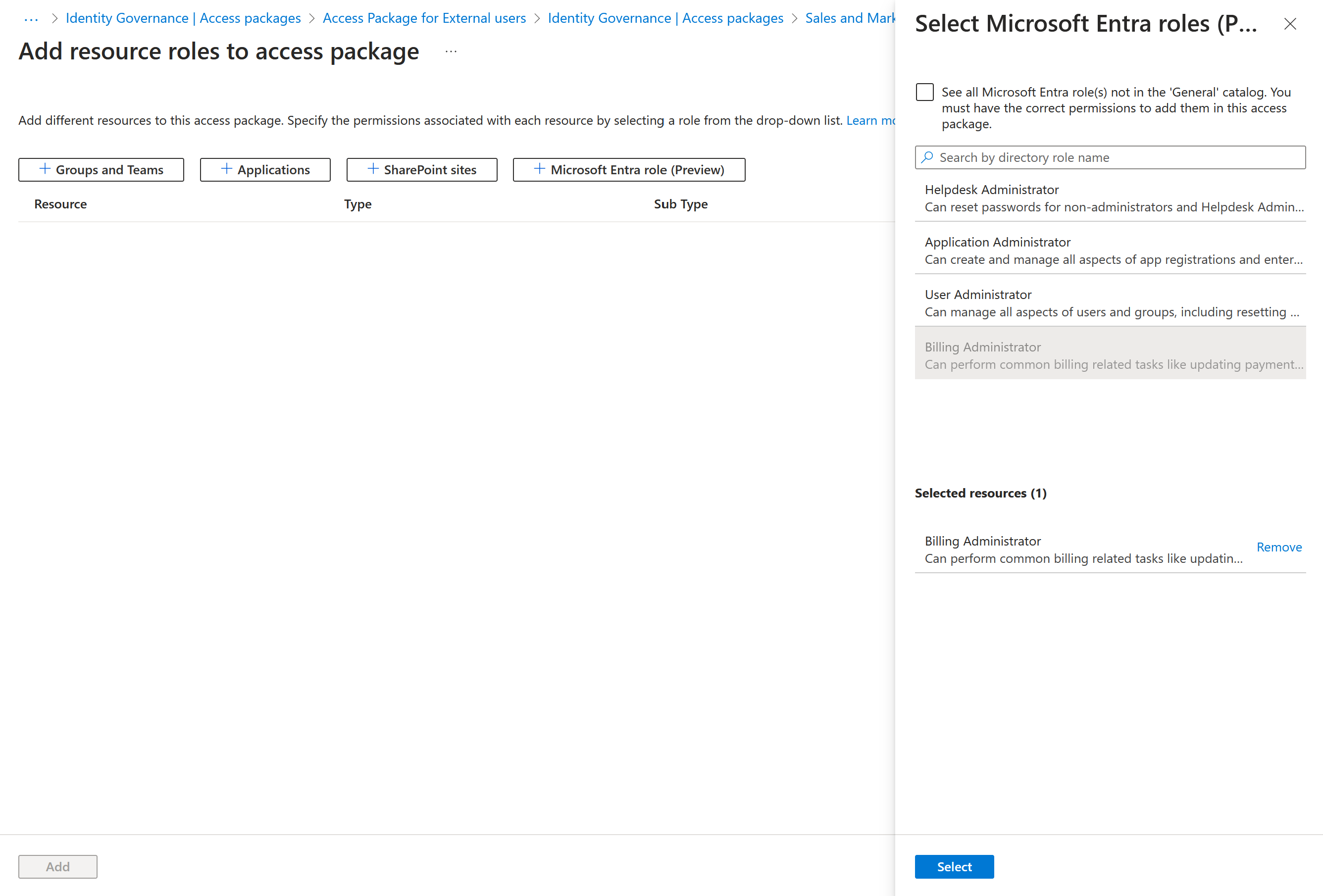

Wählen Sie auf der Seite Ressourcenrollen zu Zugriffspaket hinzufügen die Option Microsoft Entra-Rollen (Vorschau) aus, um den Bereich „Microsoft Entra-Rollen auswählen“ zu öffnen.

Wählen Sie die Microsoft Entra-Rollen aus, die Sie in das Zugriffspaket einschließen möchten.

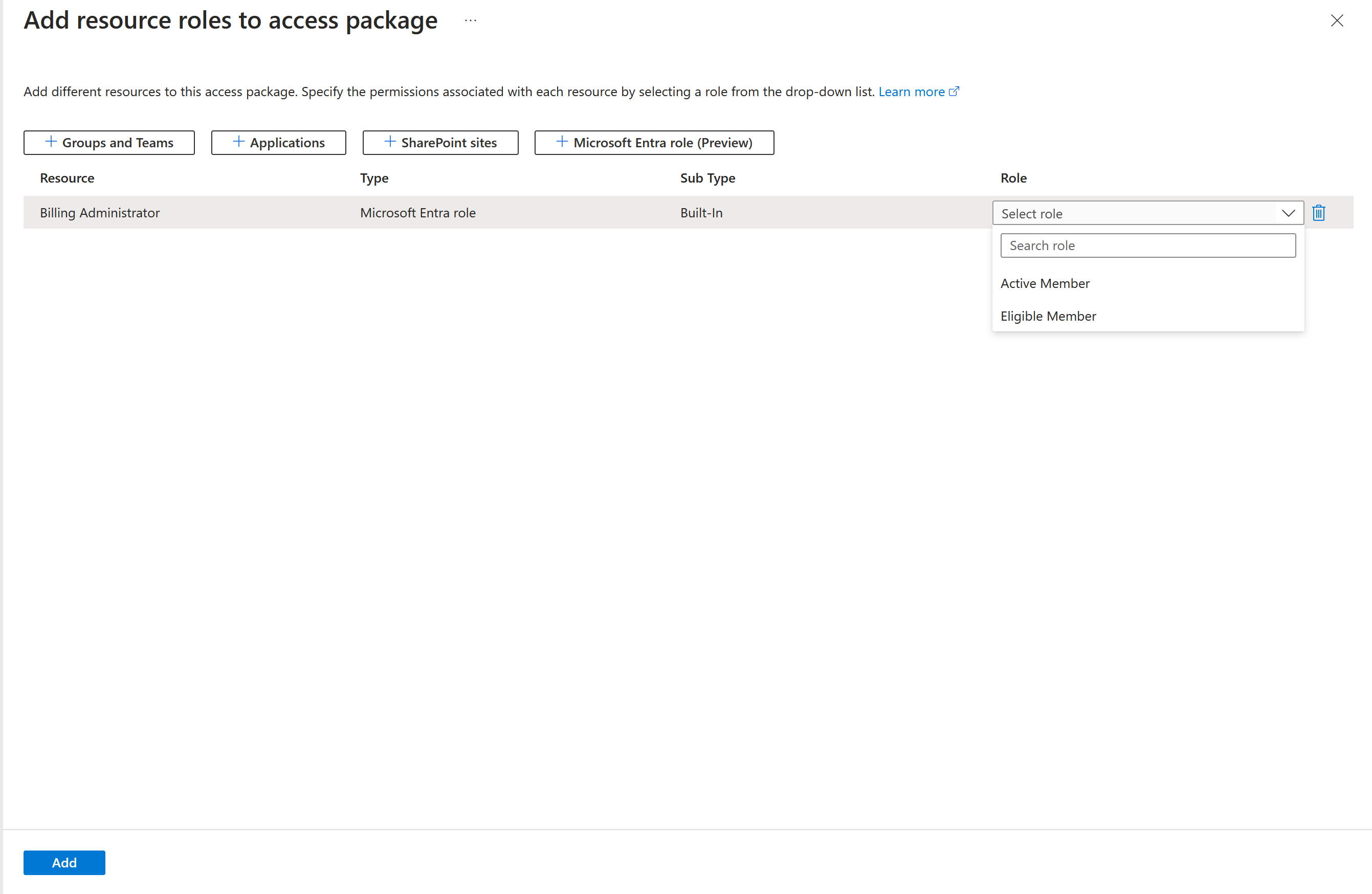

Wählen Sie in der Liste Rolle die Option Berechtigtes Mitglied oder Aktives Mitglied aus.

Wählen Sie Hinzufügen aus.

Hinweis

Wenn Sie Berechtigt auswählen, gelten die zugehörigen Benutzerkonten als für diese Rolle berechtigt und können ihre Aufgabe mithilfe von Privileged Identity Management im Microsoft Entra Admin Center aktivieren. Wenn Sie Aktiv auswählen, erhalten die Benutzerkonten eine aktive Rollenzuweisung, bis sie keinen Zugriff mehr auf das Zugriffspaket haben. Bei Entra-Rollen, die als privilegiert gekennzeichnet sind, können Sie nur Berechtigt auswählen. Eine Liste privilegierter Rollen finden Sie unter Integrierte Microsoft Entra-Rollen.

Programmgesteuertes Hinzufügen einer Microsoft Entra-Rolle als Ressource in einem Zugriffspaket

Um eine Microsoft Entra-Rolle programmgesteuert hinzuzufügen, verwenden Sie den folgenden Code:

"role": {

"originId": "Eligible",

"displayName": "Eligible Member",

"originSystem": "DirectoryRole",

"resource": {

"id": "ea036095-57a6-4c90-a640-013edf151eb1"

}

},

"scope": {

"description": "Root Scope",

"displayName": "Root",

"isRootScope": true,

"originSystem": "DirectoryRole",

"originId": "c4e39bd9-1100-46d3-8c65-fb160da0071f"

}

}

Hinzufügen einer Microsoft Entra-Rolle als Ressource in einem Zugriffspaket mithilfe von Graph

Sie können Microsoft Entra-Rollen als Ressourcen in einem Zugriffspaket mithilfe von Microsoft Graph hinzufügen. Benutzer und Benutzerinnen mit einer geeigneten Rolle für eine Anwendung, die über die delegierte EntitlementManagement.ReadWrite.All permission verfügt, oder eine Anwendung mit der Anwendungsberechtigung EntitlementManagement.ReadWrite.All können die API aufrufen, um ein Zugriffspaket mit Microsoft Entra-Rollen zu erstellen und diesem Zugriffspaket Benutzer/Benutzerinnen zuzuweisen.

Hinzufügen einer Microsoft Entra-Rolle als Ressource in einem Zugriffspaket mithilfe von PowerShell

Sie können Microsoft Entra-Rollen auch mit PowerShell als Ressourcen in Zugriffspaketen hinzufügen. Verwenden Sie dazu die Cmdlets aus dem Modul Microsoft Graph-PowerShell-Cmdlets für Identitätsgovernance Version 1.16.0 oder höher.

Das folgende Skript veranschaulicht das Hinzufügen einer Microsoft Entra-Rolle als Ressource in einem Zugriffspaket:

Zunächst rufen Sie die ID des Katalogs sowie der Ressourcen in diesem Katalog und seiner Bereiche und Rollen ab, den Sie in das Zugriffspaket aufnehmen möchten. Verwenden Sie ein Skript ähnlich dem folgenden Beispiel. Dies setzt voraus, dass eine Microsoft Entra-Rollenressource im Katalog vorhanden ist.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Entra Admins'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'DirectoryRole'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Weisen Sie anschließend die Microsoft Entra-Rolle aus der Ressource dem Zugriffspaket zu. Wenn Sie beispielsweise die erste Ressourcenrolle der Ressource, die zuvor zurückgegeben wurde, als Ressourcenrolle in ein Zugriffspakets einbeziehen möchten, verwenden Sie ein Skript, das mit dem folgenden vergleichbar ist.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams